Bu mimari, Azure'da görev açısından kritik bir iş yükü tasarlamaya yönelik rehberlik sağlar. Güvenilirliği ve operasyonel verimliliği en üst düzeye çıkarmak için bulutta yerel özellikleri kullanır. İyi Tasarlanmış görev açısından kritik iş yükleri için tasarım metodolojisini, iş yüküne genel uç nokta üzerinden erişildiği ve diğer şirket kaynaklarına özel ağ bağlantısı gerektirmeyen İnternet'e yönelik bir uygulamaya uygular.

Önemli

Kılavuz, Azure'da görev açısından kritik uygulama geliştirmeyi gösteren üretim sınıfı örnek bir uygulama tarafından desteklenir. Bu uygulama, üretime yönelik ilk adımınızda daha fazla çözüm geliştirme için temel olarak kullanılabilir.

Güvenilirlik katmanı

Güvenilirlik göreli bir kavramdır ve bir iş yükünün uygun şekilde güvenilir olması için, uygulamanın kullanılabilir olması gereken zaman yüzdesini yakalamak için Hizmet Düzeyi Hedefleri (SLO) ve Hizmet Düzeyi Sözleşmeleri (SLA) dahil olmak üzere iş gereksinimlerini yansıtması gerekir.

Bu mimari %99,99 SLO'ları hedefler ve bu da izin verilen yıllık 52 dakika 35 saniyelik kapalı kalma süresine karşılık gelir. Bu nedenle, tüm kapsanan tasarım kararları bu hedef SLO'ya ulaşmak için tasarlanmıştır.

İpucu

Gerçekçi bir SLO tanımlamak için tüm Azure bileşenlerinin ve mimari kapsamındaki diğer faktörlerin güvenilirlik hedeflerini anlamak önemlidir. Daha fazla bilgi için bkz . Güvenilirlik hedeflerini tanımlama önerileri. Bu tek tek sayılar, iş yükü hedefleriyle uyumlu olması gereken bileşik bir SLO belirlemek için toplanmalıdır.

İyi Tasarlanmış görev açısından kritik iş yükleri: İş gereksinimleri için tasarım bölümüne bakın.

Temel tasarım stratejileri

Hatadan kurtarma, bölgesel kullanılabilirlik, dağıtım etkinliği ve güvenlik gibi birçok faktör uygulamanın güvenilirliğini etkileyebilir. Bu mimari, bu faktörleri ele almak ve hedef güvenilirlik katmanının elde edilmesini sağlamak için tasarlanmış bir dizi fazla arama tasarım stratejisi uygular.

Katmanlardaki yedeklilik

Etkin-etkin modelde birden çok bölgeye dağıtma. Uygulama, etkin kullanıcı trafiğini işleyen iki veya daha fazla Azure bölgesine dağıtılır.

Tek bir Azure bölgesinde kullanılabilirliği en üst düzeye çıkarmak ve bileşenleri bir bölge içindeki fiziksel olarak ayrı veri merkezlerine dağıtmak için tüm kabul edilen hizmetler için kullanılabilirlik alanlarını kullanabilirsiniz.

Genel dağıtımı destekleyen kaynakları seçin.

İyi Tasarlanmış görev açısından kritik iş yüklerine bakın: Genel dağıtım.

Dağıtım damgaları

Talepteki değişikliklere ayak uydurmak için mantıksal kaynak kümesinin bağımsız olarak sağlanabildiği bir ölçek birimi olarak bölgesel bir damga dağıtın. Her damga ayrıca ön uç API'leri ve arka plan işlemcileri gibi bağımsız olarak ölçeklendirilebilen ve genişletilebilen birden çok iç içe ölçek birimi de uygular.

İyi Tasarlanmış görev açısından kritik iş yükleri: Ölçek birimi mimarisine bakın.

Güvenilir ve yinelenebilir dağıtımlar

Altyapı bileşenleri için sürüm denetimi ve standartlaştırılmış bir operasyonel yaklaşım sağlamak için Terraform gibi teknolojileri kullanarak Kod olarak altyapı (IaC) ilkesini uygulayın.

Sıfır kapalı kalma süresi mavi/yeşil dağıtım işlem hatlarını uygulayın. Sürekli doğrulama uygulanmış mavi/yeşil dağıtımları kullanarak damgaları tek bir işlem birimi olarak dağıtmak için derleme ve yayın işlem hatlarının tam olarak otomatikleştirilmiş olması gerekir.

Üretim ve üretim öncesi ortamlar arasında aynı dağıtım işlem hattı koduyla, dikkate alındığındaki tüm ortamlarda ortam tutarlılığı uygulayın. Bu, ortamlar arasında dağıtım ve işlem varyasyonlarıyla ilişkili riskleri ortadan kaldırır.

Hem uygulama kodunun hem de temel altyapının durumunu tam olarak doğrulamak için eşitlenmiş yük ve kaos testi dahil olmak üzere DevOps işlemlerinin bir parçası olarak otomatik testi tümleştirerek sürekli doğrulamaya sahip olun.

İyi Tasarlanmış görev açısından kritik iş yüklerine bakın: Dağıtım ve test.

operasyonel içgörüler

Gözlemlenebilirlik verileri için federasyon çalışma alanlarına sahip olun. Genel kaynaklar ve bölgesel kaynaklar için izleme verileri bağımsız olarak depolanır. Tek bir hata noktasını önlemek için merkezi bir gözlemlenebilirlik deposu önerilmez. Çalışma alanları arası sorgulama, birleşik bir veri havuzu ve işlemler için tek bir bölme elde etmek için kullanılır.

Bağlamsallaştırma için uygulama durumunu bir trafik ışığı modeliyle eşleyen katmanlı bir sistem durumu modeli oluşturun. Sistem durumu puanları her bileşen için hesaplanır ve sonra bir kullanıcı akışı düzeyinde toplanır ve uygulama durumunu ölçmek için katsayılar olarak performans gibi önemli işlevsel olmayan gereksinimlerle birleştirilir.

İyi Tasarlanmış görev açısından kritik iş yükleri: Sistem durumu modellemesi bölümüne bakın.

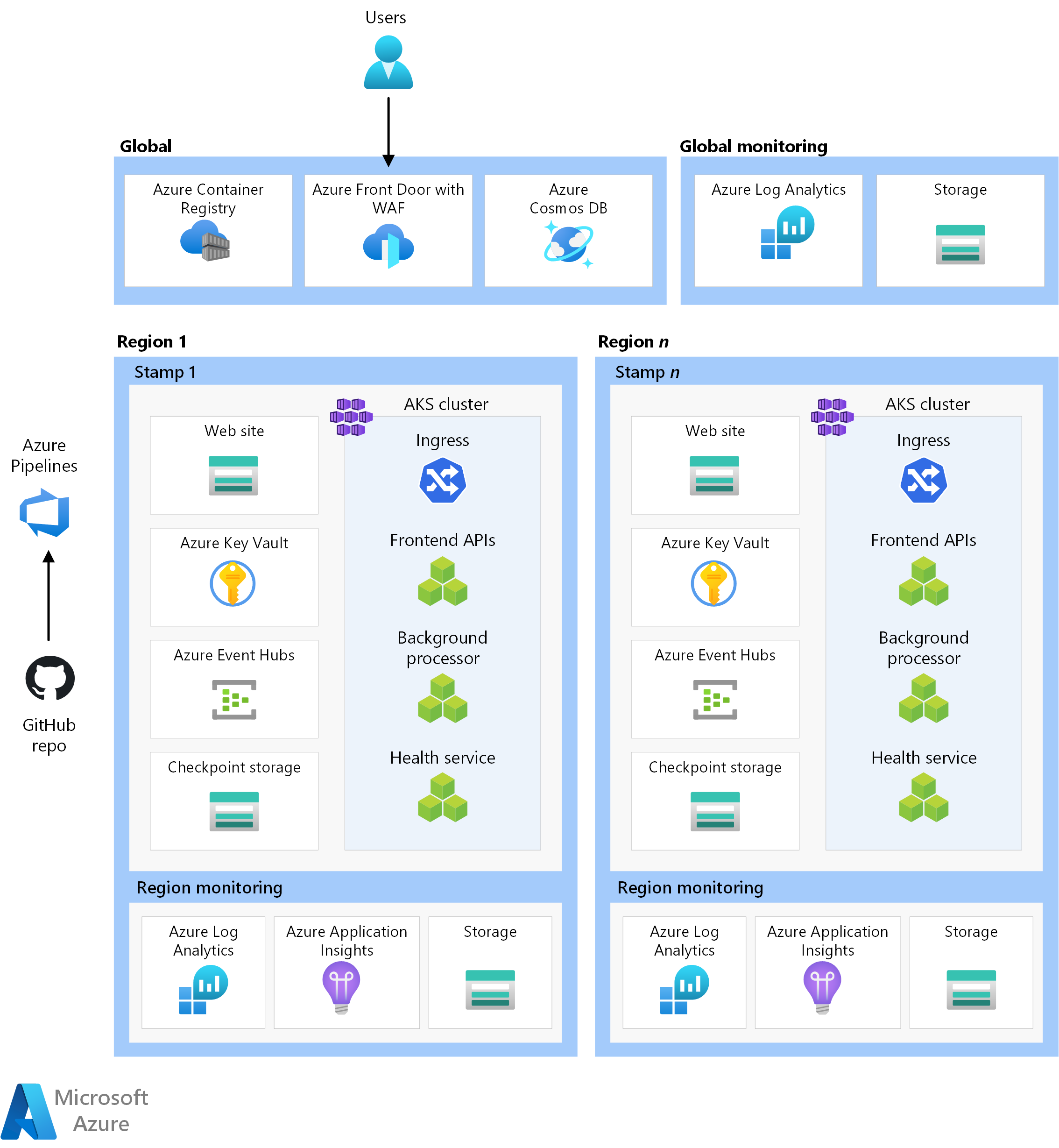

Mimari

*Bu mimarinin Visio dosyasını indirin.

Bu mimarinin bileşenleri bu şekilde geniş bir şekilde kategorilere ayrılmış olabilir. Azure hizmetleri hakkındaki ürün belgeleri için bkz . İlgili kaynaklar.

Genel kaynaklar

Küresel kaynaklar uzun ömürlü ve sistemin ömrünü paylaşıyor. Bunlar, çok bölgeli dağıtım modeli bağlamında genel olarak kullanılabilir olma özelliğine sahiptir.

Bileşenlerle ilgili üst düzey önemli noktalar aşağıdadır. Kararlar hakkında ayrıntılı bilgi için bkz . Genel kaynaklar.

Genel yük dengeleyici

Genel yük dengeleyici, bölgedeki arka uç hizmetlerinin kullanılabilirliğine bağlı olarak trafiği bölgesel dağıtımlara güvenilir bir şekilde yönlendirmek için kritik öneme sahiptir. Ayrıca bu bileşen, örneğin web uygulaması güvenlik duvarı aracılığıyla giriş trafiğini inceleme özelliğine sahip olmalıdır.

Azure Front Door, güvenli Katman 7 giriş trafiğine uygulanan Web Uygulaması Güvenlik Duvarı (WAF) özellikleriyle tüm gelen istemci HTTP(S) trafiği için genel giriş noktası olarak kullanılır. Microsoft omurga ağını kullanarak yönlendirmeyi iyileştirmek için TCP Anycast kullanır ve bölgesel sistem durumunun düşmesi durumunda saydam yük devretmeye olanak tanır. Yönlendirme, önemli bölgesel kaynakların bileşik ısısını denetleen özel sistem durumu yoklamalarına bağlıdır. Azure Front Door ayrıca web sitesi bileşeni için statik varlıkları önbelleğe almak için yerleşik bir içerik teslim ağı (CDN) sağlar.

Bir diğer seçenek de DNS tabanlı Katman 4 yük dengeleyici olan Traffic Manager'dır. Ancak DNS yayma işleminin gerçekleşmesi gerektiğinden hata tüm istemciler için saydam değildir.

İyi Tasarlanmış görev açısından kritik iş yükleri: Genel trafik yönlendirme bölümüne bakın.

Veritabanı

İş yüküyle ilgili tüm durum, NoSQL için Azure Cosmos DB adlı bir dış veritabanında depolanır. Bu seçenek, hem istemci hem de sunucu tarafında performans ve güvenilirlik ayarı için gereken özellik kümesine sahip olduğundan seçildi. Hesapta çoklu ana bilgisayar yazma özelliğinin etkin olması kesinlikle önerilir.

Not

Çok bölgeli yazma yapılandırması güvenilirlik için altın standardı temsil etse de, uygun şekilde dikkate alınması gereken maliyet açısından önemli bir denge vardır.

Hesap her bölgesel damgaya çoğaltılır ve ayrıca bölgesel yedeklilik etkindir. Ayrıca kapsayıcıların sağlanan aktarım hızını gerektiği gibi otomatik olarak ölçeklendirmesi için kapsayıcı düzeyinde otomatik ölçeklendirme etkinleştirilir.

Daha fazla bilgi için bkz . Görev açısından kritik iş yükleri için veri platformu.

İyi Tasarlanmış görev açısından kritik iş yükleri: Genel olarak dağıtılmış çok yazmalı veri deposuna bakın.

Kapsayıcı kayıt defteri

Azure Container Registry tüm kapsayıcı görüntülerini depolamak için kullanılır. Kaynakların tek bir kayıt defteri olarak çalışmasına olanak sağlayan coğrafi çoğaltma özelliklerine sahiptir ve çok ana bölgeli bölgesel kayıt defterleri ile birden çok bölgeye hizmet verir.

Güvenlik önlemi olarak, yalnızca gerekli varlıklara erişime izin verin ve bu erişimin kimliğini doğrular. Örneğin, uygulamada yönetici erişimi devre dışı bırakılır. Bu nedenle işlem kümesi görüntüleri yalnızca Microsoft Entra rol atamalarıyla çekebilir.

İyi Tasarlanmış görev açısından kritik iş yükleri: Kapsayıcı kayıt defteri'ne bakın.

Bölgesel kaynaklar

Bölgesel kaynaklar, tek bir Azure bölgesine dağıtım damgasının parçası olarak sağlanır. Bu kaynaklar başka bir bölgedeki kaynaklarla hiçbir şey paylaşmaz. Bunlar bağımsız olarak kaldırılabilir veya ek bölgelere çoğaltılabilir. Ancak bunlar, küresel kaynakları birbirleriyle paylaşır.

Bu mimaride, birleşik dağıtım işlem hattı bu kaynaklarla bir damga dağıtır.

Bileşenlerle ilgili üst düzey önemli noktalar aşağıdadır. Kararlar hakkında ayrıntılı bilgi için bkz . Bölgesel damga kaynakları.

Ön uç

Bu mimari, arka uç hizmetlerine istek gönderen tek sayfalı bir uygulama (SPA) kullanır. Bunun bir avantajı, web sitesi deneyimi için gereken işlemlerin sunucularınız yerine istemciye boşaltılmış olmasıdır. SPA, azure depolama hesabında statik bir web sitesi olarak barındırılır.

Bir diğer seçenek de sertifikaların nasıl kullanıma sunulduğu, genel yük dengeleyiciye bağlantı ve diğer faktörler gibi ek konuları tanıtan Azure Static Web Apps'tir.

Statik içerik genellikle bir içerik teslim ağı (CDN) kullanılarak istemciye yakın bir depoda önbelleğe alınır, böylece veriler doğrudan arka uç sunucularıyla iletişim kurmadan hızlı bir şekilde sunulur. Güvenilirliği artırmanın ve ağ gecikme süresini azaltmanın uygun maliyetli bir yoludur. Bu mimaride , Azure Front Door'un yerleşik CDN özellikleri uç ağdaki statik web sitesi içeriğini önbelleğe almak için kullanılır.

İşlem kümesi

Arka uç işlemi üç mikro hizmetlerden oluşan bir uygulama çalıştırır ve durum bilgisi yoktur. Bu nedenle kapsayıcıya alma, uygulamayı barındırmak için uygun bir stratejidir. Azure Kubernetes Service (AKS), çoğu iş gereksinimlerini karşıladığından ve Kubernetes birçok sektörde yaygın olarak benimsendiğinden seçildi. AKS, gelişmiş ölçeklenebilirlik ve dağıtım topolojilerini destekler. AKS Çalışma Süresi SLA katmanı , Kubernetes kontrol düzlemi için kullanılabilirlik garantileri sağladığından görev açısından kritik uygulamaları barındırmak için kesinlikle önerilir.

Azure, Azure İşlevleri ve Azure Uygulaması Hizmetleri gibi diğer işlem hizmetlerini sunar. Bu seçenekler esneklik ve yoğunluk karşılığında ek yönetim sorumluluklarını Azure'a devreder.

Not

Damga pullarının kısa ömürlü doğasını göz önünde bulundurarak işlem kümesinde durum depolamaktan kaçının. Ölçeklendirme ve kurtarma işlemlerini basit tutmak için mümkün olduğunca dış veritabanında durumu kalıcı hale getirmek. Örneğin AKS'de podlar sık sık değişir. Podlara durum eklemek, veri tutarlılığının yükünü getirir.

İyi Tasarlanmış görev açısından kritik iş yükleri: Container Orchestration ve Kubernetes'e bakın.

Bölgesel ileti aracısı

Yoğun yük sırasında performansı iyileştirmek ve yanıt hızını korumak için tasarım yoğun sistem akışlarını işlemek için zaman uyumsuz mesajlaşma kullanır. bir istek ön uç API'lerine hızla geri kabul edilirken, istek bir ileti aracısı içinde de kuyruğa alınır. Bu iletiler daha sonra, örneğin bir veritabanına yazma işlemini işleyen bir arka uç hizmeti tarafından tüketilir.

Bu ileti aracısı gibi belirli noktalar dışında damganın tamamı durum bilgisizdir. Veriler kısa bir süre için aracıda kuyruğa alınır. İleti aracısı en az bir kez teslimi garanti etmelidir. Bu, hizmet geri yüklendikten sonra aracı kullanılamaz duruma gelirse iletilerin kuyrukta olacağı anlamına gelir. Ancak, bu iletilerin hala işlenmesi gerekip gerekmediğini belirlemek tüketicinin sorumluluğundadır. İleti işlendikten ve genel veritabanında depolandıktan sonra kuyruk boşaltılır.

Bu tasarımda Azure Event Hubs kullanılır. Denetim noktası oluşturma için ek bir Azure Depolama hesabı sağlanır. Event Hubs, olay akışı gibi yüksek aktarım hızı gerektiren kullanım örnekleri için önerilen seçenektir.

Ek ileti garantileri gerektiren kullanım örnekleri için Azure Service Bus önerilir. İstemci tarafı imleciyle iki aşamalı işlemelerin yanı sıra yerleşik bir teslim edilemeyen ileti kuyruğu ve yinelenenleri kaldırma özellikleri gibi özelliklere olanak tanır.

Daha fazla bilgi için bkz . Görev açısından kritik iş yükleri için mesajlaşma hizmetleri.

İyi Tasarlanmış görev açısından kritik iş yükleri: Gevşek bir şekilde bağlanmış olay odaklı mimariye bakın.

Bölgesel gizli dizi deposu

Her damga, gizli dizileri ve yapılandırmaları depolayan kendi Azure Key Vault'a sahiptir. Genel veritabanına bağlantı dizesi gibi yaygın gizli diziler vardır, ancak Event Hubs bağlantı dizesi gibi tek bir damgaya özgü bilgiler de vardır. Ayrıca bağımsız kaynaklar tek bir hata noktasını önler.

İyi Tasarlanmış görev açısından kritik iş yükleri: Veri bütünlüğü koruması bölümüne bakın.

Dağıtım işlem hattı

Görev açısından kritik bir uygulama için derleme ve yayın işlem hatları tamamen otomatik olmalıdır. Bu nedenle hiçbir eylemin el ile gerçekleştirilmesi gerekmez. Bu tasarım, her seferinde tutarlı bir şekilde doğrulanmış damga dağıtan tam otomatik işlem hatlarını gösterir. Alternatif bir diğer yaklaşım ise yalnızca mevcut bir damgaya sıralı güncelleştirmeler dağıtmaktır.

Kaynak kod deposu

GitHub , uygulama kodu ve altyapı kodu üzerinde işbirliği için yüksek oranda kullanılabilir git tabanlı bir platform sağlayan kaynak denetimi için kullanılır.

Sürekli Tümleştirme/Sürekli Teslim (CI/CD) işlem hatları

Üretim öncesi ve üretim ortamlarında bir görev iş yükü oluşturmak, test etmektir ve dağıtmak için otomatik işlem hatları gereklidir. Azure pipelines , Azure'ı ve diğer bulut platformlarını hedefleyebilecek zengin araç kümesine göre seçilir.

Diğer bir seçenek de CI/CD işlem hatları için GitHub Actions'tır. Eklenen avantaj, kaynak kodun ve işlem hattının birlikte bulunabilmesidir. Ancak daha zengin CD özellikleri nedeniyle Azure Pipelines seçilmiştir.

İyi Tasarlanmış görev açısından kritik iş yükleri: DevOps süreçlerine bakın.

Derleme Aracıları

Microsoft tarafından barındırılan derleme aracıları , karmaşıklığı ve yönetim yükünü azaltmak için bu uygulama tarafından kullanılır. Şirket içinde barındırılan aracılar, sağlamlaştırılmış bir güvenlik duruşu gerektiren senaryolar için kullanılabilir.

Not

Şirket içinde barındırılan aracıların kullanımı, Görev Kritik - Bağlı başvuru uygulamasında gösterilmiştir.

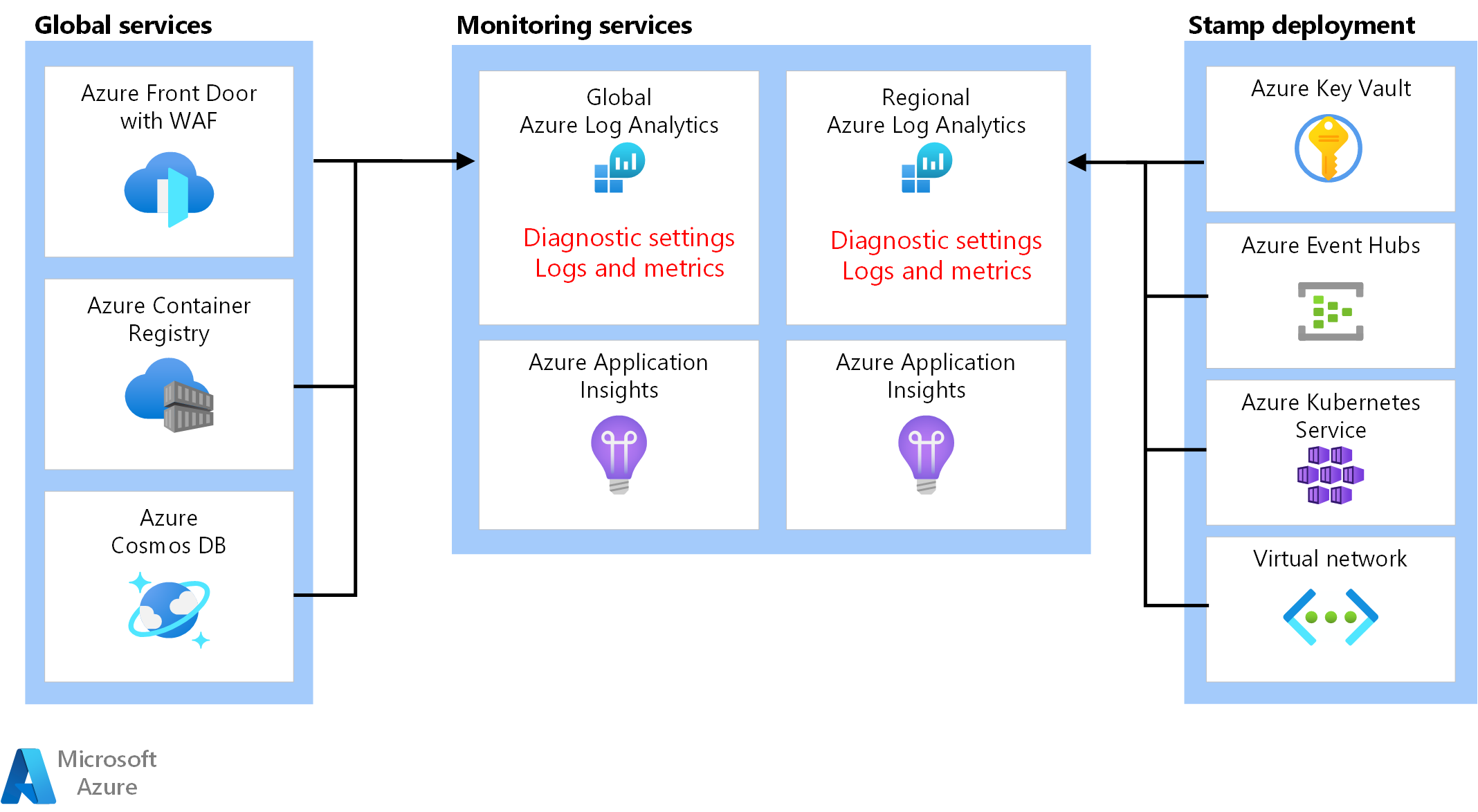

Gözlemlenebilirlik kaynakları

Etkili işlemlere olanak sağlamak ve güvenilirliği en üst düzeye çıkarmak için uygulama ve altyapıdan gelen işletimsel veriler kullanılabilir olmalıdır. Bu başvuru, bir uygulamanın bütünsel gözlemlenebilirliğini elde etmek için bir temel sağlar.

Birleşik veri havuzu

- Azure Log Analytics , tüm uygulama ve altyapı bileşenlerinin günlüklerini ve ölçümlerini depolamak için birleşik havuz olarak kullanılır.

- Azure Uygulaması lication Insights, tüm uygulama izleme verilerini toplamak ve doğrudan Log Analytics içinde depolamak için bir Uygulama Performansı Yönetimi (APM) aracı olarak kullanılır.

Genel kaynaklar ve bölgesel kaynaklar için izleme verileri bağımsız olarak depolanmalıdır. Tek bir hata noktasını önlemek için tek bir merkezi gözlemlenebilirlik deposu önerilmez. Çalışma alanları arası sorgulama, tek bir cam bölmesi elde etmek için kullanılır.

Bu mimaride, bir bölgedeki izleme kaynaklarının damga pulundan bağımsız olması gerekir, çünkü bir damga pulu yerle bir ederseniz, gözlemlenebilirliği korumak istersiniz. Her bölgesel damga damgasının kendi ayrılmış Application Insights ve Log Analytics Çalışma Alanı vardır. Kaynaklar bölge başına sağlanır, ancak damga pullarından daha uzun yaşarlar.

Benzer şekilde, Azure Front Door, Azure Cosmos DB ve Container Registry gibi paylaşılan hizmetlerden alınan veriler ayrılmış Log Analytics Çalışma Alanı örneğinde depolanır.

Veri arşivleme ve analiz

Etkin işlemler için gerekli olmayan operasyonel veriler, hem veri saklama amacıyla hem de uygulama durumu modelini ve operasyonel yordamları iyileştirmek için uygulanabilen AIOps için analiz kaynağı sağlamak amacıyla Log Analytics'ten Azure Depolama Hesapları'na aktarılır.

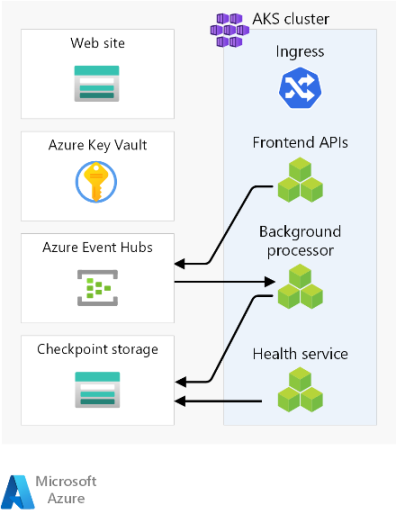

İstek ve işlemci akışları

Bu görüntüde başvuru uygulamasının istek ve arka plan işlemcisi akışı gösterilmektedir.

Bu akışın açıklaması aşağıdaki bölümlerde yer almaktadır.

Web sitesi istek akışı

Genel yük dengeleyiciye web kullanıcı arabirimi isteği gönderilir. Bu mimari için genel yük dengeleyici Azure Front Door'dur.

WAF Kuralları değerlendirilir. WAF kuralları siteler arası betik (XSS) ve SQL ekleme gibi çeşitli saldırılara karşı koruma sağlayarak sistemin güvenilirliğini olumlu yönde etkiler. WaF kuralı ihlal edilirse ve işleme durdurulursa Azure Front Door istekte bulunana bir hata döndürür. ihlal edilen WAF kuralı yoksa Azure Front Door işlemeye devam eder.

Azure Front Door, isteğin hangi arka uç havuzuna iletileceğini belirlemek için yönlendirme kurallarını kullanır. İsteklerin bir yönlendirme kuralıyla nasıl eşleştirilir? Bu başvuru uygulamasında, yönlendirme kuralları Azure Front Door'un kullanıcı arabirimini ve ön uç API isteklerini farklı arka uç kaynaklarına yönlendirmesine olanak sağlar. Bu durumda, "/*" deseni kullanıcı arabirimi yönlendirme kuralıyla eşleşir. Bu kural, isteği Tek Sayfalı Uygulamayı (SPA) barındıran statik web sitelerine sahip depolama hesaplarını içeren bir arka uç havuzuna yönlendirir. Azure Front Door, isteği yönlendirmek üzere arka ucu seçmek için havuzdaki arka uçlara atanan Öncelik ve Ağırlık değerlerini kullanır. Çıkış noktası için trafik yönlendirme yöntemleri. Azure Front Door, isteklerin iyi durumda olmayan arka uçlara yönlendirilmesini sağlamak için sistem durumu yoklamalarını kullanır. SPA, statik web sitesiyle seçilen depolama hesabından sunulur.

Not

Azure Front Door Classic'teki arka uç havuzları ve arka uç terimleri, Azure Front Door Standard veya Premium Katmanlarında kaynak grupları ve çıkış noktaları olarak adlandırılır.

SPA, Azure Front Door ön uç konağına bir API çağrısı yapar. API istek URL'sinin deseni "/api/*" şeklindedir.

Ön uç API'si istek akışı

WAF Kuralları, 2. adımda olduğu gibi değerlendirilir.

Azure Front Door, isteği "/api/*" desenine göre API yönlendirme kuralıyla eşleştirir. API yönlendirme kuralı, istekleri Azure Kubernetes Service'te (AKS) doğru hizmete yönlendirmeyi bilen NGINX Giriş Denetleyicileri için genel IP adreslerini içeren bir arka uç havuzuna yönlendirir. Azure Front Door daha önce olduğu gibi, doğru NGINX Giriş Denetleyicisi arka ucu seçmek için arka uçlara atanan Öncelik ve Ağırlık'ı kullanır.

GET istekleri için ön uç API'si bir veritabanında okuma işlemleri gerçekleştirir. Bu başvuru uygulaması için veritabanı genel bir Azure Cosmos DB örneğidir. Azure Cosmos DB, çok yazma bölgelerini kolayca yapılandırabilme ve ikincil bölgelere okuma ve yazma işlemleri için otomatik yük devretme olanağı da dahil olmak üzere görev açısından kritik bir iş yükü için iyi bir seçim olmasını sağlayan çeşitli özelliklere sahiptir. API, Azure Cosmos DB ile iletişim kurmak için yeniden deneme mantığıyla yapılandırılmış istemci SDK'sını kullanır. SDK, ApplicationRegion parametresine göre iletişim kurmak için kullanılabilir Azure Cosmos DB bölgelerinin en uygun sırasını belirler.

POST veya PUT istekleri için Ön Uç API'si bir ileti aracısı için yazma işlemleri gerçekleştirir. Başvuru uygulamasında ileti aracısı Azure Event Hubs'dır. Alternatif olarak Service Bus'ı seçebilirsiniz. İşleyici daha sonra ileti aracısından gelen iletileri okur ve Azure Cosmos DB'ye gerekli tüm yazma işlemlerini gerçekleştirir. API, yazma işlemleri gerçekleştirmek için istemci SDK'sını kullanır. İstemci yeniden denemeler için yapılandırılabilir.

Arka plan işlemcisi akışı

Arka plan işlemcileri ileti aracısından gelen iletileri işler. Arka plan işlemcileri, okuma işlemleri gerçekleştirmek için istemci SDK'sını kullanır. İstemci yeniden denemeler için yapılandırılabilir.

Arka plan işlemcileri, genel Azure Cosmos DB örneğinde uygun yazma işlemlerini gerçekleştirir. Arka plan işlemcileri, Azure Cosmos DB'ye bağlanmak için yeniden denenerek yapılandırılan istemci SDK'sını kullanır. İstemcinin tercih edilen bölge listesi birden çok bölgeyle yapılandırılabilir. Bu durumda, bir yazma başarısız olursa, yeniden deneme tercih edilen bir sonraki bölgede yapılır.

Tasarım alanları

Görev açısından kritik mimarinizi tanımlarken öneriler ve en iyi uygulama yönergeleri için bu tasarım alanlarını keşfetmenizi öneririz.

| Tasarım alanı | Açıklama |

|---|---|

| Uygulama tasarımı | Ölçeklendirmeye ve hata işlemeye olanak sağlayan tasarım desenleri. |

| Uygulama platformu | Olası hata durumlarına yönelik altyapı seçimleri ve risk azaltmaları. |

| Veri platformu | Gerekli hacim, hız, çeşitlilik ve veraclık özellikleri değerlendirilerek bilgilendirilmiş veri deposu teknolojilerindeki seçimler. |

| Ağ ve bağlantı | Gelen trafiği damgalara yönlendirmeye yönelik ağ konuları. |

| Sistem durumu modelleme | Genel uygulama durumunu belirlemek için müşteri etki analiziyle ilgili gözlemlenebilirlik konuları ile ilişkili izleme. |

| Dağıtım ve test | Eşitlenmiş yük testi ve hata ekleme (kaos) testi gibi birleştirilmiş test senaryoları ile CI/CD işlem hatları ve otomasyon konuları için stratejiler. |

| Güvenlik | Microsoft Sıfır Güven modeli aracılığıyla saldırı vektörlerinin azaltılması. |

| operasyonel yordamlar | Dağıtım, anahtar yönetimi, düzeltme eki uygulama ve güncelleştirmelerle ilgili işlemler. |

** Bu mimariye özgü tasarım alanı konularını gösterir.

İlgili kaynaklar

Bu mimaride kullanılan Azure hizmetleriyle ilgili ürün belgeleri için bu makalelere bakın.

- Azure Front Door

- Azure Cosmos DB

- Azure Container Registry

- Azure Log Analytics

- Azure Key Vault

- Azure Service Bus

- Azure Kubernetes Service

- Azure Application Insights

- Azure Event Hubs

- Azure Blob Depolama

Bu mimariyi dağıt

Görev açısından kritik bir bağlamda nasıl kullanıma hazır hale getirildikleri de dahil olmak üzere, göz önünde bulundurulan kaynakları tam olarak anlamak için başvuru uygulamasını dağıtın. Azure'da görev açısından kritik uygulama geliştirmeye yönelik çözüm odaklı bir yaklaşımı göstermeye yönelik bir dağıtım kılavuzu içerir.

Sonraki adımlar

Giriş ve çıkış trafiğindeki ağ denetimleriyle temel mimariyi genişletmek istiyorsanız bu mimariye bakın.