Azure İyi Tasarlanmış Çerçeve, mimari mükemmelliği kalite sütunları aracılığıyla bir çözümü değerlendirmek için kullanılabilecek bir dizi yol gösterici ilkedir:

Bu makale bu seriyi sonlandırır. Tanıtımı okuyun.

Bu seride sağlanan bu kılavuz, tüm tasarım seçimlerinde İyi Tasarlanmış ilkeler içerir. Bu makalede bu seçenekler özetlemektedir. Düzenlenen İş Yükleri için GitHub: Azure Kubernetes Service (AKS) Temel Kümesi uygulaması, bu ilkeleri uygun şekilde gösterir.

PCI DSS 3.2.1 iş yükleri, iyi tasarlanmış bir çözüm olmanın sıkılıklarını gerektirir. Altyapıyı PCI gereksinimleriyle uyumlu hale getirmek kritik öneme sahip olsa da, barındırma altyapısında uyumluluk durmaz. Kalite yapılarını, özellikle de güvenliği ele almak uyumluluğu tehlikeye atabilir. İyi tasarlanmış çözümler hem altyapı hem de iş yükü perspektiflerini bir araya getirerek uyumlu sonuçlar elde etmek için gereken titizliğe ulaşır.

Güvenlik

Güvenlik tasarımı ilkeleri bölümünde verilen temel yönergeleri izleyin. Düzenlenen bir ortam için en iyi yöntemler bu bölümlerde özetlenmektedir.

İdare

İdare uygulaması, PCI-DSS 3.2.1'deki uyumluluk gereksinimleri tarafından yönlendirilir. Bu, segmentasyonu korumak, kaynaklara erişmek, güvenlik açıklarını algılamak ve en önemlisi müşteri verilerini korumak için teknik denetimleri etkiler.

Kurumsal segmentasyon stratejisi

Tam yalıtımı korumak için, düzenlenen altyapıyı tek başına bir abonelikte dağıtmanızı öneririz. Uyumluluk için gerekli olan birden çok aboneliğiniz varsa, bunları kapsam içi aboneliklerinizde ilgili Azure ilkelerini tekdüzen uygulayan bir yönetim grubu hiyerarşisi altında gruplandırmayı göz önünde bulundurun. Kart sahibi veri ortamındaki (CDE) tüm kümelere uygulanması gereken geniş ilkeleri yakalamak için abonelikte ilgili Azure ilkelerini abonelik düzeyinde uygulayın. Belirli bir küme örneğine uygulanan ilkeleri yakalamak için kaynak grubu düzeyinde ilgili Azure ilkelerini uygulayın. Bu ilkeler, giriş bölgesinin temel korumalarını oluşturur.

PCI iş yükünü (kapsam içi) diğer (kapsam dışı) iş yüklerinden işlemler ve bağlantı açısından yalıtın. Ayrı kümeler dağıtarak yalıtım oluşturabilirsiniz. Ya da ayrımı korumak için segmentasyon stratejilerini kullanın. Örneğin, kümeler ayrı düğüm havuzları kullanır, böylece iş yükleri hiçbir zaman bir düğüm sanal makinesini (VM) paylaşmaz.

İlke uygulama

Azure ilkelerini etkinleştirerek güvenlik denetimlerini zorunlu kılma. Örneğin, bu düzenlenmiş mimaride kart sahibi veri ortamının yanlış yapılandırılmasını önleyebilirsiniz. VM düğümlerinde genel IP ayırmalarına izin vermeyecek bir Azure ilkesi uygulayabilirsiniz. Bu ayırmalar algılanıp bildirilir veya engellenir.

AKS için etkinleştirebileceğiniz ilkeler hakkında bilgi için bkz. Azure İlkesi Azure Kubernetes Service için yerleşik tanımlar.

Azure, çoğu hizmet için çeşitli yerleşik ilkeler sağlar. Bu Azure İlkesi yerleşik ilke tanımlarını gözden geçirin ve uygun şekilde uygulayın.

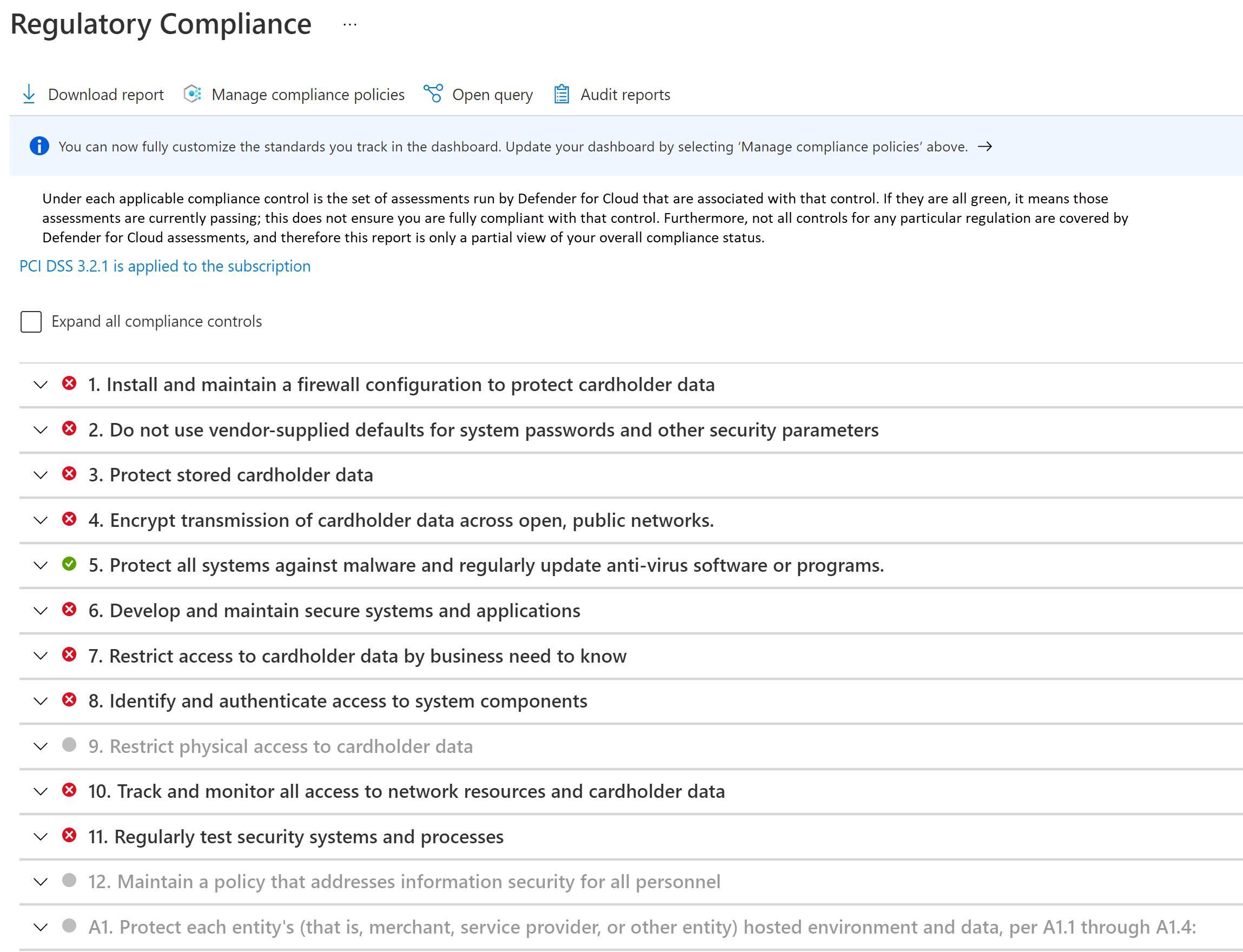

Uyumluluk izleme

Uyumluluk sistematik olarak izlenmeli ve korunmalıdır. Düzenli uyumluluk kanıtlamaları gerçekleştirilir. Bulut kaynaklarınızın uyumlu olup olmadığını bilmek kanıtlamalara ve denetime hazırlanmanıza yardımcı olur.

Bulut için Microsoft Defender mevzuat uyumluluğu panosundan yararlanın. Panoyu sürekli izleyerek iş yükünüzün uyumluluk durumunu izleyebilirsiniz.

Ağ güvenliği

Merkez-uç topolojisinde, her varlık için ayrı sanal ağlara sahip olmak, ağ ayak izinde temel segmentasyon sağlar. Her ağ alt ağlara daha fazla bölümlenmiştir.

AKS kümesi CDE'nin çekirdeğini oluşturur. Genel IP adreslerinden erişilmemesi ve bağlantının güvenliğinin sağlanması gerekir. CDE'deki ve CDE'nin dışında tipik akışlar şu şekilde kategorilere ayrılmış olabilir:

- Kümeye gelen trafik.

- Kümeden giden trafik.

- Podlar arasındaki küme içi trafik.

Düzenlenmiş bir ortamın gereksinimlerini karşılamak için küme özel küme olarak dağıtılır. Bu modda, genel İnternet'e gelen ve İnternet'ten gelen trafik kısıtlanır. AKS tarafından yönetilen Kubernetes API sunucusuyla iletişim bile özeldir. Sıkı ağ denetimleri ve IP güvenlik duvarı kurallarıyla güvenlik daha da gelişmiştir.

- Ağ içindeki kaynaklar arasındaki iletişimin güvenliğini sağlamaya yardımcı olmak için Ağ Güvenlik Grupları (NSG' ler).

- Bulut kaynakları, İnternet ve şirket içi arasındaki giden trafiği filtrelemek için Azure Güvenlik Duvarı.

- Azure Uygulaması Lication Gateway'in araya Azure Uygulaması İnternet'ten gelen tüm trafiği filtrelemek için Azure Web Application Framework ile tümleştirilmiş ağ geçidi.

- Kubernetes NetworkPolicy, kümedeki podlar arasında yalnızca belirli yollara izin verir.

- İşletimsel görevler için Azure Key Vault ve Azure Container Registry gibi diğer Hizmet olarak Azure platformu (PaaS) hizmetlerine bağlanmayı Azure Özel Bağlantı.

İzleme işlemleri, trafik akışının beklendiği gibi gerçekleştiğini ve herhangi bir anomalinin algılanıp bildirildiğinden emin olmak için gerçekleştirilir.

Ağ güvenliği hakkında ayrıntılı bilgi için bkz . Ağ segmentasyonu.

Veri güvenliği

PCI-DSS 3.2.1, aktarımda veya depolamada tüm kart sahibi verilerinin (CHD) hiçbir zaman net olmamasını gerektirir.

Bu mimari ve uygulama iş yüküne değil altyapıya odaklandığından veri yönetimi gösterilmez. Aşağıda iyi tasarlanmış öneriler bulabilirsiniz.

Bekleme durumundaki veriler

Veriler endüstri standardı şifreleme algoritmaları aracılığıyla şifrelenmelidir.

- Verileri kart sahibi ortamında depolamayın.

- Depolama katmanının dışında şifreleme.

- Yalnızca şifrelenmiş verileri depolama ortamına yazın.

- Anahtarları depolama katmanında depolamayın.

Azure Depolama'daki tüm veriler güçlü şifreleme kullanılarak şifrelenir ve şifresi çözülür. Kendi kendine yönetilen şifreleme anahtarları tercih edilir.

Verileri geçici olarak depolamanız gerekiyorsa, bu verilere de dikkat edilmesi gereken noktaları uygulayın. AKS'nin konak şifreleme özelliğini etkinleştirmenizi kesinlikle öneririz. Yerleşik Azure ilkeleriyle geçici verilerin şifrelenmesini zorunlu kılabilirsiniz.

Depolama teknolojisi seçerken bekletme özelliklerini keşfedin. Yapılandırılan süre dolduğunda tüm verilerin güvenli bir şekilde kaldırıldığından emin olun.

Standart ayrıca hassas kimlik doğrulama verilerinin (SAD) depolanmaması gerekir. Verilerin günlüklerde, dosya adlarında, önbellekte ve diğer verilerde gösterilmediğinden emin olun.

Aktarım durumundaki veriler

CDE ile etkileşim kuran varlıklarla yapılan tüm iletişimlerin şifrelenmiş kanallar üzerinden yapılması gerekir.

- CDE'ye yalnızca HTTPS trafiğinin akışına izin verilmelidir. Bu mimaride Azure Uygulaması Lication Gateway, 80 numaralı bağlantı noktası üzerinden tüm trafiği reddeder.

- Tercihen CDE dışındaki verileri şifrelemeyin ve şifresini çözmeyin. Bunu yaparsanız, bu varlığı CDE'nin bir parçası olarak düşünün.

- CDE içinde mTLS ile podlar arasında güvenli iletişim sağlayın. Bu amaçla bir hizmet ağı uygulamayı seçebilirsiniz.

- Yalnızca güvenli şifrelemelere ve TLS 1.2 veya sonraki sürümlere izin verin.

Kimlik

Erişim ilkeleri tasarlarken şu güvenlik ilkelerini izleyin:

- Sıfır Güven ilkeleriyle başlayın. Gerektiğinde özel durumlar oluşturun.

- Görevi tamamlamak için yeterli olan en düşük ayrıcalıkları verin.

- Ayakta erişimi en aza indirin.

Kubernetes rol tabanlı erişim denetimi (RBAC), Kubernetes API'sine yönelik izinleri yönetir. AKS bu Kubernetes rollerini destekler. AKS, Microsoft Entra ID ile tamamen tümleşiktir. Microsoft Entra kimliklerini rollere atayabilir ve diğer özelliklerden yararlanabilirsiniz.

Sıfır Güven erişimi

Kubernetes RBAC, Azure RBAC ve Azure hizmetleri varsayılan olarak tümünü reddetme uygular. Bu ayarı dikkatli bir şekilde geçersiz kılarak yalnızca ihtiyacı olan varlıklara erişime izin verin. Sıfır Güven uygulamak için bir diğer alan da küme düğümlerine SSH erişimini devre dışı bırakmaktır.

En düşük ayrıcalıklar

Azure kaynakları ve podları için yönetilen kimlikleri kullanabilir ve bunların kapsamını beklenen görevlere göre ayarlayabilirsiniz. Örneğin, Azure Uygulaması lication Gateway'in Azure Key Vault'tan gizli dizileri (TLS sertifikaları) alma izinlerine sahip olması gerekir. Gizli dizileri değiştirme izinleri olmamalıdır.

Ayakta erişim en aza indiriliyor

Tam zamanında Microsoft Entra grup üyeliğini kullanarak ayakta erişimi en aza indirin. Microsoft Entra Id'de Koşullu Erişim İlkeleri ile denetimi sağlamlaştırın. Bu seçenek, çok faktörlü kimlik doğrulaması, Microsoft Entra kiracınız tarafından yönetilen cihazlarla kimlik doğrulamasını kısıtlama veya atipik oturum açma girişimlerini engelleme gibi birçok kullanım örneğini destekler.

Gizli dizi yönetimi

Gizli dizileri, sertifikaları, anahtarları ve parolaları CDE dışında depolayın. Yerel Kubernetes gizli dizi nesnelerini veya Azure Key Vault gibi yönetilen bir anahtar depoyu kullanabilirsiniz. Yönetilen depo kullanmak, anahtar döndürme ve sertifika yenileme gibi gizli dizi yönetimi görevlerinde yardımcı olur.

Anahtar deposuna erişimin ağ ve erişim denetimlerinin bir bileşimi olduğundan emin olun. Yönetilen kimlikleri etkinleştirdiğinizde, erişim elde etmek için kümenin Key Vault'ta kimliğini doğrulaması gerekir. Ayrıca, anahtar deposu bağlantısı genel İnternet üzerinden olmamalıdır. Özel Bağlantı gibi özel bir ağ kullanın.

Operasyonel Mükemmellik

Operasyonel Mükemmellik ilkeleri bölümünde verilen temel yönergeleri izleyin. Düzenlenen bir ortam için en iyi yöntemler bu bölümlerde özetlenmektedir.

Rollerin ayrılması

Düzenlenen ortamlar için görevlerin açıkça ayrıştırılması çok önemlidir. İş yükünün gereksinimlerine ve CDE ile etkileşime dayalı rol ve sorumluluk tanımlarına sahip olun. Örneğin, küme ve bağımlı hizmetlerle ilgili işlemler için bir altyapı operatörü veya site güvenilirlik mühendisi (SRE) rolüne ihtiyacınız olabilir. Bu rol güvenlik, yalıtım, dağıtım ve gözlemlenebilirliği korumakla sorumludur. Bu tanımları resmileştirin ve bu rollerin ihtiyaç duyduğu izinlere karar verin. Örneğin, SDE'ler küme erişimi için yüksek ayrıcalıklıdır ancak iş yükü ad alanlarına okuma erişimine ihtiyaç duyar.

İş yükü yalıtımı

PCI-DSS 3.2.1, pci iş yükünün işlemler açısından diğer iş yüklerinden yalıt olmasını gerektirir. Bu uygulamada kapsam içi ve kapsam dışı iş yükleri iki ayrı kullanıcı düğümü havuzunda segmentlere ayrılır. Kapsam içi uygulama geliştiricileri ve kapsam dışı iş yükleri için geliştiriciler farklı izin kümelerine sahip olabilir. Ayrıca, ayrı kalite kapıları olacak. Örneğin kapsam içi kod, koruma uyumluluğuna ve kanıtlamaya tabidir, kapsam dışı kod ise geçerli değildir. Ayrıca ayrı derleme işlem hatlarına ve yayın yönetimi süreçlerine de ihtiyaç vardır.

İşlem meta verileri

PCI DSS 3.2.1 standardının Gereksinim 12'sinde iş yükü envanteri ve personel erişimi belgeleri hakkında bilgi bulundurmanız gerekir. Ortam bilgilerini Azure kaynakları, kaynak grupları ve aboneliklerle harmanlayabileceğiniz için Azure etiketlerini kullanmanızı kesinlikle öneririz.

Altyapının ve iş yükünün parçası olan onaylı çözümler hakkındaki bilgileri koruyun. Bu, CDE'ye getirdiğiniz VM görüntülerinin, veritabanlarının ve tercih ettiğiniz üçüncü taraf çözümlerinin listesini içerir. Hatta bir hizmet kataloğu oluşturarak bu işlemi otomatikleştirebilirsiniz. Bu onaylanan çözümleri belirli bir yapılandırmada kullanarak self servis dağıtım sağlar ve bu da devam eden platform işlemlerine bağlıdır.

Gözlemlenebilirlik

Gereksinim 10'un yerine getirilmesi için CDE'de gözlemlenebilirlik uyumluluk açısından kritik önem taşır. Etkinlik günlükleri hesap ve gizli dizi yönetimi, tanılama ayarı yönetimi, sunucu yönetimi ve diğer kaynak erişim işlemleriyle ilgili işlemler hakkında bilgi sağlar. Tüm günlükler tarih, saat, kimlik ve diğer ayrıntılı bilgilerle kaydedilir. Azure İzleyici Günlüklerinde veri saklama ve arşiv ilkelerini yapılandırarak günlükleri bir yıla kadar koruyun.

Günlüklere yalnızca ihtiyaç duyan roller tarafından erişildiğinden emin olun. Log Analytics ve Microsoft Sentinel, denetim izi erişimini yönetmek için çeşitli rol tabanlı erişim denetimlerini destekler.

Yanıt ve düzeltme

Azure İzleyici ve Bulut için Microsoft Defender Azure izleme hizmetleri anormal etkinlik algıladığında bildirim veya uyarı oluşturabilir. Bu uyarılar önem derecesi, durum ve etkinlik süresi gibi bağlam bilgilerini içerir. Uyarılar oluşturuldukçe bir düzeltme stratejisine sahip olun ve ilerleme durumunu gözden geçirin. Verileri tümleştirmek zengin uyarı bağlamı sağlayabildiği için güvenlik bilgileri ve olay yönetimi (SIEM) çözümünde verileri merkezileştirmenizi öneririz.

Bulut için Microsoft Defender'daki Güvenlik uyarıları görünümünden, Bulut için Microsoft Defender kaynaklarınızda algılayan tüm uyarılara erişebilirsiniz. Sorunu çözmek için bir önceliklendirme işlemine sahip olun. güvenlik ekibinizle birlikte çalışarak iş yükü sahiplerinin ne kadar ilgili uyarıları kullanabileceklerini anlayın.

Performans Verimliliği

Performans Verimliliği ilkeleri bölümünde verilen temel yönergeleri izleyin. Düzenlenen bir ortam için en iyi yöntemler bu bölümlerde özetlenmektedir.

Ölçeklendirme

Ortamın değişen taleplere nasıl uyum gösterdiğini gözlemlemek, yüksek yük altındaki ortamın beklenen çalışma zamanı davranışını gösterir. İş yükündeki kaynakların otomatik olarak ölçeklenmesi, CDE'de insan etkileşimini en aza indirir. Ek bir güvenlik avantajı, saldırı yüzeyini her zaman azaltmaktır. Sıfıra ölçek yaklaşımını destekleyen kaynaklardan yararlanarak avantajı en üst düzeye çıkarabilirsiniz. Örneğin AKS, kullanıcı düğümü havuzlarının ölçeğini 0'a düşürmeyi destekler. Daha fazla bilgi için bkz . Kullanıcı düğümü havuzlarını 0'a ölçeklendirme.

Bölümleme

Bölümleme, düzenlenen iş yüklerinde performans verimliliği açısından önemli bir faktördür. Ayrık bileşenlere sahip olmak, net sorumluluk tanımı sağlar ve ağ ilkeleri gibi hassas denetimlerde yardımcı olur. Bölümleme, herhangi bir segmentasyon stratejisine benzer şekilde bileşenleri yalıtarak patlama yarıçapının beklenmeyen hatalar veya sistem güvenliğinin aşılması üzerindeki etkisini denetler.

Hiçbir şey paylaşılmama mimarisi

Hiçbir şey paylaşılmayan mimari, birlikte bulunan iş yükleri arasındaki çekişmeleri kaldırmak için tasarlanmıştır. Ayrıca bu, tek hata noktalarını kaldırmaya yönelik bir stratejidir. Düzenlenen bir ortamda, bileşenlerin mantıksal veya fiziksel sınırlar tarafından yalıtılması gerekir. Bu, hiçbir şey paylaşılmaması mimarisiyle uyumlu hale gelir ve ölçeklenebilirlik avantajları sağlar. Ayrıca, ilgili güvenlik denetimlerinin hedeflenmesine ve çeşitli bileşenlerin daha sıkı denetim özelliklerine olanak tanır.

Basit iş yükleri

İş yüklerinin karmaşıklığını belgeleyip denetlemek zordur. Performans avantajları ve mevzuat gereksinimlerini denetleme kolaylığı nedeniyle kolaylık sağlamak için çaba gösterin. Saldırı yüzeyi alanını ve yanlış kullanım veya yanlış yapılandırma olasılığını artırdığından, gerekenden daha fazla geniş alana sahip seçimleri yeniden değerlendirin.

Güvenilirlik

Denetim amacıyla tutarlı bir şekilde açıklanabilmeleri için, düzenlenen ortamların güvenilirliğinin tahmin edilebilir olması gerekir. Güvenilirlik ilkelerinde sağlanan temel yönergeleri izleyin. Düzenlenen bir ortam için en iyi yöntemler bu bölümlerde özetlenmektedir.

Kurtarma hedefleri ve olağanüstü durum kurtarma

Düzenlenen iş yüklerinde işlenen verilerin hassas yapısı nedeniyle, kurtarma hedefleri ve kurtarma noktası hedefleri (RPC) tanımlanması kritik öneme sahiptir. CHD'nin kabul edilebilir kaybı nedir? CDE içindeki kurtarma çalışmaları hala standart gereksinimlere tabidir. Hatalar bekleyebilirsiniz ve bu hatalar için roller, sorumluluklar ve gerekçeli veri erişimiyle uyumlu net bir kurtarma planına sahip olun. Canlı site sorunları, herhangi bir düzenlemeden sapmanın gerekçesi değildir. Bu özellikle tam olağanüstü durum kurtarma durumunda önemlidir. Gereksinimlere uyan ve beklenmeyen CDE veya CHD erişimini en aza indiren net olağanüstü durum kurtarma belgelerine sahip olun. Kurtarma işleminden sonra, beklenmeyen bir erişim olmadığından emin olmak için her zaman kurtarma işlemi adımlarını gözden geçirin. Bu örnekler için iş gerekçelerini belgeleme.

Kurtarma

Mimarinize dayanıklılık ve kurtarma stratejileri eklemek, CDE'ye geçici erişim gereksinimini önleyebilir. Sistem, doğrudan insan müdahalesine gerek kalmadan tanımlanan RPO'da kendi kendini kurtarabilmelidir. Bu şekilde, acil durum erişimine sahip olan kişilere bile CHD'nin gereksiz yere maruz kalmasını ortadan kaldırabilirsiniz. Kurtarma işlemi denetlenebilir olmalıdır.

Güvenlikle ilgili riskleri ele alma

İş yükü kapalı kalma süresi ve veri kaybı kaynağı olabileceğinden güvenlik risklerini gözden geçirin. Güvenliğe yapılan yatırımlar iş yükü güvenilirliğini de etkiler.

Operasyonel işlemler

Güvenilirlik, CDE'deki ve CDE'ye bitişik tüm operasyonel süreçlere kadar uzanır. Görüntü oluşturma ve atlama kutusu yönetim faktörü gibi endişelere yönelik iyi tanımlanmış, otomatik ve test edilmiş süreçler iyi tasarlanmış bir çözüme dönüştürülmektedir.

Maliyet İyileştirmesi

Maliyet İyileştirme ilkeleri bölümünde verilen temel yönergeleri izleyin.

Uyumluluk gereksinimleri ve sıkı güvenlik denetimleri nedeniyle net bir denge maliyettir. Fiyatlandırma Hesaplayıcısı'nı kullanarak ilk tahminleri oluşturmanızı öneririz.

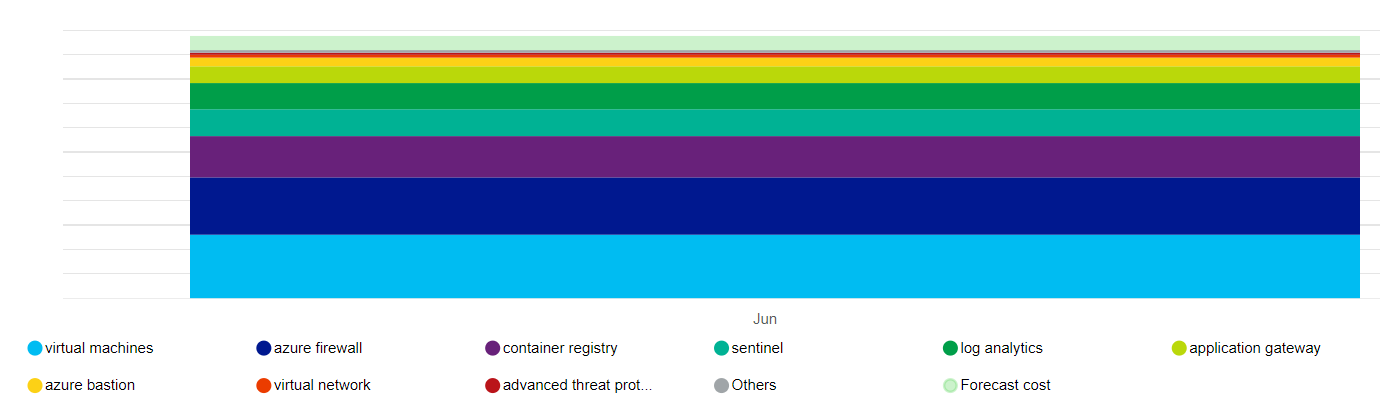

Bu mimarinin kullandığı ana kaynakların maliyet etkisinin üst düzey bir gösterimi aşağıdadır.

Ana sürücüler, düğüm havuzlarını ve Azure Güvenlik Duvarı oluşturan sanal makine ölçek kümeleridir. Bir diğer katkıda bulunan da Log Analytics'tir. Ayrıca, seçtiğiniz planlara bağlı olarak Bulut için Microsoft Defender ile ilişkili artımlı maliyetler de vardır.

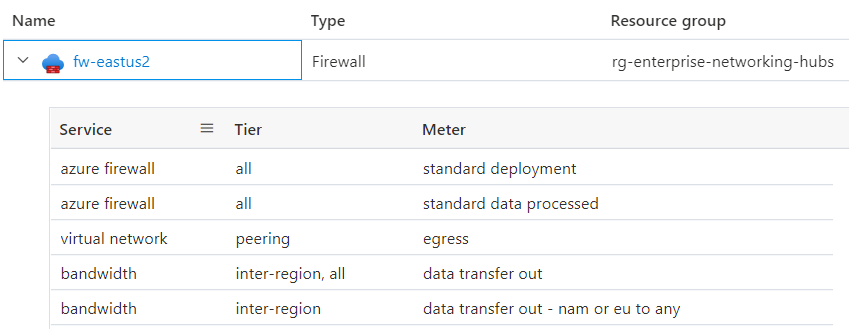

Bir hizmetin fiyatının ne olduğunu net bir şekilde anlamayı sağlayın. Azure, tarifeli kullanımı izler. Bu mimari için Azure Güvenlik Duvarı detaylandırma aşağıdadır.

Azure Güvenlik Duvarı gibi bazı kaynaklarla ilişkili maliyet birden çok iş birimine veya uygulamaya yayılabilir. Maliyeti iyileştirmenin bir diğer yolu da kuruluş içinde çok kiracılı bir küme barındırmak ve iş yükü çeşitliliğiyle yoğunluğu en üst düzeye çıkarmak olabilir. Ancak, düzenlenen iş yükleri için bu yaklaşımı önermeyiz. Uyumluluk ve segmentlere her zaman maliyet avantajlarına göre önceliklerini belirleyin.

Bütçe kısıtlamalarını korumak için maliyeti denetlemenin bazı yolları Azure Uygulaması Lication Gateway altyapısını ayarlamak, otomatik ölçeklendirme için örnek sayısını ayarlamak ve PCI-DSS 3.2.1 için gereken denetim izine uymaya devam ettikleri sürece günlük çıkışını azaltmaktır. Bu seçenekleri her zaman tasarımın SLA'nızı karşılamanıza olanak sağlayan diğer yönleriyle ilgili dezavantajlara karşı değerlendirin. Örneğin, hala trafikteki ani artışları karşılamak için uygun şekilde ölçeklenebiliyor musunuz?

Azure kaynak grupları oluştururken, maliyet açısından izlenebilmeleri için etiketler uygulayın. Maliyeti izlemek ve analiz etmek için Azure Danışmanı ve Microsoft Maliyet Yönetimi gibi maliyet yönetimi araçlarını kullanın.

Kubernetes'e özgü yapılar tarafından ayrıntılı küme altyapısı maliyet ayırması için AKS maliyet analizini etkinleştirmeyi göz önünde bulundurun.