Azure İzleyici Aracısı ile Windows olaylarını toplama

Windows olayları , veri toplama kuralında (DCR) kullanılan veri kaynaklarından biridir. DCR'nin oluşturulmasıyla ilgili ayrıntılar Azure İzleyici Aracısı ile veri toplama bölümünde verilmiştir. Bu makalede, Windows olayları veri kaynağı türü için ek ayrıntılar sağlanır.

Windows olay günlükleri, Windows işletim sistemi ve üzerinde çalışan uygulamalar için yaygın bir sistem durumu ve bilgi kaynağı olduğundan Azure İzleyici Aracısı'na sahip Windows makineleri için en yaygın veri kaynaklarından biridir. Sistem ve Uygulama gibi standart günlüklerden ve izlemeniz gereken uygulamalar tarafından oluşturulan özel günlüklerden olayları toplayabilirsiniz.

Önkoşullar

- En az katkıda bulunan haklarına sahip olduğunuz Log Analytics çalışma alanı. Windows olayları Olay tablosuna gönderilir.

- Azure İzleyici Aracısı ile veri toplama bölümünde açıklanan yeni veya mevcut bir DCR.

Windows olay veri kaynağını yapılandırma

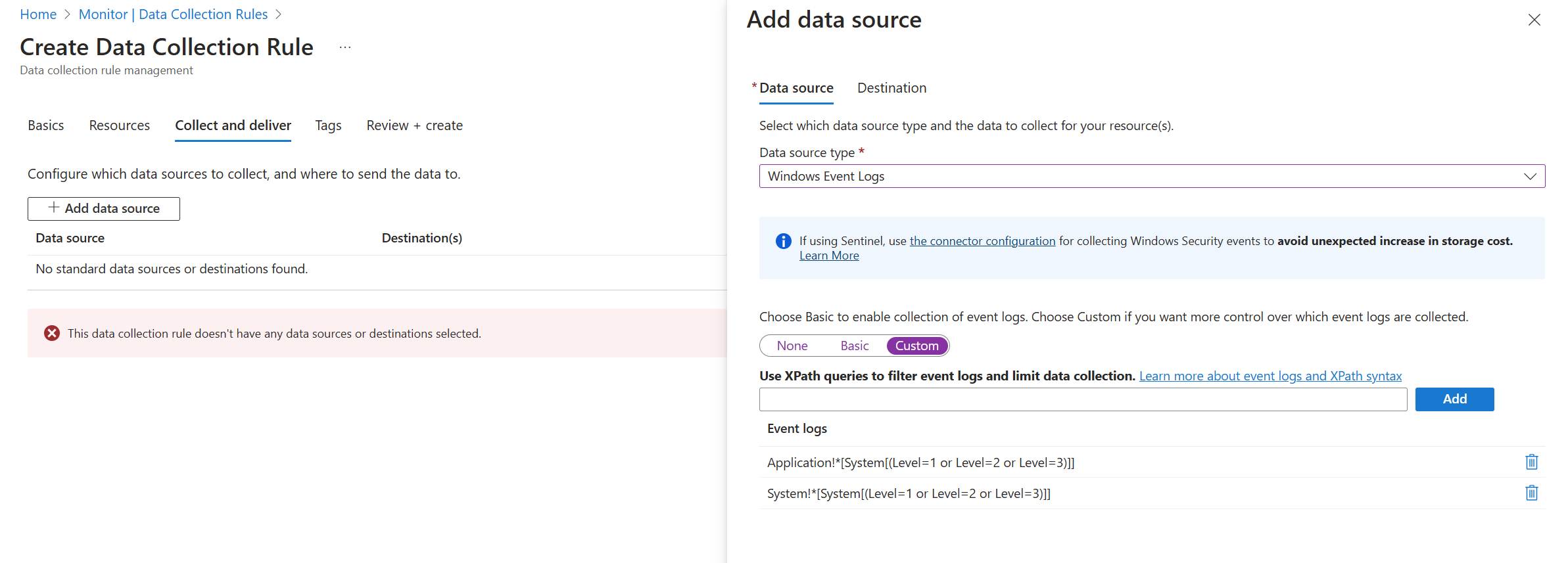

DCR'nin Toplama ve teslim et adımında Veri kaynağı türü açılan listesinden Windows Olay Günlükleri'ni seçin. Toplanacağı bir dizi günlük ve önem düzeyi arasından seçim yapın.

XPath sorgularını kullanarak olayları filtrelemek için Özel'i seçin. Daha sonra belirli değerleri toplamak için bir XPath belirtebilirsiniz.

Güvenlik olayları

Azure İzleyici aracısı ile güvenlik olaylarını toplamak için kullanabileceğiniz iki yöntem vardır:

- Sistem ve Uygulama günlükleri gibi DCR'nizdeki güvenlik olay günlüğünü seçin. Bu olaylar, diğer olaylarla birlikte Log Analytics çalışma alanınızdaki Olay tablosuna gönderilir.

- Olayları toplamak için Azure İzleyici aracısını da kullanan çalışma alanında Microsoft Sentinel'i etkinleştirin. Güvenlik olayları SecurityEvent'e gönderilir.

XPath sorgularını kullanarak olayları filtreleme

Log Analytics çalışma alanında topladığınız tüm veriler için ücretlendirilirsiniz. Bu nedenle, yalnızca ihtiyacınız olan olay verilerini toplamanız gerekir. Azure portalındaki temel yapılandırma, olayları filtrelemek için sınırlı bir olanak sağlar. Daha fazla filtre belirtmek için özel yapılandırma kullanın ve ihtiyacınız olmayan olayları filtreleyen bir XPath belirtin.

XPath girdileri biçiminde LogName!XPathQueryyazılır. Örneğin, yalnızca Uygulama olay günlüğünden olay kimliği 1035 olan olayları döndürmek isteyebilirsiniz. XPathQuery Bu olaylar *[System[EventID=1035]]için olacaktır. Olayları Uygulama olay günlüğünden almak istediğiniz için XPath şu şekildedir: Application!*[System[EventID=1035]]

İpucu

Azure İzleyici maliyetlerinizi azaltma stratejileri için bkz . Maliyet iyileştirme ve Azure İzleyici.

Windows Olay Görüntüleyicisi'dan XPath sorgularını ayıklama

Windows'da, aşağıdaki ekran görüntülerinde gösterildiği gibi XPath sorgularını ayıklamak için Olay Görüntüleyicisi kullanabilirsiniz.

XPath sorgusunu Veri kaynağı ekle ekranındaki alana yapıştırdığınızda, 5. adımda gösterildiği gibi, günlük türü kategorisini ve ardından bir ünlem işareti (!) eklemeniz gerekir.

İpucu

Önce makinenizde yerel olarak bir XPath sorgusunun geçerliliğini test etmek için parametresiyle FilterXPath PowerShell cmdlet'ini Get-WinEvent kullanabilirsiniz. Daha fazla bilgi için Windows aracı tabanlı bağlantılar yönergelerinde sağlanan ipucuna bakın. PowerShell cmdlet'i Get-WinEvent en fazla 23 ifadeyi destekler. Azure İzleyici veri toplama kuralları en fazla 20'yi destekler. Aşağıdaki betik bir örnek gösterir:

$XPath = '*[System[EventID=1035]]'

Get-WinEvent -LogName 'Application' -FilterXPath $XPath

- Yukarıdaki cmdlet'te parametresinin

-LogNamedeğeri, ünlem işaretine (!) kadar XPath sorgusunun ilk bölümüdür. XPath sorgusunun geri kalanı parametresine$XPathgider. - Betik olayları döndürürse sorgu geçerli olur.

- "Belirtilen seçim ölçütlerine uyan hiçbir olay bulunamadı" iletisini alırsanız, sorgu geçerli olabilir ancak yerel makinede eşleşen olay yok.

- "Belirtilen sorgu geçersiz" iletisini alırsanız, sorgu söz dizimi geçersizdir.

Olayları filtrelemek için özel XPath kullanma örnekleri:

| Açıklama | XPath |

|---|---|

| Yalnızca Olay Kimliği = 4648 olan Sistem olaylarını toplama | System!*[System[EventID=4648]] |

| Olay Kimliği = 4648 ve işlem adı consent.exe olan Güvenlik Günlüğü olaylarını toplama | Security!*[System[(EventID=4648)]] and *[EventData[Data[@Name='ProcessName']='C:\Windows\System32\consent.exe']] |

| Olay Kimliği = 6 (Sürücü yüklendi) dışında Sistem olay günlüğünden tüm Kritik, Hata, Uyarı ve Bilgi olaylarını toplayın | System!*[System[(Level=1 or Level=2 or Level=3) and (EventID != 6)]] |

| Olay Kimliği 4624 (Başarılı oturum açma) dışındaki tüm başarı ve başarısızlık güvenlik olaylarını toplama | Security!*[System[(band(Keywords,13510798882111488)) and (EventID != 4624)]] |

Not

Windows olay günlüğü tarafından desteklenen XPath sınırlamalarının listesi için bkz . XPath 1.0 sınırlamaları. Örneğin, sorgunun içinde "position", "Band" ve "timediff" işlevlerini kullanabilirsiniz, ancak "starts-with" ve "contains" gibi diğer işlevler şu anda desteklenmez.

Hedefler

Windows olay verileri aşağıdaki konumlara gönderilebilir.

| Hedef | Tablo / Ad Alanı |

|---|---|

| Log Analytics çalışma alanı | Olay |

Sonraki adımlar

- Azure İzleyici Aracısı'ni kullanarak metin günlüklerini toplayın.

- Azure İzleyici Aracısı hakkında daha fazla bilgi edinin.

- Veri toplama kuralları hakkında daha fazla bilgi edinin.