Azure İzleyici'de Kubernetes izlemesi için özel bağlantıyı etkinleştirme

Azure Özel Bağlantı, özel uç noktaları kullanarak sanal ağınıza hizmet olarak Azure platformu (PaaS) kaynaklarına erişmenizi sağlar. Azure İzleyici Özel Bağlantı Kapsamı (AMPLS), izleme ağınızın sınırlarını tanımlamak için özel uç noktayı bir dizi Azure İzleyici kaynağına bağlar. Bu makalede, Azure Kubernetes Service (AKS) kümenizden veri alımı için özel bağlantı kullanmak üzere Kapsayıcı içgörüleri ve Yönetilen Prometheus'un nasıl yapılandırıldığı açıklanır.

Not

- Grafana kullanarak Azure İzleyici çalışma alanınızdaki verileri sorgulamak için özel bağlantı yapılandırma hakkında ayrıntılı bilgi için bkz . Veri kaynağına özel olarak bağlanma.

- Çalışma kitaplarını kullanarak Azure İzleyici çalışma alanınızdan verileri sorgulamak için özel bağlantı yapılandırma hakkında ayrıntılı bilgi için bkz. Yönetilen Prometheus ve Azure İzleyici çalışma alanı için özel uç noktaları kullanma.

Önkoşullar

- Bu makalede, kümenizi mevcut bir Azure İzleyici Özel Bağlantı Kapsamına (AMPLS) nasıl bağlayacağınız açıklanmaktadır. Özel bağlantınızı yapılandırma başlığındaki yönergeleri izleyerek bir AMPLS oluşturun.

- Azure CLI sürüm 2.61.0 veya üzeri.

Yönetilen Prometheus (Azure İzleyici çalışma alanı)

Yönetilen Prometheus verileri bir Azure İzleyici çalışma alanında depolanır, bu nedenle bu çalışma alanını özel bir bağlantı üzerinden erişilebilir hale getirmeniz gerekir.

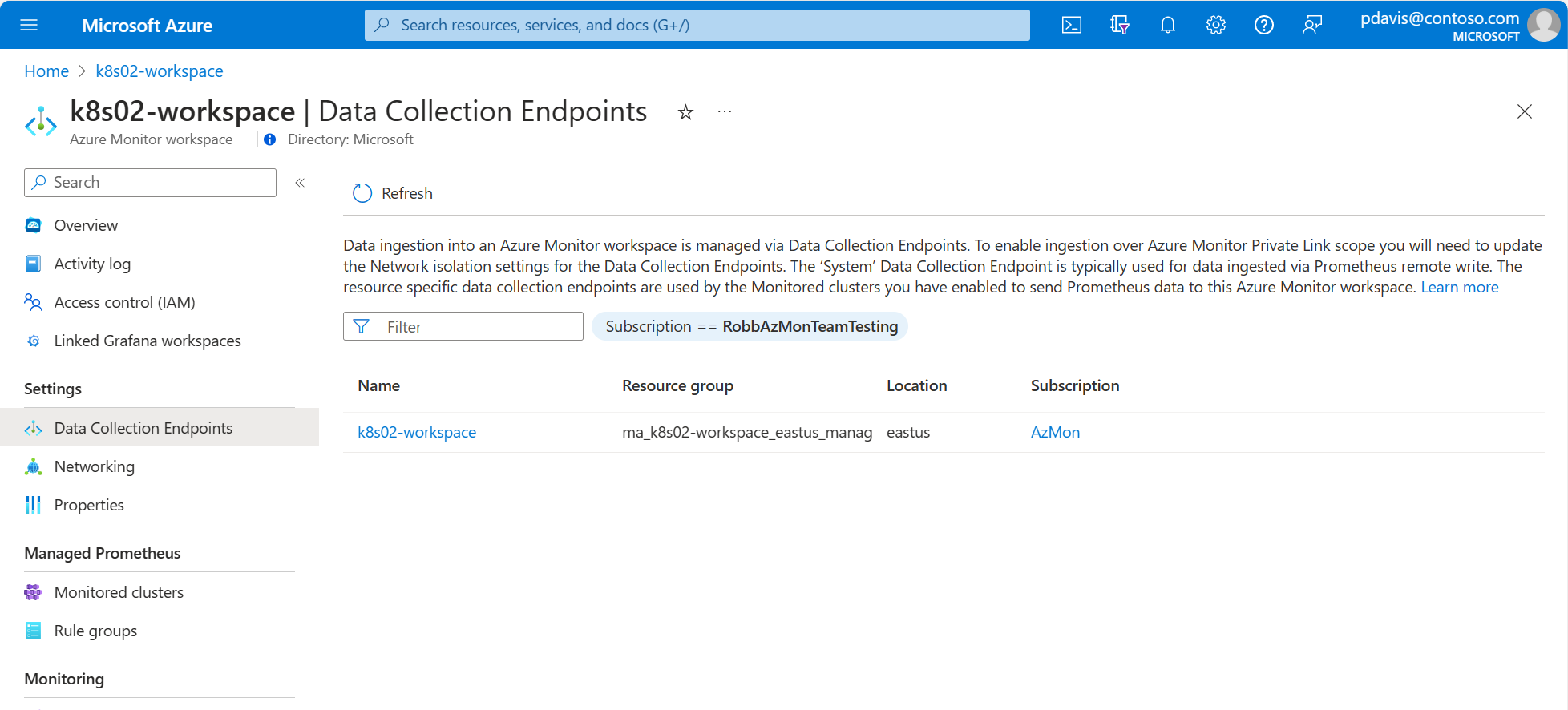

DCE'leri yapılandırma

Yönetilen Prometheus için veri alımına yönelik özel bağlantılar, verileri depolayan Azure İzleyici çalışma alanının Veri Toplama Uç Noktaları'nda (DCE) yapılandırılır. Azure İzleyici çalışma alanınızla ilişkili DCE'leri tanımlamak için Azure portalında Azure İzleyici çalışma alanınızdan Veri Toplama Uç Noktaları'nı seçin.

AKS kümeniz Azure İzleyici çalışma alanınızla aynı bölgede değilse AKS kümesiyle aynı bölgede başka bir DCE oluşturmanız gerekir. Bu durumda, Yönetilen Prometheus'ı etkinleştirdiğinizde oluşturulan veri toplama kuralını (DCR) açın. Bu DCR, MSProm-clusterName-clusterRegion><<> olarak adlandırılacaktır. Küme Kaynaklar sayfasında listelenir. Veri toplama uç noktası açılan listesinde AKS kümesiyle aynı bölgede DCE'yi seçin.

Özel AKS kümesinden alma

Varsayılan olarak, özel bir AKS kümesi, genel Veri Toplama Uç Noktası kullanarak genel ağ üzerinden Yönetilen Prometheus'a ve Azure İzleyici çalışma alanınıza veri gönderebilir.

Kümenizden çıkışı sınırlamak için bir Azure Güvenlik Duvarı kullanmayı seçerseniz, aşağıdakilerden birini uygulayabilirsiniz:

- Genel alım uç noktasının yolunu açın. Yönlendirme tablosunu aşağıdaki iki uç noktayla güncelleştirin:

*.handler.control.monitor.azure.com*.ingest.monitor.azure.com

- veri alımı için kullanılan Azure İzleyici Özel Bağlantı kapsamına ve DCE'ye erişmek için Azure Güvenlik Duvarı etkinleştirin.

Uzaktan yazma için özel bağlantı alımı

Kubernetes kümesi için özel bağlantı sanal ağı ve Azure İzleyici Özel Bağlantı kapsamı üzerinden uzaktan yazma ayarlamak için aşağıdaki adımları kullanın.

- Azure sanal ağınızı oluşturun.

- Şirket içi kümeyi VPN ağ geçidi veya özel eşlemeli ExpressRoutes kullanarak Azure VNET'e bağlanacak şekilde yapılandırın.

- Azure İzleyici Özel Bağlantı kapsamı oluşturun.

- Azure İzleyici Özel Bağlantı kapsamını şirket içi küme tarafından kullanılan sanal ağdaki özel bir uç noktaya bağlayın. Bu özel uç nokta DCE'lerinize erişmek için kullanılır.

- Portaldaki Azure İzleyici çalışma alanınızdan Azure İzleyici çalışma alanı menüsünden Veri Toplama Uç Noktaları'nı seçin.

- Çalışma alanınızla aynı ada sahip olacak en az bir DCE'niz olacaktır. Ayrıntılarını açmak için DCE'ye tıklayın.

- DCE için Ağ Yalıtımı sayfasını seçin.

- Ekle'ye tıklayın ve Azure İzleyici Özel Bağlantı kapsamınızı seçin. Ayarların yayılması birkaç dakika sürer. İşlem tamamlandıktan sonra özel AKS kümenizdeki veriler özel bağlantı üzerinden Azure İzleyici çalışma alanınıza alınır.

Kapsayıcı içgörüleri (Log Analytics çalışma alanı)

Kapsayıcı içgörüleri için veriler Log Analytics çalışma alanında depolanır, bu nedenle bu çalışma alanını özel bir bağlantı üzerinden erişilebilir hale getirmeniz gerekir.

Not

Bu bölümde CLI kullanarak Kapsayıcı içgörüleri için özel bağlantının nasıl etkinleştirileceği açıklanmaktadır. ARM şablonu kullanma hakkında ayrıntılı bilgi için bkz. Kapsayıcı içgörülerini etkinleştirme ve ve parametrelerini azureMonitorPrivateLinkScopeResourceIduseAzureMonitorPrivateLinkScope not edin.

Yönetilen kimlik kimlik doğrulaması kullanan küme

Varsayılan Log Analytics çalışma alanına sahip mevcut AKS kümesi

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --ampls-resource-id "<azure-monitor-private-link-scope-resource-id>"

Örnek:

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Mevcut Log Analytics çalışma alanına sahip mevcut AKS kümesi

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id> --ampls-resource-id "<azure-monitor-private-link-scope-resource-id>"

Örnek:

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/ my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Yeni AKS kümesi

az aks create --resource-group rgName --name clusterName --enable-addons monitoring --workspace-resource-id "workspaceResourceId" --ampls-resource-id "azure-monitor-private-link-scope-resource-id"

Örnek:

az aks create --resource-group "my-resource-group" --name "my-cluster" --enable-addons monitoring --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/ my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Eski kimlik doğrulamasını kullanan küme

Kümeniz yönetilen kimlik doğrulaması kullanmıyorsa Azure Özel Bağlantı kullanarak kümenizi Log Analytics çalışma alanına bağlayarak ağ yalıtımını etkinleştirmek için aşağıdaki yordamları kullanın. Bunun için özel bir AKS kümesi gerekir.

Özel bir Azure Kubernetes Service kümesi oluşturma bölümünde yer alan yönergeleri izleyerek özel bir AKS kümesi oluşturun.

Log Analytics çalışma alanınızda genel alımı devre dışı bırakın.

Mevcut bir çalışma alanında genel alımı devre dışı bırakmak için aşağıdaki komutu kullanın.

az monitor log-analytics workspace update --resource-group <azureLogAnalyticsWorkspaceResourceGroup> --workspace-name <azureLogAnalyticsWorkspaceName> --ingestion-access DisabledGenel alım devre dışı bırakılmış yeni bir çalışma alanı oluşturmak için aşağıdaki komutu kullanın.

az monitor log-analytics workspace create --resource-group <azureLogAnalyticsWorkspaceResourceGroup> --workspace-name <azureLogAnalyticsWorkspaceName> --ingestion-access DisabledÖzel bağlantınızı yapılandırma başlığındaki yönergeleri izleyerek özel bağlantıyı yapılandırın. Alma erişimini genel olarak ayarlayın ve ardından özel uç nokta oluşturulduktan sonra ancak izleme etkinleştirilmeden önce özel olarak ayarlayın. Özel bağlantı kaynak bölgesi AKS kümesi bölgesiyle aynı olmalıdır.

AKS kümesi için izlemeyi etkinleştirin.

az aks enable-addons -a monitoring --resource-group <AKSClusterResourceGorup> --name <AKSClusterName> --workspace-resource-id <workspace-resource-id> --enable-msi-auth-for-monitoring false

Sonraki adımlar

- Çözümü eklemeye çalışırken sorunlarla karşılaşırsanız Sorun Giderme kılavuzunu gözden geçirin.

- AKS kümenizin ve üzerinde çalışan iş yüklerinin sistem durumunu ve kaynak kullanımını toplamak için izleme etkinleştirildiğinde Kapsayıcı içgörülerini kullanmayı öğrenin.