Azure SQL Veritabanı ve SQL Yönetilen Örneği güvenlik özelliklerine genel bakış

Şunlar için geçerlidir: Azure SQL Veritabanı

Azure SQL Yönetilen Örneği

Azure Synapse Analytics

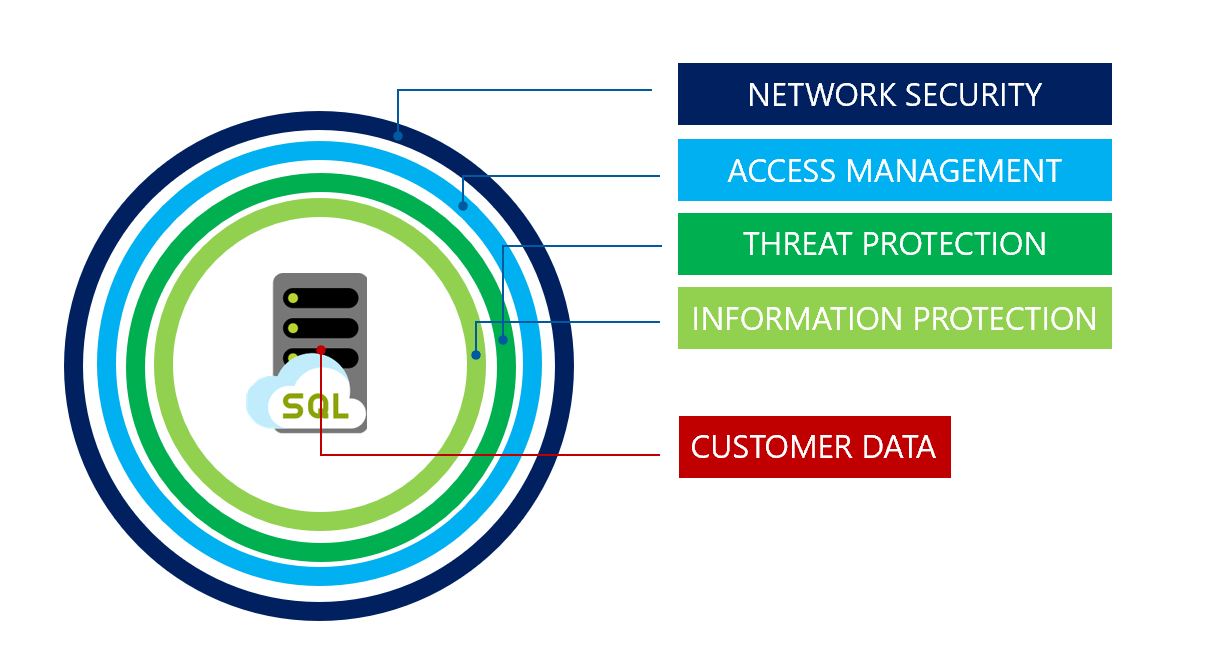

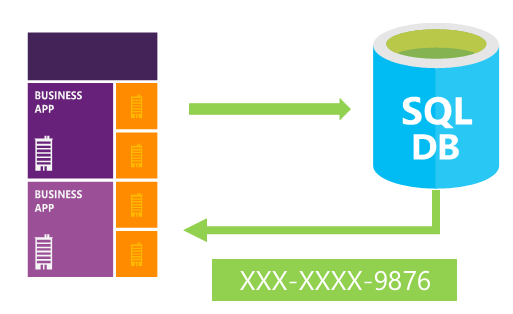

Bu makalede Azure SQL Veritabanı, Azure SQL Yönetilen Örneği ve Azure Synapse Analytics kullanarak bir uygulamanın veri katmanının güvenliğini sağlamanın temelleri özetlenmiştir. Açıklanan güvenlik stratejisi, aşağıdaki resimde gösterildiği gibi katmanlı derinlemesine savunma yaklaşımını izler ve içinde dışarıdan hareket eder:

Not

Microsoft Entra Id daha önce Azure Active Directory (Azure AD) olarak biliniyordu.

Ağ güvenliği

Microsoft Azure SQL Veritabanı, Azure SQL Yönetilen Örneği ve Azure Synapse Analytics, bulut ve kurumsal uygulamalar için ilişkisel veritabanı hizmeti sağlar. Güvenlik duvarları, müşteri verilerinin korunmasına yardımcı olmak için IP adresine veya Azure Sanal ağ trafiği kaynağına göre erişim açıkça verilene kadar sunucuya ağ erişimini engeller.

IP güvenlik duvarı kuralları

IP güvenlik duvarı kuralları, her isteğin kaynak IP adresine göre veritabanlarına erişim verir. Daha fazla bilgi için bkz. Azure SQL Veritabanı ve Azure Synapse Analytics güvenlik duvarı kurallarına genel bakış.

Sanal ağ güvenlik duvarı kuralları

Sanal ağ hizmet uç noktaları, sanal ağ bağlantınızı Azure omurgası üzerinden genişletir ve trafiğin kaynaklandığı sanal ağ alt ağını tanımlamak için Azure SQL Veritabanı etkinleştirir. Trafiğin Azure SQL Veritabanı ulaşmasına izin vermek için SQL hizmet etiketlerini kullanarak Ağ Güvenlik Grupları aracılığıyla giden trafiğe izin verin.

Sanal ağ kuralları, Azure SQL Veritabanı yalnızca bir sanal ağ içindeki seçili alt ağlardan gönderilen iletişimleri kabul etmelerini sağlar.

Not

Güvenlik duvarı kurallarıyla erişimi denetleme, SQL Yönetilen Örneği için geçerli değildir. Gereken ağ yapılandırması hakkında daha fazla bilgi için bkz . Yönetilen örneğe bağlanma

Erişim yönetimi

Önemli

Azure'da veritabanlarını ve sunucuları yönetmek, portal kullanıcı hesabınızın rol atamaları tarafından denetlenmektedir. Bu makale hakkında daha fazla bilgi için bkz . Azure portalında Azure rol tabanlı erişim denetimi.

Kimlik Doğrulaması

Kimlik doğrulaması , kullanıcının iddia ettiği kişi olduğunu kanıtlama işlemidir. SQL Veritabanı ve SQL Yönetilen Örneği, Microsoft Entra ID (eski adıYla Azure Active Directory) ile SQL kimlik doğrulama ve kimlik doğrulama desteği sağlar. SQL Yönetilen örneği ayrıca Microsoft Entra sorumluları için Windows kimlik doğrulamasını destekler.

SQL kimlik doğrulaması:

SQL kimlik doğrulaması, kullanıcı adı ve parola kullanarak Azure SQL Veritabanı veya Azure SQL Yönetilen Örneği bağlanırken kullanıcının kimlik doğrulamasını ifade eder. Sunucu oluşturulurken kullanıcı adı ve parola ile bir sunucu yöneticisi oturum açma bilgisi belirtilmelidir. Bu kimlik bilgilerini kullanarak, bir sunucu yöneticisi bu sunucudaki veya örnekteki herhangi bir veritabanında veritabanı sahibi olarak kimlik doğrulaması yapabilir. Bundan sonra, sunucu yöneticisi tarafından ek SQL oturum açma bilgileri ve kullanıcıları oluşturulabilir ve bu da kullanıcıların kullanıcı adı ve parola kullanarak bağlanmasına olanak tanır.

Microsoft Entra kimlik doğrulaması:

Microsoft Entra kimlik doğrulaması, Microsoft Entra Id kimliklerini kullanarak Azure SQL Veritabanı, Azure SQL Yönetilen Örneği ve Azure Synapse Analytics'e bağlanma mekanizmasıdır. Microsoft Entra kimlik doğrulaması, yöneticilerin veritabanı kullanıcılarının kimliklerini ve izinlerini tek bir merkezi konumda diğer Azure hizmetleriyle birlikte merkezi olarak yönetmesine olanak tanır. Bu, parola depolamayı en aza indirir ve merkezi parola döndürme ilkelerini etkinleştirir.

SQL Veritabanı ile Microsoft Entra kimlik doğrulamasını kullanmak için Microsoft Entra yöneticisi adlı bir sunucu yöneticisi oluşturulmalıdır. Daha fazla bilgi için bkz. Microsoft Entra kimlik doğrulaması ile SQL Veritabanı bağlanma. Microsoft Entra kimlik doğrulaması hem yönetilen hem de federasyon hesaplarını destekler. Federasyon hesapları, Microsoft Entra Id ile birleştirilmiş bir müşteri etki alanı için Windows kullanıcılarını ve gruplarını destekler.

Microsoft Entra, çok faktörlü kimlik doğrulaması, Tümleşik Windows kimlik doğrulaması ve Koşullu Erişim gibi çeşitli kimlik doğrulama seçeneklerini destekler.

Microsoft Entra sorumluları için Windows kimlik doğrulaması:

Microsoft Entra sorumluları için Kerberos kimlik doğrulaması, Azure SQL Yönetilen Örneği için Windows kimlik doğrulamasını etkinleştirir. Yönetilen örnekler için Windows kimlik doğrulaması, müşterilerin mevcut hizmetleri buluta taşımasına olanak tanırken sorunsuz bir kullanıcı deneyimi sağlar ve altyapı modernizasyonu için temel sağlar.

Microsoft Entra sorumluları için Windows kimlik doğrulamasını etkinleştirmek için, Microsoft Entra kiracınızı bağımsız bir Kerberos alanına dönüştürecek ve müşteri etki alanında bir gelen güven oluşturacaksınız. Azure SQL Yönetilen Örneği için Windows kimlik doğrulamasının Microsoft Entra ID ve Kerberos ile nasıl uygulandığını öğrenin.

Önemli

Azure'da veritabanlarını ve sunucuları yönetmek, portal kullanıcı hesabınızın rol atamaları tarafından denetlenmektedir. Bu makale hakkında daha fazla bilgi için bkz . Azure portalda Azure rol tabanlı erişim denetimi. Güvenlik duvarı kurallarıyla erişimi denetleme, SQL Yönetilen Örneği için geçerli değildir. Gerekli ağ yapılandırması hakkında daha fazla bilgi için yönetilen örneğe bağlanmayla ilgili aşağıdaki makaleye bakın.

Yetkilendirme

Yetkilendirme, bir veritabanındaki kaynaklara ve komutlara erişimi denetlemeyi ifade eder. Bu, Azure SQL Veritabanı veya Azure SQL Yönetilen Örneği veritabanındaki bir kullanıcıya izinler atanarak yapılır. İzinler ideal olarak veritabanı rollerine kullanıcı hesapları eklenerek ve bu rollere veritabanı düzeyinde izinler atanarak yönetilir. Alternatif olarak, tek bir kullanıcıya belirli nesne düzeyinde izinler de verilebilir. Daha fazla bilgi için bkz . Oturum açma bilgileri ve kullanıcılar

En iyi yöntem olarak, gerektiğinde özel roller oluşturun. İş işlevlerini gerçekleştirmek için gereken en düşük ayrıcalıklara sahip kullanıcıları role ekleyin. İzinleri doğrudan kullanıcılara atamayın. Sunucu yönetici hesabı, kapsamlı izinlere sahip olan ve yalnızca yönetici görevleri olan birkaç kullanıcıya verilmesi gereken yerleşik db_owner rolünün bir üyesidir. Kullanıcının yapabileceklerinin kapsamını daha fazla sınırlamak için EXECUTE AS, çağrılan modülün yürütme bağlamını belirtmek için kullanılabilir. Bu en iyi yöntemlerin takip etmek, Görev Ayrımı yolunda da temel bir adımdır.

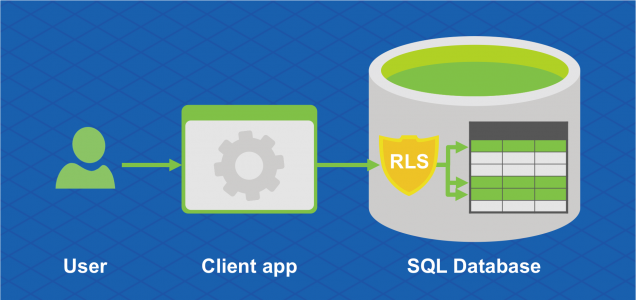

Satır düzeyi güvenlik

Satır Düzeyi Güvenlik, müşterilerin bir sorguyu yürüten kullanıcının özelliklerine (örneğin, grup üyeliği veya yürütme bağlamı) göre veritabanı tablosundaki satırlara erişimi denetlemesini sağlar. Satır Düzeyi Güvenlik, özel Etiket tabanlı güvenlik kavramlarını uygulamak için de kullanılabilir. Daha fazla bilgi için bkz. Satır düzeyi güvenlik.

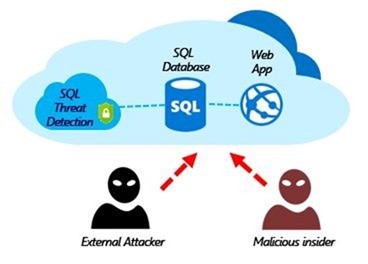

Tehdit koruması

Denetim ve tehdit algılama özellikleri sağlayarak müşteri verilerinin güvenliğini SQL Veritabanı ve SQL Yönetilen Örneği.

Azure İzleyici günlüklerinde ve Event Hubs'da SQL denetimi

SQL Veritabanı ve SQL Yönetilen Örneği denetimi, veritabanı etkinliklerini izler ve veritabanı olaylarını müşteriye ait Azure depolama hesabındaki bir denetim günlüğüne kaydederek güvenlik standartlarıyla uyumluluğun korunmasına yardımcı olur. Denetim, kullanıcıların devam eden veritabanı etkinliklerini izlemesine ve olası tehditleri veya kötüye kullanım ve güvenlik ihlallerinden şüphelenilenleri belirlemek için geçmiş etkinlikleri analiz etmesine ve araştırmasına olanak tanır. Daha fazla bilgi için bkz. SQL Veritabanı Denetimini kullanmaya başlayın.

Gelişmiş Tehdit Koruması

Gelişmiş Tehdit Koruması, olağan dışı davranışları ve veritabanlarına erişmeye veya veritabanlarını kötüye kullanmaya yönelik zararlı olabilecek girişimleri algılamak için günlüklerinizi analiz eder. SQL ekleme, olası veri sızıntısı ve deneme yanılma saldırıları gibi şüpheli etkinlikler için veya ayrıcalık yükseltmelerini ve ihlal edilen kimlik bilgileri kullanımını yakalamak için erişim desenlerindeki anomaliler için uyarılar oluşturulur. Uyarılar, şüpheli etkinliklerin ayrıntılarının sağlandığı Bulut için Microsoft Defender ve tehdidi azaltmaya yönelik eylemlerle birlikte daha fazla araştırma için öneriler görüntülenir. Gelişmiş Tehdit Koruması ek bir ücret karşılığında sunucu başına etkinleştirilebilir. Daha fazla bilgi için bkz. gelişmiş tehdit koruması SQL Veritabanı kullanmaya başlama.

Bilgi koruması ve şifreleme

Aktarım Katmanı Güvenliği (Aktarım sırasında şifreleme)

SQL Veritabanı, SQL Yönetilen Örneği ve Azure Synapse Analytics, Aktarım Katmanı Güvenliği (TLS) ile hareket halindeki verileri şifreleyerek müşteri verilerinin güvenliğini sağlar.

SQL Veritabanı, SQL Yönetilen Örneği ve Azure Synapse Analytics tüm bağlantılar için şifrelemeyi (SSL/TLS) her zaman zorunlu kıldı. Bu, bağlantı dizesi Encrypt veya TrustServerCertificate ayarından bağımsız olarak istemci ile sunucu arasında tüm verilerin "aktarımda" şifrelenmesini sağlar.

En iyi yöntem olarak, uygulama tarafından kullanılan bağlantı dizesi şifreli bir bağlantı belirtmenizi ve sunucu sertifikasına güvenmemenizi öneririz. Bu, uygulamanızı sunucu sertifikasını doğrulamaya zorlar ve böylece uygulamanızın ortadaki adam saldırılarına karşı savunmasız kalmasını önler.

Örneğin, ADO.NET sürücüsünü kullanırken bu, Encrypt=True ve TrustServerCertificate=False aracılığıyla gerçekleştirilir. Bağlantı dizenizi Azure portaldan alırsanız doğru ayarlara sahip olacaktır.

Önemli

Microsoft olmayan bazı sürücülerin çalışması için varsayılan olarak TLS kullanmayabileceğini veya tls'nin eski bir sürümünü (<1.2) kullanamadığını unutmayın. Bu durumda sunucu yine de veritabanınıza bağlanmanıza izin verir. Ancak, özellikle hassas verileri depoladığınızda bu tür sürücülerin ve uygulamaların SQL Veritabanı bağlanmasına izin vermenin güvenlik risklerini değerlendirmenizi öneririz.

TLS ve bağlantı hakkında daha fazla bilgi için bkz. TLS ile ilgili dikkat edilmesi gerekenler

Saydam Veri Şifrelemesi (Bekleyen şifreleme)

SQL Veritabanı, SQL Yönetilen Örneği ve Azure Synapse Analytics için saydam veri şifrelemesi (TDE), bekleyen verilerin ham dosyalara veya yedeklemelere yetkisiz veya çevrimdışı erişimden korunmasına yardımcı olacak bir güvenlik katmanı ekler. Yaygın senaryolar arasında veri merkezi hırsızlığı veya disk sürücüleri ve yedekleme bantları gibi donanım veya medyanın güvenli olmayan şekilde atılması sayılabilir. TDE, tüm veritabanını bir AES şifreleme algoritması kullanarak şifreler ve bu algoritma, uygulama geliştiricilerinin mevcut uygulamalarda herhangi bir değişiklik yapmasını gerektirmez.

Azure'da, yeni oluşturulan tüm veritabanları varsayılan olarak şifrelenir ve veritabanı şifreleme anahtarı yerleşik bir sunucu sertifikasıyla korunur. Sertifika bakımı ve döndürme hizmeti tarafından yönetilir ve kullanıcıdan hiçbir giriş gerektirmez. Şifreleme anahtarlarının denetimini almayı tercih eden müşteriler, Anahtarları Azure Key Vault'ta yönetebilir.

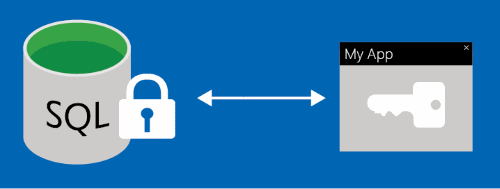

Azure Key Vault ile anahtar yönetimi

Saydam Veri Şifrelemesi (TDE) için Kendi Anahtarını Getir (BYOK) desteği, müşterilerin Azure'ın bulut tabanlı dış anahtar yönetim sistemi olan Azure Key Vault'ı kullanarak anahtar yönetimi ve döndürme sahipliğini almasını sağlar. Veritabanının anahtar kasasına erişimi iptal edilirse, veritabanının şifresi çözülemez ve belleğe okunamaz. Azure Key Vault merkezi bir anahtar yönetim platformu sağlar, sıkı bir şekilde izlenen donanım güvenlik modüllerinden (HSM) yararlanılır ve güvenlik uyumluluk gereksinimlerini karşılamaya yardımcı olmak için anahtarların ve verilerin yönetimi arasında görev ayrımı sağlar.

Always Encrypted (Şifreleme kullanımda)

Always Encrypted, belirli veritabanı sütunlarında depolanan hassas verileri erişimden korumak için tasarlanmış bir özelliktir (örneğin, kredi kartı numaraları, ulusal/bölgesel kimlik numaraları veya bilinmesi gereken veriler). Bu, yönetim görevlerini gerçekleştirmek için veritabanına erişme yetkisine sahip olan ancak şifrelenmiş sütunlardaki belirli verilere erişmeye gerek duymayan veritabanı yöneticilerini veya diğer ayrıcalıklı kullanıcıları içerir. Veriler her zaman şifrelenir, yani şifrelenmiş verilerin şifresi yalnızca şifreleme anahtarına erişimi olan istemci uygulamaları tarafından işlenmek üzere çözülür. Şifreleme anahtarı hiçbir zaman SQL Veritabanı veya SQL Yönetilen Örneği kullanıma sunulmaz ve Windows Sertifika Deposu'nda veya Azure Key Vault'ta depolanabilir.

Dinamik veri maskeleme

Dinamik veri maskeleme, hassas verilerin görünürlüğünü ayrıcalık sahibi olmayan kullanıcılardan gizler. Dinamik veri maskeleme, Azure SQL Veritabanı ve SQL Yönetilen Örneği hassas olabilecek verileri otomatik olarak bulur ve uygulama katmanını en az etkileyerek bu alanları maskelemeye yönelik eyleme dönüştürülebilir öneriler sağlar. Bu özellik, hassas verileri belirlenen veritabanı alanlarına yapılan sorgunun sonuç kümesinde karartır ancak veritabanındaki veriler değişmez. Daha fazla bilgi için bkz. SQL Veritabanı kullanmaya başlama ve dinamik veri maskeleme SQL Yönetilen Örneği.

Güvenlik yönetimi

Güvenlik açığı değerlendirmesi

Güvenlik açığı değerlendirmesi , genel veritabanı güvenliğini proaktif olarak geliştirme hedefiyle olası veritabanı güvenlik açıklarını bulabilen, izleyebilen ve düzeltmeye yardımcı olabilecek, yapılandırması kolay bir hizmettir. Güvenlik açığı değerlendirmesi (VA), gelişmiş SQL güvenlik özelliklerine yönelik birleşik bir paket olan SQL için Microsoft Defender teklifinin bir parçasıdır. Güvenlik açığı değerlendirmesine merkezi SQL için Microsoft Defender portalı üzerinden erişilebilir ve buradan yönetilebilir.

Veri bulma ve sınıflandırma

Veri bulma ve sınıflandırma (şu anda önizleme aşamasındadır), veritabanlarınızdaki hassas verileri bulmak, sınıflandırmak ve etiketlemek için Azure SQL Veritabanı ve SQL Yönetilen Örneği yerleşik temel özellikler sağlar. En önemli hassas verilerinizi (iş/finansal, sağlık, kişisel veriler vb.) keşfetmek ve sınıflandırmak, kurumsal Bilgi koruma statünüzü önemli bir rol oynayabilir. Şunlara altyapı sağlayabilir:

- İzleme (denetim) ve hassas verilere anormal erişimle ilgili uyarılar gibi çeşitli güvenlik senaryoları.

- Son derece hassas veriler içeren veritabanlarına erişimi denetleme ve güvenliğini sağlamlaştırma.

- Veri gizliliği standartlarına uymaya ve mevzuat uyumluluğu gereksinimlerini karşılamaya yardımcı olma.

Daha fazla bilgi için bkz . Veri bulma ve sınıflandırmayı kullanmaya başlama.

Uyumluluk

Uygulamanızın çeşitli güvenlik gereksinimlerini karşılamasına yardımcı olabilecek yukarıdaki özelliklere ve işlevlere ek olarak, Azure SQL Veritabanı düzenli denetimlere de katılır ve bir dizi uyumluluk standardına göre onaylanmıştır. Daha fazla bilgi için SQL Veritabanı uyumluluk sertifikalarının en güncel listesini bulabileceğiniz Microsoft Azure Güven Merkezi'ne bakın.

Sonraki adımlar

- SQL Veritabanı ve SQL Yönetilen Örneği oturum açma bilgilerinin, kullanıcı hesaplarının, veritabanı rollerinin ve izinlerin kullanımıyla ilgili bir tartışma için bkz. Oturum açma bilgilerini ve kullanıcı hesaplarını yönetme.

- Veritabanı denetimiyle ilgili bir tartışma için bkz . denetim.

- Tehdit algılama hakkında daha fazla bilgi için bkz . tehdit algılama.