Gelen güven tabanlı akışla Microsoft Entra ID için Windows Kimlik Doğrulaması'nı ayarlama

Bu makalede, Windows 10, Windows Server 2012 veya üzeri Windows sürümlerini çalıştıran Active Directory (AD) ile birleştirilen istemcilerin Windows Kimlik Doğrulaması kullanarak bir Azure SQL Yönetilen Örneği kimlik doğrulaması gerçekleştirmesine izin vermek için gelen güven tabanlı kimlik doğrulama akışının nasıl uygulandığı açıklanır.

Bu makale ayrıca Microsoft Entra Id (eski adıYla Azure Active Directory) ve Güvenilen Etki Alanı Nesnesi'nde hizmet hesabınız için Kerberos Anahtarını döndürme adımlarını ve isterseniz Güvenilen Etki Alanı Nesnesi ile tüm Kerberos ayarlarını kaldırma adımlarını içerir.

Gelen güven tabanlı kimlik doğrulama akışını etkinleştirmek, Microsoft Entra Id ve Kerberos kullanarak Azure SQL Yönetilen Örneği için Windows Kimlik Doğrulaması'nı ayarlamanın bir adımıdır. Modern etkileşimli akış , Windows 10 20H1, Windows Server 2022 veya daha yüksek bir Windows sürümü çalıştıran aydınlanmış istemciler için kullanılabilir.

Not

Microsoft Entra Id daha önce Azure Active Directory (Azure AD) olarak biliniyordu.

İzinler

Bu makalede açıklanan adımları tamamlamak için şunlar gerekir:

- şirket içi Active Directory yönetici kullanıcı adı ve parolası.

- Microsoft Entra Genel Yönetici hesabı kullanıcı adı ve parolası.

Önkoşullar

Gelen güven tabanlı kimlik doğrulama akışını uygulamak için öncelikle aşağıdaki önkoşulların karşılandığından emin olun:

| Önkoşul | Description |

|---|---|

| İstemciler Windows 10, Windows Server 2012 veya daha yüksek bir Windows sürümünü çalıştırmalıdır. | |

| İstemciler AD'ye katılmış olmalıdır. Etki alanı, Windows Server 2012 veya üzeri işlevsel düzeyde olmalıdır. | İstemcinin AD'ye katılıp katılmadığını saptamak için dsregcmd komutunu çalıştırabilirsiniz: dsregcmd.exe /status |

| Azure AD Karma Kimlik Doğrulama Yönetimi Modülü. | Bu PowerShell modülü şirket içi kurulum için yönetim özellikleri sağlar. |

| Azure kiracısı. | |

| Kimlik doğrulaması için kullanmayı planladığınız Microsoft Entra kiracısının altındaki Azure aboneliği. | |

| Microsoft Entra Connect yüklü. | Kimliklerin hem Microsoft Entra ID'de hem de AD'de bulunduğu karma ortamlar. |

Microsoft Entra Kerberos Güvenilen Etki Alanı Nesnesi oluşturma ve yapılandırma

Microsoft Entra Kerberos Güvenilen Etki Alanı Nesnesi oluşturmak ve yapılandırmak için Azure AD Karma Kimlik Doğrulama Yönetimi PowerShell modülünü yüklersiniz.

Ardından Azure AD Karma Kimlik Doğrulama Yönetimi PowerShell modülünü kullanarak şirket içi AD etki alanında Güvenilen Etki Alanı Nesnesi oluşturacak ve güven bilgilerini Microsoft Entra ID'ye kaydedeceksiniz. Bu, şirket içi AD'ye bağlı bir güven ilişkisi oluşturur ve bu da Microsoft Entra Id'nin şirket içi AD'ye güvenmesini sağlar.

Güvenilen Etki Alanı Nesnesi'ni ayarlama

Güvenilen Etki Alanı Nesnesi'ni ayarlamak için önce Azure AD Karma Kimlik Doğrulama Yönetimi PowerShell modülünü yükleyin.

Azure AD Karma Kimlik Doğrulama Yönetimi PowerShell modülünü yükleme

Yönetici olarak çalıştır seçeneğiyle bir Windows PowerShell oturumu başlatın.

Aşağıdaki betiği kullanarak Azure AD Karma Kimlik Doğrulama Yönetimi PowerShell modülünü yükleyin. Betik şunları yapar:

- İletişim için TLS 1.2'ye olanak tanır.

- NuGet paket sağlayıcısını yükler.

- PSGallery deposunu kaydeder.

- PowerShellGet modülünü yükler.

- Azure AD Karma Kimlik Doğrulama Yönetimi PowerShell modülünü yükler.

- Azure AD Karma Kimlik Doğrulama Yönetimi PowerShell, gelişmiş Microsoft Entra yönetim özelliği sağlayan AzureADPreview modülünü kullanır.

- Azure AD PowerShell modülüyle gereksiz yükleme çakışmalarına karşı koruma sağlamak için bu komut –AllowClobber seçenek bayrağını içerir.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12

Install-PackageProvider -Name NuGet -Force

if (@(Get-PSRepository | Where-Object { $_.Name -eq "PSGallery" }).Count -eq -1) {

Register-PSRepository -Default

Set-PSRepository -Name "PSGallery" -InstallationPolicy Trusted

}

Install-Module -Name PowerShellGet -Force

Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber

Güvenilen Etki Alanı Nesnesi Oluşturma

Yönetici olarak çalıştır seçeneğiyle bir Windows PowerShell oturumu başlatın.

Ortak parametreleri ayarlayın. Çalıştırmadan önce aşağıdaki betiği özelleştirin.

- parametresini

$domainşirket içi Active Directory etki alanı adınız olarak ayarlayın. - tarafından

Get-Credentialistendiğinde, bir şirket içi Active Directory yönetici kullanıcı adı ve parolası girin. - Parametresini

$cloudUserNameMicrosoft Entra bulut erişimi için Genel Yönetici ayrıcalıklı hesabının kullanıcı adı olarak ayarlayın.

Not

şirket içi Active Directory erişiminiz için geçerli Windows oturum açma hesabınızı kullanmak istiyorsanız, parametreye

$domainCredkimlik bilgilerinin atandığı adımı atlayabilirsiniz. Bu yaklaşımı benimserseniz, bu adımın ardından PowerShell komutlarında parametresini eklemeyin-DomainCredential.$domain = "your on-premesis domain name, for example contoso.com" $domainCred = Get-Credential $cloudUserName = "Azure AD user principal name, for example admin@contoso.onmicrosoft.com"- parametresini

Geçerli Kerberos Etki Alanı Ayarlarını denetleyin.

Etki alanınızın geçerli Kerberos ayarlarını denetlemek için aşağıdaki komutu çalıştırın:

Get-AzureAdKerberosServer -Domain $domain ` -DomainCredential $domainCred ` -UserPrincipalName $cloudUserNameHerhangi bir Microsoft Entra Kerberos komutunu ilk kez çağırıyorsanız Microsoft Entra bulut erişimi istenir.

- Microsoft Entra Genel Yönetici hesabınızın parolasını girin.

- Kuruluşunuz Microsoft Entra çok faktörlü kimlik doğrulaması veya Akıllı Kart gibi diğer modern kimlik doğrulama yöntemlerini kullanıyorsa oturum açmak için istenen yönergeleri izleyin.

Microsoft Entra Kerberos ayarlarını ilk kez yapılandırıyorsanız, Get-AzureAdKerberosServer cmdlet'i aşağıdaki örnek çıktıda olduğu gibi boş bilgiler görüntüler:

ID : UserAccount : ComputerAccount : DisplayName : DomainDnsName : KeyVersion : KeyUpdatedOn : KeyUpdatedFrom : CloudDisplayName : CloudDomainDnsName : CloudId : CloudKeyVersion : CloudKeyUpdatedOn : CloudTrustDisplay :Etki alanınız FIDO kimlik doğrulamasını

Get-AzureAdKerberosServerzaten destekliyorsa, cmdlet aşağıdaki örnek çıktıda olduğu gibi Microsoft Entra hizmet hesabı bilgilerini görüntüler. alanıCloudTrustDisplayboş bir değer döndürür.ID : 25614 UserAccount : CN=krbtgt-AzureAD, CN=Users, DC=aadsqlmi, DC=net ComputerAccount : CN=AzureADKerberos, OU=Domain Controllers, DC=aadsqlmi, DC=net DisplayName : krbtgt_25614 DomainDnsName : aadsqlmi.net KeyVersion : 53325 KeyUpdatedOn : 2/24/2022 9:03:15 AM KeyUpdatedFrom : ds-aad-auth-dem.aadsqlmi.net CloudDisplayName : krbtgt_25614 CloudDomainDnsName : aadsqlmi.net CloudId : 25614 CloudKeyVersion : 53325 CloudKeyUpdatedOn : 2/24/2022 9:03:15 AM CloudTrustDisplay :Güvenilen Etki Alanı Nesnesi'ni ekleyin.

Set-AzureAdKerberosServer PowerShell cmdlet'ini çalıştırarak Güvenilen Etki Alanı Nesnesi ekleyin. Parametresini eklediğinizden

-SetupCloudTrustemin olun. Microsoft Entra hizmet hesabı yoksa, bu komut yeni bir Microsoft Entra hizmet hesabı oluşturur. Bu komut yalnızca bir Microsoft Entra hizmet hesabı varsa istenen Güvenilen Etki Alanı nesnesini oluşturur.Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $cloudUserName -DomainCredential $domainCred -SetupCloudTrustNot

Birden çok etki alanı ormanında, komutu alt etki alanında çalıştırırken LsaCreateTrustedDomainEx 0x549 hatasını önlemek için:

- Komutunu kök etki alanında (include

-SetupCloudTrustparametresi) çalıştırın. - Parametresi olmadan

-SetupCloudTrustalt etki alanında aynı komutu çalıştırın.

Güvenilen Etki Alanı Nesnesi'ni oluşturduktan sonra, önceki adımda gösterildiği gibi PowerShell cmdlet'ini

Get-AzureAdKerberosServerkullanarak güncelleştirilmiş Kerberos Ayarlarını de kontrol edebilirsiniz.Set-AzureAdKerberosServerCmdlet parametresiyle-SetupCloudTrustbaşarıyla çalıştırıldıysa,CloudTrustDisplayalan şimdi aşağıdaki örnek çıktıda olduğu gibi döndürmelidirMicrosoft.AzureAD.Kdc.Service.TrustDisplay:ID : 25614 UserAccount : CN=krbtgt-AzureAD, CN=Users, DC=aadsqlmi, DC=net ComputerAccount : CN=AzureADKerberos, OU=Domain Controllers, DC=aadsqlmi, DC=net DisplayName : krbtgt_25614 DomainDnsName : aadsqlmi.net KeyVersion : 53325 KeyUpdatedOn : 2/24/2022 9:03:15 AM KeyUpdatedFrom : ds-aad-auth-dem.aadsqlmi.net CloudDisplayName : krbtgt_25614 CloudDomainDnsName : aadsqlmi.net CloudId : 25614 CloudKeyVersion : 53325 CloudKeyUpdatedOn : 2/24/2022 9:03:15 AM CloudTrustDisplay : Microsoft.AzureAD.Kdc.Service.TrustDisplayNot

Azure bağımsız bulutları, varsayılan olarak olarak ayarlanan özelliğin ayarlanmasını

TopLevelNameswindows.netgerektirir. SQL Yönetilen Örneği azure bağımsız bulut dağıtımları, Azure US Government gibiusgovcloudapi.netfarklı bir üst düzey etki alanı adı kullanır. Aşağıdaki PowerShell komutunu kullanarak Güvenilen Etki Alanı Nesnenizi bu üst düzey etki alanı adına ayarlayın:Set-AzureADKerberosServer -Domain $domain -DomainCredential $domainCred -CloudCredential $cloudCred -SetupCloudTrust -TopLevelNames "usgovcloudapi.net,windows.net". Ayarı aşağıdaki PowerShell komutuyla doğrulayabilirsiniz:Get-AzureAdKerberosServer -Domain $domain -DomainCredential $domainCred -UserPrincipalName $cloudUserName | Select-Object -ExpandProperty CloudTrustDisplay.- Komutunu kök etki alanında (include

Grup İlkesi Nesnesini (GPO) Yapılandırma

Gelen güven tabanlı akışı kullanarak istemci makinelere aşağıdaki Grup İlkesi ayarını dağıtın:

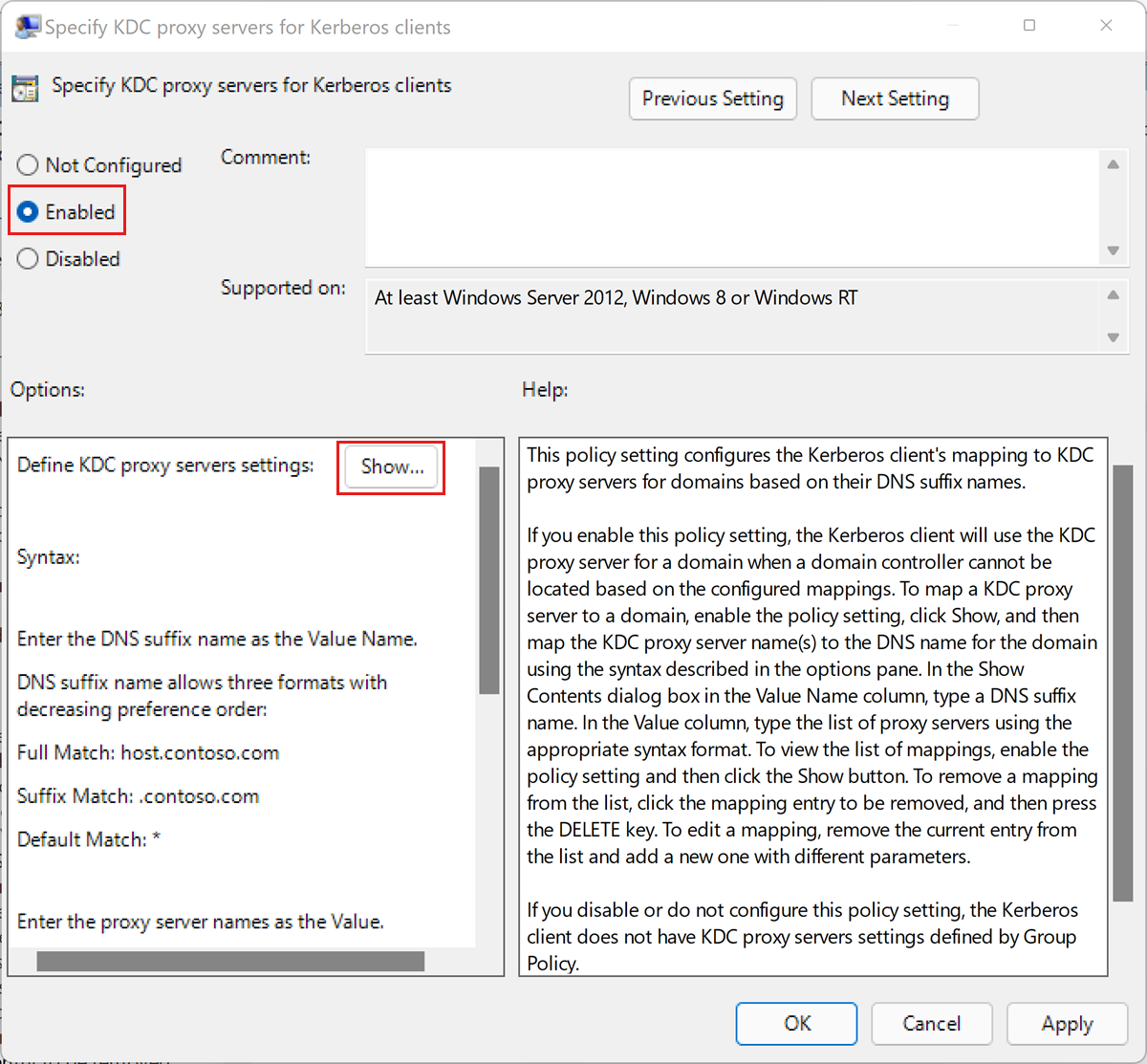

Kerberos istemcileri için Yönetim Şablonları\System\Kerberos\Specify KDC proxy sunucuları ilke ayarını düzenleyin.

Etkin'i seçin.

Seçenekler'in altında Göster... öğesini seçin. Bu, İçeriği Göster iletişim kutusunu açar.

Eşlemeleri kullanarak KDC proxy sunucuları ayarlarını aşağıdaki gibi tanımlayın. Yer tutucu için Microsoft Entra kiracı kimliğinizi değiştirin

your_Azure_AD_tenant_id. Değer eşlemesindeki kapanışın/ardındanhttpsve öncesinde yer alan alanı not edin.Değer adı Değer KERBEROS.MICROSOFTONLINE.COM <https login.microsoftonline.com:443: your_Azure_AD_tenant_id/kerberos />Tamam'ı seçerek 'İçeriği Göster' iletişim kutusunu kapatın.

'Kerberos istemcileri için KDC proxy sunucularını belirtin' iletişim kutusunda Uygula'yı seçin.

Kerberos Anahtarını Döndürme

Oluşturulan Microsoft Entra hizmet hesabı için Kerberos Anahtarını ve Yönetim amacıyla Güvenilen Etki Alanı Nesnesi'ni düzenli aralıklarla döndürebilirsiniz.

Set-AzureAdKerberosServer -Domain $domain `

-DomainCredential $domainCred `

-UserPrincipalName $cloudUserName -SetupCloudTrust `

-RotateServerKey

Anahtar döndürüldükten sonra, değiştirilen anahtarın Kerberos KDC sunucuları arasında yayılması birkaç saat sürer. Bu anahtar dağıtım zamanlaması nedeniyle anahtarı 24 saat içinde bir kez döndürebilirsiniz. Anahtarı herhangi bir nedenle 24 saat içinde yeniden döndürmeniz gerekirse, örneğin Güvenilen Etki Alanı Nesnesi oluşturulduktan hemen sonra parametresini -Force ekleyebilirsiniz:

Set-AzureAdKerberosServer -Domain $domain `

-DomainCredential $domainCred `

-UserPrincipalName $cloudUserName -SetupCloudTrust `

-RotateServerKey -Force

Güvenilen Etki Alanı Nesnesini Kaldırma

Aşağıdaki komutu kullanarak eklenen Güvenilen Etki Alanı Nesnesi'ni kaldırabilirsiniz:

Remove-AzureADKerberosServerTrustedDomainObject -Domain $domain `

-DomainCredential $domainCred `

-UserPrincipalName $cloudUserName

Bu komut yalnızca Güvenilen Etki Alanı Nesnesi'ni kaldırır. Etki alanınız FIDO kimlik doğrulamasını destekliyorsa, FIDO kimlik doğrulama hizmeti için gereken Microsoft Entra hizmet hesabını korurken Güvenilen Etki Alanı Nesnesi'ni kaldırabilirsiniz.

Tüm Kerberos Ayarlarını Kaldır

Aşağıdaki komutu kullanarak hem Microsoft Entra hizmet hesabını hem de Güvenilen Etki Alanı Nesnesi'ni kaldırabilirsiniz:

Remove-AzureAdKerberosServer -Domain $domain `

-DomainCredential $domainCred `

-UserPrincipalName $cloudUserName

İlgili içerik

- Azure SQL Yönetilen Örneği'ni Microsoft Entra ID'de Windows Kimlik Doğrulaması için yapılandırma

- Azure SQL Yönetilen Örneği'nde Microsoft Entra sorumluları için Windows Kimlik Doğrulaması nedir?

- Microsoft Entra ID ve Kerberos kullanarak AZure SQL Yönetilen Örneği için Windows Kimlik Doğrulaması'nı ayarlama