kimlik kavramlarını Azure VMware Çözümü

Azure VMware Çözümü özel bulutlar vCenter Server ve NSX Manager ile sağlanır. Sanal makine (VM) iş yüklerini yönetmek için vCenter Server ve özel bulutu yönetmek ve genişletmek için NSX Yöneticisi'ni kullanırsınız. Cloud Yönetici rolü vCenter Server için kullanılır ve NSX Manager için Cloud Yönetici rolü (kısıtlı izinlerle) kullanılır.

vCenter Server erişimi ve kimliği

Azure VMware Çözümü'da VMware vCenter Server'ın Cloud Yönetici adlı yerleşik bir yerel kullanıcı hesabı vardır ve bu hesap Cloud Yönetici rolüne atanmıştır. Windows Server Active Directory'de kullanıcıları ve grupları özel bulutunuz için Bulut Yönetici rolüyle yapılandırabilirsiniz. Genel olarak, Bulut Yönetici rolü özel bulutunuzda iş yükleri oluşturur ve yönetir. Ancak Azure VMware Çözümü'da Cloud Yönetici rolü, diğer VMware bulut çözümlerinden ve şirket içi dağıtımlardan farklı vCenter Server ayrıcalıklarına sahiptir.

Önemli

Yerel Bulut Yönetici kullanıcı hesabı, özel bulutunuzda "kesme camı" senaryoları için acil durum erişim hesabı olarak kullanılmalıdır. Günlük yönetim etkinlikleri veya diğer hizmetlerle tümleştirme için kullanılması amaçlanmamıştır.

Bir vCenter Server ve ESXi şirket içi dağıtımında, yöneticinin vCenter Server administrator@vsphere.local hesabına ve ESXi kök hesabına erişimi vardır. Yönetici daha fazla Windows Server Active Directory kullanıcısına ve grubuna da atanabilir.

Azure VMware Çözümü dağıtımında, yöneticinin Yönetici istrator kullanıcı hesabına veya ESXi kök hesabına erişimi yoktur. Ancak yönetici, vCenter Server'da Windows Server Active Directory kullanıcılarını atayabilir ve Cloud Yönetici rolünü gruplandırabilir. Cloud Yönetici rolünün vCenter Server'a şirket içi Basit Dizin Erişim Protokolü (LDAP) veya Güvenli LDAP (LDAPS) sunucusu gibi bir kimlik kaynağı ekleme izinleri yoktur. Ancak, Kimlik kaynağı eklemek ve kullanıcılara ve gruplara Bulut Yönetici rolünü atamak için Çalıştır komutlarını kullanabilirsiniz.

Özel buluttaki bir kullanıcı hesabı, Microsoft'un desteklediği ve yönettiği belirli yönetim bileşenlerine erişemez veya yönetemez. Örnekler arasında kümeler, konaklar, veri depoları ve dağıtılmış sanal anahtarlar yer alır.

Not

Azure VMware Çözümü'de vsphere.local çoklu oturum açma (SSO) etki alanı, platform işlemlerini desteklemek için yönetilen bir kaynak olarak sağlanır. Bunu, özel bulutunuzla varsayılan olarak sağlananlar dışında yerel grupları ve kullanıcıları oluşturmak veya yönetmek için kullanamazsınız.

Önemli

Azure VMware Çözümü, vCenter Server'da özel roller sunar ancak şu anda bunları Azure VMware Çözümü portalında sunmaz. Daha fazla bilgi için bu makalenin devamında yer alan vCenter Server'da özel roller oluşturma bölümüne bakın.

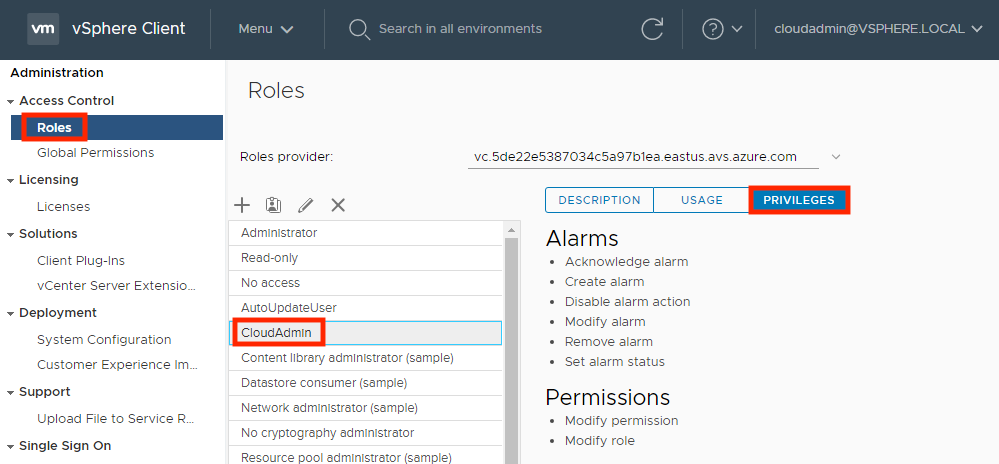

vCenter Server ayrıcalıklarını görüntüleme

Azure VMware Çözümü özel bulut vCenter'ınızdaki Azure VMware Çözümü Bulut Yönetici rolüne verilen ayrıcalıkları görüntülemek için aşağıdaki adımları kullanın.

vSphere İstemcisi'nde oturum açın ve Menü> Yönetici istrasyon'a gidin.

Erişim Denetimi'nin altında Roller'i seçin.

Rol listesinden Bulut Yönetici ve ardından Ayrıcalıklar'ı seçin.

Azure VMware Çözümü'daki Cloud Yönetici rolü vCenter Server'da aşağıdaki ayrıcalıklara sahiptir. Daha fazla bilgi için VMware ürün belgelerine bakın.

| Ayrıcalık | Açıklama |

|---|---|

| Alarmlar | Alarmı kabul et Alarm oluşturma Alarm eylemini devre dışı bırakma Alarmı değiştirme Alarmı kaldırma Alarm durumunu ayarlama |

| İçerik Kitaplığı | Kitaplık öğesi ekleme Güven deposuna kök sertifika ekleme Şablonu iade edin Şablonu kullanıma alma Yayımlanmış kitaplık için abonelik oluşturma Yerel kitaplık oluşturma Harbor kayıt defteri oluşturma veya silme Abone olunan kitaplık oluşturma Harbor kayıt defteri projesi oluşturma, silme veya temizleme Kitaplık öğesini silme Yerel kitaplığı silme Güven deposundan kök sertifikayı silme Abone olunan kitaplığı silme Yayımlanan kitaplığın aboneliğini silme Dosyaları indirme Kitaplık öğelerini çıkarma Abone olunan kitaplığı çıkarma Depolamayı içeri aktarma Belirtilen işlem kaynağında Harbor kayıt defteri kaynaklarını yönetme Araştırma aboneliği bilgileri Kitaplık öğesini abonelerine yayımlama Kitaplığı abonelerine yayımlama Depolamayı okuma Kitaplık öğesini eşitle Abone olunan kitaplığı eşitle Tür introspection Yapılandırma ayarlarını güncelleştirme Dosyaları güncelleştirme Kitaplığı güncelleştirme Kitaplık öğesini güncelleştirme Yerel kitaplığı güncelleştirme Abone olunan kitaplığı güncelleştirme Yayımlanan kitaplığın aboneliğini güncelleştirme Yapılandırma ayarlarını görüntüleme |

| Şifreleme işlemleri | Doğrudan erişim |

| Datastore | Alan ayırma Veri deposuna göz atma Veri depolarını yapılandırma Alt düzey dosya işlemleri Dosyaları kaldırma Sanal makine meta verilerini güncelleştirme |

| Klasör | Klasör oluştur Klasörü sil Klasörü taşı Klasörü yeniden adlandır |

| Küresel | Görevi iptal et Genel etiket Sağlık Günlük olayı Özel öznitelikleri yönetme Hizmet yöneticileri Özel öznitelik ayarlama Sistem etiketi |

| ANABİLGİSAYAR | vSphere Çoğaltma Çoğaltmayı yönetme |

| Ağ | Ağ atama |

| İzinler | İzinleri değiştir Rolü değiştirme |

| Profil Temelli Depolama | Profil temelli depolama görünümü |

| Kaynak | Öneri uygulama Kaynak havuzuna vApp atama Sanal makineyi kaynak havuzuna atama Kaynak havuzu oluşturma Kapalı sanal makineyi geçirme Sanal makinede güçlendirilmiş geçiş Kaynak havuzunu değiştirme Kaynak havuzunu taşıma vMotion sorgulama Kaynak havuzunu kaldırma Kaynak havuzunu yeniden adlandırma |

| Zamanlanmış görev | Görev oluşturma Görevi değiştir Görevi kaldır Görevi çalıştır |

| Oturumlar | İleti Oturumu doğrulama |

| Depolama görünümü | Görünüm |

| vApp | Sanal makine ekleme Kaynak havuzu atama vApp atama Kopyalama Oluştur Silme Export İçeri Aktar Taşı Kapatma Açma Yeniden Adlandır Askıya Alma Kaydı Kaldır OVF ortamını görüntüleme vApp uygulaması yapılandırması vApp örneği yapılandırması vApp managedBy yapılandırması vApp kaynak yapılandırması |

| Sanal makine | Yapılandırmayı Değiştir Disk kiralaması alma Var olan diski ekleme Yeni disk ekleme Cihaz ekleme veya kaldırma Gelişmiş yapılandırma CPU sayısını değiştirme Belleği değiştirme Ayarları değiştirme Swapfile yerleşimini değiştirme Kaynağı değiştir Ana bilgisayar USB cihazını yapılandırma Ham cihazı yapılandırma managedBy'yi yapılandırma Bağlantı ayarlarını görüntüleme Sanal diski genişletme Cihaz ayarlarını değiştirme Sorgu hataya dayanıklılık uyumluluğu Desteklenmeyen dosyaları sorgulama Yollardan yeniden yükleme Diski kaldırma Yeniden Adlandır Konuk bilgilerini sıfırlama Ek açıklama ayarlama Disk değişikliği izlemeyi açma/kapatma Çatal üst öğesini açma/kapatma Sanal makine uyumluluğunu yükseltme Envanteri düzenle Var olandan oluştur Özel programlamayı kullanmadan, yeni Taşı Kaydol Kaldır Kaydı Kaldır Konuk işlemleri Konuk işlemi diğer adı değişikliği Konuk işlemi diğer adı sorgusu Konuk işlemi değişiklikleri Konuk işlemi programı yürütme Konuk işlemi sorguları Etkileşim Soruyu yanıtla Sanal makinede yedekleme işlemi CD medyası yapılandırma Disket medyayı yapılandırma Cihazları bağlama Konsol etkileşimi Ekran görüntüsü oluşturma Tüm diskleri birleştirme Sürükle ve bırak VIX API tarafından konuk işletim sistemi yönetimi USB HID tarama kodlarını ekleme VMware araçlarını yükleme Duraklatma veya Duraklatma Temizleme veya küçültme işlemleri Kapatma Açma Sanal makinede kayıt oturumu Sanal makinede yeniden yürütme oturumu Reset HataYa Dayanıklılık'a Devam Et Askıya Alma Hataya dayanıklılığı askıya alma Yük devretme testi İkincil VM'yi yeniden başlatmayı test edin Hataya dayanıklılık özelliğini kapatma Hataya dayanıklılık özelliğini açma Hazırlanıyor Disk erişimine izin ver Dosya erişimine izin ver Salt okunur disk erişimine izin ver Sanal makinenin indirilmesine izin ver Şablonu kopyalama Sanal makineyi kopyalama Sanal makineden şablon oluşturma Konuğu özelleştirme Şablon dağıtma Şablon olarak işaretle Özelleştirme belirtimlerini değiştirme Diskleri yükseltme Özelleştirme belirtimlerini okuma Servis Yapılandırması Bildirimlere izin ver Genel olay bildirimlerinin yoklamasına izin ver Hizmet yapılandırmasını yönetme Hizmet yapılandırmasını değiştirme Sorgu hizmeti yapılandırmaları Okuma hizmeti yapılandırması Anlık görüntü yönetimi Anlık görüntü oluştur Anlık görüntüyü kaldırma Anlık görüntüyü yeniden adlandırma Anlık görüntüyü geri döndürme vSphere Çoğaltma Çoğaltma yapılandırma Çoğaltmayı yönetme Çoğaltmayı izleme |

| vService | Bağımlılık oluşturma Bağımlılığı yok etme Bağımlılık yapılandırmasını yeniden yapılandırma Bağımlılığı güncelleştirme |

| vSphere etiketlemesi | vSphere etiketini atama ve atamasını kaldırma vSphere etiketi oluşturma vSphere etiket kategorisi oluşturma vSphere etiketini silme vSphere etiket kategorilerini silme vSphere etiketini düzenle vSphere etiket kategorisini düzenleme Kategori için UsedBy alanını değiştirme Etiket için UsedBy alanını değiştirme |

vCenter Server'da özel roller oluşturma

Azure VMware Çözümü, Bulut Yönetici rolüne göre eşit veya daha az ayrıcalıklara sahip özel rollerin kullanımını destekler. Geçerli rollerinden küçük veya buna eşit ayrıcalıklara sahip özel roller oluşturmak, değiştirmek veya silmek için Bulut Yönetici rolünü kullanın.

Not

Cloud Yönetici'dan daha büyük ayrıcalıklara sahip roller oluşturabilirsiniz. Ancak, rolü hiçbir kullanıcıya veya gruba atayamaz veya rolü silemezsiniz. Bulut Yönetici'dan daha büyük ayrıcalıklara sahip roller desteklenmez.

Atanamaz veya silinemez rollerin oluşturulmasını önlemek için, yeni özel roller oluşturmak için temel olarak Bulut Yönetici rolünü kopyalayabilirsiniz.

Özel rol oluşturma

vCenter Server'da cloudadmin@vsphere.local Cloud Yönetici rolüyle veya kullanıcıyla oturum açın.

Roller yapılandırması bölümüne gidin ve Menü> Yönetici Ayrım>Erişim Denetimi>Rolleri'ni seçin.

Bulut Yönetici rolünü seçin ve Rol kopyalama eylemi simgesini seçin.

Not

kullanamadığınız için Yönetici istrator rolünü kopyalamayın. Ayrıca, oluşturulan özel rol tarafından cloudadmin@vsphere.localsilinemez.

Kopyalanan rol için istediğiniz adı belirtin.

Rol ayrıcalıklarını kaldırın ve Tamam'ı seçin. Kopyalanan rol Roller listesinde görünür.

Özel rol uygulama

Ek izin gerektiren nesneye gidin. Örneğin, bir klasöre izin uygulamak için Menü>VM'leri ve Şablonlar>Klasör Adı'na gidin.

Nesneye sağ tıklayın ve İzin Ekle'yi seçin.

Grubun veya kullanıcının bulunabileceği Kullanıcı açılan listesinden Kimlik Kaynağı'nı seçin.

Kullanıcı bölümünün altındaki Kimlik Kaynağı'nı seçtikten sonra kullanıcıyı veya grubu arayın.

Kullanıcıya veya gruba uygulamak istediğiniz rolü seçin.

Not

Bulut'un ayrıcalıklarından daha büyük ayrıcalıklara sahip bir role kullanıcı veya grup uygulama girişimi Yönetici hatalara neden olur.

Gerekirse Alt öğelere yay'ı işaretleyin ve Tamam'ı seçin. Eklenen izin İzinler bölümünde görüntülenir.

VMware NSX Yöneticisi erişimi ve kimliği

Azure portalı kullanılarak özel bulut sağlandığında, vCenter Server ve VMware NSX Manager gibi yazılım tanımlı veri merkezi (SDDC) yönetim bileşenleri müşteriler için sağlanır.

Microsoft, VMware NSX Manager ve VMware NSX Edge gereçleri gibi NSX gereçlerinin yaşam döngüsü yönetiminden sorumludur. Katman 0 ağ geçidi oluşturma gibi ağ yapılandırmasının önyüklenmesini onlar üstlenebilir.

VMware NSX yazılım tanımlı ağ (SDN) yapılandırmasından sorumlusunuz, örneğin:

- Ağ kesimleri

- Diğer Katman 1 ağ geçitleri

- Dağıtılmış güvenlik duvarı kuralları

- Ağ geçidi güvenlik duvarı gibi durum bilgisi olan hizmetler

- Katman 1 ağ geçitlerinde yük dengeleyici

VMware NSX Yöneticisi'ne, VMware NSX'i yönetmek için kullanıcıya sınırlı ayrıcalıklar veren özel bir role atanan yerleşik yerel kullanıcı "cloudadmin" kullanarak erişebilirsiniz. Microsoft, VMware NSX'in yaşam döngüsünü yönetirken, belirli işlemlere kullanıcı tarafından izin verilmez. İzin verilmeyen işlemler, konak ve kenar aktarım düğümlerinin yapılandırmasını düzenlemeyi veya yükseltmeyi başlatmayı içerir. Yeni kullanıcılar için Azure VMware Çözümü bu kullanıcıları belirli bir izin kümesiyle dağıtır. Amaç, Azure VMware Çözümü kontrol düzlemi yapılandırması ile Azure VMware Çözümü özel bulut kullanıcısı arasında net bir denetim ayrımı sağlamaktır.

Yeni özel bulut dağıtımları için VMware NSX erişimi, iş yükleri için VMware NSX işlevselliğini kullanma izinlerine sahip cloudadmin rolüne atanmış yerleşik bir yerel kullanıcı cloudadmin ile sağlanır.

VMware NSX cloudadmin kullanıcı izinleri

Aşağıdaki izinler Azure VMware Çözümü NSX'te cloudadmin kullanıcısına atanır.

Not

Azure VMware Çözümü üzerindeki VMware NSX cloudadmin kullanıcısı, VMware ürün belgelerinde belirtilen cloudadmin kullanıcısı ile aynı değildir. Aşağıdaki izinler VMware NSX İlkesi API'sine uygulanır. Yönetici API'si işlevselliği sınırlı olabilir.

| Kategori | Tür | İşlem | İzin |

|---|---|---|---|

| Ağ | Bağlantı | Katman-0 Ağ Geçitleri Katman 1 Ağ Geçitleri Segmentler |

Salt Okunur Tam Erişim Tam Erişim |

| Ağ | Ağ Hizmetleri | VPN NAT Yük Dengeleme İletme İlkesi İstatistikler |

Tam Erişim Tam Erişim Tam Erişim Salt Okunur Tam Erişim |

| Ağ | IP Yönetimi | DNS DHCP IP Adresi Havuzları |

Tam Erişim Tam Erişim Tam Erişim |

| Ağ | Profiller | Tam Erişim | |

| Güvenlik | Doğu Batı Güvenliği | Dağıtılmış Güvenlik Duvarı Dağıtılmış IDS ve IPS Kimlik Güvenlik Duvarı |

Tam Erişim Tam Erişim Tam Erişim |

| Güvenlik | Kuzey Güney Güvenliği | Ağ Geçidi Güvenlik Duvarı URL Analizi |

Tam Erişim Tam Erişim |

| Güvenlik | Ağ İçe Dönük | Salt Okunur | |

| Güvenlik | Uç Nokta Koruma | Salt Okunur | |

| Güvenlik | Ayarlar | Tam Erişim | |

| Stok | Tam Erişim | ||

| Sorun giderme | IPFIX | Tam Erişim | |

| Sorun giderme | Bağlantı Noktası Yansıtma | Tam Erişim | |

| Sorun giderme | İzleme akışı | Tam Erişim | |

| Sistem | Yapılandırma Ayarlar Ayarlar Ayarlar |

Kimlik güvenlik duvarı Kullanıcılar ve Roller Sertifika Yönetimi (yalnızca Hizmet Sertifikası) Kullanıcı Arabirimi Ayarlar |

Tam Erişim Tam Erişim Tam Erişim Tam Erişim |

| Sistem | Tümü diğer | Salt Okunur |

Azure VMware Çözümü özel bulut VMware NSX'inizde Azure VMware Çözümü cloudadmin rolüne verilen izinleri görüntüleyebilirsiniz.

- NSX Yöneticisi'nde oturum açın.

- Sistemler'e gidin ve Kullanıcılar ve Roller'i bulun.

- Roller altında bulunan cloudadmin rolünü seçin ve genişletin.

- Belirli izinleri görüntülemek için Ağ veya Güvenlik gibi bir kategori seçin.

Not

Haziran 2022'den önce oluşturulan özel bulutlar yönetici rolünden cloudadmin rolüne geçer. Diğer tümleştirme için kullandığınız NSX kimlik bilgilerini değiştirebilmeniz için Azure Hizmet Durumu aracılığıyla bu değişikliğin zaman çizelgesini içeren bir bildirim alırsınız.

Rol tabanlı erişim denetimi (RBAC) için NSX LDAP tümleştirmesi

bir Azure VMware Çözümü dağıtımında VMware NSX, uzak dizin kullanıcıları veya grubu eklemek ve onlara şirket içi dağıtım gibi bir VMware NSX RBAC rolü atamak için dış LDAP dizin hizmetiyle tümleştirilebilir. VMware NSX LDAP tümleştirmesini etkinleştirme hakkında daha fazla bilgi için VMware ürün belgelerine bakın.

Şirket içi dağıtımdan farklı olarak, IaaS denetim düzlemi yapılandırma yönetimini kiracı ağı ve güvenlik yapılandırmasından ayrı Azure VMware Çözümü tutmak için önceden tanımlanmış tüm NSX RBAC rolleri Azure VMware çözümüyle desteklenmez. Daha fazla bilgi için desteklenen NSX RBAC rolleri başlıklı sonraki bölüme bakın.

Not

VMware NSX LDAP Tümleştirmesi yalnızca VMware NSX "cloudadmin" kullanıcısı ile SDDC'lerle desteklenir.

Desteklenen ve desteklenmeyen NSX RBAC rolleri

Azure VMware Çözümü dağıtımında, LDAP tümleştirmesi ile aşağıdaki VMware NSX önceden tanımlanmış RBAC rolleri desteklenir:

- Denetleyici

- Cloudadmin

- LB Yönetici

- LB İşleci

- VPN Yönetici

- Ağ İşleci

Azure VMware Çözümü dağıtımında, LDAP tümleştirmesi ile aşağıdaki VMware NSX önceden tanımlanmış RBAC rolleri desteklenmez:

- Kuruluş Yöneticisi

- Ağ Yönetici

- Güvenlik Yöneticisi

- NetX İş Ortağı Yönetici

- GI İş Ortağı Yönetici

Microsoft tarafından oluşturulan Cloud Yönetici rolünden küçük veya buna eşit izinlerle NSX'te özel roller oluşturabilirsiniz. Aşağıda desteklenen bir "Ağ Yönetici" ve "Güvenlik Yönetici" rolü oluşturma örnekleri verilmiştir.

Not

Özel rol oluşturma işlemi, Bulut Yönetici rolü tarafından izin verilmeyen bir izin atarsanız başarısız olur.

"AVS ağ yöneticisi" rolü oluşturma

Bu özel rolü oluşturmak için aşağıdaki adımları kullanın.

Sistem>Kullanıcıları ve Rol>Rolleri'ne gidin.

Ağ Yönetici kopyalayıp AVS Ağ Yönetici adını sağlayın.

Aşağıdaki tabloda İzin sütununda görüldüğü gibi aşağıdaki izinleri "Salt Okunur" veya "Yok" olarak değiştirin.

Kategori Alt kategori Özellik İzin Ağ Bağlantı

Ağ HizmetleriKatman-0 Ağ Geçitleri

Katman-0 Ağ Geçitleri > OSPF

İletme İlkesiSalt Okunur

Hiçbiri

HiçbiriDeğişiklikleri uygulayın ve Rolü Kaydet'i seçin .

"AVS güvenlik yöneticisi" rolü oluşturma

Bu özel rolü oluşturmak için aşağıdaki adımları kullanın.

Sistem>Kullanıcıları ve Rol>Rolleri'ne gidin.

Güvenlik Yönetici kopyalayıp "AVS Security Yönetici" adını sağlayın.

Aşağıdaki tabloda İzin sütununda görüldüğü gibi aşağıdaki izinleri "Salt Okunur" veya "Yok" olarak değiştirin.

| Kategori | Alt kategori | Özellik | İzin |

|---|---|---|---|

| Ağ | Ağ Hizmetleri | İletme İlkesi | Hiçbiri |

| Güvenlik |

Ağ İçe Dönük Uç Nokta Koruma Ayarlar |

Hizmet profilleri |

Hiçbiri None Hiçbiri |

- Değişiklikleri uygulayın ve Rolü Kaydet'i seçin .

Not

VMware NSX Sistem>Kimliği Güvenlik Duvarı AD yapılandırma seçeneği NSX özel rolü tarafından desteklenmez. Bu kullanıcı için Kimlik Güvenlik Duvarı (IDFW) özelliğinin yönetilmesine izin vermek üzere kullanıcıya özel role sahip Güvenlik Operatörü rolünü atamanız önerildir.

Not

VMware NSX İzleme Akışı özelliği, VMware NSX özel rolü tarafından desteklenmez. Öneri, söz konusu kullanıcı için İzleme Akışı özelliğini etkinleştirmek üzere kullanıcıya Denetçi rolünün yanı sıra özel rol atanmasıdır.

Not

Azure VMware Çözümü NSX bileşeniyle VMware Aria Operations Automation tümleştirmesi, kullanıcıya NSX Yöneticisi cloudadmin rolüyle "denetçi" rolünün eklenmesini gerektirir.

Sonraki adımlar

Artık Azure VMware Çözümü erişim ve kimlik kavramlarını ele aldıysanız, şu konularda bilgi edinmek isteyebilirsiniz: