Başlarken: Kurumsal ortamda güvenlik uygulama

Güvenlik, bir işletme için gizlilik, bütünlük ve kullanılabilirlik güvenceleri oluşturmaya yardımcı olur. Güvenlik çalışmaları, hem iç hem de dış kötü amaçlı ve kasıtsız eylemlerin neden olduğu işlemlere olası etkilerden korunmaya kritik önem taşır.

Bu başlangıç kılavuzunda, siber güvenlik saldırılarından kaynaklanan iş riskini azaltacak veya önleyecek temel adımlar özetlenmiştir. Bulutta hızlı bir şekilde temel güvenlik uygulamaları oluşturmanıza ve güvenliği bulut benimseme sürecinizle tümleştirmenize yardımcı olabilir.

Bu kılavuzdaki adımlar, bulut ortamları ve giriş bölgeleri için güvenlik güvencelerini destekleyen tüm rollere yöneliktir. Görevler arasında anında risk azaltma öncelikleri, modern bir güvenlik stratejisi oluşturma, yaklaşımı çalışır hale getirme ve bu strateji üzerinde yürütme yönergeleri yer alır.

Bu kılavuzdaki adımlara bağlı olmak, sürecin kritik noktalarında güvenliği tümleştirmenize yardımcı olur. Amaç, bulut benimsemedeki engelleri önlemek ve gereksiz iş veya operasyonel kesintiyi azaltmaktır.

Microsoft, Microsoft Azure'da bu güvenlik kılavuzunun uygulanmasını hızlandırmanıza yardımcı olacak özellikler ve kaynaklar oluşturmuştur. Bu kılavuzda bu kaynaklara başvurulacak şekilde görürsünüz. Bunlar güvenliği oluşturmanıza, izlemenize ve zorunlu kılmanıza yardımcı olmak için tasarlanmıştır ve sık sık güncelleştirilir ve gözden geçirilir.

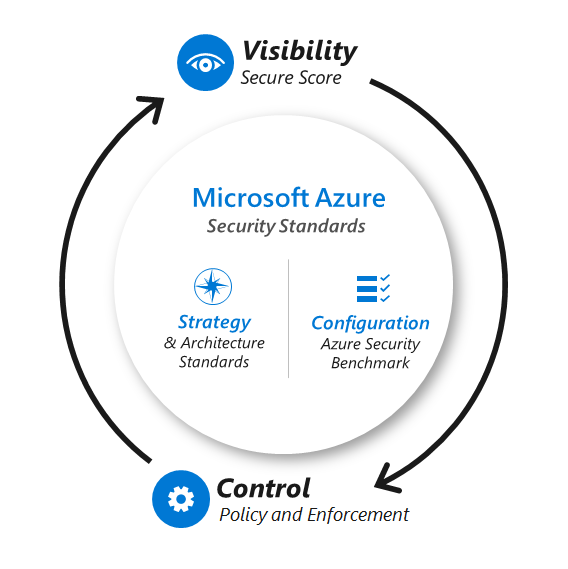

Aşağıdaki diyagramda, Azure'daki bulut varlıklarınız üzerinde güvenlik görünürlüğü ve denetimi oluşturmak için güvenlik kılavuzu ve platform araçlarını kullanmaya yönelik bütünsel bir yaklaşım gösterilmektedir. Bu yaklaşımı öneririz.

Bulut varlıklarınızın güvenliğini sağlama ve bulutu kullanarak güvenlik operasyonlarını modernleştirme stratejinizi planlamak ve yürütmek için bu adımları kullanın.

1. Adım: Temel güvenlik uygulamaları oluşturma

Buluttaki güvenlik, sisteminizin kişilere, süreç ve teknoloji öğelerine en önemli güvenlik uygulamalarının uygulanmasıyla başlar. Ayrıca, bazı mimari kararlar temeldir ve daha sonra değiştirilmesi çok zordur, bu nedenle dikkatli bir şekilde uygulanmalıdır.

İster bulutta çalışıyor olun ister gelecekte benimsemeyi planlıyor olun, bu 11 temel güvenlik uygulamasına uymanızı öneririz (tüm açık mevzuat uyumluluğu gereksinimlerini karşılamaya ek olarak).

Kişiler:

Süreç:

Teknoloji:

Temel mimari kararları:

Not

Her kuruluş kendi minimum standartlarını tanımlamalıdır. Risk duruşu ve bu riske daha sonra dayanıklılık, sektöre, kültüre ve diğer faktörlere göre büyük ölçüde farklılık gösterebilir. Örneğin, bir banka, test sistemine yapılan küçük bir saldırıdan bile itibarına zarar verme olasılığını tolere etmeyebilir. Bazı kuruluşlar dijital dönüşümlerini üç ile altı ay hızlandırırsa aynı riski memnuniyetle kabul eder.

2. Adım: Güvenlik stratejisini modernleştirme

Bulutta etkili güvenlik, geçerli tehdit ortamını ve kurumsal varlıkları barındıran bulut platformunun doğasını yansıtan bir strateji gerektirir. Net bir strateji, güvenli ve sürdürülebilir bir kurumsal bulut ortamı sağlamak için tüm ekiplerin çabalarını geliştirir. Güvenlik stratejisi tanımlı iş sonuçlarını etkinleştirmeli, riski kabul edilebilir bir düzeye düşürmeli ve çalışanların üretken olmasını sağlamalıdır.

Bulut güvenlik stratejisi, teknoloji, süreçler ve bu benimsemeye hazır kişiler üzerinde çalışan tüm ekiplere rehberlik sağlar. Strateji bulut mimarisini ve teknik özellikleri bilgilendirmeli, güvenlik mimarisini ve özelliklerini yönlendirmeli ve ekiplerin eğitim ve öğretimini etkilemelidir.

Teslim:

Strateji adımı, kuruluş içindeki birçok paydaşa kolayca iletilebilen bir belgeyle sonuçlanmalıdır. Paydaşlar potansiyel olarak kuruluşun liderlik ekibindeki yöneticileri içerebilir.

Kolay tartışmayı ve güncelleştirmeyi kolaylaştırmak için bir sunuda stratejiyi yakalamanızı öneririz. Bu sunu, kültüre ve tercihlere bağlı olarak bir belgeyle desteklenebilir.

Strateji sunusu: Tek bir strateji sununuz olabilir veya liderlik hedef kitleleri için özet sürümler oluşturmayı da seçebilirsiniz.

Tam sunu: Bu, ana sunuda veya isteğe bağlı başvuru slaytlarında güvenlik stratejisi için öğelerin tam kümesini içermelidir.

Yönetici özetleri: Üst düzey yöneticiler ve yönetim kurulu üyeleriyle kullanılacak sürümler yalnızca risk iştahı, en yüksek öncelikleri veya kabul edilen riskler gibi rolleriyle ilgili kritik öğeleri içerebilir.

Strateji ve plan şablonunda motivasyonları, sonuçları ve iş gerekçelerini de kaydedebilirsiniz.

Güvenlik stratejisi oluşturmaya yönelik en iyi yöntemler:

Başarılı programlar bu öğeleri kendi güvenlik stratejisi sürecine ekler:

İş stratejisine yakından uyum sağlayın: Güvenliğin şartı, iş değerini korumaktır. Tüm güvenlik çabalarını bu amaca uygun hale getirmek ve iç çakışmayı en aza indirmek kritik önem taşır.

İş, BT ve güvenlik gereksinimleri hakkında paylaşılan bir anlayış oluşturun.

Önlenebilir risklerden kaynaklanan son dakika krizlerini önlemek için güvenliği bulut benimsemeyle erken tümleştirin.

En düşük güvenlik gereksinimlerini hemen oluşturmak ve zaman içinde güvenlik güvencelerini sürekli geliştirmek için çevik bir yaklaşım kullanın.

Kasıtlı proaktif liderlik eylemleriyle güvenlik kültürü değişikliğini teşvik edin.

Daha fazla bilgi için bkz . Dönüşümler, fikirler ve beklentiler.

Güvenlik stratejisini modernleştirme: Güvenlik stratejisi modern teknoloji ortamının, mevcut tehdit ortamının ve güvenlik topluluğu kaynaklarının tüm yönleriyle ilgili dikkat edilmesi gereken noktaları içermelidir.

- Bulutun paylaşılan sorumluluk modeline uyum sağlama.

- Tüm bulut türlerini ve çoklu bulut dağıtımlarını dahil edin.

- Gereksiz ve zararlı sürtünmeleri önlemek için yerel bulut denetimlerini tercih edin.

- Saldırgan gelişiminin hızına ayak uydurmak için güvenlik topluluğuyla tümleştirin.

Ek bağlam için ilgili kaynaklar:

Tehdit ortamının, rollerin ve dijital stratejilerin gelişimi

Bulut Benimseme Çerçevesi için strateji konuları:

| Sorumlu ekip | Sorumlu ve destekleyici ekipler |

|---|---|

Strateji onayı:

Kuruluş içindeki iş hatlarının sonuçlarından veya risklerinden sorumlu yöneticiler ve iş liderleri bu stratejiyi onaylamalıdır. Bu grup, kuruluşa bağlı olarak yönetim kurulunu içerebilir.

3. Adım: Güvenlik planı geliştirme

Planlama, sonuçları, kilometre taşlarını, zaman çizelgelerini ve görev sahiplerini tanımlayarak güvenlik stratejisini eyleme geçirir. Bu plan ayrıca ekiplerin rollerini ve sorumluluklarını da özetler.

Güvenlik planlaması ve bulut benimseme planlaması yalıtılarak yapılmamalıdır. Bulut güvenlik ekibini planlama döngülerine erken davet etmek, iş durmasını veya güvenlik sorunlarının çok geç keşfedilmeye devam etme riskinin artmasından kaçınmak için kritik öneme sahiptir. Güvenlik planlaması, bulut planlama sürecine tam olarak tümleştirilmekten kaynaklanan dijital emlak ve mevcut BT portföyü hakkında ayrıntılı bilgi ve farkındalık ile en iyi şekilde çalışır.

Teslim:

Güvenlik planı: Güvenlik planı, bulut için ana planlama belgelerinin bir parçası olmalıdır. Strateji ve plan şablonunu, ayrıntılı slayt destesini veya proje dosyasını kullanan bir belge olabilir. Ya da kuruluşun boyutuna, kültürüne ve standart uygulamalarına bağlı olarak bu biçimlerin bir bileşimi olabilir.

Güvenlik planı şu öğelerin tümünü içermelidir:

Kurumsal işlevler planı, ekiplerin buluta geçişle birlikte geçerli güvenlik rollerinin ve sorumluluklarının nasıl değişeceğini bilmesini sağlar.

Güvenlik becerileri, teknoloji, roller ve sorumluluklardaki önemli değişikliklerde gezinirken ekip üyelerini desteklemeyi planlıyor .

Teknik ekiplere yol gösteren teknik güvenlik mimarisi ve özellikleri yol haritası .

Microsoft, aşağıdakiler dahil olmak üzere mimarinizi ve yol haritanızı oluştururken size yardımcı olacak başvuru mimarileri ve teknoloji özellikleri sağlar:

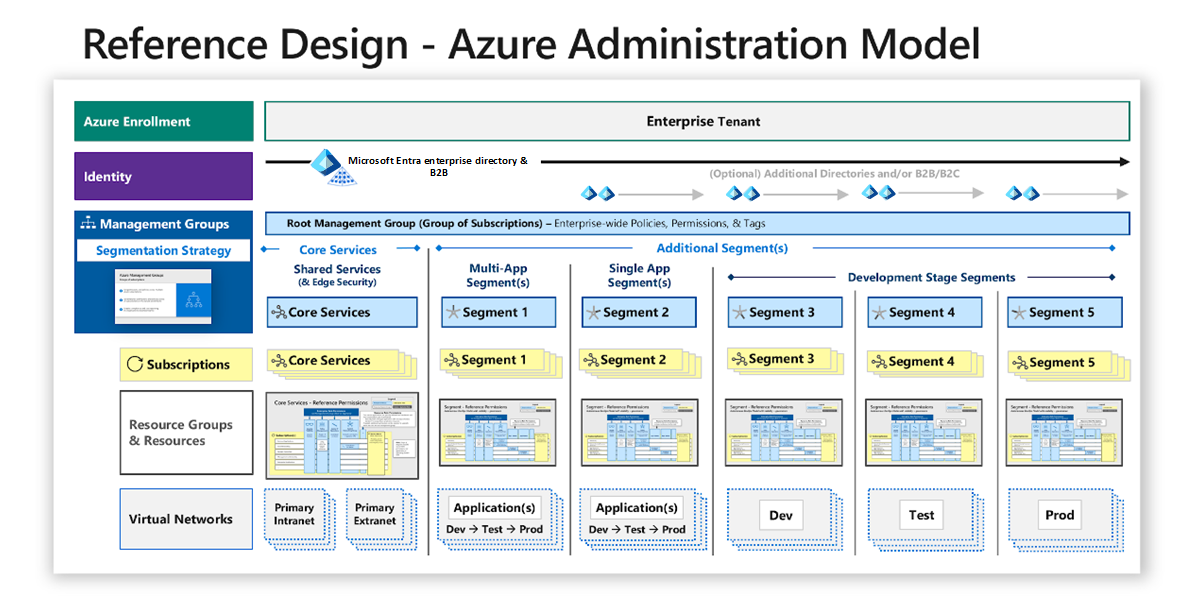

- Azure güvenlik rollerinin planlamasını ve tasarımını hızlandırmak için Azure bileşenleri ve başvuru modeli hakkında bilgi edinin.

Bulut oluşturma için erişim denetimi mimarisini modernleştirmek için kullanıcı erişimi başvuru mimarisine sıfır güvenin.

Bulut varlıklarının güvenliğini sağlamaya yardımcı olmak için Uygulamaları Bulut için Microsoft Defender ve Bulut için Microsoft Defender.

Güvenlik farkındalığı ve eğitim planı, tüm ekiplerin temel kritik güvenlik bilgilerine sahip olması için.

İş etkisine uygun bir taksonomi kullanarak hassas varlıkları belirlemeye yönelik varlık duyarlılığı işaretlemesi . Taksonomi iş paydaşları, güvenlik ekipleri ve diğer ilgili taraflar tarafından ortaklaşa oluşturulur.

Bulut planındaki güvenlik değişiklikleri: Bulut benimseme planının diğer bölümlerini güvenlik planı tarafından tetiklenen değişiklikleri yansıtacak şekilde güncelleştirin.

Güvenlik planlaması için en iyi yöntemler:

Planlamanız şu yaklaşımı benimsediyse güvenlik planınız büyük olasılıkla daha başarılı olacaktır:

Karma ortam varsay: Hizmet olarak yazılım (SaaS) uygulamalarını ve şirket içi ortamları içerir. Ayrıca, varsa birden çok hizmet olarak bulut altyapısı (IaaS) ve hizmet olarak platform (PaaS) sağlayıcısı içerir.

Çevik güvenliği benimseme: Önce en düşük güvenlik gereksinimlerini oluşturun ve kritik olmayan tüm öğeleri sonraki adımların öncelikli listesine taşıyın. Bu, 3-5 yıllık geleneksel, ayrıntılı bir plan olmamalıdır. Bulut ve tehdit ortamı, bu tür bir planı kullanışlı hale getiremeyecek kadar hızlı değişir. Planınız başlangıç adımlarını ve bitiş durumunu geliştirmeye odaklanmalıdır:

Uzun vadeli girişimler başlamadan önce yüksek etki sağlayacak yakın gelecekte hızlı kazançlar . Zaman çerçevesi, kuruluş kültürüne, standart uygulamalara ve diğer faktörlere bağlı olarak 3-12 ay olabilir.

Her ekibin planlama sürecine yol göstermek için istenen bitiş durumunun net vizyonu (bu işlemin tamamlanması birkaç yıl sürebilir).

Planı geniş bir şekilde paylaşın: Paydaşların farkındalığını, geri bildirimlerini ve satın almalarını artırın.

Stratejik sonuçları karşılayın: Planınızın güvenlik stratejisinde açıklanan stratejik sonuçlara uygun olduğundan ve bu sonuçlara uygun olduğundan emin olun.

Sahipliği, sorumluluğu ve son tarihleri ayarlayın: Her görevin sahiplerinin tanımlandığından ve bu görevi belirli bir zaman çerçevesinde tamamlamaya kararlı olduğundan emin olun.

Güvenliğin insan tarafıyla Bağlan: Bu dönüşüm döneminde ve yeni beklentiler sırasında aşağıdakilerle etkileşime geçebilirsiniz:

Net iletişim ve koçluk ile ekip üyesi dönüşümlerini etkin bir şekilde desteklemek:

- Öğrenmeleri gereken beceriler.

- Neden becerileri (ve bunu yapmanın avantajlarını) öğrenmeleri gerekiyor?

- Bu bilgiyi alma (ve öğrenmelerine yardımcı olacak kaynaklar sağlama).

Strateji ve plan şablonunu kullanarak planı belgeleyebilirsiniz. Ayrıca ekip üyelerinizin eğitimine yardımcı olmak için çevrimiçi Microsoft güvenlik eğitimini kullanabilirsiniz.

İnsanların kuruluşun güvenliğini sağlama konusunda gerçekten kendileriyle bağlantı kurmalarına yardımcı olmak için güvenlik farkındalığı sağlamak.

Microsoft'un öğrenmelerini ve kılavuzlarını gözden geçirin: Microsoft, kuruluşunuzun buluta dönüşümünü ve modern bir güvenlik stratejisini planlamasına yardımcı olmak için içgörüler ve perspektifler yayımladı. Bu malzeme kayıtlı eğitim, belgeler ve güvenlikle ilgili en iyi yöntemleri ve önerilen standartları içerir.

Planınızı ve mimarinizi oluşturmaya yardımcı olacak teknik yönergeler için Microsoft güvenlik belgelerine bakın.

| Sorumlu ekip | Sorumlu ve destekleyici ekipler |

|---|---|

Güvenlik planı onayı:

Güvenlik liderliği ekibi (CISO veya eşdeğeri) planı onaylamalıdır.

4. Adım: Yeni iş yüklerinin güvenliğini sağlama

Güvenli bir durumda başlamak, güvenliği daha sonra ortamınıza uyarlamaktan çok daha kolaydır. İş yüklerinin güvenli bir ortama geçirildiğinden ve geliştirildiğinden ve test edildiklerinden emin olmak için güvenli bir yapılandırmayla başlamanızı kesinlikle öneririz.

Giriş bölgesi uygulaması sırasında birçok karar güvenlik ve risk profillerini etkileyebilir. Bulut güvenlik ekibi, kuruluşunuzun güvenlik temellerindeki güvenlik standartlarını ve gereksinimlerini karşıladığından emin olmak için giriş bölgesi yapılandırmasını gözden geçirmelidir.

Teslim:

- Yeni giriş bölgelerinin kuruluşun uyumluluk ve güvenlik gereksinimlerini karşıladığından emin olun.

Teslim edilebilir tamamlamayı desteklemeye yönelik kılavuz:

Mevcut gereksinimleri ve bulut önerilerini harmanlayın: Önerilen yönergelerle başlayın ve bunu benzersiz güvenlik gereksinimlerinize uyarlayın. Bunlar genellikle eski teknoloji veya güvenlik yaklaşımlarını ifade ettiğinden, mevcut şirket içi ilkeleri ve standartları uygulamaya çalışırken zorluklarla karşılaştık.

Microsoft, güvenlik temellerinizi oluşturmanıza yardımcı olacak yönergeler yayımladı:

- Strateji ve mimari için Azure güvenlik standartları: Ortamınızın güvenlik duruşlarını şekillendirmeye yönelik strateji ve mimari öneriler.

- Azure güvenlik karşılaştırmaları: Azure ortamlarının güvenliğini sağlamaya yönelik belirli yapılandırma önerileri.

- Azure güvenlik temeli eğitimi.

Koruma sağlama: Kasa korumaları otomatik ilke denetimi ve zorlamayı içermelidir. Bu yeni ortamlar için, ekiplerin kuruluşun güvenlik temellerini hem denetlemeye hem de uygulamaya çalışması gerekir. Bu çabalar, iş yüklerinin geliştirilmesi sırasında güvenlik sürprizlerini en aza indirmenin yanı sıra iş yüklerinin sürekli tümleştirmesi ve sürekli dağıtımı CI/CD'si konusunda yardımcı olabilir.

Microsoft, Azure'da bunu etkinleştirmek için çeşitli yerel özellikler sağlar:

Güvenli puan: Kuruluşunuzdaki güvenlik çalışmalarını ve projelerini izlemek için Azure güvenlik duruşunuzun puanlı değerlendirmesini kullanın.

Azure İlkesi: Bu, diğer hizmetlerin kullandığı görünürlük ve denetim özelliklerinin temelini oluşturur. Azure İlkesiAzure Resource Manager; böylece değişiklikleri denetleyebilmeniz ve oluşturmadan önce, sırasında veya sonrasında Azure'daki herhangi bir kaynakta ilkeler uygulayabilirsiniz.

Kod olarak Azure İlkesi: Bu yaklaşım ilke tanımlarınızı kaynak denetiminde tutar ve ilkeleri, girişimleri (tanımları ayarlama), atamaları ve ilke muafiyetlerini büyük ölçekte dağıtmak için DevOps, kod olarak altyapı (IaC) ve Azure İlkesi birleştirir.

Giriş bölgesi işlemlerini geliştirme: Giriş bölgesi içinde güvenliği geliştirmek için en iyi yöntemleri kullanın.

| Sorumlu ekip | Sorumlu ve destekleyici ekipler |

|---|---|

5. Adım: Mevcut bulut iş yüklerinin güvenliğini sağlama

Birçok kuruluş, en iyi güvenlik uygulamalarını uygulamadan kurumsal bulut ortamlarına varlık dağıtarak iş riskini artırdı.

Yeni uygulamaların ve giriş bölgelerinin en iyi güvenlik uygulamalarını izlediğinden emin olduktan sonra, mevcut ortamları aynı standartlara getirmeye odaklanmalısınız.

Teslim:

Tüm mevcut bulut ortamlarının ve giriş bölgelerinin kuruluşun uyumluluk ve güvenlik gereksinimlerini karşıladığından emin olun.

Güvenlik temelleri için ilkeleri kullanarak üretim dağıtımlarının operasyonel hazırlığını test edin.

Güvenlik temelleri için tasarım kılavuzuna ve güvenlik gereksinimlerine bağlılığı doğrulayın.

Teslim edilebilir tamamlamayı desteklemeye yönelik kılavuz:

4. Adımda oluşturduğunuz güvenlik temellerini ideal durumunuzla aynı şekilde kullanın. Bazı ilke ayarlarını zorunlu tutma yerine yalnızca denetim için ayarlamanız gerekebilir.

Operasyonel ve güvenlik riskini dengeleyin. Bu ortamlar kritik iş süreçlerini etkinleştiren üretim sistemlerini barındırabileceğinden, işletimsel kapalı kalma süresi riskini önlemek için güvenlik iyileştirmelerini artımlı olarak uygulamanız gerekebilir.

İş açısından kritikliğe göre güvenlik riskini bulma ve düzeltme önceliklerini belirleme. Güvenliği aşılırsa yüksek iş etkisine sahip iş yükleri ve riski yüksek olan iş yükleri ile başlayın.

Daha fazla bilgi için bkz . İş açısından kritik uygulamaları tanımlama ve sınıflandırma.

| Sorumlu ekip | Sorumlu ve destekleyici ekipler |

|---|---|

6. Adım: Güvenlik duruşunu yönetmek ve iyileştirmek için idare

Tüm modern disiplinler gibi güvenlik de sürekli iyileştirmeye odaklanması gereken yinelemeli bir süreçtir. Kuruluşlar zaman içinde buna odaklanmazsa güvenlik duruşu da bozulabilir.

Güvenlik gereksinimlerinin tutarlı bir şekilde uygulanması, sağlam idare disiplinlerinden ve otomatik çözümlerden gelir. Bulut güvenlik ekibi güvenlik temellerini tanımladıktan sonra, tüm bulut ortamlarına tutarlı bir şekilde uygulandığından emin olmak için bu gereksinimler denetlenmelidir (ve uygun olduğunda uygulanır).

Teslim:

Kuruluşun güvenlik temellerinin ilgili tüm sistemlere uygulandığından emin olun. Güvenli puan veya benzer bir mekanizma kullanarak anomalileri denetleme.

Güvenlik Temeli ilkelerinizi, işlemlerinizi ve tasarım kılavuzunuzu Güvenlik Temeli uzmanlık alanı şablonunda belgeleme.

Teslim edilebilir tamamlamayı desteklemeye yönelik kılavuz:

4. Adımda oluşturduğunuz güvenlik temellerini ve denetim mekanizmalarını temelleri izlemenin teknik bileşenleri olarak kullanın. Tutarlılık sağlamak için bu taban çizgilerini kişilerle ve işlem denetimleriyle tamamlar.

Tüm iş yüklerinin ve kaynakların uygun adlandırma ve etiketleme kurallarına uygun olduğundan emin olun. Azure İlkesi kullanarak etiketleme kurallarını zorunlu kılın ve veri duyarlılığı için etiketlere özel bir vurgu uygulayın.

Bulut idaresi hakkında yeniyseniz İdare metodolojisini kullanarak idare ilkeleri, süreçler ve disiplinler oluşturun.

| Sorumlu ekip | Sorumlu ve destekleyici ekipler |

|---|---|

Sonraki adımlar

Bu kılavuzdaki adımlar, kuruluş genelinde güvenlik risklerini tutarlı bir şekilde yönetmek için gereken stratejiyi, denetimleri, süreçleri, becerileri ve kültürü uygulamanıza yardımcı olmuştur.

Bulut güvenliğinin operasyon moduna devam ettikçe aşağıdaki adımları göz önünde bulundurun:

Microsoft güvenlik belgelerini gözden geçirin. Güvenlik uzmanlarının siber güvenlik stratejisi, mimarisi ve öncelikli yol haritaları oluşturmasına ve geliştirmesine yardımcı olmak için teknik rehberlik sağlar.

Azure hizmetleri için yerleşik güvenlik denetimleri bölümünde güvenlik bilgilerini gözden geçirin.

Azure'da kullanılabilen güvenlik hizmetleri ve teknolojileri bölümünde Azure güvenlik araçlarını ve hizmetlerini gözden geçirin.

Microsoft Güven Merkezi'ni gözden geçirin. Mevzuat uyumluluğu süreçlerinizin bir parçası olarak risk değerlendirmeleri gerçekleştirmenize yardımcı olabilecek kapsamlı rehberlik, raporlar ve ilgili belgeler içerir.

Güvenlik gereksinimlerinizi karşılamayı kolaylaştırmak için sağlanan üçüncü taraf araçlarını gözden geçirin. Daha fazla bilgi için bkz. Bulut için Microsoft Defender'de güvenlik çözümlerini tümleştirme.