Azure giriş bölgelerinde Azure Sanal Ağ Yöneticisi

Bu makalede, Sanal Ağ Yöneticisi'nin uygulama geçişlerini, modernleştirmeyi ve yeniliği uygun ölçekte barındırmak üzere Azure giriş bölgesi tasarım ilkelerini uygulamak için nasıl kullanılacağı açıklanmaktadır. Azure giriş bölgeleri kavramsal mimarisi iki ağ topolojilerinden birini önerir: Azure Sanal WAN tabanlı bir ağ topolojisi veya geleneksel merkez-uç mimarisini temel alan bir ağ topolojisi.

şirket içi uygulamaları Azure'a geçirmek için karma bağlantıya ihtiyaç duymanız gibi iş gereksinimleriniz zaman içinde değiştikçe ağ değişikliklerini genişletmek ve uygulamak için Sanal Ağ Yöneticisi'ni kullanabilirsiniz. Çoğu durumda, Azure'da dağıtılan kaynaklarınızı kesintiye uğratmadan ağ değişikliklerini genişletebilir ve uygulayabilirsiniz.

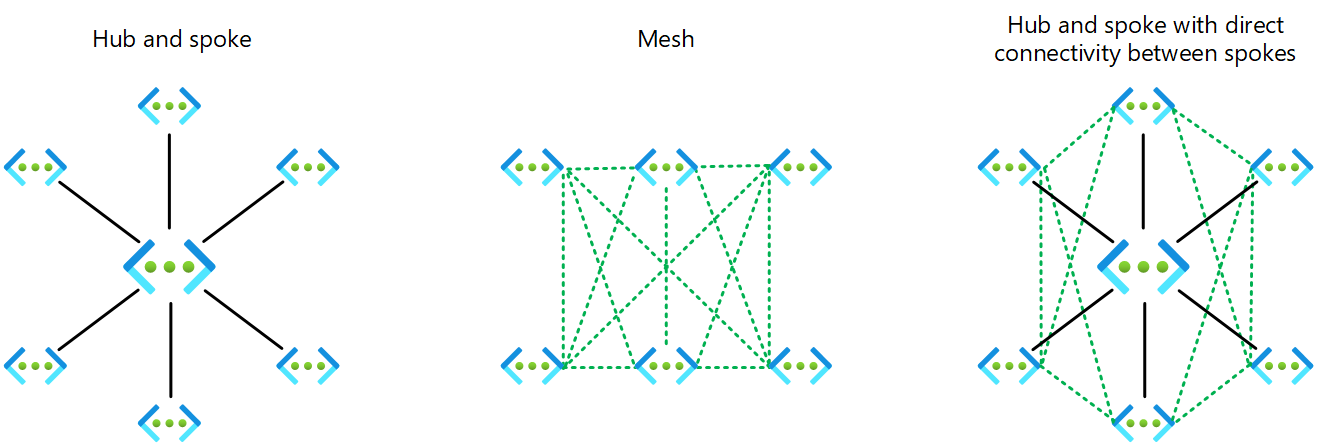

hem mevcut hem de yeni sanal ağlar için abonelikler arasında üç tür topoloji oluşturmak için Sanal Ağ Yöneticisi'ni kullanabilirsiniz:

- Merkez-uç topolojisi

- Mesh topolojisi (önizleme)

- Uçlar arasında doğrudan bağlantı içeren merkez-uç topolojisi

Sanal Ağ Yöneticisi, Özel Önizleme'de Sanal WAN destekler.

Sanal Ağ Manager'da doğrudan bağlantıya sahip merkez-uç topolojisi, birbirine doğrudan bağlanan uçlara sahiptir. Bağlı grup özelliği otomatik olarak ve çift yönlü olarak aynı ağ grubundaki uç sanal ağları arasında doğrudan bağlantı sağlar. Bağlı iki grup aynı sanal ağa sahip olabilir.

Sanal ağları belirli ağ gruplarına statik veya dinamik olarak eklemek için Sanal Ağ Yöneticisi'ni kullanabilirsiniz. Sanal Ağ Yöneticisi'nde bağlantı yapılandırmanıza göre istediğiniz topolojiyi tanımlamak ve oluşturmak için belirli ağ gruplarına sanal ağlar ekleyin.

Sanal ağ gruplarını doğrudan bağlantıdan yalıtmak için birden çok ağ grubu oluşturabilirsiniz. Her ağ grubu, uç-uç bağlantısı için aynı bölgeyi ve çok bölgeli desteği sağlar. Sanal Ağ Yöneticisi tanımlı sınırların içinde kalın. Daha fazla bilgi için bkz. Sanal Ağ Yöneticisi SSS.

Güvenlik açısından bakıldığında Sanal Ağ Manager, ağ güvenlik gruplarında (NSG) tanımlanan kurallardan bağımsız olarak trafik akışlarını reddeden veya trafik akışlarına izin veren güvenlik yöneticisi kurallarını merkezi olarak uygulamak için verimli bir yol sağlar. Bu özellik, ağ güvenlik yöneticilerinin erişim denetimlerini zorunlu kılmasına ve uygulama sahiplerinin NSG'lerde kendi alt düzey kurallarını yönetmesine olanak tanır.

Sanal ağları gruplandırmak için Sanal Ağ Yöneticisi'ni kullanabilirsiniz. Ardından yapılandırmaları tek tek sanal ağlar yerine gruplara uygulayabilirsiniz. Ayrıntılı denetim kaybı olmadan bir veya daha fazla bölgeye bağlantıyı, yapılandırmayı ve topolojiyi, güvenlik kurallarını ve dağıtımı aynı anda yönetmek için bu işlevi kullanın.

Ağları ortamlara, ekiplere, konumlara, iş koluna veya ihtiyaçlarınıza uygun başka bir işleve göre segmentlere ayırmanız gerekir. Ağ gruplarını statik veya dinamik olarak tanımlamak için grup üyeliğini yöneten bir koşul kümesi oluşturun.

Tasarımla ilgili dikkat edilecek noktalar

Geleneksel bir merkez-uç dağıtımında, sanal ağ eşleme bağlantılarını el ile oluşturur ve korursunuz. Sanal Ağ Yöneticisi, ağ gibi büyük ve karmaşık ağ topolojilerinin büyük ölçekte yönetilmesini kolaylaştıran sanal ağ eşlemesi için bir otomasyon katmanı sunar. Daha fazla bilgi için bkz . Ağ grubuna genel bakış.

Çeşitli iş işlevlerinin güvenlik gereksinimleri, ağ grupları oluşturma gereksinimini belirler. Ağ grubu, el ile veya koşullu deyimler aracılığıyla seçtiğiniz bir sanal ağ kümesidir. Bir ağ grubu oluşturduğunuzda, bir ilke belirtmeniz gerekir veya açıkça izin verirseniz Sanal Ağ Yöneticisi bir ilke oluşturabilir. Bu ilke, Sanal Ağ Yöneticisi'ne değişiklikler hakkında bildirim verilmesini sağlar. Mevcut Azure ilkesi girişimlerini güncelleştirmek için, değişiklikleri Sanal Ağ Manager kaynağındaki ağ grubuna dağıtmanız gerekir.

Uygun ağ gruplarını tasarlamak için ağınızın hangi bölümlerinin ortak güvenlik özelliklerini paylaştığını değerlendirmeniz gerekir. Örneğin, şirket ve çevrimiçi için ağ grupları oluşturarak bunların bağlantı ve güvenlik kurallarını büyük ölçekte yönetebilirsiniz.

Kuruluşunuzun abonelikleri genelinde birden çok sanal ağ aynı güvenlik özniteliklerini paylaştığında, bunları verimli bir şekilde uygulamak için Sanal Ağ Yöneticisi'ni kullanabilirsiniz. Örneğin, İk veya finans gibi bir iş biriminin kullandığı tüm sistemleri ayrı bir ağ grubuna yerleştirmeniz gerekir çünkü bunlara farklı yönetici kuralları uygulamanız gerekir.

Sanal Ağ Yöneticisi, alt ağ düzeyinde uygulanan NSG kurallarından daha yüksek önceliğe sahip olan güvenlik yöneticisi kurallarını merkezi olarak uygulayabilir. (Bu özellik önizleme aşamasındadır.) Bu özellik, ağ ve güvenlik ekiplerinin şirket ilkelerini etkili bir şekilde zorunlu kılıp uygun ölçekte güvenlik korumaları oluşturmasını sağlar. Ayrıca ürün ekiplerinin giriş bölgesi abonelikleri içinde NSG'lerin denetimini aynı anda korumasına da olanak tanır.

Alt ağ veya ağ arabirimi düzeylerindeki NSG yapılandırmalarına bakılmaksızın belirli ağ akışlarına açıkça izin vermek veya reddetmek için Sanal Ağ Yöneticisi güvenlik yöneticisi kuralları özelliğini kullanabilirsiniz. Bu özelliği, örneğin, yönetim hizmetleri ağ akışlarına her zaman izin vermek için kullanabilirsiniz. Uygulama ekiplerinin denetleyebileceği NSG'ler bu kuralları geçersiz kılamaz.

Tasarım önerileri

Sanal Ağ Yöneticisi'nin kapsamını tanımlayın. Kök yönetim grubunda veya kiracıda kuruluş düzeyinde kuralları zorunlu kılan güvenlik yöneticisi kurallarını uygulayın. Bu strateji hiyerarşik olarak kuralları mevcut kaynaklara, yeni kaynaklara ve ilişkili tüm yönetim gruplarına otomatik olarak uygular.

contoso gibi ara kök yönetim grubunun kapsamına sahip Bağlan ivity aboneliğinde bir Sanal Ağ Yöneticisi örneği oluşturun. Bu örnekte güvenlik yöneticisi özelliğini etkinleştirin. Bu yapılandırma, Azure giriş bölgesi hiyerarşinizdeki tüm sanal ağlar ve alt ağlar için geçerli olan güvenlik yöneticisi kurallarını tanımlamanıza olanak tanır ve NSG'leri uygulama giriş bölgesi sahiplerine ve ekiplerine demokratikleştirmenize yardımcı olur.

Sanal ağları statik olarak gruplandırarak, el ile gerçekleştirilen bir işlem veya ilke tabanlı bir işlem olan dinamik olarak segmentlere ayırma.

Seçili uçların sık sık iletişim kurması gerektiğinde, düşük gecikme süresiyle ve yüksek aktarım hızıyla ve uçların merkezdeki ortak hizmetlere veya ağ sanal gereçlerine (NVA) erişmesi gerektiğinde, uçlar arasında doğrudan bağlantıyı etkinleştirin.

Bölgeler genelindeki tüm sanal ağların birbiriyle iletişim kurması gerektiğinde genel ağı etkinleştirin.

Kural koleksiyonlarınızdaki her güvenlik yöneticisi kuralına bir öncelik değeri atayın. Değer ne kadar düşükse kuralın önceliği o kadar yüksektir.

Uygulama ekipleri tarafından denetlenen NSG yapılandırmalarına bakılmaksızın ağ akışlarına açıkça izin vermek veya bunları reddetmek için güvenlik yöneticisi kurallarını kullanın. NSG'lerin denetimini ve kurallarını uygulama ekiplerine tam olarak devretmek için güvenlik yöneticisi kurallarını kullanın.