Erişim denetimi

Erişim denetimi, güvenliğin insanların ilk ve en sık karşılaştığı bölümdür. Bilgisayarlarında ve cep telefonlarında oturum açtıklarında, bir dosyayı paylaştıklarında veya bir uygulamaya erişmeye çalıştıklarında ve bir binaya veya odaya girmek için kimlik kartı anahtarı kullandıklarında görürler. Erişim denetimi güvenlikle ilgili her şey olmasa da, kritik önem taşır ve hem kullanıcı deneyiminin hem de güvenlik güvencelerinin doğru olması için doğru dikkat gerektirir.

Belirli gereksinimlerinizi karşılayan bir erişim denetimi stratejisini nasıl geliştirebileceğinizi öğrenmek için aşağıdaki videoyu izleyin.

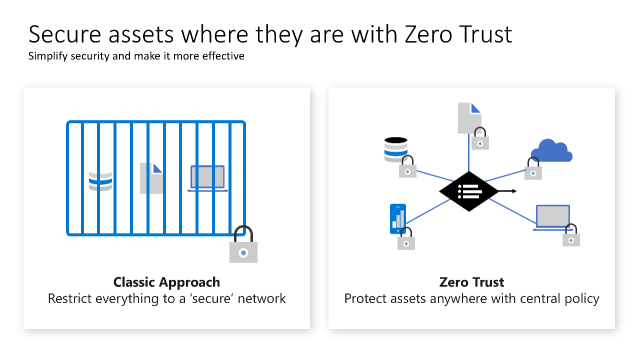

Güvenlik çevresinden sıfır güvene

BT için geleneksel erişim denetimi yaklaşımı, kurumsal ağa erişimi kısıtlamayı ve ardından uygun şekilde daha fazla denetimle buna destek sağlamayı temel almıştır. Bu model tüm kaynakları şirkete ait bir ağ bağlantısıyla kısıtlar ve dinamik bir kuruluşun gereksinimlerini karşılamak için çok kısıtlayıcı hale gelmiştir.

Kuruluşlar uzaktan çalışmayı benimsedikçe erişim denetimine sıfır güven yaklaşımını benimsemeli ve bulut teknolojisini kullanarak iş modellerini, müşteri katılımı modellerini, çalışan katılımını ve güçlenme modellerini dijital olarak dönüştürmelidir.

Sıfır güven ilkeleri, güvenlik güvencelerinin oluşturulmasına ve sürekli geliştirilmesine yardımcı olurken, bu yeni dünyaya ayak uydurma esnekliğini de korur. Sıfır güven yolculuğu, erişim denetimiyle başlar ve ağ güvenlik teknolojisini temel bir öğe olarak benimsemeye devam ederken tercih edilen ve birincil denetim olarak kimliğe odaklanır. Ağ teknolojisi ve güvenlik çevre taktiği modern erişim denetimi modelinde hala mevcuttur, ancak tam erişim denetimi stratejisinde baskın ve tercih edilen yaklaşım değildir.

Modern erişim denetimi

Kuruluşlar aşağıdakilere yönelik bir erişim denetimi stratejisi geliştirmelidir:

- Kapsamlı ve tutarlıdır.

- Teknoloji yığını genelinde güvenlik ilkelerini sıkı bir şekilde uygular.

- Kuruluşun ihtiyaçlarını karşılayacak kadar esnektir.

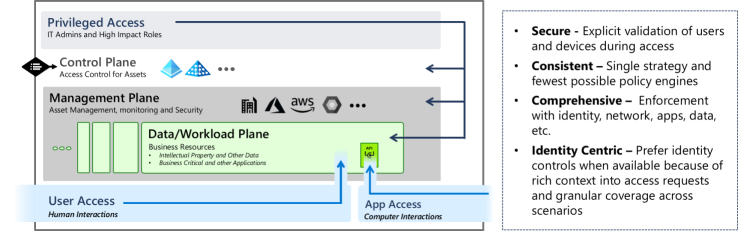

Bu diyagram, bir kuruluşun birden çok iş yükü, birden çok bulut, çeşitli iş duyarlılığı düzeyleri ve hem kişiler hem de cihazlar tarafından erişim için erişim denetimi stratejisi için dikkate alması gereken tüm farklı öğeleri gösterir.

İyi bir erişim denetimi stratejisi tek bir taktiğin veya teknolojinin ötesine geçer. Her senaryo için doğru teknolojiyi ve taktikleri benimseyen pragmatik bir yaklaşım gerektirir.

Modern erişim denetimi kuruluşun üretkenlik gereksinimlerini karşılamalı ve ayrıca şunları yapmalıdır:

- Güvenli: Erişim istekleri sırasında tüm kullanılabilir verileri ve telemetri verilerini kullanarak kullanıcıların ve cihazların güvenini açıkça doğrulayın. Bu yapılandırma, saldırganların algılanmadan meşru kullanıcıların kimliğine bürünmesini daha zor hale getirir. Ayrıca, erişim denetimi stratejisi yetkisiz ayrıcalık yükseltmesini ortadan kaldırmaya odaklanmalıdır, örneğin, daha yüksek ayrıcalıklar elde etmek için kullanılabilecek bir ayrıcalık verme. Ayrıcalıklı erişimi koruma hakkında daha fazla bilgi için bkz . Ayrıcalıklı erişimin güvenliğini sağlama.

- Tutarlı: Güvenlik güvencelerinin ortam genelinde tutarlı ve sorunsuz bir şekilde uygulandığından emin olun. Bu standart, kullanıcı deneyimini geliştirir ve saldırganların kopuk veya son derece karmaşık bir erişim denetimi uygulamasındaki zayıflıklardan gizlice girme fırsatlarını kaldırır. Yapılandırma tutarsızlıklarını ve yapılandırma kaymasını önlemek için en az sayıda ilke alt yapısı kullanan tek bir erişim denetimi stratejiniz olmalıdır.

- Kapsamlı: Erişim ilkesinin uygulanması, kaynaklara ve erişim yollarına mümkün olduğunca yakından yapılmalıdır. Bu yapılandırma, güvenlik kapsamını artırır ve güvenliğin kullanıcıların senaryolarına ve beklentilerine sorunsuz bir şekilde uymasına yardımcı olur. İlke zorlamasını değer iş varlıklarına yaklaştırmak için veriler, uygulamalar, kimlik, ağlar ve veritabanları için güvenlik denetimlerinden yararlanın.

- Kimlik odaklı: Kullanılabilir olduğunda kimlik ve ilgili denetimlerin kullanımına öncelik verin. Kimlik denetimleri, erişim istekleri için zengin bağlam ve ham ağ trafiğinden kullanılamaan uygulama bağlamı sağlar. Ağ denetimleri hala önemlidir ve bazen tek kullanılabilir seçenek (işletimsel teknoloji ortamlarında olduğu gibi) ancak varsa kimlik her zaman ilk seçenek olmalıdır. Kimlik katmanından uygulama erişimi sırasında bir hata iletişim kutusu, ağ trafiği bloğundan daha kesin ve bilgilendirici olur ve kullanıcının sorunu yüksek maliyetli bir yardım masası çağrısı olmadan düzeltme olasılığını daha yüksektir.

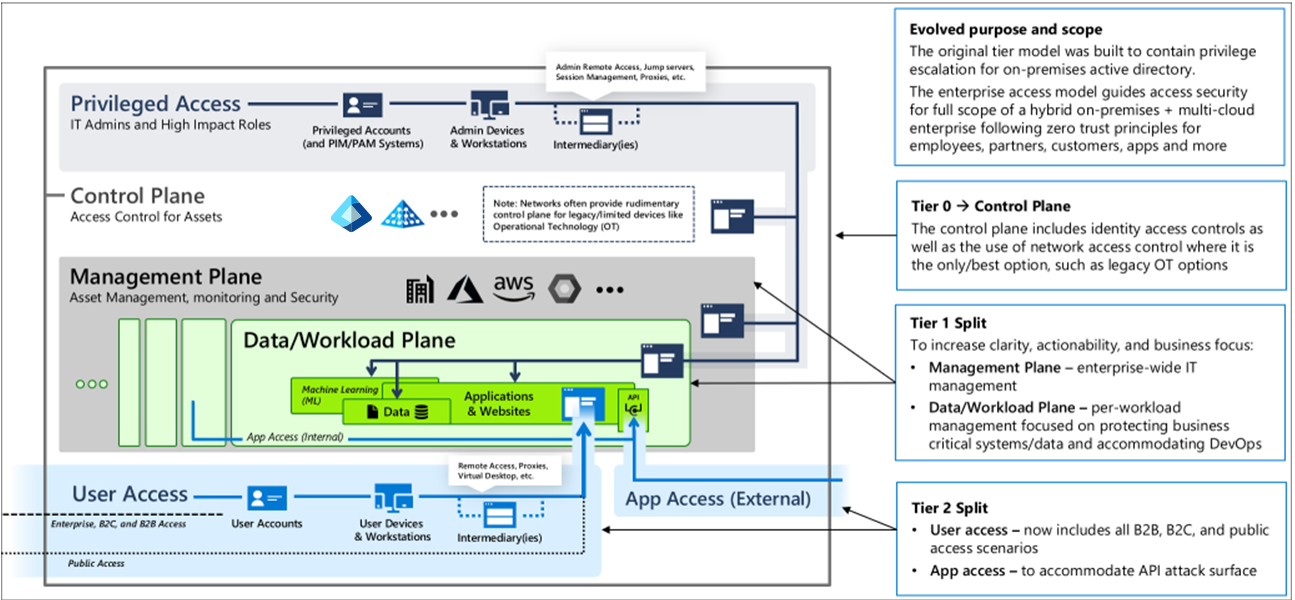

Kurumsal erişim modeli

Kurumsal erişim modeli, sıfır güvene dayalı kapsamlı bir erişim modelidir. Bu model, sistemlere yönetici erişimi olan iç ve dış kullanıcılar, hizmetler, uygulamalar ve ayrıcalıklı hesapların tüm erişim türlerini ele alır.

Kurumsal erişim modeli, Kurumsal erişim modeli bölümünde ayrıntılı olarak açıklanmıştır

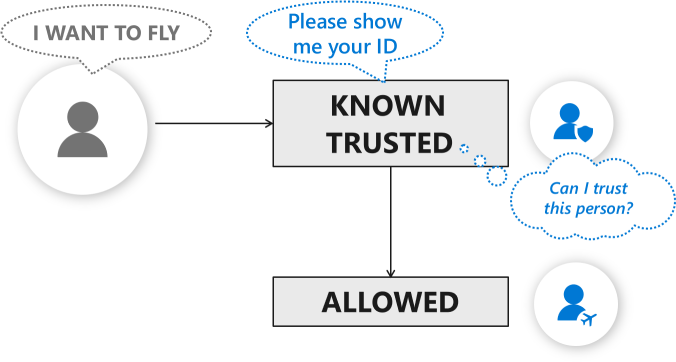

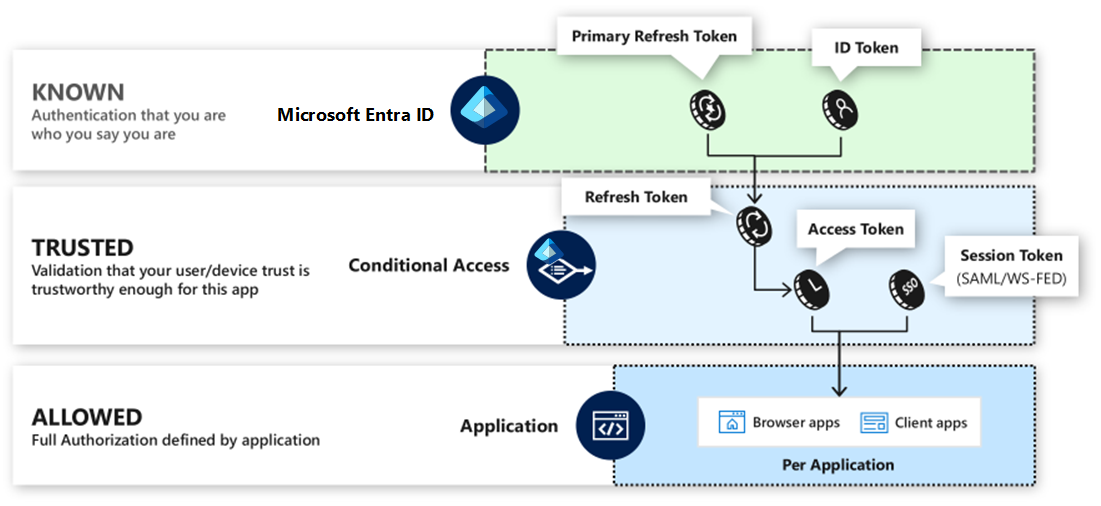

Bilinen, güvenilen, izin verilen

Erişim denetiminin sıfır güven dönüşümüne yönelik yararlı bir bakış açısı, statik iki adımlı kimlik doğrulama ve yetkilendirme işleminden bilinen, güvenilen, izin verilen adlı dinamik üç adımlı işleme geçiş yaptığıdır:

- Bilinen: Kimlik doğrulaması, dediğiniz kişi olduğunuzdan emin olun. Bu işlem, devlet tarafından verilen fotoğraflı bir kimlik belgesinin fiziksel olarak denetlenmesi sürecine benzer.

- Güvenilir: Kullanıcının veya cihazın kaynağa erişebilecek kadar güvenilir olduğunu doğrulama. Bu süreç, havalimanına girişlerine izin vermeden önce tüm yolcuların güvenlik risklerine karşı taranan bir havaalanındaki güvenliğe benzer.

- İzin verildi: Uygulama, hizmet veya veriler için belirli hak ve ayrıcalıkların verilmesi. Bu süreç, yolcuların nereye gittiğini, hangi kabinde (birinci sınıf, business class veya koç) oturduğunu ve bagaj için ödeme yapmak zorunda olup olmadıklarını yöneten bir havayoluna benzer.

Anahtar erişim denetimi teknolojileri

Modern erişim denetimini etkinleştiren temel teknik özellikler şunlardır:

- İlke altyapısı: Kuruluşların teknik güvenlik ilkesini kuruluşun üretkenlik ve güvenlik hedeflerini karşılayacak şekilde yapılandırdığı bileşendir.

- İlke uygulama noktaları: Kuruluşun kaynakları genelinde ilke altyapısı tarafından alınan merkezi ilke kararlarını zorunlu kılan noktalar. Kaynaklar arasında veriler, uygulamalar, kimlik, ağ ve veritabanları yer alır.

Bu diyagramda, güvenlik protokollerinin bilinen, güvenilen, izin verilen bir yaklaşımı uygulayabilmesi için Microsoft Entra ID'nin ilke altyapısını ve ilke zorlama noktasını nasıl sağladığı gösterilir.

Microsoft Entra ilke altyapısı, aşağıdakiler dahil olmak üzere diğer ilke zorlama noktalarına uzatılabilir:

- Modern uygulamalar: Modern kimlik doğrulama protokollerini kullanan uygulamalar.

- Eski uygulamalar: Microsoft Entra uygulama ara sunucusu aracılığıyla.

- VPN ve uzaktan erişim çözümleri: Cisco Any Bağlan, Palo Alto Networks, F5, Fortinet, Citrix ve Zscaler gibi.

- Belgeler, e-posta ve diğer dosyalar: Microsoft Purview Bilgi Koruması aracılığıyla.

- SaaS uygulamaları: Daha fazla bilgi için bkz . SaaS uygulamalarını Microsoft Entra ID ile tümleştirme öğreticileri.

Veri temelli erişim kararları

Açık doğrulamanın sıfır güven ilkesini yerine getirmek için bilinçli bir karar vermek kritik önem taşır. Sıfır güven ilkesi altyapısının, güvenilir güvenlik kararları almak için kullanıcılar ve cihazlardaki çeşitli verilere erişimi olmalıdır. Bu çeşitlilik, bu yönlerin daha fazla güvenle tanımlanmasına yardımcı olur:

- Gerçek kullanıcının hesabın denetiminde olup olmadığı.

- Cihazın bir saldırgan tarafından ele geçirilip geçirilip verilmediği.

- Kullanıcının uygun rollere ve izinlere sahip olup olmadığı.

Microsoft, birçok ve farklı sinyal kaynağından güvenlik bağlamı tümleştirmesi sağlayan bir tehdit bilgileri sistemi oluşturms. Daha fazla bilgi için bkz . Microsoft tehdit bilgileri özeti.

Segmentasyon: Korumak için ayrı

Kuruluşlar genellikle erişim denetimi yaklaşımlarının bir parçası olarak iç ortamı ayrı segmentlere bölmek için sınırlar oluşturmayı tercih eder. Bu yapılandırma, saldırıya uğrayan segmente yapılan başarılı bir saldırının hasarını kapsamaya yöneliktir. Segmentasyon geleneksel olarak güvenlik duvarları veya diğer ağ filtreleme teknolojileriyle yapılır, ancak kavram kimlik ve diğer teknolojilere de uygulanabilir.

Azure ortamlarına segmentasyon uygulama hakkında bilgi için bkz. Azure bileşenleri ve başvuru modeli

Yalıtım: Güvenlik duvarından kaçının ve unutun

Yalıtım, kritik öneme sahip varlıkları korumak için bazen gerekli olan aşırı bir segmentasyon biçimidir. Yalıtım genellikle hem iş açısından kritik hem de geçerli ilke ve standartlara uygun hale getirilmesi zor varlıklar için kullanılır. Yalıtım gerektirebilecek varlık sınıfları şunlar gibi işletim teknolojisi (OT) sistemleridir:

- Denetim denetimi ve veri alımı (SCADA)

- Endüstriyel kontrol sistemi (ICS)

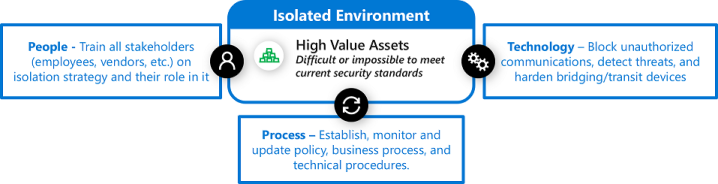

Yalıtım, eksiksiz bir insan/süreç/teknoloji sistemi olarak tasarlanmalı ve başarılı ve sürdürülebilir olmak için iş süreçleriyle tümleştirilmelidir. Savunmayı doğrulamak ve sürdürmek için süreçler ve eğitimler olmadan yalnızca teknoloji yaklaşımı olarak uygulandığında bu yaklaşım genellikle zaman içinde başarısız olur. Sorunu statik ve teknik olarak tanımlayarak güvenlik duvarına düşmek ve tuzakları unutmak kolaydır.

Çoğu durumda yalıtım uygulamak için süreçler, güvenlik, BT, operasyonel teknoloji (OT) ve bazen iş operasyonları gibi çeşitli ekiplerin izlemesi gereken süreçler gerekir. Başarılı yalıtım genellikle şunlardan oluşur:

- Kişiler: Tüm çalışanları, satıcıları ve paydaşları yalıtım stratejisi ve bu stratejideki paydaşları eğitin. Tehditler, riskler ve olası iş etkisi, ne yapması beklenenler ve nasıl yapılır gibi neden önemli olduğunu ekleyin.

- Süreç: Satıcı erişimi, değişiklik yönetimi süreci, özel durum yönetimi dahil olmak üzere tehdit yanıtı yordamları gibi tüm senaryolar için iş ve teknik paydaşlar için net ilke ve standartlar ve belge süreçleri oluşturun. Yapılandırmanın kaymadığından ve diğer işlemlerin doğru ve titiz bir şekilde izlendiğinden emin olmak için izleyin.

- Teknoloji: Yetkisiz iletişimleri engellemek, anomalileri ve olası tehditleri algılamak ve yalıtılmış ortamla etkileşim kuran köprü oluşturma ve geçiş cihazlarını sağlamlaştırmak için teknik denetimler uygulayın( örneğin, işletim teknolojisi (OT) sistemleri için operatör konsolları.

Daha fazla bilgi için bkz . Varlık koruması: ağ yalıtımı.

Sonraki adımlar

Erişim denetimi gereksinimleriniz ne olursa olsun, stratejiniz doğru temellere dayandırılmalıdır. Bu makalelerde ve Bulut Benimseme Çerçevesi sağlanan yönergeler, kuruluşların doğru yaklaşımı bulmasına ve uygulamasına yardımcı olabilir.

Bir sonraki uzmanlık alanı, güvenlik operasyonlarını modernleştirmektir.