Key Vault Sanal Makinesi (VM) uzantısını Azure Cloud Services'e uygulama (genişletilmiş destek)

Bu makalede, Windows için Azure Key Vault VM uzantısı hakkında temel bilgiler sağlanır ve Azure Cloud Services'te nasıl etkinleştirileceği gösterilir.

Key Vault VM uzantısı nedir?

Key Vault VM uzantısı, Azure anahtar kasasında depolanan sertifikaların otomatik olarak yenilenmesini sağlar. Özellikle uzantı, anahtar kasalarında depolanan gözlemlenen sertifikaların listesini izler. Uzantı bir değişiklik algıladığında ilgili sertifikaları alır ve yükler. Daha fazla bilgi için bkz . Windows için Key Vault VM uzantısı.

Key Vault VM uzantısındaki yenilikler

Key Vault VM uzantısı artık sertifikaların uçtan uca yönetilmesini sağlamak için Azure Cloud Services (genişletilmiş destek) platformunda desteklenmektedir. Uzantı artık önceden tanımlanmış bir yoklama aralığında yapılandırılmış bir anahtar kasasından sertifika alabilir ve hizmetin kullanması için bunları yükleyebilir.

Key Vault VM uzantısını nasıl kullanabilirim?

Aşağıdaki yordamda, Microsoft Entra ID'den belirteç almak için önce kasanızda bir bootstrap sertifikası oluşturarak Azure Cloud Services'a Key Vault VM uzantısının nasıl yükleneceği gösterilmektedir. Bu belirteç, kasa ile uzantının kimlik doğrulamasına yardımcı olur. Kimlik doğrulama işlemi ayarlandıktan ve uzantı yüklendikten sonra, en son sertifikaların tümü normal yoklama aralıklarında otomatik olarak indirilir.

Not

Key Vault VM uzantısı, Windows sertifika deposundaki tüm sertifikaları VM uzantısı ayarlarında özelliği tarafından certificateStoreLocation sağlanan konuma indirir. Şu anda Key Vault VM uzantısı, sertifikanın özel anahtarına yalnızca yerel sistem yöneticisi hesabına erişim verir.

Önkoşullar

Azure Key Vault VM uzantısını kullanmak için bir Microsoft Entra kiracınız olmalıdır. Daha fazla bilgi için bkz . Hızlı Başlangıç: Kiracı ayarlama.

Azure Key Vault VM uzantısını etkinleştirme

Kasanızda bir sertifika oluşturun ve bu sertifikanın .cer dosyasını indirin.

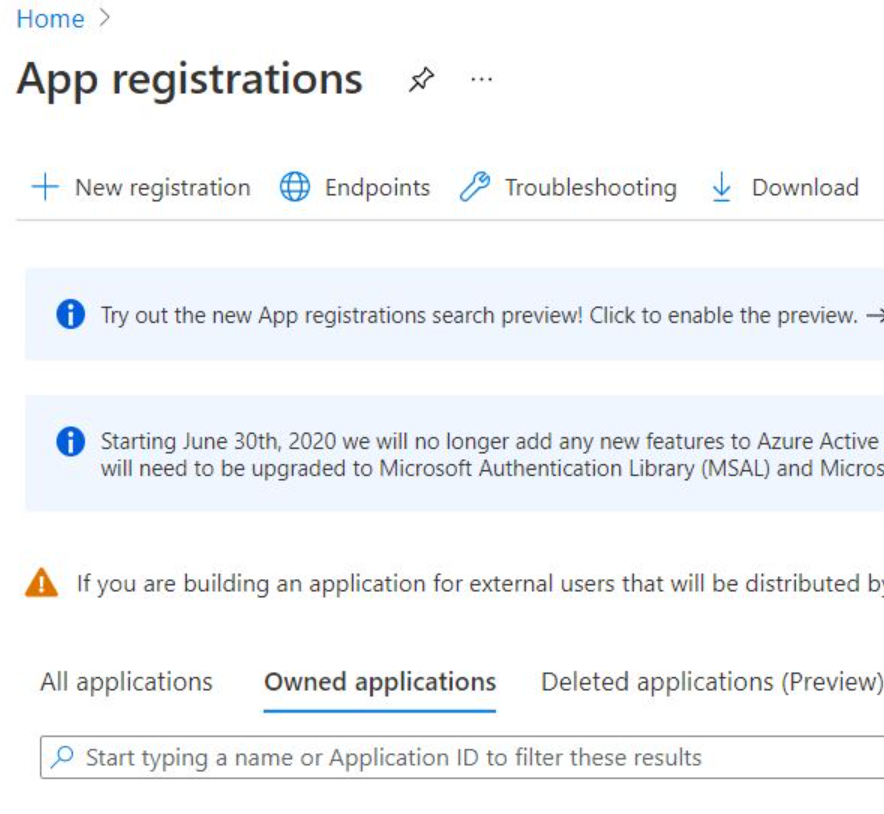

Azure portalında Uygulama kayıtları gidin.

Uygulama kayıtları sayfasında Yeni kayıt'ı seçin.

Sonraki sayfada formu doldurun ve uygulama oluşturmayı tamamlayın.

Sertifikanın .cer dosyasını Microsoft Entra uygulama portalına yükleyin.

İsteğe bağlı olarak, sertifikayı karşıya yüklemek için Key Vault için Azure Event Grid bildirim özelliğini kullanabilirsiniz.

Key Vault'ta Microsoft Entra uygulama gizli dizi izinleri verin:

- Rol tabanlı erişim denetimi (RBAC) önizlemesi kullanıyorsanız, oluşturduğunuz Microsoft Entra uygulamasının adını arayın ve Key Vault Gizli Dizileri Kullanıcısı (önizleme) rolüne atayın.

- Kasa erişim ilkelerini kullanıyorsanız oluşturduğunuz Microsoft Entra uygulamasına Gizli Dizi Alma izinleri atayın. Daha fazla bilgi için bkz . Erişim ilkeleri atama.

Kaynak için Azure Resource Manager şablon parçacığını kullanarak Key Vault VM uzantısını

cloudServiceyükleyin:{ "osProfile": { "secrets": [ { "sourceVault": { "id": "[parameters('sourceVaultValue')]" }, "vaultCertificates": [ { "certificateUrl": "[parameters('bootstrpCertificateUrlValue')]" } ] } ] }, "extensionProfile": { "extensions": [ { "name": "KVVMExtensionForPaaS", "properties": { "type": "KeyVaultForPaaS", "autoUpgradeMinorVersion": true, "typeHandlerVersion": "1.0", "publisher": "Microsoft.Azure.KeyVault", "settings": { "secretsManagementSettings": { "pollingIntervalInS": "3600", "certificateStoreName": "My", "certificateStoreLocation": "LocalMachine", "linkOnRenewal": false, "requireInitialSync": false, "observedCertificates": "[parameters('keyVaultObservedCertificates']" }, "authenticationSettings": { "clientId": "Your AAD app ID", "clientCertificateSubjectName": "Your boot strap certificate subject name [Do not include the 'CN=' in the subject name]" } } } } ] } }ServiceDefinition.csdef dosyasında bootstrap sertifikası için sertifika deposunu belirtmeniz gerekebilir:

<Certificates> <Certificate name="bootstrapcert" storeLocation="LocalMachine" storeName="My" /> </Certificates>

Sonraki adımlar

Azure Cloud Services'te izlemeyi etkinleştirerek (genişletilmiş destek) dağıtımınızı daha da geliştirin.