Azure Container Apps'te IP giriş kısıtlamalarını ayarlama

Azure Container Apps, giriş yapılandırması aracılığıyla IP giriş kısıtlamalarını yapılandırarak kapsayıcı uygulamanıza gelen trafiği sınırlamanıza olanak tanır.

İki tür kısıtlama vardır:

- İzin Ver: Yalnızca izin verme kurallarında belirttiğiniz adres aralıklarından gelen trafiğe izin verin.

- Reddet: Tüm gelen trafiği yalnızca reddetme kurallarında belirttiğiniz adres aralıklarından reddedin.

HIÇBIR IP kısıtlama kuralı tanımlanmadığında tüm gelen trafiğe izin verilir.

IP kısıtlama kuralları aşağıdaki özellikleri içerir:

| Özellik | Değer | Açıklama |

|---|---|---|

| name | Dize | Kuralın adı. |

| açıklama | Dize | Kuralın açıklaması. |

| ipAddressRange | CIDR biçiminde IP adresi aralığı | CIDR gösterimindeki IP adresi aralığı. |

| eylem | İzin Ver veya Reddet | Kural için gerçekleştirecek eylem. |

ipAddressRange parametresi IPv4 adreslerini kabul eder. Sınıfsız Etki Alanları Arası Yönlendirme (CIDR) gösteriminde her IPv4 adres bloğunu tanımlayın.

Dekont

Tüm kurallar aynı türde olmalıdır. İzin verme kurallarını ve reddetme kurallarını birleştiremezsiniz.

IP giriş kısıtlamalarını yönetme

IP erişim kısıtlama kurallarını Azure portalı veya Azure CLI aracılığıyla yönetebilirsiniz.

Kural ekleme

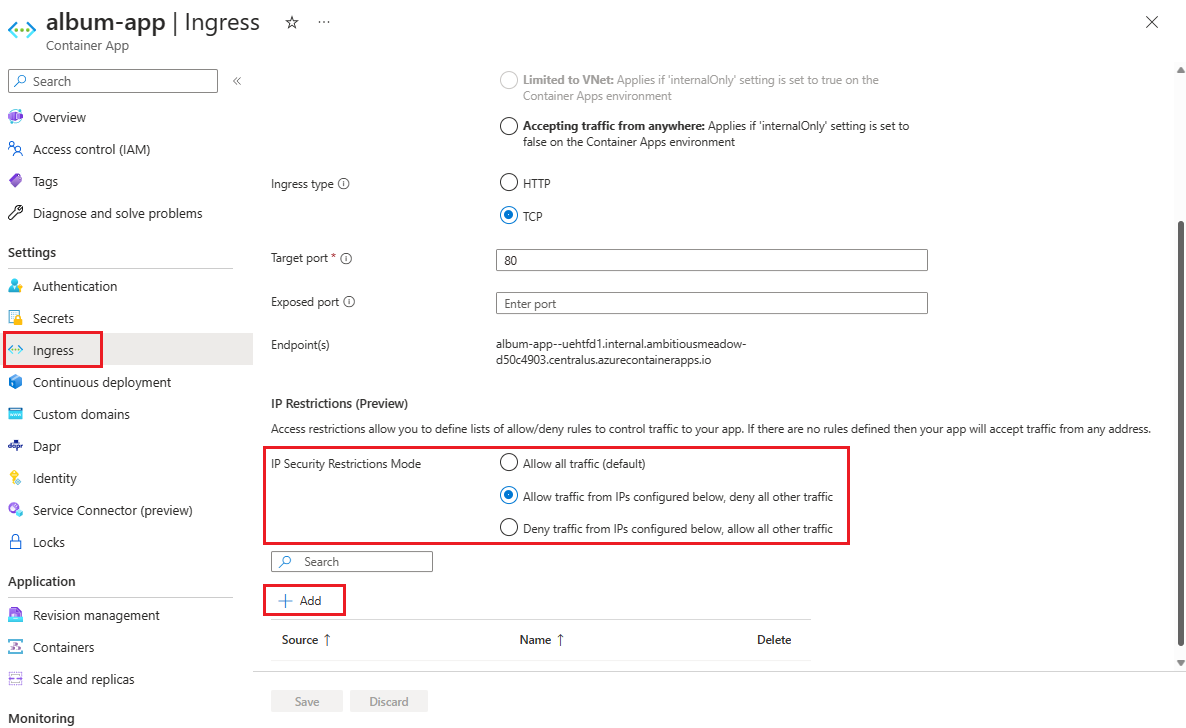

Azure portalında kapsayıcı uygulamanıza gidin.

Sol taraftaki menüden Giriş'i seçin.

IP kısıtlamalarını etkinleştirmek için IP Güvenlik Kısıtlamaları Modu iki durumlu düğmesini seçin. Belirtilen IP adresi aralıklarından gelen trafiğe izin vermeyi veya trafiği reddetmeyi seçebilirsiniz.

Kuralı oluşturmak için Ekle'yi seçin.

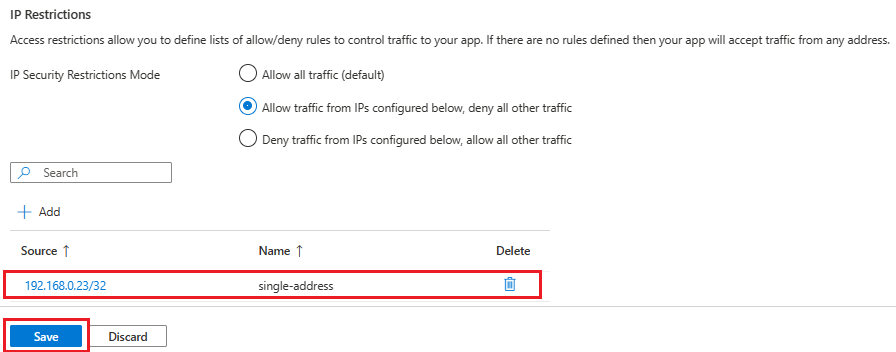

Aşağıdaki alanlara değerleri girin:

Alan Tanım IPv4 adresi veya aralığı CIDR gösteriminde IP adresini veya IP adresi aralığını girin. Örneğin, tek bir IP adresinden erişime izin vermek için şu biçimi kullanın: 10.200.10.2/32. Ad Kural için bir ad girin. Açıklama Kural için bir açıklama girin. Ekle'yi seçin.

Daha fazla kural eklemek için 4-6 arası adımları yineleyin.

Kural eklemeyi bitirdiğinizde Kaydet'i seçin.

Kuralı güncelleştirme

- Azure portalında kapsayıcı uygulamanıza gidin.

- Sol taraftaki menüden Giriş'i seçin.

- Güncelleştirmek istediğiniz kuralı seçin.

- Kural ayarlarını değiştirin.

- Güncelleştirmeleri kaydetmek için Kaydet'i seçin.

- Güncelleştirilmiş kuralları kaydetmek için Giriş sayfasında Kaydet'i seçin.

Kuralı silme

- Azure portalında kapsayıcı uygulamanıza gidin.

- Sol taraftaki menüden Giriş'i seçin.

- Silmek istediğiniz kuralın yanındaki sil simgesini seçin.

- Kaydet'i seçin.

KOMUT grubunu kullanarak az containerapp ingress access-restriction IP Erişim Kısıtlamalarını yönetebilirsiniz. Bu komut grubunda şu seçenekler bulunur:

set: Kural oluşturun veya güncelleştirin.remove: Kuralı silin.list: Tüm kuralları listeleyin.

Kuralları oluşturma veya güncelleştirme

komutunu kullanarak az containerapp ingress access-restriction set IP kısıtlamaları oluşturabilir veya güncelleştirebilirsiniz.

Komut az containerapp ingress access-restriction set grubu aşağıdaki parametreleri kullanır.

| Bağımsız değişken | Değerler | Tanım |

|---|---|---|

--rule-name (gerekli) |

String | Erişim kısıtlama kuralının adını belirtir. |

--description |

String | Erişim kısıtlama kuralı için bir açıklama belirtir. |

--action (gerekli) |

İzin Ver, Reddet | Belirtilen IP adresi aralığından erişime izin verilip verilmeyeceğini belirtir. |

--ip-address (gerekli) |

CIDR gösteriminde IP adresi veya IP adresi aralığı | İzin vermek veya reddetmek için IP adresi aralığını belirtir. |

Komutu farklı --rule-name ve ---ip-address değerleriyle yineleyerek daha fazla kural ekleyin.

İzin verme kuralları oluşturma

Aşağıdaki örnek az containerapp access-restriction set komut, bir IP adresi aralığına gelen erişimi kısıtlamak için bir kural oluşturur. İzin verme kurallarını ekleyebilmeniz için önce mevcut reddetme kurallarını silmeniz gerekir.

Aşağıdaki örnekteki değerleri kendi değerlerinizle değiştirin.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

komutu farklı --ip-address ve --rule-name değerlerle yineleyerek izin verme kurallarına ekleyebilirsiniz.

Reddetme kuralları oluşturma

Aşağıdaki komut örneği az containerapp access-restriction set , belirtilen IP aralığından gelen trafiği reddetmek için bir erişim kuralı oluşturur. Reddetme kuralları ekleyebilmeniz için önce mevcut izin verme kurallarını silmeniz gerekir.

Aşağıdaki örnekte yer tutucuları kendi değerlerinizle değiştirin.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

Komutu farklı --ip-address ve --rule-name değerlerle yineleyerek reddetme kurallarına ekleyebilirsiniz. Zaten var olan bir kural adı kullanırsanız, mevcut kural güncelleştirilir.

Kuralı güncelleştirme

Komutunu kullanarak az containerapp ingress access-restriction set bir kuralı güncelleştirebilirsiniz. IP adresi aralığını ve kural açıklamasını değiştirebilirsiniz, ancak kural adını veya eylemi değiştiremezsiniz.

--action parametresi gereklidir, ancak eylemi İzin Ver yerine Reddet olarak değiştiremezsiniz veya tersi de geçerlidir.

Parametresini ---description atlarsanız, açıklama silinir.

Aşağıdaki örnek ip adresi aralığını güncelleştirir.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

Erişim kısıtlamalarını kaldırma

Aşağıdaki örnek az containerapp ingress access-restriction remove komut bir kuralı kaldırır.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

Erişim kısıtlamalarını listeleme

Aşağıdaki örnek az containerapp ingress access-restriction list komut, kapsayıcı uygulaması için IP kısıtlama kurallarını listeler.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>