Genel IP ağ kurallarını yapılandırma

Azure kapsayıcı kayıt defteri varsayılan olarak herhangi bir ağdaki konaklardan İnternet üzerinden bağlantıları kabul eder. Bu makalede, kapsayıcı kayıt defterinizi yalnızca belirli genel IP adreslerinden veya adres aralıklarından erişime izin verecek şekilde yapılandırma adımları gösterilmektedir. Azure CLI ve Azure portalını kullanarak eşdeğer adımlar sağlanır.

IP ağ kuralları genel kayıt defteri uç noktasında yapılandırılır. IP ağ kuralları, Özel Bağlantı ile yapılandırılan özel uç noktalara uygulanmaz

IP erişim kurallarını yapılandırma, Premium kapsayıcı kayıt defteri hizmet katmanında kullanılabilir. Kayıt defteri hizmet katmanları ve sınırları hakkında bilgi için bkz . Azure Container Registry katmanları.

Her kayıt defteri en fazla 100 IP erişim kuralını destekler.

Önemli

Bazı işlevler kullanılamayabilir veya özel uç noktalara, seçili alt ağlara veya IP adreslerine erişimi kısıtlayan bir kapsayıcı kayıt defterinde daha fazla yapılandırma gerektirebilir.

- Bir kayıt defterine genel ağ erişimi devre dışı bırakıldığında, Azure Güvenlik Merkezi dahil olmak üzere bazı güvenilen hizmetler tarafından kayıt defteri erişimi, ağ kurallarını atlamak için bir ağ ayarının etkinleştirilmesini gerektirir.

- Genel ağ erişimi devre dışı bırakıldıktan sonra, Azure DevOps Services dahil olmak üzere belirli Azure hizmetlerinin örnekleri şu anda kapsayıcı kayıt defterine erişemez.

- Özel uç noktalar şu anda Azure DevOps yönetilen aracılarında desteklenmemektedir. Özel uç noktaya ağ görüş hattıyla şirket içinde barındırılan bir aracı kullanmanız gerekir.

- Kayıt defterinin onaylı bir özel uç noktası varsa ve genel ağ erişimi devre dışıysa, depolar ve etiketler Azure portalı, Azure CLI veya diğer araçlar kullanılarak sanal ağın dışında listelenemez.

Seçili genel ağdan erişim - CLI

Varsayılan ağ erişimini kayıt defterine değiştirme

Seçili genel ağa erişimi sınırlamak için, önce varsayılan eylemi erişimi reddedecek şekilde değiştirin. Aşağıdaki az acr update komutunda kayıt defterinizin adını yazın:

az acr update --name myContainerRegistry --default-action Deny

Kayıt defterine ağ kuralı ekleme

Kayıt defterinize genel IP adresinden veya aralıktan erişime izin veren bir ağ kuralı eklemek için az acr network-rule add komutunu kullanın. Örneğin, kapsayıcı kayıt defterinin adını ve sanal ağdaki bir VM'nin genel IP adresini değiştirin.

az acr network-rule add \

--name mycontainerregistry \

--ip-address <public-IP-address>

Not

Kural ekledikten sonra kuralın geçerlilik kazanması birkaç dakika sürer.

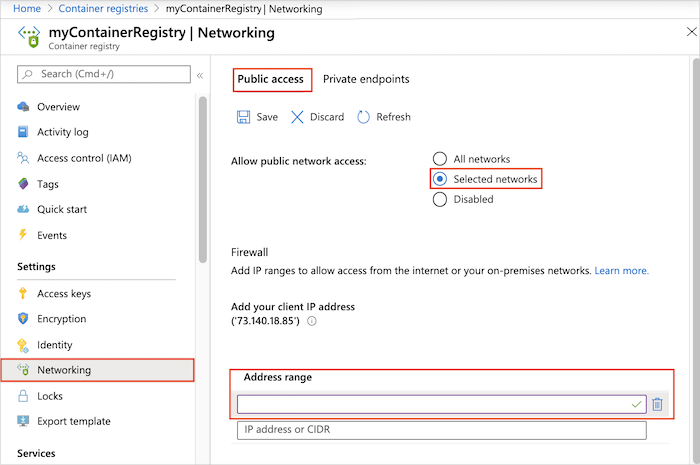

Seçili genel ağdan erişim - portal

- Portalda kapsayıcı kayıt defterinize gidin.

- Ayarlar'ın altında Ağ'ı seçin.

- Genel erişim sekmesinde, Seçili ağlardan genel erişime izin vermek için öğesini seçin.

- Güvenlik Duvarı'nın altında, sanal ağdaki bir VM'nin genel IP adresi gibi bir genel IP adresi girin. Veya CIDR gösteriminde VM'nin IP adresini içeren bir adres aralığı girin.

- Kaydet'i seçin.

Not

Kural ekledikten sonra kuralın geçerlilik kazanması birkaç dakika sürer.

İpucu

İsteğe bağlı olarak, yerel istemci bilgisayardan veya IP adresi aralığından kayıt defteri erişimini etkinleştirin. Bu erişime izin vermek için bilgisayarın genel IPv4 adresine ihtiyacınız vardır. Bir internet tarayıcısında "IP adresim nedir" araması yaparak bu adresi bulabilirsiniz. Geçerli istemci IPv4 adresi, portaldaki Ağ sayfasında güvenlik duvarı ayarlarını yapılandırdığınızda da otomatik olarak görüntülenir.

Genel ağ erişimini devre dışı bırakma

İsteğe bağlı olarak, kayıt defterinde genel uç noktayı devre dışı bırakın. Genel uç noktanın devre dışı bırakılması tüm güvenlik duvarı yapılandırmalarını geçersiz kılar. Örneğin, Özel Bağlantı kullanarak sanal ağda güvenliği sağlanan bir kayıt defterine genel erişimi devre dışı bırakmak isteyebilirsiniz.

Not

Kayıt defteri bir hizmet uç noktası olan bir sanal ağda ayarlanırsa, kayıt defterinin genel uç noktasına erişimi devre dışı bırakmak, sanal ağ içindeki kayıt defterine erişimi de devre dışı bırakır.

Genel erişimi devre dışı bırakma - CLI

Azure CLI kullanarak genel erişimi devre dışı bırakmak için az acr update komutunu çalıştırın ve olarak falseayarlayın--public-network-enabled. Bağımsız public-network-enabled değişken, Azure CLI 2.6.0 veya sonraki bir sürümü gerektirir.

az acr update --name myContainerRegistry --public-network-enabled false

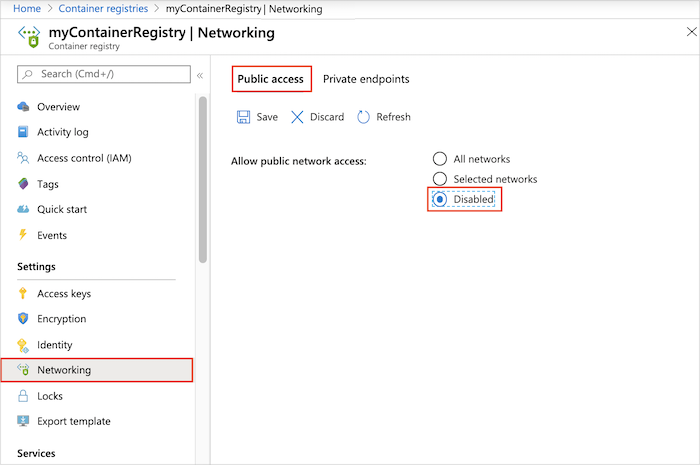

Genel erişimi devre dışı bırakma - portal

- Portalda kapsayıcı kayıt defterinize gidin ve Ayarlar > Ağ'ı seçin.

- Genel erişim sekmesinde, Genel ağ erişimine izin ver bölümünde Devre Dışı'nı seçin. Ardından Kaydet'i seçin.

Genel ağ erişimini geri yükleme

Genel uç noktayı yeniden etkinleştirmek için ağ ayarlarını genel erişime izin verecek şekilde güncelleştirin. Genel uç noktanın etkinleştirilmesi tüm güvenlik duvarı yapılandırmalarını geçersiz kılar.

Genel erişimi geri yükleme - CLI

az acr update komutunu çalıştırın ve olarak trueayarlayın--public-network-enabled.

Not

Bağımsız public-network-enabled değişken, Azure CLI 2.6.0 veya sonraki bir sürümü gerektirir.

az acr update --name myContainerRegistry --public-network-enabled true

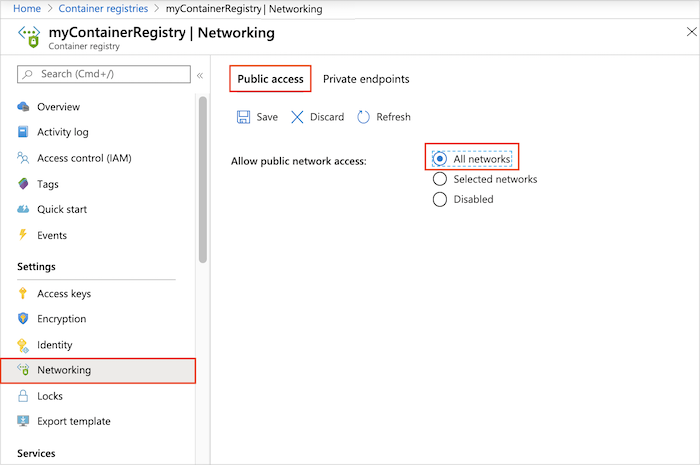

Genel erişimi geri yükleme - portal

- Portalda kapsayıcı kayıt defterinize gidin ve Ayarlar > Ağ'ı seçin.

- Genel erişim sekmesindeki Genel ağ erişimine izin ver bölümünde Tüm ağlar'ı seçin. Ardından Kaydet'i seçin.

Sorun giderme

HTTPS proxy'sinde erişim

Bir genel ağ kuralı ayarlanırsa veya kayıt defterine genel erişim reddedilirse, izin verilmeyen bir genel ağdan kayıt defterinde oturum açma girişimleri başarısız olur. Bir HTTPS proxy'sinin arkasından istemci erişimi, ara sunucu için bir erişim kuralı ayarlanmadıysa da başarısız olur. veya Looks like you don't have access to registrybenzeri Error response from daemon: login attempt failed with status: 403 Forbidden bir hata iletisi görürsünüz.

Bu hatalar, ağ erişim kuralı tarafından izin verilen ancak istemci ortamında düzgün yapılandırılmamış bir HTTPS proxy'si kullandığınızda da oluşabilir. Hem Docker istemcinizin hem de Docker daemon'unuzun ara sunucu davranışı için yapılandırılıp yapılandırılmadığını denetleyin. Ayrıntılar için Docker belgelerindeki HTTP/HTTPS proxy'sine bakın.

Azure Pipelines'tan erişim

Azure Pipelines'ı belirli IP adreslerine erişimi sınırlayan bir Azure kapsayıcı kayıt defteriyle kullanıyorsanız işlem hattından giden IP adresi sabit olmadığından işlem hattı kayıt defterine erişemeyebilir. varsayılan olarak işlem hattı, değişen IP adresleri kümesine sahip bir sanal makine havuzunda Microsoft tarafından barındırılan aracı kullanarak işleri çalıştırır.

Geçici çözümlerden biri, microsoft tarafından barındırılan işlem hattını çalıştırmak için kullanılan aracıyı şirket içinde barındırılan aracıya değiştirmektir. Yönettiğiniz bir Windows veya Linux makinesinde çalışan şirket içinde barındırılan bir aracıyla, işlem hattının giden IP adresini denetlersiniz ve bu adresi kayıt defteri IP erişim kuralına ekleyebilirsiniz.

AKS'den erişim

Erişimi belirli IP adresleriyle sınırlayan bir Azure kapsayıcı kayıt defteriyle Azure Kubernetes Service (AKS) kullanıyorsanız, varsayılan olarak sabit bir AKS IP adresi yapılandıramazsınız. AKS kümesinden çıkış IP adresi rastgele atanır.

AKS kümesinin kayıt defterine erişmesine izin vermek için şu seçeneklere sahipsiniz:

- Azure Basic Load Balancer'ı kullanıyorsanız AKS kümesi için statik bir IP adresi ayarlayın.

- Azure Standart Load Balancer kullanıyorsanız, kümeden çıkış trafiğini denetleme yönergelerine bakın.

Sonraki adımlar

- Sanal ağda özel uç nokta kullanarak kayıt defterine erişimi kısıtlamak için bkz. Azure kapsayıcı kayıt defteri için Azure Özel Bağlantı yapılandırma.

- İstemci güvenlik duvarının arkasından kayıt defteri erişim kuralları ayarlamanız gerekiyorsa bkz . Güvenlik duvarının arkasındaki Azure kapsayıcı kayıt defterine erişmek için kuralları yapılandırma.

- Daha fazla sorun giderme kılavuzu için bkz . Kayıt defteriyle ilgili ağ sorunlarını giderme.