Azure Stack Edge Pro GPU'da sertifikaları karşıya yükleme, içeri aktarma, dışarı aktarma ve silme

ŞUNLAR IÇIN GEÇERLIDIR: Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Stack Edge cihazınızla ona bağlanan istemciler arasında güvenli ve güvenilir bir iletişim sağlamak için otomatik olarak imzalanan sertifikaları kullanabilir veya kendi sertifikalarınızı getirebilirsiniz. Bu makalede, bu sertifikaları karşıya yükleme, içeri ve dışarı aktarma dahil olmak üzere bu sertifikaların nasıl yönetileceğini açıklanmaktadır. Ayrıca sertifika son kullanma tarihlerini görüntüleyebilir ve eski imzalama sertifikalarınızı silebilirsiniz.

Bu sertifikaların nasıl oluşturulacağı hakkında daha fazla bilgi edinmek için bkz . Azure PowerShell kullanarak sertifika oluşturma.

Cihazınıza sertifika yükleme

Kendi sertifikalarınızı getirirseniz, cihazınız için oluşturduğunuz sertifikalar varsayılan olarak istemcinizdeki Kişisel depoda bulunur. Bu sertifikaların istemcinizde cihazınıza yüklenebilecek uygun biçim dosyalarına dışarı aktarılması gerekir.

Önkoşullar

Kök sertifikalarınızı ve uç nokta sertifikalarınızı cihaza yüklemeden önce sertifikaların uygun biçimde dışarı aktarıldığından emin olun.

- Kök sertifika, uzantılı

.cerDER biçimi olarak dışarı aktarılmalıdır. Ayrıntılı adımlar için bkz . Sertifikaları DER biçimi olarak dışarı aktarma. - Uç nokta sertifikaları özel anahtarlarla .pfx dosyaları olarak dışarı aktarılmalıdır. Ayrıntılı adımlar için bkz. Sertifikaları özel anahtarlarla .pfx dosyası olarak dışarı aktarma.

Sertifikaları karşıya yükleme

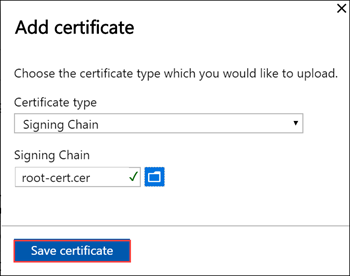

Kök ve uç nokta sertifikalarını cihaza yüklemek için yerel web kullanıcı arabirimindeki Sertifikalar sayfasındaki + Sertifika ekle seçeneğini kullanın. Şu adımları izleyin:

Önce kök sertifikaları karşıya yükleyin. Yerel web kullanıcı arabiriminde Sertifikalar'a gidin.

+ Sertifika ekle'yi seçin.

Sertifikayı kaydedin.

Uç nokta sertifikayı karşıya yükleme

Ardından uç nokta sertifikalarını karşıya yükleyin.

.pfx biçimindeki sertifika dosyalarını seçin ve sertifikayı dışarı aktarırken sağladığınız parolayı girin. Azure Resource Manager sertifikasının uygulanması birkaç dakika sürebilir.

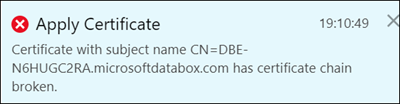

önce imzalama zinciri güncelleştirilmezse ve uç nokta sertifikalarını karşıya yüklemeye çalışırsanız bir hata alırsınız.

Geri dönün ve imzalama zinciri sertifikasını karşıya yükleyin ve ardından uç nokta sertifikalarını karşıya yükleyip uygulayın.

Önemli

Cihaz adı veya DNS etki alanı değiştirilirse yeni sertifikalar oluşturulmalıdır. daha sonra istemci sertifikaları ve cihaz sertifikaları yeni cihaz adı ve DNS etki alanı ile güncelleştirilmelidir.

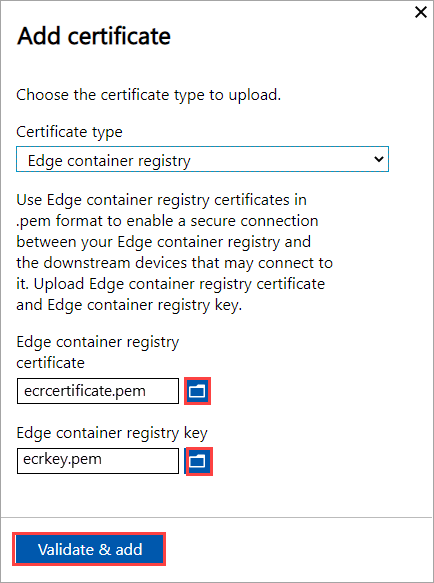

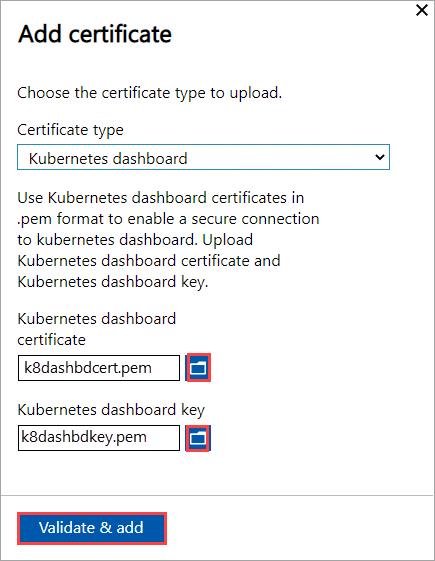

Kubernetes sertifikalarını karşıya yükleme

Kubernetes sertifikaları Edge Container Registry veya Kubernetes panosu için olabilir. Her durumda, bir sertifika ve anahtar dosyası karşıya yüklenmelidir. Kubernetes sertifikaları oluşturmak ve karşıya yüklemek için şu adımları izleyin:

Kubernetes pano sertifikasını veya Edge Container Registry'yi oluşturmak için kullanacaksınız

openssl. Sertifikaları oluşturmak için kullanacağınız sisteme openssl yüklediğinizden emin olun. Bir Windows sisteminde, yüklemekopenssliçin Chocolatey'yi kullanabilirsiniz. Chocolatey'yi yükledikten sonra PowerShell'i açın ve şunu yazın:choco install opensslBu sertifikaları oluşturmak için kullanın

openssl. Bircert.pemsertifika dosyası vekey.pemanahtar dosyası oluşturulur.Edge Container Registry için aşağıdaki komutu kullanın:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"Aşağıda örnek bir çıkış verilmiştir:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>Kubernetes pano sertifikası için aşağıdaki komutu kullanın:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"Aşağıda örnek bir çıkış verilmiştir:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

Kubernetes sertifikasını ve daha önce oluşturduğunuz ilgili anahtar dosyasını karşıya yükleyin.

Edge Container Registry için

Kubernetes panosu için

Cihaza erişen istemcideki sertifikaları içeri aktarma

Cihaz tarafından oluşturulan sertifikaları kullanabilir veya kendi sertifikalarınızı getirebilirsiniz. Cihaz tarafından oluşturulan sertifikaları kullanırken, bunları uygun sertifika deposuna aktarabilmeniz için önce istemcinize sertifikaları indirmeniz gerekir. Bkz. Cihaza erişen istemcinize sertifika indirme.

Her iki durumda da, oluşturduğunuz ve cihazınıza yüklediğiniz sertifikaların Windows istemcinizde (cihaza erişirken) uygun sertifika deposuna aktarılması gerekir.

DER olarak dışarı aktardığınız kök sertifika artık istemci sisteminizdeki Güvenilen Kök Sertifika Yetkilileri'ne aktarılmalıdır. Ayrıntılı adımlar için bkz . Sertifikaları Güvenilen Kök Sertifika Yetkilileri deposuna aktarma.

olarak

.pfxdışarı aktardığınız uç nokta sertifikaları uzantılı.cerDER olarak dışarı aktarılmalıdır. Ardından.cerbu işlem sisteminizdeki Kişisel sertifika deposuna aktarılır. Ayrıntılı adımlar için bkz . Sertifikaları Kişisel sertifika deposuna aktarma.

Sertifikaları DER biçimi olarak içeri aktarma

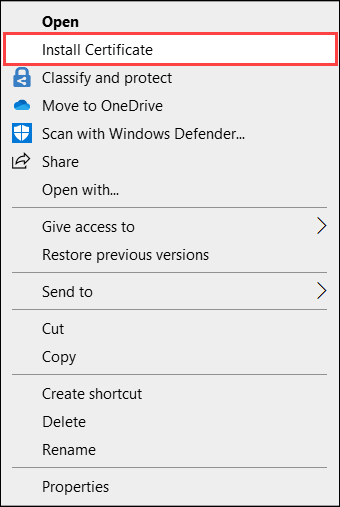

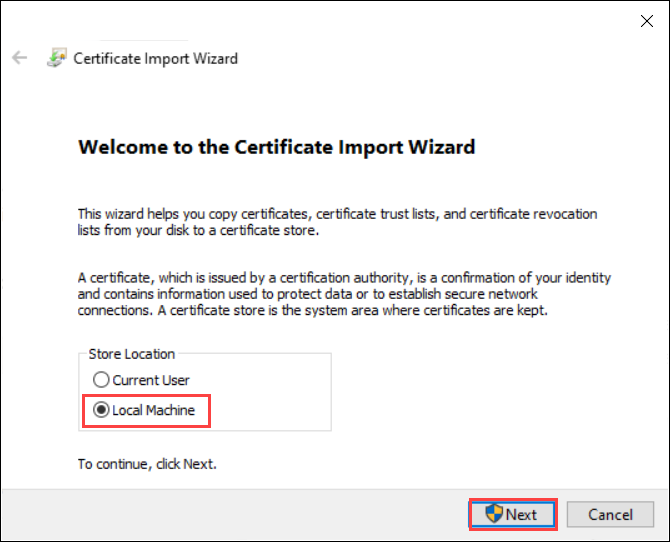

Windows istemcisinde sertifikaları içeri aktarmak için aşağıdaki adımları izleyin:

Dosyaya sağ tıklayın ve Sertifika yükle'yi seçin. Bu eylem Sertifika İçeri Aktarma Sihirbazı'nı başlatır.

Mağaza konumu için Yerel Makine'yi ve ardından İleri'yi seçin.

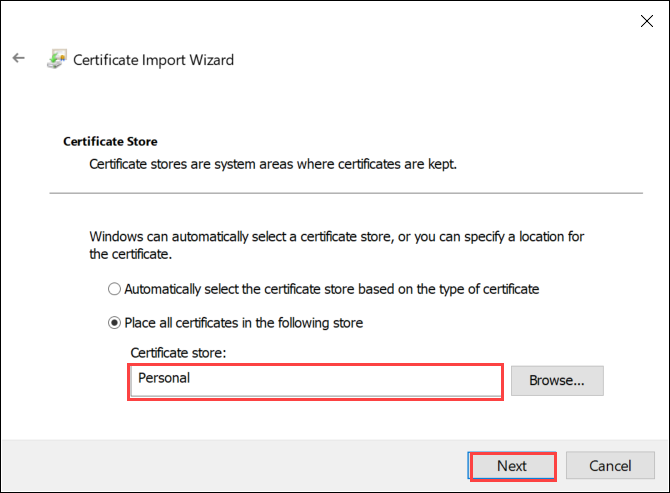

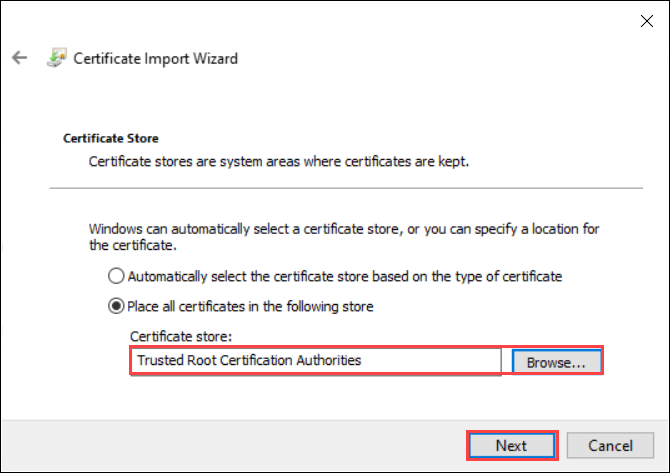

Tüm sertifikaları aşağıdaki depoya yerleştir'i ve ardından Gözat'ı seçin.

Kişisel depoya aktarmak için uzak ana bilgisayarınızın Kişisel deposuna gidin ve İleri'yi seçin.

Güvenilen depoya aktarmak için Güvenilen Kök Sertifika Yetkilisi'ne gidin ve İleri'yi seçin.

Bitir'i seçin. İçeri aktarma işleminin başarılı olduğunu belirten bir ileti görüntülenir.

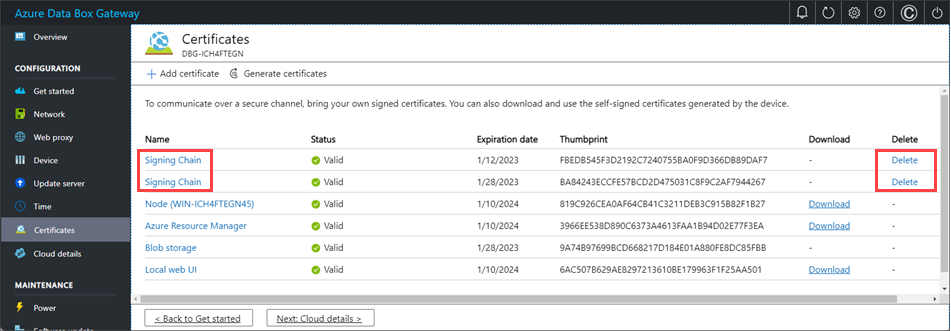

Sertifika süre sonunu görüntüleme

Kendi sertifikalarınızı getirirseniz, sertifikaların süresi genellikle 1 yıl veya 6 ay içinde dolar. Sertifikanızın son kullanma tarihini görüntülemek için cihazınızın yerel web kullanıcı arabirimindeki Sertifikalar sayfasına gidin. Belirli bir sertifikayı seçerseniz, sertifikanızda son kullanma tarihini görüntüleyebilirsiniz.

İmzalama zinciri sertifikasını silme

Eski, süresi dolmuş bir imzalama zinciri sertifikasını cihazınızdan silebilirsiniz. Bunu yaptığınızda, imzalama zincirindeki bağımlı sertifikalar artık geçerli olmayacaktır. Yalnızca imzalama zinciri sertifikaları silinebilir.

Azure Stack Edge cihazınızdan imzalama zinciri sertifikasını silmek için aşağıdaki adımları izleyin:

Cihazınızın yerel web kullanıcı arabiriminde YAPıLANDıRMA>Sertifikaları'na gidin.

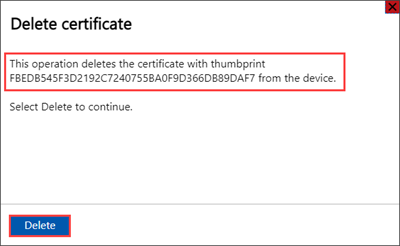

Silmek istediğiniz imzalama zinciri sertifikasını seçin. Ardından Sil'i seçin.

Sertifikayı sil bölmesinde sertifikanın parmak izini doğrulayın ve sil'i seçin. Sertifika silme işlemi geri alınamaz.

Sertifika silme işlemi tamamlandıktan sonra, imzalama zincirindeki tüm bağımlı sertifikalar artık geçerli olmaz.

Durum güncelleştirmelerini görmek için ekranı yenileyin. İmzalama zinciri sertifikası artık görüntülenmez ve bağımlı sertifikalar Geçerli değil durumuna sahip olur.

Sonraki adımlar

Sertifika sorunlarını gidermeyi öğrenin