Gizli dizi kapsamları

Gizli dizileri yönetme, gizli dizi kapsamı oluşturmakla başlar. Gizli dizi kapsamı, bir adla tanımlanan gizli dizi koleksiyonudur.

Çalışma alanı en fazla 1000 gizli dizi kapsamıyla sınırlıdır. Daha fazlasına ihtiyacınız varsa Azure Databricks destek ekibinize başvurun.

Not

Databricks, gizli kapsamların kişiler yerine rollere veya uygulamalara hizalanması önerilir.

Genel bakış

İki tür gizli kapsam vardır: Azure Key Vault ile desteklenen ve Databricks ile desteklenen.

Azure Key Vault destekli kapsamlar

Azure Key Vault'ta depolanan gizli dizilere başvurmak için Azure Key Vault tarafından yedeklenen bir gizli dizi kapsamı oluşturabilirsiniz. Ardından ilgili Key Vault örneğindeki tüm gizli dizilerden bu gizli dizi kapsamından yararlanabilirsiniz. Azure Key Vault destekli gizli dizi kapsamı Key Vault PutSecret için salt okunur bir arabirim olduğundan ve DeleteSecret Gizli Diziler API'sinin işlemlerine izin verilmez. Azure Key Vault'ta gizli dizileri yönetmek için Azure Set Secret REST API'sini veya Azure portalı kullanıcı arabirimini kullanmanız gerekir.

Databricks destekli kapsamlar

Databricks ile desteklenen gizli dizi kapsamı, Azure Databricks'e ait ve Azure Databricks tarafından yönetilen şifrelenmiş bir veritabanında depolanır (desteklenir). Gizli dizi kapsamı adı:

- Çalışma alanı içinde benzersiz olmalıdır.

- Alfasayısal karakterler, tireler, alt çizgi,

@ve noktalardan oluşmalıdır ve 128 karakteri aşamaz.

Adlar hassas değil olarak kabul edilir ve çalışma alanı içindeki tüm kullanıcılar tarafından okunabilir.

Databricks CLI'sını (sürüm 0.205 ve üzeri) kullanarak Databricks destekli gizli dizi kapsamı oluşturursunuz. Alternatif olarak Gizli Diziler API'sini de kullanabilirsiniz.

Kapsam izinleri

Kapsamlar gizli ACL'ler tarafından denetlenen izinlerle oluşturulur. Varsayılan olarak, kapsamlar, kapsamı oluşturan kullanıcı için YÖNET izniyle oluşturulur ("oluşturucu"). Bu, oluşturucunun kapsamdaki gizli dizileri okumasına, kapsama gizli diziler yazmasına ve kapsamın ACL'lerini değiştirmesine olanak tanır. Hesabınızda Premium plan varsa, kapsamı oluşturduktan sonra istediğiniz zaman ayrıntılı izinler atayabilirsiniz. Ayrıntılar için bkz . Gizli ACL'ler.

Ayrıca, varsayılanı geçersiz kılabilir ve kapsamı oluşturduğunuzda tüm kullanıcılara açıkça YÖNET izni verebilirsiniz. Aslında, hesabınızda Premium plan yoksa bunu yapmanız gerekir.

Not

Gizli dizi ACL'leri kapsam düzeyindedir. Azure Key Vault destekli kapsamlar kullanıyorsanız, kapsama erişim izni verilen kullanıcılar Azure Key Vault'taki tüm gizli dizilere erişebilir. Erişimi kısıtlamak için ayrı Azure anahtar kasası örnekleri kullanın.

Azure Key Vault destekli gizli dizi kapsamı oluşturma

Bu bölümde, Azure portalını ve Azure Databricks çalışma alanı kullanıcı arabirimini kullanarak Azure Key Vault destekli gizli dizi kapsamının nasıl oluşturulacağı açıklanmaktadır. Databricks CLI'yi kullanarak Azure Key Vault destekli gizli dizi kapsamı da oluşturabilirsiniz.

Gereksinimler

Gizli dizi kapsamını yedeklemek için kullanmak istediğiniz Azure anahtar kasası örneğinde Key Vault Katkıda Bulunanı, Katkıda Bulunanı veya Sahip rolüne sahip olmanız gerekir.

Anahtar kasası örneğiniz yoksa Azure portalını kullanarak Key Vault oluşturma başlığındaki yönergeleri izleyin.

Not

Azure Key Vault destekli gizli dizi kapsamı oluşturmak için, Azure Databricks hizmetine daha önce anahtar kasasına erişim verilmiş olsa bile Azure anahtar kasası örneğinde Katkıda Bulunan veya Sahip rolü gerekir.

Anahtar kasası Azure Databricks çalışma alanından farklı bir kiracıda varsa, gizli dizi kapsamını oluşturan Azure AD kullanıcısının anahtar kasasının kiracısında hizmet sorumluları oluşturma izni olmalıdır. Aksi takdirde aşağıdaki hata oluşur:

Unable to grant read/list permission to Databricks service principal to KeyVault 'https://xxxxx.vault.azure.net/': Status code 403, {"odata.error":{"code":"Authorization_RequestDenied","message":{"lang":"en","value":"Insufficient privileges to complete the operation."},"requestId":"XXXXX","date":"YYYY-MM-DDTHH:MM:SS"}}

Azure Databricks için Azure anahtar kasası örneğinizi yapılandırma

Azure Portal'da oturum açın, Azure anahtar kasası örneğini bulun ve seçin.

Ayarlar'ın altında Erişim yapılandırması sekmesini seçin.

İzin modelini Kasa erişim ilkesi olarak ayarlayın.

Not

Azure Key Vault destekli gizli dizi kapsamı rolü oluşturmak, anahtar kasası erişim ilkelerini kullanarak Azure Databricks hizmetinin uygulama kimliğine Alma ve Listeleme izinleri verir. Azure rol tabanlı erişim denetimi izin modeli şu anda Azure Databricks ile desteklenmemektedir.

Ayarlar’ın altında Ağ sekmesini seçin.

Güvenlik duvarları ve sanal ağlar bölümünde Erişime izin ver: olarak belirli sanal ağlardan ve IP adreslerinden genel erişime izin ver olarak ayarlayın.

Özel Durum'un altında Güvenilen Microsoft hizmetleri bu güvenlik duvarını atlamasına izin ver'i işaretleyin.

Not

Erişime izin ver: olarak da Tüm ağlardan genel erişime izin ver olarak ayarlayabilirsiniz.

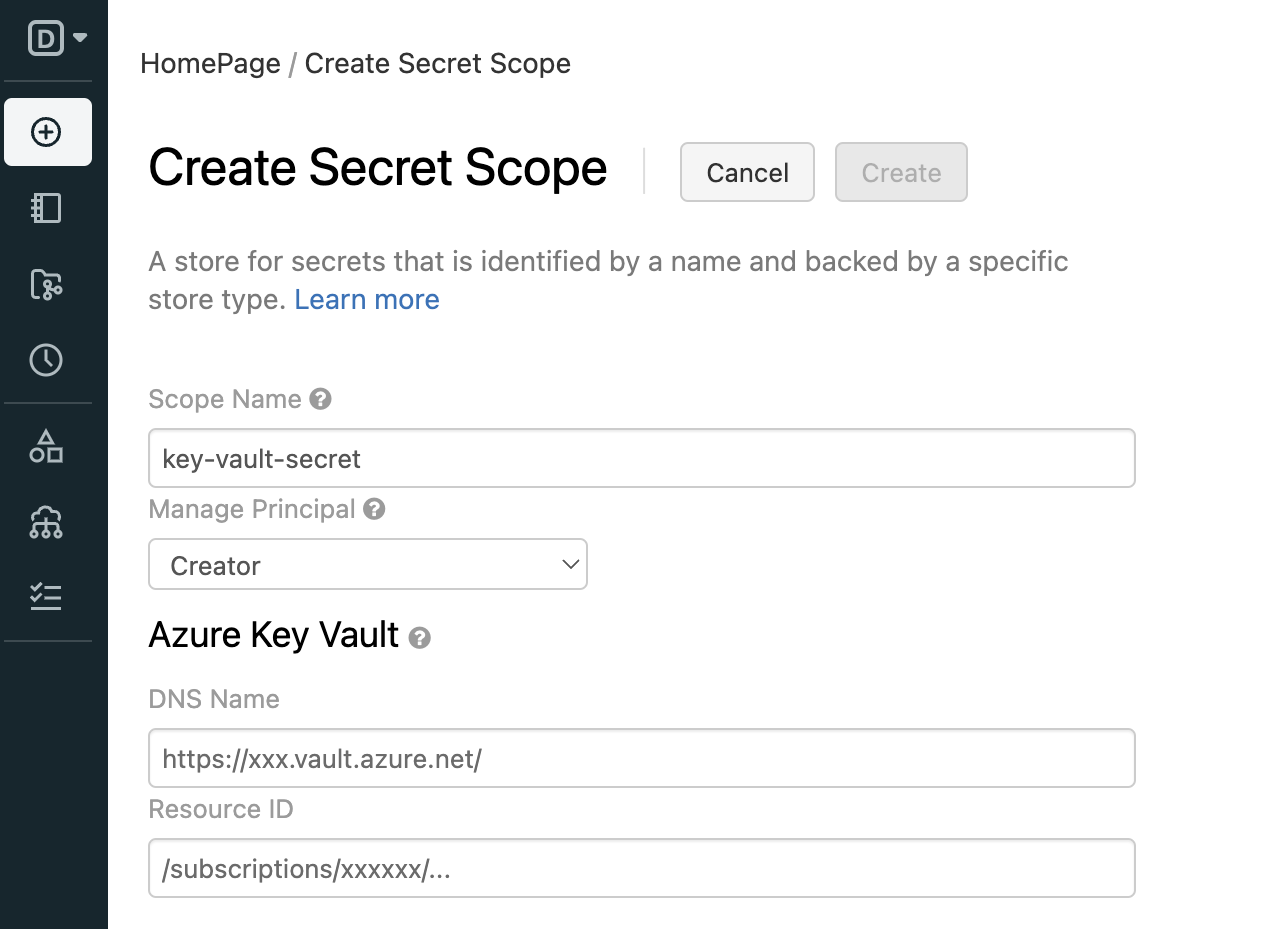

Azure Key Vault destekli gizli dizi kapsamı oluşturma

Şuraya git:

https://<databricks-instance>#secrets/createScope. değerini Azure Databricks dağıtımınızın çalışma alanı URL'si ile değiştirin<databricks-instance>. Bu URL büyük/küçük harfe duyarlıdır (içindekicreateScopekapsam büyük harf olmalıdır).

Gizli dizi kapsamının adını girin. Gizli dizi kapsam adları büyük/küçük harfe duyarlı değildir.

Tüm Kullanıcılar'ın bu gizli dizi kapsamı için YÖNET iznine sahip olup olmadığını veya yalnızca gizli dizi kapsamının Oluşturucusu'na (siz) sahip olup olmadığını belirtmek için Sorumluyu Yönet açılan listesini kullanın.

YÖNET izni, kullanıcıların bu gizli dizi kapsamını okumasına ve yazmasına ve Premium plandaki hesaplar söz konusu olduğunda kapsamın izinlerini değiştirmesine olanak tanır.

Oluşturucu'ya seçebilmeniz için hesabınızın Premium planı olmalıdır. Bu önerilen yaklaşımdır: Gizli dizi kapsamını oluştururken Oluşturucuya YÖNET izni verin ve kapsamı test ettikten sonra daha ayrıntılı erişim izinleri atayın. Örnek bir iş akışı için bkz . Gizli dizi iş akışı örneği.

Hesabınızda Standart Plan varsa YÖNET iznini "Tüm Kullanıcılar" grubuna ayarlamanız gerekir. Burada Oluşturan'ı seçerseniz kapsamı kaydetmeye çalıştığınızda bir hata iletisi görürsünüz.

YÖNET izni hakkında daha fazla bilgi için bkz . Gizli ACL'ler.

DNS Adını (örneğin,

https://databrickskv.vault.azure.net/) ve Kaynak Kimliğini girin, örneğin:/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourcegroups/databricks-rg/providers/Microsoft.KeyVault/vaults/databricksKVBu özellikler, Azure portalınızdaki bir Azure Key Vault'un Ayarlar > Özellikleri sekmesinden kullanılabilir.

Oluştur düğmesine tıklayın.

Kapsamın başarıyla oluşturulduğunu doğrulamak için Databricks CLI

databricks secrets list-scopeskomutunu kullanın.

Databricks destekli gizli dizi kapsamı oluşturma

Gizli dizi kapsam adları büyük/küçük harfe duyarlı değildir.

Databricks CLI kullanarak kapsam oluşturmak için:

databricks secrets create-scope <scope-name>

Varsayılan olarak kapsamlar, kapsamı oluşturan kullanıcı için YÖNET izniyle oluşturulur. Hesabınızda Premium plan yoksa, bu varsayılan planı geçersiz kılmanız ve kapsamı oluştururken "kullanıcılara" (tüm kullanıcılar) açıkça YÖNET izni vermelisiniz :

databricks secrets create-scope <scope-name> --initial-manage-principal users

Gizli Diziler API'sini kullanarak Databricks destekli gizli dizi kapsamı da oluşturabilirsiniz.

Hesabınızda Premium plan varsa, kapsamı oluşturduktan sonra istediğiniz zaman izinleri değiştirebilirsiniz. Ayrıntılar için bkz . Gizli ACL'ler.

Databricks destekli gizli dizi kapsamı oluşturduktan sonra gizli diziler ekleyebilirsiniz.

Gizli dizi kapsamlarını listeleme

CLI kullanarak bir çalışma alanında var olan kapsamları listelemek için:

databricks secrets list-scopes

Gizli Diziler API'sini kullanarak mevcut kapsamları da listeleyebilirsiniz.

Gizli dizi kapsamını silme

Gizli dizi kapsamının silinmesi, kapsama uygulanan tüm gizli dizileri ve ACL'leri siler. CLI kullanarak bir kapsamı silmek için aşağıdakileri çalıştırın:

databricks secrets delete-scope <scope-name>

Gizli Diziler API'sini kullanarak gizli dizi kapsamını da silebilirsiniz.