SQL sunucularınızda güvenlik açığı taraması gerçekleştirme

Makinelerdeki SQL sunucuları için Microsoft Defender, Azure'da barındırılan karma ortamları ve sql sunucularını (desteklenen tüm sürümler) ve hatta şirket içi makineleri korumak için Azure'a özel SQL Sunucularınızın korumalarını genişletir:

- Sanal Makinelerde SQL Server

- Şirket içi SQL sunucuları:

Tümleşik güvenlik açığı değerlendirme tarayıcısı olası veritabanı güvenlik açıklarını bulur, izler ve düzeltmenize yardımcı olur. Değerlendirme tarama bulguları, SQL makinelerinizin güvenlik durumuna ve güvenlik bulgularının ayrıntılarına genel bir bakış sağlar.

Not

- Tarama basit, güvenlidir, veritabanı başına yalnızca birkaç saniye sürer ve tamamen salt okunurdur. Veritabanınızda herhangi bir değişiklik yapmaz.

- Güvenlik açığı değerlendirme kurallarından bazılarının doğru çalışması için aşağıdaki saklı yordamlarda yürütme izinleri gereklidir: xp_instance_regread, sysmail_help_profile_sp.

Güvenlik açığı değerlendirme raporlarını keşfetme

Güvenlik açığı değerlendirme hizmeti veritabanlarınızı her 12 saatte bir tarar.

Güvenlik açığı değerlendirmesi panosu, tüm veritabanlarınızdaki değerlendirme sonuçlarınıza genel bir bakış ve iyi durumda olmayan veritabanlarının bir özeti ve risk dağıtımına göre başarısız denetimlerin genel bir özetini sağlar.

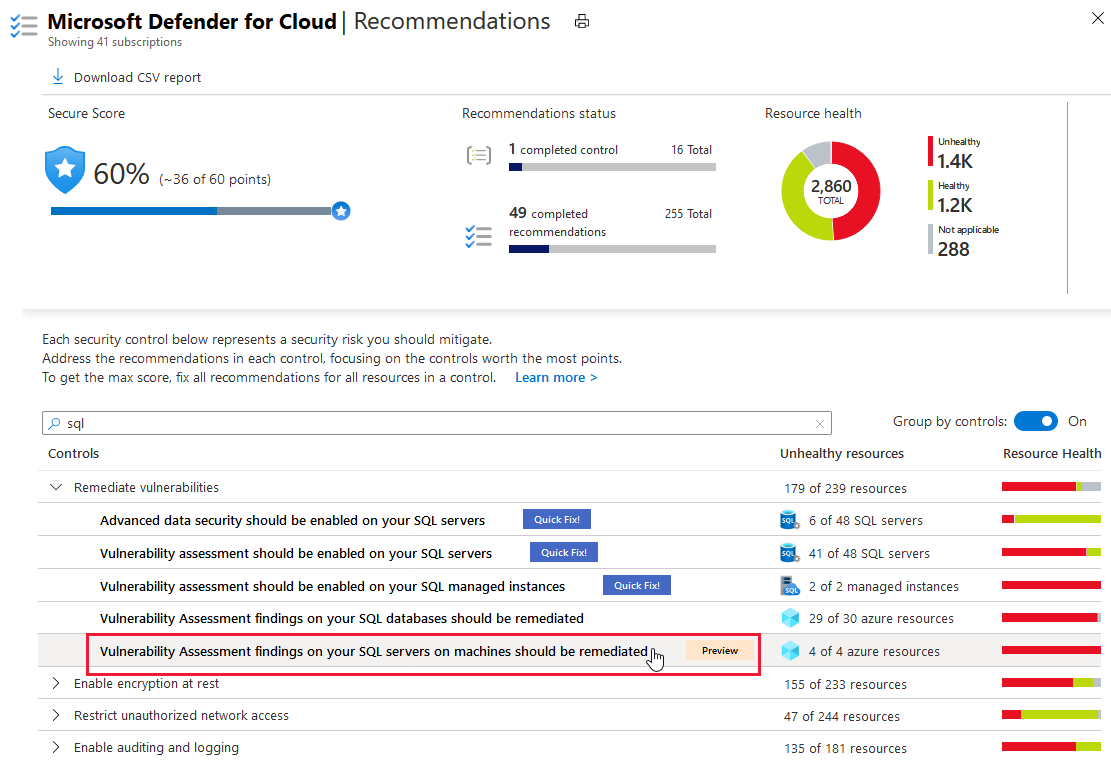

Güvenlik açığı değerlendirme sonuçlarını doğrudan Bulut için Defender görüntüleyebilirsiniz.

Bulut için Defender kenar çubuğunda Öneriler sayfasını açın.

Makinelerdeki SQL sunucularında güvenlik açığı bulgularının çözümlenmesi önerisini seçin. Daha fazla bilgi için Bulut için Defender önerileri başvuru sayfasına bakın.

Bu önerinin ayrıntılı görünümü görüntülenir.

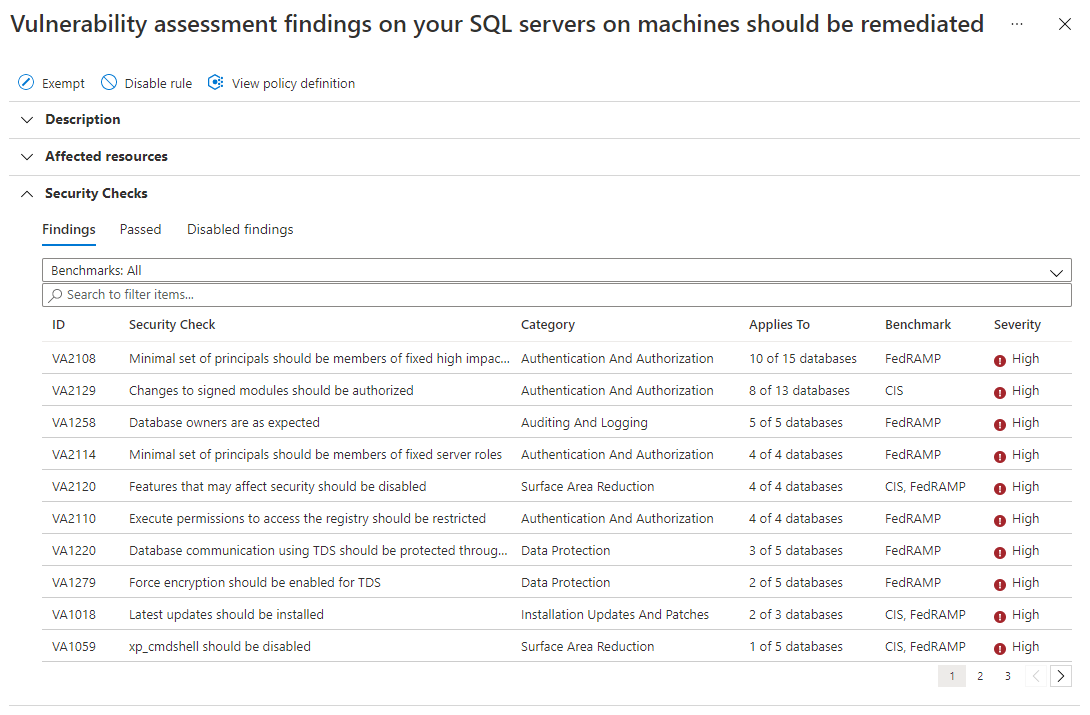

Daha fazla ayrıntı için detaya gidin:

Taranan kaynaklara (veritabanlarına) genel bakış ve test edilen güvenlik denetimleri listesi için Etkilenen kaynakları açın ve ilgili sunucuyu seçin.

Belirli bir SQL veritabanına göre gruplandırılmış güvenlik açıklarına genel bakış için ilgilendiğiniz veritabanını seçin.

Her görünümde güvenlik denetimleri Önem Derecesine göre sıralanır. Açıklama içeren ayrıntılar bölmesini, düzeltmeyi ve Etki veya Karşılaştırma gibi diğer ilgili bilgileri görmek için belirli bir güvenlik denetimi seçin.

Taban çizgisi ayarlama

Değerlendirme sonuçlarınızı gözden geçirirken, sonuçları ortamınızda kabul edilebilir bir temel olarak işaretleyebilirsiniz. Temel, asıl olarak sonuçların nasıl raporlanacağını belirleyen bir özelleştirmedir. Temel ile eşleşen sonuçların izleyen taramalarda geçtiği kabul edilir. Temel güvenlik durumunuzu oluşturduktan sonra, güvenlik açığı değerlendirme tarayıcısı yalnızca temelden sapmaları bildirir. Bu şekilde, ilginizi ilgili konulara odaklayabilirsiniz.

Sonuçları dışarı aktarın

Güvenlik açığı değerlendirmesi bulgularını Azure Event Hubs'a veya Log Analytics çalışma alanına aktarmak için Bulut için Microsoft Defender Sürekli dışarı aktarma özelliğini kullanın.

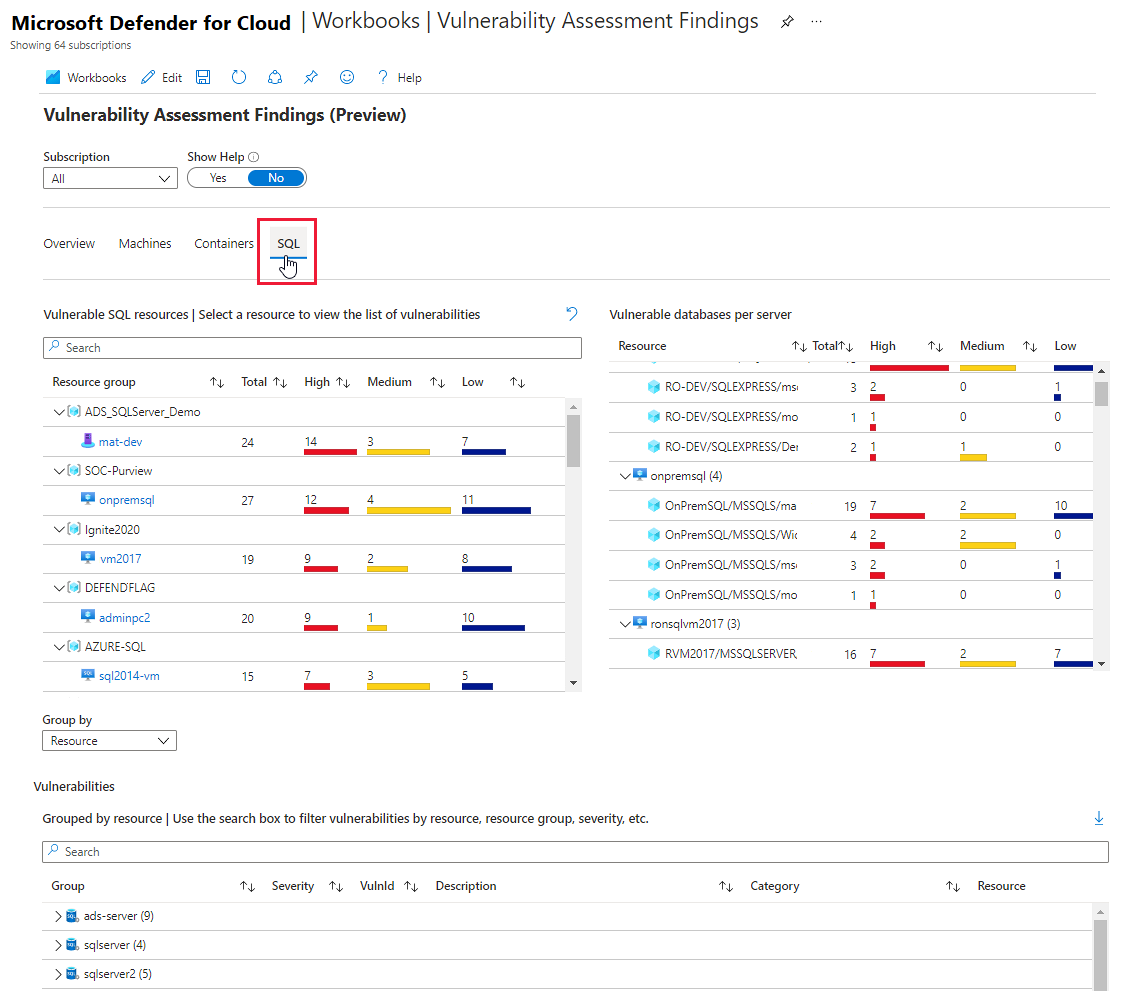

Açıkları grafiksel, etkileşimli raporlarda görüntüleme

Bulut için Defender tümleşik Azure İzleyici Çalışma Kitapları galerisi makineler, kapsayıcı kayıt defterlerindeki kapsayıcılar ve SQL sunucuları için güvenlik açığı tarayıcılarındaki tüm bulguların etkileşimli bir raporunu içerir.

Bu tarayıcıların her biri için bulgular ayrı önerilerde bildirilir:

- Makinelerde güvenlik açığı bulguları çözümlenmelidir

- Kapsayıcı kayıt defteri görüntülerinde güvenlik açığı bulguları çözümlenmelidir (Qualys tarafından desteklenir)

- SQL veritabanlarında güvenlik açığı bulguları çözümlenmelidir

- Makinelerdeki SQL sunucularında güvenlik açığı bulguları çözümlenmelidir

'Güvenlik Açığı Değerlendirme Bulguları' raporu bu bulguların tümünü toplar ve önem derecesine, kaynak türüne ve kategoriye göre düzenler. Raporu çalışma kitapları galerisinde Bulut için Defender kenar çubuğunda bulabilirsiniz.

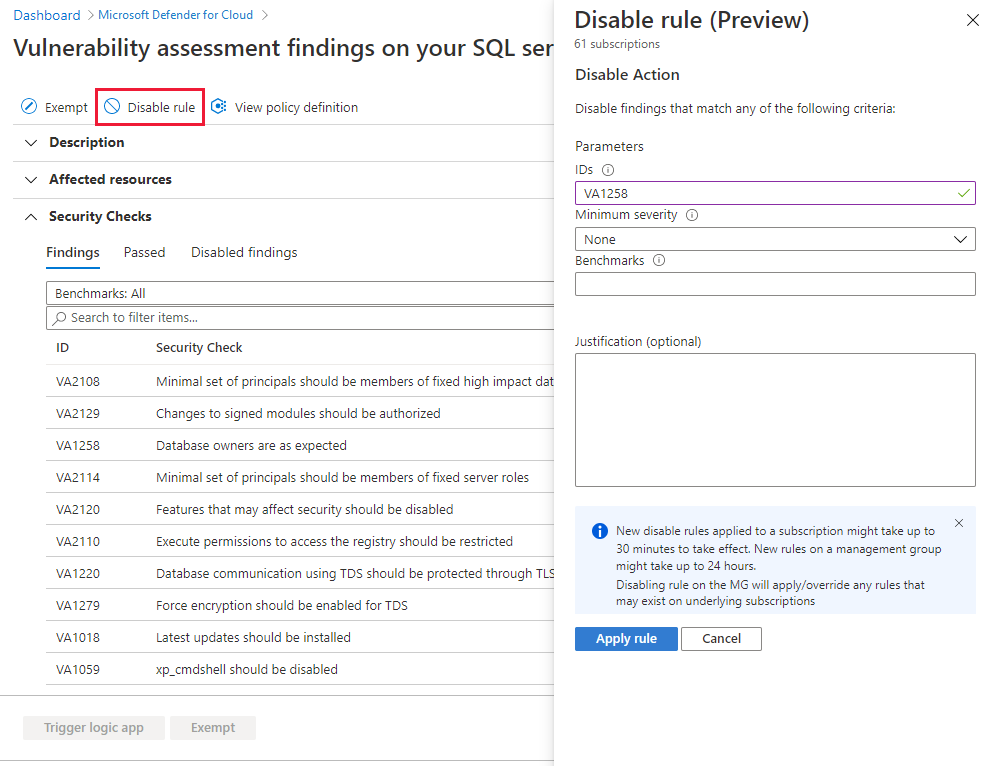

Belirli bulguları devre dışı bırakma

Kuruluşta bir bulguya düzeltme yapmak yerine yoksayma gereksiniminiz varsa, isteğe bağlı olarak devre dışı bırakabilirsiniz. Devre dışı bırakılan bulgular, güvenlik puanınızı etkilemez veya istenmeyen kirlilik oluşturmaz.

Bir bulgu, devre dışı bırakma kurallarınızda tanımladığınız ölçütle eşleştiğinde, bulgu listesinde görünmez. Tipik senaryolar şunlardır:

- Orta düzeyin altında önem derecesi olan bulguları devre dışı bırakma

- Düzeltme eki uygulanabilir olmayan bulguları devre dışı bırakma

- Tanımlı kapsam için ilgi çekici olmayan karşılaştırmalardan elde edilen bulguları devre dışı bırakma

Önemli

Belirli bulguları devre dışı bırakmak için Azure İlkesi'da bir ilkeyi düzenleme izinlerine sahip olmanız gerekir. Azure İlkesi'daki Azure RBAC izinleri hakkında daha fazla bilgi edinin.

Kural oluşturmak için:

Makinelerdeki SQL sunucularının güvenlik açığı bulgularının çözümlenmesi gereken öneriler ayrıntı sayfasında Kuralı devre dışı bırak'ı seçin.

İlgili kapsamı seçin.

Ölçütlerinizi tanımlayın. Aşağıdaki ölçütlerden herhangi birini kullanabilirsiniz:

- Kimlik Bulma

- Önem

- Karşılaştırmalar

Kuralı uygula'yı seçin. Değişikliklerin geçerli olması 24 saate kadar sürebilir.

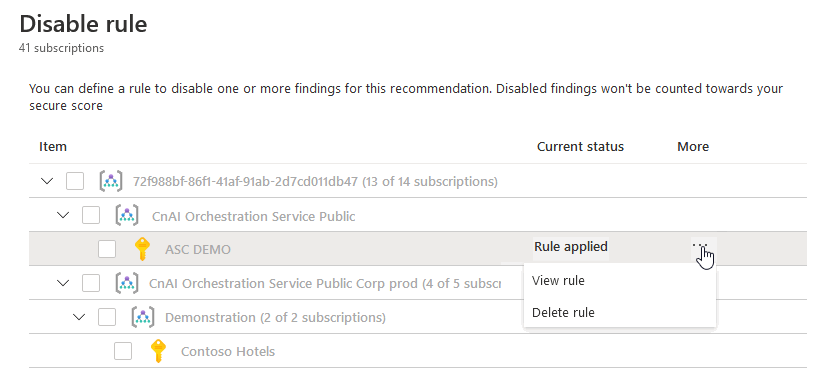

Bir kuralı görüntülemek, geçersiz kılmak veya silmek için:

Kuralı devre dışı bırak'ı seçin.

Kapsam listesinde etkin kurallara sahip abonelikler Kural uygulandı olarak gösterilir.

Kuralı görüntülemek veya silmek için üç nokta menüsünü ("...") seçin.

Güvenlik açığı değerlendirmelerini program aracılığıyla yönetme

Azure PowerShell’i kullanma

Güvenlik açığı değerlendirmelerinizi program aracılığıyla yönetmek için Azure PowerShell cmdlet'lerini kullanabilirsiniz. Desteklenen cmdlet'ler şunlardır:

| Bağlantı olarak cmdlet adı | Açıklama |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | SQL Güvenlik Açığı Değerlendirmesi temeli ekleyin. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | SQL Güvenlik Açığı Değerlendirmesi temeli alın. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | SQL Güvenlik Açığı Değerlendirmesi tarama sonuçlarını alır. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | SQL Güvenlik Açığı Değerlendirmesi tarama kayıtlarını alır. |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | SQL Güvenlik Açığı Değerlendirmesi temelini kaldırır. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Belirli bir veritabanında yeni SQL Güvenlik Açığı Değerlendirmesi temeli ayarlar, varsa eski temeli atar. |

Veri yerleşimi

SQL Güvenlik Açığı Değerlendirmesi, SQL Güvenlik Açığı Değerlendirmesi için Bulut için Defender öneriler altında genel kullanıma açık sorguları kullanarak SQL sunucusunu sorgular ve sorgu sonuçlarını depolar. SQL Güvenlik Açığı Değerlendirmesi verileri, makinenin bağlı olduğu Log Analytics çalışma alanının konumunda depolanır. Örneğin, kullanıcı bir SQL Sanal Makinesini Batı Avrupa'daki bir Log Analytics çalışma alanına bağlarsa sonuçlar Batı Avrupa'da depolanır. Bu veriler yalnızca Log Analytics çalışma alanında SQL Güvenlik Açığı Değerlendirmesi çözümü etkinleştirildiğinde toplanır.

Bağlı makine hakkındaki meta veri bilgileri de toplanır. Özellikle:

- İşletim sistemi adı, türü ve sürümü

- Bilgisayar tam etki alanı adı (FQDN)

- Bağlı Makine aracısı sürümü

- UUID (BIOS Kimliği)

- SQL server adı ve temel alınan veritabanı adları

Log Analytics çalışma alanı konumunu seçerek SQL Güvenlik Açığı Değerlendirmesi verilerinizin depolanacağı bölgeyi belirtebilirsiniz. Microsoft, veri dayanıklılığı için diğer bölgelere çoğaltabilir, ancak Microsoft verileri coğrafyanın dışında çoğaltmaz.

Not

Makineler planının Log Analytics çalışma alanında SQL için Defender'ın değiştirilmesi tarama sonuçlarını ve temel ayarları sıfırlar. 90 gün içinde özgün Log Analytics çalışma alanına geri dönerseniz tarama sonuçları ve temel ayarları yeniden kullanılabilir duruma gelir.

Sonraki adım

SQL için Microsoft Defender'a genel bakış.