VM'ler için aracısız taramayı etkinleştirme

Aracısız tarama, güvenlik açığı değerlendirme kapsamını bir güvenlik açığı değerlendirme aracısı yüklü olmadan sunucu iş yüklerine genişletmek için iş yüklerinizdeki yüklü yazılım ve yazılım güvenlik açıklarına görünürlük sağlar.

Aracısız güvenlik açığı değerlendirmesi, Uç Nokta için Defender'ın yüklenmesine gerek kalmadan VM'lerinizde yüklü olan yazılımdaki güvenlik açıklarını değerlendirmek için Microsoft Defender Güvenlik Açığı Yönetimi altyapısını kullanır. Güvenlik açığı değerlendirmesi, yazılım envanterini ve güvenlik açığı sonuçlarını aracı tabanlı değerlendirmelerle aynı biçimde gösterir.

Aracı tabanlı güvenlik açığı değerlendirme çözümleriyle uyumluluk

Bulut için Defender, Microsoft Defender Güvenlik Açığı Yönetimi (MDVM), BYOL dahil olmak üzere farklı aracı tabanlı güvenlik açığı taramalarını zaten destekler. Aracısız tarama, daha fazla cihaza ulaşmak için Bulut için Defender görünürlüğünü genişletir.

Aracısız güvenlik açığı değerlendirmesini etkinleştirdiğinizde:

Aboneliğinizdeki vm'lerinizde etkinleştirilmiş tümleşik güvenlik açığı değerlendirme çözümleriniz yoksa Bulut için Defender MDVM'yi varsayılan olarak otomatik olarak etkinleştirir.

Uç Nokta için Microsoft Defender ile tümleştirmenin parçası olarak Microsoft Defender Güvenlik Açığı Yönetimi seçerseniz, Bulut için Defender kapsamı en iyi duruma getiren birleşik ve birleştirilmiş bir görünüm gösterir ve tazelik.

- Kaynaklardan yalnızca biri tarafından kapsanan makineler (Defender Güvenlik Açığı Yönetimi veya aracısız) bu kaynaktan alınan sonuçları gösterir.

- Her iki kaynağın da kapsadığı makineler, yalnızca daha fazla tazelik için aracı tabanlı sonuçları gösterir.

BYOL tümleştirmeleri ile güvenlik açığı değerlendirmesi ' ni seçerseniz - Bulut için Defender aracı tabanlı sonuçları varsayılan olarak gösterir. Aracısız taramanın sonuçları, aracı yüklü olmayan veya bulguları doğru raporlamamış makinelerden alınan makineler için gösterilir.

Varsayılan davranışı her zaman MDVM'den sonuçları görüntüleyecek şekilde değiştirmek için (üçüncü taraf aracı çözümünden bağımsız olarak), güvenlik açığı değerlendirme çözümünde Microsoft Defender Güvenlik Açığı Yönetimi ayarını seçin.

Makineler için aracısız taramayı etkinleştirme

Defender Cloud Security Posture Management (CSPM) veya Sunucular için Defender P2'yi etkinleştirdiğinizde aracısız tarama varsayılan olarak etkindir.

Sunucular için Defender P2 zaten etkinse ve aracısız tarama kapalıysa, aracısız taramayı el ile açmanız gerekir.

Üzerinde aracısız taramayı etkinleştirebilirsiniz

Not

Aracısız kötü amaçlı yazılım taraması yalnızca Sunucular için Defender plan 2'i etkinleştirdiyseniz kullanılabilir

Azure'da aracısız güvenlik açığı değerlendirmesi

Azure'da aracısız güvenlik açığı değerlendirmesini etkinleştirmek için:

Bulut için Defender menüsünden Ortam ayarları'nı açın.

Uygun aboneliği seçin.

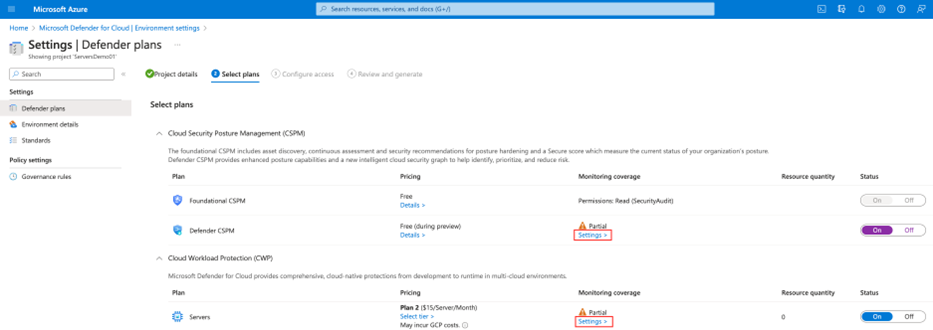

Defender Bulut Güvenliği Duruş Yönetimi (CSPM) veya Sunucular için Defender P2 planı için Ayarlar'ı seçin.

Aracısız tarama ayarları hem Defender Bulut Güvenliği Duruş Yönetimi (CSPM) hem de Sunucular için Defender P2 tarafından paylaşılır. Her iki planda da aracısız taramayı etkinleştirdiğinizde, bu ayar her iki plan için de etkinleştirilir.

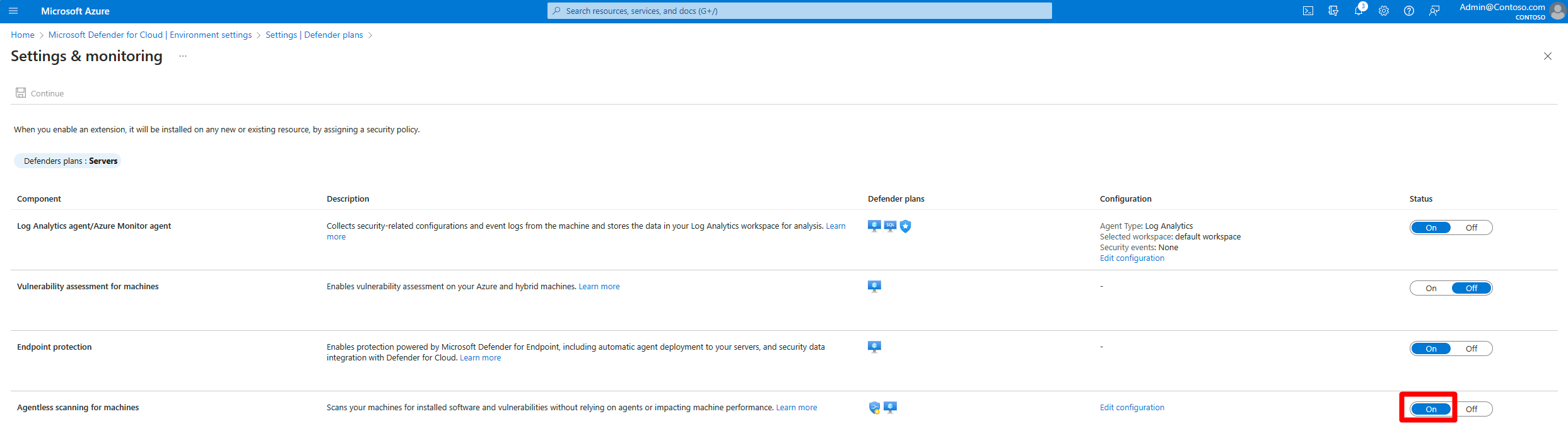

Ayarlar bölmesinde Makineler için Aracısız tarama'yı açın.

Kaydet'i seçin.

Azure'da CMK şifreli disklerin taranmasını etkinleştirmek için (önizleme):

Azure VM'lerini CMK şifreli disklerle kapsayacak aracısız tarama için, bu disklerin güvenli bir kopyasını oluşturmak için Bulut için Defender ek izin vermeniz gerekir. Bunu yapmak için VM'leriniz için CMK şifrelemesi için kullanılan Key Vault'larda ek izinler gerekir.

İzinleri el ile atamak için Key Vault türüne göre aşağıdaki yönergeleri izleyin:

- RBAC olmayan izinleri kullanan Anahtar Kasaları için "Bulut için Microsoft Defender Sunucuları Tarayıcı Kaynak Sağlayıcısı" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) şu izinleri atayın: Anahtar Alma, Anahtar Sarmalama, Anahtar Açma. - RBAC izinlerini kullanan Anahtar Kasaları için "Bulut için Microsoft Defender Sunucuları Tarayıcı Kaynak Sağlayıcısı" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) anahtar kasası şifreleme kullanıcı yerleşik rolünü atayın.

Bu izinleri uygun ölçekte atamak için bu betiği de kullanabilirsiniz.

Daha fazla bilgi için bkz . Aracısız tarama izinleri.

AWS'de aracısız güvenlik açığı değerlendirmesi

Bulut için Defender menüsünden Ortam ayarları'nı açın.

İlgili hesabı seçin.

Defender Bulut Güvenliği Duruş Yönetimi (CSPM) veya Sunucular için Defender P2 planı için Ayarlar'ı seçin.

Her iki planda da aracısız taramayı etkinleştirdiğinizde, bu ayar her iki plan için de geçerlidir.

Ayarlar bölmesinde Makineler için Aracısız tarama'yı açın.

Kaydet ve Sonraki: Erişimi Yapılandır'ı seçin.

CloudFormation şablonunu indirin.

İndirilen CloudFormation şablonunu kullanarak, ekranda açıklandığı gibi yığını AWS'de oluşturun. Bir yönetim hesabı ekliiyorsanız CloudFormation şablonunu hem Stack hem de StackSet olarak çalıştırmanız gerekir. Üye hesapları için, eklemeden 24 saat sonrasına kadar bağlayıcılar oluşturulur.

İleri: Gözden geçir ve oluştur'u seçin.

Güncelleştir’i seçin.

Aracısız taramayı etkinleştirdikten sonra yazılım envanteri ve güvenlik açığı bilgileri Bulut için Defender'de otomatik olarak güncelleştirilir.

GCP'de aracısız taramayı etkinleştirme

Bulut için Defender'da Ortam ayarları'nı seçin.

İlgili projeyi veya kuruluşu seçin.

Defender Bulut Güvenliği Duruş Yönetimi (CSPM) veya Sunucular için Defender P2 planı için Ayarlar'ı seçin.

Aracısız taramayı Açık olarak değiştirin.

Kaydet ve Sonraki: Erişimi Yapılandır'ı seçin.

Ekleme betiğini kopyalayın.

GcP kuruluş/proje kapsamında (GCP portalı veya gcloud CLI) ekleme betiğini çalıştırın.

İleri: Gözden geçir ve oluştur'u seçin.

Güncelleştir’i seçin.

Aracısız kötü amaçlı yazılım tarayıcısının dağıtımını test edin

Güvenlik uyarıları portalda yalnızca ortamınızda tehditlerin algılandığı durumlarda görünür. Herhangi bir uyarınız yoksa bunun nedeni ortamınızda herhangi bir tehdit olmaması olabilir. Bir test dosyası oluşturarak cihazın düzgün şekilde eklenip Bulut için Defender raporlandığını görmek için test edebilirsiniz.

Linux için test dosyası oluşturma

VM'de bir terminal penceresi açın.

Şu kodu yürütün:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

UyarıMDC_Test_File malware was detected (Agentless), Bulut için Defender Uyarıları sayfasında ve Defender XDR portalında 24 saat içinde görünür.

Windows için test dosyası oluşturma

Metin belgesiyle test dosyası oluşturma

VM'nizde bir metin dosyası oluşturun.

Metni metin

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$dosyasına yapıştırın.Önemli

Metin dosyasında fazladan boşluk veya satır olmadığından emin olun.

Dosyayı kaydedin.

2. aşamadaki içeriği içerdiğini doğrulamak için dosyayı açın.

UyarıMDC_Test_File malware was detected (Agentless), Bulut için Defender Uyarıları sayfasında ve Defender XDR portalında 24 saat içinde görünür.

PowerShell ile test dosyası oluşturma

VM'nizde PowerShell'i açın.

Aşağıdaki betiği yürütür.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

UyarıMDC_Test_File malware was detected (Agentless), Bulut için Defender Uyarıları sayfasında ve Defender XDR portalında 24 saat içinde görünür.

Makineleri taramanın dışında tutma

Aracısız tarama, abonelikteki tüm uygun makineler için geçerlidir. Belirli makinelerin taranmasını önlemek için, önceden var olan ortam etiketlerinize göre makineleri aracısız taramanın dışında tutabilirsiniz. Bulut için Defender makineler için sürekli bulma gerçekleştirdiğinde, dışlanan makineler atlanır.

Makineleri dışlama için yapılandırmak için:

Bulut için Defender'da Ortam ayarları'nı seçin.

İlgili aboneliği veya çoklu bulut bağlayıcısını seçin.

Defender Bulut Güvenliği Duruş Yönetimi (CSPM) veya Sunucular için Defender P2 planı için Ayarlar'ı seçin.

Aracısız tarama için Yapılandırmayı düzenle'yi seçin.

Muaf tutulmasını istediğiniz makinelere uygulanan etiket adını ve değerini girin. Çiftler girebilirsiniz

multiple tag:value.

Kaydet'i seçin.

İlgili içerik

Aşağıdakiler hakkında daha fazla bilgi edinin: