IoT için Microsoft Defender bileşenleri

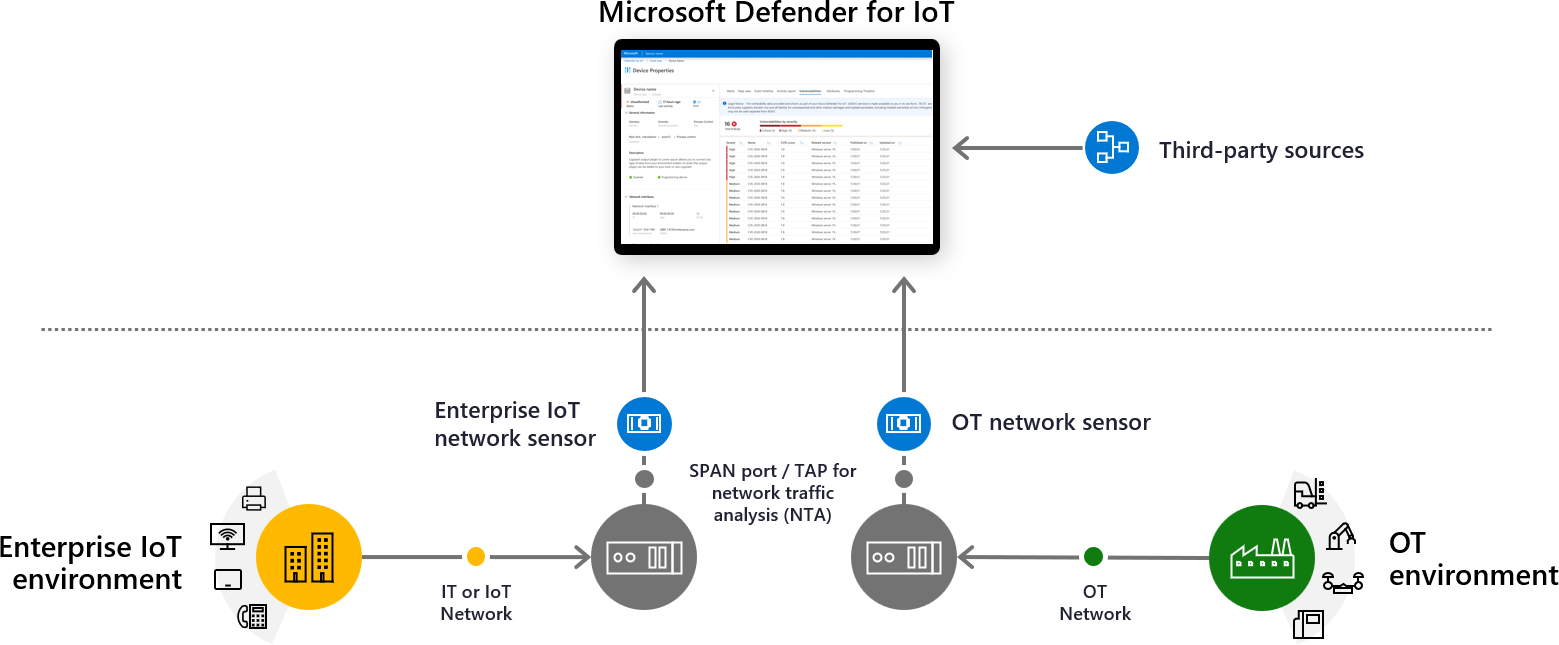

IoT için Microsoft Defender sistemi, çeşitli veri kaynaklarından geniş kapsamlı kapsam ve görünürlük sağlamak için oluşturulmuş.

Aşağıdaki görüntüde, IoT/OT güvenliğinin birleşik bir görünümünü sağlamak için ağ algılayıcılarından ve üçüncü taraf kaynaklardan Verilerin IoT için Defender'a nasıl akışla aktarılabileceği gösterilmektedir. Azure portalında IoT için Defender varlık envanterleri, güvenlik açığı değerlendirmeleri ve sürekli tehdit izleme sağlar.

IoT için Defender hem bulut hem de şirket içi bileşenlere bağlanır ve büyük ve coğrafi olarak dağıtılmış ortamlarda ölçeklenebilirlik için tasarlanmıştır.

IoT için Defender aşağıdaki OT güvenlik izleme bileşenlerini içerir:

Bulut yönetimi ve Microsoft Sentinel gibi diğer Microsoft hizmetleri tümleştirme için Azure portalı.

Ağınızdaki cihazları algılamak için operasyonel teknoloji (OT) veya Enterprise IoT ağ algılayıcıları. IoT için Defender ağ algılayıcıları bir sanal makineye veya fiziksel bir alete dağıtılır. OT algılayıcıları buluta bağlı algılayıcılar veya tamamen şirket içinde, yerel olarak yönetilen algılayıcılar olarak yapılandırılabilir.

Merkezi OT algılayıcı yönetimi ve yerel, hava ile kaplı ortamlar için izleme için bir şirket içi yönetim konsolu .

OT ve Enterprise IoT ağ algılayıcıları

IoT için Defender ağ algılayıcıları, ağ cihazlarınız genelinde ağ trafiğini bulur ve sürekli izler.

Ağ algılayıcıları OT/IoT ağları için amaca yöneliktir ve bir SPAN bağlantı noktasına veya ağ TAP'sine bağlanır. IoT için Defender ağ algılayıcıları, ağa bağlandıktan sonra dakikalar içinde risklere görünürlük sağlayabilir.

Ağ algılayıcıları, anormal veya yetkisiz etkinliklere dayalı olarak dosyasız kötü amaçlı yazılım gibi tehditleri algılamak için OT/IoT kullanan analiz altyapılarını ve Katman 6 Derin Paket İncelemesi'ni (DPI) kullanır.

Veri toplama, işleme, analiz ve uyarı alma işlemleri doğrudan algılayıcıda gerçekleştirilir ve bu da düşük bant genişliğine veya yüksek gecikme süresine sahip olan konumlar için ideal olabilir. Yönetim için yalnızca telemetri ve içgörüler Azure portalına veya şirket içi yönetim konsoluna aktarılır.

Daha fazla bilgi için bkz . IoT için Defender OT dağıtım yolu.

Bulut bağlantılı ve yerel OT algılayıcıları karşılaştırması

Buluta bağlı algılayıcılar, Azure'da IoT için Defender'a bağlı olan ve yerel olarak yönetilen algılayıcılardan aşağıdaki gibi farklı algılayıcılardır:

Buluta bağlı bir OT ağ algılayıcınız olduğunda:

Algılayıcının algıladığı tüm veriler algılayıcı konsolunda görüntülenir, ancak uyarı bilgileri de analiz edilebileceği ve diğer Azure hizmetleriyle paylaşılabildiği Azure'a teslim edilir.

Microsoft tehdit bilgileri paketleri otomatik olarak buluta bağlı algılayıcılara gönderilebilir.

Ekleme sırasında tanımlanan algılayıcı adı, algılayıcıda görüntülenen addır ve algılayıcı konsolundan salt okunurdur.

Buna karşılık, yerel olarak yönetilen algılayıcılarla çalışırken:

Algılayıcı konsolundan belirli bir algılayıcının verilerini görüntüleyin. Çeşitli algılayıcılar tarafından algılanan tüm bilgilerin birleşik görünümü için şirket içi yönetim konsolunu kullanın.

Tehdit bilgileri paketlerini yerel olarak yönetilen algılayıcılara el ile yüklemeniz gerekir.

Algılayıcı adları algılayıcı konsolunda güncelleştirilebilir.

Daha fazla bilgi için bkz. Sensör konsolundan OT algılayıcılarını yönetme ve Yönetim konsolundan OT algılayıcılarını yönetme.

IoT için Defender analiz altyapıları

IoT için Defender ağ algılayıcıları, yerleşik analiz altyapılarını kullanarak alınan verileri analiz eder ve hem gerçek zamanlı hem de önceden kaydedilmiş trafiğe göre uyarılar tetikler.

Analiz altyapıları makine öğrenmesi ve profil analizi, risk analizi, cihaz veritabanı ve içgörü kümesi, tehdit bilgileri ve davranış analizi sağlar.

Örnek olarak, ilke ihlali algılama altyapısı, NISTIR 8219'da açıklandığı gibi DavranışSal Anomali Algılama (BAD) kullanarak beklenen "temel" davranıştan sapmaları algılamak için endüstriyel kontrol sistemlerini (ICS) modeller. Bu temel, ağ üzerinde gerçekleşen normal trafik düzenleri, kullanıcı eylemleri ve ICS ağına erişimler gibi normal etkinliklerin anlaşılmasıyla geliştirilmiştir. BAD sistemi daha sonra ağı beklenen davranıştan sapma olup olmadığını izler ve ilke ihlallerine bayrak ekler. Temel sapmalara örnek olarak işlev kodlarının yetkisiz kullanımı, belirli nesnelere erişim veya cihazın yapılandırmasında yapılan değişiklikler verilebilir.

BT için OT ağları yerine birçok algılama algoritması oluşturulduğundan, ICS ağları için ek temel, yeni algılamalar için sistemin öğrenme eğrisini kısaltmaya yardımcı olur.

IoT için Defender ağ algılayıcıları aşağıdaki ana analiz altyapılarını içerir:

| Veri Akışı Adı | Açıklama | Örnekler |

|---|---|---|

| Protokol ihlali algılama altyapısı | ICS protokol belirtimlerini ihlal eden paket yapılarının ve alan değerlerinin kullanımını tanımlar. Paket yapısı veya alan değerleri protokol belirtimiyle uyumlu olmadığında protokol ihlalleri oluşur. |

"Geçersiz MODBUS İşlemi (İşlev Kodu Sıfır)" uyarısı, birincil cihazın ikincil bir cihaza işlev kodu 0 içeren bir istek gönderdiğini gösterir. Protokol belirtimine göre bu eyleme izin verilmez ve ikincil cihaz girişi doğru işlemeyebilir |

| İlke İhlali | İlke ihlali, öğrenilen veya yapılandırılan ayarlarda tanımlanan temel davranıştan sapmayla oluşur. | "Yetkisiz HTTP Kullanıcı Aracısı" uyarısı, ilke tarafından öğrenilmeyen veya onaylanmamış bir uygulamanın bir cihazda HTTP istemcisi olarak kullanıldığını gösterir. Bu, bu cihazdaki yeni bir web tarayıcısı veya uygulama olabilir. |

| Endüstriyel kötü amaçlı yazılım algılama altyapısı | Conficker, Black Energy, Havex, WannaCry, NotPetya ve Triton gibi bilinen kötü amaçlı yazılımlar aracılığıyla kötü amaçlı ağ etkinliğinin varlığını gösteren davranışları tanımlar. | "Kötü Amaçlı Etkinlik Şüphesi (Stuxnet)" uyarısı, algılayıcının Stuxnet kötü amaçlı yazılımıyla ilgili olduğu bilinen şüpheli ağ etkinliğini algıladığını gösterir. Bu kötü amaçlı yazılım, endüstriyel kontrol ve SCADA ağlarını hedefleyen gelişmiş bir kalıcı tehdittir. |

| Anomali algılama altyapısı | Olağan dışı makineden makineye (M2M) iletişim ve davranışları algılar. Bu altyapı ICS ağlarını modeller ve bu nedenle BT için geliştirilen analizlerden daha kısa bir öğrenme süresi gerektirir. Anomaliler en az hatalı pozitif sonuçla daha hızlı algılanır. |

" İletişim Kanalında Düzenli Davranış" uyarısı, endüstriyel ağlarda yaygın olarak görülen düzenli ve döngüsel veri iletim davranışını yansıtır. Diğer örnekler arasında aşırı SMB oturum açma denemeleri ve PLC taraması algılanan uyarılar yer alır. |

| İşletimsel olay algılama | Ekipman arızasının erken belirtilerini gösterebilen aralıklı bağlantı gibi operasyonel sorunları algılar. | Cihaz önceden tanımlanmış bir süre için herhangi bir tür isteğe yanıt vermediğinde "Cihazın Bağlantısı Kesildiğinden Şüpheleniliyor (Yanıt Vermiyor)" uyarısı tetikleniyor. Bu uyarı cihazın kapatılma, bağlantı kesilmesi veya arıza olduğunu gösterebilir. Bir diğer örnek de Siemens S7 stop PLC komutunun uyarı gönderilmesi olabilir. |

Yönetim seçenekleri

IoT için Defender, aşağıdaki yönetim seçeneklerini kullanarak karma ağ desteği sağlar:

Azure portalı. Buluta bağlı ağ algılayıcıları aracılığıyla cihazlarınızdan alınan tüm verileri görüntülemek için Azure portalını tek bir cam bölmesi olarak kullanın. Azure portalı çalışma kitapları, Microsoft Sentinel bağlantıları, güvenlik önerileri ve daha fazlası gibi ek değerler sağlar.

Ayrıca Azure portalını kullanarak yeni gereçler ve yazılım güncelleştirmeleri edinin, IoT için Defender'da algılayıcılarınızı ekleyin ve koruyun ve tehdit bilgileri paketlerini güncelleştirin. Örneğin:

OT algılayıcı konsolu. Algılayıcının konsolundan belirli bir OT algılayıcısına bağlı cihazlar için algılamaları görüntüleyin. Algılayıcı konsolunu kullanarak algılayıcı tarafından algılanan cihazların ağ haritasını, algılayıcıda gerçekleşen tüm olayların zaman çizelgesini, algılayıcı bilgilerini iş ortağı sistemlerine iletmeyi ve daha fazlasını görüntüleyin. Örneğin:

Şirket içi yönetim konsolu. Hava erişimli ortamlarda, ek bakım araçlarını ve raporlama özelliklerini kullanarak şirket içi bir yönetim konsolundan tüm algılayıcılarınızdan verilerin merkezi bir görünümünü alabilirsiniz.

Şirket içi yönetim konsolunuzun yazılım sürümü, en güncel algılayıcı sürümünüzle aynı olmalıdır. Her şirket içi yönetim konsolu sürümü, eski ve desteklenen algılayıcı sürümleriyle geriye dönük olarak uyumludur, ancak daha yeni algılayıcı sürümlerine bağlanamaz.

Daha fazla bilgi için bkz . Hava ile eşlenen OT algılayıcı yönetimi dağıtım yolu.

IoT için Defender tarafından izlenen cihazlar

IoT için Defender, tüm ortamlarda her türden tüm cihazları bulabilir. Cihazlar, benzersiz bir IP ve MAC adresi bağlaması temelinde IoT için Defender Cihaz envanter sayfalarında listelenir.

IoT için Defender, tek ve benzersiz cihazları aşağıdaki gibi tanımlar:

| Type | Açıklama |

|---|---|

| Tek tek cihazlar olarak tanımlanır | Tek tek cihaz olarak tanımlanan cihazlar şunlardır: Anahtarlar ve yönlendiriciler gibi ağ altyapısı cihazları da dahil olmak üzere bir veya daha fazla NIC'ye sahip BT, OT veya IoT cihazları Not: Raflar veya yuvalar gibi modüllere veya arka düzlem bileşenlerine sahip bir cihaz, tüm modüller veya arka plan bileşenleri dahil olmak üzere tek bir cihaz olarak sayılır. |

| Tek tek cihazlar olarak tanımlanmaz | Aşağıdaki öğeler tek tek cihazlar olarak kabul edilmez ve lisansınıza karşı sayılmaz: - Genel İnternet IP adresleri - Çok atamalı gruplar - Yayın grupları - Etkin olmayan cihazlar Belirtilen süre içinde ağ etkinliği algılanmamışsa, ağ tarafından izlenen cihazlar etkin değil olarak işaretlenir: - OT ağları: 60 günden uzun süredir ağ etkinliği algılanmadı - Kurumsal IoT ağları: 30 günden uzun süredir ağ etkinliği algılanmadı Not: Zaten Uç Nokta için Defender tarafından yönetilen uç noktalar, IoT için Defender tarafından ayrı cihazlar olarak kabul edilmez. |