Kurumsal SOC'lerde OT tehdit izleme

İş açısından kritik sektörler ot sistemlerini dijital BT altyapılarına dönüştürdükçe, güvenlik operasyon merkezi (SOC) ekipleri ve bilgi güvenliği üst düzey yöneticileri (CISO) OT ağlarından gelen tehditlerden giderek daha fazla sorumlu olur.

SOC ekipleri, yeni sorumluluklarla birlikte aşağıdakiler de dahil olmak üzere yeni zorluklarla ilgilenir:

OT uyarıları, endüstriyel donanımlar, protokoller ve ağ davranışı ile ilgili mevcut SOC ekiplerinde OT uzmanlığı ve bilgi eksikliği. Bu genellikle OT olaylarının ve bunların iş etkilerinin belirsiz veya en aza indirilmesine dönüşür.

OT ve SOC kuruluşları arasındaki silolu veya verimsiz iletişim ve süreçler .

OT ağları için görünürlük eksikliği veya otomatik güvenlik düzeltmesi gibi sınırlı teknoloji ve araçlar. OT ağları için veri kaynakları arasında bilgileri değerlendirmeniz ve bağlamanız gerekir ve mevcut SOC çözümleriyle tümleştirmeler maliyetli olabilir.

Ancak OT verileri, mevcut SOC araçları ve iş akışlarıyla bağlam ve tümleştirme olmadan, OT güvenliği ve operasyonel tehditler yanlış işlenebilir, hatta fark edilmeyebilir.

IoT ve Microsoft Sentinel için Defender'ı tümleştirme

Microsoft Sentinel, güvenlik bilgileri olay yönetimi (SIEM) güvenlik düzenleme otomatik yanıtı (SOAR) için ölçeklenebilir bir bulut hizmetidir. SOC ekipleri, ağlar arasında veri toplamak, tehditleri algılamak ve araştırmak ve olaylara yanıt vermek için IoT için Microsoft Defender ile Microsoft Sentinel arasındaki tümleştirmeyi kullanabilir.

Microsoft Sentinel'de IoT için Defender veri bağlayıcısı ve çözümü, SOC ekiplerine kullanıma hazır güvenlik içeriği sunarak OT güvenlik uyarılarını görüntülemelerine, analiz etmelerine ve yanıtlamalarına ve daha geniş kapsamlı kurumsal tehdit içeriklerinde oluşturulan olayları anlamalarına yardımcı olur.

OT ağ uyarılarınızı Microsoft Sentinel'e akışla göndermek için IoT için Defender veri bağlayıcısını tek başına yükleyin. Ardından IoT/OT'ya özgü analiz kuralları, çalışma kitapları ve SOAR playbook'larının ek değeri için IoT için Microsoft Defender çözümünü ve ayrıca ICS teknikleri için MITRE ATT&CK ile olay eşlemelerini yükleyin.

IoT için Defender'ı Microsoft Sentinel ile tümleştirmek, Microsoft Sentinel'in diğer iş ortağı tümleştirmelerinden daha fazla veri almanıza da yardımcı olur. Daha fazla bilgi için bkz . Microsoft ve iş ortağı hizmetleriyle tümleştirmeler.

Dekont

Microsoft Sentinel'in bazı özellikleri ücrete tabi olabilir. Daha fazla bilgi için bkz . Maliyetleri planlama ve Microsoft Sentinel fiyatlandırması ile faturalamasını anlama.

Tümleşik algılama ve yanıt

Aşağıdaki tabloda hem IoT için Defender tarafında ot ekibinin hem de Microsoft Sentinel tarafındaki SOC ekibinin saldırı zaman çizelgesinin tamamında tehditleri nasıl hızla algılayıp yanıt verdiği gösterilmektedir.

| Microsoft Sentinel | Adımlar | IoT için Defender |

|---|---|---|

| OT uyarısı tetiklenmiş | IoT için Defender'ın Bölüm 52 güvenlik araştırma grubu tarafından desteklenen yüksek güvenilirlikli OT uyarıları, IoT için Defender'a alınan verilere göre tetiklenir. | |

| Analiz kuralları yalnızca ilgili kullanım örnekleri için olayları otomatik olarak açar ve OT uyarı yorgunluğunu önler | OT olayı oluşturuldu | |

| SOC ekipleri site, satır, güvenliği aşılmış varlıklar ve OT sahipleri hakkındaki veriler de dahil olmak üzere iş etkisini eşler | OT olayı iş etkisi eşlemesi | |

| SOC ekipleri olayı Etkin'e taşır ve ağ bağlantılarını ve olayları, çalışma kitaplarını ve OT cihazı varlık sayfasını kullanarak araştırmaya başlar | OT olay araştırması | Uyarılar Etkin'e taşınır ve OT ekipleri PCAP verilerini, ayrıntılı raporları ve diğer cihaz ayrıntılarını kullanarak araştırma |

| SOC ekipleri OT playbook'ları ve not defterleri ile yanıt verir | OT olay yanıtı | OT ekipleri uyarıyı gizleme veya gerektiğinde bir sonraki sefer için öğrenme |

| Tehdit azaltıldıktan sonra SOC ekipleri olayı kapatır | OT olay kapatma | Tehdit azaltıldıktan sonra OT ekipleri uyarıyı kapatır |

Uyarı durumu eşitlemeleri

Uyarı durumu değişiklikleri Microsoft Sentinel'den yalnızca IoT için Defender'a eşitlenir, IoT için Defender'dan Microsoft Sentinel'e eşitlenmez.

IoT için Defender'ı Microsoft Sentinel ile tümleştirirseniz uyarı durumlarınızı Microsoft Sentinel'deki ilgili olaylarla birlikte yönetmenizi öneririz.

IoT için Defender için Microsoft Sentinel olayları

IoT için Defender veri bağlayıcısını yapılandırdıktan ve Microsoft Sentinel'e IoT/OT uyarı veri akışı yaptıktan sonra, bu uyarıları temel alan olaylar oluşturmak için aşağıdaki yöntemlerden birini kullanın:

| Metot | Açıklama |

|---|---|

| Varsayılan veri bağlayıcısı kuralını kullanma | Veri bağlayıcısı ile sağlanan IOT için Microsoft Defender analiz kuralında oluşturulan tüm uyarıları temel alan varsayılan Olay oluşturma seçeneğini kullanın. Bu kural, IoT için Defender'dan akışı yapılan her uyarı için Microsoft Sentinel'de ayrı bir olay oluşturur. |

| Kullanıma sunulan çözüm kurallarını kullanma | IoT için Microsoft Defender çözümüyle sağlanan kullanıma hazır analiz kurallarının bazılarını veya tümünü etkinleştirin. Bu analiz kuralları, yalnızca belirli durumlarda olaylar oluşturarak uyarı yorgunluğunu azaltmaya yardımcı olur. Örneğin, aşırı oturum açma girişimleri için, ancak ağda algılanan birden çok tarama için olaylar oluşturmayı seçebilirsiniz. |

| Özel kurallar oluşturma | Yalnızca özel gereksinimlerinize göre olaylar oluşturmak için özel analiz kuralları oluşturun. Başlangıç noktası olarak kullanıma hazır analiz kurallarını kullanabilir veya sıfırdan kurallar oluşturabilirsiniz. Aynı uyarı kimliği için yinelenen olayları önlemek için aşağıdaki filtreyi ekleyin: | where TimeGenerated <= ProcessingEndTime + 60m |

Uyarı oluşturmayı seçtiğiniz yöntemden bağımsız olarak, her IoT için Defender uyarı kimliği için yalnızca bir olay oluşturulmalıdır.

IoT için Defender için Microsoft Sentinel çalışma kitapları

IoT için Defender verilerinizi görselleştirmek ve izlemek için, IoT için Microsoft Defender çözümünün bir parçası olarak Microsoft Sentinel çalışma alanınıza dağıtılan çalışma kitaplarını kullanın.

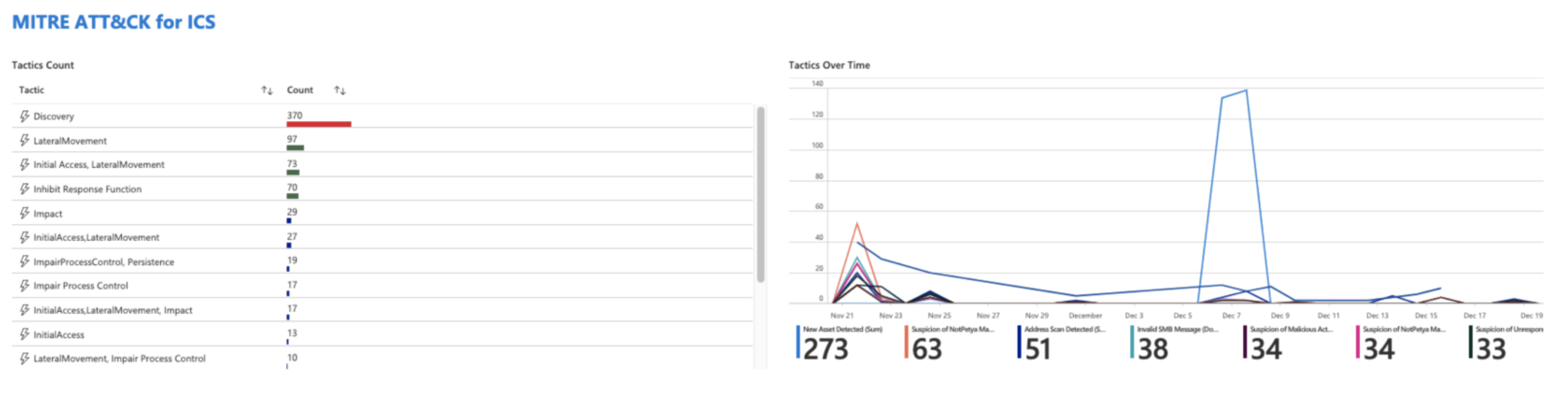

IoT için Defender çalışma kitapları açık olaylara, uyarı bildirimlerine ve OT varlıklarına yönelik etkinliklere göre OT varlıkları için kılavuzlu araştırma sağlar. Ayrıca ICS için MITRE ATT&CK® çerçevesi genelinde bir tehdit avcılığı deneyimi sağlar ve analistlerin, güvenlik mühendislerinin ve MSSP'lerin OT güvenlik duruşu hakkında durumsal farkındalık elde etmelerini sağlamak için tasarlanmıştır.

Çalışma kitapları uyarıları türe, önem derecelerine, OT cihaz türüne veya satıcısına veya zaman içinde uyarılara göre görüntüleyebilir. Çalışma kitapları ayrıca uyarıları ICS taktikleri için MITRE ATT&CK'ye eşlemenin yanı sıra taktiklerin sayı ve zaman aralığına göre dağılımını gösterir. Örneğin:

IoT için Defender için SOAR playbook'ları

Playbook'lar, Rutin olarak Microsoft Sentinel'den çalıştırabileceğiniz otomatik düzeltme eylemlerinden oluşan koleksiyonlardır. Playbook, tehdit yanıtınızı otomatikleştirmeye ve düzenlemeye yardımcı olabilir. El ile çalıştırılabilir veya sırasıyla bir analiz kuralı veya otomasyon kuralı tarafından tetiklendiğinde belirli uyarılara veya olaylara yanıt olarak otomatik olarak çalışacak şekilde ayarlanabilir.

Örneğin, SOAR playbook'larını kullanarak şunları yapmak için:

Yeni mühendislik iş istasyonu gibi yeni bir varlık algılandığında ServiceNow'da bir varlık bileti açın. Bu uyarı, saldırganlar tarafından PLC'leri yeniden programlamak için kullanılabilecek yetkisiz bir cihaz olabilir.

Şüpheli etkinlik algılandığında, örneğin planlanmamış PLC yeniden programlaması gibi ilgili paydaşlara bir e-posta gönderin. Posta, ilgili üretim hattından sorumlu bir kontrol mühendisi gibi OT personeline gönderilebilir.

IoT için Defender olaylarını, uyarılarını ve olaylarını karşılaştırma

Bu bölümde, Microsoft Sentinel'de IoT için Defender olayları, uyarıları ve olayları arasındaki farklar açıklanmaktadır. Ot ağlarınız için geçerli olayların, uyarıların ve olayların tam listesini görüntülemek için listelenen sorguları kullanın.

Microsoft Sentinel'de genellikle uyarılardan daha fazla IoT için Defender olayı ve olaylardan daha fazla IoT için Defender uyarısı görürsünüz.

Microsoft Sentinel'de IoT için Defender olayları

IoT için Defender'dan Microsoft Sentinel'e akışla gönderilen her uyarı günlüğü bir olaydır. Uyarı günlüğü IoT için Defender'da yeni veya güncelleştirilmiş bir uyarıyı yansıtıyorsa SecurityAlert tablosuna yeni bir kayıt eklenir.

Microsoft Sentinel'deki tüm IoT için Defender olaylarını görüntülemek için SecurityAlert tablosunda aşağıdaki sorguyu çalıştırın:

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Microsoft Sentinel'de IoT için Defender uyarıları

Microsoft Sentinel, geçerli analiz kurallarınıza ve SecurityAlert tablosunda listelenen uyarı günlüklerine göre uyarılar oluşturur. IoT için Defender için herhangi bir etkin analiz kuralınız yoksa, Microsoft Sentinel her uyarı günlüğünü bir olay olarak kabul eder.

Microsoft Sentinel'de uyarıları görüntülemek için SecurityAlert tablosunda aşağıdaki sorguyuçalıştırın:

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

IoT için Microsoft Defender çözümünü yükledikten ve AD4IoT-AutoAlertStatusSync playbook'unu dağıttıktan sonra, uyarı durumu değişiklikleri Microsoft Sentinel'den IoT için Defender'a eşitlenir. Uyarı durumu değişiklikleri IoT için Defender'dan Microsoft Sentinel'e eşitlenmez .

Önemli

Uyarı durumlarınızı Microsoft Sentinel'deki ilgili olaylarla birlikte yönetmenizi öneririz. Daha fazla bilgi için bkz . Microsoft Sentinel'de olay görevleriyle çalışma.

Microsoft Sentinel'de IoT için Defender olayları

Microsoft Sentinel analiz kurallarınıza göre olaylar oluşturur. Aynı olayda gruplandırılmış birkaç uyarınız veya belirli uyarı türleri için olay oluşturmamak üzere yapılandırılmış analiz kurallarınız olabilir.

Microsoft Sentinel'de olayları görüntülemek için aşağıdaki sorguyu çalıştırın:

SecurityIncident

Sonraki adımlar

Daha fazla bilgi için bkz.

- Microsoft ve iş ortağı hizmetleriyle tümleştirmeler

- Öğretici: Microsoft Sentinel ile IoT için Microsoft Defender'ı Bağlan

- IoT için Defender verileriyle tehditleri kullanıma hazır olarak algılama

- Tehditleri algılamak için özel analitik kuralları oluşturma

- Öğretici: Microsoft Sentinel'de playbook'ları otomasyon kurallarıyla kullanma