Kullanıcılar için kişisel erişim belirteçlerini yönetmek için ilkeleri kullanma

Azure DevOps Services

Bu makalede, Azure DevOps'ta kişisel erişim belirteçlerini (PAT) yönetmek için Microsoft Entra ilkelerini kullanma hakkında yönergeler sağlanır. Yeni veya yenilenen SPO'ların oluşturulmasını, kapsamını ve kullanım ömrünü sınırlamanın yanı sıra sızdırılan PAT'lerin otomatik iptalini nasıl işleyecekleri açıklanır. Her bölümde, yöneticilerin kuruluşlarında PAT kullanımını etkili bir şekilde denetlemesine ve güvenliğini sağlamalarına yardımcı olmak için ilgili ilkelerin varsayılan davranışı ayrıntılı olarak açıklanmıştır.

Önemli

Hem kullanıcı arabirimi hem de API'ler aracılığıyla oluşturulan mevcut PAT'ler, kullanım ömrü boyunca geçerli kalır. Yenilemenin başarılı olmasını sağlamak için mevcut PAT'lerinizi yeni kısıtlamalara uyacak şekilde güncelleştirin.

Önkoşullar

- Kuruluş Bağlantısı: Kuruluşunuzun Microsoft Entra Kimliği'ne bağlı olduğundan emin olun.

- Roller: Microsoft Entra Id'de Azure DevOps Yöneticisi olun. Rolünüzü denetlemek için Azure portalında oturum açın ve Microsoft Entra Id>Rolleri ve yöneticileri'ne gidin. Azure DevOps yöneticisi değilseniz ilkeleri göremezsiniz. Gerekirse yöneticinize başvurun.

Genel PAT'ların oluşturulmasını kısıtlama

Microsoft Entra'daki Azure DevOps Yöneticisi, kullanıcıların tek bir kuruluş yerine tüm erişilebilir kuruluşlar için geçerli olan genel Kişisel Erişim Belirteçleri (PAT) oluşturmasını kısıtlayabilir. Bu ilke etkinleştirildiğinde, yeni PAT'ler belirli Azure DevOps kuruluşlarıyla ilişkilendirilmelidir. Varsayılan olarak, bu ilke kapalı olarak ayarlanır.

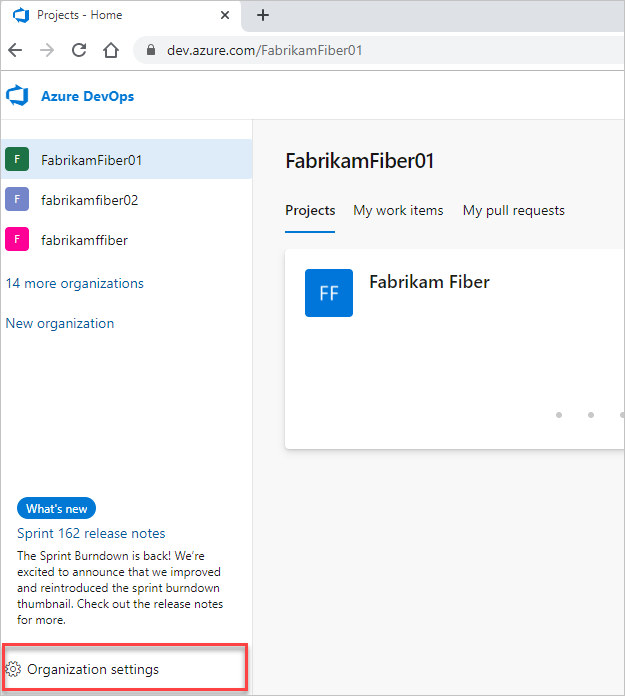

Kuruluşunuzda oturum açın (

https://dev.azure.com/{yourorganization}).Kuruluş ayarları'nı seçin

.

.

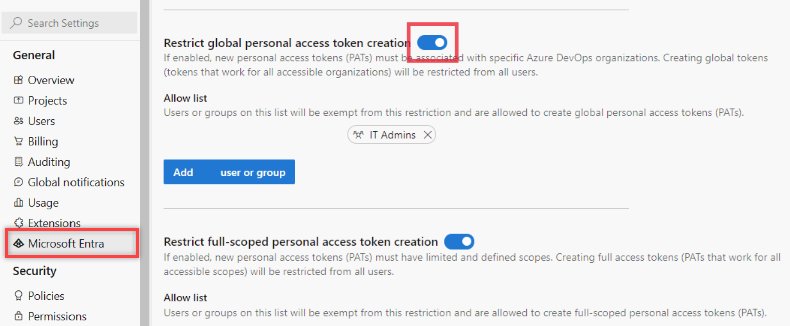

Microsoft Entra'yı seçin, Genel kişisel erişim belirteci oluşturma ilkesini kısıtla'yı bulun ve iki durumlu düğmeyi açın.

Tam kapsamlı PAT'ların oluşturulmasını kısıtla

Microsoft Entra'daki Azure DevOps Yöneticisi, kullanıcıların tam kapsamlı PAT oluşturmasını kısıtlayabilir. Bu ilkenin etkinleştirilmesi, yeni PAT'lerin belirli, özel tanımlı kapsam kümesiyle sınırlı olmasını gerektirir. Varsayılan olarak, bu ilke kapalı olarak ayarlanır.

Kuruluşunuzda oturum açın (

https://dev.azure.com/{yourorganization}).Kuruluş ayarları'nı seçin

.

.Microsoft Entra'yı seçin, Tam kapsamlı kişisel erişim belirteci oluşturma ilkesini kısıtla'yı bulun ve iki durumlu düğmeyi açın.

Yeni PAT'ler için maksimum kullanım ömrünü ayarlama

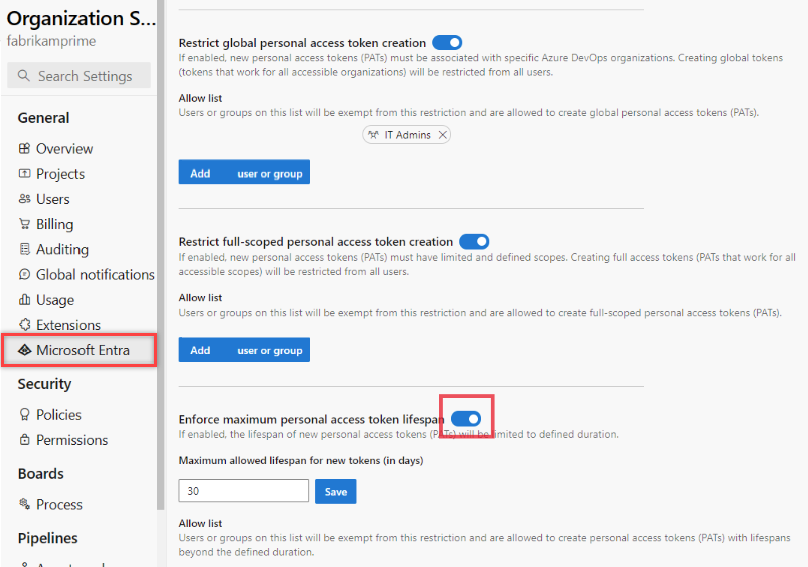

Microsoft Entra Id'deki Azure DevOps Yöneticisi, PAT'nin en uzun kullanım ömrünü tanımlayabilir ve bunu gün cinsinden belirtebilir. Varsayılan olarak, bu ilke kapalı olarak ayarlanır.

Kuruluşunuzda oturum açın (

https://dev.azure.com/{yourorganization}).Kuruluş ayarları'nı seçin

.

.Microsoft Entra'yı seçin, Maksimum kişisel erişim belirteci kullanım ömrü ilkesini bulun ve iki durumlu düğmeyi açık konuma getirin.

En fazla gün sayısını girin ve Kaydet'i seçin.

Microsoft Entra kullanıcılarını veya gruplarını izin verilenler listesine ekleme

Uyarı

Kiracı ilkesi izin listeleriniz için grupları kullanmanızı öneririz. Adlandırılmış bir kullanıcı kullanıyorsanız, kimlik başvurusu Birleşik Devletler, Avrupa (AB) ve Güneydoğu Asya'da (Singapur) bulunur.

İzin verilenler listesindeki kullanıcılar veya gruplar etkinleştirildiğinde bu ilkelerin kısıtlama ve zorlamalarından muaf tutulur. Kullanıcı veya grup eklemek için Microsoft Entra kullanıcısı veya grubu ekle'yi ve ardından Ekle'yi seçin. Her ilkenin kendi izin verilenler listesi vardır. Bir kullanıcı bir ilke için izin verilenler listesindeyse, diğer etkinleştirilmiş ilkeler yine de geçerlidir. Bu nedenle, bir kullanıcıyı tüm ilkelerden muaf tutabilmek için her izin verilenler listesine ekleyin.

Sızdırılan PAT'leri otomatik olarak iptal etme

Microsoft Entra Id'deki Azure DevOps Yöneticisi, sızdırılan PAT'leri otomatik olarak iptal eden ilkeyi yönetebilir. Bu ilke, Microsoft Entra kiracınıza bağlı kuruluşlardaki tüm PAT'ler için geçerlidir. Varsayılan olarak, bu ilke açık olarak ayarlanır. Azure DevOps PAT'leri genel GitHub depolarında denetlenirse otomatik olarak iptal edilir.

Uyarı

Bu ilkeyi devre dışı bırakmak, genel GitHub depolarında denetlenen tüm PAT'ların etkin kalacağı, Azure DevOps kuruluşunuzun ve verilerinizin güvenliğini tehlikeye atacağı ve uygulama ve hizmetlerinizi önemli bir risk altına sokacağı anlamına gelir. İlke devre dışı bırakıldığında bile PAT sızdırılırsa bir e-posta bildirimi almaya devam edebilirsiniz, ancak otomatik olarak iptal edilmeyecektir.

Sızdırılan PAT'ların otomatik iptalini kapatma

Kuruluşunuzda oturum açın (

https://dev.azure.com/{yourorganization}).Kuruluş ayarları'nı seçin

.

.Microsoft Entra'yı seçin, sızdırılan kişisel erişim belirteçlerini otomatik olarak iptal et ilkesini bulun ve iki durumlu düğmeyi kapalı konuma getirin.

İlke devre dışı bırakılır ve genel GitHub depolarında denetlenen tüm PAT'ler etkin kalır.