Veri korumaya genel bakış

Azure DevOps Services

Azure DevOps Services, planlamadan dağıtıma kadar geliştirme projeleriniz için bulutta barındırılan bir uygulamadır. Şirket içi özelliklere bağlı olarak, daha fazla bulut hizmetiyle kaynak kodunuzu, iş öğelerinizi, derlemelerinizi ve testlerinizi yönetiriz. Azure DevOps, geliştirme projeleriniz için güvenilir ve küresel olarak kullanılabilir bir hizmet sunmak için hizmet olarak platform (PaaS) altyapısını ve Azure SQL dahil olmak üzere birçok Azure hizmetini kullanır.

Bu makalede, Microsoft'un projelerinizi güvenli, kullanılabilir, güvenli ve özel tutmaya yardımcı olmak için attığı adımlar açıklanır. Projelerinizi güvenli ve güvenli tutmak için oynadığınız rolü açıklar.

Bu makale, proje varlıklarını günlük olarak yöneten kuruluş yöneticilerine ve BT uzmanlarına yöneliktir. Azure DevOps'u zaten bilen ve Microsoft'un Azure DevOps'ta depolanan varlıkları nasıl koruduğu hakkında daha fazla bilgi edinmek isteyen kişiler için en kullanışlı seçenektir.

Taahhüdümüz

Microsoft, projelerinizin istisnasız olarak güvenli ve güvenli kalmasını sağlamaya yardımcı olur. Projelerinizi Azure DevOps'ta depoladığınızda, bunlar birden çok güvenlik ve idare teknolojisi katmanından, operasyonel uygulamalardan ve uyumluluk ilkelerinden yararlanırlar. Hem bekleyen hem de aktarımdaki veri gizliliğini ve bütünlüğünü zorunlu tutacağız.

Karşılaştığınız tehditler dört temel kategoridedir: veri kullanılabilirliği, hizmet kullanılabilirliği, hizmet güvenliği ve veri gizliliği. Bu makale, her kategori içindeki belirli tehditleri inceler ve Azure DevOps'un bunları ele almak için neler yaptığını açıklar. Makale, verilerin nasıl depolandığını ve Azure DevOps'un verilerinize erişimi nasıl yönettiğini açıklayarak başlar.

Veri koruma, varlıklarınızı yetkisiz ifşa ve kurcalamalara karşı korumak için atılması gereken adımları bilen yöneticilerin ve kullanıcıların etkin katılımını gerektirir. Yalnızca doğru kişilerin Azure DevOps içindeki verilere erişmesi için kullanıcı erişim noktalarına izinler verdiğinizde açık olun.

Nerede veya nasıl kullanılırsa kullanılsın, tüm verilerin risk altında olabileceğini düşünmelisiniz. Bu deyim hem bulutta depolanan veriler hem de özel bir veri merkezinde depolanan veriler için geçerlidir. Verilerinizi, duyarlılıklarını ve risklerini ve gizliliği tehlikeye girerse zararlarını sınıflandırmak önemlidir. Ayrıca, verilerinizi bilgi güvenliğini yönetmeye yönelik genel bir ilkeye göre kategorilere ayırın.

Azure üzerinde oluşturulmuş

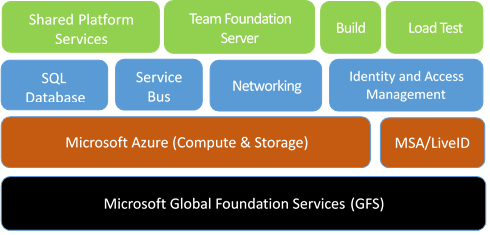

Azure DevOps'u tamamen Azure veri merkezlerinde barındırıyoruz. Azure DevOps işlem, depolama, ağ, Azure SQL, kimlik ve erişim yönetimi ve Azure Service Bus gibi birçok temel Azure hizmetini kullanır.

Azure DevOps, hizmet meta verileri ve müşteri verileri için birincil depo olarak Azure Depolama’yı kullanır. Azure DevOps, veri türüne ve depolama ve alma gereksinimlerine bağlı olarak Azure Blob Depolama ve Azure SQL Veritabanı depolama kullanır.

Azure DevOps Services'ın veri koruma yaklaşımını anlamanıza yardımcı olmak için depolama hizmetleriyle ilgili bazı arka plan bilgileri aşağıdadır:

Azure Blob Depolama yapılandırılmamış verilerin büyük öbeklerini depolar. Tüm projeler bu hizmeti kullanır. Verilerin arasında kaynak dosyaların içeriği ve iş öğelerinin ekleri gibi hassas veya gizli bilgiler olabilir. Çoğu proje için, kullanılan çoğu depolama alanı bu tür yapılandırılmamış blob depolama alanıdır.

Azure SQL Veritabanı proje meta verileri, sürümlenmiş kaynak denetimi geçmişi ve iş öğelerinin ayrıntıları dahil olmak üzere kuruluşunuzun yapılandırılmış ve işlemsel yönlerini depolar. Veritabanı depolama alanı, projenizin önemli öğelerine hızlı erişim sağlar. Dosyaları ve ekleri aramak için blob depolamada dizinler sağlar.

Yöneticiler, kullanıcı kimlikleri veya grupları üzerinde izinler vererek veya kısıtlayarak kaynaklara erişimi yönetebilir. Azure DevOps, Microsoft Entra Id ve Microsoft hesapları aracılığıyla kullanıcı kimliklerinin federasyon kimlik doğrulamalarını kullanır.

Kimlik doğrulaması sırasında kullanıcı kimlik doğrulama sağlayıcısına yönlendirilir ve burada kimlik bilgilerini sağlar. Kimlik doğrulama sağlayıcısı kullanıcının kimlik bilgilerini doğruladıktan sonra Azure DevOps kullanıcıya bir kimlik doğrulama tanımlama bilgisi sağlar. Bu tanımlama bilgisi, kullanıcının Azure DevOps'ta kimlik doğrulamasından devam etmesini sağlar.

Bu şekilde kullanıcının kimlik bilgileri hiçbir zaman doğrudan Azure DevOps ile paylaşılmaz. Kullanıcının erişmeye çalıştığı her Azure DevOps kaynağı için izinlerin doğrulanması, kullanıcının açık izinlerine ve kullanıcının grup üyeliği aracılığıyla devraldığı izinlere bağlıdır.

Yöneticiler kuruluşa, proje koleksiyonlarına, ekip projelerine ve ekip kapsamındaki verilere ve işlevlere erişimi korumaya yardımcı olmak için erişim denetimlerini kullanabilir. Yöneticiler ayrıca sürüm denetimi için klasörler ve iş öğeleri için alan yolları gibi belirli varlıklar için erişim denetimlerini kullanabilir.

Veri kullanılabilirliği

Azure DevOps, donanım hatası, hizmet kesintisi veya bölgesel olağanüstü durum olduğunda veri kullanılabilirliğini sağlamaya yardımcı olmak için birçok Azure Depolama özelliği kullanır. Ayrıca Azure DevOps ekibi, verilerin yanlışlıkla veya kötü amaçlı silmeye karşı korunmasına yardımcı olan yordamları izler.

Veri yedekliliği

Azure Depolama, donanım veya hizmet hataları sırasında verilerin korunmasına yardımcı olmak için müşteri verilerini aynı coğrafi konumdaki iki bölge arasında coğrafi olarak çoğaltır. Örneğin, Azure Depolama verileri Kuzey ve Batı Avrupa arasında veya Kuzey ve Güney Birleşik Devletler arasında coğrafi olarak çoğaltabilir.

Azure Blob Depolama için müşteri verileri tek bir bölge içinde üç kez çoğaltılır. Müşteri verileri aynı coğrafi konumdaki ikinci bir bölgeye zaman uyumsuz olarak çoğaltılır. Bu nedenle Azure her zaman verilerinizin altı kopyasının eşdeğerini tutar.

Birden çok kopyaya sahip olmak, büyük bir kesinti veya olağanüstü durum olduğunda ayrı bir bölgeye yük devretme gerçekleştirmenize ve aynı zamanda bir bölgedeki donanım hataları için yerel yedekliliğe sahip olmanıza olanak tanır. Azure SQL Veritabanı depolama için bölgesel bir olağanüstü durum söz konusu olduğunda günlük yedeklemeler site dışında tutulur.

Veri yedekliliği ve yük devretme ile ilgili:

- Microsoft verilerinizi birincil ve ikincil bölge arasında çoğalttığında dakika cinsinden ölçülen doğal bir delta vardır.

- İkincil bölgeye yük devretme, Belirli bir ölçek birimindeki tüm müşterileri etkilediği için Microsoft'un merkezi olarak vermesi gereken bir karardır. Microsoft, aşırı durumlar dışında, müşteri verilerinin kaybolmaması için yük devretmeyi önlemeyi tercih eder.

- Azure DevOps, yüzde 99,9 çalışma süresi hizmet düzeyi sözleşmesi (SLA) sunar. Azure DevOps, belirli bir ayda bu SLA'yı kaçırırsa aylık ücretlerin bir kısmını iade eder.

- Brezilya'da yalnızca bir bölge olduğundan, Brezilya'daki müşteri verileri olağanüstü durum kurtarma amacıyla Orta Güney ABD bölgesine çoğaltılır.

Hatalar olur

Microsoft, yanlışlıkla veri kaybına karşı koruma sağlamak amacıyla hem Azure Blob Depolama depolanan bloblar hem de Azure SQL Veritabanı içindeki veritabanları için belirli bir noktaya yedeklemeler çalıştırır. Her depolama hesabı, tüm blobların ayrı bir kopyasını tutar ve değişiklikler mevcut verilere eklenir. Bu yedeklemeler sabittir ve yedekleme yordamları sırasında mevcut depolamayı yeniden yazma gereksinimini ortadan kaldırır.

Azure SQL Veritabanı, Azure DevOps tarafından kullanılan standart yedekleme özelliklerini içerir. Verileriniz 28 gün boyunca saklanır ve bu yedeklemeler bölgesel bir kesinti sırasında kurtarmayı kolaylaştırmak için eşleştirilmiş bir bölgede de çoğaltılır.

Silinen kuruluşları veya projeleri silme işleminden sonraki 28 günlük süre içinde kurtarabilirsiniz. Ancak bu süre geçtikten sonra bu varlıklar kalıcı olarak silinir ve geri yüklenemez. Bu yedeklemeler olağanüstü durum kurtarma için önemli bir bileşen görevi görürken, müşterilerin verilerinin kapsamlı bir şekilde korunması için uygun veri yönetimi ve yedekleme stratejilerini uygulaması önemlidir.

Önemli

- Burada yanlışlıkla silme işlemi, hizmetlerimizdeki bir olayın sonucu olarak ortaya çıkan senaryoları ifade eder. Müşterilerin varlıkları yanlışlıkla silmesini (örneğin, depolar, iş öğeleri, ekler veya yapıtlar) içermez.

- Müşterilerin yanlışlıkla silmesine neden olan varlıkların geri yüklenmesini desteklemiyoruz. Bu yedeklemeler yalnızca iş sürekliliği ve kesinti veya olağanüstü durum senaryolarından kurtarmaya yardımcı olmak için hazırlar.

- Nadir durumlarda, arka uç yeniden denemeleri ve birden çok kaynaktan veri silme gereksinimi nedeniyle silme işlemimiz 70 güne kadar sürebilir.

Uygulama kritik

Verilerinizin birden çok yedeğine sahip olmak iyidir, ancak uygulama olmadan geri yükleme öngörülemez olabilir. İnsanlar "yedeklemeler asla başarısız olmaz; geri yüklemeler yapar." Deyimi teknik olarak yanlış olsa da yaklaşım doğru.

Microsoft, veri kümelerini yedeklemeden geri yüklemeyi düzenli olarak uygular. Azure'dan coğrafi olarak yedekli depolamayı düzenli olarak test ediyoruz. Olağanüstü durum ve veri bozulması senaryolarının birçok bileşimi vardır. Bu senaryolar için düzenli aralıklarla yeni testler planlamaya ve çalıştırmaya devam ediyoruz.

Hizmet kullanılabilirliği

Azure DevOps, kuruluşunuza ve ilişkili varlıklara erişiminizin olduğundan emin olmanıza yardımcı olmak için dağıtılmış hizmet reddi (DDoS) korumaları ve canlı site yanıtı sunar.

DDoS korumaları

Bazı durumlarda kötü amaçlı bir DDoS saldırısı hizmet kullanılabilirliğini etkileyebilir. Azure,hizmetimize yönelik saldırıları önlemeye yardımcı olan bir DDoS savunma sistemine sahiptir. SYN tanımlama bilgileri, hız sınırlama ve bağlantı sınırları gibi standart algılama ve azaltma tekniklerini kullanır. Sistem yalnızca dışarıdan değil Azure'ın içinden de saldırılara dayanacak şekilde tasarlanmıştır.

Azure DevOps, Azure savunma sistemlerine nüfuz edebilen uygulamaya özgü saldırılar için uygulama düzeyinde ve kuruluş düzeyinde kotalar ve azaltma oluşturur. Bu uygulama, bir saldırı sırasında önemli hizmet kaynaklarının aşırı kullanılmasını veya kaynakların yanlışlıkla kötüye kullanılmasını önlemeye yardımcı olur.

Canlı site yanıtı

Nadir durumlarda, hizmet kullanılabilirliğiyle ilgili bir soruna canlı site yanıtı gerektirebilirsiniz. Sorunu hızla belirlemek ve gerekli geliştirme ekibi kaynaklarıyla etkileşime geçmek için sürekli olarak kullanılabilen bir operasyon ekibimiz var.

Ardından geliştirme ekibi kaynakları sorunu giderir. Ayrıca hizmeti etkileyen bir sorunu algılayan dakikalar içinde hizmet durumu sayfasını güncelleştirmeyi hedefler. Geliştirme ekibi kaynakları bir sorunu ele aldıktan sonra kök nedeni belirler ve gelecekte benzer sorunları önlemek için gerekli değişiklikleri izler.

Canlı site yönetimi için Azure DevOps süreçleri, deneyiminiz ve hizmetin durumuna odaklanır. Bu işlemler sorunları algılama, yanıtlama ve azaltma süresini en aza indirir. Tüm mühendislik disiplinleri dahil ve sorumlu olduğundan, sürekli iyileştirmeler doğrudan deneyim dışında gelişir. İzleme, tanılama, dayanıklılık ve kalite güvencesi süreçleri zaman içinde iyileştirir.

Azure DevOps'ta canlı site yönetimi üç ayrı parçaya sahiptir: telemetri, olay yönetimi ve canlı site incelemesi. Bu parçaların gerektirdiğiler şunlardır:

Operasyon ekibi, tek tek kuruluşlar için kullanılabilirlik ölçümlerini de izler. Bu ölçümler, yalnızca bazı müşterilerimizi etkileyebilecek belirli koşullar hakkında içgörüler sağlar. Bu veriler üzerinde yapılan araştırmalar genellikle müşteriye özgü sorunları çözmek için hedeflenen iyileştirmelere neden olabilir. Bazı durumlarda Microsoft, deneyiminizi anlamak ve hizmeti geliştirmek için sizinle birlikte çalışmak için doğrudan sizinle iletişim kurabilir.

Microsoft bir SLA yayımlar ve bu sözleşmeyi her ay yerine getirmemizi sağlamak için finansal bir garanti sağlar. Daha fazla bilgi için bkz . Azure DevOps için SLA.

Bazen iş ortağı ekiplerinin veya bağımlılıkların Azure DevOps'yi etkileyen olayları olabilir. Tüm iş ortağı ekipleri, bu hizmet kesintilerini belirlemek, çözmek ve bu hizmet kesintilerinden ders çıkarmak için benzer yaklaşımları izler.

Hizmet güvenliği

Hizmet güvenliği, uygun tasarım ve kodlama tekniklerinden operasyonel faktörlere kadar sürekli tetikte olmayı gerektirir. Microsoft, güvenlik açıklarının önlenmesine ve ihlal algılamaya etkin bir şekilde yatırım yapar. Bir ihlal varsa, Microsoft veri sızıntısını, kaybını veya bozulmasını en aza indirmek için güvenlik yanıtı planlarını kullanır. Daha fazla bilgi için bkz . Güvenlik, kimlik doğrulaması ve yetkilendirme hakkında.

Tasarıma göre güvenlik

Azure DevOps, güvenli olacak şekilde tasarlanmıştır. Azure DevOps, geliştirme sürecinin temeli olan Microsoft Güvenlik Geliştirme Yaşam Döngüsü'ne sahiptir. Microsoft Operasyonel Güvenlik Güvencesi programı, Azure DevOps'ta bulut işlemi yordamlarına yol gösterir.

Azure DevOps ekibinin tüm mühendisler ve operasyon personeli için yıllık eğitim gereksinimleri vardır. Ekip, Microsoft mühendisleri tarafından barındırılan resmi olmayan toplantılara da sponsorluk eder. Ekip bir toplantıda ortaya çıkarılan bir sorunu çözdükten sonra, öğrenilen dersleri diğer ekiplerle paylaşır.

Aşağıdaki yöntemler eğitim gereksinimlerini belirtir:

- Hizmet tasarımı sırasında tehdit modelleme

- Tasarım ve kod için en iyi yöntemleri takip edin

- Standart araçlar ve test ile güvenliği doğrulama

- İşletimsel verilere ve müşteri verilerine erişimi sınırlama

- Katı bir onay işlemiyle yeni özelliklerin piyasaya sürülması

Bulut hizmeti yalnızca konak platformu kadar güvenlidir. Azure DevOps, altyapısının büyük bir kısmı için PaaS kullanır. PaaS, bilinen güvenlik açıkları için otomatik olarak düzenli güncelleştirmeler sağlar.

Azure'da barındırılan sanal makineler, barındırılan derleme hizmeti gibi hizmet olarak altyapıyı (IaaS) kullanır. Bu tür görüntüler, Windows Update'ten edinilebilen en son güvenlik düzeltme eklerini içerecek düzenli güncelleştirmeler alır. Aynı güncelleştirme katılık, dağıtım, izleme ve raporlama için kullanılan makineler de dahil olmak üzere şirket içi makineler için de geçerlidir.

Azure DevOps ekibi, Azure DevOps'un düzenli ve güvenlik odaklı sızma testlerini yürütür. Sızma testi, kötü amaçlı saldırganların kullandığı teknikleri ve mekanizmaları kullanarak Azure DevOps'un canlı üretim hizmetlerinden ve altyapısından yararlanmaya çalışır. Amaç, denetimli bir işlemdeki gerçek dünyadaki güvenlik açıklarını, yapılandırmaları, hataları veya diğer güvenlik açıklarını belirlemektir.

Ekip, diğer iyileştirme alanlarını belirlemek ve önleyici sistemlerin ve eğitimin kalitesini artırmak için bu testlerin sonuçlarını gözden geçirmekte. Microsoft Hizmet Güveni Portalı'nda son Azure DevOps sızma testlerinin sonuçlarını gözden geçirebilirsiniz.

Kimlik bilgisi güvenliği

Microsoft, projelerinizin istisnasız olarak güvenli ve güvenli kalmasını sağlamaya kararlıdır. Azure DevOps'ta projeleriniz birden çok güvenlik ve idare teknolojisi katmanından, operasyonel uygulamalardan ve uyumluluk ilkelerinden yararlanıyor. Hem bekleyen hem de aktarımdaki veri gizliliğini ve bütünlüğünü zorunlu tutacağız. Ayrıca, Azure DevOps tarafından depoladığımız kimlik bilgileri veya gizli dizilerle ilgili olarak aşağıdaki uygulamalara bağlıyız. Doğru kimlik doğrulama mekanizmasını seçme hakkında daha fazla bilgi edinmek için bkz . Kimlik doğrulaması kılavuzu.

Önemli

Azure DevOps Alternatif Kimlik Bilgileri kimlik doğrulamayı desteklemez. Alternatif Kimlik Bilgileri kullanmaya devam ediyorsanız daha güvenli bir kimlik doğrulama yöntemine geçmenizi kesinlikle öneririz.

Kişisel erişim belirteçleri (PAT)

- PAT'nin karmasını depolarız.

- Ham PAT'lar sunucu tarafında bellek içi oluşturur. RNGCryptoServiceProvider aracılığıyla rastgele 32 bayt oluşturur ve çağıranla base-32 kodlu bir dize olarak paylaşılır. Bu değer DEPOLANMAZ.

- PAT karması, anahtar kasamızda depolanan 64 baytlık simetrik imzalama anahtarını kullanarak ham PAT'nin HMACSHA256Hash değeri olarak sunucu tarafında bellek içi oluşturur.

- Karma, veritabanımızda depolanır.

Güvenli kabuk (SSH) anahtarları

- Kapsayan kuruluş kimliğinin ve SSH ortak anahtarının karması depolarız.

- Ham ortak anahtarlar doğrudan arayan tarafından SSL üzerinden sağlanır.

- SSH karması, anahtar kasamızda depolanan 64 baytlık simetrik imzalama anahtarını kullanarak sunucu tarafında kuruluş kimliğinin ve ham ortak anahtarın HMACSHA256Hash değeri olarak bellek içi oluşturur.

- Karma, veritabanımızda depolanır.

OAuth kimlik bilgileri (JWTs)

- Tam olarak kendini açıklayan JSON web belirteçleri (JWT) olarak OAuth kimlik bilgileri sorunu ve hizmetimizde depolanmaz.

- Verilen ve hizmetimize sunulan JWT'lerdeki talepler, anahtar kasamızda depolanan bir sertifika kullanılarak doğrulanır.

Güvenlik açıklarını raporlama

Sızma testinizin Azure DevOps hizmetiyle ilgili olası bir güvenlik açığı ortaya çıkardığını düşünüyorsanız, bunu 24 saat içinde Microsoft'a bildirin. Daha fazla bilgi için bir bilgisayar güvenlik açığını raporlamaya yönelik Microsoft web sayfasına bakın.

Önemli

Sızma testi etkinlikleri hakkında Microsoft'a bildirimde bulunmanıza gerek olmasa da, Microsoft Sızma Testi Görevlendirme Kuralları'na uymanız gerekir.

Ödül programı

Azure DevOps, Microsoft Bug Bounty programına katılır. Bu program, sorunları bize bildiren güvenlik araştırmacılarını ödüllendirmektedir ve Azure DevOps'un güvenliğini sağlamaya yardımcı olmak için daha fazla kişiyi teşvik eder. Daha fazla bilgi için bkz . Microsoft Azure DevOps Bounty Programı.

Erişimi kısıtlama

Microsoft, üretim ortamımıza ve müşteri verilerine kimlerin erişecekleri üzerinde sıkı denetim sahibidir. Erişim iznini gereken en düşük ayrıcalık düzeyinde ve yalnızca kullanıcının gerekçelerinin doğrulanmasından sonra veririz. Bir ekip üyesinin acil bir sorunu çözmek veya yapılandırma değişikliği dağıtmak için erişimi olması gerekiyorsa, üretim hizmetine tam zamanında erişim için başvurması gerekir. Durum çözümlenir çözülmez erişim iptal edilir.

Erişim isteklerini ve onaylarını ayrı bir sistemde izleyip izliyoruz. Sisteme tüm erişimler bu onaylarla bağıntılı olur. Onaylanmamış erişim algılarsak, operasyon ekibini araştırması için uyarırız.

Tüm uzak sistem erişimi için iki öğeli kimlik doğrulaması kullanırız. Geliştiricilerimizden veya operasyon personelimizden birinin kullanıcı adı ve parolası çalınırsa veriler korunur. Hizmete uzaktan erişim izni vermeden önce akıllı kart aracılığıyla veya önceden onaylanan bir numaraya yapılan telefon araması aracılığıyla daha fazla kimlik doğrulama denetimi yapılmalıdır.

Microsoft, hizmeti yönetmek ve bakımını yapmak için RDP parolaları, SSL sertifikaları ve şifreleme anahtarları gibi gizli dizileri kullanır. Bu gizli dizilerin tümü Azure portalı aracılığıyla güvenli bir şekilde yönetilir, depolanır ve iletilir. Bu gizli dizilere erişim için belirli bir izin gerekir ve bu izin güvenli bir şekilde günlüğe kaydedilir. Tüm gizli diziler düzenli bir tempoda döndürülür ve güvenlik olayı varsa bunları isteğe bağlı olarak döndürebiliriz.

Azure DevOps operasyon ekibi, hizmeti yönetmek için sağlamlaştırılmış yönetici iş istasyonları kullanır. Bu makineler en az sayıda uygulama çalıştırır ve mantıksal olarak segmentlere ayrılmış bir ortamda çalışır.

İşletim ekibi üyeleri, iş istasyonlarına erişmek için iki öğeli kimlik doğrulaması ile belirli kimlik bilgilerini sağlamalıdır. Tüm erişim izlenir ve güvenli bir şekilde günlüğe kaydedilir. Hizmeti dış kurcalamalardan yalıtmak için Outlook ve Office gibi uygulamalara izin vermiyoruz çünkü bunlar genellikle zıpkınla kimlik avı ve diğer saldırı türlerinin hedefidir.

İzinsiz giriş koruması ve yanıtı

Siz ve Azure DevOps arasında aktarım sırasında verilerin kesilmesini veya değiştirilmemesini sağlamaya yardımcı olmak için HTTPS ve SSL aracılığıyla verileri şifreleriz. Azure DevOps'ta sizin adınıza depoladığımız veriler şu şekilde şifrelenir:

Azure SQL veritabanlarında depolanan veriler saydam veri şifrelemesi yoluyla şifrelenir. Bu özellik, bekleyen veritabanını, ilişkili yedeklemeleri ve işlem günlüğü dosyalarını gerçek zamanlı olarak şifreleyerek kötü amaçlı etkinliklere karşı korumaya yardımcı olur.

Azure Blob Depolama bağlantılar, aktarımdaki verilerinizin korunmasına yardımcı olmak için şifrelenir. Azure DevOps, Azure Blob Depolama depolanan bekleyen veriler için hizmet tarafı şifreleme kullanır.

Azure DevOps ekibi, hizmetin önemli yönlerini günlüğe kaydetmek ve izlemek için Azure altyapısını kullanır. Günlüğe kaydetme ve izleme, hizmet içindeki etkinliklerin meşru olduğundan emin olmak ve ihlalleri veya ihlal girişimini algılamaya yardımcı olur.

Tüm dağıtım ve yönetici etkinlikleri, üretim depolama alanına operatör erişimi gibi güvenli bir şekilde günlüğe kaydedilir. Günlük bilgileri otomatik olarak analiz edilir ve kötü amaçlı veya yetkisiz olabilecek tüm davranışlar gerçek zamanlı uyarılar oluşturur.

Azure DevOps ekibi olası bir yetkisiz erişim veya yüksek öncelikli güvenlik açığı belirlediğinde, net bir yanıt planına sahiptir. Bu plan, sorumlu taraflar, müşteri verilerinin güvenliğini sağlamak için gerekli adımlar ve Microsoft'taki güvenlik uzmanlarıyla etkileşim kurma yönergelerini özetler. Ekip ayrıca tüm kuruluş sahiplerine verilerin açıklandığını veya bozulduğunu bildirir, böylece durumu düzeltmek için uygun adımları atabilir.

Azure DevOps, yeni ortaya çıkan tehditlerle mücadeleye yardımcı olmak için bir varsayılan ihlal stratejisi kullanmaktadır. Microsoft'taki güvenlik uzmanlarından oluşan son derece uzman bir ekip, gelişmiş saldırganların rolünü üstlenir. Bu ekip, hazır olma durumunu ve gerçek dünya saldırılarının etkilerini doğru bir şekilde ölçmek için ihlal algılamayı ve yanıtı test eder. Bu strateji, hizmetin tehdit algılamasını, yanıtını ve savunmasını güçlendirir. Ayrıca ekibin tüm güvenlik programının verimliliğini doğrulamasını ve geliştirmesini sağlar.

Fidye yazılımı saldırı koruması

Azure DevOps, fidye yazılımı saldırısını önlemeye, algılamaya ve yanıtlamaya yardımcı olmak için Azure denetimlerini kullanır. Azure'ın müşterilerin fidye yazılımı saldırılarına karşı korunmasına nasıl yardımcı olduğu hakkında daha fazla bilgi için bkz . Azure'da fidye yazılımı koruması.

Veri gizliliği

Verilerinizi uygun ve meşru kullanımlar için işlediğimize güvenmelisiniz. Bu güvencenin bir bölümü, kullanımın dikkatli bir şekilde kısıtlanmasıdır.

Genel Veri Koruma Yönetmeliği

Genel Veri Koruma Yönetmeliği (GDPR), Avrupa Birliği (AB) Veri Koruma Yönergesi 95/46/EC'nin 1995'te kullanıma sunulmasından bu yana Avrupa'daki veri koruma yasalarındaki en büyük değişikliktir. GDPR hakkında daha fazla bilgi için Microsoft Güven Merkezi'ndeki genel bakış sayfasına bakın.

Veri yerleşimi ve bağımsızlığı

Azure DevOps dünya genelinde şu sekiz coğrafi konumda kullanılabilir: Birleşik Devletler, Kanada, Avrupa, Birleşik Krallık, Hindistan, Avustralya, Asya Pasifik ve Brezilya. Varsayılan olarak, kuruluşunuz en yakın konumunuza atanır. Ancak, kuruluşunuzu oluştururken farklı bir konum seçebilirsiniz. Daha sonra fikrinizi değiştirirseniz, Microsoft desteğinin yardımıyla kuruluşu farklı bir konuma geçirebilirsiniz.

Azure DevOps müşteri verilerini seçilen konumun dışına taşımaz veya çoğaltmaz. Bunun yerine, verileriniz aynı konumdaki ikinci bir bölgeye coğrafi olarak çoğaltılır. Tek istisna, olağanüstü durum kurtarma amacıyla verileri Orta Güney ABD bölgesine çoğaltan Brezilya'dır.

Not

Microsoft tarafından sağlanan macOS aracılarında çalışan derlemeler ve sürümler için verileriniz Birleşik Devletler gitHub veri merkezine aktarılır.

Daha fazla bilgi için bkz . Azure DevOps için veri konumları.

Kolluk kuvvetleri erişimi

Bazı durumlarda, kolluk güçleri gibi üçüncü taraflar Azure DevOps'ta depolanan müşteri verilerine erişim elde etmek için Microsoft'a yaklaşabilir. İstekleri çözüm için kuruluş sahibine yönlendirmeye çalışıyoruz. Mahkeme kararı Microsoft'u müşteri verilerini üçüncü bir tarafa ifşa etmeye ittiğinde, yasal olarak bunu yapmamız yasaklanmadığı sürece Microsoft, kuruluş sahibini önceden bilgilendirmek için makul bir çaba gösterir.

Bazı müşteriler, herhangi bir yasa uygulama etkinliği için belirli bir yasal yargı yetkisi sağlamak için belirli bir coğrafi konumda veri depolamaya ihtiyaç duyar. Kaynak kodu, iş öğeleri, test sonuçları ve coğrafi olarak yedekli yansıtmalar ve site dışı yedeklemeler gibi tüm müşteri verileri daha önce bahsedilen konumlardan birinde tutulur.

Microsoft erişimi

Microsoft çalışanlarının zaman zaman Azure DevOps'ta depolanan müşteri verilerine erişmesi gerekir. Önlem olarak, müşteri verilerine erişimi olan (veya olabilecek) tüm çalışanların, önceki çalışma ve cezai mahkumiyetleri içeren bir geçmiş denetimi geçirmesi gerekir. Üretim sistemlerine yalnızca canlı site olayı veya günlüğe kaydedilen ve izlenen başka bir onaylı bakım etkinliği olduğunda izin veririz.

Sistemimizdeki tüm veriler aynı şekilde ele alınmadığı için verileri şu türlerde sınıflandırırız:

- Müşteri verileri: Azure DevOps'a yüklediğiniz veriler.

- Kuruluş verileri: Kuruluşunuza kaydolduğunuz veya kuruluşunuzu yönetirken gönderdiğiniz bilgiler.

- Microsoft verileri: Hizmetin çalıştırılması için gereken veya toplanan bilgiler.

Sınıflandırmaya bağlı olarak kullanım senaryolarını, coğrafi konum gereksinimlerini, erişim kısıtlamalarını ve bekletme gereksinimlerini denetleriz.

Microsoft tanıtım amaçlı kullanımı

Microsoft bazen müşterilere yararlı olabilecek daha fazla özellik ve hizmet hakkında bilgi vermek için başvurmak ister. Tüm müşteriler bu teklifler hakkında iletişim kurmak istemediği için pazarlama e-posta iletişimlerini kabul edebilir ve devre dışı bırakabilirsiniz.

Microsoft, belirli kullanıcılar veya kuruluşlar için belirli teklifleri hedeflemek için hiçbir zaman müşteri verilerini kullanmaz. Bunun yerine, belirli teklifleri alması gereken grupları belirlemek için kuruluş verilerini kullanır ve kuruluş düzeyinde kullanım istatistiklerini toplarız.

Güven oluşturma

Microsoft'un Azure DevOps adına yaptığı diğer çabalara güvenebilirsiniz. Bu çalışmalar Microsoft'taki iç benimseme ilkelerini, hizmetimizin durumuna ilişkin saydamlık düzeyini ve bilgi güvenliğini yönetmek için sistemlerimizin sertifikasyonunu alma ilerlemesini içerir.

İç benimseme

Microsoft ekipleri Azure DevOps'u şirket içinde benimsiyor. Azure DevOps ekibi 2014 yılında bir kuruluşa taşındı ve bunu kapsamlı bir şekilde kullanıyor. Diğer ekipler için benimseme planlarını etkinleştirmek için yönergeler oluşturduk.

Büyük takımlar, mevcut DevOps sistemlerine yaptıkları yatırımlar nedeniyle küçük takımlardan daha yavaş hareket eder. Hızla hareket eden ekipler için bir proje sınıflandırma yaklaşımı oluşturduk. Projenin Azure DevOps için uygun olup olmadığını belirlemek için proje özelliklerine göre risk toleransını değerlendirir. Daha büyük ekipler için benimseme genellikle daha fazla planlamayla aşamalar halinde gerçekleşir.

İç projeler için daha fazla gereksinim, uygun kullanıcı kimliği yaşam döngüsünü ve parola karmaşıklığını sağlamak için kuruluşun Microsoft Entra Id ile ilişkilendirilmesini içerir. Daha hassas projeler için de iki öğeli kimlik doğrulaması gerekir.

Uyumluluk sertifikasyonları

Veri güvenliği yordamlarımızın üçüncü taraf değerlendirmesini anlamak ilginizi çekebilir. Azure DevOps aşağıdaki sertifikaları aldı:

- ISO 27001:2013

- ISO 27018:2019

- ISO 26262:2023

- Sağlık Sigortası Taşınabilirliği ve Sorumluluğu Yasası (HIPAA)

- İş Ortağı Sözleşmesi (BAA)

- AB Model Maddeleri

- Sistem ve Kuruluş Denetimleri (SOC) 1 Tür 2

- SOC 2 Tür 2

- Almanya C5

- Avustralya IRAP

- ENS-İspanya

Azure DevOps için SOC denetimi veri güvenliği, kullanılabilirlik, işleme bütünlüğü ve gizlilik denetimlerini kapsar. Azure DevOps için SOC raporlarına Microsoft Hizmet Güveni Portalı üzerinden erişilebilir.

Konsensüs Değerlendirme Girişimi Anketi (CAIQ), kuruluşların bulut hizmeti sağlayıcılarının güvenlik uygulamalarını ve özelliklerini değerlendirmesine ve değerlendirmesine yardımcı olur. Güvenlik ve saydamlık taahhüdümüze uygun olarak Kısa süre önce Azure DevOps için CAIQ değerlendirmesini tamamladık. Sizi Microsoft Hizmet Güveni Portalı'nda raporun tamamını gözden geçirmeye davet ediyoruz.

Uygulayabileceğiniz adımlar

Uygun veri koruması için sizden, yöneticilerinizden ve kullanıcılarınızdan etkin katılım gerekir. Azure DevOps'ta depolanan proje verileriniz yalnızca kullanıcı erişim noktaları kadar güvenlidir. Projenizin duyarlılık düzeyiyle, bu kuruluşlar için izin katılığı ve ayrıntı düzeyi düzeyini eşleştirin.

Verilerinizi sınıflandırma

İlk adım verilerinizi sınıflandırmaktır. Verileri duyarlılık ve risk ufkunun yanı sıra tehlikeye atılırsa oluşabilecek hasara göre sınıflandırın. Birçok kuruluş, projeler Azure DevOps'a taşındığında yeniden kullanabilecekleri mevcut sınıflandırma yöntemlerine sahiptir. Daha fazla bilgi için Microsoft Güvenilir Bilgi İşlem'den buluta hazır olma için veri sınıflandırmasını indirebilirsiniz.

Microsoft Entra Id'yi benimseme

Kuruluşunuzun Azure DevOps erişimini yönetmek için Microsoft Entra Id kullanın. Microsoft Entra ID, kullanıcılarınızın kimlik bilgilerinin güvenliğini artırmak için başka bir yol sağlar.

Microsoft Entra Id, BT departmanınızın kullanıcı erişim ilkesini, parola karmaşıklığını, parola yenilemelerini ve kullanıcılar kuruluşunuzdan ayrıldığında süre sonunu yönetmesine olanak tanır. Active Directory federasyonu aracılığıyla Microsoft Entra Id'yi kuruluşunuzun merkezi dizinine doğrudan bağlayabilirsiniz, böylece kuruluşunuz için bu ayrıntıları yönetmek için yalnızca bir konumunuz vardır.

Aşağıdaki tabloda, Azure DevOps erişimine göre Microsoft hesabı ve Microsoft Entra özellikleri karşılaştırılarak gösterilmiştir:

| Özellik | Microsoft hesabı | Microsoft Entra Kimlik |

|---|---|---|

| Kimlik oluşturucu | User | Kuruluş |

| Tüm iş varlıkları için tek kullanıcı adı ve parola | Hayır | Evet |

| Parola ömrü ve karmaşıklık denetimi | User | Kuruluş |

| Azure DevOps üyelik sınırları | Herhangi bir Microsoft hesabı | Kuruluşun dizini |

| İzlenebilir kimlik | Hayır | Evet |

| Kuruluş ve IP sahipliği | Belirsiz | Kuruluş |

| İki öğeli kimlik doğrulama kaydı | User | Kuruluş |

| Cihaz tabanlı koşullu erişim | Hayır | Kuruluş |

Kuruluşunuz için bu desteği yapılandırma hakkında daha fazla bilgi edinin.

İki öğeli kimlik doğrulama isteme

Oturum açmak için birden fazla faktör gerektirerek kuruluşunuza erişimi kısıtlamak isteyebilirsiniz. Microsoft Entra Id kullanarak birden çok faktöre ihtiyacınız olabilir. Örneğin, tüm kimlik doğrulama istekleri için kullanıcı adı ve parolaya ek olarak telefon kimlik doğrulaması isteyebilirsiniz.

BitLocker kullanma

Hassas projeler için Windows dizüstü veya masaüstü bilgisayarınızda BitLocker kullanabilirsiniz. BitLocker, Windows'un ve verilerinizin bulunduğu sürücünün tamamını şifreler. BitLocker etkinleştirildiğinde, bu sürücüye kaydettiğiniz tüm dosyaları otomatik olarak şifreler. Bilgisayarınız yanlış ellere geçerse, BitLocker projelerinizden yerel veri kopyalarının yetkisiz erişimini engeller.

Alternatif kimlik doğrulaması kimlik bilgilerinin kullanımını sınırla

Git ile ilgili araçlar için varsayılan kimlik doğrulama mekanizması alternatif kimlik doğrulamasıdır (bazen temel kimlik doğrulaması olarak da adlandırılır). Bu mekanizma, kullanıcının Git komut satırı işlemleri sırasında kullanmak üzere alternatif bir kullanıcı adı ve parola ayarlamasına olanak tanır. Kullanıcı, bu kullanıcı adı/parola bileşimini kullanarak kullanıcının izinleri olan diğer tüm verilere erişebilir. Doğası gereği, alternatif kimlik doğrulaması kimlik bilgileri varsayılan federasyon kimlik doğrulamasından daha az güvenlidir.

Daha fazla güvenlik için seçim yapmaya devam edebilirsiniz. Tüm iletişim HTTPS üzerinden gönderilir ve parola karmaşıklığı gereksinimleri vardır. Kuruluşunuz, projelerinizin güvenlik gereksinimlerini karşılamak için daha fazla ilke gerekip gerekmediğini değerlendirmeye devam etmelidir.

Kuruluşunuzun güvenlik gereksinimlerini karşılamadığını düşünüyorsanız alternatif kimlik doğrulama kimlik bilgilerini devre dışı bırakabilirsiniz. Daha fazla bilgi için bkz . Kuruluşunuz için uygulama bağlantısı ve güvenlik ilkelerini değiştirme.

Kuruluşunuza güvenli erişim

Yöneticiler, Azure DevOps gibi Azure kaynaklarına ve uygulamalarına erişimi denetlemek için Microsoft Entra Id kullanabilir. Koşullu erişim denetimi uygulandığında, Microsoft Entra ID kullanıcının bir uygulamaya erişmesi için ayarladığınız belirli koşulları denetler. Kullanıcı erişim gereksinimlerini karşıladıktan sonra kullanıcının kimliği doğrulanır ve uygulamaya erişebilir.

Azure DevOps, özel Azure DevOps kimlik doğrulama mekanizmaları için belirli türlerde koşullu erişim ilkelerinin (örneğin, IP eskrimini) zorunlu kılmayı destekler. Bu mekanizmalar kişisel erişim belirteçleri, alternatif kimlik doğrulaması, OAuth ve Secure Shell (SSH) anahtarlarını içerir. Kullanıcılarınız Azure DevOps'a üçüncü taraf bir istemci üzerinden erişiyorsa yalnızca IPv4 tabanlı ilkeler kabul edilir.