Azure DevOps için GitHub Gelişmiş Güvenlik ve Yönetilen kimlik ve hizmet sorumlusu desteği genel kullanıma sunuldu

Azure DevOps için GitHub Gelişmiş Güvenlik ve Yönetilen kimlik ve hizmet sorumlusu desteğinin genel kullanıma sunulduğunu duyurmaktan heyecan duyuyoruz!

GitHub Advanced Security'de kod taramayı CodeQL Başlatma görevine kullanıcı tarafından sağlanan tüm girişleri içerecek şekilde geliştirdik. Buna ek olarak, CodeQL desteğini Swift'i içerecek şekilde genişlettik.

Boards'ta Team Automation Rules'ı özel önizlemede yayınlıyoruz. Artık, iş öğelerinin açılmasını ve kapatılmasını/çözülmesini alt öğelerinin durumlarına göre otomatikleştirmek için her kapsam düzeyini yapılandırabilirsiniz. Özel önizlemeye kaydolmak istiyorsanız sürüm notlarına göz atın.

Bu özellikler hakkında bilgi edinmek için aşağıdaki özellik listesine gidin.

Genel

- Azure DevOps için yönetilen kimlik ve hizmet sorumlusu desteği genel kullanıma sunuldu (GA)

- Microsoft Identity OAuth temsilcili akış uygulamaları için kullanılabilen yeni Azure DevOps kapsamları

Azure DevOps için GitHub Gelişmiş Güvenliği

- Kod Tarama (CodeQL) kullanıcı giriş görevi ve değişkenlerinde yapılan değişiklikler

- Kod Taramayı ayarlama için yayımlama görevi artık gerekli değil

- CodeQL kod tarama artık Swift'i destekliyor

Azure Boards

Azure Pipelines

- İşlem hattı günlükleri artık kaynak kullanımı içeriyor

- Azure Pipelines aracısı artık Alpine Linux'a destek veriyor

Genel

Azure DevOps için yönetilen kimlik ve hizmet sorumlusu desteği genel kullanıma sunuldu (GA)

Azure DevOps'ta Microsoft Entra ID yönetilen kimlikleri ve hizmet sorumluları desteği artık genel kullanıma (GA) ulaşmıştır.

Günümüzde birçok uygulama tümleştirme senaryosunda Azure DevOps ile tümleştirmek için Kişisel Erişim Belirteçleri (PAT) kullanılır. Kullanımı kolay olsa da, PAT'ler kolayca sızdırılabilir ve kötü amaçlı aktörlerin güçlü kullanıcılar olarak kimlik doğrulamasına olanak tanır. İstenmeyen erişimi önlemek için, PAT'ler genellikle normal kimlik bilgisi döndürmeleri aracılığıyla zaman alan bakım gerektirir.

Artık uygulamaların REST API'leri ve istemci kitaplıkları aracılığıyla Azure DevOps ile tümleştirmek için Yönetilen Kimlikler ve Hizmet Sorumluları kullanmasını sağlayabilirsiniz. Bu yüksek oranda istenen özellik, Azure DevOps müşterilerine PAT'lere daha güvenli bir alternatif sunar. Yönetilen Kimlikler, Azure kaynaklarında çalışan uygulamaların hiçbir kimlik bilgilerini yönetmeye gerek kalmadan Azure AD belirteçlerini alma olanağı sunar.

Yönetilen Kimlikler ve Hizmet Sorumluları Azure DevOps'ta ayarlanabilir ve normal kullanıcılar gibi belirli varlıklara (projeler, depolar, işlem hatları) izinler verilebilir. Bu, Yönetilen Kimlikler veya Hizmet Sorumluları kullanan uygulamaların PAT'nin yaptığı gibi Azure DevOps'a bağlanmasına ve bir kullanıcı yerine kendileri adına eylemler gerçekleştirmesine olanak tanır. Teams artık kimlik doğrulaması için bir belirteç sağlamak üzere herhangi bir kişiye güvenmek yerine hizmetlerini toplu olarak daha iyi yönetebilir. Genel blog gönderisi duyurumuzdan ve özellik belgelerimizden GA sürümü hakkında daha fazla bilgi edinin.

Microsoft Identity OAuth temsilcili akış uygulamaları için kullanılabilen yeni Azure DevOps kapsamları

Microsoft Identity platformunda temsilci OAuth uygulamaları için microsoft Entra ID OAuth uygulamaları olarak da bilinen yeni Azure DevOps kapsamları ekledik. Bu yeni kapsamlar, uygulama geliştiricilerinin uygulama görevlerini gerçekleştirmek için kullanıcıdan hangi izinleri istemeyi umduklarını özellikle duyurmasına olanak tanır. Bu yüksek oranda istenen özellik, uygulama geliştiricilerinin kullanıcılarından yalnızca kendi uygulamaları için ihtiyaç duydukları izinleri istemesine olanak tanır.

Daha önce user_impersonation, uygulama geliştiricilerinin aralarından seçim yapabileceğiniz tek kapsamdı. Bu kapsam, uygulamaya tüm Azure DevOps API'lerine tam erişim sağlar. Bu, kullanıcının ait olduğu tüm kuruluşlarda kullanıcının gerçekleştirebileceği her şeyi gerçekleştirebileceği anlamına gelir. Artık daha ayrıntılı kapsamlara sahip olduğunuzda, uygulamaların yalnızca istenen kapsamların kendilerine erişim izni verdiği API'leri istemesi ve bunlara erişmesi kolay olabilir.

Genel blog gönderisi duyurumuzda ve özellik belgelerinde bu yeni kapsamlar hakkında daha fazla bilgi edinin.

Azure DevOps için GitHub Gelişmiş Güvenliği

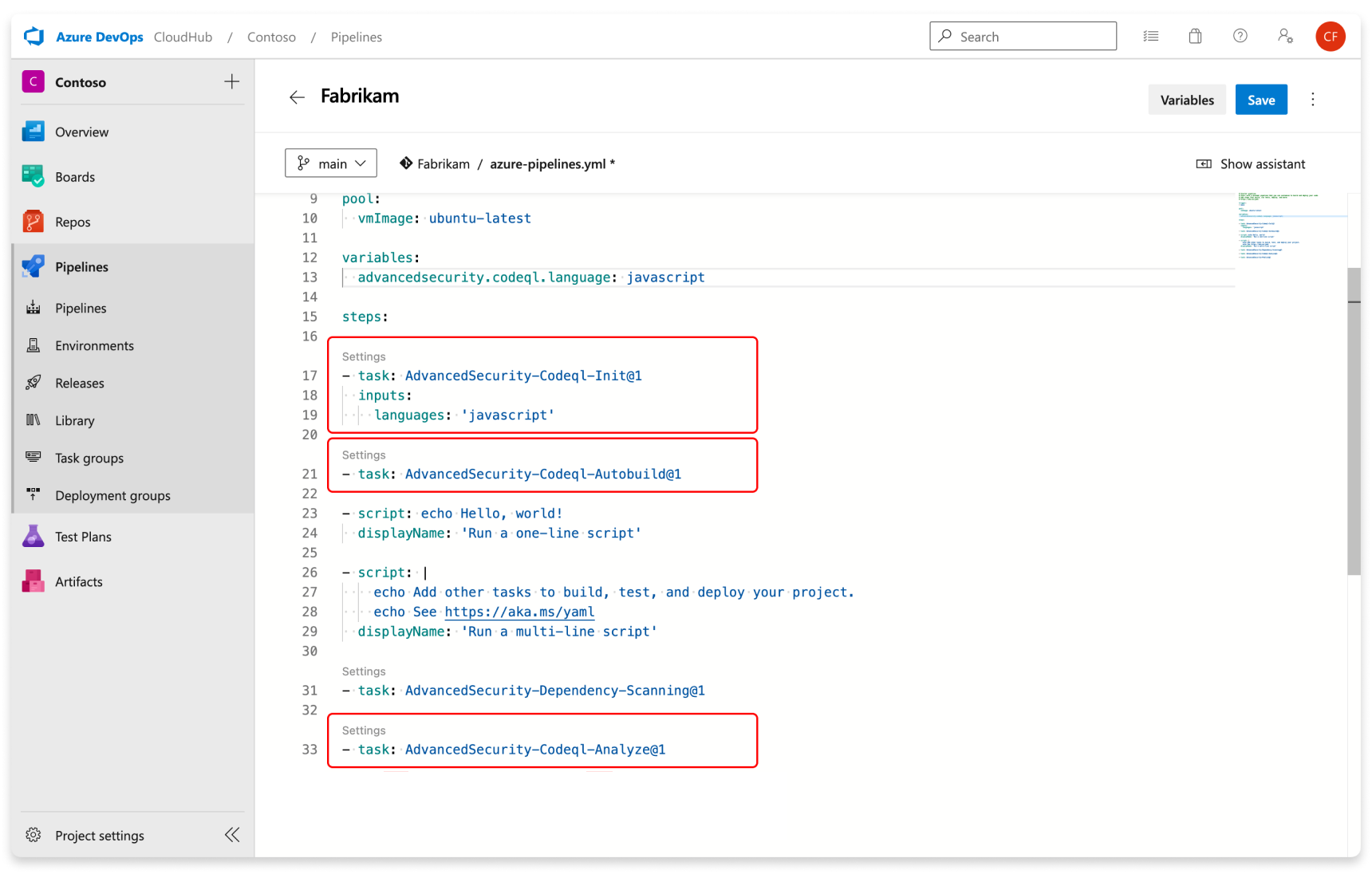

Kod Tarama (CodeQL) kullanıcı giriş görevi ve değişkenlerinde yapılan değişiklikler

Kullanıcı tarafından sağlanan tüm girişler artık 'AdvancedSecurity-Codeql-Init@1' CodeQL ile kod analizi için kullanılan CodeQL çözümleme ortamını yapılandırmakla sorumlu olan CodeQL Başlatma görevinde belirtilir. Azure DevOps için GitHub Gelişmiş Güvenlik'i yapılandırma hakkında daha fazla bilgi için Bkz. Azure DevOps için GitHub Advanced Security özelliklerini yapılandırma belgeleri.

Ayrıca, kullanıcı girişleri değişkenler tarafından ayarlanan değerlerden önceliklidir. Örneğin, dil değişkenini olarak advancedsecurity.codeql.language: Java ve daha sonra oluşturursanız, CodeQL başlatma aşamasında dili giriş olarak belirtirsiniz ve girişin Language: cpp,cpp dilin değişkenini Java geçersiz kılacağını belirtirsiniz. Lütfen girişlerinizin doğru yapılandırıldığından emin olun.

Kod Taramayı ayarlama için yayımlama görevi artık gerekli değil

Daha önce kod taramayı yapılandırırken ya YAML işlem hattına veya klasik işlem hattına yayımlama görevini (AdvancedSecurity-Publish@1) eklemeniz gerekiyordu. Bu güncelleştirmeyle yayımlama görevi gereksinimini ortadan kaldırdık ve sonuçlar artık analiz görevi içinde doğrudan gelişmiş güvenlik hizmetine gönderiliyor (AdvancedSecurity-Codeql-Analyze@1).

Kod tarama için gerekli olan görev aşağıdadır.

Daha fazla bilgi için lütfen kod taramayı ayarlama belgelerine bakın.

CodeQL kod tarama artık Swift'i destekliyor

CodeQL kod tarama desteğimizi Swift'i de içerecek şekilde genişletiyoruz! Bu, Apple platformları için Swift kitaplıkları ve uygulamaları üzerinde çalışan geliştiricilerin artık birinci sınıf kod güvenlik analizimizden yararlanabileceği anlamına gelir. Geçerli özelliklerimiz arasında yol ekleme, riskli web görünümü getirme işlemleri, çeşitli şifreleme amaçlı kötüye kullanımlar ve filtrelenmemiş kullanıcı verilerinin güvenli olmayan işlenmesi veya işlenmesi gibi sorunların algılanması yer alır.

Swift artık C/C++, Java/Kotlin, JavaScript/TypeScript, Python, Ruby, C# ve Go gibi desteklenen programlama dilleri listemizin bir parçasıdır. Bu diller, kodunuzda neredeyse 400 kapsamlı denetim gerçekleştirmemizi sağlarken, bunların tümünü düşük oranda hatalı pozitifleri korur ve yüksek duyarlık sağlar.

Azure Boards

Team Automation Kuralları (özel önizleme)

Önemli

9.11.2023 itibarıyla özel önizlemeye yeni kuruluş almayacağız. Çözmek için yalnızca birkaç küçük hatayla ilgili harika geri bildirimler aldık. Bu hatalar üzerinde çalışıyoruz ve sonraki birkaç sprint'te özelliği herkese yayınlayacak.

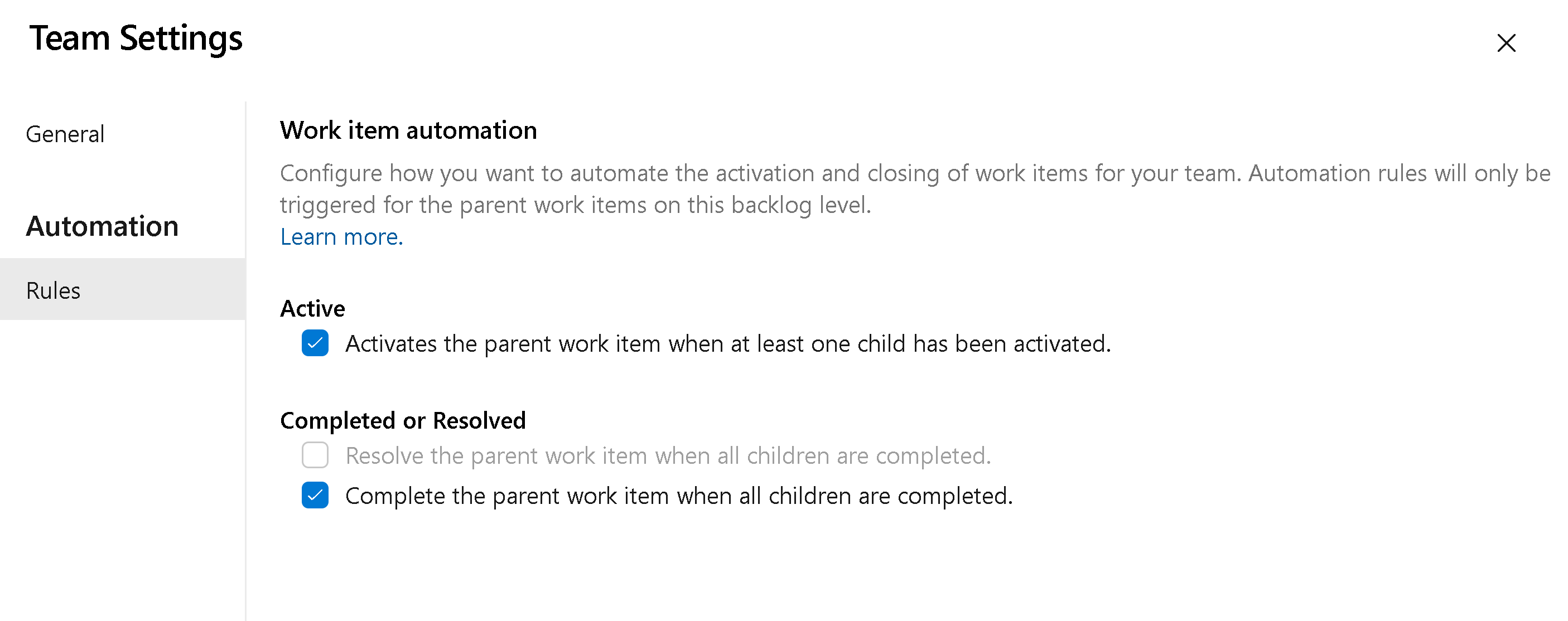

Artık iş öğelerinin açılmasını ve kapatılmasını/çözülmesini alt öğelerinin durumlarına göre otomatikleştirmek için her kapsam düzeyini yapılandırabilirsiniz. Çözmeye çalıştığınız iki ana senaryo vardır.

Tek bir alt öğe etkinleştirildiğinde üst öğeyi etkinleştirin.

Tüm alt öğeler kapatıldığında üst öğeyi kapatın (veya çözümleyin).

Bu ayarları etkinleştirmek için ekibinizin kapsam düzeyi yapılandırmasına tıklarsınız. Ardından, kapsamınıza uygulayabileceğiniz iki farklı kuralı görmek için Otomasyon > Kuralları sekmesine gidin. Her kapsam düzeyi (gereksinimler, özellikler, epic'ler) ekibinizin nasıl çalışmak istediği için yapılandırılabilir.

Örneğin, herhangi bir alt Görev Etkin olarak ayarlandığında, üst Kullanıcı Hikayesi'ni etkin hale getirin. Ardından, tüm Görevler tamamlandığında Kullanıcı Hikayesi'ni Kapalı olarak ayarlayın.

Özel önizlemeye kaydolmak istiyorsanız lütfen bize kuruluşunuzun adını (dev.azure.com/{kuruluş adı}) içeren bir e-posta gönderin. Kuruluş sayısını önizlemeyle sınırlayacağımızı lütfen unutmayın. Umudumuz, birkaç kuruluşun geri bildirim sağlamasını ve ardından 2-3 sprint'te herkese yayınlamasını sağlamaktır.

Bu Geliştirici Topluluğu öneri biletine göre özelliklere öncelik verildi.

Azure Pipelines

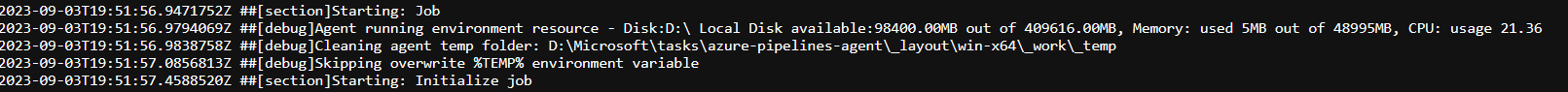

İşlem hattı günlükleri artık kaynak kullanımı içeriyor

Azure işlem hattı günlükleri artık bellek, CPU kullanımı ve kullanılabilir disk alanı gibi kaynak kullanım ölçümlerini yakalayabilir. Günlükler ayrıca işlem hattı aracısı tarafından kullanılan kaynakları ve bir işte çalıştırılan görevler de dahil olmak üzere alt işlemleri içerir.

İşlem hattı işinizin kaynak kısıtlamalarıyla karşılaşabileceğini düşünüyorsanız, işlem hattı günlüklerine kaynak kullanımı bilgilerinin eklenmiş olması için ayrıntılı günlükleri etkinleştirin. Bu, barındırma modelinden bağımsız olarak herhangi bir aracıda çalışır.

Azure Pipelines aracısı artık Alpine Linux'a destek veriyor

Pipeline aracısı v3.227 artık Alpine Linux 3.13 ve üzeri sürümleri destekliyor. Alpine Linux, kapsayıcı (temel) görüntü için popüler bir özelliktir. Aracıyı sürümler sayfasında bulabilirsiniz. Aracının Alpine Linux sürümlerinin öneki vsts-agent-linux-musl vardır; örneğin. vsts-agent-linux-musl-x64-3.227.1.tar.gz

Sonraki adımlar

Not

Bu özellikler önümüzdeki iki-üç hafta içinde kullanıma sunulacaktır.

Azure DevOps'a gidin ve bir göz atın.

Geri bildirim sağlama

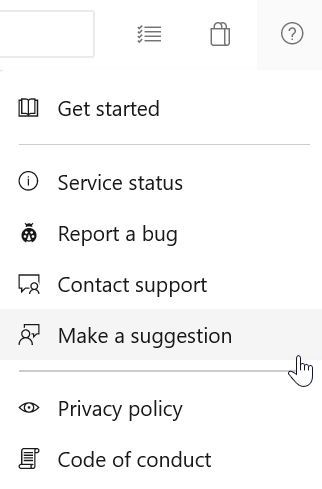

Bu özellikler hakkında düşüncelerinizi duymak isteriz. Bir sorunu bildirmek veya öneri sağlamak için yardım menüsünü kullanın.

Stack Overflow'da topluluk tarafından öneriler ve sorularınıza yanıt alabilirsiniz.

Teşekkürler,

Rajesh Ramamurthy