Bekleyen Azure Event Hubs verilerini şifrelemek için müşteri tarafından yönetilen anahtarları yapılandırma

Azure Event Hubs, Azure Depolama Hizmeti Şifrelemesi (Azure SSE) ile bekleyen verilerin şifrelenmesini sağlar. Event Hubs hizmeti, verileri depolamak için Azure Depolama'yı kullanır. Azure Depolama ile depolanan tüm veriler Microsoft tarafından yönetilen anahtarlar kullanılarak şifrelenir. Kendi anahtarınızı (Kendi Anahtarını Getir (BYOK) veya müşteri tarafından yönetilen anahtar olarak da adlandırılır) kullanıyorsanız, veriler Microsoft tarafından yönetilen anahtar kullanılarak şifrelenir, ancak ayrıca Microsoft tarafından yönetilen anahtar müşteri tarafından yönetilen anahtar kullanılarak şifrelenir. Bu özellik, Microsoft tarafından yönetilen anahtarları şifrelemek için kullanılan müşteri tarafından yönetilen anahtarlar oluşturmanızı, döndürmenizi, devre dışı bırakmanızı ve erişimi iptal etmenizi sağlar. KAG özelliğini etkinleştirmek, ad alanınızda tek seferlik bir kurulum işlemidir.

Önemli

- BYOK özelliği, Event Hubs'ın premium ve ayrılmış katmanları tarafından desteklenir.

- Şifreleme yalnızca yeni veya boş ad alanları için etkinleştirilebilir. Ad alanı olay hub'ları içeriyorsa şifreleme işlemi başarısız olur.

Anahtarlarınızı yönetmek ve anahtar kullanımınızı denetlemek için Azure Key Vault'ı (Azure Key Vault Yönetilen HSM dahil) kullanabilirsiniz. Kendi anahtarlarınızı oluşturup bir anahtar kasasında depolayabilir veya anahtar oluşturmak için Azure Key Vault API'lerini kullanabilirsiniz. Azure Key Vault hakkında daha fazla bilgi için bkz. Azure Key Vault nedir?

Bu makalede, Azure portalını kullanarak müşteri tarafından yönetilen anahtarlarla anahtar kasası yapılandırma adımları gösterilmektedir. Azure portalını kullanarak anahtar kasası oluşturmayı öğrenmek için bkz . Hızlı Başlangıç: Azure portalını kullanarak Azure Key Vault oluşturma.

Müşteri tarafından yönetilen anahtarları etkinleştirme (Azure portalı)

Azure portalında müşteri tarafından yönetilen anahtarları etkinleştirmek için aşağıdaki adımları izleyin. Ayrılmış katmanı kullanıyorsanız önce Event Hubs Ayrılmış kümenize gidin.

KAG'yi etkinleştirmek istediğiniz ad alanını seçin.

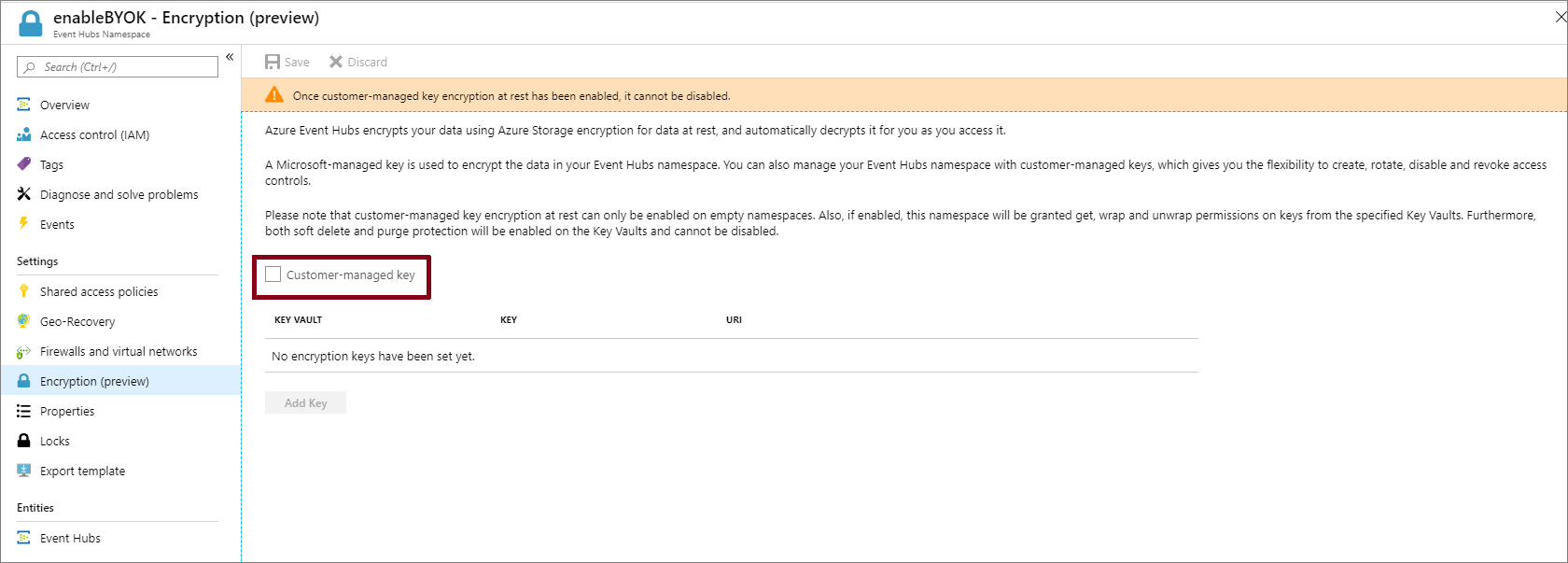

Event Hubs ad alanınızın Ayarlar sayfasında Şifreleme'yi seçin.

Aşağıdaki görüntüde gösterildiği gibi Bekleyen müşteri tarafından yönetilen anahtar şifrelemesini seçin.

Not

Şu anda portal aracılığıyla Azure Key Vault Yönetilen HSM'yi yapılandıramazsınız.

Anahtarlarla anahtar kasası ayarlama

Müşteri tarafından yönetilen anahtarları etkinleştirdikten sonra, müşteri tarafından yönetilen anahtarı Azure Event Hubs ad alanınızla ilişkilendirmeniz gerekir. Event Hubs yalnızca Azure Key Vault'ı destekler. Önceki bölümde Müşteri tarafından yönetilen anahtarla şifreleme seçeneğini etkinleştirirseniz anahtarın Azure Key Vault'a aktarılmış olması gerekir. Ayrıca anahtarlar için Geçici Silme ve Temizleme'nin yapılandırılmış olması gerekir. Bu ayarlar PowerShell veya CLI kullanılarak yapılandırılabilir.

Yeni bir anahtar kasası oluşturmak için Azure Key Vault Hızlı Başlangıcı'nı izleyin. Mevcut anahtarları içeri aktarma hakkında daha fazla bilgi için bkz . Anahtarlar, gizli diziler ve sertifikalar hakkında.

Önemli

Azure Event Hubs ile müşteri tarafından yönetilen anahtarların kullanılması için anahtar kasasında iki gerekli özelliğin yapılandırılması gerekir. Bunlar: Geçici Silme ve Temizleme. Azure portalında yeni bir anahtar kasası oluşturduğunuzda bu özellikler varsayılan olarak etkinleştirilir. Ancak, bu özellikleri mevcut bir anahtar kasasında etkinleştirmeniz gerekiyorsa PowerShell veya Azure CLI kullanmanız gerekir.

Kasa oluştururken hem geçici silme hem de temizleme korumasını açmak için az keyvault create komutunu kullanın.

az keyvault create --name ContosoVault --resource-group ContosoRG --location westus --enable-soft-delete true --enable-purge-protection trueMevcut bir kasaya temizleme koruması eklemek için (geçici silme özelliği zaten etkindir), az keyvault update komutunu kullanın.

az keyvault update --name ContosoVault --resource-group ContosoRG --enable-purge-protection true

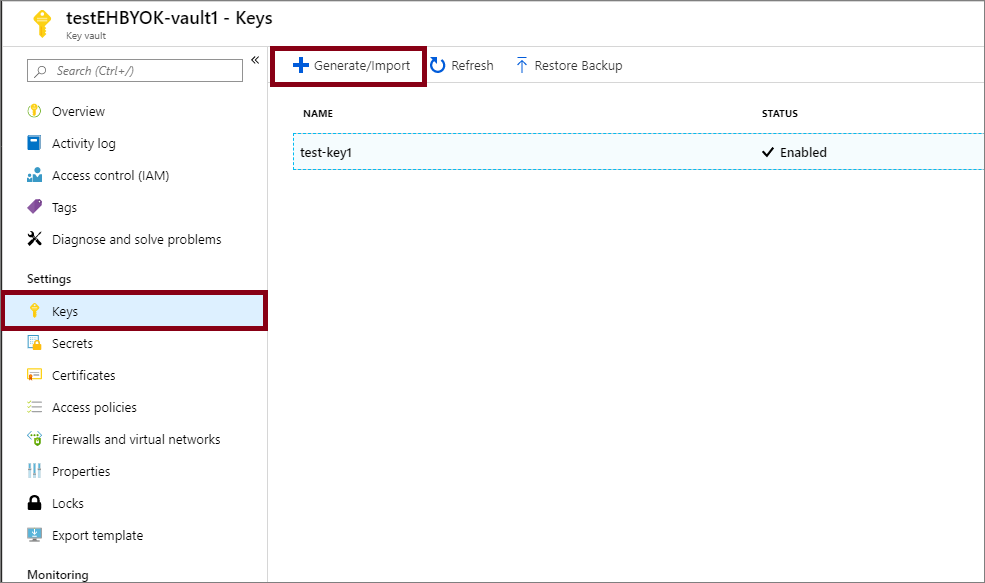

- Şu adımları izleyerek anahtarlar oluşturun:

Yeni bir anahtar oluşturmak için Ayarlar'ın altındaki Anahtarlar menüsünde Oluştur/İçeri Aktar'ı seçin.

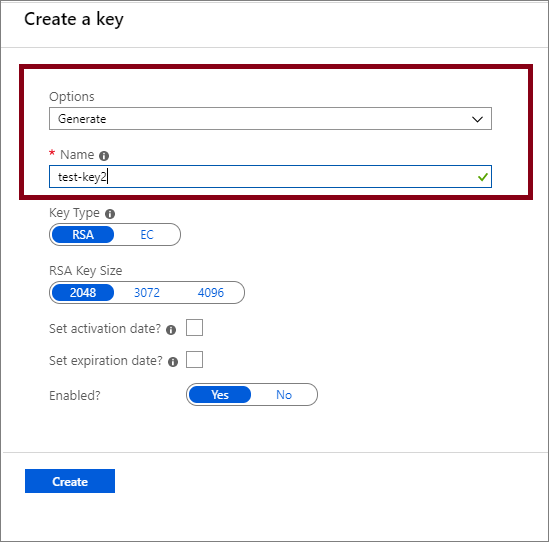

Seçenekler'i Oluştur olarak ayarlayın ve anahtara bir ad verin.

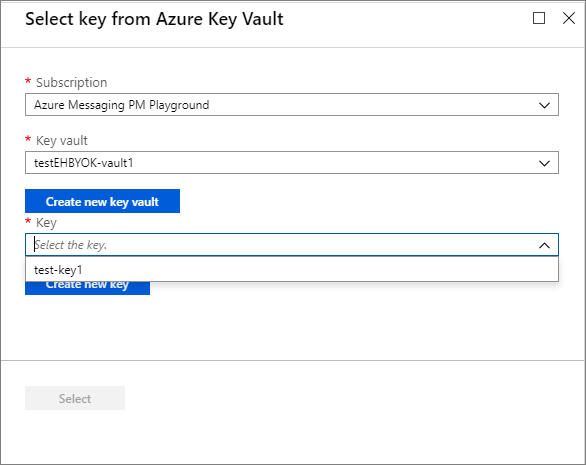

Artık açılan listeden şifrelemek üzere Event Hubs ad alanıyla ilişkilendirmek üzere bu anahtarı seçebilirsiniz.

Not

Yedeklilik için en fazla 3 anahtar ekleyebilirsiniz. Anahtarlardan birinin süresinin dolması veya erişilebilir olmaması durumunda, diğer anahtarlar şifreleme için kullanılır.

Anahtarın ayrıntılarını doldurun ve Seç'e tıklayın. Bu, Microsoft tarafından yönetilen anahtarın anahtarınızla (müşteri tarafından yönetilen anahtar) şifrelenmesini sağlar.

Yönetilen kimlikler

Event Hubs ad alanına atayabileceğiniz iki tür yönetilen kimlik vardır.

Sistem tarafından atanan: Yönetilen kimliği doğrudan bir Event Hubs ad alanında etkinleştirebilirsiniz. Sistem tarafından atanan yönetilen kimliği etkinleştirdiğinizde, Microsoft Entra'da bu Event Hubs ad alanının yaşam döngüsüne bağlı bir kimlik oluşturulur. Bu nedenle, ad alanı silindiğinde Azure sizin için kimliği otomatik olarak siler. Tasarım gereği, bu kimliği yalnızca bu Azure kaynağı (ad alanı) Microsoft Entra Id'den belirteç istemek için kullanabilir.

Kullanıcı tarafından atanan: Yönetilen kimliği, kullanıcı tarafından atanan kimlik olarak adlandırılan tek başına Azure kaynağı olarak da oluşturabilirsiniz. Kullanıcı tarafından atanan bir yönetilen kimlik oluşturabilir ve bunu bir veya daha fazla Event Hubs ad alanına atayabilirsiniz. Kullanıcı tarafından atanan yönetilen kimlikler söz konusu olduğunda, kimlik onu kullanan kaynaklardan ayrı olarak yönetilir. Bunlar ad alanının yaşam döngüsüne bağlı değildir. Kullanıcı tarafından atanan bir kimliği artık ihtiyacınız kalmadığında açıkça silebilirsiniz.

Daha fazla bilgi için bkz. Azure kaynakları için yönetilen kimlikler nedir?.

Sistem tarafından atanan kimlikleri kullanarak şifreleme (şablon)

Bu bölüm, Azure Resource Manager şablonlarını kullanarak aşağıdaki görevlerin nasıl yapılacağını gösterir.

- Yönetilen hizmet kimliğiyle bir Event Hubs ad alanı oluşturun.

- Bir anahtar kasası oluşturun ve hizmet kimliğine anahtar kasasına erişim verin.

- Event Hubs ad alanını anahtar kasası bilgileriyle (anahtar/değer) güncelleştirin.

Yönetilen hizmet kimliğiyle Event Hubs kümesi ve ad alanı oluşturma

Bu bölümde, Azure Resource Manager şablonu ve PowerShell kullanarak yönetilen hizmet kimliğine sahip bir Azure Event Hubs ad alanı oluşturma adımları gösterilmektedir.

Yönetilen hizmet kimliğine sahip bir Event Hubs ad alanı oluşturmak için bir Azure Resource Manager şablonu oluşturun. Dosyayı adlandırın: CreateEventHubClusterAndNamespace.json:

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#", "contentVersion":"1.0.0.0", "parameters":{ "clusterName":{ "type":"string", "metadata":{ "description":"Name for the Event Hub cluster." } }, "namespaceName":{ "type":"string", "metadata":{ "description":"Name for the Namespace to be created in cluster." } }, "location":{ "type":"string", "defaultValue":"[resourceGroup().location]", "metadata":{ "description":"Specifies the Azure location for all resources." } } }, "resources":[ { "type":"Microsoft.EventHub/clusters", "apiVersion":"2018-01-01-preview", "name":"[parameters('clusterName')]", "location":"[parameters('location')]", "sku":{ "name":"Dedicated", "capacity":1 } }, { "type":"Microsoft.EventHub/namespaces", "apiVersion":"2018-01-01-preview", "name":"[parameters('namespaceName')]", "location":"[parameters('location')]", "identity":{ "type":"SystemAssigned" }, "sku":{ "name":"Standard", "tier":"Standard", "capacity":1 }, "properties":{ "isAutoInflateEnabled":false, "maximumThroughputUnits":0, "clusterArmId":"[resourceId('Microsoft.EventHub/clusters', parameters('clusterName'))]" }, "dependsOn":[ "[resourceId('Microsoft.EventHub/clusters', parameters('clusterName'))]" ] } ], "outputs":{ "EventHubNamespaceId":{ "type":"string", "value":"[resourceId('Microsoft.EventHub/namespaces',parameters('namespaceName'))]" } } }adlı bir şablon parametre dosyası oluşturun: CreateEventHubClusterAndNamespaceParams.json.

Not

Aşağıdaki değerleri değiştirin:

<EventHubsClusterName>- Event Hubs kümenizin adı<EventHubsNamespaceName>- Event Hubs ad alanınızın adı<Location>- Event Hubs ad alanınızın konumu

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentParameters.json#", "contentVersion":"1.0.0.0", "parameters":{ "clusterName":{ "value":"<EventHubsClusterName>" }, "namespaceName":{ "value":"<EventHubsNamespaceName>" }, "location":{ "value":"<Location>" } } }Event Hubs ad alanı oluşturmak üzere şablonu dağıtmak için aşağıdaki PowerShell komutunu çalıştırın. Daha sonra kullanmak için Event Hubs ad alanının kimliğini alın. komutunu çalıştırmadan önce değerini kaynak grubunun adıyla değiştirin

{MyRG}.$outputs = New-AzResourceGroupDeployment -Name CreateEventHubClusterAndNamespace -ResourceGroupName {MyRG} -TemplateFile ./CreateEventHubClusterAndNamespace.json -TemplateParameterFile ./CreateEventHubClusterAndNamespaceParams.json $EventHubNamespaceId = $outputs.Outputs["eventHubNamespaceId"].value

Anahtar kasasına Event Hubs ad alanı kimliği erişimi verme

Event Hubs ad alanının yönetilen kimliğinin anahtar kasasındaki anahtar değerine erişebilmesi için anahtar kasası erişim ilkesini ayarlayın. Önceki bölümdeki Event Hubs ad alanının kimliğini kullanın.

$identity = (Get-AzureRmResource -ResourceId $EventHubNamespaceId -ExpandProperties).Identity

Set-AzureRmKeyVaultAccessPolicy -VaultName {keyVaultName} -ResourceGroupName {RGName} -ObjectId $identity.PrincipalId -PermissionsToKeys get,wrapKey,unwrapKey,list

Event Hubs ad alanındaki verileri anahtar kasasından müşteri tarafından yönetilen anahtarla şifreleme

Şu ana kadar aşağıdaki adımları gerçekleştirdiniz:

- Yönetilen kimlikle bir premium ad alanı oluşturuldu.

- Bir anahtar kasası oluşturun ve yönetilen kimliğe anahtar kasasına erişim izni verin.

Bu adımda Event Hubs ad alanını anahtar kasası bilgileriyle güncelleştireceksiniz.

Aşağıdaki içeriğe sahip CreateEventHubClusterAndNamespace.json adlı bir JSON dosyası oluşturun:

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#", "contentVersion":"1.0.0.0", "parameters":{ "clusterName":{ "type":"string", "metadata":{ "description":"Name for the Event Hub cluster." } }, "namespaceName":{ "type":"string", "metadata":{ "description":"Name for the Namespace to be created in cluster." } }, "location":{ "type":"string", "defaultValue":"[resourceGroup().location]", "metadata":{ "description":"Specifies the Azure location for all resources." } }, "keyVaultUri":{ "type":"string", "metadata":{ "description":"URI of the KeyVault." } }, "keyName":{ "type":"string", "metadata":{ "description":"KeyName." } } }, "resources":[ { "type":"Microsoft.EventHub/namespaces", "apiVersion":"2018-01-01-preview", "name":"[parameters('namespaceName')]", "location":"[parameters('location')]", "identity":{ "type":"SystemAssigned" }, "sku":{ "name":"Standard", "tier":"Standard", "capacity":1 }, "properties":{ "isAutoInflateEnabled":false, "maximumThroughputUnits":0, "clusterArmId":"[resourceId('Microsoft.EventHub/clusters', parameters('clusterName'))]", "encryption":{ "keySource":"Microsoft.KeyVault", "keyVaultProperties":[ { "keyName":"[parameters('keyName')]", "keyVaultUri":"[parameters('keyVaultUri')]" } ] } } } ] }Şablon parametre dosyası oluşturun: UpdateEventHubClusterAndNamespaceParams.json.

Not

Aşağıdaki değerleri değiştirin:

<EventHubsClusterName>- Event Hubs kümenizin adı.<EventHubsNamespaceName>- Event Hubs ad alanınızın adı<Location>- Event Hubs ad alanınızın konumu<KeyVaultName>- Anahtar kasanızın adı<KeyName>- Anahtar kasasındaki anahtarın adı

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentParameters.json#", "contentVersion":"1.0.0.0", "parameters":{ "clusterName":{ "value":"<EventHubsClusterName>" }, "namespaceName":{ "value":"<EventHubsNamespaceName>" }, "location":{ "value":"<Location>" }, "keyName":{ "value":"<KeyName>" }, "keyVaultUri":{ "value":"https://<KeyVaultName>.vault.azure.net" } } }Resource Manager şablonunu dağıtmak için aşağıdaki PowerShell komutunu çalıştırın. komutunu çalıştırmadan önce değerini kaynak grubunuzun adıyla değiştirin

{MyRG}.New-AzResourceGroupDeployment -Name UpdateEventHubNamespaceWithEncryption -ResourceGroupName {MyRG} -TemplateFile ./UpdateEventHubClusterAndNamespace.json -TemplateParameterFile ./UpdateEventHubClusterAndNamespaceParams.json

Kullanıcı tarafından atanan kimlikleri (şablon) kullanarak şifreleme

- Kullanıcı tarafından atanan bir kimlik oluşturun.

- Bir anahtar kasası oluşturun ve erişim ilkeleri aracılığıyla kullanıcı tarafından atanan kimliğe erişim izni verin.

- Yönetilen kullanıcı kimliği ve anahtar kasası bilgileriyle bir Event Hubs ad alanı oluşturun.

Kullanıcı tarafından atanan kimlik oluşturma

Kullanıcı tarafından atanan kimlik oluşturmak için Kullanıcı tarafından atanan yönetilen kimlik oluşturma makalesindeki yönergeleri izleyin. CLI, PowerShell, Azure Resource Manager şablonu ve REST kullanarak kullanıcı tarafından atanan bir kimlik de oluşturabilirsiniz.

Not

Ad alanına en fazla 4 kullanıcı kimliği atayabilirsiniz. Bu ilişkilendirmeler, ad alanı silindiğinde veya şablonuna Nonegeçirdiğinizde identity -> type silinir.

Kullanıcı tarafından atanan kimliğe erişim izni verme

Aşağıdaki PowerShell komutunu kullanarak kullanıcı kimliği için Hizmet sorumlusu kimliğini alın. Örnekte,

ud1şifreleme için kullanılacak kullanıcı tarafından atanan kimliktir.$servicePrincipal=Get-AzADServicePrincipal -SearchString "ud1"Erişim ilkesi atayarak anahtar kasasına kullanıcı tarafından atanan kimliğe erişim izni verin.

Set-AzureRmKeyVaultAccessPolicy -VaultName {keyVaultName} -ResourceGroupName {RGName} -ObjectId $servicePrincipal.Id -PermissionsToKeys get,wrapKey,unwrapKey,listNot

En fazla 3 anahtar ekleyebilirsiniz, ancak şifreleme için kullanılan kullanıcı kimliği tüm anahtarlar için aynı olmalıdır. Şu anda yalnızca tek bir şifreleme kimliği desteklenmektedir.

Kullanıcı kimliği ve anahtar kasası bilgileriyle Event Hubs ad alanı oluşturma

Bu bölümde, bir Azure Resource Manager şablonu kullanarak aşağıdaki görevlerin nasıl gerçekleştirildiğini gösteren bir örnek verilmiştir.

Event Hubs ad alanına kullanıcı tarafından yönetilen bir kimlik atayın.

"identity": { "type": "UserAssigned", "userAssignedIdentities": { "[parameters('identity').userAssignedIdentity]": {} } },Anahtar kasanızdan bir anahtar ve anahtara erişmek için kullanıcı tarafından yönetilen kimlik belirterek ad alanında şifrelemeyi etkinleştirin.

"encryption":{ "keySource":"Microsoft.KeyVault", "keyVaultProperties":[ { "keyName": "[parameters('keyName')]", "keyVaultUri": "[parameters('keyVaultUri')]", "identity": { "userAssignedIdentity": "[parameters('identity').userAssignedIdentity]" } } ] }Aşağıdaki içeriğe sahip CreateEventHubsNamespaceWithUserIdentityAndEncryption.json adlı bir JSON dosyası oluşturun:

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#", "contentVersion":"1.0.0.0", "parameters":{ "clusterName":{ "type":"string", "metadata":{ "description":"Name for the Event Hub cluster." } }, "namespaceName":{ "type":"string", "metadata":{ "description":"Name for the Namespace to be created in cluster." } }, "location":{ "type":"string", "defaultValue":"[resourceGroup().location]", "metadata":{ "description":"Specifies the Azure location for all resources." } }, "keyVaultUri":{ "type":"string", "metadata":{ "description":"URI of the KeyVault." } }, "keyName":{ "type":"string", "metadata":{ "description":"KeyName." }, "identity": { "type": "Object", "defaultValue": { "userAssignedIdentity": "" }, "metadata": { "description": "user-assigned identity." } } }, "resources":[ { "type":"Microsoft.EventHub/clusters", "apiVersion":"2018-01-01-preview", "name":"[parameters('clusterName')]", "location":"[parameters('location')]", "sku":{ "name":"Dedicated", "capacity":1 } }, { "type":"Microsoft.EventHub/namespaces", "apiVersion":"2021-01-01-preview", "name":"[parameters('namespaceName')]", "location":"[parameters('location')]", "sku":{ "name":"Standard", "tier":"Standard", "capacity":1 }, "identity": { "type": "UserAssigned", "userAssignedIdentities": { "[parameters('identity').userAssignedIdentity]": {} } }, "properties":{ "encryption":{ "keySource":"Microsoft.KeyVault", "keyVaultProperties":[ { "keyName": "[parameters('keyName')]", "keyVaultUri": "[parameters('keyVaultUri')]", "identity": { "userAssignedIdentity": "[parameters('identity').userAssignedIdentity]" } } ] } } } ] }Şablon parametre dosyası oluşturun: CreateEventHubsNamespaceWithUserIdentityAndEncryptionParams.json.

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentParameters.json#", "contentVersion":"1.0.0.0", "parameters":{ "namespaceName":{ "value":"<EventHubsNamespaceName>" }, "location":{ "value":"<Location>" }, "keyVaultUri":{ "value":"https://<KeyVaultName>.vault.azure.net" }, "keyName":{ "value":"<KeyName>" }, "identity": { "value": { "userAssignedIdentity": "/subscriptions/<AZURE SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP NAME>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER MANAGED IDENTITY NAME>" } } } }Parametre dosyasında yer tutucuları uygun değerlerle değiştirin.

Yer tutucu değer <EventHubsNamespaceName>Event Hubs ad alanının adı. <Location>Ad alanının oluşturulmasını istediğiniz konum. <KeyVaultName>Anahtar kasasının adı. <KeyName>Anahtar kasasındaki anahtarın adı. <AZURE SUBSCRIPTION ID>Azure abonelik kimliğiniz. <RESOURCE GROUP NAME>Kullanıcı tarafından yönetilen kimliğin kaynak grubu. <USER MANAGED IDENTITY NAME>Kullanıcı tarafından yönetilen kimliğin adı. Resource Manager şablonunu dağıtmak için aşağıdaki PowerShell komutunu çalıştırın. komutunu çalıştırmadan önce değerini kaynak grubunuzun adıyla değiştirin

{MyRG}.New-AzResourceGroupDeployment -Name CreateEventHubsNamespaceWithEncryption -ResourceGroupName {MyRG} -TemplateFile ./ CreateEventHubsNamespaceWithUserIdentityAndEncryption.json -TemplateParameterFile ./ CreateEventHubsNamespaceWithUserIdentityAndEncryptionParams.json

Hem kullanıcı tarafından atanan hem de sistem tarafından atanan kimlikleri kullanma

Ad alanı hem sistem tarafından atanan hem de kullanıcı tarafından atanan kimliklere aynı anda sahip olabilir. Bu durumda, type aşağıdaki örnekte gösterildiği gibi özelliği olacaktır UserAssigned SystemAssigned.

"identity": {

"type": "SystemAssigned, UserAssigned",

"userAssignedIdentities": {

"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<userIdentity1>" : {}

}

}

Bu senaryoda, bekleyen verileri şifrelemek için sistem tarafından atanan kimliği veya kullanıcı tarafından atanan kimliği seçebilirsiniz.

Resource Manager şablonunda bir identity öznitelik belirtmezseniz sistem tarafından yönetilen kimlik kullanılır. Burada örnek bir kod parçacığı verilmiş.

"properties":{

"encryption":{

"keySource":"Microsoft.KeyVault",

"keyVaultProperties":[

{

"keyName":"[parameters('keyName')]",

"keyVaultUri":"[parameters('keyVaultUri')]"

}

]

}

}

Şifreleme için kullanıcı tarafından yönetilen kimliği kullanmak için aşağıdaki örne bakın. Özniteliğin identity kullanıcı tarafından yönetilen kimliğe ayarlandığına dikkat edin.

"properties":{

"encryption":{

"keySource":"Microsoft.KeyVault",

"keyVaultProperties":[

{

"keyName":"[parameters('keyName')]",

"keyVaultUri":"[parameters('keyVaultUri')]",

"identity": {

"userAssignedIdentity": "[parameters('identity').userAssignedIdentity]"

}

}

]

}

}

Verilerin altyapı (veya çift) şifrelemesini etkinleştirme

Verilerinizin güvenli olduğuna dair daha yüksek düzeyde güvenceye ihtiyacınız varsa, Çift Şifreleme olarak da bilinen altyapı düzeyinde şifrelemeyi etkinleştirebilirsiniz.

Altyapı şifreleme etkinleştirildiğinde Event Hubs ad alanı hesabındaki veriler, iki farklı şifreleme algoritması ve iki farklı anahtar kullanılarak bir kez hizmet düzeyinde ve bir kez altyapı düzeyinde iki kez şifrelenir. Bu nedenle Event Hubs verilerinin altyapı şifrelemesi, şifreleme algoritmalarından veya anahtarlardan birinin gizliliğinin tehlikeye atıldığı bir senaryoya karşı koruma sağlar.

Azure Resource Manager şablonunu aşağıda gösterildiği gibi yukarıdaki CreateEventHubClusterAndNamespace.json özelliğiyle requireInfrastructureEncryption güncelleştirerek altyapı şifrelemesini etkinleştirebilirsiniz.

"properties":{

"isAutoInflateEnabled":false,

"maximumThroughputUnits":0,

"clusterArmId":"[resourceId('Microsoft.EventHub/clusters', parameters('clusterName'))]",

"encryption":{

"keySource":"Microsoft.KeyVault",

"requireInfrastructureEncryption":true,

"keyVaultProperties":[

{

"keyName":"[parameters('keyName')]",

"keyVaultUri":"[parameters('keyVaultUri')]"

}

]

}

}

Şifreleme anahtarlarını döndürme, iptal etme ve önbelleğe alma

Şifreleme anahtarlarınızı döndürme

Azure Key Vaults döndürme mekanizmasını kullanarak anahtarınızı anahtar kasasında döndürebilirsiniz. Anahtar döndürmeyi otomatikleştirmek için etkinleştirme ve son kullanma tarihleri de ayarlanabilir. Event Hubs hizmeti yeni anahtar sürümlerini algılar ve bunları otomatik olarak kullanmaya başlar.

Anahtarlara erişimi iptal etme

Şifreleme anahtarlarına erişimi iptal etmek verileri Event Hubs'dan temizlemez. Ancak verilere Event Hubs ad alanından erişilemiyor. Erişim ilkesi aracılığıyla veya anahtarı silerek şifreleme anahtarını iptal edebilirsiniz. Güvenli erişimden anahtar kasasına erişim ilkeleri ve anahtar kasanızın güvenliğini sağlama hakkında daha fazla bilgi edinin.

Şifreleme anahtarı iptal edilirse, şifrelenmiş ad alanındaki Event Hubs hizmeti kullanılamaz hale gelir. Anahtara erişim etkinleştirilirse veya silme anahtarı geri yüklenirse, Event Hubs hizmeti şifrelenmiş Event Hubs ad alanından verilere erişebilmeniz için anahtarı seçer.

Anahtarları önbelleğe alma

Event Hubs örneği (olay hub'ı) listelenen şifreleme anahtarlarını her 5 dakikada bir yoklar. 5 dakika sonra bir sonraki ankete kadar bunları önbelleğe alır ve kullanır. En az bir anahtar kullanılabildiği sürece olay hub'ına erişilebilir. Yoklama sırasında listelenen tüm anahtarlara erişilemiyorsa, tüm olay hub'ları kullanılamaz duruma gelir.

Diğer ayrıntılar şunlardır:

- Event Hubs hizmeti 5 dakikada bir ad alanının kaydında listelenen tüm müşteri tarafından yönetilen anahtarları yoklar:

- Bir anahtar döndürüldüyse, kayıt yeni anahtarla güncelleştirilir.

- Bir anahtar iptal edildiyse, anahtar kayıttan kaldırılır.

- Tüm anahtarlar iptal edildiyse, ad alanının şifreleme durumu İptal Edildi olarak ayarlanır. Verilere Event Hubs ad alanından erişilemiyor.'

Coğrafi olağanüstü durum kurtarma kullanırken dikkat edilmesi gerekenler

Önemli

BYOK şifrelemesini kullanan bir ad alanında Geo-DR'yi etkinleştirmek için, eşleştirme için ikincil ad alanında sistem tarafından atanan veya kullanıcı tarafından atanan yönetilen kimliğin etkinleştirilmesi gerekir.

Coğrafi olağanüstü durum kurtarma - sistem tarafından atanan kimliklerle şifreleme

Microsoft tarafından yönetilen anahtarın müşteri tarafından yönetilen anahtarla şifrelenmesini etkinleştirmek için, belirtilen Azure KeyVault üzerinde sistem tarafından atanan yönetilen kimlik için bir erişim ilkesi ayarlanır. Bu, Azure Event Hubs ad alanından Azure KeyVault'a denetimli erişim sağlar.

Bunun nedeni:

- Event Hubs ad alanı için Coğrafi olağanüstü durum kurtarma zaten etkinleştirildiyse ve müşteri tarafından yönetilen anahtarı etkinleştirmek istiyorsanız

- Eşleştirmeyi kes.

- Anahtar kasasına hem birincil hem de ikincil ad alanları için sistem tarafından atanan yönetilen kimlik için erişim ilkesini ayarlayın.

- Birincil ad alanında şifrelemeyi ayarlayın.

- Birincil ve ikincil ad alanlarını yeniden eşleştirin.

- Müşteri tarafından yönetilen anahtarın zaten ayarlandığı bir Event Hubs ad alanında Geo-DR'yi etkinleştirmek istiyorsanız şu adımları izleyin:

- anahtar kasasına ikincil ad alanı için yönetilen kimlik için erişim ilkesini ayarlayın.

- Birincil ve ikincil ad alanlarını eşleştirin.

Coğrafi olağanüstü durum kurtarma - kullanıcı tarafından atanan kimliklerle şifreleme

İşte birkaç öneri:

- Yönetilen kimlik oluşturun ve yönetilen kimliğinize Key Vault izinleri atayın.

- Kimliği kullanıcı tarafından atanan kimlik olarak ekleyin ve her iki ad alanında da kimlikle şifrelemeyi etkinleştirin.

- Ad alanlarını birlikte eşleştirme

Kullanıcı Tarafından Atanan Kimliklerle Coğrafi DR ve Şifrelemeyi etkinleştirme koşulları:

- Şifreleme etkinleştirilmiş bir birincil ad alanıyla eşleştirilecekse, ikincil ad alanında Kullanıcı Tarafından Atanan kimlikle Şifreleme zaten etkin olmalıdır.

- İkincil ad alanıyla ilişkilendirilmiş kullanıcı tarafından atanan bir kimliğe sahip olsa bile, zaten eşleştirilmiş bir birincilde Şifrelemeyi etkinleştirmek mümkün değildir.

Tanılama günlükleri ayarlama

BYOK özellikli ad alanları için tanılama günlüklerini ayarlamak, işlemler hakkında gerekli bilgileri sağlar. Bu günlükler etkinleştirilip daha sonra bir olay hub'ına aktarılabilir veya log analytics aracılığıyla analiz edilebilir ya da özelleştirilmiş analiz gerçekleştirmek için depolamaya akışla aktarılabilir. Tanılama günlükleri hakkında daha fazla bilgi edinmek için bkz . Azure Tanılama günlüklerine genel bakış. Şema için bkz . Veri başvurularını izleme.

Sonraki adımlar

Aşağıdaki makalelere bakın: