ExpressRoute özel eşlemesi için IPsec aktarım modunu yapılandırma

Bu makale, ExpressRoute özel eşlemesi üzerinden aktarım modunda IPsec tünelleri oluşturmanıza yardımcı olur. Tünel, Windows çalıştıran Azure VM'leri ile şirket içi Windows konakları arasında oluşturulur. Bu yapılandırma için bu makaledeki adımlarda grup ilkesi nesneleri kullanılır. Kuruluş birimleri (OU) ve grup ilkesi nesneleri (GPO) kullanmadan bu yapılandırmayı oluşturmak mümkündür. OU'lar ve GPO'ların birleşimi, güvenlik ilkelerinizin denetimini basitleştirmeye yardımcı olur ve ölçeği hızla artırmanıza olanak tanır. Bu makaledeki adımlarda, zaten bir Active Directory yapılandırmanız olduğu ve OU'ları ve GPO'ları kullanmayı bildiğiniz varsayılır.

Bu yapılandırma hakkında

Aşağıdaki adımlardaki yapılandırma, ExpressRoute özel eşlemesi ile tek bir Azure sanal ağı (VNet) kullanır. Ancak bu yapılandırma diğer Azure sanal ağlarına ve şirket içi ağlara yayılabilir. Bu makale, bir grup Azure VM'ye veya şirket içi konaklara uygulayabileceğiniz bir IPsec şifreleme ilkesi tanımlamanıza yardımcı olur. Bu Azure VM'leri veya şirket içi konakları aynı OU'nun bir parçasıdır. Azure VM'leri (vm1 ve vm2) ile şirket içi konak1 arasında şifrelemeyi yalnızca hedef bağlantı noktası 8080 olan HTTP trafiği için yapılandırabilirsiniz. Gereksinimlerinize göre farklı türlerde IPsec ilkesi oluşturulabilir.

OU'larla çalışma

OU ile ilişkili güvenlik ilkesi GPO aracılığıyla bilgisayarlara gönderilir. İlkeleri tek bir konağa uygulamak yerine OU'ları kullanmanın birkaç avantajı şunlardır:

- bir ilkeyi bir OU ile ilişkilendirmek, aynı OU'ya ait bilgisayarların aynı ilkeleri almalarını garanti eder.

- OU ile ilişkili güvenlik ilkesinin değiştirilmesi, değişiklikleri OU'daki tüm konaklara uygular.

Diyagramları

Aşağıdaki diyagramda, bağlantı ve atanan IP adresi alanı gösterilmektedir. Azure VM'leri ve şirket içi ana bilgisayar Windows 2016 çalıştırıyor. Azure VM'leri ve şirket içi konak1 aynı etki alanının parçasıdır. Azure VM'leri ve şirket içi konakları DNS kullanarak adları düzgün bir şekilde çözümleyebilir.

Bu diyagram, ExpressRoute özel eşlemesinde aktarımdaki IPsec tünellerini gösterir.

IPsec ilkesiyle çalışma

Windows'da şifreleme, IPsec ilkesiyle ilişkilendirilir. IPSec ilkesi, hangi IP trafiğinin güvenli olduğunu ve IP paketlerine uygulanan güvenlik mekanizmasını belirler. IPSec ilkeleri şu öğelerden oluşur: Filtre Listeleri, Filtre Eylemleri ve Güvenlik Kuralları.

IPsec ilkesini yapılandırırken, aşağıdaki IPsec ilkesi terminolojisini anlamak önemlidir:

IPsec ilkesi: Kurallar koleksiyonu. Herhangi bir zamanda yalnızca bir ilke etkin olabilir ("atanabilir"). Her ilkenin bir veya daha fazla kuralı olabilir ve bunların tümü aynı anda etkin olabilir. Bir bilgisayara, belirli bir zamanda yalnızca bir etkin IPsec ilkesi atanabilir. Ancak, IPsec ilkesinde, farklı durumlarda gerçekleştirilebilecek birden çok eylem tanımlayabilirsiniz. Her IPsec kuralı kümesi, kuralın uygulandığı ağ trafiğinin türünü etkileyen bir filtre listesiyle ilişkilendirilir.

Listeleri filtrele: Filtre listeleri bir veya daha fazla filtre paketidir. Bir liste birden çok filtre içerebilir. Filtre, şu ölçütlere göre iletişimin engellenip engellenmediğini, izin verilip verilmediğini veya güvenli hale getirilip getirilmediğini tanımlar: IP adresi aralıkları, protokoller ve hatta belirli bağlantı noktaları. Her filtre belirli bir koşul kümesiyle eşleşir; örneğin, belirli bir alt ağdan belirli bir hedef bağlantı noktasındaki belirli bir bilgisayara gönderilen paketler. Ağ koşulları bu filtrelerden biri veya daha fazlası ile eşleştiğinde, filtre listesi etkinleştirilir. Her filtre belirli bir filtre listesi içinde tanımlanır. Filtreler, filtre listeleri arasında paylaşılamaz. Ancak, belirli bir filtre listesi çeşitli IPsec ilkelerine eklenebilir.

Filtre eylemleri: Güvenlik yöntemi, bir bilgisayarın IKE anlaşmaları sırasında sunduğu bir dizi güvenlik algoritması, protokol ve anahtarı tanımlar. Filtre eylemleri, tercih sırasına göre sıralanmış güvenlik yöntemlerinin listeleridir. Bir bilgisayar bir IPsec oturumunda anlaşma sağladığında, filtre eylemleri listesinde depolanan güvenlik ayarına göre teklifleri kabul eder veya gönderir.

Güvenlik kuralları: Kurallar, bir IPsec ilkesinin iletişimi nasıl ve ne zaman koruyacağını yönetir. IPsec bağlantısını oluşturmak üzere bir IPsec kuralı oluşturmak için filtre listesini ve filtre eylemlerini kullanır. Her ilkenin bir veya daha fazla kuralı olabilir ve bunların tümü aynı anda etkin olabilir. Her kural, bir IP filtreleri listesi ve bu filtre listesiyle eşleşmesi üzerine gerçekleşen bir güvenlik eylemleri koleksiyonu içerir:

- IP Filtresi Eylemleri

- Kimlik doğrulama yöntemleri

- IP tüneli ayarları

- Bağlantı türleri

Başlamadan önce

Aşağıdaki önkoşulları karşıladığınızdan emin olun:

grup ilkesi ayarlarını uygulamak için kullanabileceğiniz, işlevsel bir Active Directory yapılandırmanız olmalıdır. GPO'lar hakkında daha fazla bilgi için bkz. nesneleri grup ilkesi.

Etkin bir ExpressRoute bağlantı hattınızın olması gerekir.

- ExpressRoute bağlantı hattı oluşturma hakkında bilgi için bkz. ExpressRoute bağlantı hattı oluşturma.

- Bağlantı hattınızın bağlantı sağlayıcınız tarafından etkinleştirildiğini doğrulayın.

- Bağlantı hattınız için Azure özel eşlemesini yapılandırdığınızdan emin olun. Yönlendirme yönergeleri için yönlendirmeyi yapılandırma makalesine bakın.

- Sanal ağınız ve sanal ağ geçidinin oluşturulduğunu ve tam olarak sağlandığını doğrulayın. ExpressRoute için sanal ağ geçidi oluşturmak için yönergeleri izleyin. ExpressRoute için sanal ağ geçidi VPN'yi değil GatewayType ExpressRoute'u kullanır.

ExpressRoute sanal ağ geçidiNin ExpressRoute bağlantı hattına bağlı olması gerekir. Daha fazla bilgi için bkz. ExpressRoute bağlantı hattına sanal ağ bağlama.

Azure Windows VM'lerinin sanal ağa dağıtıldığını doğrulayın.

Şirket içi konaklarla Azure VM'leri arasında bağlantı olduğunu doğrulayın.

Azure Windows VM'lerinin ve şirket içi konakların adları düzgün bir şekilde çözümlemek için DNS kullanabildiğini doğrulayın.

İş akışı

- Bir GPO oluşturun ve OU ile ilişkilendirin.

- Bir IPsec Filtre Eylemi tanımlayın.

- Bir IPsec Filtre Listesi tanımlayın.

- Güvenlik Kuralları ile bir IPsec İlkesi oluşturun.

- IPsec GPO'yu OU'ya atayın.

Örnek değerler

Etki Alanı Adı: ipsectest.com

OU: IPSecOU

Şirket içi Windows bilgisayarı: host1

Azure Windows VM'leri: vm1, vm2

1. GPO oluşturma

grup ilkesi Yönetimi ek bileşenini açarak OU'ya bağlı yeni bir GPO oluşturun. Ardından GPO'nun bağlandığı OU'yu bulun. Örnekte, OU IPSecOU olarak adlandırılmıştır.

grup ilkesi Yönetimi ek bileşeninde OU'sunu seçin ve sağ tıklayın. Açılan listede "Bu etki alanında GPO oluştur ve Buraya bağla..." seçeneğini belirleyin.

Daha sonra kolayca bulabilmeniz için GPO'ya sezgisel bir ad verin. GPO'yu oluşturmak ve bağlamak için Tamam'ı seçin.

2. GPO bağlantısını etkinleştirme

GPO'sunu OU'ya uygulamak için GPO yalnızca OU'ya bağlı olmakla kalmaz, bağlantının da etkinleştirilmesi gerekir.

Oluşturduğunuz GPO'yı bulun, sağ tıklayın ve açılan listeden Düzenle'yi seçin.

GPO'sunu OU'ya uygulamak için Bağlantı Etkin'i seçin.

3. IP filtresi eylemini tanımlama

Açılan listeden Active Directory'de IP Güvenlik İlkesi'ne sağ tıklayın ve ardından IP filtre listelerini ve filtre eylemlerini yönet... öğesini seçin.

"Filtre Eylemlerini Yönet" sekmesinde Ekle'yi seçin.

IP Güvenlik Filtresi Eylemi sihirbazındaİleri'yi seçin.

Filtre eylemini daha sonra bulabilmek için sezgisel bir ad verin. Bu örnekte, filtre eylemi myEncryption olarak adlandırılır. Açıklama da ekleyebilirsiniz. Ardından İleri'yi seçin.

Güvenlik anlaşması , IPsec başka bir bilgisayarla oluşturulamıyorsa davranışı tanımlamanıza olanak tanır. Güvenlik anlaşması yap'ı ve ardından İleri'yi seçin.

IPsec'i desteklemeyen bilgisayarlarla iletişim kurma sayfasında Güvenli olmayan iletişime izin verme'yi ve ardından İleri'yi seçin.

IP Trafiği ve Güvenlik sayfasında Özel'i ve ardından Ayarlar... öğesini seçin.

Özel Güvenlik Yöntemi Ayarları sayfasında Veri bütünlüğü ve şifreleme (ESP): SHA1, 3DES'i seçin. Ardından Tamam'ı seçin.

Filtre Eylemlerini Yönet sayfasında, myEncryption filtresinin başarıyla eklendiğini görebilirsiniz. Kapat’ı seçin.

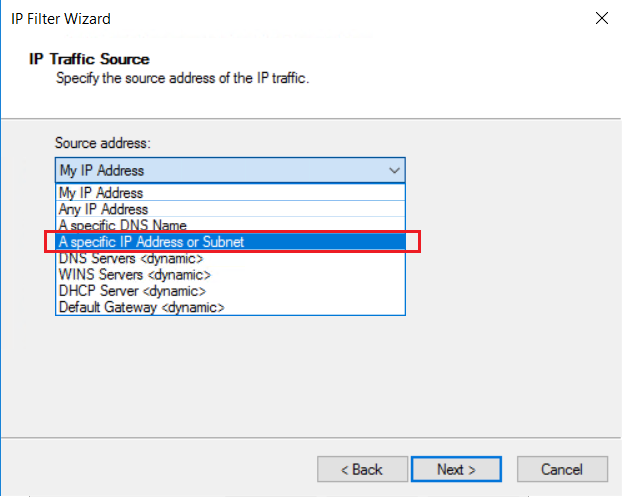

4. IP filtresi listesi tanımlama

Hedef bağlantı noktası 8080 ile şifrelenmiş HTTP trafiğini belirten bir filtre listesi oluşturun.

Hangi trafik türlerinin şifrelenmesinin gerektiğini nitelemek için bir IP filtresi listesi kullanın. Yeni bir IP filtresi listesi eklemek için IP Filtresi Listelerini Yönet sekmesinde Ekle'yi seçin.

Ad: alanına IP filtresi listenize bir ad yazın. Örneğin, azure-onpremises-HTTP8080. Ardından Ekle'yi seçin.

IP Filtresi Açıklaması ve Yansıtılmış özellik sayfasında Yansıtılmış'ı seçin. Yansıtılmış ayar her iki yönde giden paketleri eşleştirir ve bu da iki yönlü iletişime olanak tanır. Sonra İleri’yi seçin.

IP Trafik Kaynağı sayfasındaki Kaynak adresi: açılan listesinden Belirli bir IP Adresi veya Alt Ağ'ı seçin.

IP trafiğinin kaynak adresi IP Adresini veya Alt Ağ: değerini belirtin, ardından İleri'yi seçin.

Hedef adresini belirtin: IP Adresi veya Alt Ağ. Ardından İleri'yi seçin.

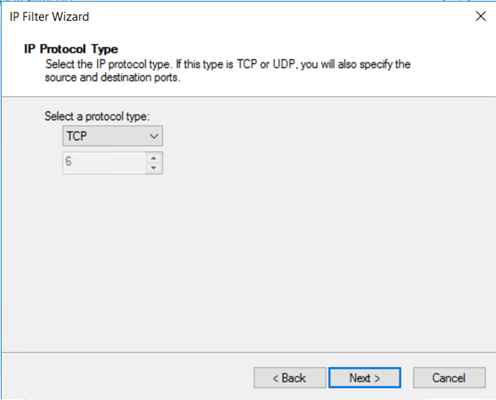

IP Protokolü Türü sayfasında TCP'yi seçin. Ardından İleri'yi seçin.

IP Protokolü Bağlantı Noktası sayfasında Herhangi bir bağlantı noktasından ve Bu bağlantı noktasına: öğesini seçin. Metin kutusuna 8080 yazın. Bu ayarlar yalnızca hedef bağlantı noktası 8080 şifrelenir üzerindeki HTTP trafiğini belirtir. Ardından İleri'yi seçin.

IP filtresi listesini görüntüleyin. AZURE-onpremises-HTTP8080 IP Filtre Listesi yapılandırması, aşağıdaki ölçütlerle eşleşen tüm trafik için şifrelemeyi tetikler:

- 10.0.1.0/24 (Azure Subnet2) içindeki herhangi bir kaynak adresi

- 10.2.27.0/25 (şirket içi alt ağ) içindeki herhangi bir hedef adres

- TCP protokolü

- Hedef bağlantı noktası 8080

5. IP filtresi listesini düzenleme

Şirket içi konaktan Azure VM'ye aynı trafik türünü şifrelemek için ikinci bir IP filtresine ihtiyacınız vardır. İlk IP filtresini ayarlamak ve yeni bir IP filtresi oluşturmak için kullandığınız adımları izleyin. Tek farklar kaynak alt ağ ve hedef alt ağdır.

IP Filtresi Listesine yeni bir IP filtresi eklemek için Düzenle'yi seçin.

IP Filtresi Listesi sayfasında Ekle'yi seçin.

Aşağıdaki örnekteki ayarları kullanarak ikinci bir IP filtresi oluşturun:

İkinci IP filtresini oluşturduktan sonra IP filtresi listesi şöyle görünür:

Bir uygulamayı korumak için şirket içi konum ile Azure alt ağı arasında şifreleme gerekiyorsa. Var olan IP filtresi listesini değiştirmek yerine yeni bir IP filtresi listesi ekleyebilirsiniz. İki veya daha fazla IP filtresi listesini aynı IPsec ilkesiyle ilişkilendirmek size daha fazla esneklik sağlayabilir. Bir IP filtresi listesini diğer IP filtre listelerini etkilemeden değiştirebilir veya kaldırabilirsiniz.

6. IPsec güvenlik ilkesi oluşturma

Güvenlik kurallarıyla bir IPsec ilkesi oluşturun.

OU ile ilişkili Active Directory'de IPGüvenlik İlkeleri'ni seçin. Sağ tıklayın ve IP Güvenlik İlkesi Oluştur'u seçin.

Güvenlik ilkesini adlandırın. Örneğin, policy-azure-onpremises. Ardından İleri'yi seçin.

Onay kutusunu seçmeden İleri'yi seçin.

Özellikleri düzenle onay kutusunun seçili olduğunu doğrulayın ve son'u seçin.

7. IPsec güvenlik ilkesini düzenleme

IPSec ilkesine önceden yapılandırdığınız IP Filtresi Listesi ve Filtre Eylemini ekleyin.

HTTP ilkesi Özellikler Kuralları sekmesinde Ekle'yi seçin.

Hoş Geldiniz sayfasında, İleri’yi seçin.

Kural, IPsec modunu tanımlama seçeneği sağlar: tünel modu veya aktarım modu.

Tünel modunda, özgün paket bir IP üst bilgileri kümesiyle kapsüllenir. Tünel modu, özgün paketin IP üst bilgisini şifreleyerek iç yönlendirme bilgilerini korur. Tünel modu, siteden siteye VPN senaryolarında ağ geçitleri arasında yaygın olarak uygulanır. Tünel modu çoğu durumda konaklar arasında uçtan uca şifreleme için kullanılır.

Aktarım modu yalnızca yükü ve ESP römorkunu şifreler; özgün paketin IP üst bilgisi şifrelenmez. Aktarım modunda paketlerin IP kaynağı ve IP hedefi değişmez.

Bu kural bir tünel belirtmiyor'u ve ardından İleri'yi seçin.

Ağ Türü , hangi ağ bağlantısının güvenlik ilkesiyle ilişkili olduğunu tanımlar. Tüm ağ bağlantıları'nı ve ardından İleri'yi seçin.

Daha önce oluşturduğunuz azure-onpremises-HTTP8080 IP filtresi listesini ve ardından İleri'yi seçin.

Daha önce oluşturduğunuz mevcut MyEncryption Filtre Eylemini seçin.

Windows dört farklı kimlik doğrulama türünü destekler: Kerberos, sertifikalar, NTLMv2 ve önceden paylaşılan anahtar. Etki alanına katılmış konaklarla çalıştığımızdan Active Directory varsayılan (Kerberos V5 protokolü) seçeneğini belirleyin ve ardından İleri'yi seçin.

Yeni ilke, güvenlik kuralını oluşturur: azure-onpremises-HTTP8080. Tamam’ı seçin.

IPsec ilkesi, 8080 hedef bağlantı noktasındaki tüm HTTP bağlantılarının IPsec aktarım modunu kullanmasını gerektirir. HTTP açık bir metin protokolü olduğundan, güvenlik ilkesinin etkinleştirilmesi, ExpressRoute özel eşlemesi aracılığıyla aktarılırken verilerin şifrelenmesini sağlar. Active Directory için IPsec ilkesinin yapılandırılması, Gelişmiş Güvenlik Özellikli Windows Güvenlik Duvarı'na göre daha karmaşıktır. Ancak, IPsec bağlantısının daha fazla özelleştirilmesini sağlar.

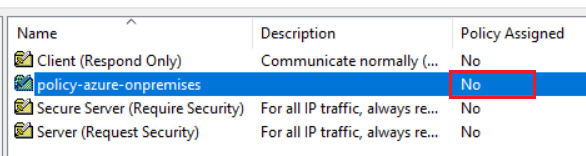

8. IPsec GPO'yu OU'ya atama

İlkeyi görüntüleyin. Güvenlik grubu ilkesi tanımlanmış ancak henüz atanmamış.

Güvenlik grubu ilkesini OU IPSecOU'ya atamak için güvenlik ilkesine sağ tıklayın ve Ata'yı seçin. OU'ya ait her bilgisayarda güvenlik grubu ilkesi atanır.

Trafik şifrelemeyi denetleme

OU'da uygulanan şifreleme GPO'sunu denetlemek için tüm Azure VM'lerine ve konak1'e IIS yükleyin. Her IIS, 8080 numaralı bağlantı noktasındaki HTTP isteklerine yanıt verecek şekilde özelleştirilir. Şifrelemeyi doğrulamak için OU'daki tüm bilgisayarlara bir ağ algılayıcısı (Wireshark gibi) yükleyebilirsiniz. PowerShell betiği, 8080 numaralı bağlantı noktasında HTTP istekleri oluşturmak için http istemcisi olarak çalışır:

$url = "http://10.0.1.20:8080"

while ($true) {

try {

[net.httpWebRequest]

$req = [net.webRequest]::create($url)

$req.method = "GET"

$req.ContentType = "application/x-www-form-urlencoded"

$req.TimeOut = 60000

$start = get-date

[net.httpWebResponse] $res = $req.getResponse()

$timetaken = ((get-date) - $start).TotalMilliseconds

Write-Output $res.Content

Write-Output ("{0} {1} {2}" -f (get-date), $res.StatusCode.value__, $timetaken)

$req = $null

$res.Close()

$res = $null

} catch [Exception] {

Write-Output ("{0} {1}" -f (get-date), $_.ToString())

}

$req = $null

# uncomment the line below and change the wait time to add a pause between requests

#Start-Sleep -Seconds 1

}

Aşağıdaki ağ yakalama, yalnızca şifrelenmiş trafikle eşleşecek şekilde esp görüntüleme filtresine sahip şirket içi konak1 için sonuçları gösterir:

PowerShell betiğini şirket içinde (HTTP istemcisi) çalıştırırsanız, Azure VM'deki ağ yakalama işlemi de benzer bir izleme gösterir.

Sonraki adımlar

ExpressRoute hakkında daha fazla bilgi için, bkz. ExpressRoute SSS.