Güvenlik iş ortağı sağlayıcısı dağıtma

Azure Güvenlik Duvarı Manager'daki güvenlik ortağı sağlayıcıları, kullanıcılarınızın İnternet erişimini korumak için tanıdık, en iyi üçüncü taraf hizmet olarak güvenlik (SECaaS) tekliflerinizi kullanmanıza olanak tanır.

Desteklenen senaryolar ve en iyi uygulama yönergeleri hakkında daha fazla bilgi edinmek için bkz . Güvenlik ortağı sağlayıcıları nedir?

Tümleşik üçüncü taraf hizmet olarak güvenlik (SECaaS) iş ortakları artık kullanılabilir:

- Zscaler

- Denetim Noktası

- iboss

Yeni bir hub'da üçüncü taraf güvenlik sağlayıcısı dağıtma

Mevcut bir hub'a üçüncü taraf sağlayıcı dağıtıyorsanız bu bölümü atlayın.

- Azure Portal’ında oturum açın.

- Ara'ya Güvenlik Duvarı Yöneticisi yazın ve Hizmetler'in altında seçin.

- Genel Bakış'a gidin. Güvenli sanal hub'ları görüntüle'yi seçin.

- Yeni güvenli sanal hub oluştur'u seçin.

- Aboneliğinizi ve kaynak grubunuzu girin, desteklenen bir bölge seçin ve hub ile sanal WAN bilgilerinizi ekleyin.

- Güvenlik İş Ortağı Sağlayıcılarını etkinleştirmek için VPN ağ geçidini dahil et'i seçin.

- Gereksinimlerinize uygun Ağ Geçidi ölçek birimlerini seçin.

- İleri' yi seçin: Azure Güvenlik Duvarı

Not

Güvenlik iş ortağı sağlayıcıları VPN Gateway tünellerini kullanarak hub'ınıza bağlanır. VPN Gateway'i silerseniz güvenlik ortağı sağlayıcılarınıza yönelik bağlantılar kaybolur.

- İnternet trafiğini filtrelemek üzere üçüncü taraf hizmet sağlayıcısıyla birlikte özel trafiği filtrelemek için Azure Güvenlik Duvarı dağıtmak istiyorsanız, Azure Güvenlik Duvarı için bir ilke seçin. Desteklenen senaryolara bakın.

- Hub'da yalnızca üçüncü taraf bir güvenlik sağlayıcısı dağıtmak istiyorsanız Azure Güvenlik Duvarı: Etkin/Devre Dışı'nı seçerek Devre Dışı olarak ayarlayın.

- İleri: Güvenlik İş Ortağı Sağlayıcısı'nı seçin.

- Güvenlik İş Ortağı Sağlayıcısı'nın Etkin olarak ayarlanması.

- Bir iş ortağı seçin.

- Sonraki: Gözden geçirme ve oluşturma’yı seçin.

- İçeriği gözden geçirin ve oluştur'u seçin.

VPN ağ geçidi dağıtımı 30 dakikadan fazla sürebilir.

Hub'ın oluşturulduğunu doğrulamak için Azure Güvenlik Duvarı Manager-Overview-View>> güvenli sanal hub'larına gidin. Güvenlik iş ortağı sağlayıcısının adını ve güvenlik ortağı durumunu Güvenlik Bağlan ion Bekliyor olarak görürsünüz.

Hub oluşturulduktan ve güvenlik iş ortağı ayarlandıktan sonra, güvenlik sağlayıcısını hub'a bağlamak için devam edin.

Var olan bir hub'da üçüncü taraf güvenlik sağlayıcısı dağıtma

Ayrıca bir Sanal WAN mevcut bir hub'ı seçebilir ve bunu güvenli bir sanal hub'a dönüştürebilirsiniz.

- Başlarken, Genel Bakış bölümünde Güvenli sanal hub'ları görüntüle'yi seçin.

- Var olan hub'ları dönüştür'ü seçin.

- Bir abonelik ve var olan bir hub'ı seçin. Yeni bir hub'da üçüncü taraf sağlayıcı dağıtmak için adımların geri kalanını izleyin.

Mevcut bir hub'ı üçüncü taraf sağlayıcılarla güvenli hub'a dönüştürmek için vpn ağ geçidinin dağıtılması gerektiğini unutmayın.

Üçüncü taraf güvenlik sağlayıcılarını güvenli bir hub'a bağlanacak şekilde yapılandırma

Sanal hub'ınızın VPN Gateway'ine tüneller ayarlamak için üçüncü taraf sağlayıcıların hub'ınıza erişim haklarına sahip olması gerekir. Bunu yapmak için bir hizmet sorumlusunu aboneliğinizle veya kaynak grubunuzla ilişkilendirin ve erişim hakları verin. Daha sonra bu kimlik bilgilerini portalını kullanarak üçüncü tarafa vermeniz gerekir.

Not

Üçüncü taraf güvenlik sağlayıcıları sizin yerinize bir VPN sitesi oluşturur. Bu VPN sitesi Azure portalında görünmez.

Hizmet sorumlusu oluşturma ve yetkilendirme

Microsoft Entra hizmet sorumlusu oluşturma: Yeniden yönlendirme URL'sini atlayabilirsiniz.

Hizmet sorumlusu için erişim hakları ve kapsam ekleyin. Nasıl yapılır: Kaynaklara erişebilen bir Microsoft Entra uygulaması ve hizmet sorumlusu oluşturmak için portalı kullanma

Not

Daha ayrıntılı denetim için erişimi yalnızca kaynak grubunuzla sınırlayabilirsiniz.

İş ortağı portalını ziyaret edin

Kurulumu tamamlamak için iş ortağınızın sağladığı yönergeleri izleyin. Bu, hub'ı algılamak ve hub'a bağlanmak, çıkış ilkelerini güncelleştirmek ve bağlantı durumunu ve günlüklerini denetlemek için Microsoft Entra bilgilerini göndermeyi içerir.

- Zscaler: Microsoft Azure Sanal WAN tümleştirmesini yapılandırın.

- Denetim Noktası: Microsoft Azure Sanal WAN tümleştirmesini yapılandırın.

- iboss: Microsoft Azure Sanal WAN tümleştirmesini yapılandırın.

Azure'daki Azure Sanal WAN portalında tünel oluşturma durumuna bakabilirsiniz. Tüneller hem Azure'da hem de iş ortağı portalında bağlı olarak gösterildikten sonra, iş ortağına hangi dalların ve sanal ağların İnternet trafiği göndermesi gerektiğini seçmek için yolları ayarlamak için sonraki adımlarla devam edin.

Güvenlik Duvarı Yöneticisi ile güvenliği yapılandırma

Azure Güvenlik Duvarı Yöneticisi -> Güvenli Hub'lara göz atın.

Bir hub seçin. Hub durumu artık Güvenlik Bağlan ion Beklemede yerine Sağlandı olarak gösterilmelidir.

Üçüncü taraf sağlayıcının hub'a bağlanadığından emin olun. VPN ağ geçidi üzerindeki tüneller Bağlan bir durumda olmalıdır. Bu durum, önceki durumla karşılaştırıldığında merkez ile üçüncü taraf iş ortağı arasındaki bağlantı durumunu daha yansıtıcıdır.

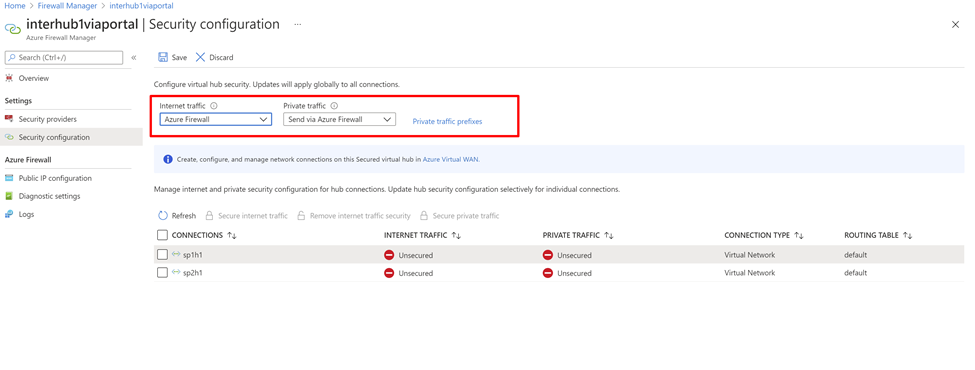

Hub'ı seçin ve Güvenlik Yapılandırmaları'na gidin.

Hub'a bir üçüncü taraf sağlayıcı dağıttığınızda, bu sağlayıcı hub'ı güvenli bir sanal hub'a dönüştürür. Bu, üçüncü taraf sağlayıcının hub'a 0.0.0.0/0 (varsayılan) bir yol tanıtmasını sağlar. Ancak, hub'a bağlı sanal ağ bağlantıları ve siteler, bağlantıların bu varsayılan yolu alması gerektiğini kabul etmediğiniz sürece bu yolu alamaz.

Not

Dal tanıtımları için BGP üzerinden el ile 0.0.0.0/0 (varsayılan) yolu oluşturmayın. Bu, üçüncü taraf güvenlik sağlayıcılarıyla güvenli sanal hub dağıtımları için otomatik olarak yapılır. Bunu yapmak dağıtım işlemini bozabilir.

Azure Güvenlik Duvarı üzerinden İnternet Trafiğini ve güvenilen bir güvenlik ortağı aracılığıyla Özel Trafik'i ayarlayarak sanal WAN güvenliğini yapılandırın. Bu, Sanal WAN tek tek bağlantıların güvenliğini otomatik olarak sağlar.

Ayrıca, kuruluşunuz sanal ağlarda ve şubelerde genel IP aralıkları kullanıyorsa, özel trafik ön eklerini kullanarak bu IP ön eklerini açıkça belirtmeniz gerekir. Genel IP adresi ön ekleri tek tek veya toplama olarak belirtilebilir.

Özel trafik ön ekleriniz için RFC1918 olmayan adresler kullanıyorsanız, RFC1918 olmayan özel trafik için SNAT'yi devre dışı bırakmak üzere güvenlik duvarınız için SNAT ilkelerini yapılandırmanız gerekebilir. Varsayılan olarak, RFC1918 olmayan tüm trafiği SNATs Azure Güvenlik Duvarı.

Üçüncü taraf hizmeti aracılığıyla dal veya sanal ağ İnternet trafiği

Ardından, sanal ağ sanal makinelerinin veya dal sitesinin İnternet'e erişip erişemediğini denetleyebilirsiniz ve trafiğin üçüncü taraf hizmetine aktığını doğrulayabilirsiniz.

Yol ayarı adımlarını tamamladıktan sonra sanal ağ sanal makineleri ve dal sitelerine üçüncü taraf hizmet yoluna 0/0 gönderilir. Bu sanal makinelere RDP veya SSH ekleyemezsiniz. Oturum açmak için Azure Bastion hizmetini eşlenmiş bir sanal ağa dağıtabilirsiniz.

Kural yapılandırması

Güvenlik duvarı kurallarını yapılandırmak için iş ortağı portalını kullanın. Azure Güvenlik Duvarı trafiği geçirir.

Örneğin, trafiğe izin veren açık bir kural olmasa bile Azure Güvenlik Duvarı üzerinden izin verilen trafiği gözlemleyebilirsiniz. Bunun nedeni, Azure Güvenlik Duvarı trafiği sonraki atlama güvenlik ortağı sağlayıcısına (ZScalar, CheckPoint veya iBoss) geçirmesidir. Azure Güvenlik Duvarı giden trafiğe izin vermek için hala kuralları vardır, ancak kural adı günlüğe kaydedilmez.

Daha fazla bilgi için iş ortağı belgelerine bakın.