tehdit zekası tabanlı filtrelemeyi Azure Güvenlik Duvarı

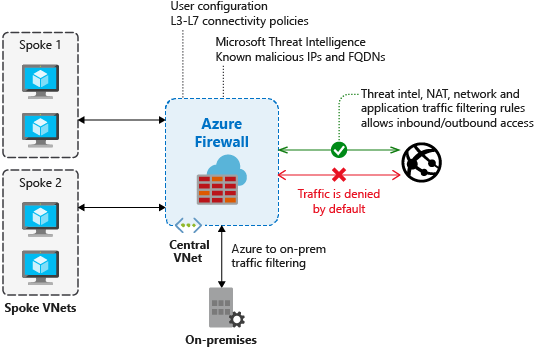

Bilinen kötü amaçlı IP adresleri, FQDN'ler ve URL'lerden gelen/giden trafiği uyarmak ve reddetmek için güvenlik duvarınız için Tehdit bilgileri tabanlı filtrelemeyi etkinleştirebilirsiniz. IP adresleri, etki alanları ve URL'ler, Microsoft Siber Güvenlik ekibi de dahil olmak üzere birden çok kaynağı içeren Microsoft Threat Intelligence akışından alınır. Akıllı Güvenlik Grafı, Microsoft tehdit bilgilerini destekler ve Bulut için Microsoft Defender dahil olmak üzere birden çok hizmet kullanır.

Tehdit bilgileri tabanlı filtrelemeyi etkinleştirdiyseniz, güvenlik duvarı ilişkili kuralları NAT kurallarından, ağ kurallarından veya uygulama kurallarından önce işler.

Bir kural tetiklendiğinde, yalnızca bir uyarıyı günlüğe kaydetmeyi veya uyarı ve reddetme modunu seçebilirsiniz.

Varsayılan olarak tehdit bilgileri tabanlı filtreleme uyarı modundadır. Portal arabirimi bölgenizde kullanılabilir duruma gelene kadar bu özelliği kapatamaz veya modu değiştiremezsiniz.

Tehdit bilgilerinin listelenen FQDN'lere, IP adreslerine, aralıklara veya alt ağlara giden trafiği filtrelememesi için izin verilenler listesi tanımlayabilirsiniz.

Toplu işlem için IP adreslerinin, aralıkların ve alt ağların listesini içeren bir CSV dosyasını karşıya yükleyebilirsiniz.

Günlükler

Aşağıdaki günlük alıntısı tetiklenen bir kuralı gösterir:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Test Etme

Giden testi - Giden trafik uyarıları, ortamınızın gizliliğinin tehlikeye atıldığı anlamına geldiği için nadir görülen bir durum olmalıdır. Giden uyarıları test etme işlemine yardımcı olmak için bir uyarı tetikleyen bir test FQDN'i vardır. Giden testleriniz için kullanın

testmaliciousdomain.eastus.cloudapp.azure.com.Testlerinize hazırlanmak ve DNS çözümleme hatası almadığınızdan emin olmak için aşağıdaki öğeleri yapılandırın:

- Test bilgisayarınızdaki hosts dosyasına sahte bir kayıt ekleyin. Örneğin, Windows çalıştıran bir bilgisayarda dosyaya

C:\Windows\System32\drivers\etc\hostsekleyebilirsiniz1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.com. - Test edilen HTTP/S isteğine ağ kuralı değil uygulama kuralı kullanılarak izin verildiğinden emin olun.

- Test bilgisayarınızdaki hosts dosyasına sahte bir kayıt ekleyin. Örneğin, Windows çalıştıran bir bilgisayarda dosyaya

Gelen testi - Güvenlik duvarında DNAT kuralları yapılandırılmışsa gelen trafikle ilgili uyarıları görmeyi bekleyebilirsiniz. Güvenlik duvarı yalnızca DNAT kuralında belirli kaynaklara izin veriyor olsa ve trafik aksi takdirde reddediliyor olsa bile uyarılar görürsünüz. Azure Güvenlik Duvarı bilinen tüm bağlantı noktası tarayıcılarında uyarı vermez; yalnızca kötü amaçlı etkinliklerde de bulunan tarayıcılarda uyarı verir.

Sonraki adımlar

- Azure Güvenlik Duvarı Tehdit Koruması'nı keşfetme

- Bkz. Azure Güvenlik Duvarı Log Analytics örnekleri

- Azure Güvenlik Duvarı dağıtmayı ve yapılandırmayı öğrenin

- Microsoft Güvenlik zekası raporunu gözden geçirin