Azure Front Door'da sık karşılaşılan sorunları giderme

Bu makalede, Azure Front Door yapılandırmanız için karşılaşabileceğiniz yaygın yönlendirme sorunlarını giderme adımları açıklanmaktadır.

Diğer hata ayıklama HTTP üst bilgileri

Azure Front Door'un ek hata ayıklama HTTP yanıt üst bilgileri döndürmesini isteyebilirsiniz. Daha fazla bilgi için bkz . isteğe bağlı yanıt üst bilgileri.

Birkaç saniye sonra Azure Front Door'dan 503 veya 504 yanıtı

Belirti

- Azure Front Door'a gitmeden arka ucunuza gönderilen düzenli istekler başarılı oluyor. Azure Front Door'un üzerinden geçmek 503 veya 504 hata yanıtlarıyla sonuçlanır.

- Azure Front Door hatası genellikle yaklaşık 30 saniye sonra görünür.

- Aralıklı 503 hataları "ErrorInfo: OriginInvalidResponse" ile görüntülenir.

Neden

Bu sorunun nedeni üç şeyden biri olabilir:

- Kaynağınız Azure Front Door'dan isteği almak için yapılandırılan zaman aşımından daha uzun sürüyor. Varsayılan zaman aşımı 30 saniyedir.

- Azure Front Door'dan gelen isteğe yanıt göndermek için gereken süre zaman aşımı değerinden uzun sürüyor.

- İstemci Accept-Encoding üst bilgisine sahip bir bayt aralığı isteği göndererek sıkıştırmanın etkinleştirildiği anlamına gelir.

Sorun giderme adımları

Azure Front Door'a gitmeden isteği doğrudan kaynağınıza gönderin. Kaynağınızın normalde ne kadar sürede yanıt verdiğini görün.

İsteği Azure Front Door üzerinden gönderin ve 503 yanıt alıp almadığınızı görün. Aksi takdirde, sorun bir zaman aşımı sorunu olmayabilir. Sorunu daha fazla gidermek için bir destek isteği oluşturun.

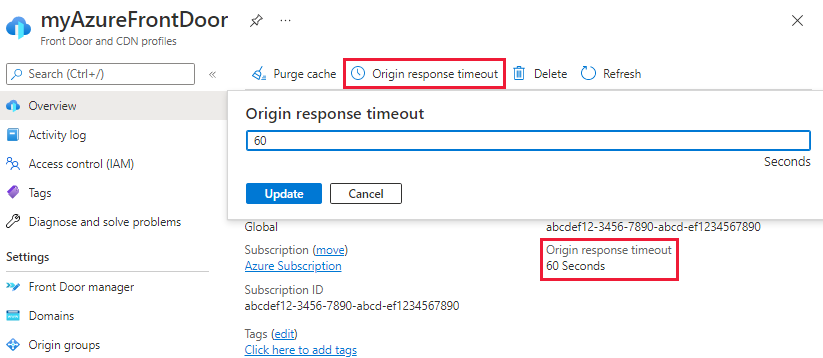

Azure Front Door üzerinden gönderilen istekler 503 hata yanıt koduyla sonuçlanırsa Azure Front Door için Kaynak yanıt zaman aşımını yapılandırın. Varsayılan zaman aşımını 4 dakikaya (240 saniye) kadar artırabilirsiniz. Ayarı yapılandırmak için Front Door profilinin genel bakış sayfasına gidin. Kaynak yanıt zaman aşımını seçin ve 16 ile 240 saniye arasında bir değer girin.

Not

Kaynak yanıt zaman aşımını yapılandırma özelliği yalnızca Azure Front Door Standard/Premium'da kullanılabilir.

Zaman aşımını artırmak sorunu çözmezse, istemcinin Accept-Encoding üst bilgileriyle bayt aralığı istekleri gönderip göndermediğini denetlemek için Fiddler veya tarayıcınızın geliştirici aracı gibi bir araç kullanın. Bu seçeneğin kullanılması, kaynağın farklı içerik uzunluklarıyla yanıt vermesine neden olur.

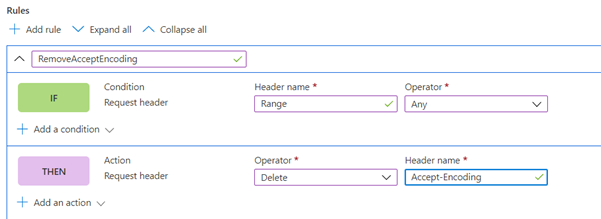

İstemci Accept-Encoding üst bilgileriyle bayt aralığı istekleri gönderiyorsa iki seçeneğiniz vardır. İlk seçenek, kaynakta veya Azure Front Door'da sıkıştırmayı devre dışı bırakmaktır. İkinci seçenek, bayt aralığı istekleri isteğinden Accept-Encoding'i kaldırmak için bir kural kümesi kuralı oluşturmaktır.

Yalnızca HTTPS için Azure Front Door'dan 503 yanıt

Belirti

- Tüm 503 yanıtları yalnızca Azure Front Door HTTPS özellikli uç noktalar için döndürülür.

- Azure Front Door'a gitmeden arka ucunuza gönderilen düzenli istekler başarılı oluyor. Azure Front Door üzerinden gitmek 503 hata yanıtıyla sonuçlanır.

- Aralıklı 503 hataları "ErrorInfo: OriginInvalidResponse" ile görüntülenir.

Neden

Bu sorunun nedeni üç şeyden biri olabilir:

- Arka uç havuzu bir IP adresidir.

- Arka uç sunucusu, Azure Front Door arka uç havuzunun tam etki alanı adıyla (FQDN) eşleşmeyen bir sertifika döndürür.

- Arka uç havuzu bir Azure Web Apps sunucusudur.

Sorun giderme adımları

Arka uç havuzu bir IP adresidir.

EnforceCertificateNameCheckdevre dışı bırakılmalıdır.Azure Front Door'un adlı

EnforceCertificateNameCheckbir anahtarı vardır. Varsayılan olarak bu ayar etkindir. Etkinleştirildiğinde, Azure Front Door arka uç havuzu ana bilgisayar adının FQDN'sinin arka uç sunucu sertifikasının sertifika adıyla veya konu alternatif adları uzantısındaki girdilerden biriyle eşleşir.Azure portalından devre dışı bırakma

EnforceCertificateNameCheck:Portalda, Bu ayarı Azure Front Door (klasik) Tasarım bölmesinde açmak veya kapatmak için iki durumlu düğmeyi kullanın.

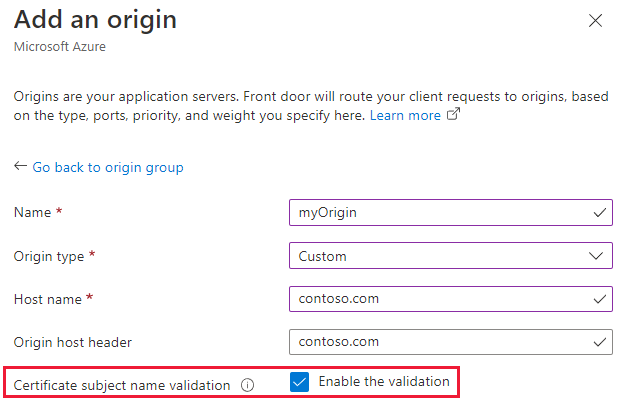

Azure Front Door Standard ve Premium katmanı için bu ayar, bir kaynak grubuna kaynak eklediğinizde veya bir yol yapılandırdığınızda kaynak ayarlarında bulunabilir.

Arka uç sunucusu, Azure Front Door arka uç havuzunun FQDN'sine uymayan bir sertifika döndürür. Bu sorunu çözmek için iki seçeneğiniz vardır:

- Döndürülen sertifika FQDN ile eşleşmelidir.

EnforceCertificateNameCheckdevre dışı bırakılmalıdır.

Arka uç havuzu bir Azure Web Apps sunucusudur:

- Azure web uygulamasının SNI (sunucu adı göstergesi) tabanlı olmak yerine IP tabanlı SSL ile yapılandırılıp yapılandırılmadığını denetleyin. Web uygulaması IP tabanlı olarak yapılandırılmışsa, SNI olarak değiştirilmelidir.

- Sertifika hatası nedeniyle arka uç iyi durumda değilse 503 hata iletisi döndürülür. Arka uçların sistem durumunu 80 ve 443 bağlantı noktalarında doğrulayabilirsiniz. Yalnızca 443 iyi durumda değilse, ssl ile ilgili bir sorun olabilir. Arka uç FQDN'yi kullanacak şekilde yapılandırıldığından, SNI gönderdiğini biliyoruz.

Döndürülen sertifikayı doğrulamak için OPENSSL kullanın. Bu denetimi yapmak için kullanarak

-servernamearka uçtan bağlanın. Arka uç havuzunun FQDN'siyle eşleşmesi gereken SNI'yi döndürmelidir:openssl s_client -connect backendvm.contoso.com:443 -servername backendvm.contoso.com

Özel etki alanına gönderilen istekler 400 durum kodu döndürür

Belirti

- Bir Azure Front Door örneği oluşturdunuz. Etki alanına veya ön uç konağına yönelik istek bir HTTP 400 durum kodu döndürür.

- Özel bir etki alanı için yapılandırdığınız ön uç konağına dns (etki alanı adı sunucusu) eşlemesi oluşturdunuz. Özel etki alanı ana bilgisayar adına istek göndermek bir HTTP 400 durum kodu döndürür. Yapılandırdığınız arka uça yönlendirilmiş gibi görünmüyor.

Neden

Sorun, ön uç konağı olarak eklenen özel etki alanı için bir yönlendirme kuralı yapılandırmadıysanız oluşur. Bu ön uç konağı için bir yönlendirme kuralının açıkça eklenmesi gerekir. *.azurefd.net olan Azure Front Door alt etki alanı altında ön uç konağı için zaten bir yönlendirme kuralı yapılandırılmış olsa bile kuralı oluşturmanız gerekir.

Sorun giderme adımı

Trafiği seçili kaynak grubuna yönlendirmek için özel etki alanı için bir yönlendirme kuralı ekleyin.

Azure Front Door HTTP'yi HTTPS'ye yönlendirmez

Belirti

Azure Front Door'un HTTP'yi HTTPS'ye yönlendiren bir yönlendirme kuralı vardır, ancak etki alanına erişirken protokol olarak HTTP korunur.

Neden

Bu davranış, Azure Front Door için yönlendirme kurallarını doğru yapılandırmadıysanız oluşabilir. Geçerli yapılandırmanız belirli değildir ve çakışan kurallara sahip olabilir.

Sorun giderme adımları

Ön uç ana bilgisayar adına istek 411 durum kodu döndürür

Belirti

Bir Azure Front Door Standard/Premium örneği oluşturdunuz ve yapılandırdığınız:

- Ön uç konağı.

- En az bir çıkış noktası olan bir kaynak grubu.

- Ön uç ana bilgisayarını kaynak grubuna bağlayan bir yönlendirme kuralı.

HTTP 411 durum kodu döndürülürken bir istek yapılandırılan ön uç konağına gittiğinde içeriğiniz kullanılamıyor gibi görünüyor.

Bu isteklere verilen yanıtlar, yanıt gövdesinde açıklayıcı bir deyim içeren bir HTML hata sayfası da içerebilir. Örnek olarak "HTTP Hatası 411. İstek öbeklenmiş veya içerik uzunluğuna sahip olmalıdır."

Neden

Bu belirtinin birkaç olası nedeni vardır. Bunun genel nedeni, HTTP isteğinizin rfc ile tam olarak uyumlu olmamalarıdır.

Uyumsuzluğa örnek olarak content-length veya Transfer-Encoding üst bilgisi olmadan gönderilen istekler örnek olarak verilmiştir.POST örneğini kullanmak curl -X POST https://example-front-door.domain.comolabilir. Bu istek RFC 7230'da belirtilen gereksinimleri karşılamıyor. Azure Front Door, http 411 yanıtıyla bunu engeller. Bu tür istekler günlüğe kaydedilmez.

Bu davranış, Azure Front Door'un web uygulaması güvenlik duvarı (WAF) işlevinden ayrıdır. Şu anda bu davranışı devre dışı bırakmanın bir yolu yoktur. WAF işlevi kullanımda olmasa bile tüm HTTP istekleri gereksinimleri karşılamalıdır.

Sorun giderme adımları

- İsteklerinizin gerekli RFC'lerde belirtilen gereksinimlere uygun olduğunu doğrulayın.

- İsteğinize yanıt olarak döndürülen tüm HTML ileti gövdelerini not alın. İleti gövdesi genellikle isteğinizin tam olarak nasıl uyumsuz olduğunu açıklar.

Kaynağım bir IP adresi olarak yapılandırıldı.

Belirti

Kaynak bir IP adresi olarak yapılandırılır. Kaynak iyi durumda ancak Azure Front Door'dan gelen istekleri reddediyor.

Neden

Azure Front Door, SSL el sıkışması sırasında SNI üst bilgisi olarak kaynak ana bilgisayar adını kullanır. Kaynak bir IP adresi olarak yapılandırıldığından, hata aşağıdaki nedenlerden biri olabilir:

- Sertifika adı denetimi devre dışı bırakılırsa, sorunun nedeni kaynak sertifika mantığında olabilir. Bu mantık, sertifikayla eşleşen geçerli bir konak üst bilgisi olmayan istekleri reddediyor olabilir.

Sorun giderme adımları

Kaynağı, bir IP adresinden, kaynak sertifikayla eşleşen geçerli bir sertifikanın verildiği FQDN olarak değiştirin.

Sonraki adımlar

- Front Door oluşturmayı öğrenin.

- Front Door Standart/Premium oluşturmayı öğrenin.