Azure portalını kullanarak Azure Front Door özel etki alanında HTTPS yapılandırma

Azure Front Door, kendi özel etki alanlarınızı kullandığınızda uygulamalarınıza varsayılan olarak güvenli Aktarım Katmanı Güvenliği (TLS) teslimi sağlar. Özel etki alanlarının HTTPS ile nasıl çalıştığı da dahil olmak üzere özel etki alanları hakkında daha fazla bilgi edinmek için bkz . Azure Front Door'ta etki alanları.

Azure Front Door, Azure tarafından yönetilen sertifikaları ve müşteri tarafından yönetilen sertifikaları destekler. Bu makalede, Azure Front Door özel etki alanlarınız için her iki sertifika türünü de yapılandırmayı öğreneceksiniz.

Önkoşullar

- Özel etki alanınız için HTTPS'yi yapılandırabilmeniz için önce bir Azure Front Door profili oluşturmanız gerekir. Daha fazla bilgi için bkz . Azure Front Door profili oluşturma.

- Henüz özel bir etki alanınız yoksa, önce bir etki alanı sağlayıcısıyla bir etki alanı satın almalısınız. Örneğin bkz. Özel etki alanı adı satın alma.

- DNS etki alanlarınızı barındırmak için Azure kullanıyorsanız, etki alanı sağlayıcısının etki alanı adı sistemini (DNS) bir Azure DNS'ye devretmeniz gerekir. Daha fazla bilgi için bkz. Bir etki alanını Azure DNS'ye devretme. Aksi takdirde, DNS etki alanınızı işlemek için bir etki alanı sağlayıcısı kullanıyorsanız, istemli DNS TXT kayıtlarını girerek etki alanını el ile doğrulamanız gerekir.

Azure ön tanımlı olmayan etki alanları için Azure Front Door tarafından yönetilen sertifikalar

Kendi etki alanınız varsa ve etki alanı, Azure Front Door için etki alanlarını önceden yayınlayan başka bir Azure hizmetiyle ilişkili değilse şu adımları izleyin:

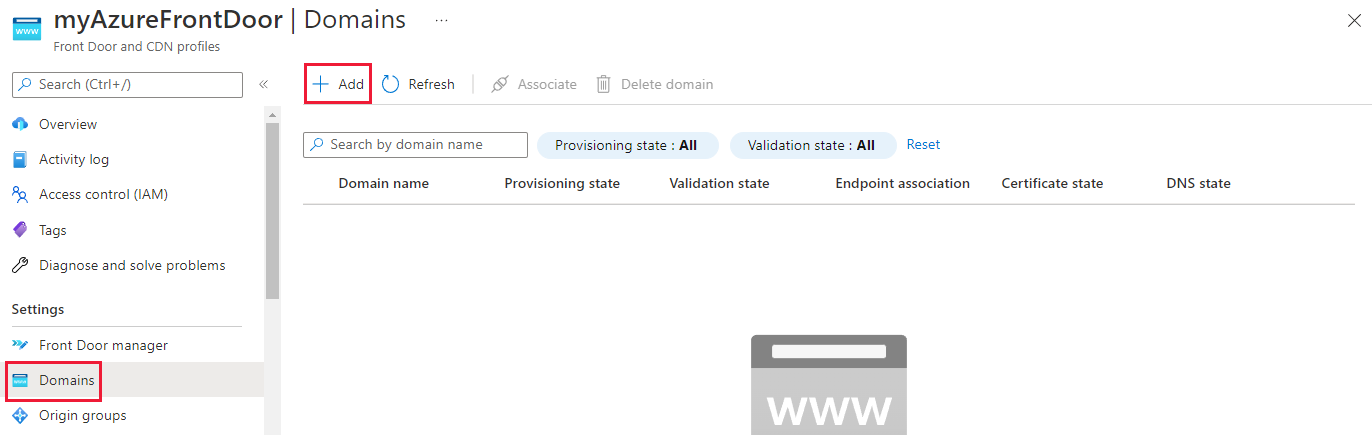

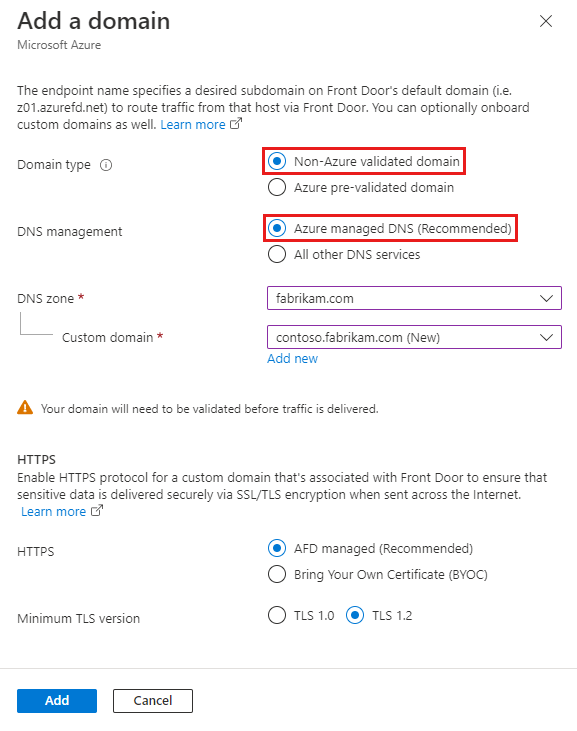

Ayarlar'ın altında Azure Front Door profiliniz için Etki Alanları'nı seçin. Ardından + Ekle'yi seçerek yeni bir etki alanı ekleyin.

Etki alanı ekle bölmesinde aşağıdaki bilgileri girin veya seçin. Ardından Özel etki alanını eklemek için Ekle'yi seçin.

Ayar Value Etki alanı türü Azure'da önceden doğrulanmış olmayan etki alanı'yı seçin. DNS yönetimi Azure tarafından yönetilen DNS (Önerilen) öğesini seçin. DNS bölgesi Özel etki alanını barındıran Azure DNS bölgesini seçin. Özel etki alanı Mevcut bir etki alanını seçin veya yeni bir etki alanı ekleyin. HTTPS AFD yönetilen (Önerilen) seçeneğini belirleyin. Özel etki alanını etkinleştirme adımlarını izleyerek özel etki alanını doğrulayın ve bir uç noktayla ilişkilendirin.

Özel etki alanı bir uç noktayla başarıyla ilişkilendirildikten sonra Azure Front Door bir sertifika oluşturur ve bunu dağıtır. Bu işlemin tamamlanması birkaç dakika ile bir saat arasında sürebilir.

Azure'da yaygın olarak karşılanan etki alanları için Azure tarafından yönetilen sertifikalar

Kendi etki alanınız varsa ve etki alanı, Azure Front Door için etki alanlarını önceden düzenleyen başka bir Azure hizmetiyle ilişkiliyse şu adımları izleyin:

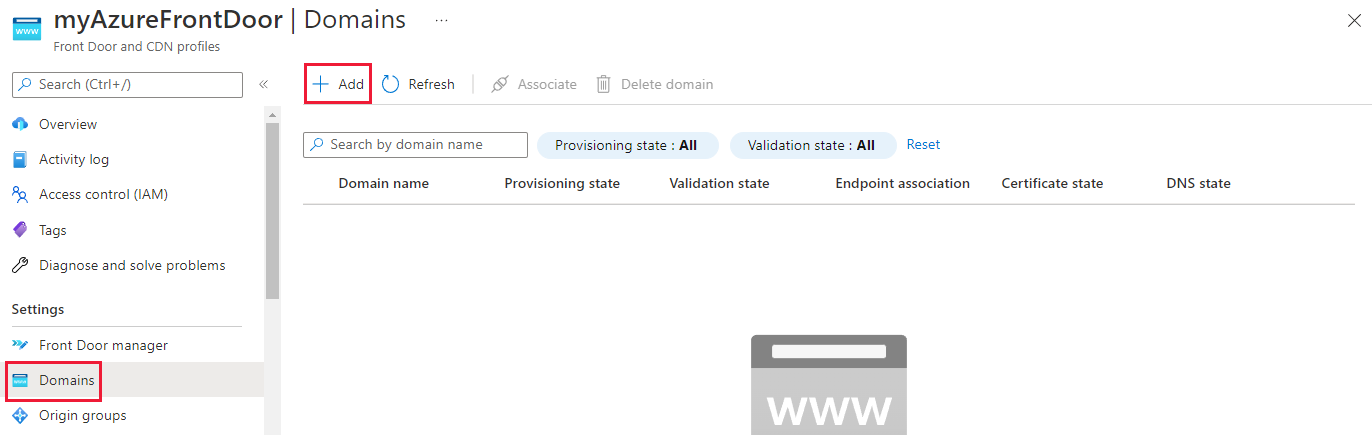

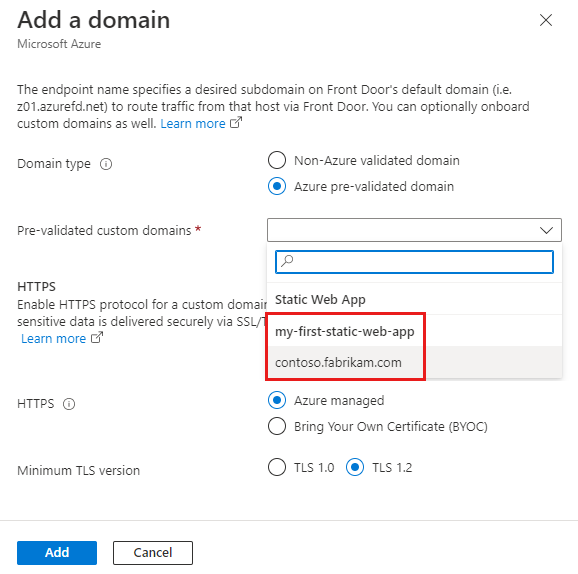

Ayarlar'ın altında Azure Front Door profiliniz için Etki Alanları'nı seçin. Ardından + Ekle'yi seçerek yeni bir etki alanı ekleyin.

Etki alanı ekle bölmesinde aşağıdaki bilgileri girin veya seçin. Ardından Özel etki alanını eklemek için Ekle'yi seçin.

Ayar Value Etki alanı türü Azure önceden doğrulanmış etki alanını seçin. Önceden doğrulanmış özel etki alanları Azure hizmetlerinin açılan listesinden özel bir etki alanı adı seçin. HTTPS Azure tarafından yönetilen'i seçin. Özel etki alanını etkinleştirme adımlarını izleyerek özel etki alanını doğrulayın ve bir uç noktayla ilişkilendirin.

Özel etki alanı bir uç noktayla başarıyla ilişkilendirildikten sonra Azure Front Door tarafından yönetilen bir sertifika Azure Front Door'a dağıtılır. Bu işlemin tamamlanması birkaç dakika ile bir saat arasında sürebilir.

Kendi sertifikanızı kullanma

Kendi TLS sertifikanızı kullanmayı da seçebilirsiniz. TLS sertifikanızın belirli gereksinimleri karşılaması gerekir. Daha fazla bilgi için bkz . Sertifika gereksinimleri.

Anahtar kasanızı ve sertifikanızı hazırlama

Azure Front Door TLS sertifikalarınızı depoladığınız ayrı bir Azure Key Vault örneği oluşturun. Daha fazla bilgi için bkz . Key Vault örneği oluşturma. Zaten bir sertifikanız varsa, sertifikayı yeni Key Vault örneğine yükleyebilirsiniz. Aksi takdirde, sertifika yetkilisi (CA) iş ortaklarından birinden Key Vault aracılığıyla yeni bir sertifika oluşturabilirsiniz.

Şu anda Key Vault'unuza erişmek için Azure Front Door'un kimliğini doğrulamanın iki yolu vardır:

- Yönetilen kimlik: Azure Front Door, Key Vault'unuzda kimlik doğrulaması yapmak için yönetilen kimlik kullanır. Daha güvenli olduğundan ve kimlik bilgilerini yönetmenizi gerektirmediğinden bu yöntem önerilir. Daha fazla bilgi için bkz . Azure Front Door'da yönetilen kimlikleri kullanma. Bu yöntemi kullanıyorsanız Dağıtılacak Azure Front Door sertifikasını seçme konusuna atlayın.

- Uygulama kaydı: Azure Front Door, Key Vault'unuzda kimlik doğrulaması yapmak için bir uygulama kaydı kullanır. Bu yöntem kullanımdan kaldırılıyor ve gelecekte kullanımdan kaldırılacak. Daha fazla bilgi için bkz . Azure Front Door'da uygulama kaydını kullanma.

Uyarı

*Azure Front Door şu anda yalnızca aynı abonelikteki Key Vault'a destek veriyor. Farklı bir abonelik altında Key Vault'un seçilmesi hataya neden olur.

Azure Front Door’u kaydetme

Microsoft Graph PowerShell'i veya Azure CLI'yi kullanarak Azure Front Door hizmet sorumlusunu Microsoft Entra Id'nize bir uygulama olarak kaydedin.

Not

- Bu eylem, Microsoft Entra Id'de Kullanıcı Erişimi Yöneticisi izinlerine sahip olmanız gerekir. Kaydın Microsoft Entra kiracısı başına yalnızca bir kez gerçekleştirilmesi gerekir.

- 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 ve d4631ece-daab-479b-be77-ccb713491fc0 uygulama kimlikleri, tüm Azure kiracıları ve abonelikleri genelinde Azure Front Door Standard ve Premium için Azure tarafından önceden tanımlanmıştır. Azure Front Door (klasik) farklı bir uygulama kimliğine sahiptir.

Gerekirse yerel makinenize PowerShell'de Microsoft Graph PowerShell'i yükleyin.

Aşağıdaki komutu çalıştırmak için PowerShell'i kullanın:

Azure genel bulutu:

New-MgServicePrincipal -AppId '205478c0-bd83-4e1b-a9d6-db63a3e1e1c8'Azure kamu bulutu:

New-MgServicePrincipal -AppId 'd4631ece-daab-479b-be77-ccb713491fc0'

Anahtar kasanıza Azure Front Door erişimi verme

Azure Front Door için özel olarak oluşturduğunuz yeni Key Vault hesabındaki sertifikalara erişmek için Azure Front Door izni verin. Azure Front Door'un sertifikayı alması için yalnızca sertifikaya ve gizli diziye izin vermeniz GET gerekir.

Key Vault hesabınızda Erişim ilkeleri'ni seçin.

Yeni bir erişim ilkesi oluşturmak için Yeni ekle'yi veya Oluştur'u seçin.

Azure Front Door'un sertifikayı almasına izin vermek için Gizli dizi izinlerinde Al'ı seçin.

Sertifika izinleri bölümünde, Azure Front Door'un sertifikayı almasına izin vermek için Al'ı seçin.

Sorumlu seçin bölümünde 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 için arama yapın ve Microsoft.AzureFrontDoor-Cdn öğesini seçin. İleri'yi seçin.

Uygulama bölümünde İleri'yi seçin.

Gözden geçir + oluştur bölümünde Oluştur'u seçin.

Not

Anahtar kasanız ağ erişim kısıtlamalarıyla korunuyorsa, güvenilir Microsoft hizmetleri anahtar kasanıza erişmesine izin verin.

Azure Front Door artık bu anahtar kasasına ve içerdiği sertifikalara erişebilir.

Dağıtım için Azure Front Door sertifikasını seçin

Portalda Azure Front Door Standard/Premium örneğinize dönün.

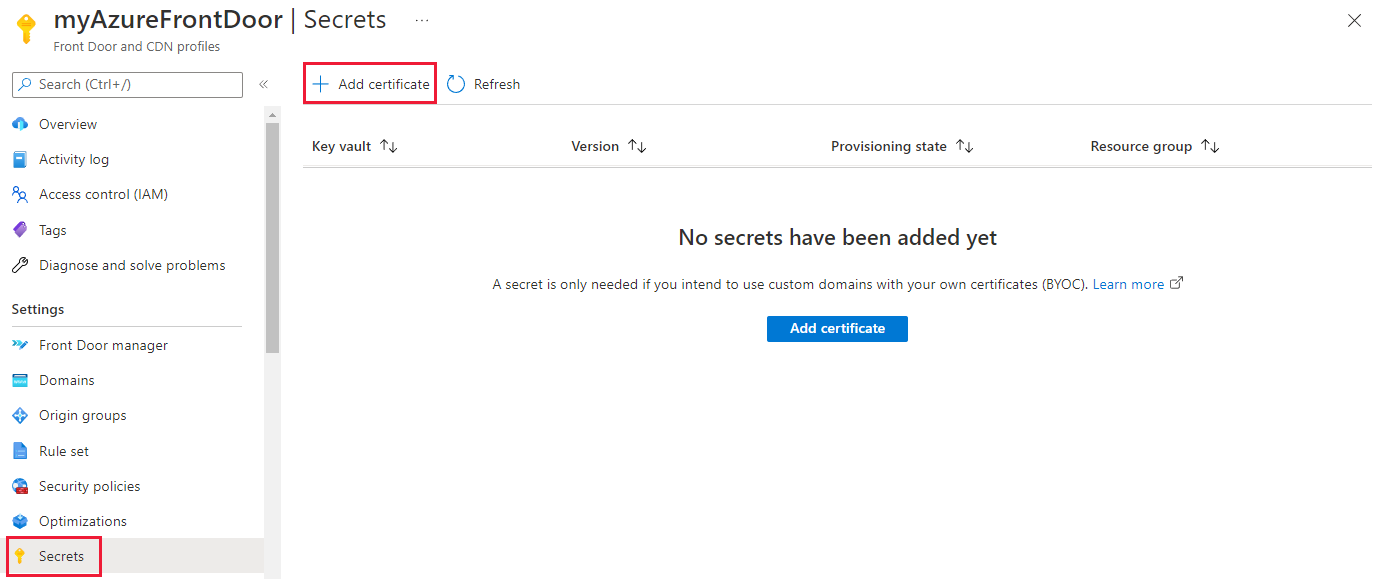

Ayarlar'ın altında Gizli Diziler'e gidin ve + Sertifika ekle'yi seçin.

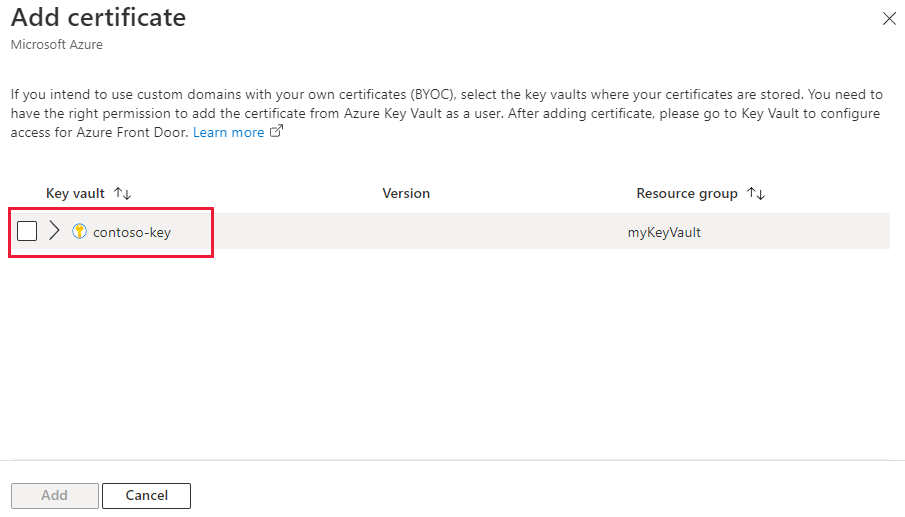

Sertifika ekle bölmesinde, Azure Front Door Standard/Premium'a eklemek istediğiniz sertifikanın onay kutusunu seçin.

Sertifika seçerken sertifika sürümünü seçmeniz gerekir. En Son'ı seçerseniz, sertifika her döndürüldüğünde (yenilendiğinde) Azure Front Door otomatik olarak güncelleştirilir. Sertifika döndürmeyi kendiniz yönetmeyi tercih ediyorsanız belirli bir sertifika sürümünü de seçebilirsiniz.

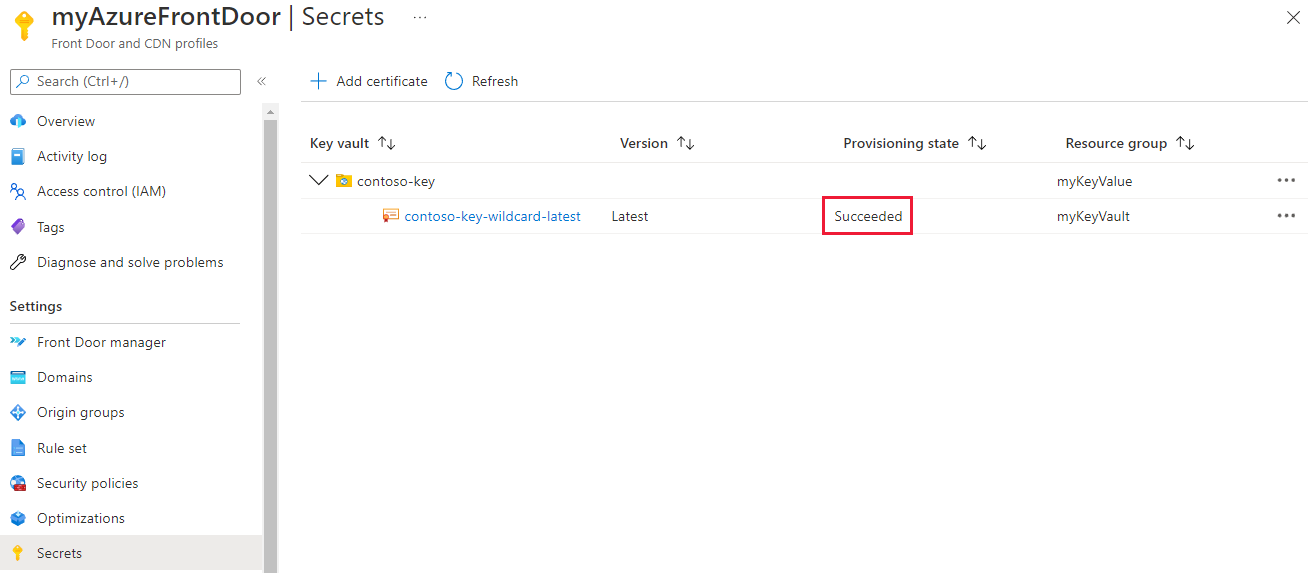

Sürüm seçimini En Son olarak bırakın ve Ekle'yi seçin.

Sertifika başarıyla sağlandıktan sonra, yeni bir özel etki alanı eklerken bunu kullanabilirsiniz.

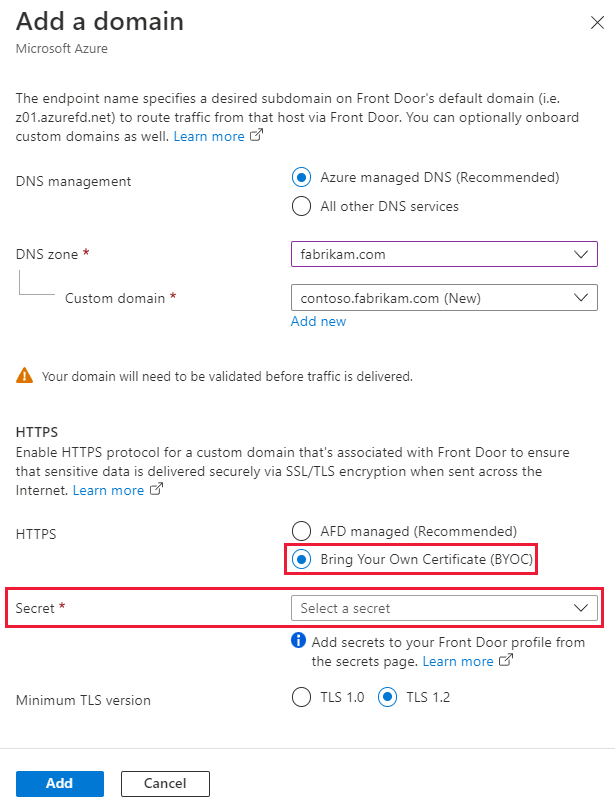

Ayarlar'ın altında Etki Alanları'na gidin ve + Ekle'yi seçerek yeni bir özel etki alanı ekleyin. Etki alanı ekle bölmesinde, HTTPS için Kendi Sertifikanızı Getir (BYOC) seçeneğini belirleyin. Gizli Dizi için, açılan listeden kullanmak istediğiniz sertifikayı seçin.

Not

Seçili sertifikanın ortak adı, eklenen özel etki alanıyla eşleşmelidir.

Sertifikayı doğrulamak için ekrandaki adımları izleyin. Ardından yeni oluşturulan özel etki alanını, Özel etki alanı yapılandırma bölümünde açıklandığı gibi bir uç noktayla ilişkilendirin.

Sertifika türleri arasında geçiş yapma

Etki alanının Azure Front Door tarafından yönetilen sertifikayı kullanma ile müşteri tarafından yönetilen sertifikayı kullanma arasında geçiş yapmasını sağlayabilirsiniz. Daha fazla bilgi için bkz . Azure Front Door'da etki alanları.

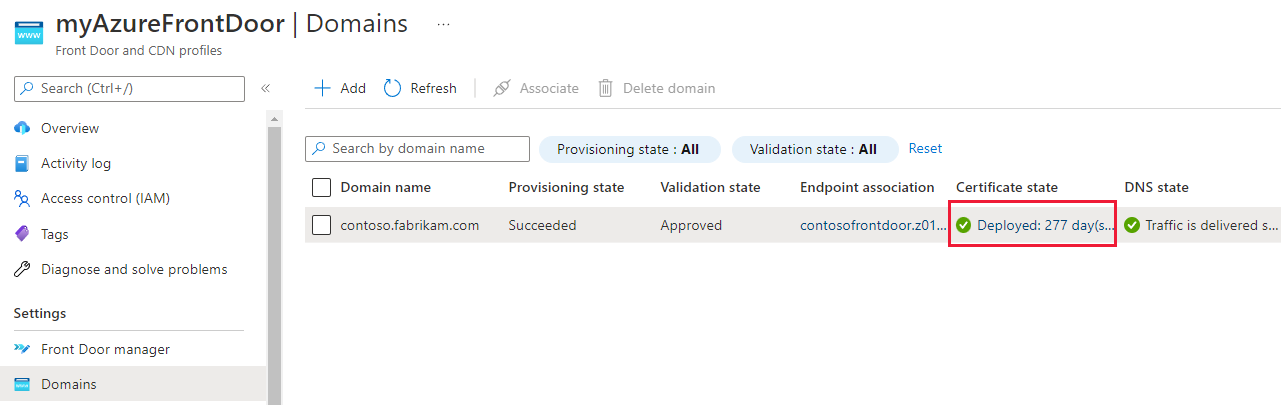

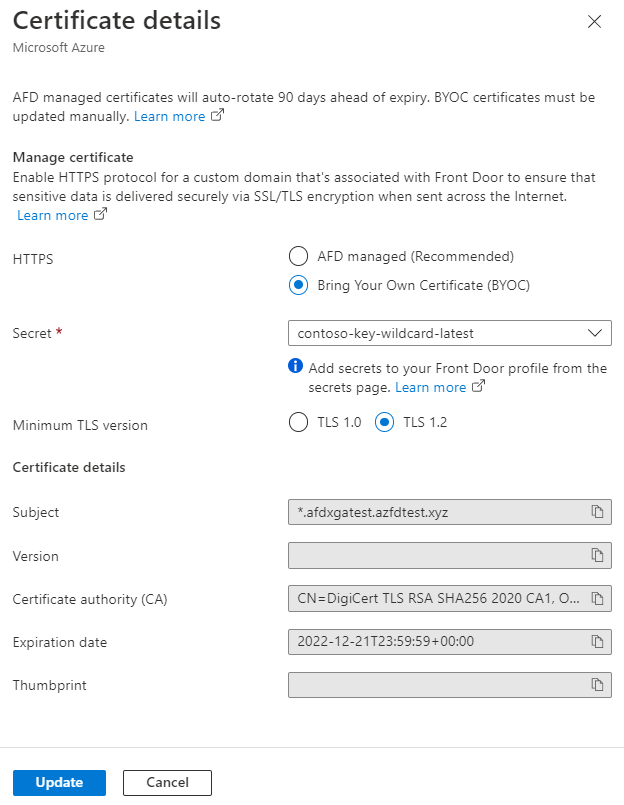

Sertifika ayrıntıları bölmesini açmak için sertifika durumunu seçin.

Sertifika ayrıntıları bölmesinde, Azure Front Door tarafından yönetilen ile Kendi Sertifikanızı Getir (BYOC) arasında değişiklik yapabilirsiniz.

Kendi Sertifikanızı Getir 'i (BYOC) seçerseniz, bir sertifika seçmek için önceki adımları izleyin.

Etki alanıyla ilişkilendirilmiş sertifikayı değiştirmek için Güncelleştir'i seçin.

Sonraki adımlar

- Azure Front Door Standard/Premium ile önbelleğe alma hakkında bilgi edinin.

- Azure Front Door'daki özel etki alanlarını anlama.

- Azure Front Door ile uçtan uca TLS hakkında bilgi edinin.