Öğretici: Uyumluluğu zorunlu tutmak için ilkeleri oluşturma ve yönetme

Azure'da ilkelerin nasıl oluşturulacağını ve yönetileceğini anlamak, kurumsal standartlarınız ve hizmet düzeyi sözleşmelerinizle uyumlu kalmak için önemlidir. Bu öğreticide, Azure İlkesi'ni kullanarak kuruluşunuz genelinde ilkeler oluşturma, atama ve yönetmeyle ilgili en yaygın görevlerden bazılarını yerine getirmeyi öğreneceksiniz; örneğin:

- Gelecekte oluşturacağınız kaynaklarda bir koşulu zorunlu tutmak için ilke atama

- Birden çok kaynağın uyumluluğunu izlemek için girişim tanımı oluşturma ve atama

- Uyumlu olmayan veya reddedilen kaynakları çözümleme

- Kuruluş genelinde yeni bir ilke uygulama

Mevcut kaynaklarınızın geçerli uyumluluk durumunu tanımlamak için bir ilke atamak isterseniz, hızlı başlangıç makalelerinde bunun nasıl yapıldığı açıklanır.

Önkoşullar

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

İlke atama

Azure İlkesi ile uyumluluğu zorlamanın ilk adımı bir ilke tanımı atamaktır. İlke tanımında, bir ilkenin hangi koşullar altında zorlanacağını ve hangi etkinin uygulanacağı tanımlanır. Bu örnekte, üst kaynak grubundaki değeriyle belirtilen etiketi etiketi eksik olan yeni veya güncelleştirilmiş kaynaklara eklemek için Eksikse kaynak grubundan etiket devral adlı yerleşik ilke tanımını atayın.

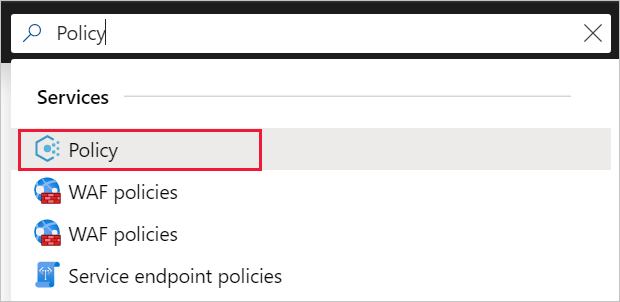

İlkeleri atamak için Azure portalına gidin. İlke'yi arayın ve seçin.

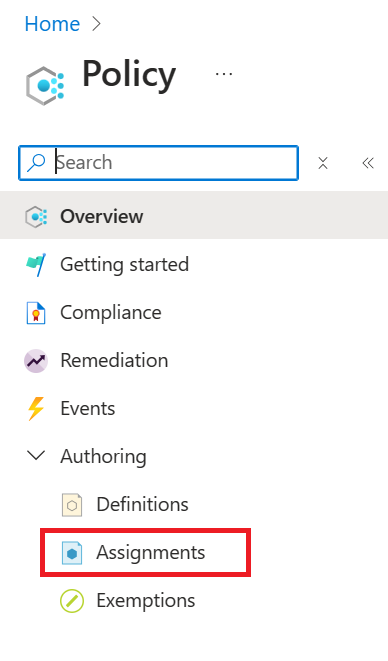

Azure İlkesi sayfasının sol tarafından Atamalar'ı seçin. Atama, belirli bir kapsamda gerçekleşmesi için atanmış olan bir ilkedir.

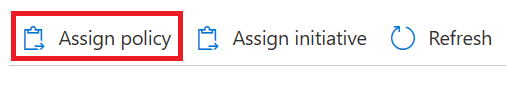

İlkenin üst kısmından İlke Ata |'yı seçin Atamalar sayfası.

İlke Ata sayfasında ve Temel Bilgiler sekmesinde üç noktayı seçip bir yönetim grubu veya abonelik seçerek Kapsam'ı seçin. İsterseniz bir kaynak grubu seçin. Kapsam, ilke atamasının hangi kaynaklarda veya kaynak gruplarında uygulanacağını belirler. Ardından Kapsam sayfasının alt kısmındaki Seç'i seçin.

Kaynaklar Kapsam’a göre dışlanabilir. Dışlamalar, Kapsam’dan bir düzey aşağıda başlatılır. Dışlamalar isteğe bağlıdır, bu yüzden şimdilik boş bırakın.

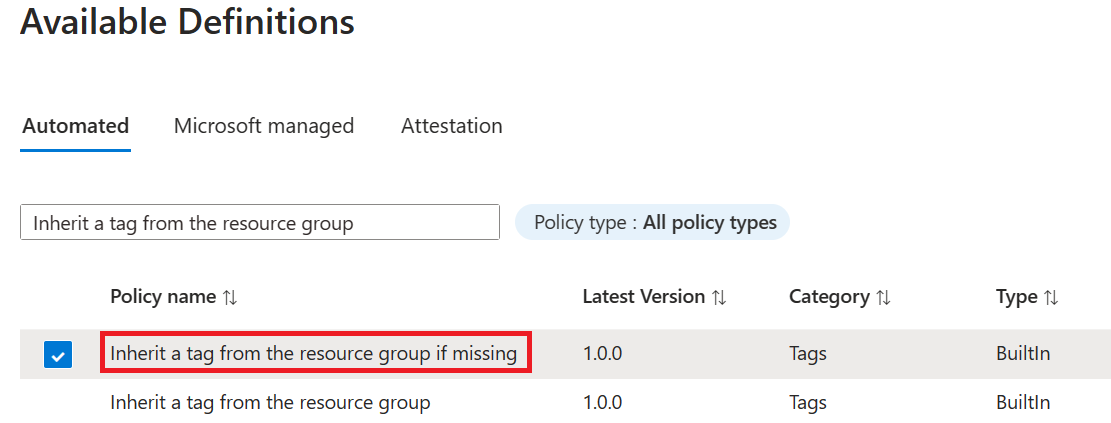

İlke tanımı üç nokta öğesini seçerek kullanılabilen tanımların listesini açın. Tür değeri Yerleşik olan ilke tanımlarını filtreleyerek bunların tümünü görüntüleyebilir ve açıklamalarını okuyabilirsiniz.

Eksikse kaynak grubundan etiketi devral'ı seçin. Hemen bulamazsanız, arama kutusuna bir etiketi devral yazın ve ENTER tuşuna basın veya arama kutusundan seçin. İlke tanımını bulup seçtikten sonra Kullanılabilir Tanımlar sayfasının alt kısmındaki Seç'i seçin.

Sürüm, tanımın en son ana sürümüne otomatik olarak doldurulur ve hataya neden olmayan değişiklikleri otomatik olarak eklemeye ayarlanır. Varsa sürümü başkalarıyla değiştirebilir veya alma ayarlarınızı değiştirebilirsiniz, ancak değişiklik gerekmez. Geçersiz kılmalar isteğe bağlıdır, bu nedenle şimdilik boş bırakın.

Atama adı otomatik olarak seçtiğiniz ilke adıyla doldurulur, ancak bunu değiştirebilirsiniz. Bu örnekte eksikse Kaynak grubundan etiket devral'ı bırakın. İsteğe bağlı bir Açıklama da ekleyebilirsiniz. Açıklama, bu ilke atamasıyla ilgili ayrıntıları sağlar.

İlke zorlamasını Etkin olarak bırakın. Devre Dışı Bırakıldığında, bu ayar etkiyi tetiklemeden ilkenin sonucunu test etmenizi sağlar. Daha fazla bilgi için bkz . zorlama modu.

Sihirbazın üst kısmındaki Parametreler sekmesini seçin.

Etiket Adı alanına Ortam yazın.

Sihirbazın üst kısmındaki Düzeltme sekmesini seçin.

Düzeltme görevi oluştur seçeneğini işaretsiz bırakın. Bu kutu, yeni veya güncelleştirilmiş kaynaklara ek olarak mevcut kaynakları değiştirmek için bir görev oluşturmanıza olanak tanır. Daha fazla bilgi için bkz . Kaynakları düzeltme.

Bu ilke tanımı değiştirme efektini kullandığından, Yönetilen Kimlik oluşturma otomatik olarak denetlendi. Yönetilen Kimlik türü Sistem Tarafından Atanan olarak ayarlanır. İzinler , ilke tanımına göre otomatik olarak Katkıda Bulunan olarak ayarlanır. Daha fazla bilgi için bkz . yönetilen kimlikler ve düzeltme erişim denetiminin çalışma şekli.

Sihirbazın üst kısmındaki Uyumsuzluk iletileri sekmesini seçin.

Uyumsuzluk iletisini Bu kaynak gerekli etikete sahip değil olarak ayarlayın. Bu özel ileti, bir kaynak reddedildiğinde veya normal değerlendirme sırasında uyumlu olmayan kaynaklar için görüntülenir.

Sihirbazın üst kısmındaki Gözden Geçir + oluştur sekmesini seçin.

Seçimlerinizi gözden geçirin, ardından sayfanın alt kısmındaki Oluştur'u seçin.

Yeni bir özel ilke uygulama

Artık bir yerleşik ilke tanımı atadığınıza göre, Azure İlkesi'yle daha fazlasını da yapabilirsiniz. Ardından, ortamınızda oluşturulan sanal makinelerin G serisinde yer almadığını doğrulayarak maliyet tasarrufu sağlamak için yeni bir özel ilke oluşturun. Bu şekilde, kuruluşunuzdaki bir kullanıcı G serisinde sanal makine oluşturmaya çalıştığında istek reddedilir.

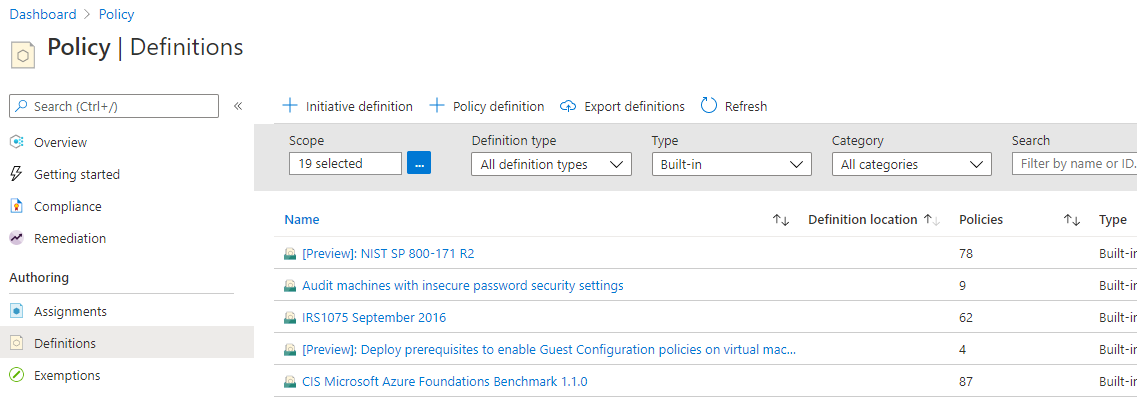

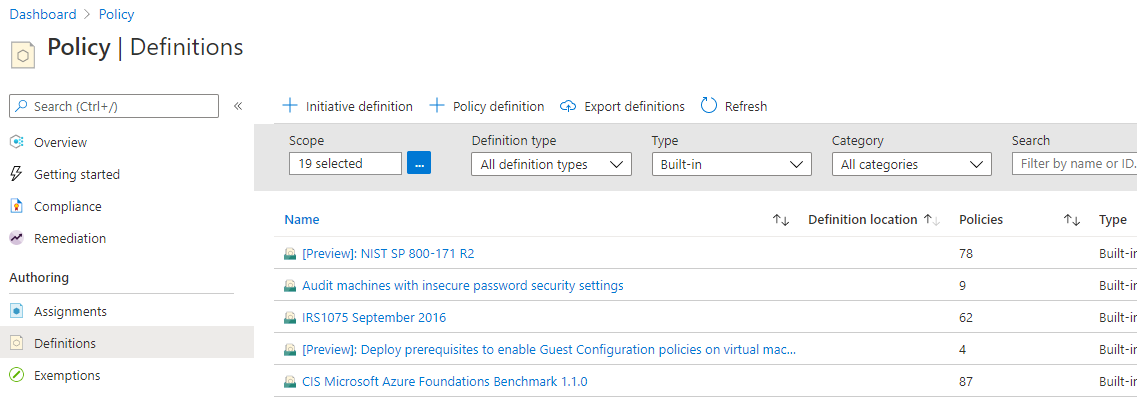

Azure İlkesi sayfasının sol tarafındaki Yazma bölümünden Tanımlar’ı seçin.

Sayfanın üst kısmındaki + İlke tanımı seçeneğini belirleyin. Bu düğme İlke tanımı sayfasında açılır.

Aşağıdaki bilgileri girin:

İlke tanımının kayıtlı olduğu yönetim grubu veya abonelik. Tanım konumu’ndaki üç noktayı kullanarak seçin.

Not

Bu ilke tanımını birden çok aboneliğe uygulamayı planlıyorsanız, konumun ilkeyi atayacağınız abonelikleri içeren yönetim grubu olması gerekir. Bir girişim tanımı için de aynısı geçerlidir.

İlke tanımının adı - G serisinde olmayan VM SKU'ları gerektir

İlke tanımının amacının açıklaması - Bu ilke tanımı, maliyeti azaltmak için bu kapsamda oluşturulan tüm sanal makinelerin G serisi dışında SKU'lara sahip olmasını zorunlu tutar.

Mevcut seçenekler arasından seçim yapın (İşlem gibi) veya bu ilke tanımı için yeni bir kategori oluşturun.

Aşağıdaki JSON kodunu kopyalayın ve ardından gereksinimlerinize uygun olarak aşağıdaki öğelerle güncelleştirin:

- İlke parametreleri.

- İlke kuralları/koşulları, bu örnekte - G serisine eşit VM SKU boyutu

- İlke etkisi, bu durumda - Reddet.

JSON aşağıdakine benzer olmalıdır. Düzeltilmiş kodunuzu Azure Portal'a yapıştırın.

{ "policyRule": { "if": { "allOf": [{ "field": "type", "equals": "Microsoft.Compute/virtualMachines" }, { "field": "Microsoft.Compute/virtualMachines/sku.name", "like": "Standard_G*" } ] }, "then": { "effect": "deny" } } }İlke kuralındaki alan özelliği desteklenen bir değer olmalıdır. İlke tanımı yapısı alanlarında değerlerin tam listesi bulunur. Diğer adlara örnek olarak

"Microsoft.Compute/VirtualMachines/Size"verilebilir.Daha fazla Azure İlkesi örneği görüntülemek için bkz. Azure İlkesi örnekleri.

Kaydet'i seçin.

REST API ile ilke tanımı oluşturma

Azure İlkesi Tanımları için REST API ile bir ilke oluşturabilirsiniz. REST API, ilke tanımlarını oluşturmanıza ve silmenize, ayrıca mevcut tanımlar hakkında bilgi almanıza olanak tanır. İlke tanımı oluşturmak için aşağıdaki örneği kullanın:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.authorization/policydefinitions/{policyDefinitionName}?api-version={api-version}

Aşağıdaki örnekte gösterilene benzer bir istek gövdesi ekleyin:

{

"properties": {

"parameters": {

"allowedLocations": {

"type": "array",

"metadata": {

"description": "The list of locations that can be specified when deploying resources",

"strongType": "location",

"displayName": "Allowed locations"

}

}

},

"displayName": "Allowed locations",

"description": "This policy enables you to restrict the locations your organization can specify when deploying resources.",

"policyRule": {

"if": {

"not": {

"field": "location",

"in": "[parameters('allowedLocations')]"

}

},

"then": {

"effect": "deny"

}

}

}

}

PowerShell ile ilke tanımı oluşturma

PowerShell örneğine geçmeden önce Azure PowerShell Az modülünün en son sürümünü yüklediğinizden emin olun.

New-AzPolicyDefinition cmdlet'ini kullanarak ilke tanımı oluşturabilirsiniz.

Bir dosyadan ilke tanımı oluşturmak için, dosyanın yolunu geçirin. Dış dosya için aşağıdaki örneği kullanın:

$definition = New-AzPolicyDefinition `

-Name 'denyCoolTiering' `

-DisplayName 'Deny cool access tiering for storage' `

-Policy 'https://raw.githubusercontent.com/Azure/azure-policy-samples/master/samples/Storage/storage-account-access-tier/azurepolicy.rules.json'

Yerel dosya kullanımı için aşağıdaki örneği kullanın:

$definition = New-AzPolicyDefinition `

-Name 'denyCoolTiering' `

-Description 'Deny cool access tiering for storage' `

-Policy 'c:\policies\coolAccessTier.json'

Satır içi kuralla ilke tanımı oluşturmak için aşağıdaki örneği kullanın:

$definition = New-AzPolicyDefinition -Name 'denyCoolTiering' -Description 'Deny cool access tiering for storage' -Policy '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"field": "kind",

"equals": "BlobStorage"

},

{

"field": "Microsoft.Storage/storageAccounts/accessTier",

"equals": "cool"

}

]

},

"then": {

"effect": "deny"

}

}'

Çıkış bir $definition nesnesinde depolanır ve bu nesne ilke ataması sırasında kullanılır. Aşağıdaki örnekte, parametreler içeren bir ilke tanımı oluşturulur:

$policy = '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field": "location",

"in": "[parameters(''allowedLocations'')]"

}

}

]

},

"then": {

"effect": "Deny"

}

}'

$parameters = '{

"allowedLocations": {

"type": "array",

"metadata": {

"description": "The list of locations that can be specified when deploying storage accounts.",

"strongType": "location",

"displayName": "Allowed locations"

}

}

}'

$definition = New-AzPolicyDefinition -Name 'storageLocations' -Description 'Policy to specify locations for storage accounts.' -Policy $policy -Parameter $parameters

İlke tanımlarını PowerShell ile görüntüleme

Aboneliğinizdeki tüm ilke tanımlarını görmek için aşağıdaki komutu kullanın:

Get-AzPolicyDefinition

Yerleşik ilkeler de dahil olmak üzere tüm kullanılabilir ilke tanımlarını döndürür. Her ilke şu biçimde döndürülür:

Name : e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceId : /providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceName : e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceType : Microsoft.Authorization/policyDefinitions

Properties : @{displayName=Allowed locations; policyType=BuiltIn; description=This policy enables you to

restrict the locations your organization can specify when deploying resources. Use to enforce

your geo-compliance requirements.; parameters=; policyRule=}

PolicyDefinitionId : /providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c

Azure CLI ile ilke tanımı oluşturma

Komutuyla az policy definition Azure CLI kullanarak bir ilke tanımı oluşturabilirsiniz. Satır içi kuralla ilke tanımı oluşturmak için aşağıdaki örneği kullanın:

az policy definition create --name 'denyCoolTiering' --description 'Deny cool access tiering for storage' --rules '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"field": "kind",

"equals": "BlobStorage"

},

{

"field": "Microsoft.Storage/storageAccounts/accessTier",

"equals": "cool"

}

]

},

"then": {

"effect": "deny"

}

}'

İlke tanımlarını Azure CLI ile görüntüleme

Aboneliğinizdeki tüm ilke tanımlarını görmek için aşağıdaki komutu kullanın:

az policy definition list

Yerleşik ilkeler de dahil olmak üzere tüm kullanılabilir ilke tanımlarını döndürür. Her ilke şu biçimde döndürülür:

{

"description": "This policy enables you to restrict the locations your organization can specify when deploying resources. Use to enforce your geo-compliance requirements.",

"displayName": "Allowed locations",

"version": "1.0.0"

"id": "/providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c",

"name": "e56962a6-4747-49cd-b67b-bf8b01975c4c",

"policyRule": {

"if": {

"not": {

"field": "location",

"in": "[parameters('listOfAllowedLocations')]"

}

},

"then": {

"effect": "Deny"

}

},

"policyType": "BuiltIn"

}

Girişim tanımı oluşturma ve atama

Girişim tanımıyla, çeşitli ilke tanımlarını gruplandırıp kapsamlı bir hedefe ulaşabilirsiniz. Girişim, dahil edilen ilkelere uyumluluk için atama kapsamındaki kaynakları değerlendirir. Girişim tanımları hakkında daha fazla bilgi için bkz. Azure İlkesine genel bakış.

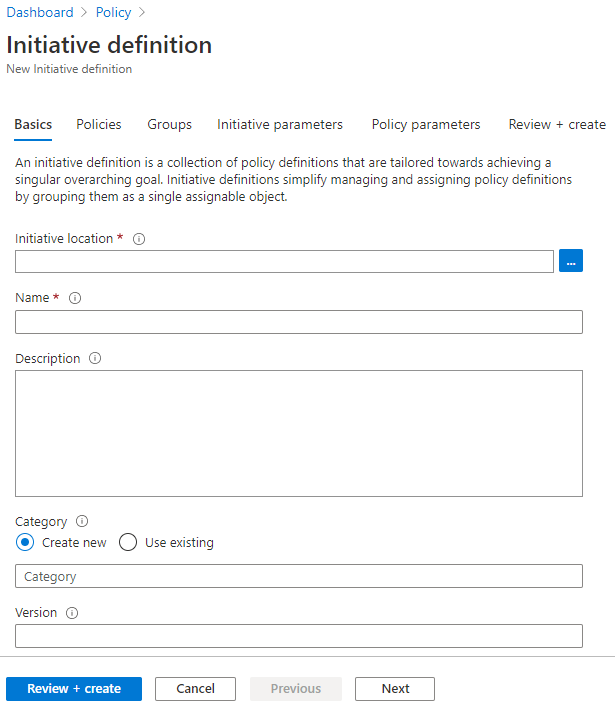

Girişim tanımı oluşturma

Azure İlkesi sayfasının sol tarafındaki Yazma bölümünden Tanımlar’ı seçin.

Girişim tanımı sihirbazını açmak için sayfanın üst kısmındaki + Girişim Tanımı'nı seçin.

Tanımı depolamak üzere bir yönetim grubu veya abonelik seçmek için Girişim konumu üç noktasını kullanın. Önceki sayfanın kapsamı tek bir yönetim grubu veya abonelik olarak belirlenmişse Girişim konumu otomatik olarak doldurulur.

Girişimin Adını ve Açıklamasını girin.

Bu örnek, kaynakların güvenliği sağlamayla ilgili ilke tanımlarıyla uyumlu olduğunu doğrular. Girişimi Güvenliği Sağlama olarak adlandırın ve şöyle bir açıklama yazın: Bu girişim kaynakların güvenliğini sağlamakla ilişkili tüm ilke tanımlarını işlemek için oluşturuldu.

Kategori için mevcut seçenekler arasından seçim yapın veya yeni bir kategori oluşturun.

Girişim için 1.0 gibi bir Sürüm ayarlayın.

Not

Sürüm değeri kesinlikle meta verilerdir ve güncelleştirmeler veya Azure İlkesi hizmeti tarafından herhangi bir işlem için kullanılmaz.

Sayfanın alt kısmındaki İleri'yi veya sihirbazın üst kısmındaki İlkeler sekmesini seçin.

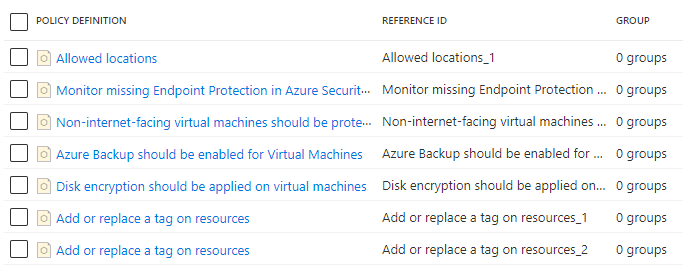

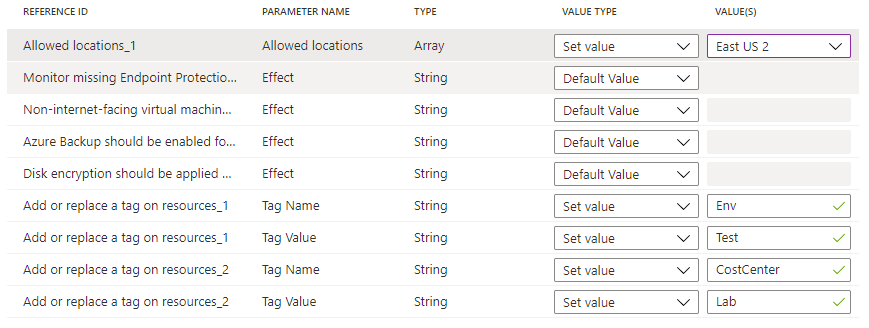

İlke tanımları ekle düğmesini seçin ve listeye göz atın. Bu girişime eklenmesini istediğiniz ilke tanımlarını seçin. Güvenliği Sağlama girişimi için, ilke tanımının yanındaki onay kutusunu seçerek aşağıdaki yerleşik ilke tanımlarını ekleyin:

- İzin verilen tanımlar

- Uç nokta koruması makinelere yüklenmelidir

- İnternet'e yönelik olmayan sanal makineler, ağ güvenlik gruplarıyla korunmalıdır

- Azure Backup Sanal Makineler için etkinleştirilmelidir

- Sanal makinelere disk şifrelemesi uygulanmalıdır

- Kaynaklara etiket ekleme veya değiştirme (bu ilke tanımını iki kez ekleyin)

Listeden her ilke tanımını seçtikten sonra listenin alt kısmındaki Ekle'yi seçin. İki kez eklendiğinden , kaynaklarda etiket ekle veya değiştir ilke tanımlarının her biri farklı bir başvuru kimliği alır.

Not

Seçilen ilke tanımları, bir veya daha fazla eklenen tanım seçilerek ve Seçilen ilkeleri bir gruba ekle seçilerek gruplara eklenebilir. Önce grubun mevcut olması gerekir ve sihirbazın Gruplar sekmesinde oluşturulabilir.

Sayfanın alt kısmındaki İleri'yi veya sihirbazın üst kısmındaki Gruplar sekmesini seçin. Bu sekmeden yeni gruplar eklenebilir. Bu öğretici için herhangi bir grup eklemiyoruz.

Sayfanın alt kısmındaki İleri'yi veya sihirbazın üst kısmındaki Girişim parametreleri sekmesini seçin. Girişimde bir veya daha fazla dahil edilen ilke tanımına geçiş için bir parametrenin mevcut olmasını istiyorsak, parametre burada tanımlanır ve ardından İlke parametreleri sekmesinde kullanılır. Bu öğretici için herhangi bir girişim parametresi eklemiyoruz.

Not

Girişim tanımına kaydedildikten sonra girişim parametreleri girişimden silinemez. Girişim parametresi artık gerekli değilse, bunu ilke tanımı parametreleri tarafından kullanımdan kaldırın.

Sayfanın alt kısmındaki İleri'yi veya sihirbazın üst kısmındaki İlke parametreleri sekmesini seçin.

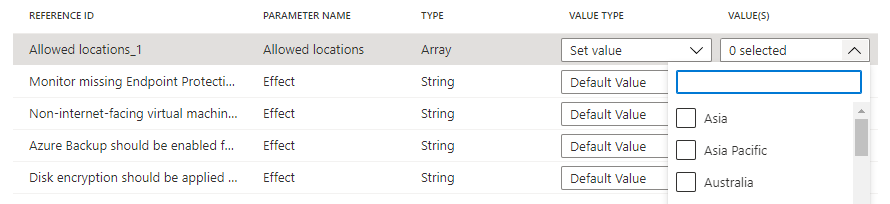

Girişime eklenen ve parametreleri olan ilke tanımları kılavuzda görüntülenir. Değer türü 'Varsayılan değer', 'Değer ayarla' veya 'Girişim Parametresini Kullan' olabilir. 'Değer ayarla' seçiliyse, ilgili değer Değerler'in altına girilir. İlke tanımındaki parametrede izin verilen değerlerin listesi varsa, giriş kutusu bir açılan liste seçicidir. 'Girişim Parametresini Kullan' seçiliyse, Girişim parametreleri sekmesinde oluşturulan girişim parametrelerinin adlarını içeren bir açılan liste seçimi sağlanır.

Not

Bazı

strongTypeparametrelerinde değer listesi otomatik olarak belirlenebilir. Böyle durumlarda parametre satırının sağ tarafında üç nokta simgesi görünür. Seçildiğinde 'Parametre kapsamı (<parametre adı>)' sayfası açılır. Bu sayfada, değer seçeneklerini sağlamak için kullanılacak aboneliği seçin. Bu parametre kapsamı yalnızca girişim tanımı oluşturma işlemi sırasında kullanılır ve atandığında, ilke değerlendirmesi veya girişim kapsamı üzerinde herhangi bir etkisi olmaz.'İzin verilen konumlar' değer türünü 'Değer ayarla' olarak ayarlayın ve açılan listeden 'Doğu ABD 2' öğesini seçin. Kaynak ilkesi tanımlarında etiket ekle veya değiştir iki örneği için Etiket Adı parametrelerini 'Env' ve 'CostCenter' olarak, Etiket Değeri parametrelerini ise aşağıda gösterildiği gibi 'Test' ve 'Lab' olarak ayarlayın. Diğerlerini 'Varsayılan değer' olarak bırakın. Girişimde aynı tanımı iki kez ancak farklı parametrelerle kullanan bu yapılandırma, atama kapsamındaki kaynaklara 'Test' değeriyle bir 'Env' etiketi ve 'CostCenter' etiketini 'Lab' değeriyle ekler veya değiştirir.

Sayfanın alt kısmındaki veya sihirbazın üst kısmındaki Gözden Geçir + oluştur'u seçin.

Ayarları gözden geçirin ve Oluştur'u seçin.

Azure CLI ile ilke girişimi tanımı oluşturma

Komutuyla az policy set-definition Azure CLI kullanarak bir ilke girişimi tanımı oluşturabilirsiniz. Var olan bir ilke tanımıyla ilke girişimi tanımı oluşturmak için aşağıdaki örneği kullanın:

az policy set-definition create -n readOnlyStorage --definitions '[

{

"policyDefinitionId": "/subscriptions/mySubId/providers/Microsoft.Authorization/policyDefinitions/storagePolicy",

"parameters": { "storageSku": { "value": "[parameters(\"requiredSku\")]" } }

}

]' \

--params '{ "requiredSku": { "type": "String" } }'

Azure PowerShell ile ilke girişimi tanımı oluşturma

cmdlet'iyle New-AzPolicySetDefinition Azure PowerShell kullanarak bir ilke girişimi tanımı oluşturabilirsiniz. Mevcut bir ilke tanımıyla ilke girişimi tanımı oluşturmak için aşağıdaki ilke girişimi tanım dosyasını olarak VMPolicySet.jsonkullanın:

[

{

"policyDefinitionId": "/providers/Microsoft.Authorization/policyDefinitions/2a0e14a6-b0a6-4fab-991a-187a4f81c498",

"parameters": {

"tagName": {

"value": "Business Unit"

},

"tagValue": {

"value": "Finance"

}

}

},

{

"policyDefinitionId": "/providers/Microsoft.Authorization/policyDefinitions/464dbb85-3d5f-4a1d-bb09-95a9b5dd19cf"

}

]

New-AzPolicySetDefinition -Name 'VMPolicySetDefinition' -Metadata '{"category":"Virtual Machine"}' -PolicyDefinition C:\VMPolicySet.json

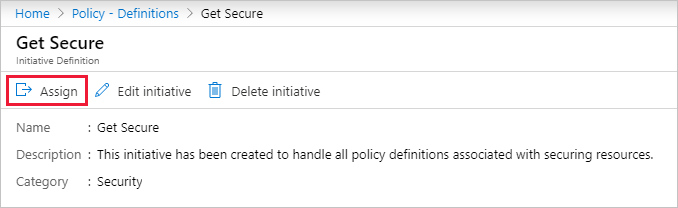

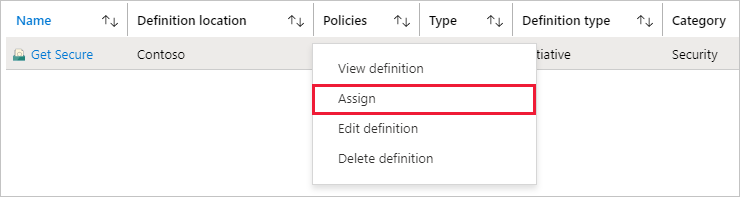

Girişim tanımını atama

Azure İlkesi sayfasının sol tarafındaki Yazma bölümünden Tanımlar’ı seçin.

Daha önce oluşturduğunuz Güvenliği Sağlama adlı girişim tanımını bulup seçin. Sayfanın üst kısmından Ata’yı seçerek Güvenliği Sağlama: Girişimi atama sayfasını açın.

Ayrıca, seçili satırı seçip tutabilir (veya sağ tıklayabilir) ya da bağlamsal menü için satırın sonundaki üç noktayı seçebilirsiniz. Sonra da Ata’yı seçebilirsiniz.

Aşağıdaki örnek bilgileri girerek Güvenliği Sağlama: Girişimi Ata sayfasını doldurun. Kendi bilgilerinizi de kullanabilirsiniz.

- Kapsam: Girişimi kaydettiğiniz yönetim grubu veya abonelik varsayılan değer haline gelir. Girişimi kaydedilen konumdaki bir aboneliğe veya kaynak grubuna atamak için kapsamı değiştirebilirsiniz.

- Dışlamalar: Kapsam dahilinde yer alan ancak girişim atamasının uygulanmasını önlemek istediğiniz kaynaklar varsa bunları yapılandırın.

- Girişim tanımı ve Atama adı: Güvenliği Sağlama (atanan girişimin adı olarak önceden oluşturulur).

- Açıklama: Bu girişim ataması, bu ilke tanımları grubunu zorunlu tutmak için uyarlanmıştır.

- İlke zorlama: Varsayılan Etkin olarak bırakın.

- Atayan: Oturum açmış kişiye göre otomatik olarak doldurulur. Bu alan isteğe bağlı olduğu için özel değerler girilebilir.

Sihirbazın üst kısmındaki Parametreler sekmesini seçin. Önceki adımlarda bir girişim parametresi yapılandırdıysanız, burada bir değer ayarlayın.

Sihirbazın üst kısmındaki Düzeltme sekmesini seçin. Yönetilen Kimlik Oluşturun seçeneğini işaretsiz bırakın. Atanan ilke veya girişim deployIfNotExists ile bir ilke içerdiğinde veya efektleri değiştirdiğinde bu kutu işaretlenmelidir. Bu öğretici için kullanılan ilkede kullanılmadığından, bu ilkeyi boş bırakın. Daha fazla bilgi için bkz . yönetilen kimlikler ve düzeltme erişim denetiminin çalışma şekli.

Sihirbazın üst kısmındaki Gözden Geçir + oluştur sekmesini seçin.

Seçimlerinizi gözden geçirin, ardından sayfanın alt kısmındaki Oluştur'u seçin.

İlk uyumluluğu denetleme

Azure İlkesi sayfasının sol tarafından Uyumluluklar'ı seçin.

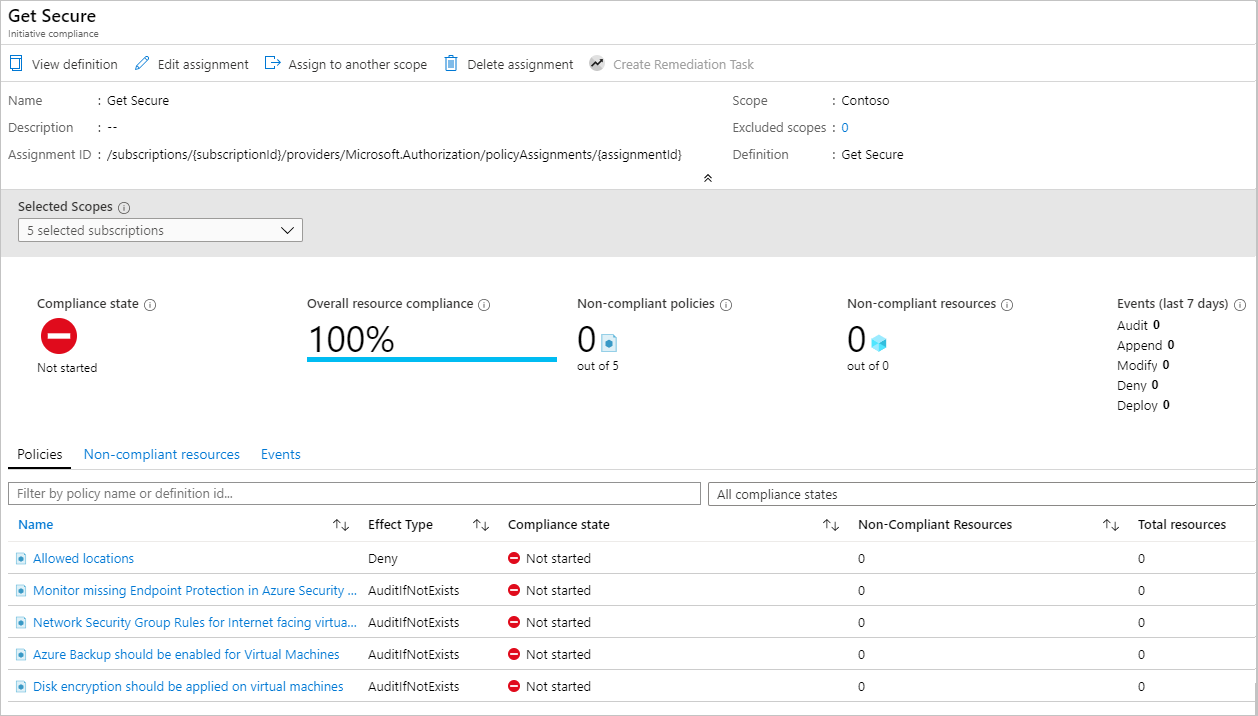

Get Secure girişimini bulun. Büyük olasılıkla hala Uyumluluk durumu Başlatılmamış durumdadır. Ödevin tüm ayrıntılarını almak için girişimi seçin.

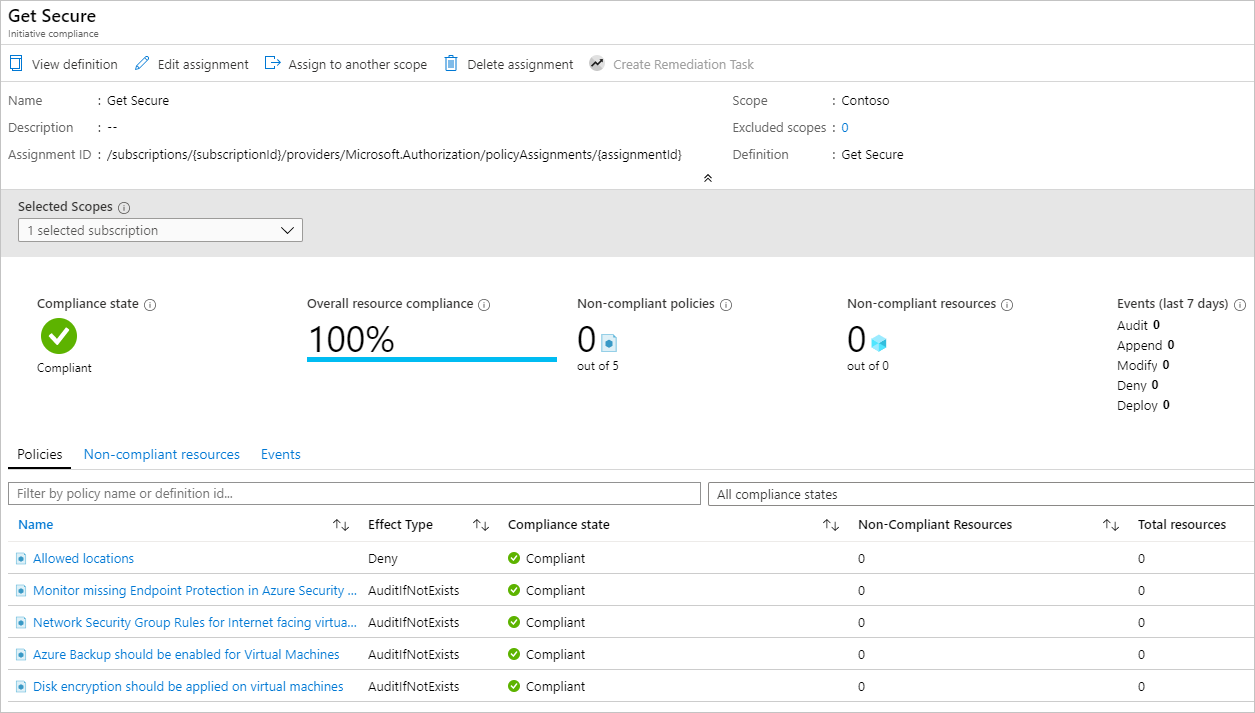

Girişim ataması tamamlandıktan sonra, uyumluluk sayfası güncelleştirilerek Uyumluluk durumu değeri Uyumlu olur.

Girişim uyumluluk sayfasında herhangi bir ilke seçildiğinde, bu ilkenin uyumluluk ayrıntıları sayfası açılır. Bu sayfada uyumluluk için kaynak düzeyinde ayrıntılar sağlanır.

Uyumsuz veya reddedilen bir kaynağı dışlamayla kapsamdan kaldırma

Belirli bir konumu gerektirecek bir ilke girişimi atandıktan sonra, farklı bir konumda oluşturulan tüm kaynaklar reddedilir. Bu bölümde, tek bir kaynak grubunda dışlama oluşturarak kaynak oluşturma isteği reddedildi sorununu çözme adımlarını adım adım inceleyebilirsiniz. Dışlama, ilkenin (veya girişimin) bu kaynak grubunda uygulanmasını engeller. Aşağıdaki örnekte, dışlanan kaynak grubunda herhangi bir konuma izin verilir. Dışlama bir aboneliğe, kaynak grubuna veya tek bir kaynağa uygulanabilir.

Not

İlke muafiyeti , kaynağın değerlendirilmesini atlayıp da kullanılabilir. Daha fazla bilgi için bkz. Azure İlkesi'de kapsam.

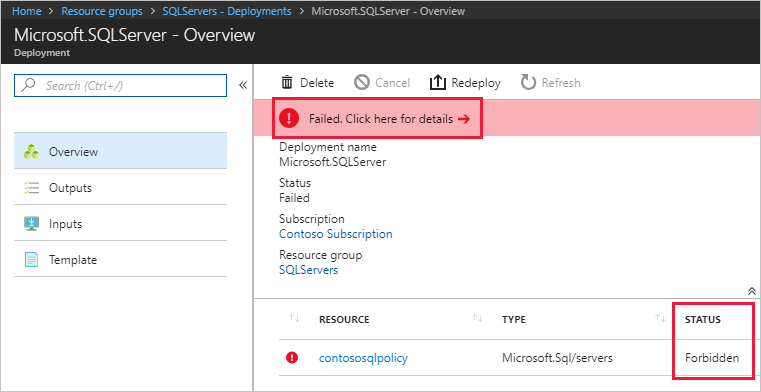

Atanmış bir ilke veya girişim tarafından engellenen dağıtımlar, dağıtım tarafından hedeflenen kaynak grubunda görüntülenebilir: Sayfanın sol tarafındaki Dağıtımlar'ı seçin ve ardından başarısız dağıtımın Dağıtım Adı'nı seçin. Reddedilen kaynak, Yasaklandı durum bilgisiyle listelenir. Kaynağı reddeden ilkeyi veya girişimi ve atamayı belirlemek için Başarısız'ı seçin . Ayrıntılar için buraya tıklayın -> Dağıtıma Genel Bakış sayfasında. Sayfanın sağ tarafında hata bilgilerini içeren bir pencere açılır. Hata Ayrıntıları altında, ilgili ilke nesnelerinin GUID'leri bulunur.

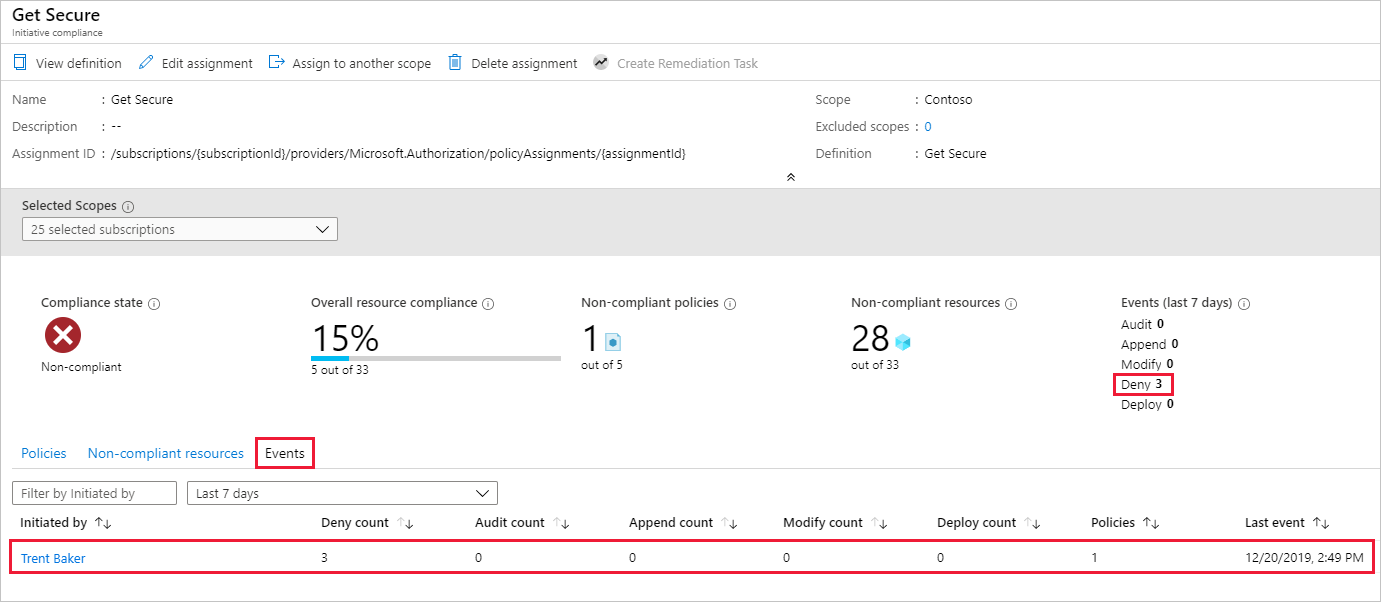

Azure İlkesi sayfasında: Sayfanın sol tarafındaki Uyumluluk'u seçin ve Ardından Güvenli Ol ilke girişimini seçin. Bu sayfada engellenen kaynaklar için Reddetme sayısında bir artış var. Olaylar sekmesinin altında, ilke tanımı tarafından reddedilen kaynağı kimin oluşturmaya veya dağıtmaya çalıştığına ilişkin ayrıntılar yer alır.

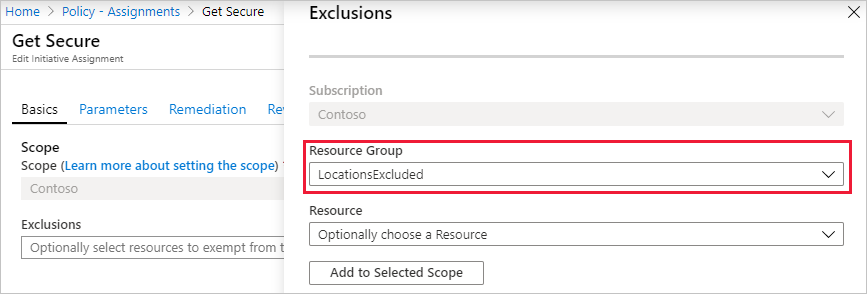

Bu örnekte Contoso'nun Sr. Sanallaştırma uzmanlarından biri olan Trent Baker gerekli işleri yapıyordu. Trent'e özel durum için yer vermemiz gerekiyor. LocationsExcluded adlı yeni bir kaynak grubu oluşturun ve ardından bu ilke atamasına bir özel durum verin.

Atamayı özel durumla güncelleştirme

Azure İlkesi sayfasının sol tarafındaki Yazma bölümünden Atamalar’ı seçin.

Tüm ilke atamalarına göz atın ve Güvenli Olsun ilke atamasını açın.

Üç noktayı seçip hariç tutulacak kaynak grubunu seçerek Dışlama'yı ayarlayın. Bu örnekte LocationsExcludded. Seçili Kapsama Ekle'yi ve ardından Kaydet'i seçin.

Not

İlke tanımına ve etkisine bağlı olarak, dışlama atama kapsamındaki bir kaynak grubu içindeki belirli kaynaklara da verilebilir. Bu öğreticide Reddetme etkisi kullanıldığından, dışlamanın zaten var olan belirli bir kaynakta ayarlanması mantıklı olmaz.

Gözden geçir + kaydet'i ve ardından Kaydet'i seçin.

Bu bölümde, tek bir kaynak grubunda dışlama oluşturarak reddedilen isteği çözdüniz.

Kaynakları temizleme

Bu öğreticideki kaynaklarla çalışmayı bitirdiyseniz, yukarıda oluşturulan ilke atamalarını veya tanımlarını silmek için aşağıdaki adımları kullanın:

Azure İlkesi sayfasının sol tarafındaki Yazma bölümünden Tanımlar'ı (veya atamayı silmeye çalışıyorsanız Atamalar)'ı seçin.

Kaldırmak istediğiniz yeni girişim veya tanımını (ya da atamayı) arayın.

Satıra sağ tıklayın ya da tanımın (veya atamanın) sonundaki üç noktayı seçip Tanımı sil (veya Atamayı sil) öğesini seçin.

İnceleyin

Bu öğreticide, aşağıdaki görevleri başarıyla gerçekleştirdiniz:

- Gelecekte oluşturacağınız kaynaklarda bir koşulu zorunlu tutmak için ilke atandı

- Birden çok kaynağın uyumluluğunu izlemek için girişim tanımı oluşturuldu ve atandı

- Uyumlu olmayan veya reddedilen kaynak sorunu çözüldü

- Kuruluş genelinde yeni bir ilke uygulandı

Sonraki adımlar

İlke tanımlarının yapıları hakkında daha fazla bilgi edinmek için şu makaleyi gözden geçirin: