Gelişmiş ağ ile laboratuvar planını sanal ağa bağlama

Önemli

Azure Lab Services 28 Haziran 2027'de kullanımdan kaldırılacaktır. Daha fazla bilgi için kullanımdan kaldırma kılavuzuna bakın.

Bu makalede, Azure Lab Services gelişmiş ağı ile bir laboratuvar planının sanal ağa nasıl bağlandığı açıklanır. Gelişmiş ağ ile laboratuvarlarınızın sanal ağ yapılandırması üzerinde daha fazla denetime sahip olursunuz. Örneğin, lisans sunucuları gibi şirket içi kaynaklara bağlanmak veya kullanıcı tanımlı yolları (UDR) kullanmak için. Gelişmiş ağ için desteklenen ağ senaryoları ve topolojileri hakkında daha fazla bilgi edinin.

Laboratuvar planları için gelişmiş ağ, laboratuvar hesaplarıyla kullanılan Azure Lab Services sanal ağ eşlemenin yerini alır.

Laboratuvar planınız için gelişmiş ağ yapılandırmak için şu adımları izleyin:

- Sanal ağ alt ağını Azure Lab Services laboratuvar planlarına devretme. Temsilci seçme, Azure Lab Services'in sanal ağda laboratuvar şablonu ve laboratuvar sanal makineleri oluşturmasına olanak tanır.

- Ağ güvenlik grubunu, laboratuvar şablonu sanal makinesine ve laboratuvar sanal makinelerine gelen RDP veya SSH trafiğine izin verecek şekilde yapılandırın.

- Sanal ağ alt ağıyla ilişkilendirmek için gelişmiş ağ ile bir laboratuvar planı oluşturun.

- (İsteğe bağlı) Sanal ağınızı yapılandırın.

Gelişmiş ağ yalnızca laboratuvar planı oluşturulurken etkinleştirilebilir. Gelişmiş ağ, daha sonra güncelleştirilebilecek bir ayar değildir.

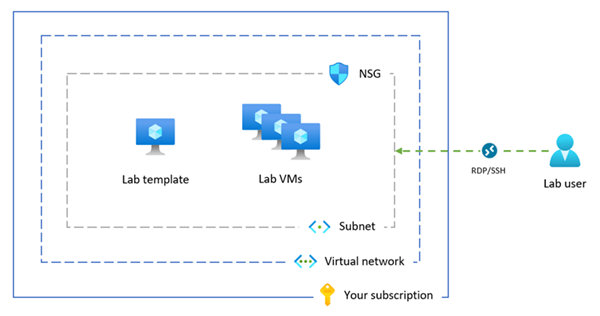

Aşağıdaki diyagramda Azure Lab Services gelişmiş ağ yapılandırmasına genel bir bakış gösterilmektedir. Laboratuvar şablonu ve laboratuvar sanal makinelerine alt ağınızda bir IP adresi atanır ve ağ güvenlik grubu laboratuvar kullanıcılarının RDP veya SSH kullanarak laboratuvar VM'lerine bağlanmasına olanak tanır.

Not

Kuruluşunuzun, Çocuk İnterneti Koruma Yasası (CIPA) ile uyumluluk gibi içerik filtrelemesi gerçekleştirmesi gerekiyorsa, üçüncü taraf yazılım kullanmanız gerekir. Daha fazla bilgi için desteklenen ağ senaryolarında içerik filtreleme yönergelerini okuyun.

Önkoşullar

- Etkin aboneliği olan bir Azure hesabı. Ücretsiz hesap oluşturun.

- Azure hesabınızın sanal ağda Ağ Katkıda Bulunanı rolü veya bu rolün üst öğesi vardır.

- Laboratuvar planını oluşturduğunuz azure bölgesinde yer alan bir Azure sanal ağı ve alt ağı. Sanal ağ ve alt ağ oluşturmayı öğrenin.

- Alt ağ, laboratuvar planındaki tüm laboratuvarlar (her laboratuvar 512 IP adresi kullanır) için şablon VM'leri ve laboratuvar VM'leri için yeterli boş IP adresine sahiptir.

1. Sanal ağ alt ağına temsilci atama

Azure Lab Services'da gelişmiş ağ için sanal ağ alt ağınızı kullanmak için alt ağı Azure Lab Services laboratuvar planlarına devretmeniz gerekir. Alt ağ temsilcisi, alt ağda laboratuvar sanal makineleri gibi hizmete özgü kaynaklar oluşturmak için Azure Lab Services'e açık izinler verir.

Bir alt ağ ile kullanmak üzere aynı anda yalnızca bir laboratuvar planına temsilci atayabilirsiniz.

Alt ağınızı laboratuvar planıyla kullanmak üzere temsilci olarak atamak için şu adımları izleyin:

Azure Portal’ında oturum açın.

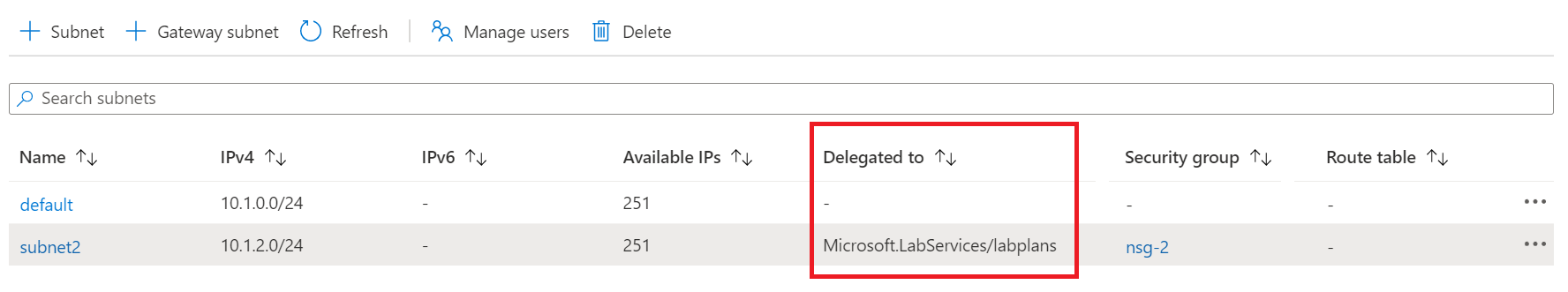

Sanal ağınıza gidin ve Alt ağlar'ı seçin.

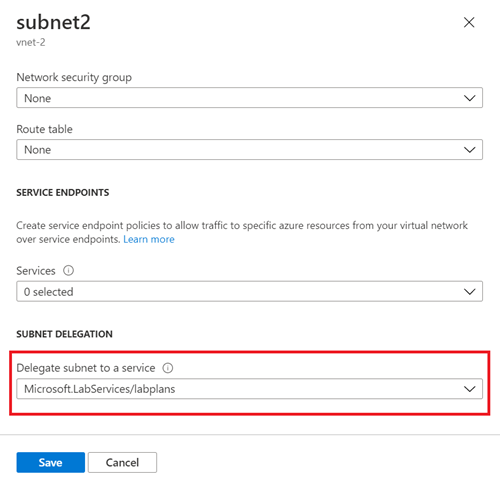

Azure Lab Services'a temsilci seçmek istediğiniz ayrılmış bir alt ağ seçin.

Önemli

Azure Lab Services için kullandığınız alt ağ, sanal ağ geçidi veya Azure Bastion için zaten kullanılmamalıdır.

Alt ağı hizmete devretme bölümünde Microsoft.LabServices/labplans'ı ve ardından Kaydet'i seçin.

Alt ağınızın Temsilci sütununda Microsoft.LabServices/labplans'ın göründüğünü doğrulayın.

2. Ağ güvenlik grubu yapılandırma

Laboratuvar planınızı bir sanal ağa bağladığınızda, kullanıcının bilgisayarından şablon sanal makinesine ve laboratuvar sanal makinelerine gelen RDP/SSH trafiğine izin vermek için bir ağ güvenlik grubu (NSG) yapılandırmanız gerekir. NSG’de trafik yönüne, protokole, kaynak adresle bağlantı noktasına ve hedef adresle bağlantı noktasına göre trafiğe izin veren ya da reddeden erişim denetim kuralları yer alır.

NSG'nin kuralları istediğiniz zaman değiştirilebilir ve değişiklikler ilişkili tüm örneklere uygulanır. NSG değişikliklerinin etkili olması 10 dakika kadar sürebilir.

Önemli

Ağ güvenlik grubu yapılandırmazsanız, RDP veya SSH aracılığıyla laboratuvar şablonu VM'lerine ve laboratuvar VM'lerine erişemezsiniz.

Gelişmiş ağ için ağ güvenlik grubu yapılandırması iki adımdan oluşur:

- RDP/SSH trafiğine izin veren bir ağ güvenlik grubu oluşturma

- Ağ güvenlik grubunu sanal ağ alt ağıyla ilişkilendirme

Bir veya daha fazla sanal makineye (VM), rol örneğine, ağ bağdaştırıcılarına (NIC) veya sanal ağınızdaki alt ağlara yönelik trafiği denetlemek için NSG kullanabilirsiniz. NSG’de trafik yönüne, protokole, kaynak adresle bağlantı noktasına ve hedef adresle bağlantı noktasına göre trafiğe izin veren ya da reddeden erişim denetim kuralları yer alır. NSG'nin kuralları istediğiniz zaman değiştirilebilir ve değişiklikler ilişkili tüm örneklere uygulanır.

NSG'ler hakkında daha fazla bilgi için NSG nedir? adresini ziyaret edin.

Bir veya daha fazla sanal makineye (VM), rol örneğine, ağ bağdaştırıcılarına (NIC) veya sanal ağınızdaki alt ağlara yönelik trafiği denetlemek için NSG kullanabilirsiniz. NSG’de trafik yönüne, protokole, kaynak adresle bağlantı noktasına ve hedef adresle bağlantı noktasına göre trafiğe izin veren ya da reddeden erişim denetim kuralları yer alır. NSG'nin kuralları istediğiniz zaman değiştirilebilir ve değişiklikler ilişkili tüm örneklere uygulanır.

NSG'ler hakkında daha fazla bilgi için NSG nedir? adresini ziyaret edin.

Trafiğe izin vermek için bir ağ güvenlik grubu oluşturma

NSG oluşturmak ve gelen RDP veya SSH trafiğine izin vermek için şu adımları izleyin:

Henüz bir ağ güvenlik grubunuz yoksa, bir ağ güvenlik grubu (NSG) oluşturmak için bu adımları izleyin.

Ağ güvenlik grubunu sanal ağ ve laboratuvar planıyla aynı Azure bölgesinde oluşturduğunuzdan emin olun.

RDP ve SSH trafiğine izin vermek için bir gelen güvenlik kuralı oluşturun.

Azure portalında ağ güvenlik grubunuz gidin.

Gelen güvenlik kuralları'nı ve sonra da + Ekle'yi seçin.

Yeni gelen güvenlik kuralının ayrıntılarını girin:

Ayar Değer Kaynak Herhangi birini seçin. Kaynak bağlantı noktası aralıkları * girin. Hedef IP Adresleri'ne tıklayın. Hedef IP adresleri/CIDR aralıkları Sanal ağ alt ağınızın aralığını seçin. Hizmet Özel'i seçin. Hedef bağlantı noktası aralıkları 22, 3389 girin. Bağlantı noktası 22, Secure Shell protokolüne (SSH) yöneliktir. 3389 numaralı bağlantı noktası Uzak Masaüstü Protokolü (RDP) içindir. Protokol Herhangi birini seçin. Eylem İzin ver'i seçin. Öncelik 1000 girin. Öncelik, RDP veya SSH için diğer Reddetme kurallarından daha yüksek olmalıdır. Ad AllowRdpSshForLabs girin. NSG'ye gelen güvenlik kuralını eklemek için Ekle'yi seçin.

Alt ağı ağ güvenlik grubuyla ilişkilendirme

Ardından, trafik kurallarını sanal ağ trafiğine uygulamak için NSG'yi sanal ağ alt ağıyla ilişkilendirin.

Ağ güvenlik grubunuz gidin ve Alt ağlar'ı seçin.

Üst menü çubuğundan + İlişkile'yi seçin.

Sanal ağ için sanal ağınızı seçin.

Alt ağ için sanal ağ alt ağınızı seçin.

Sanal ağ alt ağını ağ güvenlik grubuyla ilişkilendirmek için Tamam'ı seçin.

3. Gelişmiş ağ ile laboratuvar planı oluşturma

Artık alt ağı ve ağ güvenlik grubunu yapılandırdığınıza göre, gelişmiş ağ ile laboratuvar planını oluşturabilirsiniz. Laboratuvar planında yeni bir laboratuvar oluşturduğunuzda, Azure Lab Services sanal ağ alt ağında laboratuvar şablonunu ve laboratuvar sanal makinelerini oluşturur.

Önemli

Laboratuvar planı oluştururken gelişmiş ağ yapılandırmanız gerekir. Gelişmiş ağı daha sonraki bir aşamada etkinleştiremezsiniz.

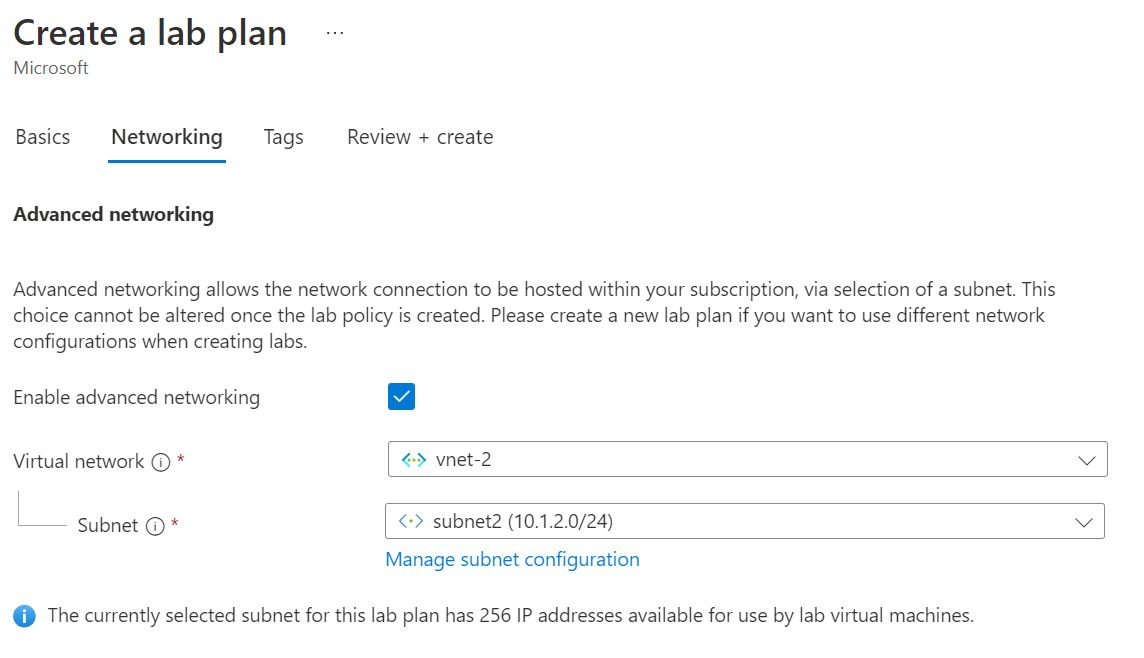

Azure portalında gelişmiş ağ ile laboratuvar planı oluşturmak için:

Azure Portal’ında oturum açın.

Azure portalının sol üst köşesinden Kaynak oluştur'u seçin ve laboratuvar planı için arama yapın.

Laboratuvar planı oluşturma sayfasının Temel Bilgiler sekmesine bilgileri girin.

Daha fazla bilgi için bkz . Azure Lab Services ile laboratuvar planı oluşturma.

Ağ sekmesinde Gelişmiş ağı etkinleştir'i seçerek sanal ağ alt ağını yapılandırın.

Sanal ağ için sanal ağınızı seçin. Alt ağ için sanal ağ alt ağınızı seçin.

Sanal ağınız listede görünmüyorsa laboratuvar planının sanal ağ ile aynı Azure bölgesinde olduğunu, alt ağı Azure Lab Services'e devretmiş olduğunuzu ve Azure hesabınızın gerekli izinlere sahip olduğunu doğrulayın.

Gelişmiş ağ ile laboratuvar planı oluşturmak için Gözden Geçir + Oluştur'u seçin.

Laboratuvar kullanıcıları ve laboratuvar yöneticileri artık RDP veya SSH kullanarak laboratuvar sanal makinelerine veya laboratuvar şablonu sanal makinelerine bağlanabilir.

Yeni bir laboratuvar oluşturduğunuzda, tüm sanal makineler sanal ağda oluşturulur ve alt ağ aralığında bir IP adresi atanır.

4. (İsteğe bağlı) Ağ yapılandırma ayarlarını güncelleştirme

Azure Lab Services'da gelişmiş ağ kullanırken sanal ağ ve alt ağ için varsayılan yapılandırma ayarlarını kullanmanız önerilir.

Belirli ağ senaryoları için ağ yapılandırmasını güncelleştirmeniz gerekebilir. Azure Lab Services'de desteklenen ağ mimarileri ve topolojileri ve buna karşılık gelen ağ yapılandırması hakkında daha fazla bilgi edinin.

Gelişmiş ağ ile laboratuvar planını oluşturduktan sonra sanal ağ ayarlarını değiştirebilirsiniz. Ancak, sanal ağdaki DNS ayarlarını değiştirdiğinizde, çalışan laboratuvar sanal makinelerini yeniden başlatmanız gerekir. Laboratuvar VM'leri durdurulursa, başlatıldığında güncelleştirilmiş DNS ayarlarını otomatik olarak alır.

Dikkat

Aşağıdaki ağ yapılandırma değişiklikleri, gelişmiş ağı yapılandırdıktan sonra desteklenmez:

- Laboratuvar planıyla ilişkili sanal ağı veya alt ağı silin. Bu, laboratuvarların çalışmayı durdurmasına neden olur.

- Oluşturulan sanal makineler (şablon VM'leri veya laboratuvar VM'leri) olduğunda alt ağ adres aralığını değiştirin.

- Genel IP adresinde DNS etiketini değiştirin. Bu, laboratuvar VM'lerinin Bağlan düğmesinin çalışmayı durdurmasına neden olur.

- Azure yük dengeleyicide ön uç IP yapılandırmasını değiştirin. Bu, laboratuvar VM'lerinin Bağlan düğmesinin çalışmayı durdurmasına neden olur.

- Genel IP adresinde FQDN'yi değiştirin.

- Alt ağ için varsayılan yolu olan bir yol tablosu kullanın (zorlamalı tünel oluşturma). Bu, kullanıcıların laboratuvarlarına bağlantıyı kaybetmesine neden olur.

- Azure Güvenlik Duvarı veya Azure Bastion kullanımı desteklenmez.

Sonraki adımlar

- Laboratuvar planına işlem galerisi ekleme.

- Laboratuvar planı için otomatik kapatma ayarlarını yapılandırın.

- Laboratuvar planına laboratuvar oluşturucuları ekleme.