Giden kuralları Azure Load Balancer

Giden kuralları, genel standart yük dengeleyici için SNAT(kaynak ağ adresi çevirisi) tanımlamanızı sağlar. Bu yapılandırma, arka uç örnekleriniz için giden İnternet bağlantısı sağlamak üzere yük dengeleyicinizin genel IP'lerini kullanmanıza olanak tanır.

Bu yapılandırma şunları etkinleştirir:

- IP maskeleme

- İzin verilenler listelerinizi basitleştirme.

- Dağıtım için genel IP kaynaklarının sayısını azaltır.

Giden kurallarında, giden İnternet bağlantısı üzerinde tam bildirim temelli denetime sahipsinizdir. Giden kuralları, bu özelliği belirli gereksinimlerinize göre ölçeklendirmenize ve ayarlamanıza olanak sağlar.

Giden kuralları yalnızca arka uç VM'sinin örnek düzeyinde genel IP adresi (ILPIP) yoksa izlenir.

Giden kurallarıyla, giden SNAT davranışını açıkça tanımlayabilirsiniz.

Giden kuralları şunları denetlemenize olanak sağlar:

- Hangi sanal makinelerin hangi genel IP adreslerine çevrildiği.

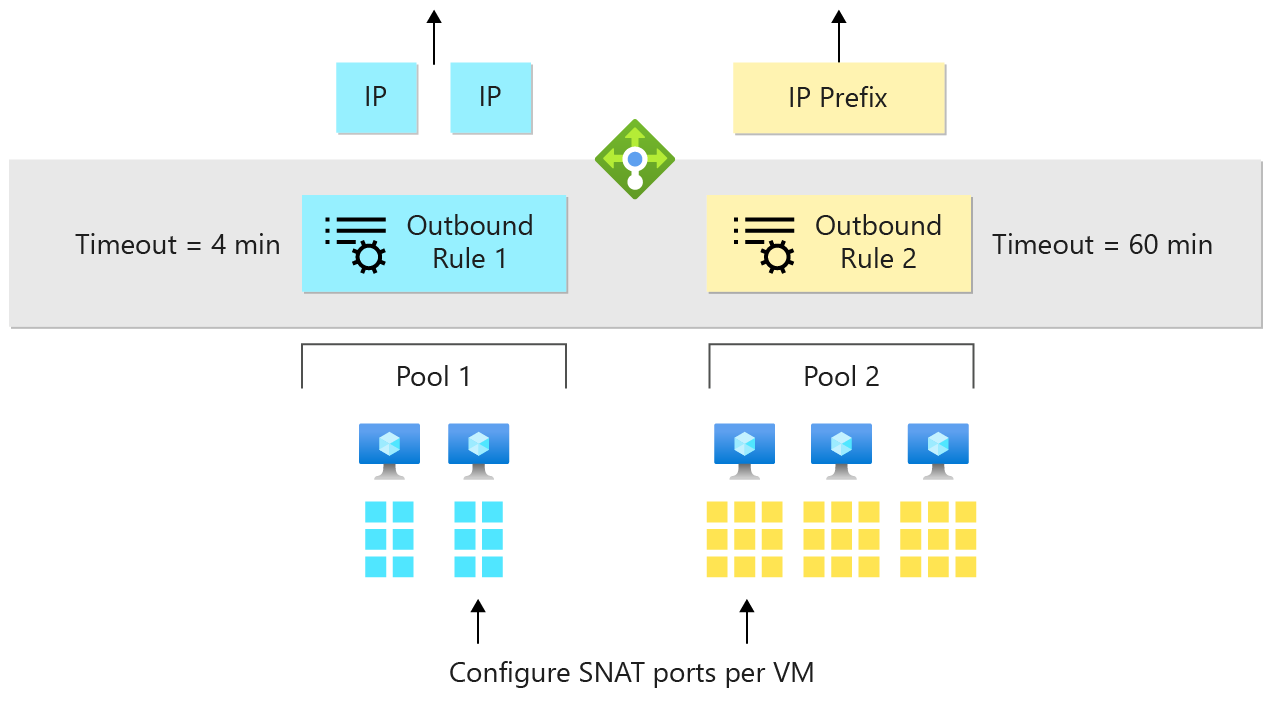

- Arka uç havuzu 1'in hem mavi IP adreslerini hem de arka uç havuzu 2'nin sarı IP ön ekini kullandığı iki kural.

- Giden SNAT bağlantı noktalarının nasıl ayrıldığı.

- Giden bağlantı yapan tek havuz arka uç havuzu 2 ise, tüm SNAT bağlantı noktalarını arka uç havuzu 2'ye, hiçbiri arka uç havuzu 1'e verin.

- Giden çevirinin sağlandığı protokoller.

- Arka uç havuzu 2 giden için UDP bağlantı noktalarına ve arka uç havuzu 1'e TCP gerekiyorsa, TCP bağlantı noktalarını 1'e ve UDP bağlantı noktalarını 2'ye verin.

- Giden bağlantı boşta kalma zaman aşımı için kullanılacak süre (4-120 dakika).

- Korumaları olan uzun süre çalışan bağlantılar varsa, 120 dakikaya kadar uzun süre çalışan bağlantılar için boş bağlantı noktalarını ayırın. Eski bağlantıların bırakılıp yeni bağlantılar için 4 dakika içinde bağlantı noktalarının serbest bırakılmasını varsay

- Boşta kalma zaman aşımında TCP Sıfırlaması gönderip gönderilmeyeceği.

- Boşta bağlantıların zaman aşımına uğradıklarında, akışın bırakıldığından emin olmaları için istemciye ve sunucuya bir TCP RST gönderir miyiz?

Önemli

Bir arka uç havuzu IP adresiyle yapılandırıldığında, varsayılan giden etkinleştirilmiş bir Temel Yük Dengeleyici gibi davranır. Varsayılan olarak güvenli yapılandırma ve zorlu giden gereksinimleri olan uygulamalar için arka uç havuzunu NIC'ye göre yapılandırın.

Giden kuralı tanımı

Giden kuralları, yük dengeleme ve gelen NAT kurallarıyla aynı tanıdık söz dizimini izler: ön uç parametreleri + arka uç + havuzu.

Giden kuralı, arka uç havuzu tarafından tanımlanan tüm sanal makineler için giden NAT'yi ön uça çevrilecek şekilde yapılandırıyor.

Parametreler giden NAT algoritması üzerinde ayrıntılı denetim sağlar.

Birden çok IP adresiyle giden NAT'yi ölçeklendirme

Ön uç tarafından sağlanan her ek IP adresi, yük dengeleyicinin SNAT bağlantı noktası olarak kullanması için başka bir 64.000 kısa ömürlü bağlantı noktası sağlar. Yük dengeleyici, kullanılabilir bağlantı noktalarına göre gerektiğinde IP'leri kullanır. Bağlantılar artık kullanımda olan geçerli IP ile yapılamadıktan sonra Yük dengeleyici bir sonraki IP'yi kullanır.

Büyük ölçekli senaryoları planlamak için birden çok IP adresi kullanın. SNAT tükenmesini azaltmak için giden kurallarını kullanın.

Genel IP ön eklerini doğrudan bir giden kuralıyla da kullanabilirsiniz.

Genel IP ön eki, dağıtımınızın ölçeğini artırır. Ön ek, Azure kaynaklarınızdan kaynaklanan akışların izin verilenler listesine eklenebilir. Genel IP adresi ön ekine başvurmak için yük dengeleyici içinde bir ön uç IP yapılandırması yapılandırabilirsiniz.

Yük dengeleyicinin genel IP ön eki üzerinde denetimi vardır. Giden kuralı, ön ekten kullanılmakta olan geçerli IP ile başka giden bağlantı yapılamazsa, genel IP ön eki içinde yer alan diğer genel IP adreslerini otomatik olarak kullanır.

Genel IP ön eki içindeki IP adreslerinin her biri, yük dengeleyicinin SNAT bağlantı noktası olarak kullanması için IP adresi başına fazladan 64.000 kısa ömürlü bağlantı noktası sağlar.

Giden akış boşta kalma zaman aşımı ve TCP sıfırlama

Giden kuralları, giden akışı boşta kalma zaman aşımını denetlemek ve uygulamanızın gereksinimleriyle eşleştirmek için bir yapılandırma parametresi sağlar. Giden boşta kalma zaman aşımları varsayılan olarak 4 dakikadır. Daha fazla bilgi için bkz . Boşta kalma zaman aşımlarını yapılandırma.

Yük dengeleyicinin varsayılan davranışı, giden boşta kalma zaman aşımına ulaşıldığında akışı sessizce bırakmaktır. parametresi, enableTCPReset öngörülebilir bir uygulama davranışı ve denetimi sağlar. parametresi, giden boşta kalma zaman aşımında çift yönlü TCP Sıfırlama (TCP RST) gönderilip gönderilmeymeyeceğini belirler.

Bölge kullanılabilirliği de dahil olmak üzere ayrıntılar için boşta kalma zaman aşımında TCP Sıfırlama bölümünü gözden geçirin.

Giden bağlantıyı açıkça güvenli hale getirme ve denetleme

Yük dengeleme kuralları, giden NAT'nin otomatik olarak programlamasını sağlar. Bazı senaryolar, yük dengeleme kuralıyla giden NAT'nin otomatik programlamasını devre dışı bırakmanızı veya devre dışı bırakmanızı gerektirir. Kural aracılığıyla devre dışı bırakmak, davranışı denetlemenize veya iyileştirmenize olanak tanır.

Bu parametreyi iki şekilde kullanabilirsiniz:

Giden SNAT için gelen IP adresinin önlenmesi. Yük dengeleme kuralında giden SNAT'yi devre dışı bırakın.

Gelen ve giden için kullanılan IP adresinin giden SNAT parametrelerini aynı anda ayarlayın. Bir giden kuralının denetimi almasına izin vermek için otomatik giden NAT devre dışı bırakılmalıdır. Gelen adres için de kullanılan bir adresin SNAT bağlantı noktası ayırmasını değiştirmek için parametresinin

disableOutboundSnattrue olarak ayarlanması gerekir.

Gelen için kullanılan bir IP adresini yeniden tanımlamaya çalışırsanız giden kuralı yapılandırma işlemi başarısız olur. Önce yük dengeleme kuralının giden NAT'sini devre dışı bırakın.

Önemli

Bu parametreyi true olarak ayarlarsanız ve giden bağlantıyı tanımlamak için bir giden kuralınız yoksa sanal makinenizin giden bağlantısı olmaz. VM'nizin veya uygulamanızın bazı işlemleri giden bağlantının kullanılabilir olmasına bağlı olabilir. Senaryonuzun bağımlılıklarını anladığınızdan ve bu değişikliği yapmanın etkisini değerlendirdiğinizden emin olun.

Bazen vm'nin giden akış oluşturması istenmeyen bir durum olabilir. Hangi hedeflerin giden akışları alacağını veya hangi hedeflerin gelen akışları başlattığını yönetme gereksinimi olabilir. SANAL makinenin ulaştığı hedefleri yönetmek için ağ güvenlik gruplarını kullanın. Gelen akışları başlatan genel hedefleri yönetmek için NSG'leri kullanın.

Yük dengeli bir VM'ye NSG uyguladığınızda hizmet etiketlerine ve varsayılan güvenlik kurallarına dikkat edin.

VM'nin Azure Load Balancer'dan sistem durumu yoklaması istekleri alabildiğinden emin olun.

NSG, AZURE_LOADBALANCER varsayılan etiketinden gelen durum yoklaması isteklerini engellerse VM sistem durumu yoklamanız başarısız olur ve VM kullanılamıyor olarak işaretlenir. Yük dengeleyici bu VM'ye yeni akış göndermeyi durdurur.

Giden kuralları senaryoları

- Belirli bir genel IP veya ön ek kümesine giden bağlantıları yapılandırın.

- SNAT bağlantı noktası ayırmasını değiştirme.

- Yalnızca gideni etkinleştirin.

- Yalnızca VM'ler için giden NAT (gelen yok).

- İç standart yük dengeleyici için giden NAT.

- Genel standart yük dengeleyici ile giden NAT için hem TCP hem de UDP protokollerini etkinleştirin.

Senaryo 1: Belirli bir genel IP veya ön ek kümesine giden bağlantıları yapılandırma

Ayrıntılar

Giden bağlantıları bir genel IP adresleri kümesinden kaynak olacak şekilde uyarlamak için bu senaryoyı kullanın. Çıkış noktası temelinde bir izin verilenler veya engelleme listesine genel IP'ler veya ön ekler ekleyin.

Bu genel IP veya ön ek, yük dengeleme kuralı tarafından kullanılanla aynı olabilir.

Yük dengeleme kuralı tarafından kullanılandan farklı bir genel IP veya ön ek kullanmak için:

- Genel IP ön eki veya genel IP adresi oluşturun.

- Genel standart yük dengeleyici oluşturma

- Kullanmak istediğiniz genel IP ön ekine veya genel IP adresine başvuran bir ön uç oluşturun.

- Arka uç havuzunu yeniden kullanma veya arka uç havuzu oluşturma ve VM'leri genel yük dengeleyicinin arka uç havuzuna yerleştirme

- Ön ucu kullanarak VM'ler için giden NAT'yi etkinleştirmek üzere genel yük dengeleyicide bir giden kuralı yapılandırın. Giden için yük dengeleme kuralı kullanılması önerilmez, yük dengeleme kuralında giden SNAT'yi devre dışı bırakın.

Senaryo 2: SNAT bağlantı noktası ayırmayı değiştirme

Ayrıntılar

Arka uç havuzu boyutuna göre otomatik SNAT bağlantı noktası ayırmayı ayarlamak için giden kuralları kullanabilirsiniz.

SNAT tükenmesi yaşıyorsanız, varsayılan değer olan 1024'ten verilen SNAT bağlantı noktası sayısını artırın.

Her genel IP adresi en fazla 64.000 kısa ömürlü bağlantı noktası katkıda bulunur. Arka uç havuzundaki VM sayısı, her vm'ye dağıtılan bağlantı noktası sayısını belirler. Arka uç havuzundaki bir VM'nin en fazla 64.000 bağlantı noktası erişimi vardır. İki VM için, giden kuralıyla en fazla 32.000 SNAT bağlantı noktası verilebilir (2x 32.000 = 64.000).

Varsayılan olarak verilen SNAT bağlantı noktalarını ayarlamak için giden kurallarını kullanabilirsiniz. Varsayılan SNAT bağlantı noktası ayırmanın sağladığından daha fazla veya daha azını verirsiniz. Bir giden kuralının ön ucundaki her genel IP adresi, SNAT bağlantı noktası olarak kullanılmak üzere en fazla 64.000 kısa ömürlü bağlantı noktası sağlar.

Yük dengeleyici, SNAT bağlantı noktalarını 8'in katları halinde verir. 8 ile bölünebilen bir değer sağlarsanız yapılandırma işlemi reddedilir. Her yük dengeleme kuralı ve gelen NAT kuralı sekiz bağlantı noktası aralığı tüketir. Yük dengeleme veya gelen NAT kuralı 8 aralığını başka bir değerle paylaşıyorsa, ek bağlantı noktası tüketilmemiş olur.

Kullanılabilir olandan daha fazla SNAT bağlantı noktası vermeye çalışırsanız (genel IP adreslerinin sayısına bağlı olarak), yapılandırma işlemi reddedilir. Örneğin, VM başına 10.000 bağlantı noktası ve arka uç havuzundaki yedi VM tek bir genel IP'yi paylaşırsa yapılandırma reddedilir. Yedi çarpı 10.000, 64.000 bağlantı noktası sınırını aşıyor. Senaryoyu etkinleştirmek için giden kuralın ön ucuna daha fazla genel IP adresi ekleyin.

Bağlantı noktası sayısı için 0 belirterek varsayılan bağlantı noktası ayırmaya geri dönebilirsiniz. Varsayılan SNAT bağlantı noktası ayırma hakkında daha fazla bilgi için bkz . SNAT bağlantı noktaları ayırma tablosu.

Senaryo 3: Yalnızca gideni etkinleştirme

Ayrıntılar

Bir vm grubu için giden NAT sağlamak üzere genel standart yük dengeleyici kullanın. Bu senaryoda, ek kurallar yapılandırmadan giden kuralı tek başına kullanın.

Not

Azure NAT Gateway , yük dengeleyiciye gerek kalmadan sanal makineler için giden bağlantı sağlayabilir. Daha fazla bilgi için bkz. Azure NAT Gateway nedir?

Senaryo 4: Yalnızca VM'ler için giden NAT (gelen yok)

Not

Azure NAT Gateway , yük dengeleyiciye gerek kalmadan sanal makineler için giden bağlantı sağlayabilir. Daha fazla bilgi için bkz. Azure NAT Gateway nedir?

Ayrıntılar

Bu senaryo için: Azure Load Balancer giden kuralları ve Sanal Ağ NAT, sanal ağdan çıkış için kullanılabilir seçeneklerdir.

- Genel IP veya ön ek oluşturun.

- Genel standart yük dengeleyici oluşturma.

- Giden için ayrılmış genel IP veya ön ek ile ilişkilendirilmiş bir ön uç oluşturun.

- VM'ler için bir arka uç havuzu oluşturun.

- VM'leri arka uç havuzuna yerleştirin.

- Giden NAT'yi etkinleştirmek için bir giden kuralı yapılandırın.

SNAT bağlantı noktalarını ölçeklendirmek için bir ön ek veya genel IP kullanın. Giden bağlantıların kaynağını bir izin verilenler veya engelleme listesine ekleyin.

Senaryo 5: İç standart yük dengeleyici için giden NAT

Not

Azure NAT Gateway , iç standart yük dengeleyici kullanan sanal makineler için giden bağlantı sağlayabilir. Daha fazla bilgi için bkz. Azure NAT Gateway nedir?

Ayrıntılar

Örnek düzeyinde genel IP'ler veya Sanal Ağ NAT aracılığıyla açıkça bildirilinceye veya arka uç havuzu üyelerini yalnızca giden yük dengeleyici yapılandırmasıyla ilişkilendirene kadar iç standart yük dengeleyici için giden bağlantı kullanılamaz.

Daha fazla bilgi için bkz . Yalnızca giden yük dengeleyici yapılandırması.

Senaryo 6: Genel standart yük dengeleyici ile giden NAT için hem TCP hem de UDP protokollerini etkinleştirme

Ayrıntılar

Genel standart yük dengeleyici ile sağlanan otomatik giden NAT, yük dengeleme kuralının aktarım protokolüyle eşleşir.

- Yük dengeleme kuralında giden SNAT'yi devre dışı bırakın.

- Aynı yük dengeleyici üzerinde bir giden kuralı yapılandırın.

- VM'leriniz tarafından zaten kullanılan arka uç havuzunu yeniden kullanma.

- Giden kuralının bir parçası olarak "protokol": "Tümü" belirtin.

Yalnızca gelen NAT kuralları kullanıldığında, giden NAT sağlanmadı.

- VM'leri arka uç havuzuna yerleştirin.

- Genel IP adresleri veya genel IP ön eki ile bir veya daha fazla ön uç IP yapılandırması tanımlama

- Aynı yük dengeleyici üzerinde bir giden kuralı yapılandırın.

- Giden kuralın bir parçası olarak "protokol": "Tümü" belirtin

Sınırlamalar

- Ön uç IP adresi başına en fazla kullanılabilir kısa ömürlü bağlantı noktası sayısı 64.000'dir.

- Yapılandırılabilir giden boşta kalma zaman aşımı aralığı 4 ila 120 dakikadır (240 ila 7200 saniye).

- Yük dengeleyici giden NAT için ICMP'yi desteklemez, yalnızca TCP ve UDP protokolleri desteklenir.

- Giden kuralları yalnızca bir NIC'nin birincil IPv4 yapılandırmasına uygulanabilir. VM veya NVA'nın ikincil IPv4 yapılandırmaları için giden kuralı oluşturamazsınız. Birden çok NIC desteklenir.

- İkincil IP yapılandırması için giden kuralları yalnızca IPv6 için desteklenir.

- Bir kullanılabilirlik kümesindeki tüm sanal makinelerin giden bağlantı için arka uç havuzuna eklenmesi gerekir.

- Giden bağlantı için bir sanal makine ölçek kümesindeki tüm sanal makinelerin arka uç havuzuna eklenmesi gerekir.

Sonraki adımlar

- Azure Standart Load Balancer hakkında daha fazla bilgi edinin

- Azure Load Balancer hakkında sık sorulan sorularımıza bakın