Çalışma Alanı Yönetilen Sanal Ağ Yalıtımı

ŞUNLAR IÇIN GEÇERLIDIR: Azure CLI ml uzantısı v2 (geçerli)

Azure CLI ml uzantısı v2 (geçerli) Python SDK azure-ai-ml v2 (geçerli)

Python SDK azure-ai-ml v2 (geçerli)

Azure Machine Learning, yönetilen sanal ağ (yönetilen sanal ağ) yalıtımı için destek sağlar. Yönetilen sanal ağ yalıtımı, yerleşik, çalışma alanı düzeyinde Azure Machine Learning yönetilen sanal ağıyla ağ yalıtımı yapılandırmanızı kolaylaştırır ve otomatikleştirir. Yönetilen sanal ağ, işlem örnekleri, işlem kümeleri, sunucusuz işlem ve yönetilen çevrimiçi uç noktalar gibi yönetilen Azure Machine Learning kaynaklarınızın güvenliğini sağlar.

Yönetilen ağ ile çalışma alanınızın güvenliğini sağlamak, çalışma alanından ve yönetilen işlemlerden giden erişim için ağ yalıtımı sağlar. Oluşturduğunuz ve yönettiğiniz bir Azure Sanal Ağ, çalışma alanına gelen ağ yalıtımı erişimi sağlamak için kullanılır. Örneğin, Azure Sanal Ağ çalışma alanı için özel bir uç nokta oluşturulur. Sanal ağa bağlanan tüm istemciler çalışma alanına özel uç nokta üzerinden erişebilir. Yönetilen işlemlerde işler çalıştırılırken yönetilen ağ, işlem tarafından erişilebilen işlemleri kısıtlar.

Yönetilen Sanal Ağ Mimarisi

Yönetilen sanal ağ yalıtımını etkinleştirdiğinizde, çalışma alanı için bir yönetilen sanal ağ oluşturulur. Çalışma alanı için oluşturduğunuz yönetilen işlem kaynakları bu yönetilen sanal ağı otomatik olarak kullanır. Yönetilen sanal ağ, çalışma alanınız tarafından kullanılan Azure kaynakları için Azure Depolama, Azure Key Vault ve Azure Container Registry gibi özel uç noktaları kullanabilir.

Yönetilen sanal ağdan giden trafik için iki farklı yapılandırma modu vardır:

İpucu

Kullandığınız giden modundan bağımsız olarak, Azure kaynaklarına giden trafik özel uç nokta kullanacak şekilde yapılandırılabilir. Örneğin, İnternet'e giden tüm trafiğe izin verebilir, ancak kaynaklar için giden kuralları ekleyerek Azure kaynaklarıyla iletişimi kısıtlayabilirsiniz.

| Giden modu | Açıklama | Senaryolar |

|---|---|---|

| İnternet'e gidenlere izin ver | Yönetilen sanal ağdan gelen tüm İnternet giden trafiğine izin verin. | Python paketleri veya önceden eğitilmiş modeller gibi internet üzerindeki makine öğrenmesi kaynaklarına sınırsız erişim istiyorsunuz.1 |

| Yalnızca onaylanan gidene izin ver | Hizmet etiketleri belirtilerek giden trafiğe izin verilir. | * Veri sızdırma riskini en aza indirmek istiyorsunuz, ancak gerekli tüm makine öğrenmesi yapıtlarını özel ortamınızda hazırlamanız gerekiyor. * Onaylı bir hizmet listesine, hizmet etiketlerine veya FQDN'lere giden erişimi yapılandırmak istiyorsunuz. |

| Devre dışı | Gelen ve giden trafik kısıtlanmış değil veya kaynakları korumak için kendi Azure Sanal Ağ kullanıyorsunuz. | Çalışma alanından genel gelen ve gidenler istiyorsunuz veya ağ yalıtımını kendi Azure sanal ağınızla işliıyorsunuz. |

1: İnternet'e gidene izin ver seçeneğini kullanarak aynı sonucu elde etmek için yalnızca onaylanan giden moduna izin ver ile giden kurallarını kullanabilirsiniz. Farklar şunlardır:

- İzin vermeniz gereken her giden bağlantı için kurallar eklemeniz gerekir.

- Bu kural türü Azure Güvenlik Duvarı kullandığından FQDN giden kuralları eklemek maliyetlerinizi artırır. Daha fazla bilgi için bkz. Fiyatlandırma

- Yalnızca onaylanan gidenlere izin ver için varsayılan kurallar, veri sızdırma riskini en aza indirmek için tasarlanmıştır. Eklediğiniz tüm giden kuralları riskinizi artırabilir.

Yönetilen sanal ağ, gerekli varsayılan kurallarla önceden yapılandırılmıştır. Ayrıca çalışma alanınıza özel uç nokta bağlantıları, çalışma alanının varsayılan depolama alanı, kapsayıcı kayıt defteri ve anahtar kasası özel olarak yapılandırılmışsa veya çalışma alanı yalıtım modu yalnızca onaylanan gidene izin verecek şekilde ayarlanmışsa yapılandırılır. Yalıtım modunu seçtikten sonra, yalnızca eklemeniz gerekebilecek diğer giden gereksinimleri dikkate almanız gerekir.

Aşağıdaki diyagramda İnternet'e giden İnternet'e izin verecek şekilde yapılandırılmış yönetilen bir sanal ağ gösterilmektedir:

Aşağıdaki diyagramda yalnızca onaylanan gidene izin verecek şekilde yapılandırılmış yönetilen bir sanal ağ gösterilmektedir:

Not

Bu yapılandırmada, çalışma alanı tarafından kullanılan depolama, anahtar kasası ve kapsayıcı kayıt defteri özel olarak işaretlenir. Bunlar özel olarak işaretlendiğinden, onlarla iletişim kurmak için özel bir uç nokta kullanılır.

Not

Yönetilen bir sanal ağ çalışma alanı İnternet'e gidene izin verecek şekilde yapılandırıldıktan sonra, çalışma alanı devre dışı olarak yeniden yapılandırılamaz. Benzer şekilde, yönetilen bir sanal ağ çalışma alanı yalnızca onaylanan gidene izin verecek şekilde yapılandırıldıktan sonra, çalışma alanı İnternet'e gidene izin verecek şekilde yeniden yapılandırılamaz. Çalışma alanınızda yönetilen sanal ağ için yalıtım modunu seçerken lütfen bunu göz önünde bulundurun.

Azure Machine Learning Studio

Tümleşik not defterini kullanmak veya studio'dan varsayılan depolama hesabında veri kümeleri oluşturmak istiyorsanız istemcinizin varsayılan depolama hesabına erişmesi gerekir. İstemcilerin kullandığı Azure Sanal Ağ varsayılan depolama hesabı için özel bir uç nokta veya hizmet uç noktası oluşturun.

Azure Machine Learning stüdyosu bir bölümü istemcinin web tarayıcısında yerel olarak çalışır ve çalışma alanının varsayılan depolama alanıyla doğrudan iletişim kurar. İstemcinin sanal ağında özel uç nokta veya hizmet uç noktası (varsayılan depolama hesabı için) oluşturmak, istemcinin depolama hesabıyla iletişim kurabilmesini sağlar.

Özel uç nokta veya hizmet uç noktası oluşturma hakkında daha fazla bilgi için Depolama hesabına özel olarak bağlanma ve Hizmet Uç Noktaları makalelerine bakın.

Güvenli ilişkili kaynaklar

Bir hizmet uç noktası veya özel uç nokta kullanarak (genel erişimi devre dışı bırakarak) sanal ağa aşağıdaki hizmetleri eklerseniz, güvenilen Microsoft hizmetleri bu hizmetlere erişmesine izin verin:

| Hizmet | Uç nokta bilgileri | Güvenilen bilgilere izin ver |

|---|---|---|

| Azure Key Vault | Hizmet uç noktası Özel uç noktası |

Güvenilen Microsoft hizmetleri bu güvenlik duvarını atlamasına izin ver |

| Azure Depolama Hesabı | Hizmet ve özel uç nokta Özel uç nokta |

Azure kaynak örneklerinden erişim verme veya Güvenilen Azure hizmetlerine erişim verme |

| Azure Container Registry | Özel uç nokta | Güvenilen hizmetlere izin ver |

Önkoşullar

Bu makaledeki adımları takip etmeden önce aşağıdaki önkoşullara sahip olduğunuzdan emin olun:

Azure aboneliği. Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun. Azure Machine Learning'in ücretsiz veya ücretli sürümünü deneyin.

Azure aboneliğiniz için Microsoft.Network kaynak sağlayıcısının kayıtlı olması gerekir. Bu kaynak sağlayıcısı, yönetilen sanal ağ için özel uç noktalar oluştururken çalışma alanı tarafından kullanılır.

Kaynak sağlayıcılarını kaydetme hakkında bilgi için bkz . Kaynak sağlayıcısı kaydı hatalarını çözme.

Yönetilen ağ dağıtırken kullandığınız Azure kimliği, özel uç noktalar oluşturmak için aşağıdaki Azure rol tabanlı erişim denetimi (Azure RBAC) eylemlerini gerektirir:

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

Azure CLI ve

mlAzure CLI uzantısı. Daha fazla bilgi için bkz . CLI'yi (v2) yükleme, ayarlama ve kullanma.İpucu

Azure Machine Learning tarafından yönetilen sanal ağ 23 Mayıs 2023'te kullanıma sunulmuştur. ML uzantısının eski bir sürümüne sahipseniz, bu makaledeki örnekler için bu uzantıyı güncelleştirmeniz gerekebilir. Uzantıyı güncelleştirmek için aşağıdaki Azure CLI komutunu kullanın:

az extension update -n mlBu makaledeki CLI örneklerinde Bash (veya uyumlu) kabuğu kullandığınız varsayılır. Örneğin, bir Linux sisteminden veya Linux için Windows Alt Sistemi.

Bu makaledeki Azure CLI örnekleri, çalışma alanının adını ve

rgkaynak grubunun adını temsil etmek için kullanılırws. Azure aboneliğinizle komutları kullanırken bu değerleri gerektiği gibi değiştirin.

Not

UAI çalışma alanını kullanıyorsanız kimliğinize Azure AI Enterprise Network Connection Approver rolünü eklediğinizden emin olun. Daha fazla bilgi için bkz . Kullanıcı tarafından atanan yönetilen kimlik.

İnternet giden moduna izin vermek için yönetilen bir sanal ağ yapılandırma

İpucu

Yönetilen sanal ağın oluşturulması, işlem kaynağı oluşturulana veya sağlama el ile başlatılana kadar ertelenebilir. Otomatik oluşturma işlemine izin verildiğinde, ağı da sağladığından ilk işlem kaynağının oluşturulması yaklaşık 30 dakika sürebilir. Daha fazla bilgi için bkz . Ağı el ile sağlama.

Önemli

Sunucusuz Spark işleri göndermeyi planlıyorsanız, sağlamayı el ile başlatmanız gerekir. Daha fazla bilgi için sunucusuz Spark işleri için yapılandırma bölümüne bakın.

İnternet'e giden iletişimlere izin veren yönetilen bir sanal ağı yapılandırmak için, parametresini --managed-network allow_internet_outbound veya aşağıdaki girişleri içeren bir YAML yapılandırma dosyasını kullanabilirsiniz:

managed_network:

isolation_mode: allow_internet_outbound

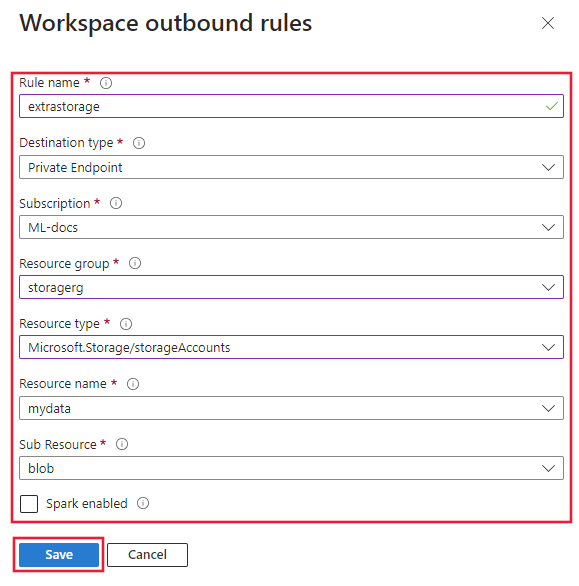

Çalışma alanının bağlı olduğu diğer Azure hizmetlerine giden kuralları da tanımlayabilirsiniz. Bu kurallar, bir Azure kaynağının yönetilen sanal ağ ile güvenli bir şekilde iletişim kurmasına olanak sağlayan özel uç noktaları tanımlar. Aşağıdaki kural, Bir Azure Blob kaynağına özel uç nokta eklemeyi gösterir.

managed_network:

isolation_mode: allow_internet_outbound

outbound_rules:

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Yönetilen bir sanal ağı veya az ml workspace update komutlarını az ml workspace create kullanarak yapılandırabilirsiniz:

Yeni bir çalışma alanı oluşturun:

Aşağıdaki örnek yeni bir çalışma alanı oluşturur. parametresi,

--managed-network allow_internet_outboundçalışma alanı için yönetilen bir sanal ağ yapılandırıyor:az ml workspace create --name ws --resource-group rg --managed-network allow_internet_outboundBunun yerine YAML dosyası kullanarak çalışma alanı oluşturmak için parametresini

--filekullanın ve yapılandırma ayarlarını içeren YAML dosyasını belirtin:az ml workspace create --file workspace.yaml --resource-group rg --name wsAşağıdaki YAML örneği, yönetilen sanal ağa sahip bir çalışma alanını tanımlar:

name: myworkspace location: EastUS managed_network: isolation_mode: allow_internet_outboundMevcut bir çalışma alanını güncelleştirme:

Uyarı

Var olan bir çalışma alanını yönetilen sanal ağ kullanacak şekilde güncelleştirmeden önce, çalışma alanının tüm bilgi işlem kaynaklarını silmeniz gerekir. Buna işlem örneği, işlem kümesi ve yönetilen çevrimiçi uç noktalar dahildir.

Aşağıdaki örnek var olan bir çalışma alanını güncelleştirir. parametresi,

--managed-network allow_internet_outboundçalışma alanı için yönetilen bir sanal ağ yapılandırıyor:az ml workspace update --name ws --resource-group rg --managed-network allow_internet_outboundYAML dosyasını kullanarak var olan bir çalışma alanını güncelleştirmek için parametresini

--filekullanın ve yapılandırma ayarlarını içeren YAML dosyasını belirtin:az ml workspace update --file workspace.yaml --name ws --resource-group MyGroupAşağıdaki YAML örneği, çalışma alanı için yönetilen bir sanal ağı tanımlar. Ayrıca çalışma alanı tarafından kullanılan bir kaynağa özel uç nokta bağlantısının nasıl ekleneceğini de gösterir; bu örnekte blob deposu için özel uç nokta:

name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

Yalnızca onaylı giden moduna izin vermek için yönetilen bir sanal ağ yapılandırma

İpucu

Yönetilen sanal ağ, işlem kaynağı oluşturduğunuzda otomatik olarak sağlanır. Otomatik oluşturma işlemine izin verildiğinde, ağı da sağladığından ilk işlem kaynağının oluşturulması yaklaşık 30 dakika sürebilir. FQDN giden kurallarını yapılandırdıysanız, ilk FQDN kuralı sağlama süresine yaklaşık 10 dakika ekler. Daha fazla bilgi için bkz . Ağı el ile sağlama.

Önemli

Sunucusuz Spark işleri göndermeyi planlıyorsanız, sağlamayı el ile başlatmanız gerekir. Daha fazla bilgi için sunucusuz Spark işleri için yapılandırma bölümüne bakın.

Yalnızca onaylanan giden iletişimlere izin veren yönetilen bir sanal ağı yapılandırmak için, parametresini --managed-network allow_only_approved_outbound veya aşağıdaki girişleri içeren bir YAML yapılandırma dosyasını kullanabilirsiniz:

managed_network:

isolation_mode: allow_only_approved_outbound

Ayrıca, onaylanan giden iletişimini tanımlamak için giden kuralları da tanımlayabilirsiniz. , ve private_endpointtürü service_tagfqdniçin bir giden kuralı oluşturulabilir. Aşağıdaki kural bir Azure Blob kaynağına özel uç nokta, Azure Data Factory'ye hizmet etiketi ve öğesine pypi.orgFQDN eklemeyi gösterir:

Önemli

- Hizmet etiketi veya FQDN için giden ekleme yalnızca yönetilen sanal ağ olarak

allow_only_approved_outboundyapılandırıldığında geçerlidir. - Giden kuralları eklerseniz, Microsoft veri sızdırmayı garantileyemez.

Uyarı

FQDN giden kuralları Azure Güvenlik Duvarı kullanılarak uygulanır. Giden FQDN kurallarını kullanıyorsanız, Azure Güvenlik Duvarı ücretleri faturanıza eklenir. Daha fazla bilgi için bkz. Fiyatlandırma.

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- name: added-servicetagrule

destination:

port_ranges: 80, 8080

protocol: TCP

service_tag: DataFactory

type: service_tag

- name: add-fqdnrule

destination: 'pypi.org'

type: fqdn

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Yönetilen bir sanal ağı veya az ml workspace update komutlarını az ml workspace create kullanarak yapılandırabilirsiniz:

Yeni bir çalışma alanı oluşturun:

Aşağıdaki örnek, yönetilen sanal ağı yapılandırmak için parametresini kullanır

--managed-network allow_only_approved_outbound:az ml workspace create --name ws --resource-group rg --managed-network allow_only_approved_outboundAşağıdaki YAML dosyası yönetilen sanal ağa sahip bir çalışma alanını tanımlar:

name: myworkspace location: EastUS managed_network: isolation_mode: allow_only_approved_outboundYAML dosyasını kullanarak çalışma alanı oluşturmak için parametresini

--filekullanın:az ml workspace create --file workspace.yaml --resource-group rg --name wsMevcut çalışma alanını güncelleştirme

Uyarı

Var olan bir çalışma alanını yönetilen sanal ağ kullanacak şekilde güncelleştirmeden önce, çalışma alanının tüm bilgi işlem kaynaklarını silmeniz gerekir. Buna işlem örneği, işlem kümesi ve yönetilen çevrimiçi uç noktalar dahildir.

Aşağıdaki örnek, mevcut bir çalışma alanı için yönetilen sanal ağı yapılandırmak için parametresini kullanır

--managed-network allow_only_approved_outbound:az ml workspace update --name ws --resource-group rg --managed-network allow_only_approved_outboundAşağıdaki YAML dosyası, çalışma alanı için yönetilen bir sanal ağı tanımlar. Ayrıca yönetilen sanal ağa onaylı bir gidenin nasıl ekleneceğini de gösterir. Bu örnekte, her iki hizmet etiketi için de bir giden kuralı eklenir:

Uyarı

FQDN giden kuralları Azure Güvenlik Duvarı kullanılarak uygulanır. Giden FQDN kurallarını kullanıyorsanız Azure Güvenlik Duvarı ücretleri faturanıza eklenir. Daha fazla bilgi için bkz. Fiyatlandırma.

name: myworkspace_dep managed_network: isolation_mode: allow_only_approved_outbound outbound_rules: - name: added-servicetagrule destination: port_ranges: 80, 8080 protocol: TCP service_tag: DataFactory type: service_tag - name: add-fqdnrule destination: 'pypi.org' type: fqdn - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

Sunucusuz Spark işleri için yapılandırma

İpucu

Bu bölümdeki adımlar yalnızca sunucusuz Spark işleri göndermeyi planlıyorsanız gereklidir. Sunucusuz Spark işleri göndermeyecekseniz bu bölümü atlayabilirsiniz.

Yönetilen sanal ağ için sunucusuz Spark işlerini etkinleştirmek için aşağıdaki eylemleri gerçekleştirmeniz gerekir:

- Çalışma alanı için yönetilen bir sanal ağ yapılandırın ve Azure Depolama Hesabı için bir giden özel uç nokta ekleyin.

- Yönetilen sanal ağı yapılandırdıktan sonra, Spark işlerine izin verecek şekilde sağlayın ve bayrak ekleyin.

Giden özel uç noktayı yapılandırın.

Yönetilen sanal ağ yapılandırmasını tanımlamak ve Azure Depolama Hesabı için özel bir uç nokta eklemek için YAML dosyası kullanın. Ayrıca ayarlayın

spark_enabled: true:İpucu

Bu örnek, İnternet trafiğine izin vermek için kullanılarak

isolation_mode: allow_internet_outboundyapılandırılmış yönetilen bir sanal ağa yöneliktir. Yalnızca onaylanan giden trafiğe izin vermek istiyorsanız kullanınisolation_mode: allow_only_approved_outbound.name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpointparametresini ve YAML dosyasının

az ml workspace updateadını belirterek--filekomutuyla YAML yapılandırma dosyasını kullanabilirsiniz. Örneğin, aşağıdaki komut adlıworkspace_pe.ymlbir YAML dosyası kullanarak var olan bir çalışma alanını güncelleştirir:az ml workspace update --file workspace_pe.yml --resource_group rg --name wsNot

Yalnızca Onaylanan Gidene İzin Ver etkinleştirildiğinde ()

isolation_mode: allow_only_approved_outboundSpark oturum yapılandırmasında tanımlanan conda paketi bağımlılıkları yüklenemiyor. Bu sorunu çözmek için azure depolama hesabına dış bağımlılıkları olmayan bağımsız bir Python paket tekerleği yükleyin ve bu depolama hesabına özel uç nokta oluşturun. Spark işinizde parametre olarakpy_filesPython paket tekerleğinin yolunu kullanın. FQDN giden kuralının ayarlanması, Spark tarafından FQDN kuralı yayılması desteklenmediğinden bu sorunu atlamaz.Yönetilen sanal ağı sağlayın.

Not

Çalışma alanınız zaten bir genel uç nokta (örneğin, Azure Sanal Ağ ile) için yapılandırılmışsa ve genel ağ erişimi etkinleştirilmişse, yönetilen sanal ağı sağlamadan önce devre dışı bırakmanız gerekir. Yönetilen sanal ağı sağlarken genel ağ erişimini devre dışı bırakmazsanız, yönetilen uç noktanın özel uç noktaları başarıyla oluşturulamayabilir.

Aşağıdaki örnekte parametresi kullanılarak sunucusuz Spark işleri için yönetilen bir sanal ağın nasıl sağlandığı gösterilmektedir

--include-spark.az ml workspace provision-network -g my_resource_group -n my_workspace_name --include-spark

Yönetilen sanal ağı el ile sağlama

Yönetilen sanal ağ, bir işlem örneği oluşturduğunuzda otomatik olarak sağlanır. Otomatik sağlamayı kullandığınızda, ağı da sağladığından ilk işlem örneğinin oluşturulması yaklaşık 30 dakika sürebilir. FQDN giden kurallarını yapılandırdıysanız (yalnızca onaylanan moda izin ver ile kullanılabilir), ilk FQDN kuralı sağlama süresine yaklaşık 10 dakika ekler. Yönetilen ağda sağlanacak çok sayıda giden kuralınız varsa sağlamanın tamamlanması daha uzun sürebilir. Artan sağlama süresi, ilk işlem örneği oluşturma işleminizin zaman aşımına neden olabilir.

Bekleme süresini azaltmak ve olası zaman aşımı hatalarını önlemek için yönetilen ağı el ile sağlamanızı öneririz. Ardından bir işlem örneği oluşturmadan önce sağlama tamamlanana kadar bekleyin.

Not

Çevrimiçi dağıtım oluşturmak için, yönetilen ağı el ile sağlamalı veya önce otomatik olarak sağlayacak bir işlem örneği oluşturmalısınız.

Aşağıdaki örnek, yönetilen bir sanal ağın nasıl sağ yapılacağını gösterir.

İpucu

Sunucusuz Spark işleri göndermeyi planlıyorsanız parametresini --include-spark ekleyin.

az ml workspace provision-network -g my_resource_group -n my_workspace_name

Sağlamanın tamamlandığını doğrulamak için aşağıdaki komutu kullanın:

az ml workspace show -n my_workspace_name -g my_resource_group --query managed_network

Görüntü derlemelerini yapılandırma

Çalışma alanınız için Azure Container Registry bir sanal ağın arkasında olduğunda docker görüntülerini doğrudan oluşturmak için kullanılamaz. Bunun yerine, görüntü oluşturmak için çalışma alanınızı bir işlem kümesi veya işlem örneği kullanacak şekilde yapılandırın.

Önemli

Docker görüntüleri oluşturmak için kullanılan işlem kaynağının modellerinizi eğitmek ve dağıtmak için kullanılan paket depolarına erişebilmesi gerekir. Yalnızca onaylı gidenlere izin verecek şekilde yapılandırılmış bir ağ kullanıyorsanız, genel depolara erişime izin veren kurallar eklemeniz veya özel Python paketleri kullanmanız gerekebilir.

Bir çalışma alanını Docker görüntüleri oluşturmak üzere işlem kümesi veya işlem örneği kullanacak şekilde güncelleştirmek için parametresiyle --image-build-compute komutunu kullanınaz ml workspace update:

az ml workspace update --name ws --resource-group rg --image-build-compute mycompute

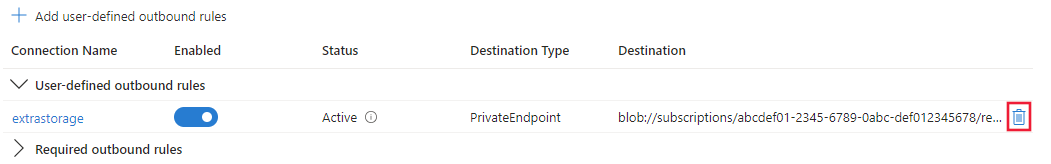

Giden kurallarını yönetme

Bir çalışma alanının yönetilen sanal ağ giden kurallarını listelemek için aşağıdaki komutu kullanın:

az ml workspace outbound-rule list --workspace-name ws --resource-group rg

Yönetilen sanal ağ giden kuralının ayrıntılarını görüntülemek için aşağıdaki komutu kullanın:

az ml workspace outbound-rule show --rule rule-name --workspace-name ws --resource-group rg

Yönetilen sanal ağdan giden kuralı kaldırmak için aşağıdaki komutu kullanın:

az ml workspace outbound-rule remove --rule rule-name --workspace-name ws --resource-group rg

Gerekli kuralların listesi

İpucu

Bu kurallar yönetilen sanal ağa otomatik olarak eklenir.

Özel uç noktalar:

- Yönetilen sanal ağın yalıtım modu olduğunda

Allow internet outbound, çalışma alanı için yönetilen sanal ağdan ve genel ağ erişimi devre dışı bırakılmış ilişkili kaynaklardan (Key Vault, Depolama Hesabı, Container Registry, Azure Machine Learning çalışma alanı) gerekli kurallar olarak özel uç nokta giden kuralları otomatik olarak oluşturulur. - Yönetilen sanal ağın yalıtım modu olduğunda

Allow only approved outbound, özel uç nokta giden kuralları, söz konusu kaynaklar için genel ağ erişim modundan bağımsız olarak çalışma alanı ve ilişkili kaynaklar için yönetilen sanal ağdan gerekli kurallar olarak otomatik olarak oluşturulur (Key Vault, Depolama Hesabı, Container Registry, Azure Machine Learning çalışma alanı).

Giden hizmet etiketi kuralları:

AzureActiveDirectoryAzureMachineLearningBatchNodeManagement.regionAzureResourceManagerAzureFrontDoor.FirstPartyMicrosoftContainerRegistryAzureMonitor

Gelen hizmet etiketi kuralları:

AzureMachineLearning

Senaryoya özgü giden kuralların listesi

Senaryo: Genel makine öğrenmesi paketlerine erişme

Eğitim ve dağıtım için Python paketlerinin yüklenmesine izin vermek için, aşağıdaki konak adlarına gelen trafiğe izin vermek için giden FQDN kuralları ekleyin:

Uyarı

FQDN giden kuralları Azure Güvenlik Duvarı kullanılarak uygulanır. Giden FQDN kurallarını kullanıyorsanız, Azure Güvenlik Duvarı ücretleri faturanıza eklenir. Daha fazla bilgi için bkz. Fiyatlandırma.

Not

Bu, internet üzerindeki tüm Python kaynakları için gereken konakların tam listesi değildir, yalnızca en yaygın kullanılanlardır. Örneğin, bir GitHub deposuna veya başka bir konağa erişmeniz gerekiyorsa, bu durum için gerekli konakları tanımlamanız ve eklemeniz gerekir.

| Konak adı | Amaç |

|---|---|

anaconda.com*.anaconda.com |

Varsayılan paketleri yüklemek için kullanılır. |

*.anaconda.org |

Depo verilerini almak için kullanılır. |

pypi.org |

Varsa, varsayılan dizinden bağımlılıkları listelemek için kullanılır ve kullanıcı ayarları dizinin üzerine yazılmaz. Dizinin üzerine yazılırsa, dizinine de izin *.pythonhosted.orgvermelisiniz. |

pytorch.org*.pytorch.org |

PyTorch tabanlı bazı örnekler tarafından kullanılır. |

*.tensorflow.org |

Tensorflow tabanlı bazı örnekler tarafından kullanılır. |

Senaryo: İşlem örneğiyle Visual Studio Code masaüstü veya web kullanma

Azure Machine Learning ile Visual Studio Code kullanmayı planlıyorsanız, aşağıdaki konaklara trafiğe izin vermek için giden FQDN kuralları ekleyin:

Uyarı

FQDN giden kuralları Azure Güvenlik Duvarı kullanılarak uygulanır. Giden FQDN kurallarını kullanıyorsanız, Azure Güvenlik Duvarı ücretleri faturanıza eklenir. Daha fazla bilgi için bkz. Fiyatlandırma.

*.vscode.devvscode.blob.core.windows.net*.gallerycdn.vsassets.ioraw.githubusercontent.com*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.comcode.visualstudio.comupdate.code.visualstudio.com*.vo.msecnd.netmarketplace.visualstudio.comvscode.download.prss.microsoft.com

Senaryo: Toplu iş uç noktalarını veya ParallelRunStep'i kullanma

Dağıtım veya ParallelRunStep için Azure Machine Learning toplu uç noktalarını kullanmayı planlıyorsanız, varsayılan depolama hesabı için aşağıdaki alt kaynaklara trafiğe izin vermek için giden özel uç nokta kuralları ekleyin:

queuetable

Senaryo: Azure OpenAI, içerik güvenliği ve Azure AI Search ile istem akışını kullanma

- Azure AI Services'a özel uç nokta

- Azure AI Search'e özel uç nokta

Senaryo: HuggingFace modellerini kullanma

HuggingFace modellerini Azure Machine Learning ile kullanmayı planlıyorsanız, aşağıdaki konaklara trafiğe izin vermek için giden FQDN kuralları ekleyin:

Uyarı

FQDN giden kuralları Azure Güvenlik Duvarı kullanılarak uygulanır. Giden FQDN kurallarını kullanıyorsanız, Azure Güvenlik Duvarı ücretleri faturanıza eklenir. Daha fazla bilgi için bkz. Fiyatlandırma.

docker.io*.docker.io*.docker.comproduction.cloudflare.docker.comcdn.auth0.comcdn-lfs.huggingface.co

Senaryo: Seçili IP Adreslerinden erişimi etkinleştirme

Belirli IP adreslerinden erişimi etkinleştirmek istiyorsanız aşağıdaki eylemleri kullanın:

Azure Machine Learning çalışma alanına giden trafiğe izin vermek için bir giden özel uç nokta kuralı ekleyin. Bu, yönetilen sanal ağda oluşturulan işlem örneklerinin çalışma alanına erişmesine olanak tanır.

İpucu

Çalışma alanı henüz mevcut olmadığından, çalışma alanı oluşturma sırasında bu kuralı ekleyemezsiniz.

Çalışma alanına genel ağ erişimini etkinleştirin. Daha fazla bilgi için bkz . Genel ağ erişimi etkin.

IP adreslerinizi Azure Machine Learning güvenlik duvarına ekleyin. Daha fazla bilgi için bkz . Yalnızca IP aralıklarından erişimi etkinleştirme.

Not

Şu anda yalnızca IPv4 adresleri desteklenmektedir.

Özel uç noktalar

Özel uç noktalar şu anda aşağıdaki Azure hizmetleri için desteklenmektedir:

- Azure Machine Learning

- Azure Machine Learning kayıt defterleri

- Azure Depolama (tüm alt kaynak türleri)

- Azure Container Registry

- Azure Key Vault

- Azure Yapay Zeka Hizmetleri

- Azure AI Search (eski adıyla Bilişsel Arama)

- Azure SQL Server

- Azure Data Factory

- Azure Cosmos DB (tüm alt kaynak türleri)

- Azure Event Hubs

- Azure Redis Cache

- Azure Databricks

- MariaDB için Azure Veritabanı

- PostgreSQL için Azure Veritabanı Tek Sunucu

- esnek sunucu PostgreSQL için Azure Veritabanı

- MySQL için Azure Veritabanı

- Azure API Management

Özel uç nokta oluşturduğunuzda, uç noktanın bağlanacağı kaynak türünü ve alt kaynağı sağlarsınız. Bazı kaynakların birden çok türü ve alt kaynağı vardır. Daha fazla bilgi için bkz . Özel uç nokta nedir?

Azure Depolama, Azure Container Registry ve Azure Key Vault gibi Azure Machine Learning bağımlılık kaynakları için özel bir uç nokta oluşturduğunuzda, kaynak farklı bir Azure aboneliğinde olabilir. Ancak kaynağın Azure Machine Learning çalışma alanıyla aynı kiracıda olması gerekir.

Önemli

Azure Machine Learning yönetilen sanal ağı için özel uç noktaları yapılandırırken, özel uç noktalar yalnızca ilk işlem oluşturulduğunda veya yönetilen sanal ağ sağlama zorlandığında oluşturulur. Yönetilen sanal ağ sağlamayı zorlama hakkında daha fazla bilgi için bkz . Sunucusuz Spark işleri için yapılandırma.

Fiyatlandırma

Azure Machine Learning tarafından yönetilen sanal ağ özelliği ücretsizdir. Ancak, yönetilen sanal ağ tarafından kullanılan aşağıdaki kaynaklar için ücretlendirilirsiniz:

Azure Özel Bağlantı - Yönetilen sanal ağ ile Azure kaynakları arasındaki iletişimin güvenliğini sağlamak için kullanılan özel uç noktalar Azure Özel Bağlantı’ya dayanır. Fiyatlandırma hakkında daha fazla bilgi için bkz. fiyatlandırma Azure Özel Bağlantı.

FQDN giden kuralları - FQDN giden kuralları Azure Güvenlik Duvarı kullanılarak uygulanır. Giden FQDN kurallarını kullanıyorsanız, Azure Güvenlik Duvarı ücretleri faturanıza eklenir. Azure Güvenlik Duvarı (standart SKU), Azure Machine Learning tarafından sağlanır.

Önemli

Giden FQDN kuralı ekleyene kadar güvenlik duvarı oluşturulmaz. Fiyatlandırma hakkında daha fazla bilgi için bkz. Azure Güvenlik Duvarı fiyatlandırma ve standart sürümün fiyatlarını görüntüleme.

Sınırlamalar

- Azure AI Studio, hub, proje veya işlem kaynaklarının güvenliğini sağlamak için kendi Azure Sanal Ağ kullanmayı desteklemez. Yönetilen ağ özelliğini yalnızca bu kaynakların güvenliğini sağlamak için kullanabilirsiniz.

- Çalışma alanınızın yönetilen sanal ağ yalıtımını etkinleştirdikten sonra (İnternet'e gidene izin verin veya yalnızca onaylı gidenlere izin verin), devre dışı bırakamazsınız.

- Yönetilen sanal ağ, özel kaynaklarınıza erişmek için özel uç nokta bağlantısını kullanır. Depolama hesabı gibi Azure kaynaklarınız için aynı anda hem özel uç noktanız hem hizmet uç noktanız olamaz. Tüm senaryolarda özel uç noktaları kullanmanızı öneririz.

- Yönetilen sanal ağ, çalışma alanı silindiğinde silinir.

- Veri sızdırma koruması, onaylanan tek giden mod için otomatik olarak etkinleştirilir. FQDN'ler gibi başka giden kuralları eklerseniz, Microsoft bu giden hedeflere veri sızdırmaya karşı koruma altında olduğunuzu garantileyemez.

- Yönetilen bir sanal ağ kullanılırken çalışma alanından farklı bir bölgede işlem kümesi oluşturma desteklenmez.

- Kubernetes ve bağlı VM'ler, Azure Machine Learning tarafından yönetilen bir sanal ağda desteklenmez.

- FQDN giden kurallarının kullanılması, yönetilen sanal ağın maliyetini artırır çünkü FQDN kuralları Azure Güvenlik Duvarı kullanır. Daha fazla bilgi için bkz. Fiyatlandırma.

- FQDN giden kuralları yalnızca 80 ve 443 bağlantı noktalarını destekler.

- İşlem örneğiniz yönetilen bir ağdaysa ve genel IP olmadan yapılandırılmışsa, SSH kullanarak bağlanmak için

az ml compute connect-sshkomutunu kullanın. - Yönetilen sanal ağı kullanırken işlem kaynaklarını özel sanal ağınıza dağıtamazsınız. İşlem kaynakları yalnızca yönetilen sanal ağ içinde oluşturulabilir.

- Yönetilen ağ izolasyonu, yönetilen sanal ağdan kullanıcının şirket içi kaynaklarına özel bağlantı kuramaz. Desteklenen özel bağlantıların listesi için bkz . Özel Uç Noktalar.

- Yönetilen ağınız yalnızca onaylanan gidenlere izin verecek şekilde yapılandırılmışsa, Azure Depolama Hesaplarına erişmek için FQDN kuralı kullanamazsınız. Bunun yerine özel bir uç nokta kullanmanız gerekir.

İşlem kaynaklarının geçişi

Mevcut bir çalışma alanınız varsa ve bunun için yönetilen sanal ağı etkinleştirmek istiyorsanız, şu anda mevcut yönetilen işlem kaynakları için desteklenen bir geçiş yolu yoktur. Yönetilen sanal ağı etkinleştirdikten sonra mevcut tüm yönetilen işlem kaynaklarını silmeniz ve yeniden oluşturmanız gerekir. Aşağıdaki liste, silinmesi ve yeniden oluşturulması gereken işlem kaynaklarını içerir:

- İşlem kümesi

- İşlem örneği

- Yönetilen çevrimiçi uç noktalar