Ağ İzleyicisi paket yakalama dosyalarını inceleme ve analiz etme

Azure Ağ İzleyicisi'nin paket yakalama özelliğini kullanarak, Azure sanal makinelerinizde (VM'ler) ve sanal makine ölçek kümelerinde yakalama oturumları başlatabilir ve yönetebilirsiniz:

- Azure portalından, PowerShell'den ve Azure CLI'dan.

- SDK ve REST API aracılığıyla program aracılığıyla.

Paket yakalama ile, bilgileri kullanılabilir bir biçimde sağlayarak paket düzeyinde veri gerektiren senaryoları ele alabilirsiniz. Verileri incelemek için serbestçe kullanılabilen araçları kullanarak, ağ trafiğinizle ilgili içgörüler elde etmek için VM'lerinize veya ölçek kümelerinize gönderilen ve giden iletişimleri inceleyebilirsiniz. Paket yakalama verilerinin örnek kullanımları arasında ağ veya uygulama sorunlarını araştırma, ağ kötüye kullanımı ve yetkisiz erişim girişimlerini algılama ve mevzuat uyumluluğunu koruma sayılabilir.

Bu makalede, sağlanan Ağ İzleyicisi bir paket yakalama dosyasını açmak için popüler bir açık kaynak aracını kullanmayı öğreneceksiniz. Ayrıca bağlantı gecikme süresini hesaplamayı, anormal trafiği tanımlamayı ve ağ istatistiklerini incelemeyi de öğrenirsiniz.

Önkoşullar

Ağ İzleyicisi aracılığıyla oluşturulan bir paket yakalama dosyası. Daha fazla bilgi için bkz . Azure portalını kullanarak sanal makineler için paket yakalamalarını yönetme.

Wireshark. Daha fazla bilgi için Wireshark web sitesine bakın.

Ağ gecikme süresini hesaplama

Bu örnekte, iki uç nokta arasındaki bir İletim Denetimi Protokolü (TCP) konuşmasının ilk gidiş dönüş süresini (RTT) görüntülemeyi öğreneceksiniz.

TCP bağlantısı oluşturulduğunda, bağlantıda gönderilen ilk üç paket, üç yönlü el sıkışma olarak adlandırılan bir deseni izler. Bu el sıkışmasında gönderilen ilk iki paketi (istemciden gelen ilk istek ve sunucudan gelen bir yanıt) inceleyerek gecikme süresini hesaplayabilirsiniz. Bu gecikme süresi RTT'dir. TCP protokolü ve üç yönlü el sıkışma hakkında daha fazla bilgi için bkz . TCP/IP aracılığıyla üç yönlü el sıkışmasının açıklaması.

Wireshark'ı başlatın.

Paket yakalama oturumunuzdan .cap dosyasını yükleyin.

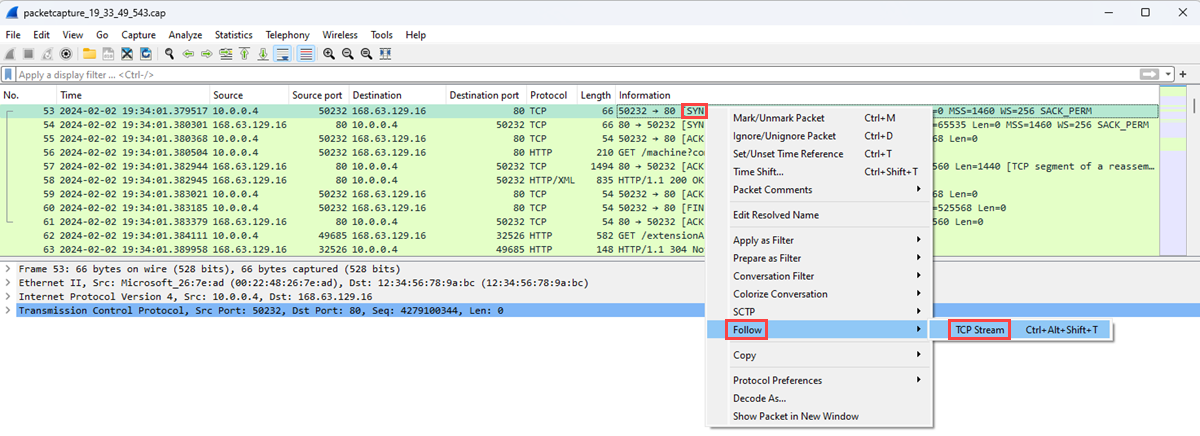

Yakalamanızda bir [SYN] paketi seçin. Bu paket, istemcinin TCP bağlantısı başlatmak için gönderdiği ilk pakettir.

Pakete sağ tıklayın, Takip Et'i ve ardından TCP Akışı'nı seçin.

[SYN] paketinin İletim Denetimi Protokolü bölümünü genişletin ve ardından Bayraklar bölümünü genişletin.

Syn bitinin 1 olarak ayarlandığını onaylayın ve sağ tıklayın.

Filtre Olarak Uygula'yı ve ardından ... ve SYN biti TCP akışında 1 olarak ayarlanmış paketleri göstermek için seçildi.

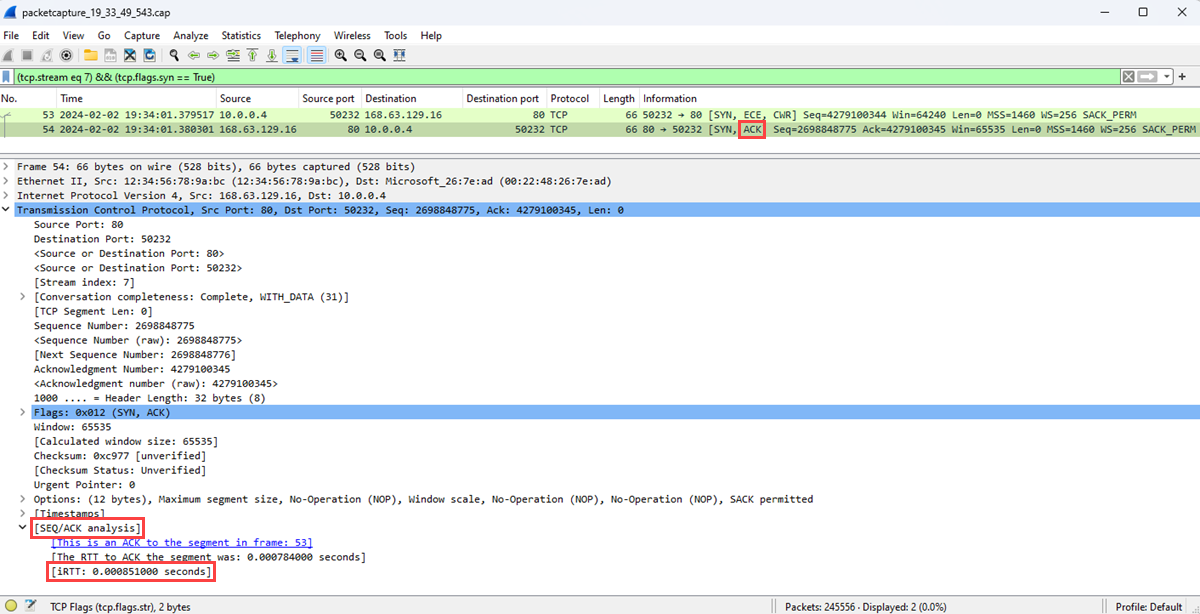

TCP el sıkışmasında yer alan ilk iki paket [SYN] ve [SYN, ACK] paketleridir. [ACK] paketi olan el sıkışmasında son pakete ihtiyacınız yoktur. İstemci [SYN] paketini gönderir. Sunucu [SYN] paketini aldıktan sonra , [ACK] paketini istemciden [SYN] paketini alma bildirimi olarak gönderir.

[SCK] paketini seçin.

İlk RTT'yi saniyeler içinde göstermek için SEQ/ACK analizi bölümünü genişletin.

İstenmeyen protokolleri bulma

Azure sanal makinesinde çalışan birçok uygulama olabilir. Bu uygulamaların çoğu, bazen açık izniniz olmadan ağ üzerinden iletişim kurar. Ağ iletişimini kaydetmek için paket yakalamayı kullanarak uygulamaların ağ üzerinden nasıl iletişim kurabildiğini araştırabilirsiniz. Araştırma, olası sorunları belirlemenize ve çözmenize yardımcı olur.

Bu örnekte, sanal makinenizde çalışan bir uygulamadan yetkisiz iletişimi gösterebilecek istenmeyen protokolleri bulmak için paket yakalamayı analiz etmeyi öğreneceksiniz.

Wireshark'i açın.

Paket yakalama oturumunuzdan .cap dosyasını yükleyin.

İstatistikler menüsünde Protokol Hiyerarşisi'ni seçin.

Protokol Hiyerarşisi İstatistikleri penceresi, yakalama oturumu sırasında kullanılan tüm protokolleri ve her protokol için iletilen ve alınan paket sayısını listeler. Bu görünüm, sanal makinelerinizde veya ağınızda istenmeyen ağ trafiğini bulmak için kullanışlıdır.

Bu örnek, eşler arası dosya paylaşımı için kullanılan BitTorrent protokolü trafiğini gösterir. Yönetici olarak, bu sanal makinede BitTorrent trafiğini görmeyi beklemiyorsanız şunları da yapabilirsiniz:

- Bu sanal makinede yüklü olan eşler arası yazılımları kaldırın.

- Ağ güvenlik grubu veya güvenlik duvarı kullanarak trafiği engelleyin.

Hedefleri ve bağlantı noktalarını bulma

Ağınızdaki uygulama ve kaynakları izlerken veya sorun giderirken trafik türlerini, uç noktaları ve iletişim bağlantı noktalarını anlamak önemlidir. Bir paket yakalama dosyasını analiz ederek sanal makinenizin en çok iletişim kurabileceği hedefleri ve kullandığı bağlantı noktalarını öğrenebilirsiniz.

Wireshark'ı başlatın.

Paket yakalama oturumunuzdan .cap dosyasını yükleyin.

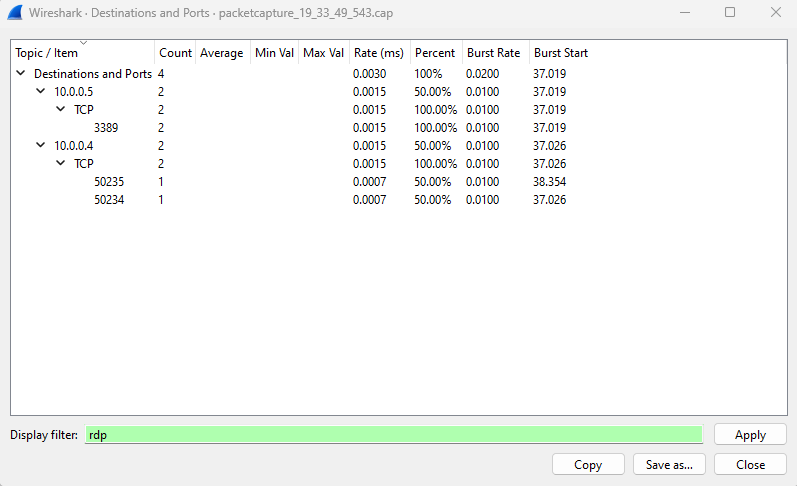

İstatistikler menüsünde IPv4 İstatistikleri'ni ve ardından Hedefler ve Bağlantı Noktaları'nı seçin.

Hedefler ve Bağlantı Noktaları penceresi, vm'nin yakalama oturumu sırasında iletişim kurduğunu en üst hedefleri ve bağlantı noktalarını listeler. Filtre kullanarak yalnızca belirli bir protokol üzerinden iletişimi görüntülersiniz. Örneğin, Görüntü filtresi kutusuna rdp girerek herhangi bir iletişimin Uzak Masaüstü Protokolü (RDP) kullanıp kullanmadiğini görebilirsiniz.

Benzer şekilde, ilgilendiğiniz diğer protokolleri filtreleyebilirsiniz.

Sonraki adım

Ağ İzleyicisi diğer ağ tanılama araçları hakkında bilgi edinmek için bkz: