Sanal ağ akış günlükleri

Sanal ağ akış günlükleri, Azure Ağ İzleyicisi'nin bir özelliğidir. Sanal ağ üzerinden akan IP trafiği hakkındaki bilgileri günlüğe kaydetmek için bunları kullanabilirsiniz.

Sanal ağ akış günlüklerinden akış verileri Azure Depolama'ya gönderilir. Buradan verilere erişebilir ve herhangi bir görselleştirme aracına, güvenlik bilgilerine ve olay yönetimi (SIEM) çözümüne veya yetkisiz erişim algılama sistemine (IDS) aktarabilirsiniz. Sanal ağ akış günlükleri, Ağ güvenlik grubu akış günlüklerindeki bazı sınırlamaların üstesinden gelir.

Akış günlüklerini neden kullanmalısınız?

Ağınızı koruyabilmeniz ve iyileştirebilmeniz için izlemeniz, yönetmeniz ve bilmeniz çok önemlidir. Ağın geçerli durumunu, kimin bağlandığı ve kullanıcıların nereden bağlandığı konusunda bilgi sahibi olmanız gerekebilir. Ayrıca hangi bağlantı noktalarının İnternet'e açık olduğunu, hangi ağ davranışının beklendiğini, hangi ağ davranışının düzensiz olduğunu ve trafikte ani artışlar olduğunda bilmeniz gerekebilir.

Akış günlükleri, bulut ortamınızdaki tüm ağ etkinliklerinin gerçek kaynağıdır. kaynakları iyileştirmeye çalışan bir başlangıçta veya izinsiz girişi algılamaya çalışan büyük bir kuruluşta olmanız fark etmeksizin akış günlükleri size yardımcı olabilir. Bunları ağ akışlarını iyileştirmek, aktarım hızını izlemek, uyumluluğu doğrulamak, yetkisiz girişleri algılamak ve daha fazlası için kullanabilirsiniz.

Yaygın kullanım örnekleri

Ağ izleme

- Bilinmeyen veya istenmeyen trafiği belirleyin.

- Trafik düzeylerini ve bant genişliği tüketimini izleyin.

- Uygulama davranışını anlamak için akış günlüklerini IP ve bağlantı noktasına göre filtreleyin.

- İzleme panolarını ayarlamak için akış günlüklerini istediğiniz analiz ve görselleştirme araçlarına aktarın.

Kullanım izleme ve iyileştirme

- Ağınızdaki en çok konuşanları belirleyin.

- Bölgeler arası trafiği tanımlamak için GeoIP verileriyle birleştirin.

- Kapasite tahmini için trafik artışlarını anlama.

- Aşırı kısıtlayıcı trafik kurallarını kaldırmak için verileri kullanın.

Uyumluluk

- Ağ yalıtımını ve kurumsal erişim kurallarıyla uyumluluğu doğrulamak için akış verilerini kullanın.

Ağ adli tıp ve güvenlik analizi

- Güvenliği aşılmış IP'lerden ve ağ arabirimlerinden gelen ağ akışlarını analiz edin.

- Akış günlüklerini istediğiniz herhangi bir SIEM veya IDS aracına aktarın.

Ağ güvenlik grubu akış günlükleriyle karşılaştırıldığında sanal ağ akış günlükleri

Hem sanal ağ akış günlükleri hem de ağ güvenlik grubu akış günlükleri IP trafiğini kaydeder, ancak davranış ve yetenekleri bakımından farklılık gösterir.

Sanal ağ akış günlükleri, sanal ağlarda günlüğe kaydetmeyi etkinleştirebildiğiniz için trafik izleme kapsamını basitleştirir. Sanal ağ içinde desteklenen tüm iş yükleri üzerinden trafik kaydedilir.

Sanal ağ akış günlükleri, ağ güvenlik grubu akış günlükleri gibi birden çok düzeyli akış günlüğünü etkinleştirme gereksiniminden de kaçınmaktadır. Ağ güvenlik grubu akış günlüklerinde, ağ güvenlik grupları hem alt ağda hem de ağ arabiriminde (NIC) yapılandırılır.

Sanal ağ akış günlükleri, ağ güvenlik grubu kurallarının izin veren veya reddeden trafiği belirlemeye dair mevcut desteğe ek olarak, Azure Sanal Ağ Manager güvenlik yöneticisi kurallarının izin veren veya reddeden trafiğin tanımlanmasını destekler. Sanal ağ akışı günlükleri, sanal ağ şifrelemesi kullandığınız senaryolarda ağ trafiğinizin şifreleme durumunu değerlendirmeyi de destekler.

Önemli

Yinelenen trafik kaydını ve ek maliyetleri önlemek için aynı temel iş yüklerinde sanal ağ akış günlüklerini etkinleştirmeden önce ağ güvenlik grubu akış günlüklerini devre dışı bırakmanızı öneririz.

Bir alt ağın ağ güvenlik grubunda ağ güvenlik grubu akış günlüklerini etkinleştirirseniz, aynı alt ağda veya üst sanal ağda sanal ağ akış günlüklerini etkinleştirirseniz, yinelenen günlük kaydı veya yalnızca sanal ağ akış günlükleri alabilirsiniz.

Günlüğe kaydetme nasıl çalışır?

Sanal ağ akış günlüklerinin temel özellikleri şunlardır:

- Akış günlükleri, Open Systems Interconnection (OSI) modelinin 4. katmanında çalışır ve bir sanal ağ üzerinden giden tüm IP akışlarını kaydeder.

- Günlükler Azure platformu aracılığıyla bir dakikalık aralıklarla toplanır. Bunlar Azure kaynaklarınızı veya ağ trafiğinizi etkilemez.

- Günlükler JavaScript Nesne Gösterimi (JSON) biçiminde yazılır.

- Her günlük kaydı, akışın uygulandığı ağ arabirimini, 5 tanımlama grubu bilgilerini, trafik yönünü, akış durumunu, şifreleme durumunu ve aktarım hızı bilgilerini içerir.

- Ağınızdaki tüm trafik akışları, geçerli ağ güvenlik grubu kuralları veya Azure Sanal Ağ Manager güvenlik yöneticisi kuralları aracılığıyla değerlendirilir.

Günlük biçimi

Sanal ağ akış günlükleri aşağıdaki özelliklere sahiptir:

time: Olayın günlüğe kaydedilildiği UTC saati.flowLogVersion: Akış günlüğünün sürümü.flowLogGUID: Kaynağın kaynak GUID'iFlowLog.macAddress: Olayın yakalandığı ağ arabiriminin MAC adresi.category: Olayın kategorisi. Kategori her zamanFlowLogFlowEventşeklindedir.flowLogResourceID: KaynağınFlowLogkaynak kimliği.targetResourceID: KaynaklaFlowLogilişkili hedef kaynağın kaynak kimliği.operationName: Her zamanFlowLogFlowEvent.flowRecords: Akış kayıtlarının koleksiyonu.flows: Akış koleksiyonu. Bu özellik, erişim denetim listeleri (ACL' ler) için birden çok girişe sahiptir:aclID: Ağ güvenlik grubu veya Sanal Ağ Yöneticisi olmak üzere trafiği değerlendiren kaynağın tanımlayıcısı. Şifreleme nedeniyle reddedilen trafik için bu değer olurunspecified.flowGroups: Kural düzeyinde akış kayıtlarının toplanması:rule: Trafiğe izin veren veya trafiği reddeden kuralın adı. Şifreleme nedeniyle reddedilen trafik için bu değer olurunspecified.flowTuples: Akış tanımlama grubu için virgülle ayrılmış biçimde birden çok özellik içeren dize:Time Stamp: Akışın oluştuğu zamanın zaman damgası, UNIX dönem biçiminde.Source IP: Kaynak IP adresi.Destination IP: Hedef IP adresi.Source port: Kaynak bağlantı noktası.Destination port: Hedef bağlantı noktası.Protocol: Akışın IANA tarafından atanan değerlerle ifade edilen 4. katman protokolü.Flow direction: Trafik akışının yönü. Geçerli değerlerIgelen veOgiden değerler içindir.Flow state: Akışın durumu. Olası durumlar şunlardır:B: Bir akış oluşturulduğunda başlayın. İstatistik sağlanmadı.C: Devam eden bir akış için devam ediyor. İstatistikler beş dakikalık aralıklarla sağlanır.E: Bir akış sonlandırıldığında sona erer. İstatistikler sağlanır.D: Bir akışın reddedildiğinde reddedilir.

Flow encryption: Akışın şifreleme durumu. Bu listeden sonraki tabloda olası değerler açıklanmaktadır.Packets sent: Son güncelleştirmeden bu yana kaynaktan hedefe gönderilen toplam paket sayısı.Bytes sent: Son güncelleştirmeden bu yana kaynaktan hedefe gönderilen toplam paket bayt sayısı. Paket baytları paket üst bilgisini ve yükünü içerir.Packets received: Son güncelleştirmeden bu yana hedeften kaynağa gönderilen toplam paket sayısı.Bytes received: Son güncelleştirmeden bu yana hedeften kaynağa gönderilen toplam paket bayt sayısı. Paket baytları paket üst bilgisini ve yükünü içerir.

Flow encryption aşağıdaki olası şifreleme durumlarına sahiptir:

| Şifreleme durumu | Açıklama |

|---|---|

X |

Bağlantı şifrelenir. Şifreleme yapılandırılır ve platform bağlantıyı şifreler. |

NX |

Bağlantı şifrelenmemiş. Bu olay iki senaryoda günlüğe kaydedilir: - Şifreleme yapılandırılmadığında. - Şifrelenmiş bir sanal makine şifrelemesi olmayan bir uç noktayla (İnternet uç noktası gibi) iletişim kurarsa. |

NX_HW_NOT_SUPPORTED |

Donanım desteklenmiyor. Şifreleme yapılandırıldı, ancak sanal makine şifrelemeyi desteklemeyen bir konakta çalışıyor. Bu sorun genellikle alan programlanabilir kapı dizisinin (FPGA) konağa bağlı olmadığından veya hatalı olduğundan oluşur. Araştırma için bu sorunu Microsoft'a bildirin. |

NX_SW_NOT_READY |

Yazılım hazır değil. Şifreleme yapılandırılır, ancak konak ağ yığınındaki yazılım bileşeni (GFT) şifrelenmiş bağlantıları işlemeye hazır değildir. Sanal makine ilk kez başlatıldığında, yeniden başlatıldığında veya yeniden dağıtıldığında bu sorun oluşabilir. Sanal makinenin çalıştığı konakta ağ bileşenlerine yönelik bir güncelleştirme olduğunda da bu durum oluşabilir. Tüm bu senaryolarda paket bırakılır. Sorun geçici olmalıdır. Sanal makine tam olarak çalıştıktan veya konak üzerindeki yazılım güncelleştirmesi tamamlandıktan sonra şifreleme çalışmaya başlamalıdır. Sorunun süresi daha uzunsa, araştırma için Microsoft'a bildirin. |

NX_NOT_ACCEPTED |

Şifreleme olmadığından bırakma. Şifreleme hem kaynak hem de hedef uç noktalarda yapılandırılır ve şifrelenmemiş ilkelerde bir bırakma olur. Trafik şifrelemesi başarısız olursa paket bırakılır. |

NX_NOT_SUPPORTED |

Bulma desteklenmiyor. Şifreleme yapılandırıldı, ancak ana bilgisayar ağ yığını bulmayı desteklemediğinden şifreleme oturumu kurulmadı. Bu durumda paket bırakılır. Bu sorunla karşılaşırsanız, araştırma için Microsoft'a bildirin. |

NX_LOCAL_DST |

Hedef aynı konakta. Şifreleme yapılandırıldı, ancak kaynak ve hedef sanal makineler aynı Azure ana bilgisayarında çalışıyor. Bu durumda bağlantı tasarım gereği şifrelenmez. |

NX_FALLBACK |

Şifreleme olmadan geri dönün. Şifreleme, hem kaynak hem de hedef uç noktalar için Şifrelenmemiş ilkeye izin ver ilkesiyle yapılandırılır. Sistem şifrelemeyi denedi ancak bir sorun yaşadı. Bu durumda bağlantıya izin verilir ancak şifrelenmez. Örneğin, bir sanal makine başlangıçta şifrelemeyi destekleyen bir düğüme indi, ancak bu destek daha sonra kaldırıldı. |

Sanal ağlarınızdaki trafik varsayılan olarak şifrelenmemiştir (NX). Şifrelenmiş trafik için bkz . Sanal ağ şifrelemesi.

Örnek günlük kaydı

Aşağıdaki sanal ağ akış günlükleri örneğinde, birden çok kayıt daha önce açıklanan özellik listesini izler.

{

"records": [

{

"time": "2022-09-14T09:00:52.5625085Z",

"flowLogVersion": 4,

"flowLogGUID": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"macAddress": "112233445566",

"category": "FlowLogFlowEvent",

"flowLogResourceID": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/NETWORKWATCHERRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKWATCHERS/NETWORKWATCHER_EASTUS2EUAP/FLOWLOGS/VNETFLOWLOG",

"targetResourceID": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVNet",

"operationName": "FlowLogFlowEvent",

"flowRecords": {

"flows": [

{

"aclID": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"flowGroups": [

{

"rule": "DefaultRule_AllowInternetOutBound",

"flowTuples": [

"1663146003599,10.0.0.6,192.0.2.180,23956,443,6,O,B,NX,0,0,0,0",

"1663146003606,10.0.0.6,192.0.2.180,23956,443,6,O,E,NX,3,767,2,1580",

"1663146003637,10.0.0.6,203.0.113.17,22730,443,6,O,B,NX,0,0,0,0",

"1663146003640,10.0.0.6,203.0.113.17,22730,443,6,O,E,NX,3,705,4,4569",

"1663146004251,10.0.0.6,203.0.113.17,22732,443,6,O,B,NX,0,0,0,0",

"1663146004251,10.0.0.6,203.0.113.17,22732,443,6,O,E,NX,3,705,4,4569",

"1663146004622,10.0.0.6,203.0.113.17,22734,443,6,O,B,NX,0,0,0,0",

"1663146004622,10.0.0.6,203.0.113.17,22734,443,6,O,E,NX,2,134,1,108",

"1663146017343,10.0.0.6,198.51.100.84,36776,443,6,O,B,NX,0,0,0,0",

"1663146022793,10.0.0.6,198.51.100.84,36776,443,6,O,E,NX,22,2217,33,32466"

]

}

]

},

{

"aclID": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"flowGroups": [

{

"rule": "BlockHighRiskTCPPortsFromInternet",

"flowTuples": [

"1663145998065,101.33.218.153,10.0.0.6,55188,22,6,I,D,NX,0,0,0,0",

"1663146005503,192.241.200.164,10.0.0.6,35276,119,6,I,D,NX,0,0,0,0"

]

},

{

"rule": "Internet",

"flowTuples": [

"1663145989563,192.0.2.10,10.0.0.6,50557,44357,6,I,D,NX,0,0,0,0",

"1663145989679,203.0.113.81,10.0.0.6,62797,35945,6,I,D,NX,0,0,0,0",

"1663145989709,203.0.113.5,10.0.0.6,51961,65515,6,I,D,NX,0,0,0,0",

"1663145990049,198.51.100.51,10.0.0.6,40497,40129,6,I,D,NX,0,0,0,0",

"1663145990145,203.0.113.81,10.0.0.6,62797,30472,6,I,D,NX,0,0,0,0",

"1663145990175,203.0.113.5,10.0.0.6,51961,28184,6,I,D,NX,0,0,0,0",

"1663146015545,192.0.2.10,10.0.0.6,50557,31244,6,I,D,NX,0,0,0,0"

]

}

]

}

]

}

}

]

}

Günlük tanımlama grubu ve bant genişliği hesaplaması

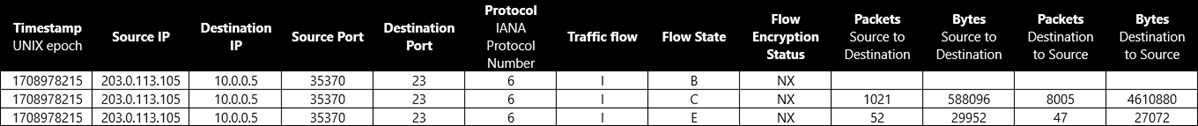

ve arasındaki 203.0.113.105:35370 tcp konuşmasından akış tanımlama demetleri için örnek bir bant genişliği hesaplaması aşağıda verilmiştir 10.0.0.5:23:

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,B,NX,,,,

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,C,NX,1021,588096,8005,4610880

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,E,NX,52,29952,47,27072

Devam (C) ve bitiş (E) akış durumları için bayt ve paket sayıları, önceki akışın tanımlama grubu kaydının zamanındaki toplam sayılardır. Örnek konuşmada aktarılan toplam paket sayısı 1.021 + 52 + 8.005 + 47 = 9.125'tir. Aktarılan toplam bayt sayısı 588.096 + 29.952 + 4.610.880 + 27.072 = 5.256.000'dir.

Sanal ağ akış günlükleri için dikkat edilmesi gerekenler

Storage account

- Konum: Depolama hesabının sanal ağ ile aynı bölgede olması gerekir.

- Abonelik: Depolama hesabı, sanal ağın aynı aboneliğinde veya sanal ağın aboneliğinin aynı Microsoft Entra kiracısıyla ilişkilendirilmiş bir abonelikte olmalıdır.

- Performans katmanı: Depolama hesabı standart olmalıdır. Premium depolama hesapları desteklenmez.

- Kendi kendine yönetilen anahtar döndürme: Erişim anahtarlarını depolama hesabınıza değiştirir veya döndürürseniz, sanal ağ akış günlükleri çalışmayı durdurur. Bu sorunu çözmek için sanal ağ akış günlüklerini devre dışı bırakmanız ve sonra yeniden etkinleştirmeniz gerekir.

Özel uç nokta trafiği

Trafik özel uç noktanın kendisine kaydedilemez. Kaynak VM'de özel uç noktaya gelen trafiği yakalayabilirsiniz. Trafik, VM'nin kaynak IP adresi ve özel uç noktanın hedef IP adresi ile kaydedilir. Özel uç noktaya akan trafiği tanımlamak için alanı kullanabilirsiniz PrivateEndpointResourceId . Daha fazla bilgi için bkz . Trafik analizi şeması.

Fiyatlandırma

Sanal ağ akış günlükleri toplanan gigabayt ağ akışı günlükleri başına ücretlendirilir ve abonelik başına aylık 5 GB ücretsiz katmanla birlikte gelir.

Trafik analizi sanal ağ akış günlükleriyle etkinleştirildiyse, trafik analizi fiyatlandırması gigabayt başına işleme hızlarına göre uygulanır. Trafik analizi ücretsiz fiyatlandırma katmanıyla sunulmaz. Daha fazla bilgi için bkz. fiyatlandırma Ağ İzleyicisi.

Günlüklerin depolanması ayrı ücretlendirilir. Daha fazla bilgi için bkz. fiyatlandırma Azure Blob Depolama.

Desteklenen senaryolar

Aşağıdaki tabloda akış günlüklerinin destek kapsamı özetlenmiştir.

| Kapsam | Ağ güvenlik grubu akış günlükleri | Sanal ağ akış günlükleri |

|---|---|---|

| Durum bilgisi olmayan akışlarda baytlar ve paketler | Desteklenmez | Desteklenir |

| Sanal ağ şifrelemesinin tanımlanması | Desteklenmez | Desteklenir |

| Azure API Management | Desteklenmez | Desteklenir |

| Azure Application Gateway | Desteklenmez | Desteklenir |

| Azure Sanal Ağ Yöneticisi | Desteklenmez | Desteklenir |

| ExpressRoute ağ geçidi | Desteklenmez | Desteklenir |

| Sanal makine ölçek kümeleri | Desteklenir | Desteklenir |

| VPN ağ geçidi | Desteklenmez | Desteklenir |

Kullanılabilirlik

Sanal ağ akış günlükleri genel olarak tüm Azure genel bölgelerinde kullanılabilir ve şu anda Azure Kamu önizleme aşamasındadır.

İlgili içerik

- Sanal ağ akış günlüklerini oluşturmayı, değiştirmeyi, etkinleştirmeyi, devre dışı bırakmayı veya silmeyi öğrenmek için Bkz . Azure portalı, PowerShell veya Azure CLI kılavuzları.

- Trafik analizi hakkında bilgi edinmek için bkz. Trafik analizine genel bakış ve Azure Ağ İzleyicisi trafik analizinde şema ve veri toplama.

- Trafik analizini denetlemek veya etkinleştirmek için Azure yerleşik ilkelerini kullanmayı öğrenmek için bkz. Azure İlkesi kullanarak trafik analizini yönetme.