Tüm Azure aboneliklerini ve yönetim gruplarını yönetmek için erişimi yükseltme

Microsoft Entra ID'de (Azure AD) Genel Yönetici olarak dizininizdeki aboneliklerin ve yönetim gruplarının tümüne erişiminiz olmayabilir. Bu makalede, erişiminizi tüm aboneliklere ve yönetim gruplarına yükseltmenin yolları açıklanmaktadır.

Not

Kişisel verileri görüntüleme veya silme hakkında bilgi için bkz. GDPR için Genel Veri Sahibi İstekleri, GDPR için Azure Veri Sahibi İstekleri veya belirli alanınıza ve gereksinimlerinize bağlı olarak GDPR için Windows Veri Sahibi İstekleri. GDPR hakkında daha fazla bilgi için Microsoft Güven Merkezi'nin GDPR bölümüne ve Hizmet Güveni portalının GDPR bölümüne bakın.

Erişiminizi neden yükseltmeniz gerekir?

Genel Yöneticiyseniz, bazı durumlarda aşağıdaki eylemleri yapmak isteyebilirsiniz:

- Kullanıcı erişimi kaybettiğinde Azure aboneliğine veya yönetim grubuna yeniden erişim kazanma

- Başka bir kullanıcıya veya kendisine Azure aboneliği veya yönetim grubu üzerinde erişim verme

- Bir kuruluştaki tüm Azure aboneliklerini veya yönetim gruplarını görme

- Otomasyon uygulamasının (faturalama veya denetim uygulaması gibi) tüm Azure aboneliklerine veya yönetim gruplarına erişmesine izin verme

Yükseltilmiş erişim nasıl çalışır?

Microsoft Entra ID ile Azure kaynaklarının güvenliği birbirinden bağımsız olarak sağlanır. Diğer bir deyişle Microsoft Entra rol atamaları Azure kaynaklarına erişim vermez ve Azure rol atamaları da Microsoft Entra ID'ye erişim vermez. Bununla birlikte, Microsoft Entra ID'de Genel Yöneticiyseniz, kendinize dizininizdeki tüm Azure abonelikleri ve yönetim gruplarına erişim atayabilirsiniz. Sanal makineler veya depolama hesapları gibi Azure abonelik kaynaklarına erişiminiz yoksa ve söz konusu kaynaklara erişim kazanmak için Genel Yönetici ayrıcalığınızı kullanmak istiyorsanız bu özelliği kullanın.

Erişiminizi yükselttiğinizde, Azure'da kök kapsamda (/ ) Kullanıcı Erişimi Yöneticisi rolü atanır. Bu sayede tüm kaynakları görüntüleyebilir ve dizindeki tüm aboneliklere veya yönetim gruplarına erişim atayabilirsiniz. Kullanıcı Erişimi Yöneticisi rol atamaları Azure PowerShell, Azure CLI veya REST API kullanarak kaldırılabilir.

Kök kapsamda yapmanız gereken değişiklikleri yaptıktan sonra bu yükseltilmiş erişim kaldırılmalıdır.

Kök kapsamda adımları gerçekleştirme

1. Adım: Genel Yönetici için erişimi yükseltme

Azure portalını kullanarak Genel Yönetici erişimini yükseltmek için bu adımları izleyin.

Azure portalında Genel Yönetici olarak oturum açın.

Microsoft Entra Privileged Identity Management kullanıyorsanız Genel Yönetici rol atamanızı etkinleştirin.

Microsoft Entra ID'yi açın.

Yönet'in altında Özellikler'i seçin.

Azure kaynakları için erişim yönetimi'nin altında iki durumlu düğmeyi Evet olarak ayarlayın.

Geçiş düğmesini Evet olarak ayarladığınızda, azure RBAC'de kök kapsamda (/) Kullanıcı Erişimi Yöneticisi rolü atanır. Bu, size bu Microsoft Entra diziniyle ilişkili tüm Azure aboneliklerinde ve yönetim gruplarında rol atama izni verir. Bu iki durumlu düğme yalnızca Microsoft Entra Id'de Genel Yönetici rolü atanmış kullanıcılar tarafından kullanılabilir.

İki durumlu düğmeyi Hayır olarak ayarladığınızda, Azure RBAC'deki Kullanıcı Erişimi Yöneticisi rolü kullanıcı hesabınızdan kaldırılır. Artık bu Microsoft Entra diziniyle ilişkili tüm Azure aboneliklerinde ve yönetim gruplarında rol atayasınız. Yalnızca size erişim verilen Azure aboneliklerini ve yönetim gruplarını görüntüleyebilir ve yönetebilirsiniz.

Not

Privileged Identity Management kullanıyorsanız rol atamanızı devre dışı bırakmak, Azure kaynakları için Erişim yönetimi düğmesini Hayır olarak değiştirmez. En az ayrıcalıklı erişimi korumak için rol atamanızı devre dışı bırakmadan önce bu iki durumlu düğmeyi Hayır olarak ayarlamanızı öneririz.

Ayarınızı kaydetmek için Kaydet'e tıklayın.

Bu ayar genel bir özellik değildir ve yalnızca şu anda oturum açmış olan kullanıcı için geçerlidir. Genel Yönetici rolünün tüm üyeleri için erişimi yükseltemezsiniz.

Erişiminizi yenilemek için oturumu kapatın ve yeniden oturum açın.

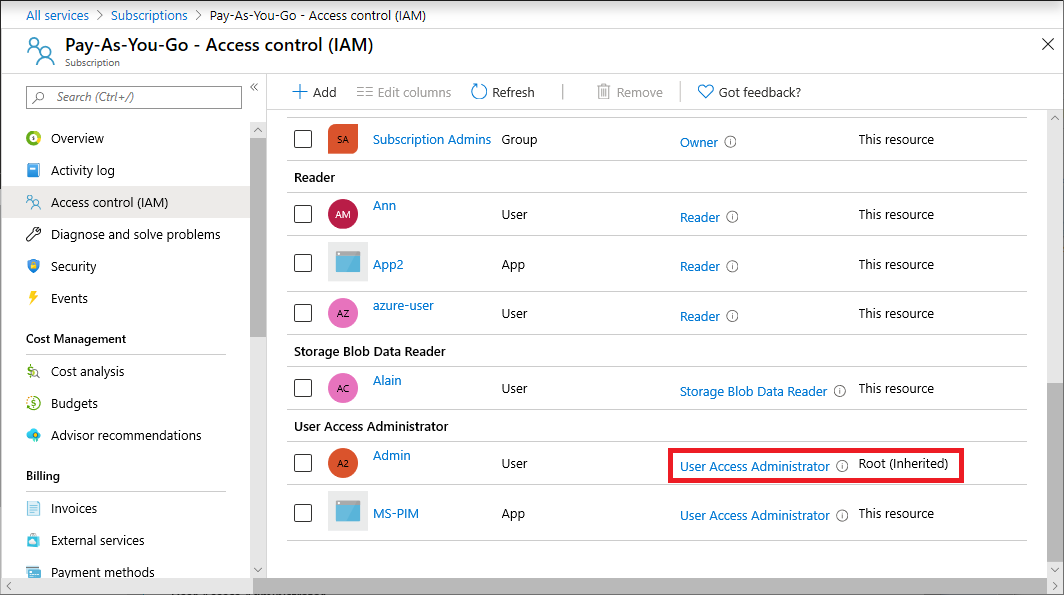

Artık dizininizdeki tüm aboneliklere ve yönetim gruplarına erişiminiz olmalıdır. Erişim denetimi (IAM) bölmesini görüntülediğinizde, kök kapsamda Size Kullanıcı Erişimi Yöneticisi rolü atandığını fark edersiniz.

Yükseltilmiş erişimde yapmanız gereken değişiklikleri yapın.

Rol atama hakkında bilgi için bkz . Azure portalını kullanarak Azure rolleri atama. Privileged Identity Management kullanıyorsanız bkz . Yönetmek için Azure kaynaklarını bulma veya Azure kaynak rollerini atama.

Yükseltilmiş erişiminizi kaldırmak için aşağıdaki bölümdeki adımları gerçekleştirin.

2. Adım: Yükseltilmiş erişimi kaldırma

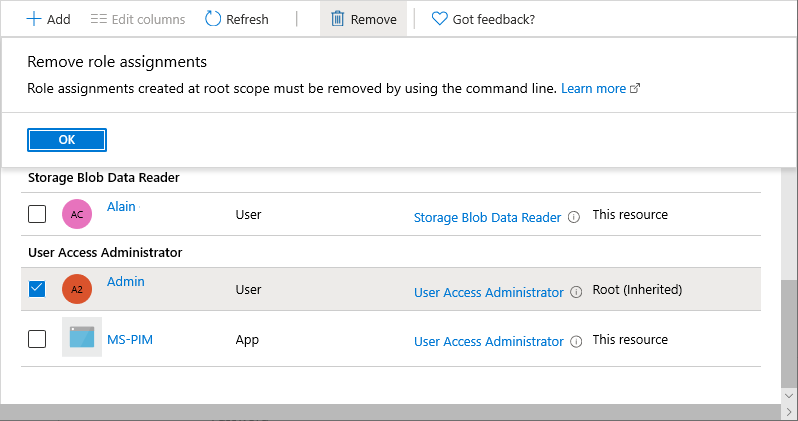

Kök kapsamda/ ( ) Kullanıcı Erişimi Yöneticisi rol atamasını kaldırmak için aşağıdaki adımları izleyin.

Erişimi yükseltmek için kullanılan kullanıcıyla oturum açın.

Gezinti listesinde Microsoft Entra Id'ye ve ardından Özellikler'e tıklayın.

Azure kaynakları için Erişim yönetimi geçişini yeniden Hayır olarak ayarlayın. Bu kullanıcı başına bir ayar olduğundan, erişimi yükseltmek için kullanılan kullanıcıyla aynı kullanıcıyla oturum açmanız gerekir.

Erişim denetimi (IAM) bölmesinde Kullanıcı Erişimi Yöneticisi rol atamasını kaldırmaya çalışırsanız aşağıdaki iletiyi görürsünüz. Rol atamasını kaldırmak için iki durumlu düğmeyi Hayır olarak ayarlamanız veya Azure PowerShell, Azure CLI veya REST API'yi kullanmanız gerekir.

Genel Yönetici olarak oturumu kapatın.

Privileged Identity Management kullanıyorsanız Genel Yönetici rol atamanızı devre dışı bırakın.

Not

Privileged Identity Management kullanıyorsanız rol atamanızı devre dışı bırakmak, Azure kaynakları için Erişim yönetimi düğmesini Hayır olarak değiştirmez. En az ayrıcalıklı erişimi korumak için rol atamanızı devre dışı bırakmadan önce bu iki durumlu düğmeyi Hayır olarak ayarlamanızı öneririz.

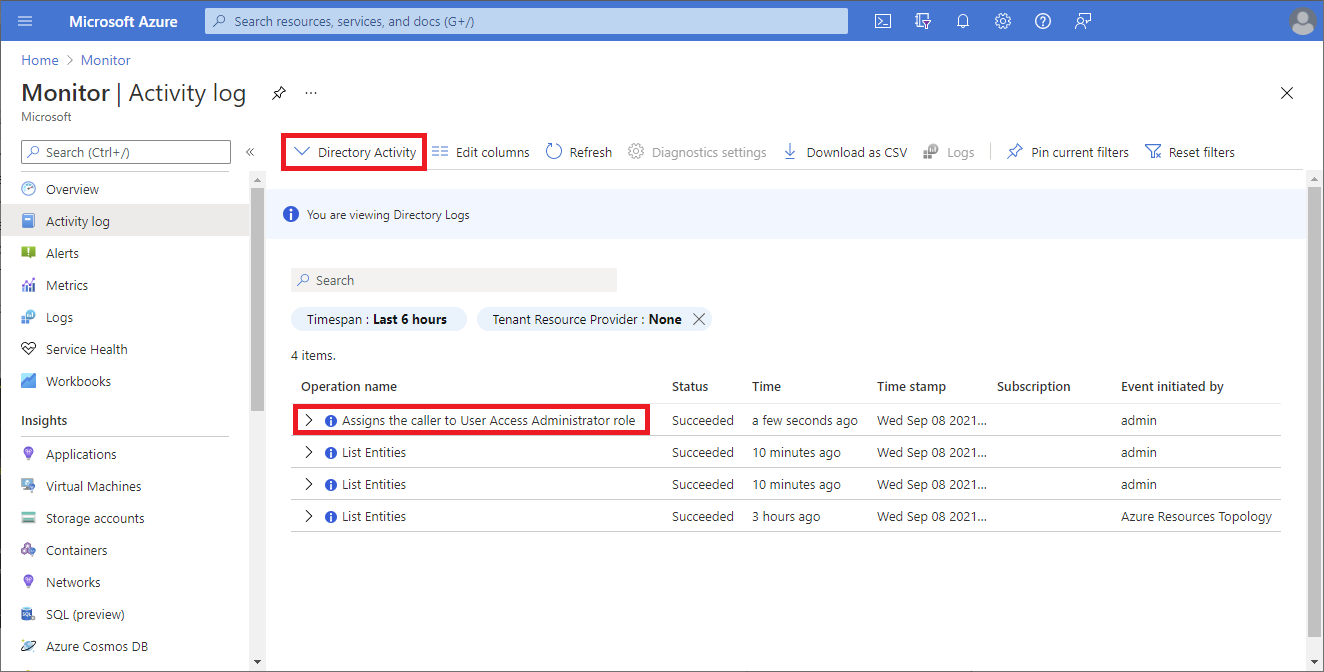

Dizin Etkinliği günlüklerinde yükseltilmiş erişim günlüğü girdilerini görüntüleme

Erişim yükseltildiğinde, günlüklere bir giriş eklenir. Microsoft Entra Id'de Genel Yönetici olarak, erişimin ne zaman yükseltildiğini ve kimin yaptığını denetlemek isteyebilirsiniz. Erişim günlüğü girdilerini yükselt standart etkinlik günlüklerinde görünmez, bunun yerine Dizin Etkinliği günlüklerinde görünür. Bu bölümde, erişim günlüğü girişlerini yükseltmeyi görüntülemenin farklı yolları açıklanmaktadır.

Azure portalını kullanarak erişim günlüğü girişlerini yükseltmeyi görüntüleme

İzleyici>Etkinlik günlüğünü açın.

Etkinlik listesini Dizin Etkinliği olarak değiştirin.

Erişim yükseltme eylemini gösteren aşağıdaki işlemi arayın.

Assigns the caller to User Access Administrator role

Azure CLI kullanarak erişim günlüğü girişlerini yükseltmeyi görüntüleme

Genel Yönetici olarak oturum açmak için az login komutunu kullanın.

Örnek zaman damgasında gösterildiği gibi bir tarihe göre filtrelemeniz ve günlüklerin depolanmasını istediğiniz dosya adını belirtmeniz gereken aşağıdaki çağrıyı yapmak için az rest komutunu kullanın.

,

urlMicrosoft.Insights'taki günlükleri almak için bir API çağırır. Çıkış dosyanıza kaydedilir.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtÇıkış dosyasında öğesini arayın

elevateAccess.Günlük, eylemin ne zaman gerçekleştiğini ve kimin çağırdığı zaman damgasını görebileceğiniz aşağıdakine benzer.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Azure CLI kullanarak erişim günlüğü girişlerini yükseltmek için gruba erişim yetkisi verme

Erişim günlüğü girişlerini düzenli aralıklarla alabilmek istiyorsanız, bir gruba erişim yetkisi verebilir ve ardından Azure CLI'yı kullanabilirsiniz.

Microsoft Entra Id>Groups'u açın.

Yeni bir güvenlik grubu oluşturun ve grup nesnesi kimliğini not edin.

Genel Yönetici olarak oturum açmak için az login komutunu kullanın.

Az role assignment create komutunu kullanarak Okuyucu rolünü yalnızca dizininde bulunan

Microsoft/Insightsdizin düzeyindeki günlükleri okuyabilen gruba atayın.az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Daha önce oluşturulan gruba günlükleri okuyacak bir kullanıcı ekleyin.

Gruptaki bir kullanıcı artık erişim günlüğü girdilerini yükseltmek için az rest komutunu düzenli aralıklarla çalıştırabilir.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt