Veri şifreleme modelleri

Çeşitli şifreleme modellerini ve bunların avantajlarını ve dezavantajlarını anlamak, Azure'daki çeşitli kaynak sağlayıcılarının Rest'te şifrelemeyi nasıl uyguladığını anlamak için önemlidir. Bu tanımlar, ortak dil ve taksonomi sağlamak için Azure'daki tüm kaynak sağlayıcıları arasında paylaşılır.

Sunucu tarafı şifreleme için üç senaryo vardır:

Hizmet Tarafından Yönetilen anahtarları kullanarak sunucu tarafı şifrelemesi

- Azure Kaynak Sağlayıcıları şifreleme ve şifre çözme işlemlerini gerçekleştirir

- Anahtarları Microsoft yönetir

- Tam bulut işlevselliği

Azure Key Vault'ta müşteri tarafından yönetilen anahtarları kullanarak sunucu tarafı şifreleme

- Azure Kaynak Sağlayıcıları şifreleme ve şifre çözme işlemlerini gerçekleştirir

- Müşteri anahtarları Azure Key Vault aracılığıyla denetler

- Tam bulut işlevselliği

Müşteri tarafından denetlenen donanımda müşteri tarafından yönetilen anahtarları kullanarak sunucu tarafı şifreleme

- Azure Kaynak Sağlayıcıları şifreleme ve şifre çözme işlemlerini gerçekleştirir

- Müşteri tarafından denetlenen donanımlarda müşteri denetimleri anahtarları

- Tam bulut işlevselliği

Sunucu Tarafı Şifreleme modelleri, Azure hizmeti tarafından gerçekleştirilen şifrelemeye başvurur. Bu modelde Kaynak Sağlayıcısı şifreleme ve şifre çözme işlemlerini gerçekleştirir. Örneğin, Azure Depolama düz metin işlemlerinde veri alabilir ve şifreleme ve şifre çözme işlemlerini dahili olarak gerçekleştirebilir. Kaynak Sağlayıcısı, sağlanan yapılandırmaya bağlı olarak Microsoft veya müşteri tarafından yönetilen şifreleme anahtarlarını kullanabilir.

Bekleyen modellerde sunucu tarafı şifrelemenin her biri, şifreleme anahtarlarının nerede ve nasıl oluşturulduğu ve depolandığı, erişim modelleri ve anahtar döndürme yordamları gibi anahtar yönetiminin ayırt edici özelliklerini ifade eder.

İstemci tarafı şifrelemesi için şunları göz önünde bulundurun:

- Azure hizmetleri şifresi çözülen verileri göremiyor

- Müşteriler anahtarları şirket içinde (veya diğer güvenli depolarda) yönetir ve depolar. Anahtarlar Azure hizmetlerinde kullanılamaz

- Azaltılmış bulut işlevselliği

Azure'da desteklenen şifreleme modelleri iki ana gruba ayrılır: daha önce belirtildiği gibi "İstemci Şifrelemesi" ve "Sunucu Tarafı Şifrelemesi". Kullanılan bekleme modelinde şifrelemeden bağımsız olarak, Azure hizmetleri her zaman TLS veya HTTPS gibi güvenli bir aktarım kullanılmasını önerir. Bu nedenle aktarımdaki şifreleme, aktarım protokolü tarafından ele alınmalı ve bekleyen modelde hangi şifrelemenin kullanılacağını belirlemede önemli bir faktör olmamalıdır.

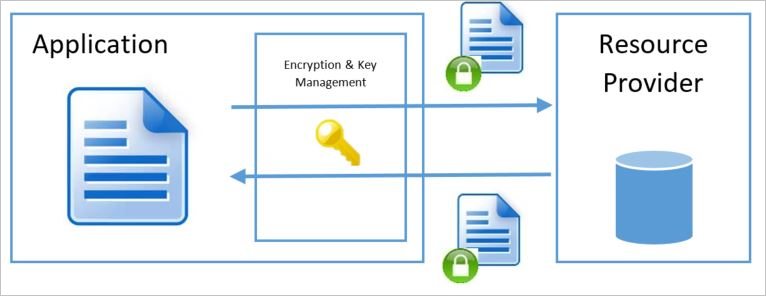

İstemci şifreleme modeli

İstemci Şifreleme modeli, hizmet veya çağrı uygulaması tarafından Kaynak Sağlayıcısı veya Azure dışında gerçekleştirilen şifrelemeyi ifade eder. Şifreleme, Azure'daki hizmet uygulaması veya müşteri veri merkezinde çalışan bir uygulama tarafından gerçekleştirilebilir. Her iki durumda da, bu şifreleme modelini kullanırken, Azure Kaynak Sağlayıcısı verilerin şifresini herhangi bir şekilde çözebilme veya şifreleme anahtarlarına erişimi olmadan şifrelenmiş bir veri blobu alır. Bu modelde anahtar yönetimi çağıran hizmet/uygulama tarafından gerçekleştirilir ve Azure hizmetine göre opaktır.

Hizmet tarafından yönetilen anahtarları kullanarak sunucu tarafı şifreleme

Birçok müşteri için temel gereksinim, bekleyen veriler olduğunda verilerin şifrelendiğinden emin olmaktır. Hizmet tarafından yönetilen Anahtarlar kullanılarak sunucu tarafı şifrelemesi, müşterilerin belirli kaynağı (Depolama Hesabı, SQL DB vb.) şifreleme için işaretlemesine ve anahtar verme, döndürme ve Microsoft'a yedekleme gibi tüm anahtar yönetimi yönlerini bırakmasına olanak tanıyarak bu modeli etkinleştirir. Bekleyen şifrelemeyi destekleyen çoğu Azure hizmeti genellikle bu şifreleme anahtarlarının yönetimini Azure'a boşaltma modelini destekler. Azure kaynak sağlayıcısı anahtarları oluşturur, güvenli depolama alanına yerleştirir ve gerektiğinde alır. Hizmet anahtarlara tam erişime sahiptir ve kimlik bilgisi yaşam döngüsü yönetimi üzerinde tam denetime sahiptir.

Bu nedenle hizmet tarafından yönetilen anahtarları kullanarak sunucu tarafı şifrelemesi, müşteriye düşük ek yükle bekleyen şifreleme gereksinimini hızlı bir şekilde giderir. Kullanılabilir olduğunda müşteri genellikle hedef abonelik ve kaynak sağlayıcısı için Azure portalını açar ve verilerin şifrelenmesini istediklerini belirten bir kutuyu denetler. Bazı Kaynak Yöneticileri'nde, hizmet tarafından yönetilen anahtarlarla sunucu tarafı şifrelemesi varsayılan olarak açıktır.

Microsoft tarafından yönetilen anahtarlarla sunucu tarafı şifrelemesi, hizmetin anahtarları depolamak ve yönetmek için tam erişime sahip olduğu anlamına gelir. Bazı müşteriler daha fazla güvenlik elde ettiklerini düşündüğü için anahtarları yönetmek isteyebilir, ancak bu model değerlendirilirken özel anahtar depolama çözümüyle ilişkili maliyet ve risk dikkate alınmalıdır. Çoğu durumda kuruluş, şirket içi çözümün kaynak kısıtlamalarının veya risklerinin, bekleyen anahtarlarda şifrelemenin bulut yönetimi riskinden daha büyük olabileceğini belirleyebilir. Ancak bu model, şifreleme anahtarlarının oluşturulmasını veya yaşam döngüsünü denetleme gereksinimleri olan veya hizmetin şifreleme anahtarlarını hizmeti yönetenlerden (hizmet için genel yönetim modelinden anahtar yönetiminin ayrıştırılması) farklı personelin yönetmesi için yeterli olmayabilir.

Anahtar erişimi

Hizmet tarafından yönetilen anahtarlarla Sunucu tarafı şifrelemesi kullanıldığında anahtar oluşturma, depolama ve hizmet erişiminin tümü hizmet tarafından yönetilir. Genellikle, temel Azure kaynak sağlayıcıları Veri Şifreleme Anahtarlarını verilere yakın ve anahtar şifreleme anahtarları güvenli bir iç depoda depolanırken hızlı bir şekilde kullanılabilir ve erişilebilir bir depoda depolar.

Avantajlar

- Basit kurulum

- Microsoft anahtar döndürme, yedekleme ve yedekliliği yönetir

- Müşterinin uygulamayla ilişkili maliyeti veya özel anahtar yönetimi şeması riski yoktur.

Dezavantajlar

- Şifreleme anahtarları üzerinde müşteri denetimi yok (anahtar belirtimi, yaşam döngüsü, iptal vb.)

- Hizmet için genel yönetim modelinden anahtar yönetimini ayırma olanağı yok

Azure Key Vault ve Azure Yönetilen HSM'de müşteri tarafından yönetilen anahtarları kullanarak sunucu tarafı şifreleme

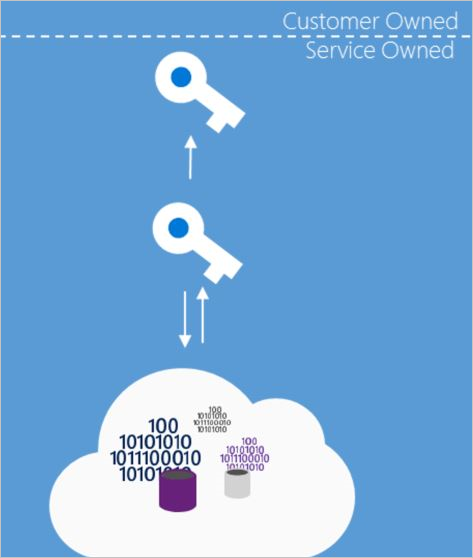

Bekleyen verileri şifreleme ve şifreleme anahtarlarını denetleme gereksiniminin olduğu senaryolarda müşteriler Key Vault'ta müşteri tarafından yönetilen Anahtarları kullanarak sunucu tarafı şifrelemeyi kullanabilir. Bazı hizmetler Azure Key Vault'ta yalnızca kök Anahtar Şifreleme Anahtarını depolayabilir ve şifrelenmiş Veri Şifreleme Anahtarını verilere daha yakın bir iç konumda depolayabilir. Bu senaryoda müşteriler kendi anahtarlarını Key Vault'a getirebilir (BYOK – Kendi Anahtarını Getir) veya yeni anahtarlar oluşturabilir ve bunları kullanarak istenen kaynakları şifreleyebilir. Kaynak Sağlayıcısı şifreleme ve şifre çözme işlemlerini gerçekleştirirken, tüm şifreleme işlemleri için kök anahtar olarak yapılandırılmış anahtar şifreleme anahtarını kullanır.

Anahtar şifreleme anahtarlarının kaybı, veri kaybı anlamına gelir. Bu nedenle anahtarlar silinmemelidir. Anahtarlar her oluşturulduğunda veya döndürüldüğünde yedeklenmelidir. Geçici Silme ve temizleme koruması , yanlışlıkla veya kötü amaçlı şifreleme silinmelerine karşı koruma sağlamak için anahtar şifreleme anahtarlarını depolayarak herhangi bir kasada etkinleştirilmelidir. Anahtarı silmek yerine anahtar şifreleme anahtarında false olarak ayarlanması önerilir. Azure Key Vault veya Yönetilen HSM'de tek tek kullanıcılara veya hizmetlere erişimi iptal etmek için erişim denetimlerini kullanın.

Not

Azure Key Vault ve Azure Yönetilen HSM'de müşteri tarafından yönetilen anahtarları destekleyen hizmetlerin listesi için bkz . Azure Key Vault ve Azure Yönetilen HSM'de CMK'leri destekleyen hizmetler.

Anahtar Erişimi

Azure Key Vault'ta müşteri tarafından yönetilen anahtarlara sahip sunucu tarafı şifreleme modeli, hizmetin gerektiğinde şifrelemek ve şifrelerini çözmek için anahtarlara erişmesini içerir. Bekleyen şifreleme anahtarları, erişim denetimi ilkesi aracılığıyla bir hizmet için erişilebilir hale getirilir. Bu ilke, hizmet kimliğine anahtarı alması için erişim verir. İlişkili bir abonelik adına çalışan bir Azure hizmeti, bu abonelikteki bir kimlikle yapılandırılabilir. Hizmet, Microsoft Entra kimlik doğrulamasını gerçekleştirebilir ve kendisini abonelik adına hareket eden hizmet olarak tanımlayan bir kimlik doğrulama belirteci alabilir. Bu belirteç daha sonra erişim verilen bir anahtarı almak için Key Vault'a sunulabilir.

Şifreleme anahtarlarını kullanan işlemler için bir hizmet kimliğine şu işlemlerden herhangi birine erişim verilebilir: şifre çözme, şifreleme, anahtar açma, wrapKey, doğrulama, imzalama, alma, listeleme, güncelleştirme, oluşturma, içeri aktarma, silme, yedekleme ve geri yükleme.

Bekleyen verileri şifrelemek veya şifresini çözmek için kullanılacak bir anahtar elde etmek için Resource Manager hizmet örneğinin çalıştıracağı hizmet kimliğinin UnwrapKey (şifre çözme anahtarını almak için) ve WrapKey (yeni anahtar oluştururken anahtar kasasına anahtar eklemek için) olması gerekir.

Not

Key Vault yetkilendirmesi hakkında daha fazla ayrıntı için Azure Key Vault belgelerindeki anahtar kasanızın güvenliğini sağlama sayfasına bakın.

Avantajlar

- Kullanılan anahtarlar üzerinde tam denetim– şifreleme anahtarları müşterinin Key Vault'unda müşterinin denetimi altında yönetilir.

- Birden çok hizmeti tek bir ana şablona şifreleme olanağı

- Hizmet için genel yönetim modelinden anahtar yönetimini ayrıştabilir

- Bölgeler arasında hizmet ve anahtar konumu tanımlayabilir

Dezavantajlar

- Müşteri, anahtar erişim yönetimi için tam sorumluluğa sahiptir

- Müşteri, anahtar yaşam döngüsü yönetiminden tam sorumluluğa sahiptir

- Ek Kurulum ve yapılandırma yükü

Müşteri tarafından denetlenen donanımda müşteri tarafından yönetilen anahtarları kullanarak sunucu tarafı şifreleme

Bazı Azure hizmetleri Kendi Anahtarını Barındır (HYOK) anahtar yönetimi modelini etkinleştirir. Bu yönetim modu, bekleyen verileri şifrelemeye ve Anahtarları Microsoft'un denetimi dışındaki özel bir depoda yönetmeye ihtiyaç duyulan senaryolarda kullanışlıdır. Bu modelde, hizmetin Veri Şifreleme Anahtarının (DEK) şifresini çözmek için bir dış sitedeki anahtarı kullanması gerekir. Performans ve kullanılabilirlik garantileri etkilenir ve yapılandırma daha karmaşıktır. Ayrıca, şifreleme ve şifre çözme işlemleri sırasında hizmetin DEK'ye erişimi olduğundan, bu modelin genel güvenlik garantileri anahtarların Azure Key Vault'ta müşteri tarafından yönetilme süresine benzer. Sonuç olarak, belirli anahtar yönetimi gereksinimleri olmadığı sürece bu model çoğu kuruluş için uygun değildir. Bu sınırlamalar nedeniyle Azure hizmetlerinin çoğu, müşteri tarafından denetlenen donanımlarda müşteri tarafından yönetilen anahtarları kullanarak sunucu tarafı şifrelemeyi desteklemez. Çift Anahtar Şifrelemesi'ndeki iki anahtardan biri bu modeli izler.

Anahtar Erişimi

Müşteri tarafından denetlenen donanımda müşteri tarafından yönetilen anahtarlar kullanılarak sunucu tarafı şifreleme kullanıldığında, anahtar şifreleme anahtarları müşteri tarafından yapılandırılan bir sistemde tutulur. Bu modeli destekleyen Azure hizmetleri, müşterinin sağladığı anahtar deposuna güvenli bir bağlantı kurmanın bir aracıdır.

Avantajlar

- Kullanılan kök anahtar üzerinde tam denetim – şifreleme anahtarları müşteri tarafından sağlanan bir depo tarafından yönetilir

- Birden çok hizmeti tek bir ana şablona şifreleme olanağı

- Hizmet için genel yönetim modelinden anahtar yönetimini ayrıştabilir

- Bölgeler arasında hizmet ve anahtar konumu tanımlayabilir

Dezavantajlar

- Anahtar depolama, güvenlik, performans ve kullanılabilirlik için tam sorumluluk

- Anahtar erişim yönetimi için tam sorumluluk

- Anahtar yaşam döngüsü yönetimi için tam sorumluluk

- Önemli kurulum, yapılandırma ve sürekli bakım maliyetleri

- Müşteri veri merkezi ile Azure veri merkezleri arasındaki ağ kullanılabilirliğine daha fazla bağımlılık.