Microsoft Sentinel'de tehdit avcılığı

Güvenlik analistleri ve araştırmacıları olarak, güvenlik tehditlerini arama konusunda proaktif olmak istiyorsunuz, ancak çeşitli sistemleriniz ve güvenlik gereçleriniz anlamlı olayları ayrıştırmak ve filtrelemek zor olabilecek veri dağlarını oluşturuyor. Microsoft Sentinel, kuruluşunuzun veri kaynakları genelinde güvenlik tehditlerini avlamak için güçlü tehdit avcılığı arama ve sorgu araçlarına sahiptir. Güvenlik analistlerinin güvenlik uygulamalarınız veya zamanlanmış analiz kurallarınız tarafından algılanmayan yeni anomalileri proaktif olarak aramalarına yardımcı olmak için, tehdit avcılığı sorguları ağınızda zaten var olan verilerdeki sorunları bulmak için doğru soruları sorma konusunda size yol gösterir.

Örneğin, hazır sorgulardan biri altyapınızda çalışan en yaygın işlemler hakkında veri sağlar. Her çalıştırıldığında uyarı almak istemezsiniz. Tamamen masum olabilirler. Ancak olağan dışı bir durum olup olmadığını görmek için bazen sorguya göz atmak isteyebilirsiniz.

Önemli

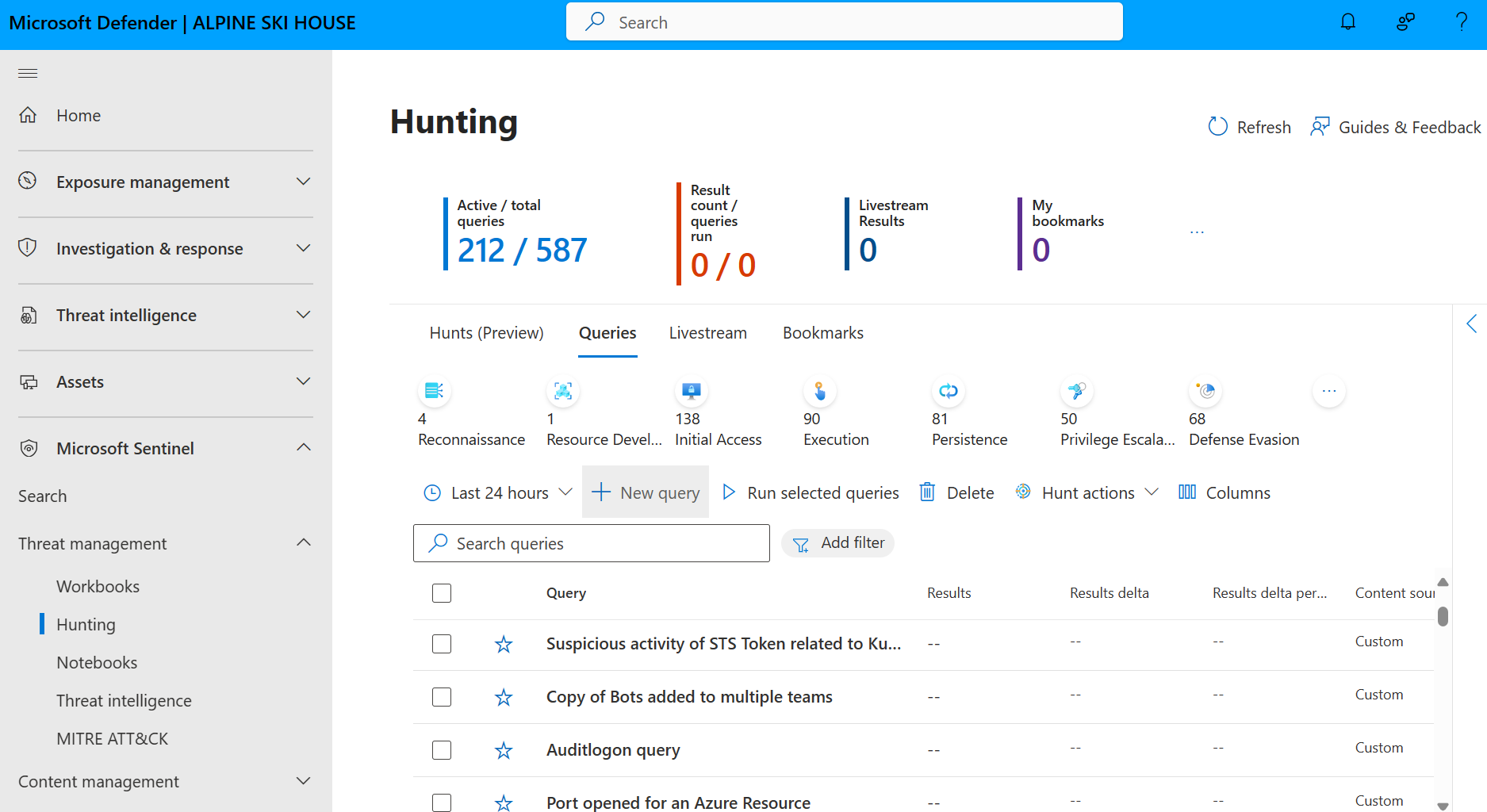

Microsoft Sentinel artık Microsoft Defender portalındaki Microsoft birleşik güvenlik işlemleri platformunda genel kullanıma sunuldu. Daha fazla bilgi için Bkz . Microsoft Defender portalında Microsoft Sentinel.

Microsoft Sentinel'de Avlar (önizleme)

Microsoft Sentinel'deki avlarla, bir hipotez oluşturarak, verilerde arama yaparak, bu hipotezi doğrulayarak ve gerektiğinde harekete geçerek algılanmayan tehditler ve kötü amaçlı davranışlar arayın. Bulgularınıza göre yeni analiz kuralları, tehdit bilgileri ve olaylar oluşturun.

| Özellikler | Açıklama |

|---|---|

| Hipotez tanımlama | Bir hipotez tanımlamak için MITRE haritasından, son tehdit avcılığı sorgu sonuçlarından, içerik hub'ı çözümlerinden ilham alın veya kendi özel avlarınızı oluşturun. |

| Sorguları ve yer işareti sonuçlarını araştırma | Bir hipotez tanımladıktan sonra, Tehdit Avcılığı sayfası Sorgular sekmesine gidin. Başlamak için hipoteziniz ve Yeni av ile ilgili sorguları seçin. Günlük deneyimini kullanarak hunt ile ilgili sorguları çalıştırın ve sonuçları araştırın. Bulgularınıza açıklama eklemek, varlık tanımlayıcılarını ayıklamak ve ilgili sorguları korumak için sonuçları doğrudan avınıza ekleyin. |

| Araştırma ve işlem gerçekleştirme | UEBA varlık sayfalarını kullanarak daha da derin araştırın. Yer işaretli varlıklarda varlığa özgü playbook'ları çalıştırın. Bulguları temel alan yeni analiz kuralları, tehdit göstergeleri ve olaylar oluşturmak için yerleşik eylemleri kullanın. |

| Sonuçlarınızı izleme | Avınızın sonuçlarını kaydedin. Hipotezinizin doğrulanıp doğrulanmadığını izleyin. Açıklamalarda ayrıntılı notlar bırakın. Hunts, yeni analiz kurallarını ve olayları otomatik olarak bağlar. Ölçüm çubuğuyla avlanma programınızın genel etkisini izleyin. |

Başlamak için bkz . Microsoft Sentinel'de uçtan uca proaktif tehdit avcılığı yapma.

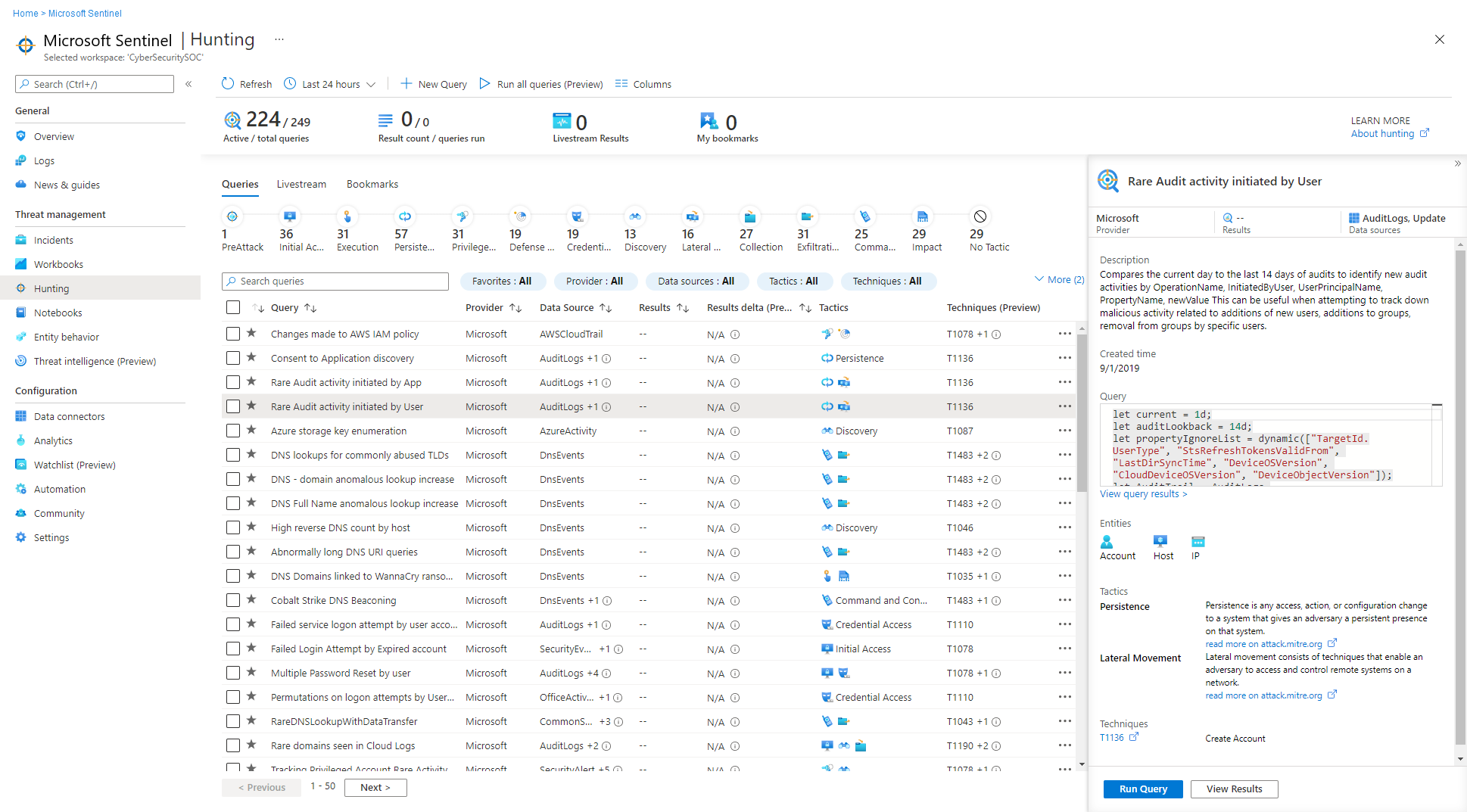

Arama sorguları

Microsoft Sentinel'de, tüm sorgularınızı veya seçili bir alt kümeyi çalıştırmak için Tehdit Avcılığı>Sorguları sekmesini seçin. Sorgular sekmesinde İçerik hub'ından güvenlik çözümleriyle birlikte yüklenen tüm tehdit avcılığı sorguları ve oluşturduğunuz veya değiştirdiğiniz tüm ek sorgular listelenir. Her sorgu, neyi avlayıp ne tür veriler üzerinde çalıştığına ilişkin bir açıklama sağlar. Bu sorgular MITRE ATT&CK taktiklerine göre gruplandırılır. Sağdaki simgeler, ilk erişim, kalıcılık ve sızdırma gibi tehdit türünü kategorilere ayırır. MITRE ATT&CK teknikleri Techniques sütununda gösterilir ve avlanma sorgusu tarafından tanımlanan belirli davranışı açıklar.

24 saatlik süre boyunca sonuç sayısına, ani artışlara veya sonuç sayısındaki değişikliğe bakarak avlanmaya nereden başlayacağını belirlemek için sorgular sekmesini kullanın. Sık kullanılanlara, veri kaynağına, MITRE ATT&CK taktiğine veya tekniğine, sonuçlara, sonuç değişimlerine veya sonuç değişim yüzdesine göre sıralayın ve filtreleyin. Hala bağlı veri kaynaklarına ihtiyaç duyan sorguları görüntüleyin ve bu sorguların nasıl etkinleştirileceğine ilişkin öneriler alın.

Aşağıdaki tabloda, tehdit avcılığı panosunda kullanılabilen ayrıntılı eylemler açıklanmaktadır:

| Eylem | Açıklama |

|---|---|

| Sorguların ortamınıza nasıl uygulandığını görün | Tüm sorguları çalıştır düğmesini seçin veya her satırın sol tarafındaki onay kutularını kullanarak sorguların bir alt kümesini seçin ve Seçili sorguları çalıştır düğmesini seçin. Sorgularınızın çalıştırılması, kaç sorgunun seçildiğine, zaman aralığına ve sorgulanan veri miktarına bağlı olarak birkaç saniye ile birkaç dakika arasında sürebilir. |

| Sonuç döndüren sorguları görüntüleme | Sorgularınızın çalışması tamamlandıktan sonra Sonuçlar filtresini kullanarak sonuç döndüren sorguları görüntüleyin: - Hangi sorguların en çok veya en az sonuç aldığını görmek için sıralayın. - Sonuçlar filtresinde Yok'a tıklayarak ortamınızda hiç etkin olmayan sorguları görüntüleyin. - Bu sorguyu etkin hale getirmek için hangi veri kaynaklarının gerekli olduğunu görmek için Yok'un yanındaki bilgi simgesinin (i) üzerine gelin. |

| Verilerinizdeki ani artışları belirleme | Sonuçlar deltası veya Sonuçlar değişim yüzdesine göre sıralama veya filtreleme yaparak verilerdeki ani artışları belirleyin. Son 24 saatin sonuçlarını önceki 24-48 saatin sonuçlarıyla karşılaştırır ve birimdeki büyük farkları veya göreli farkları vurgular. |

| MITRE ATT&CK taktiğine eşlenen sorguları görüntüleme | Tablonun en üstündeki MITRE ATT&CK taktik çubuğu, her MITRE ATT&CK taktiğine eşlenen sorgu sayısını listeler. Taktik çubuğu geçerli filtre kümesine göre dinamik olarak güncelleştirilir. Belirli bir sonuç sayısına, yüksek sonuç deltasına , YOK sonuçlarına veya başka bir filtre kümesine göre filtreleme yaptığınızda hangi MITRE ATT& CK taktiklerinin gösterileceğini görmenizi sağlar. |

| MITRE ATT&CK teknikleriyle eşlenen sorguları görüntüleme | Sorgular MITRE ATT&CK teknikleriyle de eşlenebilir. Teknik filtresini kullanarak MITRE ATT&CK tekniklerine göre filtreleyebilir veya sıralayabilirsiniz. Sorguyu açarak tekniğin MITRE ATT&CK açıklamasını görmek için tekniği seçebilirsiniz. |

| Sorguyu sık kullanılanlarınıza kaydetme | Sık kullanılanlarınıza kaydedilen sorgular, Tehdit Avcılığı sayfasına her erişildiğinde otomatik olarak çalıştırılır. Kendi avlanma sorgunuzu oluşturabilir veya mevcut bir tehdit avcılığı sorgu şablonunu kopyalayıp özelleştirebilirsiniz. |

| Sorgu çalıştırma | Sorguyu doğrudan tehdit avcılığı sayfasından çalıştırmak için tehdit avcılığı sorgu ayrıntıları sayfasında Sorguyu Çalıştır'ı seçin. Eşleşme sayısı tablo içinde Sonuçlar sütununda görüntülenir. Tehdit avcılığı sorgularının listesini ve bunların eşleşmelerini gözden geçirin. |

| Temel alınan sorguyu gözden geçirme | Sorgu ayrıntıları bölmesinde temel alınan sorguyu hızlı bir şekilde gözden geçirin. Sonuçları görmek için Sorgu sonuçlarını görüntüle bağlantısına (sorgu penceresinin altında) veya Sonuçları Görüntüle düğmesine (bölmenin en altında) tıklayabilirsiniz. Sorgu Günlükler (Log Analytics) sayfasını açar ve sorgunun altında sorgunun eşleşmelerini gözden geçirebilirsiniz. |

Aşağıdaki eylemleri yapmak için güvenliği aşmadan önce, sırasında ve sonrasında sorguları kullanın:

Bir olay gerçekleşmeden önce: Algılamaları beklemek yeterli değildir. Haftada en az bir kez çalışma alanınıza almakta olduğunuz veriyle ilgili tehdit avcılığı sorguları çalıştırarak proaktif eylemler gerçekleştirin.

Proaktif avcılığınızın sonuçları, bir güvenliğin devam ettiğini doğrulayabilecek olaylarla ilgili erken içgörüler sağlar veya ortamınızda risk altında olan ve dikkat gerektiren daha zayıf alanlar gösterir.

Güvenliği aşma sırasında: Belirli bir sorguyu sürekli çalıştırmak için canlı akışı kullanın ve sonuçları geldikçe sunun. Kullanıcı olaylarını etkin bir şekilde izlemeniz gerektiğinde, örneğin belirli bir gizliliğin hala gerçekleşip gerçekleşmediğini doğrulamanız gerekiyorsa, bir tehdit aktörünün bir sonraki eyleminin belirlenmesine yardımcı olmak için ve bir araştırmanın sonuna doğru güvenliğin gerçekten sona erdiğini doğrulamak için canlı akışı kullanın.

Bir riskten sonra: Bir risk veya olay oluştuktan sonra, gelecekte benzer olayları önlemek için kapsamınızı ve içgörünüzü geliştirdiğinizden emin olun.

Mevcut sorgularınızı değiştirin veya riskten veya olaydan elde edilen içgörülere göre erken algılamaya yardımcı olacak yeni sorgular oluşturun.

Olası saldırılarla ilgili yüksek değerli içgörüler sağlayan bir tehdit avcılığı sorgusu keşfettiyseniz veya oluşturduysanız, bu sorguyu temel alan özel algılama kuralları oluşturun ve bu içgörüleri güvenlik olayı yanıtlayıcılarınıza uyarı olarak ortaya çıkarabilirsiniz.

Sorgunun sonuçlarını görüntüleyin ve Yeni uyarı kuralı>Microsoft Sentinel uyarısı oluştur'u seçin. Sorgunuzu temel alan yeni bir kural oluşturmak için Analiz kuralı sihirbazını kullanın. Daha fazla bilgi için bkz . Tehditleri algılamak için özel analiz kuralları oluşturma.

Azure Veri Gezgini'da depolanan veriler üzerinde tehdit avcılığı ve canlı akış sorguları da oluşturabilirsiniz. Daha fazla bilgi için Azure İzleyici belgelerinde kaynaklar arası sorgu oluşturma ayrıntılarına bakın.

Daha fazla sorgu ve veri kaynağı bulmak için Microsoft Sentinel'de İçerik hub'ına gidin veya Microsoft Sentinel GitHub deposu gibi topluluk kaynaklarına bakın.

İlk çalıştırmadan gelen avcılık sorguları

Birçok güvenlik çözümü, kullanıma yönelik tehdit avcılığı sorgularını içerir. İçerik hub'ından tehdit avcılığı sorguları içeren bir çözüm yükledikten sonra, bu çözümün kullanıma hazır sorguları, tehdit avcılığı Sorguları sekmesinde gösterilir. Sorgular, işlem oluşturma, DNS olayları veya diğer olay türleri gibi günlük tablolarında depolanan verilerde çalışır.

Kullanılabilir birçok tehdit avcılığı sorgusu, Microsoft güvenlik araştırmacıları tarafından sürekli olarak geliştirilmiştir. Güvenlik çözümlerine yeni sorgular ekler ve yeni algılamaları ve saldırıları aramanız için bir giriş noktası sağlamak için mevcut sorguları ince ayarlar.

Özel tehdit avcılığı sorguları

Bir sorgu oluşturun veya düzenleyin ve sorguyu kendi sorgunuz olarak kaydedin veya aynı kiracıdaki kullanıcılarla paylaşın. Microsoft Sentinel'de, Tehdit Avcılığı Sorguları sekmesinden özel bir tehdit avcılığı>sorgusu oluşturun.

Daha fazla bilgi için bkz . Microsoft Sentinel'de özel tehdit avcılığı sorguları oluşturma.

Canlı akış oturumları

Olaylar gerçekleştiğinde yeni oluşturulan sorguları test edip bir eşleşme bulunduğunda oturumlardan bildirim almanıza ve gerekirse araştırma başlatmanıza olanak sağlayan etkileşimli oturumlar oluşturun. Herhangi bir Log Analytics sorgusunu kullanarak hızlı bir şekilde canlı akış oturumu oluşturabilirsiniz.

Olaylar gerçekleşirken yeni oluşturulan sorguları test edin

Etkin olarak olaylara uygulanan geçerli kurallara çakışma olmadan sorguları test edebilir ve ayarlayabilirsiniz. Bu yeni sorguların beklendiği gibi çalıştığını onayladıktan sonra, oturumu uyarıya yükselten bir seçenek belirleyerek bunları özel uyarı kurallarına yükseltmek kolaydır.

Tehditler oluştuğunda bildirim alma

Tehdit verileri akışlarını toplanmış günlük verileriyle karşılaştırabilir ve bir eşleşme gerçekleştiğinde bildirim alabilirsiniz. Tehdit veri akışları, olası veya geçerli tehditlerle ilgili sürekli veri akışlarıdır, bu nedenle bildirim kuruluşunuz için olası bir tehdit olduğunu gösterebilir. Özel uyarı kuralını korumanın ek yükleri olmadan olası bir sorun hakkında bildirim almak için özel uyarı kuralı yerine canlı akış oturumu oluşturun.

Araştırma başlatma

Konak veya kullanıcı gibi bir varlığı içeren etkin bir araştırma varsa, günlük verilerindeki belirli (veya herhangi bir) etkinliği söz konusu varlıkta olduğu gibi görüntüleyin. Bu etkinlik gerçekleştiğinde bildirim alın.

Daha fazla bilgi için bkz . Microsoft Sentinel'de avlanma canlı akışını kullanarak tehditleri algılama.

Verileri izlemek için yer işaretleri

Tehdit avcılığı genellikle kötü amaçlı davranış kanıtı aramak için günlük verilerinin dağlarını gözden geçirmeyi gerektirir. Bu süreçte araştırmacılar, olası hipotezleri doğrulamanın ve bir uzlaşmanın tam hikayesini anlamanın bir parçası olarak hatırlamak, yeniden ziyaret etmek ve analiz etmek istedikleri olayları bulur.

Tehdit avcılığı ve araştırma işlemi sırasında olağan dışı veya şüpheli görünen sorgu sonuçlarıyla karşılaşabilirsiniz. Gelecekte araştırma amacıyla bir olay oluştururken veya zenginleştirirken bunlara başvurmak için bu öğelere yer işareti ekleyin. Olası kök nedenler, güvenlik ihlal göstergeleri veya diğer önemli olaylar gibi olaylar yer işareti olarak tetiklenmelidir. Yer işareti eklediğiniz önemli bir olay bir araştırmayı garanti edecek kadar ciddiyse, olayı bir olaya yükseltin.

Sonuçlarınızda, korumak istediğiniz satırların onay kutularını işaretleyin ve Yer işareti ekle'yi seçin. Bu, satır sonuçlarını ve sonuçları oluşturan sorguyu içeren her işaretli satır, yer işareti için bir kayıt oluşturur. Her yer işaretine kendi etiketlerinizi ve notlarınızı ekleyebilirsiniz.

- Zamanlanmış analiz kurallarında olduğu gibi, birden çok varlık türünü ve tanımlayıcıyı ayıklamak için yer işaretlerinizi varlık eşlemeleri ve belirli taktikleri ve teknikleri ilişkilendirmek için MITRE ATT&CK eşlemeleri ile zenginleştirebilirsiniz.

- Yer işaretleri varsayılan olarak yer işaretli sonuçları oluşturan tehdit avcılığı sorgusuyla aynı varlığı ve MITRE ATT&CK tekniği eşlemelerini kullanır.

Ana Tehdit Avcılığı sayfasındaki Yer İşaretleri sekmesine tıklayarak tüm yer işaretli bulguları görüntüleyin. Filtre uygulamak üzere sınıflandırmak için yer işaretlerine etiketler ekleyin. Örneğin, bir saldırı kampanyasını araştırıyorsanız kampanya için bir etiket oluşturabilir, etiketi ilgili yer işaretlerine uygulayabilir ve ardından tüm yer işaretlerini kampanyaya göre filtreleyebilirsiniz.

Yer işaretini seçip ayrıntılar bölmesinde Araştır'a tıklayarak tek bir yer işaretli bulmayı araştırarak araştırma deneyimini açın. Etkileşimli bir varlık grafiği diyagramı ve zaman çizelgesi kullanarak bulgularınızı görüntüleyin, araştırın ve görsel olarak iletin. Ayrıca, listelenen bir varlığı doğrudan seçerek ilgili varlığın ilgili varlık sayfasını görüntüleyebilirsiniz.

Ayrıca bir veya daha fazla yer işaretinden olay oluşturabilir veya var olan bir olaya bir veya daha fazla yer işareti ekleyebilirsiniz. Kullanmak istediğiniz yer işaretlerinin solundaki onay kutusunu seçin ve ardından Olay eylemleri>Yeni olay oluştur veya Var olan olaya ekle'yi seçin. Olayı diğerleri gibi önceliklendirme ve araştırma.

Yer işareti eklenen verilerinizi doğrudan Log Analytics çalışma alanınızdaki HuntingBookmark tablosunda görüntüleyin. Örneğin:

Tablodaki yer işaretlerini görüntülemek, yer işareti uygulanmış verileri diğer veri kaynaklarıyla filtrelemenize, özetlemenize ve birleştirmenize olanak sağlayarak doğrulama kanıtı aramanızı kolaylaştırır.

Yer işaretlerini kullanmaya başlamak için bkz . Microsoft Sentinel ile avlanma sırasında verileri izleme.

Güç araştırmalarına yönelik not defterleri

Avcılık ve araştırmalarınız daha karmaşık hale geldiğinde, makine öğrenmesi, görselleştirmeler ve veri analizi ile etkinliğinizi geliştirmek için Microsoft Sentinel not defterlerini kullanın.

Not defterleri, tam kapsamlı bir araştırma gerçekleştirebileceğiniz kendi çekirdeğiyle birlikte bir tür sanal korumalı alan sağlar. Not defteriniz ham verileri, bu veriler üzerinde çalıştırdığınız kodu, sonuçları ve bunların görselleştirmelerini içerebilir. Not defterlerinizi, kuruluşunuzda yeniden kullanmak üzere başkalarıyla paylaşabilmek için kaydedin.

Not defterleri, avcılık veya araştırmanız kolayca anımsanamayacak, ayrıntıları görüntülenemeyecek kadar büyük olduğunda veya sorguları ve sonuçları kaydetmeniz gerektiğinde yararlı olabilir. Microsoft Sentinel, not defterleri oluşturmanıza ve paylaşmanıza yardımcı olmak için doğrudan Microsoft Sentinel Not Defterleri sayfasında tümleşik bir açık kaynak, etkileşimli geliştirme ve veri işleme ortamı olan Jupyter Notebooks'u sağlar.

Daha fazla bilgi için bkz.

- Güvenlik tehditlerini avlamak için Jupyter Notebook kullanma

- Jupyter Projesi belgeleri

- Jupyter tanıtım belgeleri.

- Infosec Jupyter Kitabı

- Gerçek Python öğreticileri

Aşağıdaki tabloda, Microsoft Sentinel'deki işlemlerinize yardımcı olmak için Jupyter not defterlerini kullanmanın bazı yöntemleri açıklanmaktadır:

| Metot | Açıklama |

|---|---|

| Veri kalıcılığı, tekrarlanabilirlik ve geri izleme | Birçok sorgu ve sonuç kümesiyle çalışıyorsanız, büyük olasılıkla bazı çıkmazlarınız vardır. Hangi sorguların ve sonuçların tutuleceğine ve yararlı sonuçların tek bir raporda nasıl birikeceğine karar vermeniz gerekir. Jupyter Notebooks'u kullanarak sorguları ve verileri kaydedebilir, farklı değerlere veya tarihlere sahip sorguları yeniden çalıştırmak için değişkenleri kullanabilir veya sorgularınızı gelecekteki araştırmalarda yeniden çalıştırmak üzere kaydedebilirsiniz. |

| Betik oluşturma ve programlama | Jupyter Notebooks'u kullanarak sorgularınıza programlama ekleyin, örneğin: - Mantığınızı tek, muhtemelen karmaşık bir deyimle kodlamak için Kusto Sorgu Dili (KQL) veya SQL gibi bildirim temelli diller. - Bir dizi adımda mantık çalıştırmak için yordamsal programlama dilleri. Ara sonuçları görmenize ve hatalarını ayıklamanıza, sorgu dilinde kullanılamayabilecek işlevler eklemenize ve kısmi sonuçları daha sonraki işlem adımlarında yeniden kullanmanıza yardımcı olmak için mantığınızı adımlara bölün. |

| Dış verilere bağlantılar | Microsoft Sentinel tablolarında çoğu telemetri ve olay verileri olsa da, Jupyter Notebooks ağınız üzerinden veya bir dosyadan erişilebilen tüm verilere bağlanabilir. Jupyter Notebook'ları kullanmak aşağıdakiler gibi verileri eklemenize olanak tanır: - Coğrafi konum verileri veya tehdit bilgileri kaynakları gibi sahip olmadığınız dış hizmetlerdeki veriler - İnsan kaynağı veritabanları veya yüksek değerli varlık listeleri gibi yalnızca kuruluşunuzda depolanan hassas veriler - Henüz buluta geçirmediğiniz veriler. |

| Özelleştirilmiş veri işleme, makine öğrenmesi ve görselleştirme araçları | Jupyter Notebooks daha fazla görselleştirme, makine öğrenmesi kitaplığı ve veri işleme ve dönüştürme özellikleri sağlar. Örneğin, Jupyter Notebooks'u aşağıdaki Python özellikleriyle kullanın: - veri işleme, temizleme ve mühendislik için pandas - Görselleştirme için Matplotlib, HoloViews ve Plotly - Gelişmiş sayısal ve bilimsel işleme için NumPy ve SciPy - Makine öğrenmesi için scikit-learn - Derin öğrenme için TensorFlow, PyTorch ve Keras İpucu: Jupyter Notebooks birden çok dil çekirdeğini destekler. Farklı bir dil kullanarak tek tek hücrelerin yürütülmesine izin vererek aynı not defterindeki dilleri karıştırmak için sihirleri kullanın. Örneğin, bir PowerShell betik hücresi kullanarak verileri alabilir, Python'da verileri işleyebilir ve javascript kullanarak görselleştirme oluşturabilirsiniz. |

MSTIC, Jupyter ve Python güvenlik araçları

Microsoft Tehdit Bilgileri Merkezi (MSTIC), çeşitli Microsoft platformları için güvenlik algılamaları yazan ve tehdit belirleme ve araştırma üzerinde çalışan microsoft güvenlik analistleri ve mühendislerinden oluşan bir ekiptir.

MSTIC, Jupyter Notebooks'ta bilgi güvenliği araştırmaları ve avcılık için bir kitaplık olan MSTICPy'yi oluşturmuştur. MSTICPy, not defteri oluşturmayı hızlandırmayı ve kullanıcıların Microsoft Sentinel'de not defterlerini okumasını kolaylaştıran yeniden kullanılabilir işlevler sağlar.

Örneğin, MSTICPy şunları yapabilir:

- Birden çok kaynaktan gelen günlük verilerini sorgulama.

- Tehdit bilgileri, coğrafi konumlar ve Azure kaynak verileriyle verileri zenginleştirin.

- Günlüklerden Etkinlik Göstergelerini (IoA) ayıklayın ve kodlanmış verileri açın.

- Anormal oturum algılama ve zaman serisi ayrıştırma gibi gelişmiş analizler yapın.

- Etkileşimli zaman çizelgeleri, işlem ağaçları ve çok boyutlu Dönüşüm Grafiklerini kullanarak verileri görselleştirin.

MSTICPy ayrıca sorgu süresi sınırlarını ayarlayan, listelerden öğeleri seçip görüntüleyen ve not defteri ortamını yapılandıran pencere öğeleri gibi zaman kazandıran bazı not defteri araçlarını da içerir.

Daha fazla bilgi için bkz.

- MSTICPy belgeleri

- Microsoft Sentinel tehdit avcılığı özelliklerine sahip Jupyter not defterleri

- Microsoft Sentinel'de Jupyter not defterleri ve MSTICPy için gelişmiş yapılandırmalar

Yararlı işleçler ve işlevler

Tehdit avcılığı sorguları, tehdit avcılığında bir üst düzeye çıkarmanız için gereken gücü ve esnekliği sağlayan IntelliSense diline sahip güçlü bir sorgu dili olan Kusto Sorgu Dili (KQL) içinde oluşturulur.

Analiz kurallarınızdaki ve Microsoft Sentinel'in başka bir yerindeki sorgular tarafından kullanılan dille aynıdır. Daha fazla bilgi için bkz . Sorgu Dili Başvurusu.

Aşağıdaki operatörler özellikle Microsoft Sentinel tehdit avcılığı sorgularında yararlıdır:

where - Bir tabloyu koşula uyan satırların alt kümesine göre filtreleyin.

summarize - Giriş tablosunun içeriğini toplayan bir tablo oluşturma.

join - Her tabloda belirtilen sütunların değerlerini eşleştirerek yeni bir tablo oluşturmak için iki tablonun satırlarını birleştirin.

count - Giriş kayıt kümesindeki kayıt sayısını döndürür.

top - Belirtilen sütunlara göre sıralanmış ilk N kaydı döndürür.

limit - Belirtilen satır sayısına kadar geri dönün.

project - Eklenecek sütunları seçin, yeniden adlandırın veya bırakın ve yeni hesaplanan sütunlar ekleyin.

extend - Hesaplanmış sütunlar oluşturun ve bunları sonuç kümesine ekler.

makeset - İfadenin grupta aldığı ayrı değerler kümesinin dinamik (JSON) dizisini döndürür

find - Bir tablo kümesinde koşulla eşleşen satırları bulun.

adx() - Bu işlev, Microsoft Sentinel tehdit avcılığı deneyiminden ve Log Analytics'ten Azure Veri Gezgini veri kaynaklarının çapraz kaynak sorgularını gerçekleştirir. Daha fazla bilgi için bkz. Azure İzleyici kullanarak Azure Veri Gezgini çapraz kaynak sorgusu.

İlgili makaleler

- Microsoft Sentinel tehdit avcılığı özelliklerine sahip Jupyter not defterleri

- Microsoft Sentinel ile tehdit avcılığı sırasında verileri takip etme

- Microsoft Sentinel'de avlanma canlı akışını kullanarak tehditleri algılama

- Özel bağlayıcıyla Yakınlaştırma'ya izlenirken özel analiz kurallarını kullanma örneğinden bilgi edinin.