Gelişmiş Güvenlik Bilgileri Modeli (ASIM) DNS normalleştirme şeması başvurusu (Genel önizleme)

DNS bilgi modeli, bir DNS sunucusu veya DNS güvenlik sistemi tarafından bildirilen olayları açıklamak için kullanılır ve Microsoft Sentinel tarafından kaynak agnostik analizi etkinleştirmek için kullanılır.

Daha fazla bilgi için bkz. Normalleştirme ve Gelişmiş Güvenlik Bilgileri Modeli (ASIM).

Önemli

DNS normalleştirme şeması şu anda ÖNİzLEME aşamasındadır. Bu özellik bir hizmet düzeyi sözleşmesi olmadan sağlanır ve üretim iş yükleri için önerilmez.

Azure Önizleme Ek Koşulları, beta, önizleme aşamasında olan veya henüz genel kullanıma sunulmamış Azure özellikleri için geçerli olan ek yasal koşulları içerir.

Şemaya genel bakış

ASIM DNS şeması DNS protokolü etkinliğini temsil eder. Dns sunucusu günlük DNS etkinliğine DNS istekleri gönderen hem DNS sunucuları hem de cihazlar. DNS protokolü etkinliği DNS sorgularını, DNS sunucusu güncelleştirmelerini ve DNS toplu veri aktarımlarını içerir. Şema protokol etkinliğini temsil ettiğinden, uygun olduğunda bu makalede başvurulan RFC'ler ve resmi olarak atanan parametre listeleri tarafından yönetilir. DNS şeması DNS sunucusu denetim olaylarını temsil etmez.

DNS sunucuları tarafından bildirilen en önemli etkinlik, alanının olarak ayarlandığı EventType Querybir DNS sorgusudur.

DNS olayındaki en önemli alanlar şunlardır:

DnsQuery, sorgunun verildiği etki alanı adını bildirir.

İsteğin oluşturulduğu IP adresini temsil eden SrcIpAddr (IpAddr ile diğer adı kullanılır). DNS sunucuları genellikle SrcIpAddr alanını sağlar, ancak DNS istemcileri bazen bu alanı sağlamaz ve yalnızca SrcHostname alanını sağlar.

İsteğin başarılı olup olmadığını ve başarılı olup olmadığını, nedenini bildiren EventResultDetails.

Kullanılabilir olduğunda, sunucu tarafından sorguya verilen yanıtı tutan DnsResponseName. ASIM yanıtı ayrıştırmayı gerektirmez ve biçimi kaynaklar arasında değişir.

Bu alanı kaynak belirsiz içerikte kullanmak için veya

containsişleçleriyle içeriğihasarayın.

İstemci cihazında toplanan DNS olayları Kullanıcı ve İşlem bilgilerini de içerebilir.

DNS olaylarını toplama yönergeleri

DNS, çok sayıda bilgisayarı geçebileceği için benzersiz bir protokoldür. Ayrıca DNS UDP kullandığından istekler ve yanıtlar birbirleri ile doğrudan ilişkili değildir.

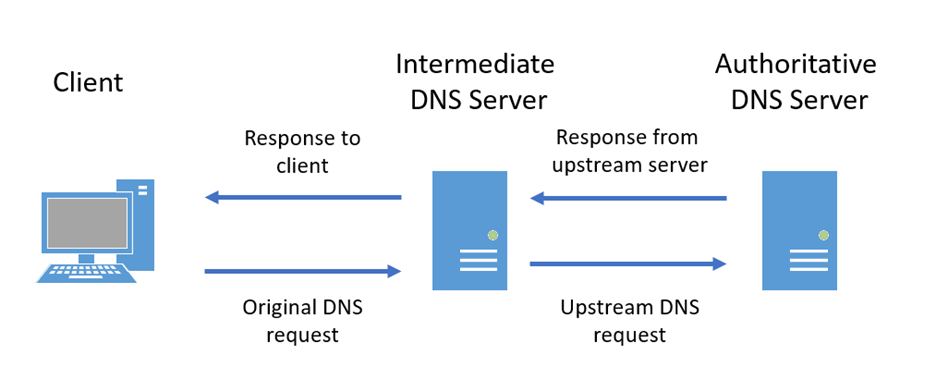

Aşağıdaki görüntüde dört segment de dahil olmak üzere basitleştirilmiş bir DNS isteği akışı gösterilmektedir. Gerçek dünya isteği daha karmaşık olabilir ve daha fazla segment söz konusu olabilir.

İstek ve yanıt kesimleri DNS isteği akışında doğrudan birbirine bağlı olmadığından, tam günlük kaydı önemli ölçüde yinelenenlere neden olabilir.

Günlüğe kaydedilecek en değerli kesim, istemciye verilen yanıttır. Yanıt, etki alanı adı sorgularını, arama sonucunu ve istemcinin IP adresini sağlar. Birçok DNS sistemi yalnızca bu kesimi günlüğe kaydederken, diğer bölümleri günlüğe kaydetmede değer vardır. Örneğin, DNS önbelleği zehirlenmesi saldırısı genellikle yukarı akış sunucusundan gelen sahte yanıtlardan yararlanır.

Veri kaynağınız tam DNS günlüğünü destekliyorsa ve birden çok kesimi günlüğe kaydetmeyi seçtiyseniz, Microsoft Sentinel'de veri yinelemesini önlemek için sorgularınızı ayarlayın.

Örneğin, sorgunuzu aşağıdaki normalleştirmeyle değiştirebilirsiniz:

_Im_Dns | where SrcIpAddr != "127.0.0.1" and EventSubType == "response"

Çözümleyicileri

ASIM ayrıştırıcıları hakkında daha fazla bilgi için bkz . ASIM ayrıştırıcılarına genel bakış.

Kullanıma yönelik ayrıştırıcılar

Tüm ASIM kullanıma alınmış ayrıştırıcıları birleştiren ayrıştırıcıları kullanmak ve çözümlemenizin yapılandırılan tüm kaynaklarda çalıştığından emin olmak için, sorgunuzda tablo adı olarak birleştirici ayrıştırıcıyı _Im_Dns kullanın.

MICROSOFT Sentinel, DNS ayrıştırıcılarının listesi için asim ayrıştırıcıları listesine bakın.

Kendi normalleştirilmiş ayrıştırıcılarınızı ekleme

Dns bilgi modeli için özel ayrıştırıcılar uygularken, biçimini vimDns<vendor><Product>kullanarak KQL işlevlerinizi adlandırın. ÖZEL ayrıştırıcılarınızı DNS birleştirici ayrıştırıcısına eklemeyi öğrenmek için ASIM ayrıştırıcılarını yönetme makalesine bakın.

Ayrıştırıcı parametrelerini filtreleme

DNS ayrıştırıcıları filtreleme parametrelerini destekler. Bu parametreler isteğe bağlı olsa da sorgu performansınızı artırabilir.

Aşağıdaki filtreleme parametreleri kullanılabilir:

| Adı | Tür | Açıklama |

|---|---|---|

| starttime | datetime | Yalnızca bu sürenin sonunda veya sonrasında çalıştırılan DNS sorgularını filtreleyin. |

| bitiş saati | datetime | Yalnızca şu anda veya öncesinde çalışmayı bitiren DNS sorgularını filtreleyin. |

| srcipaddr | Dize | Yalnızca bu kaynak IP adresinden DNS sorgularını filtreleyin. |

| domain_has_any | dinamik/dize | Olay etki alanının bir parçası olarak da dahil olmak üzere listelenen etki alanı adlarından herhangi birinin (veya query) bulunduğu domain DNS sorgularını filtreleyin. Listenin uzunluğu 10.000 öğeyle sınırlıdır. |

| responsecodename | Dize | Yalnızca yanıt kodu adının sağlanan değerle eşleşdiği DNS sorgularını filtreleyin. Örneğin: NXDOMAIN |

| response_has_ipv4 | Dize | Yalnızca yanıt alanının sağlanan IP adresini veya IP adresi ön ekini içerdiği DNS sorgularını filtreleyin. Tek bir IP adresine veya önekine göre filtrelemek istediğinizde bu parametreyi kullanın. Yanıt sağlamayan kaynaklar için sonuçlar döndürülmüyor. |

| response_has_any_prefix | dynamic | Yalnızca yanıt alanının listelenen IP adreslerinden veya IP adresi ön eklerinden herhangi birini içerdiği DNS sorgularını filtreleyin. Ön ekler ile .bitmelidir, örneğin: 10.0.. IP adresleri veya ön ekleri listesine filtre uygulamak istediğinizde bu parametreyi kullanın. Yanıt sağlamayan kaynaklar için sonuçlar döndürülmüyor. Listenin uzunluğu 10.000 öğeyle sınırlıdır. |

| eventtype | Dize | Yalnızca belirtilen türde DNS sorgularını filtreleyin. Değer belirtilmezse yalnızca arama sorguları döndürülür. |

Örneğin, yalnızca etki alanı adını çözümleyemeyen son güne ait DNS sorgularını filtrelemek için şunu kullanın:

_Im_Dns (responsecodename = 'NXDOMAIN', starttime = ago(1d), endtime=now())

Yalnızca belirtilen etki alanı adları listesi için DNS sorgularını filtrelemek için şunu kullanın:

let torProxies=dynamic(["tor2web.org", "tor2web.com", "torlink.co"]);

_Im_Dns (domain_has_any = torProxies)

Bazı parametreler hem tür dynamic değerleri listesini hem de tek bir dize değerini kabul edebilir. Sabit bir listeyi dinamik değer bekleyen parametrelere geçirmek için, dinamik değişmez değeri açıkça kullanın. Örneğin: dynamic(['192.168.','10.'])

Normalleştirilmiş içerik

Normalleştirilmiş DNS olaylarını kullanan analiz kurallarının tam listesi için bkz . DNS sorgusu güvenlik içeriği.

Şema ayrıntıları

DNS bilgi modeli, OSSEM DNS varlık şemasıyla hizalanır.

Daha fazla bilgi için bkz . İnternet Atanan Numaralar Yetkilisi (IANA) DNS parametre başvurusu.

Ortak ASIM alanları

Önemli

Tüm şemalarda ortak olan alanlar ASIM Ortak Alanları makalesinde ayrıntılı olarak açıklanmıştır.

Belirli yönergelere sahip ortak alanlar

Aşağıdaki listede, DNS olayları için belirli yönergelere sahip alanlardan bahsediliyor:

| Alan | Sınıf | Tür | Açıklama |

|---|---|---|---|

| EventType | Zorunlu | Enumerated | Kayıt tarafından bildirilen işlemi gösterir. DNS kayıtları için bu değer DNS işlem kodu olacaktır. Örnek: Query |

| EventSubType | İsteğe bağlı | Enumerated | request veya response. Çoğu kaynak için yalnızca yanıtlar günlüğe kaydedilir ve bu nedenle değer genellikle yanıttır. |

| EventResultDetails | Zorunlu | Enumerated | DNS olayları için bu alan DNS yanıt kodunu sağlar. Notlar: - IANA değerler için büyük/küçük harf tanımlamaz, bu nedenle analiz büyük/küçük harf durumunu normalleştirmelidir. - Kaynak yanıt kodu adı değil yalnızca sayısal yanıt kodu sağlıyorsa, ayrıştırıcının bu değerle zenginleştirmek için bir arama tablosu içermesi gerekir. - Bu kayıt yanıt değil de bir isteği temsil ediyorsa, NA olarak ayarlayın. Örnek: NXDOMAIN |

| EventSchemaVersion | Zorunlu | String | Burada belgelenen şemanın sürümü 0.1.7'dir. |

| EventSchema | Zorunlu | String | Burada belgelenen şemanın adı Dns'dir. |

| Dvc alanları | - | - | DNS olayları için cihaz alanları, DNS olayını bildiren sisteme başvurur. |

Tüm ortak alanlar

Aşağıdaki tabloda görünen alanlar tüm ASIM şemalarında ortaktır. Yukarıda belirtilen tüm yönergeler, alanın genel yönergelerini geçersiz kılar. Örneğin, bir alan genel olarak isteğe bağlı olabilir, ancak belirli bir şema için zorunlu olabilir. Her alan hakkında daha fazla ayrıntı için ASIM Ortak Alanları makalesine bakın.

| Sınıf | Alanlar |

|---|---|

| Zorunlu | - EventCount - EventStartTime - EventEndTime - EventType - EventResult - EventProduct - EventVendor - EventSchema - EventSchemaVersion - Dvc |

| Önerilir | - EventResultDetails - EventSeverity - EventUid - DvcIpAddr - DvcHostname - DvcDomain - DvcDomainType - DvcFQDN - DvcId - DvcIdType - DvcAction |

| İsteğe bağlı | - EventMessage - EventSubType - EventOriginalUid - EventOriginalType - EventOriginalSubType - EventOriginalResultDetails - EventOriginalSeverity - EventProductVersion - EventReportUrl - EventOwner - DvcZone - DvcMacAddr - DvcOs - DvcOsVersion - DvcOriginalAction - DvcInterface - EkAlanlar - DvcDescription - DvcScopeId - DvcScope |

Kaynak sistem alanları

| Alan | Sınıf | Type | Açıklama |

|---|---|---|---|

| Src | Diğer ad | String | Kaynak cihazın benzersiz tanımlayıcısı. Bu alan SrcDvcId, SrcHostname veya SrcIpAddr alanlarını diğer ad olarak kullanabilir. Örnek: 192.168.12.1 |

| SrcIpAddr | Önerilir | IP Adresi | DNS isteğini gönderen istemcinin IP adresi. Özyinelemeli bir DNS isteği için bu değer genellikle raporlama cihazı olur ve çoğu durumda olarak 127.0.0.1ayarlanır. Örnek: 192.168.12.1 |

| SrcPortNumber | İsteğe bağlı | Tamsayı | DNS sorgusunun kaynak bağlantı noktası. Örnek: 54312 |

| IpAddr | Diğer ad | SrcIpAddr diğer adı | |

| SrcGeoCountry | İsteğe bağlı | Ülke | Kaynak IP adresiyle ilişkili ülke. Örnek: USA |

| SrcGeoRegion | İsteğe bağlı | Bölge | Kaynak IP adresiyle ilişkilendirilmiş bölge. Örnek: Vermont |

| SrcGeoCity | İsteğe bağlı | City | Kaynak IP adresiyle ilişkili şehir. Örnek: Burlington |

| SrcGeoLatitude | İsteğe bağlı | Enlem | Kaynak IP adresiyle ilişkili coğrafi koordinatın enlemi. Örnek: 44.475833 |

| SrcGeoLongitude | İsteğe bağlı | Boylam | Kaynak IP adresiyle ilişkili coğrafi koordinatın boylamı. Örnek: 73.211944 |

| SrcRiskLevel | İsteğe bağlı | Tamsayı | Kaynakla ilişkili risk düzeyi. Değeri, iyi huylu ve 100 yüksek risk içeren 0 bir aralığına 0 100ayarlanmalıdır.Örnek: 90 |

| SrcOriginalRiskLevel | İsteğe bağlı | Tamsayı | Raporlama cihazı tarafından bildirilen kaynakla ilişkili risk düzeyi. Örnek: Suspicious |

| SrcHostname | Önerilir | String | Etki alanı bilgileri hariç kaynak cihaz ana bilgisayar adı. Örnek: DESKTOP-1282V4D |

| Ana Bilgisayar Adı | Diğer ad | SrcHostname diğer adı | |

| SrcDomain | Önerilir | String | Kaynak cihazın etki alanı. Örnek: Contoso |

| SrcDomainType | Koşullu | Enumerated | Biliniyorsa SrcDomain türü. Olası değerler arasında şunlar bulunur: - Windows (örneğin: contoso)- FQDN (örneğin: microsoft.com)SrcDomain kullanılıyorsa gereklidir. |

| SrcFQDN | İsteğe bağlı | String | Kullanılabilir olduğunda etki alanı bilgileri de dahil olmak üzere kaynak cihaz ana bilgisayar adı. Not: Bu alan hem geleneksel FQDN biçimini hem de Windows etki alanı\konak adı biçimini destekler. SrcDomainType alanı kullanılan biçimi yansıtır. Örnek: Contoso\DESKTOP-1282V4D |

| SrcDvcId | İsteğe bağlı | String | Kayıtta bildirilen kaynak cihazın kimliği. Örneğin: ac7e9755-8eae-4ffc-8a02-50ed7a2216c3 |

| SrcDvcScopeId | İsteğe bağlı | String | Cihazın ait olduğu bulut platformu kapsam kimliği. SrcDvcScopeId , Azure'da bir abonelik kimliğiyle ve AWS'de hesap kimliğiyle eşler. |

| SrcDvcScope | İsteğe bağlı | String | Cihazın ait olduğu bulut platformu kapsamı. SrcDvcScope , Azure'da bir abonelik kimliğiyle ve AWS'de hesap kimliğiyle eşler. |

| SrcDvcIdType | Koşullu | Enumerated | Biliniyorsa SrcDvcId türü. Olası değerler arasında şunlar bulunur: - AzureResourceId- MDEidBirden çok kimlik varsa, listedeki ilk kimliği kullanın ve diğerlerini sırasıyla SrcDvcAzureResourceId ve SrcDvcMDEid içinde depolayın. Not: SrcDvcId kullanılıyorsa bu alan gereklidir. |

| SrcDeviceType | İsteğe bağlı | Enumerated | Kaynak cihazın türü. Olası değerler arasında şunlar bulunur: - Computer- Mobile Device- IOT Device- Other |

| SrcDescription | İsteğe bağlı | String | Cihazla ilişkilendirilmiş açıklayıcı bir metin. Örneğin: Primary Domain Controller. |

Kaynak kullanıcı alanları

| Alan | Sınıf | Type | Açıklama |

|---|---|---|---|

| SrcUserId | İsteğe bağlı | String | Kaynak kullanıcının makine tarafından okunabilir, alfasayısal, benzersiz bir gösterimi. Daha fazla bilgi ve ek kimlikler için alternatif alanlar için bkz . Kullanıcı varlığı. Örnek: S-1-12-1-4141952679-1282074057-627758481-2916039507 |

| SrcUserScope | İsteğe bağlı | String | SrcUserId ve SrcUsername'in tanımlandığı Microsoft Entra kiracısı gibi kapsam. veya daha fazla bilgi ve izin verilen değerlerin listesi için Şemaya Genel Bakış makalesindeki UserScope bölümüne bakın. |

| SrcUserScopeId | İsteğe bağlı | String | SrcUserId ve SrcUsername'in tanımlandığı Microsoft Entra Dizin Kimliği gibi kapsam kimliği. daha fazla bilgi ve izin verilen değerlerin listesi için Şemaya Genel Bakış makalesindeki UserScopeId bölümüne bakın. |

| SrcUserIdType | Koşullu | UserIdType | SrcUserId alanında depolanan kimliğin türü. İzin verilen değerlerin listesi ve daha fazla bilgi için Şemaya Genel Bakış makalesindeki UserIdType bölümüne bakın. |

| SrcUsername | İsteğe bağlı | Username | Kullanılabilir olduğunda etki alanı bilgileri de dahil olmak üzere kaynak kullanıcı adı. Daha fazla bilgi için bkz . Kullanıcı varlığı. Örnek: AlbertE |

| SrcUsernameType | Koşullu | UsernameType | SrcUsername alanında depolanan kullanıcı adının türünü belirtir. Daha fazla bilgi ve izin verilen değerlerin listesi için Şemaya Genel Bakış makalesindeki UsernameType bölümüne bakın. Örnek: Windows |

| Kullanıcı | Diğer ad | SrcUsername diğer adı | |

| SrcUserType | İsteğe bağlı | UserType | Kaynak kullanıcının türü. Daha fazla bilgi ve izin verilen değerlerin listesi için Şemaya Genel Bakış makalesindeki UserType bölümüne bakın. Örneğin: Guest |

| SrcUserSessionId | İsteğe bağlı | String | Aktör'ün oturum açma oturumunun benzersiz kimliği. Örnek: 102pTUgC3p8RIqHvzxLCHnFlg |

| SrcOriginalUserType | İsteğe bağlı | String | Kaynak tarafından sağlanmışsa özgün kaynak kullanıcı türü. |

Kaynak işlem alanları

| Alan | Sınıf | Type | Açıklama |

|---|---|---|---|

| SrcProcessName | İsteğe bağlı | String | DNS isteğini başlatan işlemin dosya adı. Bu ad genellikle işlem adı olarak kabul edilir. Örnek: C:\Windows\explorer.exe |

| İşlem | Diğer ad | SrcProcessName diğer adı Örnek: C:\Windows\System32\rundll32.exe |

|

| SrcProcessId | İsteğe bağlı | String | DNS isteğini başlatan işlemin işlem kimliği (PID). Örnek: 48610176 Not: Tür, farklı sistemleri desteklemek için dize olarak tanımlanır, ancak Windows ve Linux'ta bu değer sayısal olmalıdır. Windows veya Linux makinesi kullanıyorsanız ve farklı bir tür kullandıysanız, değerleri dönüştürdüğünüzden emin olun. Örneğin, onaltılık bir değer kullandıysanız, bunu ondalık değere dönüştürün. |

| SrcProcessGuid | İsteğe bağlı | String | DNS isteğini başlatan işlemin oluşturulan benzersiz tanımlayıcısı (GUID). Örnek: EF3BD0BD-2B74-60C5-AF5C-010000001E00 |

Hedef sistem alanları

| Alan | Sınıf | Type | Açıklama |

|---|---|---|---|

| Dst | Diğer ad | String | DNS isteğini alan sunucunun benzersiz tanımlayıcısı. Bu alan DstDvcId, DstHostname veya DstIpAddr alanlarına diğer ad verebilir. Örnek: 192.168.12.1 |

| DstIpAddr | İsteğe bağlı | IP Adresi | DNS isteğini alan sunucunun IP adresi. Normal bir DNS isteği için bu değer genellikle raporlama cihazı olur ve çoğu durumda olarak 127.0.0.1ayarlanır.Örnek: 127.0.0.1 |

| DstGeoCountry | İsteğe bağlı | Ülke | Hedef IP adresiyle ilişkili ülke. Daha fazla bilgi için bkz . Mantıksal türler. Örnek: USA |

| DstGeoRegion | İsteğe bağlı | Bölge | Hedef IP adresiyle ilişkili bölge veya durum. Daha fazla bilgi için bkz . Mantıksal türler. Örnek: Vermont |

| DstGeoCity | İsteğe bağlı | City | Hedef IP adresiyle ilişkili şehir. Daha fazla bilgi için bkz . Mantıksal türler. Örnek: Burlington |

| DstGeoLatitude | İsteğe bağlı | Enlem | Hedef IP adresiyle ilişkili coğrafi koordinatın enlemi. Daha fazla bilgi için bkz . Mantıksal türler. Örnek: 44.475833 |

| DstGeoLongitude | İsteğe bağlı | Boylam | Hedef IP adresiyle ilişkili coğrafi koordinatın boylamı. Daha fazla bilgi için bkz . Mantıksal türler. Örnek: 73.211944 |

| DstRiskLevel | İsteğe bağlı | Tamsayı | Hedefle ilişkili risk düzeyi. Değer, 0 ile 100 arasında bir aralığa ayarlanmalıdır ve bu değer 0 iyi huylu ve 100 yüksek risklidir. Örnek: 90 |

| DstOriginalRiskLevel | İsteğe bağlı | Tamsayı | Raporlama cihazı tarafından bildirilen hedefle ilişkili risk düzeyi. Örnek: Malicious |

| DstPortNumber | İsteğe bağlı | Tamsayı | Hedef Bağlantı Noktası numarası. Örnek: 53 |

| DstHostname | İsteğe bağlı | String | Etki alanı bilgileri hariç, hedef cihaz ana bilgisayar adı. Kullanılabilir cihaz adı yoksa ilgili IP adresini bu alanda depolayın. Örnek: DESKTOP-1282V4DNot: DstIpAddr belirtilirse bu değer zorunludur. |

| DstDomain | İsteğe bağlı | String | Hedef cihazın etki alanı. Örnek: Contoso |

| DstDomainType | Koşullu | Enumerated | Biliniyorsa DstDomain türü. Olası değerler arasında şunlar bulunur: - Windows (contoso\mypc)- FQDN (video2.skills-academy.com)DstDomain kullanılıyorsa gereklidir. |

| DstFQDN | İsteğe bağlı | String | Kullanılabilir olduğunda etki alanı bilgileri de dahil olmak üzere hedef cihaz ana bilgisayar adı. Örnek: Contoso\DESKTOP-1282V4D Not: Bu alan hem geleneksel FQDN biçimini hem de Windows etki alanı\konak adı biçimini destekler. DstDomainType, kullanılan biçimi yansıtır. |

| DstDvcId | İsteğe bağlı | String | Kayıtta bildirilen hedef cihazın kimliği. Örnek: ac7e9755-8eae-4ffc-8a02-50ed7a2216c3 |

| DstDvcScopeId | İsteğe bağlı | String | Cihazın ait olduğu bulut platformu kapsam kimliği. DstDvcScopeId , Azure'da bir abonelik kimliğiyle ve AWS'de hesap kimliğiyle eşler. |

| DstDvcScope | İsteğe bağlı | String | Cihazın ait olduğu bulut platformu kapsamı. DstDvcScope , Azure'da bir abonelik kimliğiyle ve AWS'de hesap kimliğiyle eşler. |

| DstDvcIdType | Koşullu | Enumerated | Biliniyorsa DstDvcId türü. Olası değerler arasında şunlar bulunur: - AzureResourceId- MDEidIfBirden çok kimlik varsa, yukarıdaki listeden ilk kimlikleri kullanın ve diğerlerini sırasıyla DstDvcAzureResourceId veya DstDvcMDEid alanlarında depolayın. DstDeviceId kullanılıyorsa gereklidir. |

| DstDeviceType | İsteğe bağlı | Enumerated | Hedef cihazın türü. Olası değerler arasında şunlar bulunur: - Computer- Mobile Device- IOT Device- Other |

| DstDescription | İsteğe bağlı | String | Cihazla ilişkilendirilmiş açıklayıcı bir metin. Örneğin: Primary Domain Controller. |

DNS'ye özgü alanlar

| Alan | Sınıf | Type | Açıklama |

|---|---|---|---|

| DnsQuery | Zorunlu | String | İsteğin çözümlemeye çalıştığı etki alanı. Notlar: - Bazı kaynaklar geçerli FQDN sorgularını farklı bir biçimde gönderir. Örneğin, DNS protokolünde sorgunun sonunda kaldırılması gereken bir nokta (.) bulunur. - DNS protokolü bu alandaki değer türünü bir FQDN ile sınırlasa da, çoğu DNS sunucusu herhangi bir değere izin verir ve bu nedenle bu alan yalnızca FQDN değerleriyle sınırlı değildir. En önemlisi, DNS tünel saldırıları sorgu alanında geçersiz FQDN değerleri kullanabilir. - DNS protokolü tek bir istekte birden çok sorguya izin verirken, bu senaryo hiç bulunursa nadirdir. İsteğin birden çok sorgusu varsa, ilk sorguyu bu alanda depolayın ve ardından isteğe bağlı olarak gerisini AdditionalFields alanında tutun. Örnek: www.malicious.com |

| Alan | Diğer ad | DnsQuery'nin diğer adı. | |

| DnsQueryType | İsteğe bağlı | Tamsayı | DNS Kaynak Kayıt Türü kodları. Örnek: 28 |

| DnsQueryTypeName | Önerilir | Enumerated | DNS Kaynak Kayıt Türü adları. Notlar: - IANA değerlerin büyük/küçük harflerini tanımlamaz, bu nedenle analizler olayı gerektiği gibi normalleştirmelidir. - Değer ANY , 255 yanıt kodu için desteklenir.- Değer TYPExxxx , BIND DNS sunucusu tarafından bildirilen yanıt kodunun sayısal değeri olan xxxx eşlenmemiş yanıt kodları için desteklenir.-Kaynak, sorgu türü adı değil yalnızca sayısal bir sorgu türü kodu sağlıyorsa, ayrıştırıcının bu değerle zenginleştirmek için bir arama tablosu içermesi gerekir. Örnek: AAAA |

| DnsResponseName | İsteğe bağlı | String | Kayıtta yer aldığı gibi yanıtın içeriği. DNS yanıt verileri raporlama cihazları arasında tutarsızdır, ayrıştırmak karmaşıktır ve kaynak-bağımsız analiz için daha az değere sahiptir. Bu nedenle bilgi modeli ayrıştırma ve normalleştirme gerektirmez ve Microsoft Sentinel yanıt bilgilerini sağlamak için yardımcı bir işlev kullanır. Daha fazla bilgi için bkz . DNS yanıtlarını işleme. |

| DnsResponseCodeName | Diğer ad | EventResultDetails diğer adı | |

| DnsResponseCode | İsteğe bağlı | Tamsayı | DNS sayısal yanıt kodu. Örnek: 3 |

| TransactionIdHex | Önerilir | String | DNS istemcisi tarafından onaltılık biçimde atanan DNS sorgusu benzersiz kimliği. Bu değerin DNS protokolünün bir parçası olduğunu ve genellikle raporlama cihazı tarafından atanan ağ katmanı oturum kimliği olan DnsSessionId'den farklı olduğunu unutmayın. |

| NetworkProtocol | İsteğe bağlı | Enumerated | Ağ çözümleme olayı tarafından kullanılan aktarım protokolü. Değer UDP veya TCP olabilir ve en yaygın olarak DNS için UDP olarak ayarlanır. Örnek: UDP |

| NetworkProtocolVersion | İsteğe bağlı | Enumerated | NetworkProtocol sürümü. IP sürümünü ayırt etmek için kullanırken ve IPv6değerlerini IPv4 kullanın. |

| DnsQueryClass | İsteğe bağlı | Tamsayı | DNS sınıf kimliği. Uygulamada yalnızca IN sınıfı (ID 1) kullanılır ve bu nedenle bu alan daha az değerlidir. |

| DnsQueryClassName | İsteğe bağlı | String | DNS sınıfı adı. Uygulamada yalnızca IN sınıfı (ID 1) kullanılır ve bu nedenle bu alan daha az değerlidir. Örnek: IN |

| DnsFlags | İsteğe bağlı | String | Raporlama cihazı tarafından sağlanan bayraklar alanı. Bayrak bilgileri birden çok alanda sağlanıyorsa, bunları ayırıcı olarak virgülle birleştirir. DNS bayraklarının ayrıştırılması karmaşık olduğundan ve analiz tarafından daha az kullanıldığından ayrıştırma ve normalleştirme gerekli değildir. Microsoft Sentinel, bayrak bilgilerini sağlamak için yardımcı bir işlev kullanabilir. Daha fazla bilgi için bkz . DNS yanıtlarını işleme. Örnek: ["DR"] |

| DnsNetworkDuration | İsteğe bağlı | Tamsayı | DNS isteğinin tamamlanması için milisaniye cinsinden süre. Örnek: 1500 |

| Süre | Diğer ad | DnsNetworkDuration diğer adı | |

| DnsFlagsAuthenticated | İsteğe bağlı | Boolean | DNSSEC ile ilgili DNS AD bayrağı, yanıtın yanıt ve yetkili bölümlerinde yer alan tüm verilerin sunucu tarafından ilgili sunucunun ilkelerine göre doğrulandığını bir yanıtta belirtir. Daha fazla bilgi için bkz . RFC 3655 Bölüm 6.1 . |

| DnsFlagsAuthoritative | İsteğe bağlı | Boolean | DNS AA bayrağı, sunucudan gelen yanıtın yetkili olup olmadığını gösterir |

| DnsFlagsCheckingDisabled | İsteğe bağlı | Boolean | DNSSEC ile ilgili DNS CD bayrağı, bir sorguda doğrulanmamış verilerin sorguyu gönderen sistem için kabul edilebilir olduğunu belirtir. Daha fazla bilgi için bkz . RFC 3655 Bölüm 6.1 . |

| DnsFlagsRecursionAvailable | İsteğe bağlı | Boolean | DNS RA bayrağı, sunucunun özyinelemeli sorguları desteklediğini bir yanıtta gösterir. |

| DnsFlagsRecursionDesired | İsteğe bağlı | Boolean | DNS RD bayrağı, bir istekte istemcinin sunucunun özyinelemeli sorgular kullanmasını istediğinizi belirtir. |

| DnsFlagsTruncated | İsteğe bağlı | Boolean | DNS TC bayrağı, yanıt boyutu üst sınırını aştığından yanıtın kesildiğini gösterir. |

| DnsFlagsZ | İsteğe bağlı | Boolean | DNS Z bayrağı, eski DNS sistemleri tarafından bildirilebilen kullanım dışı bırakılmış bir DNS bayrağıdır. |

| DnsSessionId | İsteğe bağlı | Dize | Raporlama cihazı tarafından bildirilen DNS oturumu tanımlayıcısı. Bu değer, DNS istemcisi tarafından atanan DNS sorgusu benzersiz kimliği olan TransactionIdHex'ten farklıdır. Örnek: EB4BFA28-2EAD-4EF7-BC8A-51DF4FDF5B55 |

| SessionId | Diğer ad | DnsSessionId diğer adı | |

| DnsResponseIpCountry | İsteğe bağlı | Ülke | DNS yanıtında IP adreslerinden biriyle ilişkili ülke. Daha fazla bilgi için bkz . Mantıksal türler. Örnek: USA |

| DnsResponseIpRegion | İsteğe bağlı | Bölge | DNS yanıtında IP adreslerinden biriyle ilişkili bölge veya durum. Daha fazla bilgi için bkz . Mantıksal türler. Örnek: Vermont |

| DnsResponseIpCity | İsteğe bağlı | City | DNS yanıtında IP adreslerinden biriyle ilişkili şehir. Daha fazla bilgi için bkz . Mantıksal türler. Örnek: Burlington |

| DnsResponseIpLatitude | İsteğe bağlı | Enlem | DNS yanıtında IP adreslerinden biriyle ilişkili coğrafi koordinatın enlemi. Daha fazla bilgi için bkz . Mantıksal türler. Örnek: 44.475833 |

| DnsResponseIpLongitude | İsteğe bağlı | Boylam | DNS yanıtında IP adreslerinden biriyle ilişkili coğrafi koordinatın boylamı. Daha fazla bilgi için bkz . Mantıksal türler. Örnek: 73.211944 |

Denetim alanları

Dns güvenlik cihazının gerçekleştirdiği bir incelemeyi temsil etmek için aşağıdaki alanlar kullanılır. Tehditle ilgili alanlar, kaynak adres, hedef adres, yanıttaki IP adreslerinden biri veya DNS sorgu etki alanı ile ilişkili tek bir tehdidi temsil eder. Birden fazla tehdit tehdit olarak tanımlandıysa, diğer IP adresleri hakkındaki bilgiler alanında AdditionalFieldsdepolanabilir.

| Alan | Sınıf | Type | Açıklama |

|---|---|---|---|

| UrlCategory | İsteğe bağlı | String | DNS olay kaynağı, istenen Etki Alanlarının kategorisini de arayabilir. Alana, Microsoft Sentinel ağ şemasıyla hizalamak için UrlCategory adı verilir. DomainCategory , DNS'ye uygun bir diğer ad olarak eklenir. Örnek: Educational \\ Phishing |

| DomainCategory | Diğer ad | UrlCategory diğer adı. | |

| NetworkRuleName | İsteğe bağlı | String | Tehdidi tanımlayan kuralın adı veya kimliği. Örnek: AnyAnyDrop |

| NetworkRuleNumber | İsteğe bağlı | Tamsayı | Tehdidi tanımlayan kuralın sayısı. Örnek: 23 |

| Kural | Diğer ad | String | NetworkRuleName değeri veya NetworkRuleNumber değeri. NetworkRuleNumber değeri kullanılıyorsa, türü dizeye dönüştürülmelidir. |

| ThreatId | İsteğe bağlı | String | Ağ oturumunda tanımlanan tehdit veya kötü amaçlı yazılımın kimliği. Örnek: Tr.124 |

| ThreatCategory | İsteğe bağlı | String | DNS olay kaynağı dns güvenliği de sağlıyorsa, DNS olayını da değerlendirebilir. Örneğin, bir tehdit bilgileri veritabanında IP adresini veya etki alanını arayabilir ve etki alanını veya IP adresini Bir Tehdit Kategorisi ile atayabilir. |

| ThreatIpAddr | İsteğe bağlı | IP Adresi | Bir tehdidin tanımlandığı IP adresi. ThreatField alanı ThreatIpAddr'ın temsil ettiği alanın adını içerir. Etki alanı alanında bir tehdit tanımlanırsa, bu alan boş olmalıdır. |

| ThreatField | Koşullu | Enumerated | Bir tehdidin tanımlandığı alan. Değer , , DstIpAddrDomainveya DnsResponseNameşeklindedirSrcIpAddr. |

| ThreatName | İsteğe bağlı | String | Raporlama cihazı tarafından bildirilen, tanımlanan tehdidin adı. |

| ThreatConfidence | İsteğe bağlı | Tamsayı | Tanımlanan tehdidin güvenilirlik düzeyi, 0 ile 100 arasında bir değere normalleştirilir. |

| ThreatOriginalConfidence | İsteğe bağlı | String | Raporlama cihazı tarafından bildirilen, tanımlanan tehdidin özgün güvenilirlik düzeyi. |

| ThreatRiskLevel | İsteğe bağlı | Tamsayı | Tanımlanan tehditle ilişkili risk düzeyi, 0 ile 100 arasında bir değere normalleştirilir. |

| ThreatOriginalRiskLevel | İsteğe bağlı | String | Raporlama cihazı tarafından bildirilen tehditle ilişkili özgün risk düzeyi. |

| ThreatIsActive | İsteğe bağlı | Boolean | Tanımlanan tehdit etkin bir tehdit olarak kabul edilirse true. |

| ThreatFirstReportedTime | İsteğe bağlı | datetime | IP adresi veya etki alanı ilk kez bir tehdit olarak tanımlandı. |

| ThreatLastReportedTime | İsteğe bağlı | datetime | IP adresinin veya etki alanının en son tehdit olarak tanımlandığı zaman. |

Kullanım dışı bırakılan diğer adlar ve alanlar

Aşağıdaki alanlar geriye dönük uyumluluk için korunan diğer adlardır. Bunlar 31 Aralık 2021'de şemadan kaldırıldı.

Query(diğer adıDnsQuery)QueryType(diğer adıDnsQueryType)QueryTypeName(diğer adıDnsQueryTypeName)ResponseName(diğer adıDnsReasponseName)ResponseCodeName(diğer adıDnsResponseCodeName)ResponseCode(diğer adıDnsResponseCode)QueryClass(diğer adıDnsQueryClass)QueryClassName(diğer adıDnsQueryClassName)Flags(diğer adıDnsFlags)SrcUserDomain

Şema güncelleştirmeleri

Şemanın 0.1.2 sürümündeki değişiklikler şunlardır:

- alanını

EventSchemaekledik. - Birleşik Bayraklar alanını genişleten ayrılmış bayrak alanı eklendi:

DnsFlagsAuthoritative,DnsFlagsCheckingDisabled,DnsFlagsRecursionAvailable,DnsFlagsRecursionDesired,DnsFlagsTruncated, ve .DnsFlagsZ

Şemanın 0.1.3 sürümündeki değişiklikler şunlardır:

- Şema artık ,

Dst*veProcess*User*alanlarını açıkça belgelemektedirSrc*. - En son ortak alan tanımıyla eşleşmesi için daha fazla

Dvc*alan eklendi. DstKaynak ve hedef sistemler için öndeki tanımlayıcıya ve diğer adları olarak eklendiSrc.- İsteğe bağlı

DnsNetworkDurationveDurationöğesine bir diğer ad eklendi. - İsteğe bağlı Coğrafi Konum ve Risk Düzeyi alanları eklendi.

Şemanın 0.1.4 sürümündeki değişiklikler şunlardır:

- İsteğe bağlı , ,

ThreatFieldThreatName, ,ThreatConfidence, ,ThreatOriginalConfidence,ThreatOriginalRiskLevel,ThreatFirstReportedTimeThreatIsActiveveThreatLastReportedTimealanlarınıThreatIpAddrekledik.

Şemanın 0.1.5 sürümündeki değişiklikler şunlardır:

- , ,

SrcUserSessionId, , ,SrcDvcScope,DstDvcScopeId,DstDvcScopeDvcScopeIdveDvcScopealanlarınıSrcUserScopeekledikSrcDvcScopeId.

Şemanın 0.1.6 sürümündeki değişiklikler şunlardır:

- , ,

DnsResponseIpRegion,DnsResponseIpCityDnsResponseIpLatitudeveDnsResponseIpLongitudealanlarınıDnsResponseIpCountryekledik.

Şemanın 0.1.7 sürümündeki değişiklikler şunlardır:

- , , ,

SrcOriginalRiskLevelDstDescription, ,DstOriginalRiskLevel,SrcUserScopeId, ,NetworkProtocolVersion,Rule,RuleNameRuleNumberveThreatIdalanlarınıSrcDescriptionekledik.

Kaynağa özgü tutarsızlıklar

Normalleştirmenin amacı, tüm kaynakların tutarlı telemetri sağladığından emin olmaktır. Zorunlu şema alanları gibi gerekli telemetriyi sağlamayan bir kaynak normalleştirilemez. Ancak, bazı tutarsızlıklar olsa bile genellikle tüm gerekli telemetri verilerini sağlayan kaynaklar normalleştirilebilir. Tutarsızlıklar sorgu sonuçlarının eksiksizliğini etkileyebilir.

Aşağıdaki tabloda bilinen tutarsızlıklar listeleniyor:

| Kaynak | Farklılık -lar |

|---|---|

| DNS bağlayıcısı ve Log Analytics Aracısı kullanılarak toplanan Microsoft DNS Sunucusu | Bağlayıcı, özgün olay kimliği 264 (Dinamik güncelleştirmeye yanıt) için zorunlu DnsQuery alanını sağlamaz. Veriler kaynakta kullanılabilir, ancak bağlayıcı tarafından iletilmemiştir. |

| Corelight Zeek | Corelight Zeek zorunlu DnsQuery alanını sağlamayabilir. DNS yanıt kodu adının NXDOMAINolduğu bazı durumlarda bu tür davranışlar gözlemledik. |

DNS yanıtlarını işleme

Çoğu durumda, günlüğe kaydedilen DNS olayları büyük ve ayrıntılı olabilecek yanıt bilgilerini içermez. Kaydınız daha fazla yanıt bilgisi içeriyorsa, kayıtta göründüğü gibi ResponseName alanında depolayın.

Ayrıca, ayrıştırılmamış yanıtı giriş olarak alan ve aşağıdaki yapıya sahip dinamik değer döndüren adlı _imDNS<vendor>Response_ek bir KQL işlevi de sağlayabilirsiniz:

[

{

"part": "answer"

"query": "yahoo.com."

"TTL": 1782

"Class": "IN"

"Type": "A"

"Response": "74.6.231.21"

}

{

"part": "authority"

"query": "yahoo.com."

"TTL": 113066

"Class": "IN"

"Type": "NS"

"Response": "ns5.yahoo.com"

}

...

]

Dinamik değerdeki her sözlükteki alanlar, her DNS yanıtında yer alan alanlara karşılık gelir. Girdi, sözlüğün part ait olduğu yanıttaki bölümü yansıtmak için , authorityveya additional içermelidir.answer

İpucu

En iyi performansı sağlamak için işlevi yalnızca gerektiğinde ve yalnızca ilk filtrelemeden sonra çağırarak imDNS<vendor>Response daha iyi performans elde edin.

DNS bayraklarını işleme

Bayrak verileri için ayrıştırma ve normalleştirme gerekli değildir. Bunun yerine, raporlama cihazı tarafından sağlanan bayrak verilerini Bayraklar alanında depolayın . Tek tek bayrakların değerini belirlemek doğrudan doğruysa, ayrılmış bayrak alanlarını da kullanabilirsiniz.

Ayrıca, ayrıştırılmamış yanıtı veya ayrılmış bayrak alanlarını giriş olarak alan ve her bayrağı aşağıdaki sırayla temsil eden Boole değerleriyle dinamik bir liste döndüren adlı _imDNS<vendor>Flags_fazladan bir KQL işlevi de sağlayabilirsiniz:

- Kimliği doğrulandı (AD)

- Yetkili (AA)

- Devre Dışı (CD) Denetleniyor

- Özyineleme Kullanılabilir (RA)

- Özyineleme İstenen (RD)

- Kesilmiş (TC)

- Z

Sonraki adımlar

Daha fazla bilgi için bkz.

- ASIM Web seminerini izleyin veya slaytları gözden geçirin

- Gelişmiş Güvenlik Bilgileri Modeline (ASIM) genel bakış

- Gelişmiş Güvenlik Bilgileri Modeli (ASIM) şemaları

- Gelişmiş Güvenlik Bilgileri Modeli (ASIM) ayrıştırıcıları

- Gelişmiş Güvenlik Bilgileri Modeli (ASIM) içeriği