Microsoft Sentinel'de zamanlanmış analiz kuralları

Şimdiye kadar en yaygın analiz kuralı türü olan Zamanlanmış kurallar, düzenli aralıklarla çalışacak ve tanımlı bir "lookback" döneminden ham verileri inceleyecek şekilde yapılandırılan Kusto sorgularını temel alır. Sorgular hedef verilerinde karmaşık istatistiksel işlemler gerçekleştirerek olay gruplarında taban çizgilerini ve aykırı değerleri ortaya çıkarır. Sorgu tarafından yakalanan sonuç sayısı kuralda yapılandırılan eşiği geçerse, kural bir uyarı oluşturur.

Bu makale, zamanlanmış analiz kurallarının nasıl derlenmiş olduğunu anlamanıza yardımcı olur ve tüm yapılandırma seçeneklerini ve anlamlarını size tanıtır. Bu makaledeki bilgiler iki senaryoda kullanışlıdır:

Şablondan analiz kuralı oluşturma: Şablonda tanımlandığı gibi sorgu mantığını ve zamanlama ve geri arama ayarlarını kullanın veya bunları özelleştirerek yeni kurallar oluşturun.

Sıfırdan bir analiz kuralı oluşturun: sıfırdan kendi sorgunuzu ve kuralınızı oluşturun. Bunu etkili bir şekilde yapmak için veri bilimi ve Kusto sorgu dili konusunda kapsamlı bir temele sahip olmanız gerekir.

Önemli

Microsoft Sentinel artık Microsoft Defender portalındaki Microsoft birleşik güvenlik işlemleri platformunda genel kullanıma sunuldu. Daha fazla bilgi için Bkz . Microsoft Defender portalında Microsoft Sentinel.

Analiz kuralı şablonları

Zamanlanmış kural şablonlarındaki sorgular, Microsoft'tan veya şablonu sağlayan çözümün satıcısı tarafından güvenlik ve veri bilimi uzmanları tarafından yazılmıştır.

Şablon listesinden bir şablon adı seçerek ve bunu temel alan bir kural oluşturarak analiz kuralı şablonu kullanın.

Her şablonun gerekli veri kaynaklarının bir listesi vardır. Şablonu açtığınızda veri kaynakları otomatik olarak kullanılabilirlik açısından denetleniyor. Kullanılabilirlik, veri kaynağının bağlı olduğu ve verilerin düzenli olarak bu kaynak aracılığıyla alındığını gösterir. Gerekli veri kaynaklarından herhangi biri kullanılamıyorsa, kuralı oluşturmanıza izin verilmez ve bu etkiye yönelik bir hata iletisi de görebilirsiniz.

Şablondan kural oluşturduğunuzda, seçili şablona göre kural oluşturma sihirbazı açılır. Tüm ayrıntılar otomatik olarak doldurulur ve mantığı ve diğer kural ayarlarını özel gereksinimlerinize daha uygun olacak şekilde özelleştirebilirsiniz. Şablona göre daha fazla kural oluşturmak için bu işlemi yineleyebilirsiniz. Kural oluşturma sihirbazının sonuna ulaştığınızda, özelleştirmeleriniz doğrulanır ve kural oluşturulur. Yeni kurallar, Analiz sayfasındaki Etkin kurallar sekmesinde görünür. Benzer şekilde, Kural şablonları sekmesinde, kuralı oluşturduğunuz şablon artık etiketiyle birlikte In use görüntülenir.

Analiz kuralı şablonları, hataları düzeltmek veya sorguyu iyileştirmek için yazarları tarafından sürekli olarak korunur. Bir şablon güncelleştirme aldığında, bu şablonu temel alan tüm kurallar etiketle birlikte Update görüntülenir ve bu kuralları şablonda yapılan değişiklikleri içerecek şekilde değiştirme şansınız olur. Ayrıca, bir kuralda yaptığınız değişiklikleri özgün şablon tabanlı sürümüne geri döndürebilirsiniz. Daha fazla bilgi için bkz . Microsoft Sentinel'de zamanlanmış analiz kurallarınız için şablon sürümlerini yönetme.

Bu makaledeki yapılandırma seçenekleri hakkında bilgi edindikten sonra bkz . Şablonlardan zamanlanmış analiz kuralları oluşturma.

Bu makalenin geri kalanında kurallarınızın yapılandırmasını özelleştirmeye yönelik tüm olasılıklar açıklanmaktadır.

Analiz kuralı yapılandırması

Bu bölümde, kurallarınızı yapılandırmaya başlamadan önce dikkate almanız gereken önemli noktalar açıklanmaktadır.

Analiz kuralı adı ve ayrıntıları

Analiz kuralı sihirbazının ilk sayfası kuralın temel bilgilerini içerir.

Ad: Kural listesinde ve kural tabanlı filtrelerde göründüğü şekilde kuralın adı. Ad, çalışma alanınız için benzersiz olmalıdır.

Açıklama: Kuralın amacının serbest metin açıklaması.

Kimlik: Kuralın GUID'si, API isteklerinde ve yanıtlarında ve diğer durumlarda kullanılan bir Azure kaynağı olarak kullanılır. Bu GUID yalnızca kural oluşturulduğunda atanır, bu nedenle yalnızca mevcut bir kuralı düzenlerken görüntülenir. Salt okunur bir alan olduğundan gri renkte görüntülenir ve değiştirilemez. Şablondan veya sıfırdan yeni bir kural oluştururken henüz mevcut değildir.

Önem derecesi: Bu kural tarafından oluşturulan uyarıları vermek için bir derecelendirme. Etkinliğin önem derecesi, etkinliğin oluşumunun olası olumsuz etkisinin hesaplanmasıdır.

| Önem Derecesi | Açıklama |

|---|---|

| Bilgi | Sisteminiz üzerinde hiçbir etkisi yoktur, ancak bilgiler bir tehdit aktörü tarafından planlanan gelecekteki adımları gösteriyor olabilir. |

| Alçak | Hemen etki en az olacaktır. Bir tehdit aktörü, bir ortamı etkilemeden önce büyük olasılıkla birden çok adım gerçekleştirmesi gerekir. |

| Medium | Tehdit aktörü bu etkinlikle ortamı etkileyebilir, ancak kapsamı sınırlı olabilir veya ek etkinlik gerektirir. |

| Yüksek | Tanımlanan etkinlik, tehdit aktörlerine ortam üzerinde eylem gerçekleştirmek için geniş kapsamlı erişim sağlar veya ortam üzerindeki etki nedeniyle tetikler. |

Önem düzeyi varsayılanları geçerli veya çevresel etki düzeyinin garantisi değildir. Uyarının belirli bir örneğinin önem derecesini, taktiklerini ve diğer özelliklerini, sorgu çıkışındaki ilgili alanların değerleriyle özelleştirmek için uyarı ayrıntılarını özelleştirin.

Microsoft Sentinel analiz kuralı şablonları için önem derecesi tanımları yalnızca analiz kuralları tarafından oluşturulan uyarılar için geçerlidir. Diğer hizmetlerden alınan uyarılar için önem derecesi kaynak güvenlik hizmeti tarafından tanımlanır.

MITRE ATT&CK: Bu kural tarafından yakalanan etkinliklerin temsil ettiği saldırı taktiklerinin ve tekniklerinin belirtimi. Bunlar, MITRE ATT&CK® çerçevesinin taktiklerini ve tekniklerini temel alır.

Burada kuralda tanımlanan MITRE ATT&CK taktikleri ve teknikleri, kural tarafından oluşturulan tüm uyarılar için geçerlidir. Ayrıca bu uyarılardan oluşturulan tüm olaylar için de geçerlidir.

MITRE ATT&CK tehdit ortamı kapsamınızı en üst düzeye çıkarma hakkında daha fazla bilgi için bkz . MITRE ATT&CK® çerçevesinin güvenlik kapsamını anlama.

Durum: Kuralı oluşturduğunuzda, Kuralın Durumu varsayılan olarak Etkin olur; bu, siz kuralı oluşturmayı tamamladıktan hemen sonra çalıştırıldığı anlamına gelir. Hemen çalışmasını istemiyorsanız iki seçeneğiniz vardır:

- Devre Dışı'nı seçtiğinizde kural çalıştırılmadan oluşturulur. Kuralın çalışmasını istediğinizde, etkin kurallar sekmenizde bulun ve buradan etkinleştirin.

- Kuralı ilk olarak belirli bir tarih ve saatte çalışacak şekilde zamanlayın. Bu yöntem şu anda ÖNİzLEME aşamasındadır. Bu makalenin devamında sorgu zamanlaması konusuna bakın.

Kural sorgusu

Kuralın özü budur: Bu kural tarafından oluşturulan uyarılarda hangi bilgilerin olduğuna ve bilgilerin nasıl düzenlendiğinden siz karar verirsiniz. Bu yapılandırma, sonuçta ortaya çıkan olayların nasıl göründüğüne ve araştırılması, düzeltilmesi ve çözülmesinin ne kadar kolay veya zor olduğu konusunda izleyebileceğiniz etkilere sahiptir. Uyarılarınızı mümkün olduğunca zengin bilgilerle ve bu bilgilerin kolayca erişilebilir olmasını sağlamak önemlidir.

Ham günlük verilerini analiz eden Kusto sorgusunu görüntüleyin veya giriş yapın. Sıfırdan bir kural oluşturuyorsanız, bu sihirbazı açmadan önce sorgunuzu planlamak ve tasarlamak iyi bir fikirdir. Günlükler sayfasında sorgu oluşturabilir ve test edebilirsiniz.

Kural sorgusu penceresine yazdığınız her şey anında doğrulanır, böylece herhangi bir hata yapıp yapmayabileceğinizi hemen öğrenirsiniz.

Analiz kuralı sorguları için en iyi yöntemler

Yerel tablo kullanmak yerine sorgu kaynağı olarak Gelişmiş Güvenlik Bilgileri Modeli (ASIM) ayrıştırıcısı kullanmanızı öneririz. Bu, sorgunun tek bir veri kaynağına güvenmek yerine geçerli veya gelecekteki ilgili veri kaynaklarını veya veri kaynakları ailesini desteklemesini sağlar.

Sorgu uzunluğu 1 ile 10.000 karakter arasında olmalıdır ve "" veya "

search *union *" içeremez. Sorgu uzunluğu sınırlamasını aşmak için kullanıcı tanımlı işlevleri kullanabilirsiniz, tek bir işlev onlarca kod satırı yerine kullanılabilir.Log Analytics sorgu penceresinde Azure Veri Gezgini sorguları oluşturmak için ADX işlevlerinin kullanılması desteklenmez.

İşlevi

bag_unpacksorguda kullanırken, sütunları "project field1" kullanarak alan olarak yansıttığınızda ve sütun yoksa sorgu başarısız olur. Bu durumla karşı korunmak için sütunu aşağıdaki gibi yansıtmanız gerekir:project field1 = column_ifexists("field1","")

Kusto sorguları oluşturma hakkında daha fazla yardım için bkz. Microsoft Sentinel'de Kusto Sorgu Dili ve Kusto Sorgu Dili sorguları için en iyi yöntemler.

Uyarı geliştirmesi

Uyarılarınızın olaylarda hemen görülebilmesi ve uygun şekilde izlenip araştırılabilmesi için bulguları ortaya çıkarmasını istiyorsanız uyarılardaki tüm önemli bilgileri ortaya çıkarabilmek için uyarı geliştirme yapılandırmasını kullanın.

Bu uyarı geliştirmesi, bulguları kolayca görünür ve erişilebilir bir şekilde sunma avantajına sahiptir.

Yapılandırabileceğiniz üç tür uyarı geliştirmesi vardır:

- Varlık eşleme

- Özel ayrıntılar

- Uyarı ayrıntıları (dinamik içerik olarak da bilinir)

Varlık eşleme

Varlıklar, herhangi bir saldırı hikayesinin her iki tarafındaki oyunculardır. Bir uyarıdaki tüm varlıkları tanımlamak, tehditleri algılamak ve araştırmak için gereklidir. Microsoft Sentinel'in ham verilerinizdeki varlıkları tanımladığından emin olmak için, Microsoft Sentinel tarafından tanınan varlık türlerini sorgu sonuçlarınızdaki alanlarla eşlemeniz gerekir. Bu eşleme, tanımlanan varlıkları uyarı şemanızdaki Varlıklar alanıyla tümleştirir.

Varlık eşlemesi hakkında daha fazla bilgi edinmek ve tüm yönergeleri almak için bkz . Microsoft Sentinel'de veri alanlarını varlıklarla eşleme.

Özel ayrıntılar

Varsayılan olarak, sorgu sonuçlarında ham olaylarda detaya gitmeden olaylarda yalnızca uyarı varlıkları ve meta veriler görünür. Sorgunuzdaki diğer alanlara uyarılarınızda ve olaylarınızda anında görünürlük sağlamak için bunları özel ayrıntılar olarak tanımlayın. Microsoft Sentinel, bu özel ayrıntıları uyarılarınızdaki ExtendedProperties alanıyla tümleştirerek uyarılarınızın önünde ve bu uyarılardan oluşturulan tüm olaylarda görüntülenmesine neden olur.

Özel ayrıntılar hakkında daha fazla bilgi edinmek ve tüm yönergeleri almak için bkz . Microsoft Sentinel'deki uyarılarda Surface özel olay ayrıntıları.

Uyarı ayrıntıları

Bu ayar, standart olmayan uyarı özelliklerini her bir uyarıdaki çeşitli alanların içeriğine göre özelleştirmenize olanak tanır. Bu özelleştirmeler, uyarılarınızdaki ExtendedProperties alanıyla tümleştirilir. Örneğin, uyarı adını veya açıklamasını uyarıda öne çıkan bir kullanıcı adı veya IP adresi içerecek şekilde özelleştirebilirsiniz.

Uyarı ayrıntılarını özelleştirme hakkında daha fazla bilgi edinmek ve tüm yönergeleri almak için bkz . Microsoft Sentinel'de uyarı ayrıntılarını özelleştirme.

Not

Birleşik güvenlik operasyonları platformunda, Defender XDR bağıntı altyapısı yalnızca olayları adlandırmaktan sorumlu olduğundan, bu uyarılardan olaylar oluşturulduğunda özelleştirdiğiniz tüm uyarı adları geçersiz kılınabilir.

Sorgu zamanlama

Aşağıdaki parametreler, zamanlanmış kuralınızın ne sıklıkta çalışacağını ve her çalıştırıldığında hangi zaman aralığını inceleyeceğini belirler.

| Ayar | Davranış |

|---|---|

| Her sorguyu çalıştırma | Sorgu aralığını denetler: sorgunun ne sıklıkta çalıştırıldığından. |

| En son veri arama | Geri arama dönemini belirler: sorgunun kapsadığı zaman aralığı. |

Bu parametrelerin her ikisi için de izin verilen aralık 5 dakikadan 14 güne kadardır.

Sorgu aralığı, geri arama süresinden kısa veya buna eşit olmalıdır. Daha kısaysa, sorgu dönemleri çakışır ve bu da sonuçların yinelenmelerine neden olabilir. Kural doğrulaması, geri arama döneminden daha uzun bir aralık ayarlamanıza izin vermez, ancak bu da kapsamınızda boşluklara neden olur.

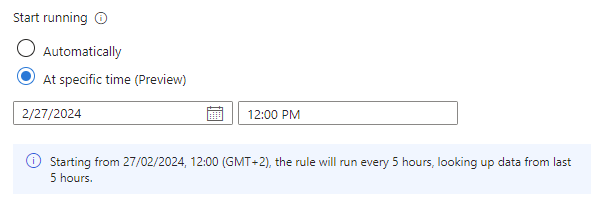

Şu anda ÖNİzLEME'de olan Çalıştırmaya başla ayarı, etkin durumunda bir kural oluşturmanıza olanak tanır, ancak ilk yürütmesini önceden belirlenmiş bir tarih ve saate kadar geciktirmenizi sağlar. Bu ayar, kurallarınızın yürütülmesini verilerin kaynaktan alınması beklenen zamana veya SOC analistlerinizin iş gününe başlamasına göre zamanlamak istediğinizde yararlıdır.

| Ayar | Davranış |

|---|---|

| Otomatik olarak | Kural, oluşturulduktan hemen sonra ilk kez çalıştırılır ve bundan sonra Her ayarı çalıştır sorgusunda ayarlanan aralıkta çalışır. |

| Belirli bir zamanda (Önizleme) | Kuralın ilk kez çalışması için bir tarih ve saat ayarlayın; bundan sonra her ayarı çalıştır sorgusunda ayarlanan aralıkta çalışacaktır. |

Başlangıç çalışma süresi, kural oluşturma (veya etkinleştirme) tarihinden sonraki 10 dakika ile 30 gün arasında olmalıdır.

Çalışmaya başla ayarının altındaki metin satırı (soldaki bilgi simgesiyle) geçerli sorgu zamanlama ve geri arama ayarlarını özetler.

Not

Alım gecikmesi

Bir olayın kaynakta oluşturulmasıyla Microsoft Sentinel'e alımı arasında oluşabilecek gecikme süresini hesaba katmak ve veri yinelemesi olmadan eksiksiz bir kapsama sahip olmak için Microsoft Sentinel, zamanlanmış analiz kurallarını zamanlanan zamanından beş dakikalık bir gecikmeyle çalıştırır.

Daha fazla bilgi için bkz . Zamanlanmış analiz kurallarında alım gecikmesini işleme.

Uyarı eşiği

Birçok güvenlik olayı türü normaldir, hatta küçük sayılarla beklenir, ancak daha büyük sayılarda bir tehdidin işaretidir. Büyük sayıların farklı ölçekleri farklı tehdit türleri anlamına gelebilir. Örneğin, bir dakika içinde yapılan iki veya üç başarısız oturum açma girişimi, kullanıcının parola hatırlamadığının bir işaretidir, ancak dakikada elli insan saldırısının işareti olabilir ve bin kişi muhtemelen otomatik bir saldırıdır.

Kuralınızın algılamaya çalıştığı etkinlik türüne bağlı olarak, uyarı tetikleme için gereken en az sayıda olay (sorgu sonucu) ayarlayabilirsiniz. Eşik, kural toplu olarak değil her çalıştırıldığında ayrı ayrı uygulanır.

Eşik, maksimum sonuç sayısına veya tam sayıya da ayarlanabilir.

Olay gruplama

Olayları uyarılar halinde gruplandırma işleminin iki yolu vardır:

Tüm olayları tek bir uyarıda gruplandırın: Bu varsayılandır. Sorgu, önceki bölümde açıklanan uyarı eşiğinden daha fazla sonuç döndürdüğü sürece kural her çalıştığında tek bir uyarı oluşturur. Bu tek uyarı, sorgu sonuçlarında döndürülen tüm olayları özetler.

Her olay için bir uyarı tetikleme: Kural, sorgu tarafından döndürülen her olay (sonuç) için benzersiz bir uyarı oluşturur. Bu mod, olayların tek tek görüntülenmesini istiyorsanız veya bunları kullanıcı, konak adı veya başka bir şeye göre belirli parametrelere göre gruplandırmak istiyorsanız kullanışlıdır. Bu parametreleri sorguda tanımlayabilirsiniz. |

Analiz kuralları en fazla 150 uyarı oluşturabilir. Olay gruplandırma, Her olay için uyarı tetikle olarak ayarlanırsa ve kuralın sorgusu 150'den fazla olay döndürürse, ilk 149 olay benzersiz bir uyarı oluşturur (149 uyarı için) ve 150. uyarı döndürülen olaylar kümesinin tamamını özetler. Başka bir deyişle, Olay gruplandırma tüm olayları tek bir uyarıda gruplandır olarak ayarlansaydı 150. uyarı oluşturulurdu.

Her olay için uyarı tetikle ayarı, sorgu sonuçlarının eksik veya beklenenden farklı görünmesine neden olabilir. Bu senaryo hakkında daha fazla bilgi için bkz . Microsoft Sentinel'de analiz kuralları sorunlarını giderme | Sorun: Sorgu sonuçlarında hiçbir olay görünmüyor.

Gizleme

Bu kuralın uyarı oluşturduktan sonra belirli bir süre çalışmayı durdurmasını istiyorsanız Uyarı oluşturulduktan sonra sorguyu çalıştırmayı durdur ayarını Açık duruma getirin. Ardından, Sorguyu çalıştırmayı durdur'u, sorgunun çalışmayı durdurma süresi (24 saate kadar) olarak ayarlamanız gerekir.

Sonuç benzetimi

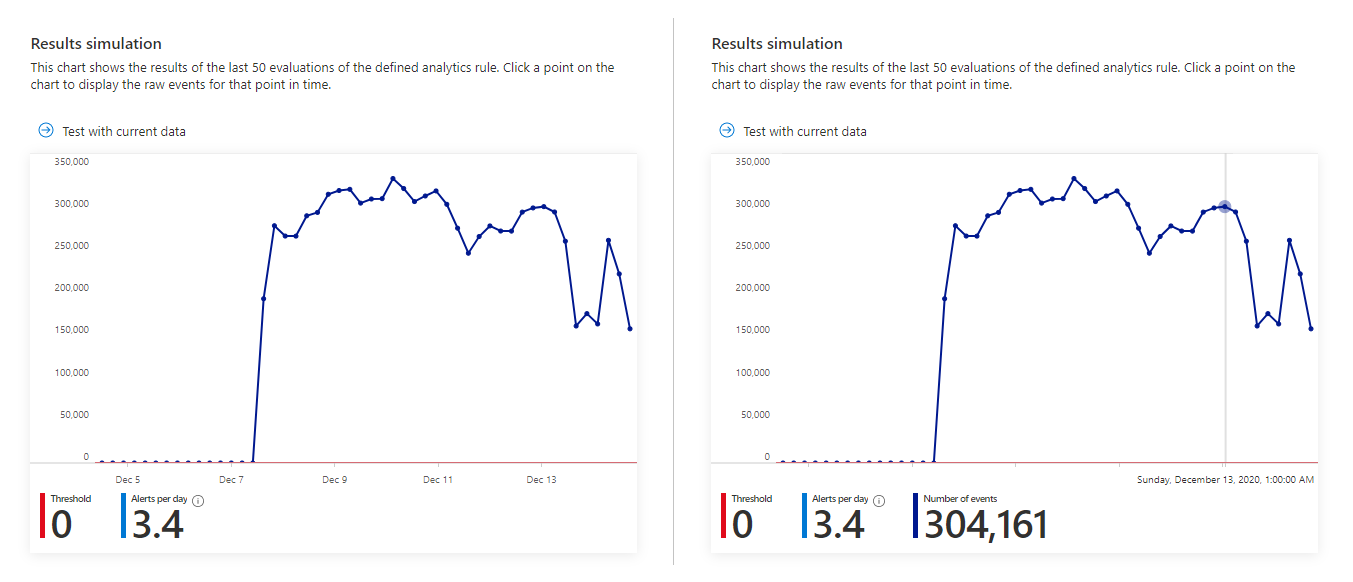

Analiz kuralı sihirbazı, geçerli veri kümesinde çalıştırarak etkinliğini test etmenizi sağlar. Testi çalıştırdığınızda , Sonuçlar benzetimi penceresinde sorgunun şu anda tanımlanmış olan zamanlamaya göre son 50 kez çalıştırıldığında oluşturacağı sonuçların grafiği gösterilir. Sorguyu değiştirirseniz, grafiği güncelleştirmek için testi yeniden çalıştırabilirsiniz. Grafik, tanımladığınız sorgu zamanlaması tarafından belirlenen tanımlı zaman aralığındaki sonuçların sayısını gösterir.

Yukarıdaki ekran görüntüsünde sorgu için sonuç benzetimi aşağıdaki gibi görünebilir. Sol taraf varsayılan görünümdür ve sağ taraf grafikte belirli bir noktanın üzerine geldiğinizde gördüğünüz görünümdür.

Sorgunuzun çok fazla veya çok sık uyarı tetiklediğini görürseniz zamanlama ve eşik ayarlarıyla denemeler yapabilir ve benzetimi yeniden çalıştırabilirsiniz.

Güvenlik olayı ayarları

Microsoft Sentinel'in uyarıları eyleme dönüştürülebilir olaylara dönüştürip dönüştürmediğini seçin.

Olay oluşturma varsayılan olarak etkindir. Microsoft Sentinel, kural tarafından oluşturulan her uyarıdan tek ve ayrı bir olay oluşturur.

Bu kuralın herhangi bir olayın oluşturulmasına neden olmasını istemiyorsanız (örneğin, bu kural yalnızca sonraki analiz için bilgi toplamak içinse), bunu Devre Dışı olarak ayarlayın.

Önemli

Microsoft Sentinel'i birleşik güvenlik operasyonları platformuna eklerseniz, olay oluşturmak Microsoft Defender XDR'nin sorumluluğundadır. Bununla birlikte, Defender XDR'nin bu uyarı için olaylar oluşturmasını istiyorsanız, bu ayarı Etkin bırakmalısınız. Defender XDR burada tanımlanan yönergeleri alır.

Bu, Microsoft Defender hizmetlerinde oluşturulan uyarılar için olaylar oluşturan Microsoft güvenlik çözümleme kuralı türüyle karıştırılmamalıdır. Microsoft Sentinel'i birleşik güvenlik operasyonları platformuna eklediğinizde bu kurallar otomatik olarak devre dışı bırakılır.

Her uyarı için bir olay yerine bir uyarı grubundan tek bir olay oluşturulmasını istiyorsanız sonraki bölüme bakın.

Uyarı gruplandırma

Uyarıların olaylarda nasıl gruplandırılıp gruplandırılmayacağını seçin. Varsayılan olarak, Microsoft Sentinel oluşturulan her uyarı için bir olay oluşturur. Bunun yerine birkaç uyarıyı tek bir olay halinde gruplandırma seçeneğiniz vardır.

Olay yalnızca tüm uyarılar oluşturulduktan sonra oluşturulur. Tüm uyarılar, oluşturuldukten hemen sonra olaya eklenir.

En fazla 150 uyarı tek bir olay halinde gruplandırılabilir. Bunları tek bir olay halinde gruplandıran bir kural tarafından 150'den fazla uyarı oluşturulursa, özgün olayla aynı olay ayrıntılarına sahip yeni bir olay oluşturulur ve fazla uyarılar yeni olayda gruplandırılır.

Uyarıları birlikte gruplandırmak için uyarı gruplandırma ayarını Etkin olarak ayarlayın.

Uyarıları gruplandırırken göz önünde bulundurmanız gereken birkaç seçenek vardır:

Zaman çerçevesi: Varsayılan olarak, bir olaydaki ilk uyarıdan 5 saat sonra oluşturulan uyarılar aynı olaya eklenir. 5 saat sonra yeni bir olay oluşturulur. Bu süreyi 5 dakika ile 7 gün arasında bir süreyle değiştirebilirsiniz.

Gruplandırma ölçütleri: Gruba hangi uyarıların dahil olduğunu belirlemeyi seçin. Aşağıdaki tabloda olası seçenekler gösterilmektedir:

Seçenek Açıklama Tüm varlıklar eşleşiyorsa uyarıları tek bir olay halinde gruplandırma Uyarılar, daha önce tanımlanan eşlenmiş varlıkların her biri için aynı değerleri paylaşıyorsa birlikte gruplandırılır. Önerilen ayar budur. Bu kural tarafından tetiklenen tüm uyarıları tek bir olay halinde gruplandırma Bu kural tarafından oluşturulan tüm uyarılar, aynı değerleri paylaşmasalar bile birlikte gruplandırılır. Seçilen varlıklar ve ayrıntılar eşleşiyorsa uyarıları tek bir olay halinde gruplandırma Bu ayar için seçtiğiniz tüm eşlenen varlıklar, uyarı ayrıntıları ve özel ayrıntılar için aynı değerleri paylaşıyorlarsa, uyarılar birlikte gruplandırılır. Bu seçeneği belirlediğinizde görüntülenen açılan listelerden varlıkları ve ayrıntıları seçin.

Örneğin, kaynak veya hedef IP adreslerine göre ayrı olaylar oluşturmak veya belirli bir varlık ve önem derecesiyle eşleşen uyarıları gruplandırmak istiyorsanız bu ayarı kullanmak isteyebilirsiniz.

Not: Bu seçeneği belirlediğinizde, kural için en az bir varlık veya ayrıntı seçilmiş olmalıdır. Aksi takdirde kural doğrulaması başarısız olur ve kural oluşturulmaz.Olayları yeniden açma: Bir olay çözülmüş ve kapatılmışsa ve daha sonra bu olaya ait olması gereken başka bir uyarı oluşturulursa, kapatılan olayın yeniden açılmasını istiyorsanız bu ayarı Etkin olarak ayarlayın ve yeni uyarının yeni bir olay oluşturmasını istiyorsanız Devre Dışı olarak bırakın.

Microsoft Sentinel'i birleşik güvenlik operasyonları platformuna eklerseniz, kapatılan olayları yeniden açma seçeneği kullanılamaz .

Otomatik yanıt

Microsoft Sentinel, aşağıdaki durumlarda otomatik yanıtların gerçekleşmesini sağlar:

- Bu analiz kuralı tarafından bir uyarı oluşturulur.

- Bu analiz kuralı tarafından oluşturulan uyarılardan bir olay oluşturulur.

- Bir olay, bu analiz kuralı tarafından oluşturulan uyarılarla güncelleştirilir.

Oluşturulabilen ve otomatikleştirilebilen farklı yanıt türleri hakkında her şeyi öğrenmek için bkz . Microsoft Sentinel'de tehdit yanıtını otomasyon kurallarıyla otomatikleştirme.

Otomasyon kuralları başlığı altında sihirbaz, çalışma alanının tamaminde önceden tanımlanmış olan ve koşulları bu analiz kuralı için geçerli olan otomasyon kurallarının listesini görüntüler. Bu mevcut kurallardan herhangi birini düzenleyebilir veya yalnızca bu analiz kuralı için geçerli olan yeni bir otomasyon kuralı oluşturabilirsiniz.

Temel önceliklendirme, atama, iş akışı ve olayların kapatılmasını gerçekleştirmek için otomasyon kurallarını kullanın.

Daha karmaşık görevleri otomatikleştirin ve bu otomasyon kurallarından playbook'ları çağırarak tehditleri düzeltmek için uzak sistemlerden yanıtları çağırabilirsiniz. Olaylar ve tek tek uyarılar için playbook'ları çağırabilirsiniz.

Playbook'lar ve otomasyon kuralları oluşturma hakkında daha fazla bilgi ve yönergeler için bkz . Tehdit yanıtlarını otomatikleştirme.

Olay tetikleyicisinin ne zaman kullanılacağı, olay güncelleştirilmiş tetikleyicisi veya oluşturulan uyarı tetikleyicisi hakkında daha fazla bilgi için bkz. Microsoft Sentinel playbook'larında tetikleyicileri ve eylemleri kullanma.

Uyarı otomasyonu (klasik) başlığı altında, Mart 2026'da kullanım dışı bırakılacağı için eski bir yöntem kullanılarak otomatik olarak çalışacak şekilde yapılandırılmış playbook'ların listesini görebilirsiniz. Bu listeye hiçbir şey ekleyemezsiniz. Burada listelenen tüm playbook'larda, playbook'ları çağırmak için uyarı tarafından oluşturulan tetikleyiciye göre otomasyon kuralları oluşturulmalıdır. Bunu yaptıktan sonra, burada listelenen playbook satırının sonundaki üç noktayı seçin ve Kaldır'ı seçin. Tam yönergeler için bkz . Microsoft Sentinel uyarı tetikleyicisi playbook'larınızı otomasyon kurallarına geçirme.

Sonraki adımlar

Ortamınızdaki tehditleri algılamak için Microsoft Sentinel analiz kurallarını kullanırken, ortamınız için tam güvenlik kapsamı sağlamak için bağlı veri kaynaklarınızla ilişkili tüm kuralları etkinleştirdiğinizden emin olun.

Kural etkinleştirmeyi otomatikleştirmek için api ve PowerShell aracılığıyla Microsoft Sentinel'e kurallar gönderin, ancak bunu yapmak için ek çaba gerekir. API veya PowerShell kullanırken, kuralları etkinleştirmeden önce kuralları JSON'a aktarmanız gerekir. API veya PowerShell, Microsoft Sentinel'in birden çok örneğinde kuralları her örnekte aynı ayarlarla etkinleştirirken yararlı olabilir.

Daha fazla bilgi için bkz.

- ARM şablonlarına ve arm şablonlarından analiz kurallarını dışarı ve içeri aktarma

- Microsoft Sentinel'de analiz kuralları sorunlarını giderme

- Microsoft Sentinel'de olaylara gitme ve olayları araştırma

- Microsoft Sentinel'de varlıklar

- Öğretici: Microsoft Sentinel'de playbook'ları otomasyon kurallarıyla kullanma

Ayrıca, özel bağlayıcıyla Yakınlaştırma'yı izlerken özel analiz kurallarını kullanma örneğinden de bilgi edinin.