Tehditleri algılamak için eşleşen analiz kullanma

Microsoft Defender Tehdit Analizi Analytics kuralıyla yüksek kaliteli uyarılar ve olaylar oluşturmak için Microsoft tarafından üretilen tehdit bilgilerinden yararlanın. Microsoft Sentinel'deki bu yerleşik kural, Göstergeleri Ortak Olay Biçimi (CEF) günlükleri, etki alanı ve IPv4 tehdit göstergeleriyle Windows DNS olayları, syslog verileri ve daha fazlası ile eşleştirir.

Önemli

Eşleşen analiz şu anda önizleme aşamasındadır. Beta, önizleme aşamasında olan veya henüz genel kullanıma sunulmamış Azure özellikleri için geçerli olan daha yasal koşullar için Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları'na bakın.

Önkoşullar

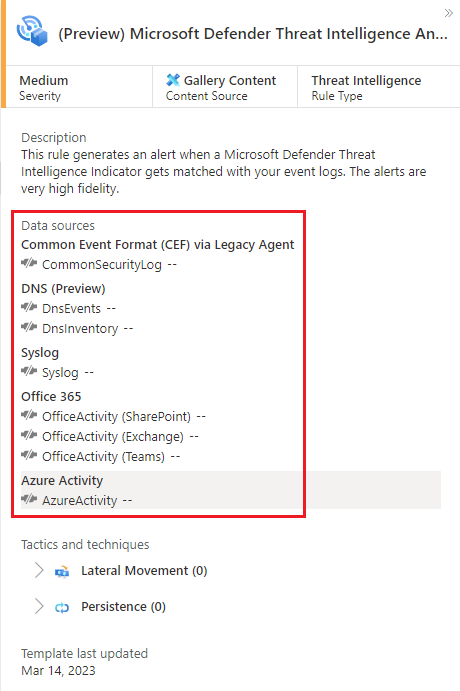

Yüksek uygunluk uyarıları ve olayları oluşturmak için desteklenen veri bağlayıcılarından birini veya daha fazlasını yüklemeniz gerekir. Premium Microsoft Defender Tehdit Analizi lisansı gerekmez. Bu veri kaynaklarını bağlamak için İçerik hub'ından uygun çözümleri yükleyin:

- Common Event Format

- DNS (önizleme)

- Syslog

- Office etkinlik günlükleri

- Azure etkinlik günlükleri

- ASIM DNS günlükleri

- ASIM Ağ oturumları

Örneğin, veri kaynağınıza bağlı olarak aşağıdaki çözümleri ve veri bağlayıcılarını kullanabilirsiniz:

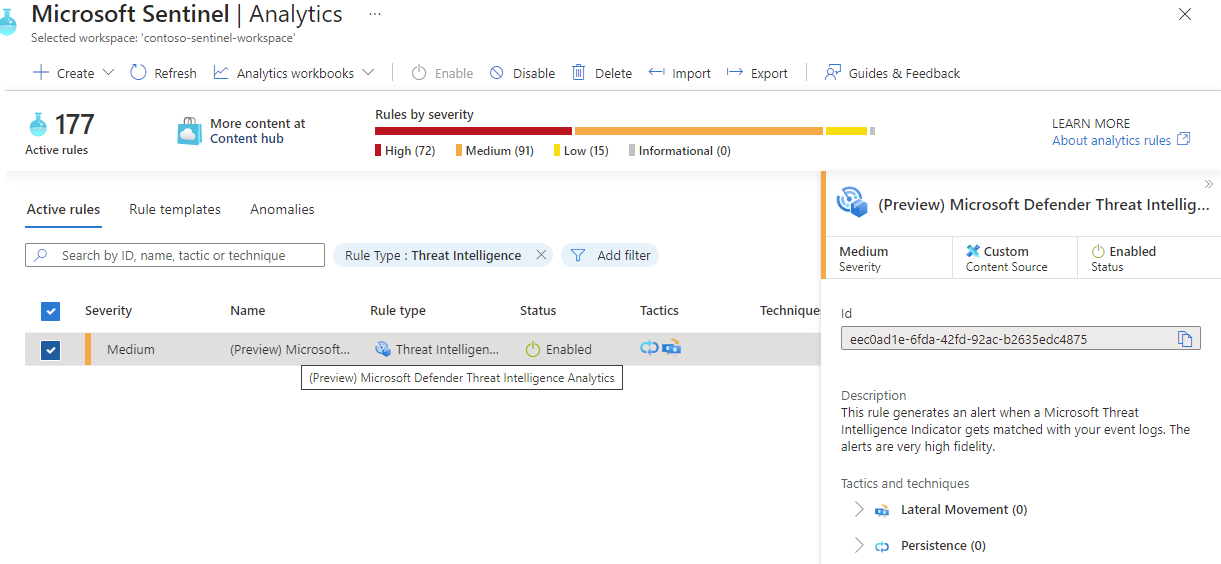

Eşleşen analiz kuralını yapılandırma

eşleşen analiz, Microsoft Defender Tehdit Analizi Analytics kuralını etkinleştirdiğinizde yapılandırılır.

Yapılandırma bölümünün altında Analiz menüsünü seçin.

Kural şablonları sekmesini seçin.

Arama penceresine tehdit bilgileri girin.

Microsoft Defender Tehdit Analizi Analytics kural şablonunu seçin.

Kural oluştur'u seçin. Kural ayrıntıları salt okunurdur ve kuralın varsayılan durumu etkinleştirilir.

Oluştur'u Gözden Geçir'i> seçin.

Veri kaynakları ve göstergeler

Microsoft Defender Tehdit Analizi Analytics, günlüklerinizi etki alanı, IP ve URL göstergeleriyle aşağıdaki yollarla eşleştirir:

- Log Analytics tablosuna alınan CEF günlükleri

CommonSecurityLog, alanda doldurulduysaRequestURLURL ve etki alanı göstergeleriyle ve alandaki IPv4 göstergeleriyleDestinationIPeşleşmektedir. - Tabloya

DnsEventsalınan Windows DNS günlükleri,SubType == "LookupQuery"alanda doldurulanNameetki alanı göstergeleriyle ve alandaki IPv4 göstergeleriyleIPAddresseseşleşir. - Tabloya alınan syslog olayları,

Facility == "cron"doğrudan alandanSyslogetki alanı ve IPv4 göstergeleriyleSyslogMessageeşleşir. - Tabloya alınan Office etkinlik günlükleri doğrudan alandan

OfficeActivityIPv4 göstergeleriyleClientIPeşleşebilir. - Tabloya alınan Azure etkinlik günlükleri doğrudan alandan

AzureActivityIPv4 göstergeleriyleCallerIpAddresseşleşebilir. - Tabloya

ASimDnsActivityLogsalınan ASIM DNS günlükleri, alanda doldurulduysaDnsQueryetki alanı göstergeleriyle ve alandaki IPv4 göstergeleriyle eşleşerDnsResponseName. - Tabloya alınan ASIM Ağ Oturumları, aşağıdaki alanlardan birinde veya daha fazlasında doldurulduysa IPv4 göstergeleriyle eşleşmektedir:

DstIpAddr,DstNatIpAddr,SrcNatIpAddr, ,SrcIpAddr,DvcIpAddr.ASimNetworkSessionLogs

Eşleşen analiz tarafından oluşturulan bir olayı önceliklendirme

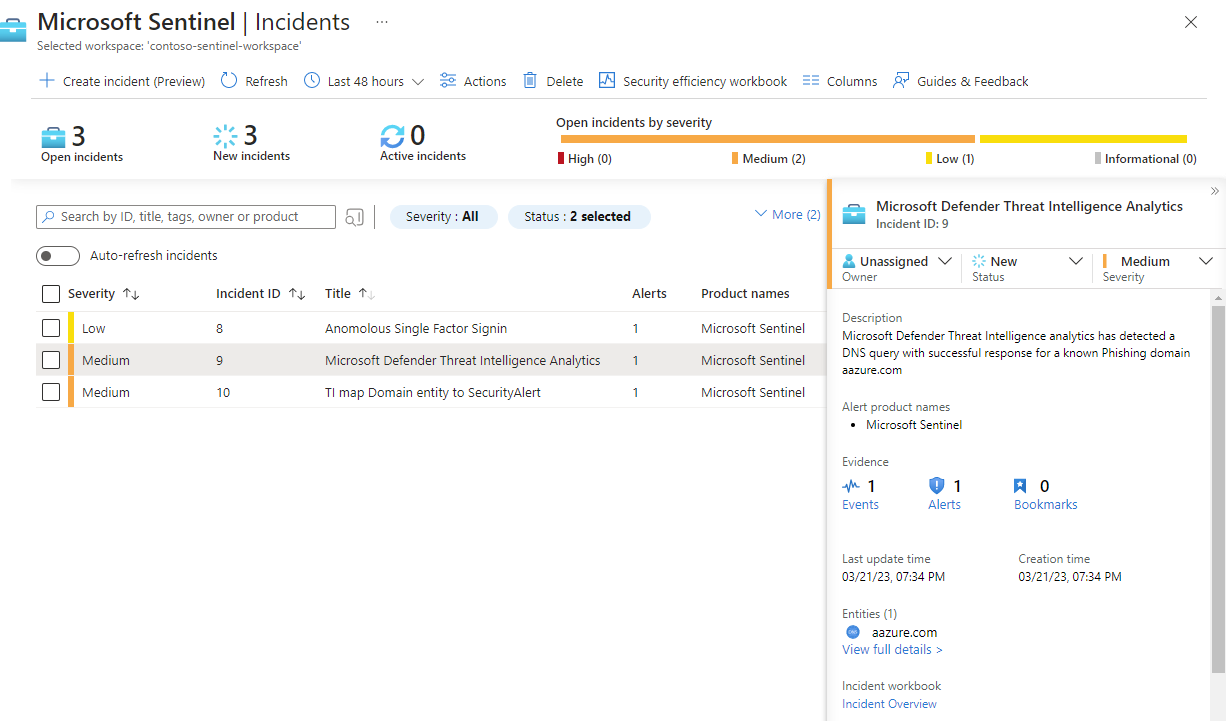

Microsoft'un analizi bir eşleşme bulursa, oluşturulan tüm uyarılar olaylar halinde gruplandırılır.

Microsoft Defender Tehdit Analizi Analytics kuralı tarafından oluşturulan olayları önceliklendirmek için aşağıdaki adımları kullanın:

Microsoft Defender Tehdit Analizi Analytics kuralını etkinleştirdiğiniz Microsoft Sentinel çalışma alanında Olaylar'ı seçin ve Microsoft Defender Tehdit Analizi Analytics'i arayın.

Bulunan tüm olaylar kılavuzda görünür.

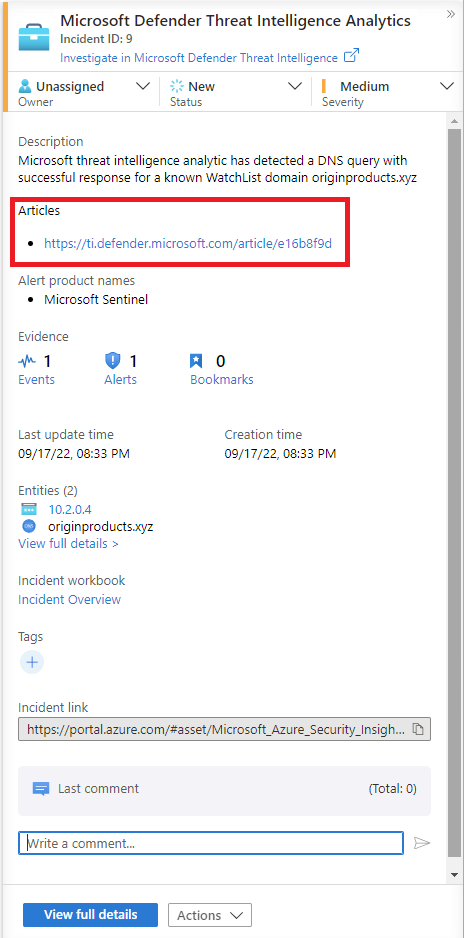

Varlıkları ve olayla ilgili belirli uyarılar gibi diğer ayrıntıları görüntülemek için Tüm ayrıntıları görüntüle'yi seçin.

Aşağıda bir örnek verilmiştir.

Uyarılara ve olaya atanan önem derecesini gözlemleyin. Göstergenin nasıl eşlendiğine bağlı olarak, uyarıya uygun bir önem derecesi atanır.

InformationalHighÖrneğin, gösterge trafiğe izin veren güvenlik duvarı günlükleriyle eşleşiyorsa, yüksek önem derecesi uyarısı oluşturulur. Aynı gösterge trafiği engelleyen güvenlik duvarı günlükleriyle eşleştirildiyse, oluşturulan uyarı düşük veya orta düzeydedir.Uyarılar daha sonra göstergenin gözlemlenebilir temelinde gruplandırılır. Örneğin, etki alanıyla eşleşen

contoso.com24 saatlik bir zaman diliminde oluşturulan tüm uyarılar, en yüksek uyarı önem derecesine göre atanmış önem derecesine sahip tek bir olay halinde gruplandırılır.Gösterge bilgilerini gözlemleyin. Eşleşme bulunduğunda gösterge Log Analytics

ThreatIntelligenceIndicatorstablosunda yayımlanır ve Tehdit Bilgileri sayfasında görünür. Bu kuraldan yayımlanan tüm göstergeler için kaynak Microsoft Defender Tehdit Analizi Analytics olarak tanımlanır.

Aşağıda tabloya bir örnek verilmiştır ThreatIntelligenceIndicators .

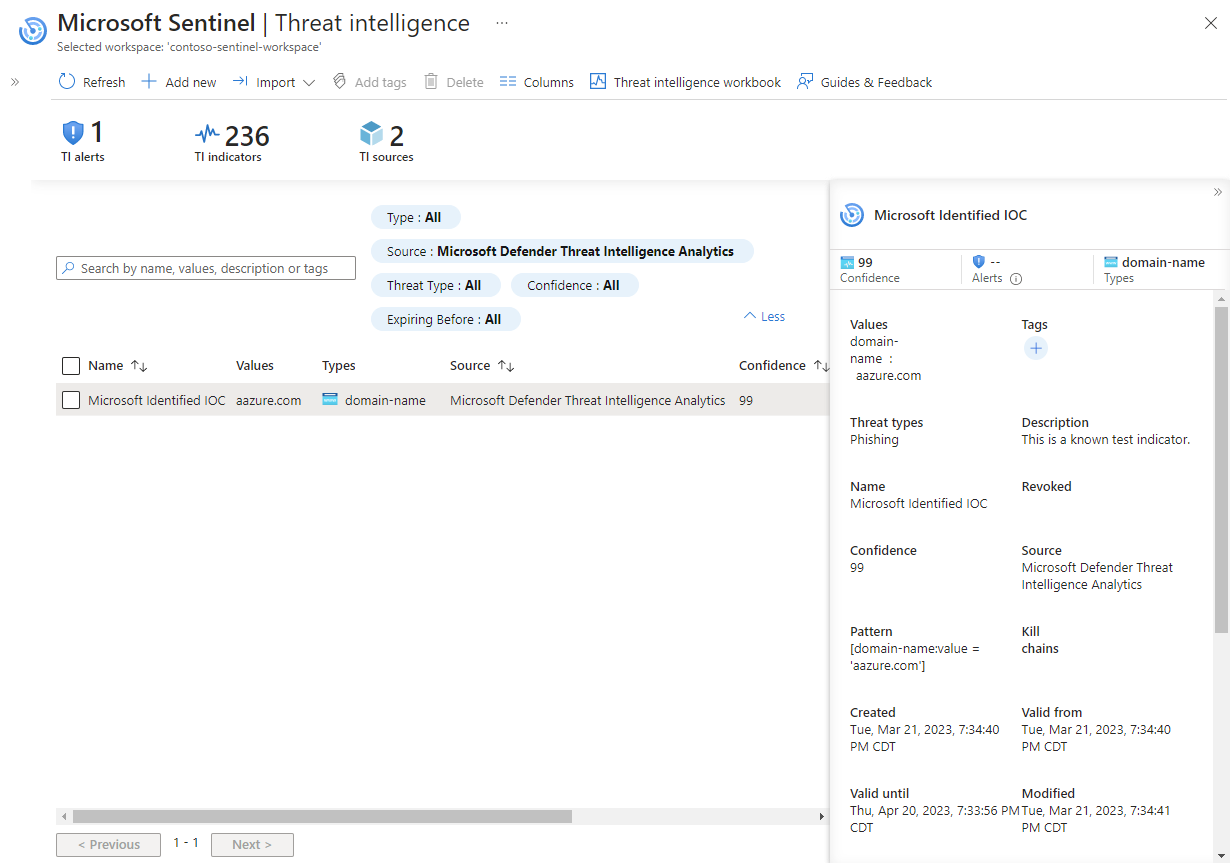

Tehdit Bilgileri sayfasının bir örneği aşağıda verilmiştır.

Microsoft Defender Tehdit Analizi'dan daha fazla bağlam alma

Bazı Microsoft Defender Tehdit Analizi göstergeleri, yüksek uygunluk uyarıları ve olaylarının yanı sıra Microsoft Defender Tehdit Analizi topluluk portalındaki bir başvuru makalesinin bağlantısını içerir.

Daha fazla bilgi için bkz. Microsoft Defender Tehdit Analizi nedir?.

İlgili içerik

Bu makalede, uyarılar ve olaylar oluşturmak için Microsoft tarafından üretilen tehdit bilgilerini bağlamayı öğrendiniz. Microsoft Sentinel'deki tehdit bilgileri hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

- Microsoft Sentinel'de tehdit göstergeleriyle çalışma.

- Microsoft Sentinel'i STIX/TAXII tehdit bilgileri akışlarına bağlayın.

- Tehdit bilgileri platformlarını Microsoft Sentinel'e bağlayın.

- Microsoft Sentinel ile hangi TIP platformlarının, TAXII akışlarının ve zenginleştirmelerinin kolayca tümleştirilebileceğini görün.