Analiz kurallarında tehdit göstergelerini kullanma

Tümleştirdiğiniz tehdit bilgilerine göre otomatik olarak uyarılar oluşturmak için analiz kurallarınızı tehdit göstergelerinizle güçlendirin.

Önkoşullar

- Tehdit göstergeleri. Bu göstergeler tehdit bilgileri akışlarından, tehdit bilgileri platformlarından, düz bir dosyadan toplu içeri aktarmadan veya el ile girişten olabilir.

- Veri kaynakları. Veri bağlayıcılarınızdaki olaylar Microsoft Sentinel çalışma alanınıza akıyor olmalıdır.

- biçiminde

TI map...bir analiz kuralı. Sahip olduğunuz tehdit göstergelerini, alınan olaylarla eşleyebilmesi için bu biçimi kullanmalıdır.

Güvenlik uyarıları oluşturmak için kural yapılandırma

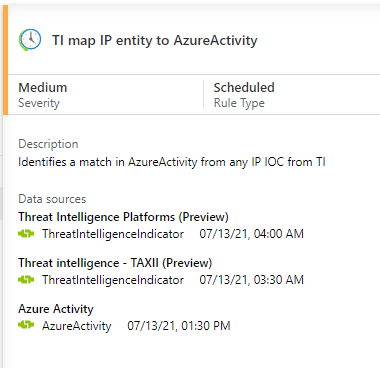

Aşağıdaki örnekte, Microsoft Sentinel'e aktardığınız tehdit göstergelerini kullanarak güvenlik uyarıları oluşturmak için bir kuralın nasıl etkinleştirileceği ve yapılandırılacağı gösterilmektedir. Bu örnekte, TI eşleme IP varlığı adlı kural şablonunu AzureActivity ile eşleyin. Bu kural tüm IP adresi türündeki tehdit göstergelerini tüm Azure Etkinliği olaylarınızla eşleştirir. Bir eşleşme bulunduğunda, güvenlik operasyonları ekibiniz tarafından araştırılan ilgili olayla birlikte bir uyarı oluşturulur.

Bu belirli analiz kuralı, Azure Etkinlik veri bağlayıcısını gerektirir (Azure abonelik düzeyi olaylarınızı içeri aktarmak için). Ayrıca Tehdit Bilgileri veri bağlayıcılarından birini veya her ikisini de gerektirir (tehdit göstergelerini içeri aktarmak için). Bu kural, içeri aktarılan göstergelerden veya el ile oluşturulan göstergelerden de tetikler.

Tehdit Bilgileri veri bağlayıcılarını ve Azure Etkinlik verilerini Azure Etkinlik veri bağlayıcısını kullanarak tehdit göstergelerini içeri aktardığınız çalışma alanını seçin.

Microsoft Sentinel menüsünde, Yapılandırma bölümünün altında Analiz'i seçin.

Kullanılabilir analiz kuralı şablonlarının listesini görmek için Kural şablonları sekmesini seçin.

TI eşleme IP varlığı başlıklı kuralı AzureActivity ile eşleyin ve gerekli tüm veri kaynaklarını bağladığınızdan emin olun.

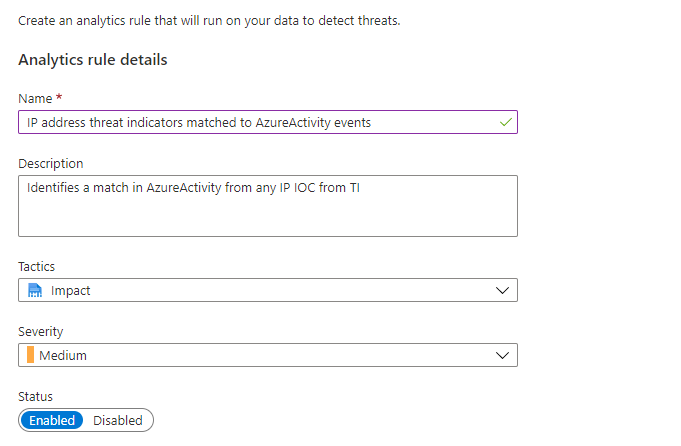

TI eşleme IP varlığını AzureActivity kuralına eşleyin. Ardından kural yapılandırma sihirbazını açmak için Kural oluştur'u seçin. Sihirbazdaki ayarları yapılandırın ve ardından İleri: Kural mantığını >ayarla 'yı seçin.

Sihirbazın kural mantığı bölümü aşağıdaki öğelerle önceden doldurulur:

- Kuralda kullanılan sorgu.

- Microsoft Sentinel'e hesaplar, IP adresleri ve URL'ler gibi varlıkları nasıl tanıyacaklarını açıklayan varlık eşlemeleri. Olaylar ve araştırmalar daha sonra bu kural tarafından oluşturulan tüm güvenlik uyarılarındaki verilerle nasıl çalışıldığını anlayabilir.

- Bu kuralı çalıştırmak için zamanlama.

- Güvenlik uyarısı oluşturulmadan önce gereken sorgu sonuçlarının sayısı.

Şablondaki varsayılan ayarlar şunlardır:

- Saatte bir çalıştır.

- Tablodaki ip adresi tehdit göstergelerini, tablodaki

ThreatIntelligenceIndicatorolayların son bir saati içinde bulunan herhangi bir IP adresiyle eşleştirinAzureActivity. - Eşleşmelerin bulunduğunu belirtmek için sorgu sonuçları sıfırdan büyükse bir güvenlik uyarısı oluşturun.

- Kuralın etkinleştirildiğinden emin olun.

Varsayılan ayarları bırakabilir veya gereksinimlerinizi karşılayacak şekilde değiştirebilirsiniz. Olay ayarları sekmesinde olay oluşturma ayarlarını tanımlayabilirsiniz. Daha fazla bilgi için bkz. Tehditleri algılamak için özel analiz kuralları oluşturma. İşiniz bittiğinde Otomatik yanıt sekmesini seçin.

Bu analiz kuralından bir güvenlik uyarısı oluşturulduğunda tetiklemesini istediğiniz tüm otomasyonları yapılandırın. Microsoft Sentinel'de otomasyon, Azure Logic Apps tarafından desteklenen otomasyon kuralları ve playbook'ların birleşimlerini kullanır. Daha fazla bilgi edinmek için bkz . Öğretici: Microsoft Sentinel'de playbook'ları otomasyon kurallarıyla kullanma. İşiniz bittiğinde devam etmek için İleri: Gözden Geçir'i > seçin.

Kural doğrulamasının geçtiğini belirten bir ileti gördüğünüzde Oluştur'u seçin.

Kurallarınızı gözden geçirin

Etkinleştirilen kurallarınızı Microsoft Sentinel'in Analytics bölümünün Etkin kurallar sekmesinde bulabilirsiniz. Etkin kuralı buradan düzenleyin, etkinleştirin, devre dışı bırakın, çoğaltın veya silin. Yeni kural etkinleştirme sonrasında hemen çalışır ve ardından tanımlanan zamanlamaya göre çalışır.

Varsayılan ayarlara göre, kural zamanlamaya göre her çalıştığında, bulunan tüm sonuçlar bir güvenlik uyarısı oluşturur. Microsoft Sentinel'deki güvenlik uyarılarını Microsoft Sentinel'in Günlükler bölümünde, Microsoft Sentinel grubunun altında görmek için tabloya SecurityAlert bakın.

Microsoft Sentinel'de analiz kurallarından oluşturulan uyarılar da güvenlik olayları oluşturur. Microsoft Sentinel menüsündeki Tehdit Yönetimi'nin altında Olaylar'ı seçin. Güvenlik operasyonları ekiplerinizin uygun yanıt eylemlerini belirlemek için önceliklendirme ve araştırma yaptıkları olaylardır. Daha fazla bilgi için bkz . Öğretici: Microsoft Sentinel ile olayları araştırma.

Not

Analiz kuralları aramaları 14 günden fazla kısıtladığı için Microsoft Sentinel, analiz kuralları aracılığıyla eşleştirme amacıyla kullanılabilir olduklarından emin olmak için göstergeleri 12 günde bir yeniler.

İlgili içerik

Bu makalede tehditleri algılamak için tehdit bilgileri göstergelerini kullanmayı öğrendiniz. Microsoft Sentinel'deki tehdit bilgileri hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

- Microsoft Sentinel'de tehdit göstergeleriyle çalışma.

- Microsoft Sentinel'i STIX/TAXII tehdit bilgileri akışlarına bağlayın.

- Tehdit bilgileri platformlarını Microsoft Sentinel'e bağlayın.

- Microsoft Sentinel ile hangi TIP platformlarının, TAXII akışlarının ve zenginleştirmelerinin kolayca tümleştirilebileceğini görün.