Service Fabric kümesi güvenlik senaryoları

Azure Service Fabric kümesi, sahip olduğunuz bir kaynaktır. Yetkisiz kullanıcıların bunlara bağlanmasını önlemeye yardımcı olmak için kümelerinizin güvenliğini sağlamak sizin sorumluluğunuzdadır. Güvenli küme, özellikle kümede üretim iş yüklerini çalıştırırken önemlidir. Güvenli olmayan bir küme oluşturmak mümkündür, ancak küme yönetim uç noktalarını genel İnternet'te kullanıma sunarsa anonim kullanıcılar bu kümeye bağlanabilir. Güvenli olmayan kümeler üretim iş yükleri için desteklenmez.

Bu makale, Azure kümeleri ve tek başına kümeler için güvenlik senaryolarına ve bunları uygulamak için kullanabileceğiniz çeşitli teknolojilere genel bir bakış sağlar:

- Düğümden düğüme güvenlik

- İstemciden düğüme güvenlik

- Service Fabric rol tabanlı erişim denetimi

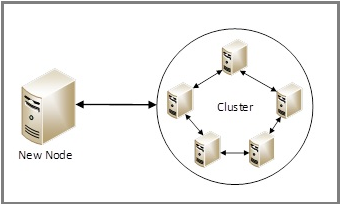

Düğümden düğüme güvenlik

Düğümden düğüme güvenlik, bir kümedeki VM'ler veya bilgisayarlar arasındaki iletişimin güvenliğini sağlar. Bu güvenlik senaryosu yalnızca kümeye katılma yetkisi olan bilgisayarların kümedeki uygulamaları ve hizmetleri barındırmaya katılmasını sağlar.

Azure'da çalışan kümeler ve Windows üzerinde çalışan tek başına kümeler, Windows Server bilgisayarları için sertifika güvenliğini veya Windows güvenliğini kullanabilir.

Düğümden düğüme sertifika güvenliği

Service Fabric, küme oluştururken düğüm türü yapılandırmasının bir parçası olarak belirttiğiniz X.509 sunucu sertifikalarını kullanır. Sertifika güvenliğini Azure portalında, Azure Resource Manager şablonu kullanarak veya tek başına bir JSON şablonu kullanarak ayarlayabilirsiniz. Bu makalenin sonunda, bu sertifikaların ne olduğu ve bunları nasıl edinebileceğiniz veya oluşturabileceğinize ilişkin kısa bir genel bakış görebilirsiniz.

Service Fabric SDK'sının varsayılan davranışı, sertifikayı gelecekteki süre sonu tarihine en uzak olan şekilde dağıtmak ve yüklemektir. Bu birincil sertifika, istemciden düğüme güvenlik için ayarladığınız yönetici istemcisinden ve salt okunur istemci sertifikalarından farklı olmalıdır. SDK'nın klasik davranışı, el ile başlatılan geçişlere izin vermek için birincil ve ikincil sertifikaların tanımlanmasına izin verir; yeni işlevsellik üzerinde kullanılması önerilmez.

Azure için bir kümede sertifika güvenliğini ayarlamayı öğrenmek için bkz . Azure Resource Manager şablonu kullanarak küme ayarlama.

Tek başına bir Windows Server kümesi için kümede sertifika güvenliğini ayarlamayı öğrenmek için bkz . X.509 sertifikalarını kullanarak Windows'ta tek başına bir kümenin güvenliğini sağlama.

Düğümden düğüme Windows güvenliği

Not

Windows kimlik doğrulaması Kerberos'a dayanır. NTLM, kimlik doğrulama türü olarak desteklenmez.

Mümkün olduğunda, Service Fabric kümeleri için X.509 sertifika kimlik doğrulamasını kullanın.

Tek başına bir Windows Server kümesi için Windows güvenliğini ayarlamayı öğrenmek için bkz . Windows güvenliğini kullanarak Windows'ta tek başına bir kümenin güvenliğini sağlama.

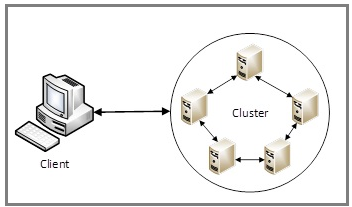

İstemciden düğüme güvenlik

İstemciden düğüme güvenlik istemcilerin kimliğini doğrular ve bir istemci ile kümedeki tek tek düğümler arasındaki iletişimin güvenliğini sağlar. Bu tür güvenlik, kümeye ve kümeye dağıtılan uygulamalara yalnızca yetkili kullanıcıların erişebilmesini sağlamaya yardımcı olur. İstemciler, Windows güvenlik kimlik bilgileri veya sertifika güvenlik kimlik bilgileri aracılığıyla benzersiz olarak tanımlanır.

Azure'da çalışan kümeler ve Windows üzerinde çalışan tek başına kümeler sertifika güvenliğini veya Windows güvenliğini kullanabilir, ancak mümkün olduğunda X.509 sertifika kimlik doğrulamasını kullanmanız önerilir.

İstemciden düğüme sertifika güvenliği

Azure portalında, Resource Manager şablonu kullanarak veya tek başına bir JSON şablonu kullanarak kümeyi oluştururken istemciden düğüme sertifika güvenliğini ayarlayın. Sertifikayı oluşturmak için bir yönetici istemci sertifikası veya kullanıcı istemci sertifikası belirtin. En iyi yöntem olarak, belirttiğiniz yönetici istemci ve kullanıcı istemci sertifikaları düğümden düğüme güvenlik için belirttiğiniz birincil ve ikincil sertifikalardan farklı olmalıdır. Küme sertifikaları, istemci yönetici sertifikaları ile aynı haklara sahiptir. Ancak, bunlar güvenlik için en iyi uygulama olarak yönetici kullanıcılar tarafından değil, yalnızca küme tarafından kullanılmalıdır.

Yönetici sertifikasını kullanarak kümeye bağlanan istemcilerin yönetim özelliklerine tam erişimi vardır. Salt okunur kullanıcı istemci sertifikasını kullanarak kümeye bağlanan istemciler, yönetim özelliklerine yalnızca okuma erişimine sahiptir. Bu sertifikalar, bu makalenin devamında açıklanan Service Fabric RBAC için kullanılır.

Azure için bir kümede sertifika güvenliğini ayarlamayı öğrenmek için bkz . Azure Resource Manager şablonu kullanarak küme ayarlama.

Tek başına bir Windows Server kümesi için kümede sertifika güvenliğini ayarlamayı öğrenmek için bkz . X.509 sertifikalarını kullanarak Windows'ta tek başına bir kümenin güvenliğini sağlama.

Azure'da istemciden düğüme Microsoft Entra güvenliği

Microsoft Entra ID, kuruluşların (kiracı olarak bilinir) uygulamalara kullanıcı erişimini yönetmesini sağlar. Uygulamalar, web tabanlı oturum açma kullanıcı arabirimine ve yerel istemci deneyimine sahip olanlara ayrılır. Henüz bir kiracı oluşturmadıysanız, Microsoft Entra kiracısını alma makalesini okuyarak başlayın.

Azure'da çalışan kümeler için, yönetim uç noktalarına erişimin güvenliğini sağlamak için Microsoft Entra Id'yi de kullanabilirsiniz. Service Fabric kümesi, web tabanlı Service Fabric Explorer ve Visual Studio dahil olmak üzere yönetim işlevselliğine çeşitli giriş noktaları sunar. Sonuç olarak, kümeye erişimi denetlemek için iki Microsoft Entra uygulaması oluşturursunuz: bir web uygulaması ve bir yerel uygulama. Gerekli Microsoft Entra yapıtlarını oluşturmayı ve kümeyi oluştururken bunları doldurmayı öğrenmek için bkz . İstemcilerin kimliğini doğrulamak için Microsoft Entra Kimliğini ayarlama.

Güvenlik önerileri

Azure'da barındırılan bir genel ağda dağıtılan Service Fabric kümeleri için istemciden düğüme karşılıklı kimlik doğrulaması önerisi şöyledir:

- İstemci kimliği için Microsoft Entra Kimliğini kullanma

- Http iletişiminin sunucu kimliği ve TLS şifrelemesi için bir sertifika

Azure'da barındırılan bir genel ağda dağıtılan Service Fabric kümeleri için düğümden düğüme güvenlik önerisi, düğümlerin kimliğini doğrulamak için küme sertifikası kullanmaktır.

Tek başına Windows Server kümeleri için, Windows Server 2012 R2 ve Windows Active Directory'niz varsa, Grup Yönetilen Hizmet Hesapları ile Windows güvenliği kullanmanızı öneririz. Aksi takdirde, Windows hesaplarıyla Windows güvenliği kullanın.

Service Fabric rol tabanlı erişim denetimi

Farklı kullanıcı grupları için belirli küme işlemlerine erişimi sınırlamak için erişim denetimini kullanabilirsiniz. Bu, kümenin daha güvenli hale getirmesine yardımcı olur. Bir kümeye bağlanan istemciler için iki erişim denetimi türü desteklenir: Yönetici rolü ve Kullanıcı rolü.

Yönetici rolüne atanan kullanıcılar, okuma ve yazma özellikleri de dahil olmak üzere yönetim özelliklerine tam erişime sahiptir. Varsayılan olarak Kullanıcı rolüne atanan kullanıcılar, yönetim özelliklerine (örneğin, sorgu özellikleri) yalnızca okuma erişimine sahiptir. Ayrıca uygulamaları ve hizmetleri de çözümleyebilirler.

Kümeyi oluştururken Yönetici ve Kullanıcı istemci rollerini ayarlayın. Her rol türü için ayrı kimlikler (örneğin, sertifikalar veya Microsoft Entra Id kullanarak) sağlayarak roller atayın. Varsayılan erişim denetimi ayarları ve varsayılan ayarları değiştirme hakkında daha fazla bilgi için bkz . Service Fabric istemcileri için Service Fabric rol tabanlı erişim denetimi.

X.509 sertifikaları ve Service Fabric

X.509 dijital sertifikaları genellikle istemcilerin ve sunucuların kimliğini doğrulamak için kullanılır. Ayrıca iletileri şifrelemek ve dijital olarak imzalamak için de kullanılır. Service Fabric, bir kümenin güvenliğini sağlamak ve uygulama güvenliği özellikleri sağlamak için X.509 sertifikalarını kullanır. X.509 dijital sertifikaları hakkında daha fazla bilgi için bkz . Sertifikalarla çalışma. Azure'da Service Fabric kümelerinin sertifikalarını yönetmek için Key Vault kullanırsınız.

Dikkate alınması gereken bazı önemli şeyler:

- Üretim iş yüklerini çalıştıran kümeler için sertifika oluşturmak için, doğru yapılandırılmış bir Windows Server sertifika hizmetini veya onaylı bir sertifika yetkilisinden (CA) bir sertifika hizmeti kullanın.

- Üretim ortamında MakeCert.exe gibi araçları kullanarak oluşturduğunuz geçici sertifikaları veya test sertifikalarını asla kullanmayın.

- Otomatik olarak imzalanan bir sertifika kullanabilirsiniz, ancak yalnızca bir test kümesinde kullanabilirsiniz. Üretimde otomatik olarak imzalanan sertifika kullanmayın.

- Sertifika parmak izini oluştururken bir SHA1 parmak izi oluşturduğunuzdan emin olun. SHA1, İstemci ve Küme sertifikası parmak izlerini yapılandırırken kullanılandır.

Küme ve sunucu sertifikası (gerekli)

Bu sertifikalar (birincil ve isteğe bağlı olarak ikincil) bir kümenin güvenliğini sağlamak ve kümeye yetkisiz erişimi önlemek için gereklidir. Bu sertifikalar küme ve sunucu kimlik doğrulaması sağlar.

Küme kimlik doğrulaması, küme federasyonu için düğümden düğüme iletişimin kimliğini doğrular. Yalnızca bu sertifikayla kimliklerini kanıtlayabilen düğümler kümeye katılabilir. Sunucu kimlik doğrulaması, küme yönetim uç noktalarının kimliğini bir yönetim istemcisine doğrular, böylece yönetim istemcisi bunun 'ortadaki bir adamla' değil, gerçek kümeyle konuştuğunu anlar. Bu sertifika ayrıca HTTPS yönetim API'sine ve HTTPS üzerinden Service Fabric Explorer'a yönelik bir TLS sağlar. bir istemci veya düğüm bir düğümün kimliğini doğruladığında, ilk denetimlerden biri Konu alanındaki ortak adın değeridir. İzin verilen ortak adlar listesinde bu ortak ad veya sertifikaların Konu Diğer Adları (SAN) bulunmalıdır.

Sertifika aşağıdaki gereksinimleri karşılamalıdır:

- Sertifika bir özel anahtar içermelidir. Bu sertifikalar genellikle .pfx veya .pem uzantılarına sahiptir

- Sertifika, Kişisel Bilgi Değişimi (.pfx) dosyasına aktarılabilen anahtar değişimi için oluşturulmalıdır.

- Sertifikanın konu adı, Service Fabric kümesine erişmek için kullandığınız etki alanıyla eşleşmelidir. Bu eşleştirme, kümenin HTTPS yönetim uç noktası ve Service Fabric Explorer için bir TLS sağlamak için gereklidir. *.cloudapp.azure.com etki alanı için bir sertifika yetkilisinden (CA) TLS/SSL sertifikası alamazsınız. Kümeniz için özel bir etki alanı adı edinmeniz gerekir. CA’dan sertifika istediğinizde sertifikanın konu adı, kümeniz için kullandığınız özel etki alanı adıyla eşleşmelidir.

Dikkate alınması gereken diğer bazı şeyler:

- Konu alanında birden çok değer olabilir. Her değere, değer türünü belirtmek için bir başlatma ön eki eklenir. Başlatma genellikle CN 'dir (ortak ad için); örneğin, CN = www.contoso.com.

- Konu alanı boş olabilir.

- İsteğe bağlı Konu Alternatif Adı alanı doldurulmuşsa, hem sertifikanın ortak adına hem de SAN başına bir girişe sahip olmalıdır. Bunlar DNS Adı değerleri olarak girilir. SAN'leri olan sertifikaların nasıl oluşturulacağı hakkında bilgi edinmek için bkz . Güvenli LDAP sertifikasına Konu Alternatif Adı ekleme.

- Sertifikanın Amaçlanan Amaçlar alanının değeri, Sunucu Kimlik Doğrulaması veya İstemci Kimlik Doğrulaması gibi uygun bir değer içermelidir.

Uygulama sertifikaları (isteğe bağlı)

Uygulama güvenliği amacıyla kümeye herhangi bir sayıda ek sertifika yüklenebilir. Kümenizi oluşturmadan önce, düğümlere bir sertifikanın yüklenmesini gerektiren uygulama güvenlik senaryolarını göz önünde bulundurun, örneğin:

- Uygulama yapılandırma değerlerinin şifresi ve şifresi çözülür.

- Çoğaltma sırasında düğümler arasında veri şifrelemesi.

İster Linux ister Windows kümeleri olsun, güvenli kümeler oluşturma kavramı aynıdır.

İstemci kimlik doğrulama sertifikaları (isteğe bağlı)

Yönetici veya kullanıcı istemci işlemleri için herhangi bir sayıda ek sertifika belirtilebilir. İstemci, karşılıklı kimlik doğrulaması gerektiğinde bu sertifikaları kullanabilir. İstemci sertifikaları genellikle üçüncü taraf CA tarafından verilmez. Bunun yerine, geçerli kullanıcı konumunun Kişisel deposu genellikle bir kök yetkili tarafından buraya yerleştirilen istemci sertifikalarını içerir. Sertifikanın İstemci Kimlik Doğrulaması Hedeflenen Amaçlar değerine sahip olması gerekir.

Varsayılan olarak küme sertifikası yönetici istemci ayrıcalıklarına sahiptir. Bu ek istemci sertifikaları kümeye yüklenmemelidir, ancak küme yapılandırmasında izin veriliyor olarak belirtilir. Ancak, kümeye bağlanmak ve herhangi bir işlemi gerçekleştirmek için istemci makinelerine istemci sertifikalarının yüklenmesi gerekir.

Not

Service Fabric kümesindeki tüm yönetim işlemleri için sunucu sertifikaları gerekir. İstemci sertifikaları yönetim için kullanılamaz.