Şifreleme kapsamları tek bir blob veya kapsayıcı düzeyinde şifrelemeyi yönetmenizi sağlar. Aynı depolama hesabında bulunan ancak farklı müşterilere ait veriler arasında güvenli sınırlar oluşturmak için şifreleme kapsamlarını kullanabilirsiniz. Şifreleme kapsamları hakkında daha fazla bilgi için bkz . Blob depolama için şifreleme kapsamları.

Bu makalede şifreleme kapsamının nasıl oluşturulacağı gösterilmektedir. Ayrıca blob veya kapsayıcı oluştururken şifreleme kapsamının nasıl belirtileceğini de gösterir.

Microsoft tarafından yönetilen bir anahtarla veya Azure Key Vault'ta veya Azure Key Vault Yönetilen Donanım Güvenlik Modeli'nde (HSM) depolanan müşteri tarafından yönetilen bir anahtarla korunan bir şifreleme kapsamı oluşturabilirsiniz. Müşteri tarafından yönetilen bir anahtarla şifreleme kapsamı oluşturmak için önce bir anahtar kasası veya yönetilen HSM oluşturmanız ve kapsam için kullanmayı planladığınız anahtarı eklemeniz gerekir. Anahtar kasasında veya yönetilen HSM'de temizleme koruması etkinleştirilmelidir.

Depolama hesabı ve anahtar kasası aynı kiracıda veya farklı kiracılarda olabilir. Her iki durumda da depolama hesabı ve anahtar kasası farklı bölgelerde olabilir.

Bir şifreleme kapsamı oluşturduğunuzda otomatik olarak etkinleştirilir. Şifreleme kapsamını oluşturduktan sonra bir blob oluşturduğunuzda belirtebilirsiniz. Kapsayıcı oluştururken, kapsayıcıdaki tüm bloblara otomatik olarak uygulanan varsayılan bir şifreleme kapsamı da belirtebilirsiniz.

Bir şifreleme kapsamı yapılandırdığınızda, en az bir ay (30 gün) için faturalandırılırsınız. İlk aydan sonra, bir şifreleme kapsamı için ücretler saatlik olarak eşit olarak dağıtılır. Daha fazla bilgi için bkz . Şifreleme kapsamları için faturalama.

Azure portalında şifreleme kapsamı oluşturmak için şu adımları izleyin:

Azure portalda depolama hesabınıza gidin.

Güvenlik + ağ altında Şifreleme'yi seçin.

Şifreleme Kapsamları sekmesini seçin.

Yeni bir şifreleme kapsamı eklemek için Ekle düğmesine tıklayın.

Şifreleme Kapsamı Oluştur bölmesinde yeni kapsam için bir ad girin.

Microsoft tarafından yönetilen anahtarlar veya Müşteri tarafından yönetilen anahtarlar gibi istenen şifreleme anahtarı desteğini seçin.

- Microsoft tarafından yönetilen anahtarlar'ı seçtiyseniz, şifreleme kapsamını oluşturmak için Oluştur'a tıklayın.

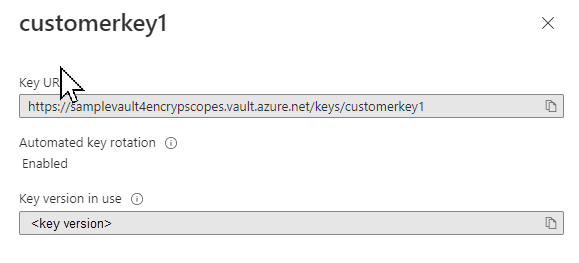

- Müşteri tarafından yönetilen anahtarlar'ı seçtiyseniz, bir abonelik seçin ve bu şifreleme kapsamı için kullanılacak bir anahtar kasası ve anahtar belirtin. İstenen anahtar kasası farklı bir bölgedeyse Anahtar URI'sini girin'i seçin ve anahtar URI'sini belirtin.

Depolama hesabı için altyapı şifrelemesi etkinleştirildiyse, yeni şifreleme kapsamı için otomatik olarak etkinleştirilir. Aksi takdirde, şifreleme kapsamı için altyapı şifrelemesinin etkinleştirilip etkinleştirilmeyeceğini seçebilirsiniz.

PowerShell ile şifreleme kapsamı oluşturmak için Az.Depolama PowerShell modülünün 3.4.0 veya sonraki bir sürümünü yükleyin.

Microsoft tarafından yönetilen anahtarlar tarafından korunan bir şifreleme kapsamı oluşturma

Microsoft tarafından yönetilen anahtarlarla korunan bir şifreleme kapsamı oluşturmak için New-Az Depolama EncryptionScope komutunu parametresiyle çağırın.-StorageEncryption

Depolama hesabı için altyapı şifrelemesi etkinleştirildiyse, yeni şifreleme kapsamı için otomatik olarak etkinleştirilir. Aksi takdirde, şifreleme kapsamı için altyapı şifrelemesinin etkinleştirilip etkinleştirilmeyeceğini seçebilirsiniz. Altyapı şifrelemesi etkinleştirilmiş yeni kapsamı oluşturmak için parametresini -RequireInfrastructureEncryption ekleyin.

Örnekteki yer tutucu değerlerini kendi değerlerinizle değiştirmeyi unutmayın:

$rgName = "<resource-group>"

$accountName = "<storage-account>"

$scopeName = "<encryption-scope>"

New-AzStorageEncryptionScope -ResourceGroupName $rgName `

-StorageAccountName $accountName `

-EncryptionScopeName $scopeName1 `

-StorageEncryption

Aynı kiracıda müşteri tarafından yönetilen anahtarlar tarafından korunan bir şifreleme kapsamı oluşturma

Depolama hesabıyla aynı kiracıda yer alan bir anahtar kasasında veya yönetilen HSM'de depolanan müşteri tarafından yönetilen anahtarlarla korunan bir şifreleme kapsamı oluşturmak için önce depolama hesabı için müşteri tarafından yönetilen anahtarları yapılandırın. Anahtar kasasına erişim izinleri olan depolama hesabına yönetilen kimlik atamanız gerekir. Yönetilen kimlik, kullanıcı tarafından atanan yönetilen kimlik veya sistem tarafından atanan yönetilen kimlik olabilir. Müşteri tarafından yönetilen anahtarları yapılandırma hakkında daha fazla bilgi edinmek için bkz . Mevcut bir depolama hesabı için aynı kiracıda müşteri tarafından yönetilen anahtarları yapılandırma.

Yönetilen kimliklere anahtar kasasına erişim izinleri vermek için, yönetilen kimlik olarak Key Vault Şifreleme Hizmeti Şifreleme Kullanıcı rolünü atayın.

Müşteri tarafından yönetilen anahtarları şifreleme kapsamıyla kullanılacak şekilde yapılandırmak için, anahtar kasasında veya yönetilen HSM'de temizleme koruması etkinleştirilmelidir.

Aşağıdaki örnekte, sistem tarafından atanan yönetilen kimlikle şifreleme kapsamının nasıl yapılandırılır gösterilmektedir. Örnekteki yer tutucu değerlerini kendi değerlerinizle değiştirmeyi unutmayın:

$rgName = "<resource-group>"

$accountName = "<storage-account>"

$keyVaultName = "<key-vault>"

$scopeName = "<encryption-scope>"

# Assign a system-assigned managed identity to the storage account.

$storageAccount = Set-AzStorageAccount -ResourceGroupName $rgName `

-Name $accountName `

-AssignIdentity

# Assign the necessary permissions to the managed identity

# so that it can access the key vault.

$principalId = $storageAccount.Identity.PrincipalId

$keyVault = Get-AzKeyVault $keyVaultName

New-AzRoleAssignment -ObjectId $storageAccount.Identity.PrincipalId `

-RoleDefinitionName "Key Vault Crypto Service Encryption User" `

-Scope $keyVault.ResourceId

Ardından new-az Depolama EncryptionScope komutunu parametresiyle çağırın -KeyvaultEncryption ve anahtar URI'sini belirtin. Anahtar URI'sine anahtar sürümü dahil olmak isteğe bağlıdır. Anahtar sürümünü atlarsanız şifreleme kapsamı otomatik olarak en son anahtar sürümünü kullanır. Anahtar sürümünü eklerseniz, farklı bir sürüm kullanmak için anahtar sürümünü el ile güncelleştirmeniz gerekir.

Anahtar URI'sinin biçimi aşağıdaki örneklere benzer ve anahtar kasasının VaultUri özelliğinden ve anahtar adından oluşturulabilir:

# Without the key version

https://<key-vault>.vault.azure.net/keys/<key>

# With the key version

https://<key-vault>.vault.azure.net/keys/<key>/<version>

Depolama hesabı için altyapı şifrelemesi etkinleştirildiyse, yeni şifreleme kapsamı için otomatik olarak etkinleştirilir. Aksi takdirde, şifreleme kapsamı için altyapı şifrelemesinin etkinleştirilip etkinleştirilmeyeceğini seçebilirsiniz. Altyapı şifrelemesi etkinleştirilmiş yeni kapsamı oluşturmak için parametresini -RequireInfrastructureEncryption ekleyin.

Örnekteki yer tutucu değerlerini kendi değerlerinizle değiştirmeyi unutmayın:

$keyUri = $keyVault.VaultUri + "keys/" + $keyName

New-AzStorageEncryptionScope -ResourceGroupName $rgName `

-StorageAccountName $accountName `

-EncryptionScopeName $scopeName `

-KeyUri $keyUri `

-KeyvaultEncryption

Farklı bir kiracıda müşteri tarafından yönetilen anahtarlar tarafından korunan bir şifreleme kapsamı oluşturma

Depolama hesabından farklı bir kiracıda yer alan bir anahtar kasasında veya yönetilen HSM'de depolanan müşteri tarafından yönetilen anahtarlarla korunan bir şifreleme kapsamı oluşturmak için önce depolama hesabı için müşteri tarafından yönetilen anahtarları yapılandırın. Diğer kiracıdaki anahtar kasasına erişim izinleri olan depolama hesabı için kullanıcı tarafından atanan yönetilen kimliği yapılandırmanız gerekir. Kiracılar arası müşteri tarafından yönetilen anahtarları yapılandırma hakkında daha fazla bilgi edinmek için bkz . Mevcut bir depolama hesabı için kiracılar arası müşteri tarafından yönetilen anahtarları yapılandırma.

Müşteri tarafından yönetilen anahtarları şifreleme kapsamıyla kullanılacak şekilde yapılandırmak için, anahtar kasasında veya yönetilen HSM'de temizleme koruması etkinleştirilmelidir.

Depolama hesabı için kiracılar arası müşteri tarafından yönetilen anahtarları yapılandırdıktan sonra, bir kiracıdaki depolama hesabında, diğer kiracıdaki bir anahtar kasasındaki anahtar kapsamına sahip bir şifreleme kapsamı oluşturabilirsiniz. Kiracılar arası şifreleme kapsamını oluşturmak için anahtar URI'sine ihtiyacınız olacaktır.

Örnekteki yer tutucu değerlerini kendi değerlerinizle değiştirmeyi unutmayın:

$rgName = "<resource-group>"

$accountName = "<storage-account>"

$scopeName = "<encryption-scope>"

# Construct the key URI from the key vault URI and key name.

$keyUri = $kvUri + "keys/" + $keyName

New-AzStorageEncryptionScope -ResourceGroupName $rgName `

-StorageAccountName $accountName `

-EncryptionScopeName $scopeName `

-KeyUri $keyUri `

-KeyvaultEncryption

Azure CLI ile şifreleme kapsamı oluşturmak için önce Azure CLI sürüm 2.20.0 veya üzerini yükleyin.

Microsoft tarafından yönetilen anahtarlar tarafından korunan bir şifreleme kapsamı oluşturma

Microsoft tarafından yönetilen anahtarlar tarafından korunan bir şifreleme kapsamı oluşturmak için az storage account encryption-scope create komutunu çağırın ve parametresini --key-source olarak Microsoft.Storagebelirtin.

Depolama hesabı için altyapı şifrelemesi etkinleştirildiyse, yeni şifreleme kapsamı için otomatik olarak etkinleştirilir. Aksi takdirde, şifreleme kapsamı için altyapı şifrelemesinin etkinleştirilip etkinleştirilmeyeceğini seçebilirsiniz. Altyapı şifrelemesi etkinleştirilmiş yeni kapsamı oluşturmak için parametresini --require-infrastructure-encryption ekleyin ve değerini olarak trueayarlayın.

Yer tutucu değerlerini kendi değerlerinizle değiştirmeyi unutmayın:

az storage account encryption-scope create \

--resource-group <resource-group> \

--account-name <storage-account> \

--name <encryption-scope> \

--key-source Microsoft.Storage

Aynı kiracıda müşteri tarafından yönetilen anahtarlar tarafından korunan bir şifreleme kapsamı oluşturma

Depolama hesabıyla aynı kiracıda yer alan bir anahtar kasasında veya yönetilen HSM'de depolanan müşteri tarafından yönetilen anahtarlarla korunan bir şifreleme kapsamı oluşturmak için önce depolama hesabı için müşteri tarafından yönetilen anahtarları yapılandırın. Anahtar kasasına erişim izinleri olan depolama hesabına yönetilen kimlik atamanız gerekir. Yönetilen kimlik, kullanıcı tarafından atanan yönetilen kimlik veya sistem tarafından atanan yönetilen kimlik olabilir. Müşteri tarafından yönetilen anahtarları yapılandırma hakkında daha fazla bilgi edinmek için bkz . Mevcut bir depolama hesabı için aynı kiracıda müşteri tarafından yönetilen anahtarları yapılandırma.

Yönetilen kimliklere anahtar kasasına erişim izinleri vermek için, yönetilen kimlik olarak Key Vault Şifreleme Hizmeti Şifreleme Kullanıcı rolünü atayın.

Müşteri tarafından yönetilen anahtarları şifreleme kapsamıyla kullanılacak şekilde yapılandırmak için, anahtar kasasında veya yönetilen HSM'de temizleme koruması etkinleştirilmelidir.

Aşağıdaki örnekte, sistem tarafından atanan yönetilen kimlikle şifreleme kapsamının nasıl yapılandırılır gösterilmektedir. Örnekteki yer tutucu değerlerini kendi değerlerinizle değiştirmeyi unutmayın:

az storage account update \

--name <storage-account> \

--resource-group <resource_group> \

--assign-identity

principalId=$(az storage account show --name <storage-account> \

--resource-group <resource_group> \

--query identity.principalId \

--output tsv)

$kvResourceId=$(az keyvault show \

--resource-group <resource-group> \

--name <key-vault> \

--query id \

--output tsv)

az role assignment create --assignee-object-id $principalId \

--role "Key Vault Crypto Service Encryption User" \

--scope $kvResourceId

Ardından parametresiyle az storage account encryption-scope komutunu çağırın --key-uri ve anahtar URI'sini belirtin. Anahtar URI'sine anahtar sürümü dahil olmak isteğe bağlıdır. Anahtar sürümünü atlarsanız şifreleme kapsamı otomatik olarak en son anahtar sürümünü kullanır. Anahtar sürümünü eklerseniz, farklı bir sürüm kullanmak için anahtar sürümünü el ile güncelleştirmeniz gerekir.

Anahtar URI'sinin biçimi aşağıdaki örneklere benzer ve anahtar kasasının vaultUri özelliğinden ve anahtar adından oluşturulabilir:

# Without the key version

https://<key-vault>.vault.azure.net/keys/<key>

# With the key version

https://<key-vault>.vault.azure.net/keys/<key>/<version>

Depolama hesabı için altyapı şifrelemesi etkinleştirildiyse, yeni şifreleme kapsamı için otomatik olarak etkinleştirilir. Aksi takdirde, şifreleme kapsamı için altyapı şifrelemesinin etkinleştirilip etkinleştirilmeyeceğini seçebilirsiniz. Altyapı şifrelemesi etkinleştirilmiş yeni kapsamı oluşturmak için parametresini --require-infrastructure-encryption ekleyin ve değerini olarak trueayarlayın.

Örnekteki yer tutucu değerlerini kendi değerlerinizle değiştirmeyi unutmayın:

az storage account encryption-scope create \

--resource-group <resource-group> \

--account-name <storage-account> \

--name <encryption-scope> \

--key-source Microsoft.KeyVault \

--key-uri <key-uri>

Farklı bir kiracıda müşteri tarafından yönetilen anahtarlar tarafından korunan bir şifreleme kapsamı oluşturma

Depolama hesabından farklı bir kiracıda yer alan bir anahtar kasasında veya yönetilen HSM'de depolanan müşteri tarafından yönetilen anahtarlarla korunan bir şifreleme kapsamı oluşturmak için önce depolama hesabı için müşteri tarafından yönetilen anahtarları yapılandırın. Diğer kiracıdaki anahtar kasasına erişim izinleri olan depolama hesabı için kullanıcı tarafından atanan yönetilen kimliği yapılandırmanız gerekir. Kiracılar arası müşteri tarafından yönetilen anahtarları yapılandırma hakkında daha fazla bilgi edinmek için bkz . Mevcut bir depolama hesabı için kiracılar arası müşteri tarafından yönetilen anahtarları yapılandırma.

Müşteri tarafından yönetilen anahtarları şifreleme kapsamıyla kullanılacak şekilde yapılandırmak için, anahtar kasasında veya yönetilen HSM'de temizleme koruması etkinleştirilmelidir.

Depolama hesabı için kiracılar arası müşteri tarafından yönetilen anahtarları yapılandırdıktan sonra, bir kiracıdaki depolama hesabında, diğer kiracıdaki bir anahtar kasasındaki anahtar kapsamına sahip bir şifreleme kapsamı oluşturabilirsiniz. Kiracılar arası şifreleme kapsamını oluşturmak için anahtar URI'sine ihtiyacınız olacaktır.

Örnekteki yer tutucu değerlerini kendi değerlerinizle değiştirmeyi unutmayın:

az storage account encryption-scope create \

--resource-group <resource-group> \

--account-name <storage-account> \

--name <encryption-scope> \

--key-source Microsoft.KeyVault \

--key-uri <key-uri>

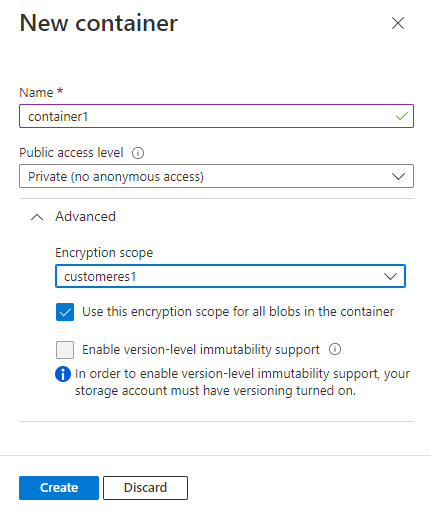

Kapsayıcı oluşturduğunuzda, varsayılan bir şifreleme kapsamı belirtebilirsiniz. Bu kapsayıcıdaki bloblar varsayılan olarak bu kapsamı kullanır.

Kapsayıcı tüm blobların varsayılan kapsamı kullanmasını gerektirecek şekilde yapılandırılmadığı sürece tek bir blob kendi şifreleme kapsamıyla oluşturulabilir. Daha fazla bilgi için bkz . Kapsayıcılar ve bloblar için şifreleme kapsamları.

İstemci blobu varsayılan şifreleme kapsamına sahip bir kapsayıcıya yüklerken kapsam belirtmeye çalışırsa ve kapsayıcı blobların varsayılan kapsamı geçersiz kılmasını engelleyecek şekilde yapılandırılmışsa, işlem isteğin kapsayıcı şifreleme ilkesi tarafından yasaklandığını belirten bir iletiyle başarısız olur.

Bir blobu karşıya yüklediğinizde, bu blob için bir şifreleme kapsamı belirtebilir veya belirtildiyse kapsayıcı için varsayılan şifreleme kapsamını kullanabilirsiniz.

Şifreleme kapsamını Microsoft tarafından yönetilen anahtardan müşteri tarafından yönetilen anahtara koruyan anahtarı değiştirmek için önce depolama hesabı için Azure Key Vault veya Key Vault HSM ile müşteri tarafından yönetilen anahtarları etkinleştirdiğinizden emin olun. Daha fazla bilgi için bkz. Azure Key Vault'ta depolanan müşteri tarafından yönetilen anahtarlarla şifrelemeyi yapılandırma veya Azure Key Vault'ta depolanan müşteri tarafından yönetilen anahtarlarla şifrelemeyi yapılandırma.

Azure portalında kapsamı koruyan anahtarı değiştirmek için şu adımları izleyin:

- Depolama hesabının şifreleme kapsamlarının listesini görüntülemek için Şifreleme Kapsamları sekmesine gidin.

- Değiştirmek istediğiniz kapsamın yanındaki Diğer düğmesini seçin.

- Şifreleme kapsamını düzenle bölmesinde, şifreleme türünü Microsoft tarafından yönetilen anahtardan müşteri tarafından yönetilen anahtara (veya tersine) değiştirebilirsiniz.

- Müşteri tarafından yönetilen yeni bir anahtar seçmek için Yeni anahtar kullan'ı seçin ve anahtar kasasını, anahtarı ve anahtar sürümünü belirtin.

Şifreleme kapsamını müşteri tarafından yönetilen anahtardan PowerShell ile Microsoft tarafından yönetilen anahtara koruyan anahtarı değiştirmek için Update-Az Depolama EncryptionScope komutunu çağırın ve parametresini -StorageEncryption geçirin:

Update-AzStorageEncryptionScope -ResourceGroupName $rgName `

-StorageAccountName $accountName `

-EncryptionScopeName $scopeName2 `

-StorageEncryption

Ardından Update-Az Depolama EncryptionScope komutunu çağırın -KeyUri ve ve -KeyvaultEncryption parametrelerini geçirin:

Update-AzStorageEncryptionScope -ResourceGroupName $rgName `

-StorageAccountName $accountName `

-EncryptionScopeName $scopeName1 `

-KeyUri $keyUri `

-KeyvaultEncryption

Bir şifreleme kapsamını müşteri tarafından yönetilen anahtardan Azure CLI ile Microsoft tarafından yönetilen anahtara koruyan anahtarı değiştirmek için az storage account encryption-scope update komutunu çağırın ve parametresini değeriyle Microsoft.Storagegeçirin--key-source:

az storage account encryption-scope update \

--account-name <storage-account> \

--resource-group <resource-group>

--name <encryption-scope> \

--key-source Microsoft.Storage

Ardından az storage account encryption-scope update komutunu çağırın, parametresini --key-uri geçirin ve parametresini --key-source değeriyle Microsoft.KeyVaultgeçirin:

az storage account encryption-scope update \

--resource-group <resource-group> \

--account-name <storage-account> \

--name <encryption-scope> \

--key-source Microsoft.KeyVault \

--key-uri <key-uri>

Gereksiz ücretlerden kaçınmak için gerekli olmayan şifreleme kapsamlarını devre dışı bırakın. Daha fazla bilgi için bkz . Şifreleme kapsamları için faturalama.