Azure portalda dosya verilerine erişimin nasıl yetkilendirileceğini seçme

Azure portalını kullanarak dosya verilerine eriştiğiniz zaman portal arka planda Azure Dosyalar isteklerinde bulunur. Bu istekler Microsoft Entra hesabınızı veya depolama hesabı erişim anahtarını kullanarak yetkilendirilebilir. Portal hangi yöntemi kullandığınızı gösterir ve uygun izinlere sahipseniz ikisi arasında geçiş yapmanızı sağlar.

Azure portalında tek bir dosya paylaşımı işleminin nasıl yetkilendirileceğini de belirtebilirsiniz. Varsayılan olarak, portal tüm dosya paylaşımlarını yetkilendirmek için kullanmakta olduğunuz yöntemi kullanır, ancak tek tek dosya paylaşımları için bu ayarı değiştirme seçeneğiniz vardır.

Dosya verilerine erişmek için gereken izinler

Azure portalında dosya verilerine erişimi nasıl yetkilendirmek istediğinize bağlı olarak, belirli izinlere ihtiyacınız vardır. Çoğu durumda, bu izinler Azure rol tabanlı erişim denetimi (Azure RBAC) aracılığıyla sağlanır.

Microsoft Entra hesabınızı kullanma

Microsoft Entra hesabınızı kullanarak Azure portalından dosya verilerine erişmek için aşağıdaki deyimlerin her ikisi de doğru olmalıdır:

- Size dosya verilerine erişim sağlayan yerleşik veya özel bir rol atanır.

- Azure Resource Manager Okuyucusu rolüne en azından depolama hesabı düzeyine veya daha yüksek bir düzeye göre atanırsınız. Okuyucu rolü en kısıtlı izinleri sağlar ama depolama hesabı yönetim kaynaklarına erişim veren başka bir Azure Resource Manager rolü de kabul edilebilir.

Azure Resource Manager Okuyucusu rolü, kullanıcıların depolama hesabı kaynaklarını görüntülemesine izin verir, ancak bunları değiştiremez. Azure Depolama'daki verilere okuma izinleri sağlamaz, yalnızca hesap yönetimi kaynaklarına yöneliktir. Kullanıcıların Azure portalında dosya paylaşımlarına gidebilmesi için Okuyucu rolü gereklidir.

OAuth ile dosya verilerine erişmek için gerekli izinlere sahip iki yeni yerleşik rol vardır:

Dosya verilerine erişimi destekleyen yerleşik roller hakkında bilgi için bkz. REST üzerinden Azure Dosyalar OAuth ile Microsoft Entra Id kullanarak Azure dosya paylaşımlarına erişme.

Dekont

Depolama Dosya Verileri Ayrıcalıklı Katkıda Bulunan rolü, Azure dosya paylaşımlarındaki dosyalarda/dizinlerde ACL'leri/NTFS izinlerini okuma, yazma, silme ve değiştirme izinlerine sahiptir. ACL'lerin/NTFS izinlerinin değiştirilmesi Azure portalı üzerinden desteklenmez.

Özel roller, yerleşik roller tarafından sağlanan aynı izinlerin farklı birleşimlerini destekleyebilir. Azure özel rolleri oluşturma hakkında daha fazla bilgi için bkz . Azure özel rolleri ve Azure kaynakları için rol tanımlarını anlama.

Depolama hesabı erişim anahtarını kullanma

Depolama hesabı erişim anahtarıyla dosya verilerine erişmek için size Microsoft.Depolama Azure RBAC eylemini içeren bir Azure rolünüz atanmış olmalıdır/storageAccounts/listkeys/action. Bu Azure rolü yerleşik bir rol veya özel bir rol olabilir. Microsoft.Depolama destekleyen yerleşik roller/storageAccounts/listkeys/action, en az izinden en büyük izinlere kadar sırasıyla listelenen aşağıdakileri içerir:

- Okuyucu ve Veri Erişimi rolü

- Depolama Hesabı Katkıda Bulunanı rolü

- Azure Resource Manager Katkıda Bulunan rolü

- Azure Resource Manager Sahip rolü

Azure portalında dosya verilerine erişmeye çalıştığınızda, portal ilk olarak Size Microsoft.Depolama ile bir rol atanıp atanmadığını denetler/storageAccounts/listkeys/action. Bu eylemle size bir rol atandıysa portal, dosya verilerine erişmek için depolama hesabı anahtarını kullanır. Bu eylemle size bir rol atanmamışsa portal, Microsoft Entra hesabınızı kullanarak verilere erişmeye çalışır.

Önemli

Depolama hesabı Bir Azure Resource Manager ReadOnly kilidiyle kilitlendiğinde, söz konusu depolama hesabı için Liste Anahtarları işlemine izin verilmez. Liste Anahtarları bir POST işlemidir ve hesap için ReadOnly kilidi yapılandırıldığında tüm POST işlemleri engellenir. Bu nedenle, hesap ReadOnly kilidiyle kilitlendiğinde, kullanıcıların portaldaki dosya verilerine erişmek için Microsoft Entra kimlik bilgilerini kullanması gerekir. Azure portalında Microsoft Entra Id ile dosya verilerine erişme hakkında bilgi için bkz . Microsoft Entra hesabınızı kullanma.

Dekont

Klasik abonelik yöneticisi rolleri Service Yönetici istrator ve Co-Yönetici istrator, Azure Resource Manager Sahip rolünün eşdeğerini içerir. Sahip rolü, Microsoft.Depolama dahil olmak üzere tüm eylemleri içerir/storageAccounts/listkeys/action, dolayısıyla bu yönetim rollerinden birine sahip bir kullanıcı depolama hesabı anahtarıyla dosya verilerine de erişebilir. Daha fazla bilgi için bkz . Azure rolleri, Microsoft Entra rolleri ve klasik abonelik yöneticisi rolleri.

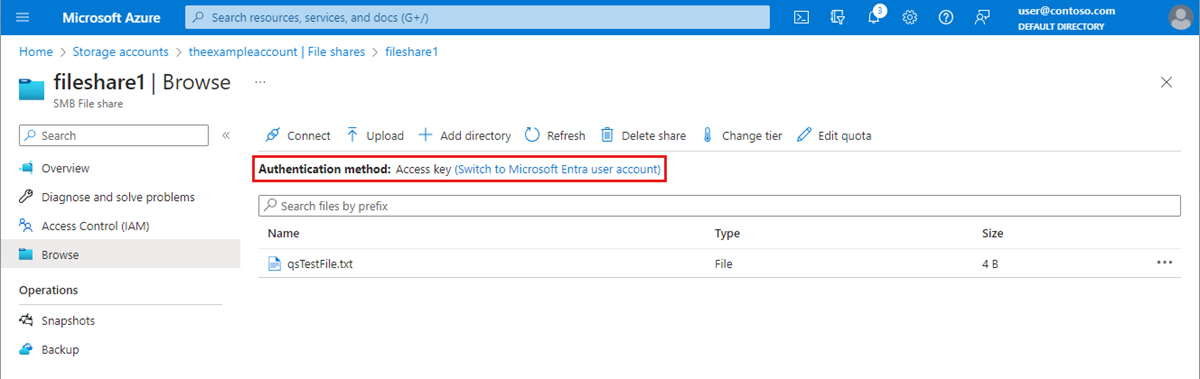

Belirli bir dosya paylaşımında işlemleri yetkilendirmeyi belirtme

Tek tek dosya paylaşımları için kimlik doğrulama yöntemini değiştirebilirsiniz. Portal varsayılan olarak geçerli kimlik doğrulama yöntemini kullanır. Geçerli kimlik doğrulama yöntemini belirlemek için aşağıdaki adımları izleyin.

- Azure portalında depolama hesabınıza gidin ve sol gezinti bölmesinden Veri depolama>Dosya paylaşımları'nı seçin.

- Bir dosya paylaşımı seçin.

- Göz At'ı seçin.

- Kimlik doğrulama yöntemi, dosya paylaşımı işlemlerinin kimliğini doğrulamak ve yetkilendirmek için şu anda depolama hesabı erişim anahtarını mı yoksa Microsoft Entra hesabınızı mı kullandığınızı gösterir. Şu anda depolama hesabı erişim anahtarını kullanarak kimlik doğrulaması uyguluyorsanız, aşağıdaki görüntüde olduğu gibi kimlik doğrulama yöntemi olarak Belirtilen Erişim Anahtarı'nı görürsünüz. Microsoft Entra hesabınızı kullanarak kimlik doğrulaması yaparsanız bunun yerine Microsoft Entra kullanıcı hesabının belirtildiğini görürsünüz.

Microsoft Entra hesabınızla kimlik doğrulaması

Microsoft Entra hesabınızı kullanmaya geçmek için, görüntüde Microsoft Entra kullanıcı hesabına geç ifadesinin vurgulandığı bağlantıyı seçin. Size atanan Azure rolleri aracılığıyla uygun izinlere sahipseniz devam edebilirsiniz. Ancak gerekli izinlere sahip değilseniz, Microsoft Entra Id ile kullanıcı hesabınızı kullanarak verileri listeleme izniniz olmadığını belirten bir hata iletisi görürsünüz.

Microsoft Entra hesabınızı kullanmak için iki ek RBAC izni gerekir:

Microsoft.Storage/storageAccounts/fileServices/readFileBackupSemantics/actionMicrosoft.Storage/storageAccounts/fileServices/writeFileBackupSemantics/action

Microsoft Entra hesabınızda bunları görüntüleme izinleri yoksa listede hiçbir dosya paylaşımı görünmez.

Depolama hesabı erişim anahtarıyla kimlik doğrulaması

Hesap erişim anahtarını kullanmaya geçmek için Erişim anahtarına geç yazan bağlantıyı seçin. Depolama hesabı anahtarına erişiminiz varsa devam edebilirsiniz. Ancak hesap anahtarına erişiminiz yoksa, verileri listelemek için erişim anahtarını kullanma izniniz olmadığını belirten bir hata iletisi görürsünüz.

Depolama hesabı erişim anahtarına erişiminiz yoksa listede hiçbir dosya paylaşımı görünmez.

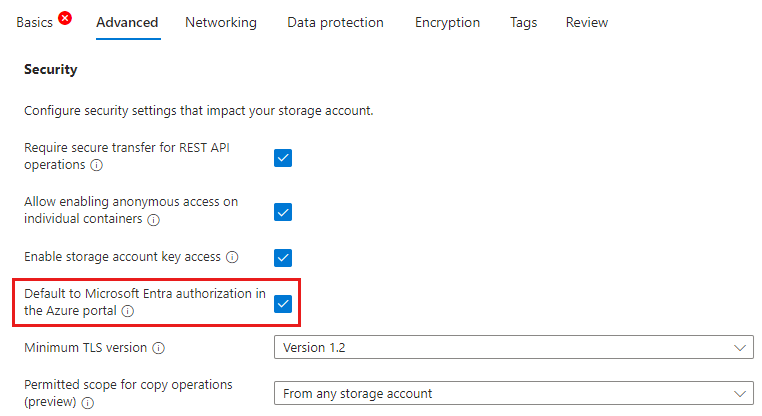

Azure portalında varsayılan olarak Microsoft Entra yetkilendirmesi

Yeni bir depolama hesabı oluşturduğunuzda, kullanıcı dosya verilerine gittiği zaman Azure portalının microsoft Entra id ile varsayılan yetkilendirme olarak ayarlandığını belirtebilirsiniz. Bu ayarı mevcut bir depolama hesabı için de yapılandırabilirsiniz. Bu ayar yalnızca varsayılan yetkilendirme yöntemini belirtir. Bir kullanıcının bu ayarı geçersiz kılabileceğini ve depolama hesabı anahtarıyla veri erişimini yetkilendirmeyi seçebileceğini unutmayın.

Depolama hesabı oluşturduğunuzda portalın veri erişimi için varsayılan olarak Microsoft Entra yetkilendirmesini kullanacağını belirtmek için şu adımları izleyin:

Depolama hesabı oluşturma başlığındaki yönergeleri izleyerek yeni bir depolama hesabı oluşturun.

Gelişmiş sekmesindeki Güvenlik bölümünde, Azure portalında Varsayılan Microsoft Entra yetkilendirmesi'nin yanındaki kutuyu işaretleyin.

Doğrulamayı çalıştırmak ve depolama hesabını oluşturmak için Gözden geçir + oluştur'u seçin.

Mevcut bir depolama hesabı için bu ayarı güncelleştirmek için şu adımları izleyin:

- Azure portalında depolama hesabına genel bakış bölümüne gidin.

- Ayarlar bölümünde Yapılandırma‘yı seçin.

- Azure portalında Varsayılan olarak Microsoft Entra yetkilendirmesini Etkin olarak ayarlayın.