SMB erişimi için Azure Dosyalar kimlik tabanlı kimlik doğrulama seçeneklerine genel bakış

Bu makalede, Azure dosya paylaşımlarının SMB üzerinden Azure dosya paylaşımlarına kimlik tabanlı erişimi desteklemek için şirket içi veya Azure'daki etki alanı hizmetlerini nasıl kullanabileceği açıklanmaktadır. Azure dosya paylaşımlarınız için kimlik tabanlı erişimi etkinleştirmek, mevcut dizin hizmetinizi değiştirmeden mevcut dosya sunucularını Azure dosya paylaşımlarıyla değiştirmenize olanak tanır ve paylaşımlara sorunsuz kullanıcı erişimi sağlar.

Sözlük

Azure dosya paylaşımları için kimlik tabanlı kimlik doğrulamasıyla ilgili bazı önemli terimleri anlamak yararlı olur:

Kerberos kimlik doğrulaması

Kerberos, bir kullanıcının veya konağın kimliğini doğrulamak için kullanılan bir kimlik doğrulama protokolüdür. Kerberos hakkında daha fazla bilgi için bkz . Kerberos Kimlik Doğrulamasına Genel Bakış.

Sunucu İleti Bloğu (SMB) protokolü

SMB, endüstri standardı bir ağ dosya paylaşım protokolüdür. SMB hakkında daha fazla bilgi için bkz . Microsoft SMB Protokolü ve CIFS Protokolüne Genel Bakış.

Microsoft Entra ID

Microsoft Entra Id (eski adıYla Azure AD), Microsoft'un çok kiracılı bulut tabanlı dizin ve kimlik yönetimi hizmetidir. Microsoft Entra ID, temel dizin hizmetlerini, uygulama erişim yönetimini ve kimlik korumasını tek bir çözümde birleştirir.

Microsoft Entra Domain Services

Microsoft Entra Domain Services, etki alanına katılma, grup ilkeleri, LDAP ve Kerberos/NTLM kimlik doğrulaması gibi yönetilen etki alanı hizmetleri sağlar. Bu hizmetler Active Directory Etki Alanı Hizmetleri ile tamamen uyumludur. Daha fazla bilgi için bkz . Microsoft Entra Domain Services.

Şirket içi Active Directory Etki Alanı Hizmetleri (AD DS)

Azure Dosyalar ile şirket içi Active Directory Etki Alanı Hizmetleri (AD DS) tümleştirmesi, dizin verilerini depolama yöntemlerini sağlarken ağ kullanıcıları ve yöneticilerinin kullanımına sunar. Güvenlik, oturum açma kimlik doğrulaması ve dizindeki nesnelere erişim denetimi aracılığıyla AD DS ile tümleştirilir. Tek bir ağ oturumuyla, yöneticiler ağlarının tamamında dizin verilerini ve kuruluşlarını yönetebilir ve yetkili ağ kullanıcıları da ağdaki her yerden kaynaklara erişebilir. AD DS, şirket içi ortamlarda veya bulutta barındırılan VM'lerde kuruluşlar tarafından yaygın olarak benimsenmiştir ve erişim denetimi için AD DS kimlik bilgileri kullanılır. Daha fazla bilgi için bkz. Active Directory Etki Alanı Hizmetlere Genel Bakış.

Azure rol tabanlı erişim denetimi (Azure RBAC)

Azure RBAC, Azure için ayrıntılı erişim yönetimi sağlar. Azure RBAC kullanarak kullanıcılara işlerini gerçekleştirmek için gereken en az izni vererek kaynaklara erişimi yönetebilirsiniz. Daha fazla bilgi için bkz. Azure rol tabanlı erişim denetimi nedir?

Karma kimlikler

Karma kullanıcı kimlikleri , AD DS'de şirket içi Microsoft Entra Connect Sync uygulaması veya Microsoft Entra Connect bulut eşitlemesi kullanılarak Microsoft Entra Yönetim Merkezi'nden yüklenebilen basit bir aracı kullanılarak Microsoft Entra Id ile eşitlenen kimliklerdir.

Desteklenen kimlik doğrulama senaryoları

Azure Dosyalar aşağıdaki yöntemlerle SMB üzerinden kimlik tabanlı kimlik doğrulamasını destekler. Depolama hesabı başına yalnızca bir yöntem kullanabilirsiniz.

- Şirket içi AD DS kimlik doğrulaması: Şirket içi AD DS'ye katılmış veya Microsoft Entra Domain Services'a katılmış Windows makineleri, SMB üzerinden Microsoft Entra Id ile eşitlenen şirket içi Active Directory kimlik bilgileriyle Azure dosya paylaşımlarına erişebilir. İstemcinizin AD DS'nize tanımlanamayan ağ bağlantısı olmalıdır. Ad DS'yi şirket içinde veya Azure'da cihazlarınızın AD'nize etki alanına katılmış olduğu bir VM'de zaten ayarladıysanız, Azure dosya paylaşımları kimlik doğrulaması için AD DS kullanmalısınız.

- Microsoft Entra Domain Services kimlik doğrulaması: Bulut tabanlı, Microsoft Entra Domain Services'a katılmış Windows VM'leri, Microsoft Entra kimlik bilgileriyle Azure dosya paylaşımlarına erişebilir. Bu çözümde Microsoft Entra Id, müşterinin Microsoft Entra kiracısının alt öğesi olan müşteri adına geleneksel bir Windows Server AD etki alanı çalıştırır.

- Karma kimlikler için Microsoft Entra Kerberos: Karma kullanıcı kimliklerinin kimliğini doğrulamak için Microsoft Entra Id kullanmak, Microsoft Entra kullanıcılarının Kerberos kimlik doğrulamasını kullanarak Azure dosya paylaşımlarına erişmesine olanak tanır. Bu, son kullanıcılarınızın Microsoft Entra karma katılmış ve Microsoft Entra'ya katılmış VM'lerden etki alanı denetleyicilerine ağ bağlantısı gerektirmeden İnternet üzerinden Azure dosya paylaşımlarına erişebileceği anlamına gelir. Yalnızca bulut kimlikleri şu anda desteklenmiyor.

- Linux istemcileri için AD Kerberos kimlik doğrulaması: Linux istemcileri, şirket içi AD DS veya Microsoft Entra Domain Services kullanarak Azure Dosyalar için SMB üzerinden Kerberos kimlik doğrulamasını kullanabilir.

Kısıtlamalar

- Bilgisayar hesapları Microsoft Entra Id'deki bir kimlikle eşitlenemediğinden, kimlik doğrulama yöntemlerinden hiçbiri Azure RBAC kullanarak bilgisayar hesaplarına (makine hesapları) paylaşım düzeyi izinler atamayı desteklemez. Bir bilgisayar hesabının kimlik tabanlı kimlik doğrulaması kullanarak Azure dosya paylaşımlarına erişmesine izin vermek istiyorsanız, varsayılan paylaşım düzeyi iznini kullanın veya bunun yerine bir hizmet oturum açma hesabı kullanmayı göz önünde bulundurun.

- Ağ Dosya Sistemi (NFS) paylaşımlarında kimlik tabanlı kimlik doğrulaması desteklenmez.

Yaygın kullanım örnekleri

Azure Dosyalar ile kimlik tabanlı kimlik doğrulaması çeşitli senaryolarda yararlı olabilir:

Şirket içi dosya sunucularını değiştirme

Dağınık şirket içi dosya sunucularının kullanımdan kaldırılıp değiştirilmesi, her kuruluşun BT modernleştirme yolculuğunda karşılaştığı yaygın bir sorundur. Şirket içi AD DS kimlik doğrulamasına sahip Azure dosya paylaşımları, verileri Azure Dosyalar geçirebileceğiniz durumlarda buraya en uygun seçenektir. Tam geçiş, yüksek kullanılabilirlik ve ölçeklenebilirlik avantajlarından yararlanmanıza olanak sağlarken istemci tarafı değişikliklerini de en aza indirir. Son kullanıcılara sorunsuz bir geçiş deneyimi sağlar, böylece mevcut etki alanına katılmış makinelerini kullanarak verilerine aynı kimlik bilgileriyle erişmeye devam edebilirler.

Uygulamaları Azure'a kaldırma ve kaydırma

Uygulamaları kaldırıp buluta kaydırdığınızda, verileriniz için aynı kimlik doğrulama modelini korumak istersiniz. Kimlik tabanlı erişim denetimi deneyimini Azure dosya paylaşımlarına genişleterek uygulamanızı modern kimlik doğrulama yöntemlerine değiştirme ve bulut benimsemeyi hızlandırma gereksinimini ortadan kaldırır. Azure dosya paylaşımları, kimlik doğrulaması için Microsoft Entra Domain Services veya şirket içi AD DS ile tümleştirme seçeneği sunar. Planınız %100 bulutta yerel olacaksa ve bulut altyapılarını yönetme çabalarını en aza indirecekse, Microsoft Entra Domain Services tam olarak yönetilen bir etki alanı hizmeti olarak daha uygun olabilir. AD DS özellikleriyle tam uyumluluğa ihtiyacınız varsa, VM'lerde kendi kendine barındırılan etki alanı denetleyicileriyle AD DS ortamınızı buluta genişletmeyi düşünebilirsiniz. Her iki durumda da, iş gereksinimlerinize en uygun etki alanı hizmetini seçme esnekliği sağlarız.

Yedekleme ve olağanüstü durum kurtarma (DR)

Birincil dosya depolama alanınızı şirket içinde tutuyorsanız Azure dosya paylaşımları, iş sürekliliğini geliştirmek amacıyla yedekleme veya DR için ideal bir depolama alanı görevi görebilir. Windows isteğe bağlı erişim denetim listelerini (DACL' ler) korurken verilerinizi mevcut dosya sunucularından yedeklemek için Azure dosya paylaşımlarını kullanabilirsiniz. DR senaryolarında, yük devretme sırasında uygun erişim denetimi zorlamasını destekleyecek bir kimlik doğrulama seçeneği yapılandırabilirsiniz.

Kimlik tabanlı kimlik doğrulamasının avantajları

Azure Dosyalar için kimlik tabanlı kimlik doğrulaması, Paylaşılan Anahtar kimlik doğrulamasını kullanmanın birkaç avantajını sunar:

Geleneksel kimlik tabanlı dosya paylaşımı erişim deneyimini buluta genişletme

Geleneksel dosya sunucularını Azure dosya paylaşımlarıyla değiştirerek uygulamanızı kaldırıp buluta kaydırmayı planlıyorsanız, uygulamanızın dosya verilerine erişmek için şirket içi AD DS veya Microsoft Entra Domain Services kimlik bilgileriyle kimlik doğrulamasından geçmesini isteyebilirsiniz. Azure Dosyalar, şirket içi AD DS veya Microsoft Entra Domain Services etki alanına katılmış VM'lerden SMB üzerinden Azure dosya paylaşımlarına erişmek için şirket içi AD DS veya Microsoft Entra Domain Services kimlik bilgilerinin kullanılmasını destekler.Azure dosya paylaşımlarında ayrıntılı erişim denetimini zorunlu kılma

Paylaşım, dizin veya dosya düzeyinde belirli bir kimliğe izin vekleyebilirsiniz. Örneğin, proje işbirliği için tek bir Azure dosya paylaşımı kullanan birkaç ekibiniz olduğunu varsayalım. Hassas olmayan dizinlere tüm ekiplere erişim izni verirken, hassas finansal verileri içeren dizinlere erişimi yalnızca finans ekibinizle sınırlandırabilirsiniz.Verilerinizle birlikte Windows ACL'lerini (NTFS izinleri olarak da bilinir) yedekleme

Mevcut şirket içi dosya paylaşımlarınızı yedeklemek için Azure dosya paylaşımlarını kullanabilirsiniz. Azure Dosyalar, SMB üzerinden Azure dosya paylaşımlarına bir dosya paylaşımı yedeklerken ACL'lerinizi ve verilerinizi korur.

Nasıl çalışır?

Azure dosya paylaşımları, bir AD kaynağıyla kimlik doğrulaması yapmak için Kerberos protokollerini kullanır. İstemcide çalışan bir kullanıcı veya uygulamayla ilişkilendirilmiş bir kimlik Azure dosya paylaşımlarındaki verilere erişmeye çalıştığında, kimlik doğrulaması için istek AD kaynağına gönderilir. Kimlik doğrulaması başarılı olursa bir Kerberos belirteci döndürür. İstemci Kerberos belirtecini içeren bir istek gönderir ve Azure dosya paylaşımları isteği yetkilendirmek için bu belirteci kullanır. Azure dosya paylaşımları yalnızca Kerberos belirtecini alır, kullanıcının erişim kimlik bilgilerini almaz.

Üç AD kaynağından birini kullanarak yeni ve mevcut depolama hesaplarınızda kimlik tabanlı kimlik doğrulamasını etkinleştirebilirsiniz: AD DS, Microsoft Entra Domain Services veya Microsoft Entra Kerberos (yalnızca karma kimlikler). Depolama hesabında dosya erişimi kimlik doğrulaması için yalnızca bir AD kaynağı kullanılabilir ve bu, hesaptaki tüm dosya paylaşımları için geçerlidir. Depolama hesabınızda kimlik tabanlı kimlik doğrulamasını etkinleştirebilmeniz için önce etki alanı ortamınızı ayarlamanız gerekir.

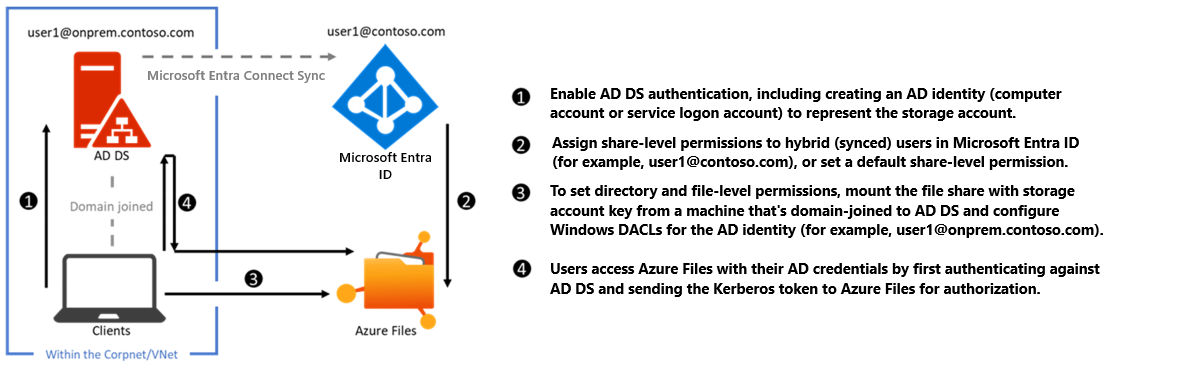

AD DS

Şirket içi AD DS kimlik doğrulaması için AD etki alanı denetleyicilerinizi ayarlamanız ve makinelerinize veya VM'lerinize etki alanına katılmanız gerekir. Etki alanı denetleyicilerinizi Azure VM'lerinde veya şirket içinde barındırabilirsiniz. Her iki durumda da, etki alanına katılmış istemcilerinizin etki alanı denetleyicisine karşı tanımlanamayan ağ bağlantısına sahip olması, dolayısıyla etki alanı hizmetinizin şirket ağı veya sanal ağı (VNET) içinde olmaları gerekir.

Aşağıdaki diyagramda SMB üzerinden Azure dosya paylaşımlarında şirket içi AD DS kimlik doğrulaması gösterilmiştir. Şirket içi AD DS, Microsoft Entra Connect Sync veya Microsoft Entra Connect bulut eşitlemesi kullanılarak Microsoft Entra ID ile eşitlenmelidir. Yalnızca hem şirket içi AD DS'de hem de Microsoft Entra Kimliği'nde bulunan karma kullanıcı kimlikleri Azure dosya paylaşımı erişimi için doğrulanabilir ve yetkilendirilebilir. Bunun nedeni, paylaşım düzeyi izninin Microsoft Entra Kimliği'nde temsil edilen kimliğe göre yapılandırılması, dizin/dosya düzeyi izninin ise AD DS'de bu izinle zorunlu kılınmış olmasıdır. İzinleri aynı karma kullanıcıya karşı doğru yapılandırdığınızdan emin olun.

AD DS kimlik doğrulamasını etkinleştirmeyi öğrenmek için önce Genel Bakış - Azure dosya paylaşımları için SMB üzerinden Domain Services kimlik doğrulaması şirket içi Active Directory okuyun ve ardından bkz. Azure dosya paylaşımları için AD DS kimlik doğrulamasını etkinleştirme.

Microsoft Entra Domain Services

Microsoft Entra Domain Services kimlik doğrulaması için Microsoft Entra Domain Services'ı etkinleştirmeniz ve dosya verilerine erişmeyi planladığınız VM'lere etki alanına katılmanız gerekir. Etki alanına katılmış VM'niz, Microsoft Entra Domain Services ile aynı sanal ağda (VNET) bulunmalıdır.

Aşağıdaki diyagram, SMB üzerinden Azure dosya paylaşımlarına Microsoft Entra Domain Services kimlik doğrulaması için iş akışını temsil eder. Şirket içi AD DS kimlik doğrulamasına benzer bir desen izler, ancak iki önemli fark vardır:

Depolama hesabını temsil etmek için Microsoft Entra Etki Alanı Hizmetleri'nde kimlik oluşturmanız gerekmez. Bu, arka planda etkinleştirme işlemi tarafından gerçekleştirilir.

Microsoft Entra Id'de bulunan tüm kullanıcıların kimliği doğrulanabilir ve yetkilendirilebilir. Kullanıcı yalnızca bulut veya karma olabilir. Microsoft Entra Id'den Microsoft Entra Domain Services ile eşitleme, herhangi bir kullanıcı yapılandırması gerektirmeden platform tarafından yönetilir. Ancak istemcinin Microsoft Entra Domain Services tarafından barındırılan etki alanına katılması gerekir. Microsoft Entra'ya katılmış veya kayıtlı olamaz. Microsoft Entra Domain Services, Azure dışı istemcileri (örneğin, kullanıcı dizüstü bilgisayarları, iş istasyonları, diğer bulutlardaki VM'ler vb.) Microsoft Entra Domain Services barındırılan etki alanına etki alanına katılmayı desteklemez. Ancak, DOMAINNAME\username gibi açık kimlik bilgileri sağlayarak veya tam etki alanı adını (username@FQDN) kullanarak etki alanına katılmamış bir istemciden dosya paylaşımını bağlamak mümkündür.

Microsoft Entra Domain Services kimlik doğrulamasını etkinleştirmeyi öğrenmek için bkz. Azure Dosyalar'de Microsoft Entra Domain Services kimlik doğrulamasını etkinleştirme.

Karma kimlikler için Microsoft Entra Kerberos

Karma kullanıcı kimliklerinin kimliğini doğrulamak için Microsoft Entra Kimliğinin etkinleştirilmesi ve yapılandırılması, Microsoft Entra kullanıcılarının Kerberos kimlik doğrulamasını kullanarak Azure dosya paylaşımlarına erişmesini sağlar. Bu yapılandırma, endüstri standardı SMB protokolüyle dosya paylaşımına erişmek için gerekli Kerberos biletlerini vermek için Microsoft Entra Kimliğini kullanır. Bu, son kullanıcılarınızın Microsoft Entra karma katılmış ve Microsoft Entra'ya katılmış VM'lerden etki alanı denetleyicilerine ağ bağlantısı gerektirmeden İnternet üzerinden Azure dosya paylaşımlarına erişebileceği anlamına gelir. Ancak, kullanıcılar ve gruplar için dizin ve dosya düzeyi izinlerinin yapılandırılması, şirket içi etki alanı denetleyicisine engellenmemiş ağ bağlantısı gerektirir.

Önemli

Microsoft Entra Kerberos kimlik doğrulaması yalnızca karma kullanıcı kimliklerini destekler; yalnızca bulut kimliklerini desteklemez. Geleneksel bir AD DS dağıtımı gereklidir ve Microsoft Entra Connect Sync veya Microsoft Entra Connect bulut eşitlemesi kullanılarak Microsoft Entra Id ile eşitlenmelidir. İstemciler Microsoft Entra'ya katılmış veya Microsoft Entra karmaya katılmış olmalıdır. Microsoft Entra Kerberos, Microsoft Entra Domain Services'e katılmış veya yalnızca AD'ye katılmış istemcilerde desteklenmez.

Karma kimlikler için Microsoft Entra Kerberos kimlik doğrulamasını etkinleştirmeyi öğrenmek için bkz. Azure Dosyalar'de karma kimlikler için Microsoft Entra Kerberos kimlik doğrulamasını etkinleştirme.

Bu özelliği, Microsoft Entra'ya katılmış VM'ler için Azure dosya paylaşımlarında FSLogix profillerini depolamak için de kullanabilirsiniz. Daha fazla bilgi için bkz. Azure Dosyalar ve Microsoft Entra Id ile profil kapsayıcısı oluşturma.

Erişim denetimi

Azure Dosyalar, kullanıcı erişiminde hem paylaşım düzeyine hem de dizin/dosya düzeylerine yetkilendirme uygular. Paylaşım düzeyi izin ataması, Azure RBAC aracılığıyla yönetilen Microsoft Entra kullanıcılarında veya gruplarında gerçekleştirilebilir. Azure RBAC ile dosya erişimi için kullandığınız kimlik bilgileri kullanılabilir veya Microsoft Entra Id ile eşitlenmelidir. Bir Azure dosya paylaşımına erişim vermek için Microsoft Entra Id'deki kullanıcılara veya gruplara Depolama Dosya Verileri SMB Paylaşım Okuyucusu gibi Azure yerleşik rolleri atayabilirsiniz.

Dizin/dosya düzeyinde Azure Dosyalar, windows ACL'lerinin tıpkı herhangi bir Windows dosya sunucusu gibi korunmasını, devralınmayı ve zorunlu kılmayı destekler. Mevcut dosya paylaşımınızla Azure dosya paylaşımlarınız arasında SMB üzerinden veri kopyalarken Windows ACL'lerini korumayı seçebilirsiniz. Yetkilendirmeyi zorunlu kılmayı planlasanız da, verilerinizle birlikte ACL'leri yedeklemek için Azure dosya paylaşımlarını kullanabilirsiniz.

Azure Dosyalar için paylaşım düzeyi izinlerini yapılandırma

Depolama hesabınızda bir AD kaynağını etkinleştirdikten sonra, dosya paylaşımına erişmek için aşağıdakilerden birini yapmanız gerekir:

- Kimliği doğrulanmış tüm kullanıcılar ve gruplar için geçerli olan varsayılan bir paylaşım düzeyi izni ayarlama

- Kullanıcılara ve gruplara yerleşik Azure RBAC rolleri atama veya

- Microsoft Entra kimlikleri için özel roller yapılandırın ve depolama hesabınızdaki dosya paylaşımlarına erişim hakları atayın.

Atanan paylaşım düzeyi izni, verilen kimliğin yalnızca paylaşıma erişmesine izin verir, başka bir şey değil, kök dizine bile erişim elde etmez. Yine de dizin ve dosya düzeyi izinlerini ayrı olarak yapılandırmanız gerekir.

Azure Dosyalar için dizin veya dosya düzeyi izinlerini yapılandırma

Azure dosya paylaşımları, kök dizin de dahil olmak üzere hem dizin hem de dosya düzeyinde standart Windows ACL'lerini zorunlu kılar. Dizin veya dosya düzeyi izinlerinin yapılandırılması hem SMB hem de REST üzerinden desteklenir. Hedef dosya paylaşımını VM'nizden bağlayın ve Windows Dosya Gezgini, Windows icacls veya Set-ACL komutunu kullanarak izinleri yapılandırın.

Süper kullanıcı izinleri için depolama hesabı anahtarını kullanma

Depolama hesabı anahtarına sahip bir kullanıcı, süper kullanıcı izinleriyle Azure dosya paylaşımlarına erişebilir. Süper kullanıcı izinleri tüm erişim denetimi kısıtlamalarını atlar.

Önemli

Önerilen güvenlik en iyi uygulamamız, depolama hesabı anahtarlarınızı paylaşmaktan kaçınmak ve mümkün olduğunda kimlik tabanlı kimlik doğrulamasından yararlanmaktır.

Azure dosya paylaşımlarına veri aktarırken dizin ve dosya ACL'lerini koruma

Azure Dosyalar, Verileri Azure dosya paylaşımlarına kopyalarken dizin veya dosya düzeyi ACL'lerin korunmasını destekler. Azure Dosya Eşitleme veya ortak dosya taşıma araç kümelerini kullanarak bir dizindeki veya dosyadaki ACL'leri Azure dosya paylaşımlarına kopyalayabilirsiniz. Örneğin, verileri ve ACL'leri Azure dosya paylaşımına /copy:s kopyalamak için robocopy'yi bayrağıyla kullanabilirsiniz. ACL'ler varsayılan olarak korunur, bu nedenle ACL'leri korumak için depolama hesabınızda kimlik tabanlı kimlik doğrulamasını etkinleştirmeniz gerekmez.

Fiyatlandırma

Depolama hesabınızda SMB üzerinden kimlik tabanlı kimlik doğrulamasını etkinleştirmek için ek hizmet ücreti alınmaz. Fiyatlandırma hakkında daha fazla bilgi için bkz. Azure Dosyalar fiyatlandırması ve Microsoft Entra Domain Services fiyatlandırması.

Sonraki adımlar

SMB üzerinden Azure Dosyalar ve kimlik tabanlı kimlik doğrulaması hakkında daha fazla bilgi için şu kaynaklara bakın:

- Genel Bakış - Azure dosya paylaşımları için SMB üzerinden Domain Services kimlik doğrulaması şirket içi Active Directory

- Azure Dosyalar üzerinde Microsoft Entra Domain Services kimlik doğrulamasını etkinleştirme

- Azure Dosyalar üzerinde karma kimlikler için Microsoft Entra Kerberos kimlik doğrulamasını etkinleştirme

- Linux istemcileri için AD Kerberos kimlik doğrulamasını etkinleştirme

- SSS