Veri sızdırma koruması etkinleştirilmiş bir çalışma alanı oluşturma

Bu makalede, veri sızdırma koruması etkinleştirilmiş bir çalışma alanı oluşturma ve bu çalışma alanı için onaylanan Microsoft Entra kiracılarının nasıl yönetildiği açıklanmaktadır.

Dekont

Çalışma alanı oluşturulduktan sonra yönetilen sanal ağ ve veri sızdırma koruması için çalışma alanı yapılandırmasını değiştiremezsiniz.

Ön koşullar

- Azure'da çalışma alanı kaynağı oluşturma izinleri.

- Yönetilen özel uç noktalar oluşturmak için Synapse çalışma alanı izinleri.

- Ağ kaynak sağlayıcısı için kaydedilen abonelikler. Daha fazla bilgi edinin.

Çalışma alanınızı oluşturmaya başlamak için Hızlı Başlangıç: Synapse çalışma alanı oluşturma bölümünde listelenen adımları izleyin. Çalışma alanınızı oluşturmadan önce, çalışma alanınıza veri sızdırma koruması eklemek için aşağıdaki bilgileri kullanın.

Çalışma alanınızı oluştururken veri sızdırma koruması ekleme

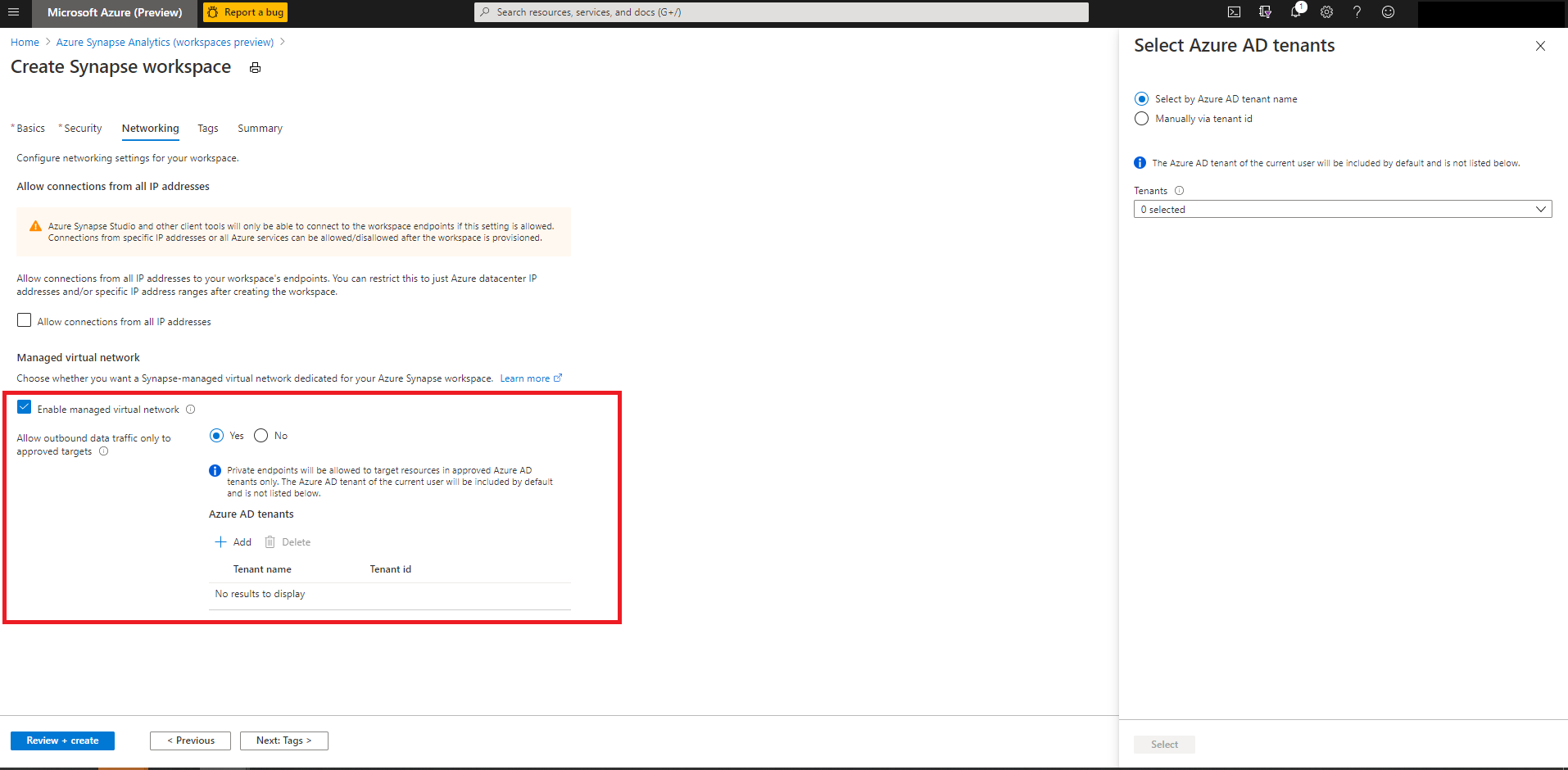

- Ağ sekmesinde "Yönetilen sanal ağı etkinleştir" onay kutusunu seçin.

- "Giden veri trafiğine yalnızca onaylı hedeflere izin ver" seçeneği için "Evet" seçeneğini belirleyin.

- Bu çalışma alanı için onaylanan Microsoft Entra kiracılarını seçin.

- Yapılandırmayı gözden geçirin ve çalışma alanını oluşturun.

Çalışma alanı için onaylı Microsoft Entra kiracılarını yönetme

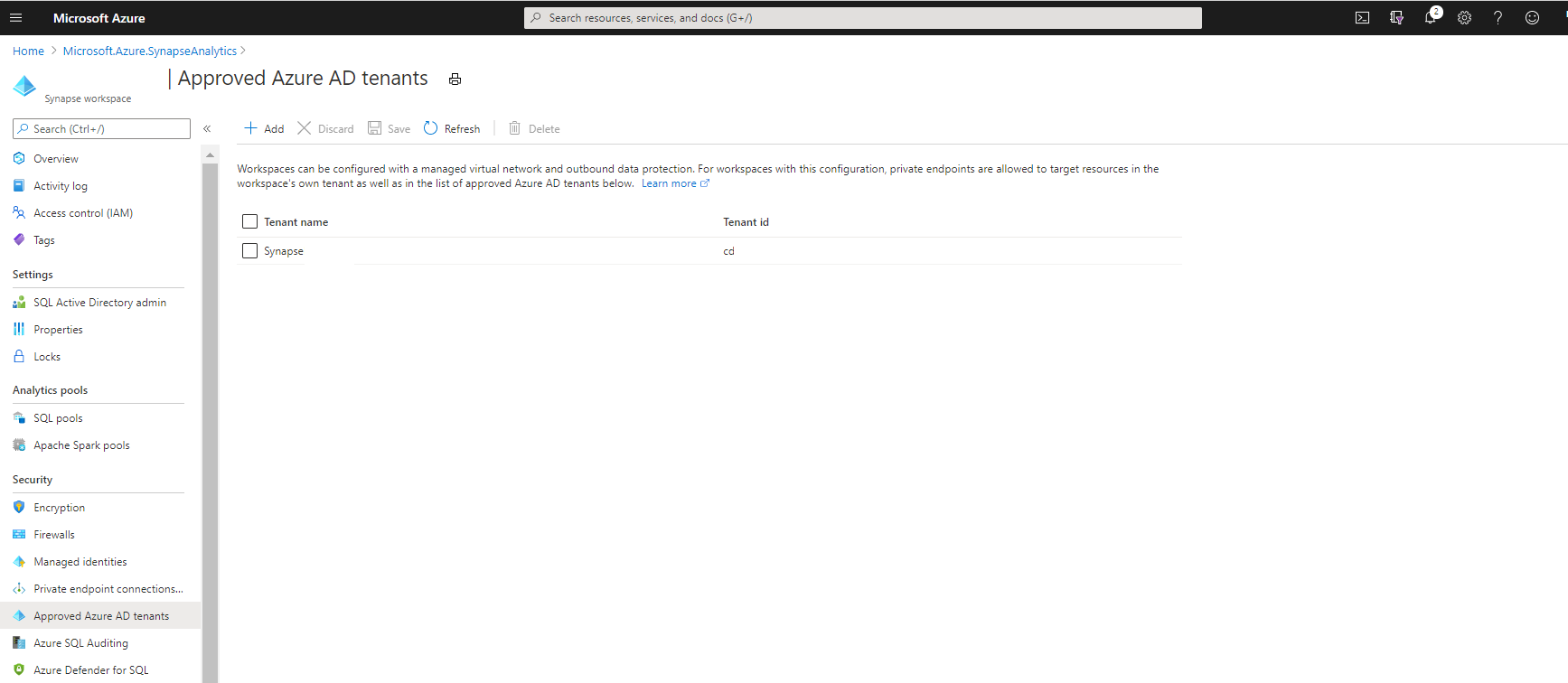

- Çalışma alanının Azure portalından "Onaylı Microsoft Entra kiracıları" bölümüne gidin. Çalışma alanı için onaylanan Microsoft Entra kiracılarının listesi burada listelenir. Çalışma alanının kiracısı varsayılan olarak dahil edilir ve listelenmez.

- Onaylanan listeye yeni kiracılar eklemek için "+Ekle"yi kullanın.

- Microsoft Entra kiracısını onaylanan listeden kaldırmak için kiracıyı seçin ve "Sil" ve ardından "Kaydet" seçeneğini belirleyin.

Onaylanan Microsoft Entra kiracılarında Azure kaynaklarına Bağlan

Bir çalışma alanı için onaylanan Microsoft Entra kiracılarında bulunan Azure kaynaklarına bağlanmak için yönetilen özel uç noktalar oluşturabilirsiniz. Yönetilen özel uç noktalar oluşturmak için kılavuzda listelenen adımları izleyin.

Önemli

Çalışma alanının kiracısı dışındaki kiracılardaki kaynakların SQL havuzlarının bunlara bağlanması için engelleyici güvenlik duvarı kuralları olmamalıdır. Spark kümeleri gibi çalışma alanının yönetilen sanal ağındaki kaynaklar, güvenlik duvarı korumalı kaynaklara yönetilen özel bağlantılar üzerinden bağlanabilir.

Bilinen sınırlamalar

Kullanıcılar, PyPI gibi genel depolardan Python paketlerini yüklemek için bir ortam yapılandırma dosyası sağlayabilir. Veri sızdırma korumalı çalışma alanlarında giden depolara bağlantılar engellenir. Sonuç olarak, PyPI gibi genel depolardan yüklenen Python kitaplıkları desteklenmez.

Alternatif olarak, kullanıcılar çalışma alanı paketlerini karşıya yükleyebilir veya birincil Azure Data Lake Depolama hesaplarında özel bir kanal oluşturabilir. Daha fazla bilgi için Bkz . Azure Synapse Analytics'te paket yönetimi

Synapse çalışma alanınız veri sızdırma koruması etkinleştirilmiş bir yönetilen sanal ağ kullanıyorsa, bir Olay Hub'ından Veri Gezgini havuzlarına veri alma işlemi çalışmaz.

Sonraki adımlar

- Synapse çalışma alanlarında veri sızdırma koruması hakkında daha fazla bilgi edinin

- Yönetilen çalışma alanı Sanal Ağ hakkında daha fazla bilgi edinin

- Yönetilen özel uç noktalar hakkında daha fazla bilgi edinin

- Veri kaynaklarınıza Yönetilen özel uç noktalar oluşturma