Linux için sanal makine uzantıları ve özellikleri

Azure sanal makine (VM) uzantıları, dağıtım sonrası yapılandırma ve Azure VM'lerinde otomasyon görevleri sunan küçük uygulamalardır. Örneğin, bir sanal makine yazılım yüklemesi, virüsten koruma veya içinde bir betik çalıştırma özelliği gerektiriyorsa, bir VM uzantısı kullanabilirsiniz.

Azure CLI, PowerShell, Azure Resource Manager şablonları (ARM şablonları) ve Azure portalını kullanarak Azure VM uzantılarını çalıştırabilirsiniz. Uzantıları yeni bir VM dağıtımıyla paketleyebilir veya mevcut herhangi bir sistemde çalıştırabilirsiniz.

Bu makalede Azure VM uzantılarına genel bir bakış, bunları kullanmaya yönelik önkoşullar ve bunları algılama, yönetme ve kaldırma yönergeleri sağlanır. Birçok VM uzantısı kullanılabilir olduğundan bu makalede genelleştirilmiş bilgiler sağlanır. Her birinin benzersiz olabilecek bir yapılandırması ve kendi belgeleri vardır.

Kullanım örnekleri ve örnekler

Her Azure VM uzantısının belirli bir kullanım örneği vardır. Örnekler şunları içerir:

- Microsoft Monitoring Agent VM uzantısını kullanarak bir VM'nin izlenmesini yapılandırın.

- Chef veya Datadog uzantısını kullanarak Azure altyapınızın izlenmesini yapılandırın.

İşleme özgü uzantılara ek olarak, hem Windows hem de Linux sanal makineleri için özel betik uzantısı kullanılabilir. Linux için Özel Betik uzantısı, tüm Bash betiğinin bir VM üzerinde çalıştırılmasına izin verir. Özel betikler, yerel Azure araçlarının sağlayabileceklerinin ötesinde yapılandırma gerektiren Azure dağıtımları tasarlamak için kullanışlıdır.

Önkoşullar

Azure Linux Aracısı

VM'de uzantıyı işlemek için Azure Linux Aracısı'nın yüklü olması gerekir. Bazı tek tek uzantıların kaynaklara veya bağımlılıklara erişim gibi önkoşulları vardır.

Azure Linux Aracısı, bir Azure VM ile Azure doku denetleyicisi arasındaki etkileşimleri yönetir. Aracı, VM uzantılarını çalıştırma da dahil olmak üzere Azure VM'lerini dağıtmanın ve yönetmenin birçok işlevsel özelliğinden sorumludur.

Azure Linux Aracısı Azure Market görüntülere önceden yüklenmiştir. Desteklenen işletim sistemlerine el ile de yüklenebilir.

Aracı birden çok işletim sisteminde çalışır. Ancak uzantılar çerçevesi, uzantıların kullandığı işletim sistemleri için bir sınıra sahiptir. Bazı uzantılar tüm işletim sistemlerinde desteklenmez ve hata kodu 51 ("Desteklenmeyen işletim sistemi") gösterebilir. Desteklenebilirlik için tek tek uzantı belgelerine bakın.

Ağ erişimi

Uzantı paketleri Azure Depolama uzantısı deposundan indirilir. Uzantı durumu karşıya yüklemeleri Azure Depolama'ya gönderiliyor.

Azure Linux Aracısı'nın desteklenen bir sürümünü kullanıyorsanız, VM bölgesinde Azure Depolama'ya erişime izin vermeniz gerekmez. Aracıyı kullanarak iletişimi aracı iletişimleri için Azure doku denetleyicisine yönlendirebilirsiniz. Aracının desteklenmeyen bir sürümündeyseniz vm'den o bölgedeki Azure Depolama'ya giden erişime izin vermeniz gerekir.

Önemli

Konuk güvenlik duvarını kullanarak 168.63.129.16 özel IP adresine erişimi engellediyseniz, aracının desteklenen bir sürümünü kullanıyor olsanız veya giden erişimi yapılandırmış olsanız bile uzantılar başarısız olur.

Aracılar yalnızca uzantı paketlerini ve raporlama durumunu indirmek için kullanılabilir. Örneğin, uzantı yüklemesinde GitHub'dan bir betik (Özel Betik uzantısı) indirilmesi veya Azure Depolama (Azure Backup) erişimi gerekiyorsa, ek güvenlik duvarı veya ağ güvenlik grubu (NSG) bağlantı noktalarını açmanız gerekir. Farklı uzantıların farklı gereksinimleri vardır, çünkü bunlar kendi haklarında uygulamalardır. Azure Depolama'ya erişim gerektiren uzantılar için Azure NSG hizmet etiketlerini kullanarak erişime izin vekleyebilirsiniz.

Aracı trafik isteklerini yeniden yönlendirmek için Azure Linux Aracısı ara sunucu desteğine sahiptir. Ancak, bu ara sunucu desteği uzantılar uygulamaz. Her uzantıyı bir ara sunucuyla çalışacak şekilde yapılandırmanız gerekir.

VM uzantılarını bulma

Birçok VM uzantısı Azure VM'leri ile kullanılabilir. Tam listeyi görmek için az vm extension image list komutunu kullanın. Aşağıdaki örnekte westus konumundaki tüm kullanılabilir uzantılar listelenir:

az vm extension image list --location westus --output table

VM uzantılarını çalıştırma

Azure VM uzantıları mevcut VM'lerde çalışır. Zaten dağıtılmış bir VM'de yapılandırma değişiklikleri yapmanız veya bağlantıyı kurtarmanız gerektiğinde bu yararlı olur. VM uzantıları ARM şablonu dağıtımlarıyla birlikte de paketlenebilir. ARM şablonlarıyla uzantıları kullanarak Azure VM'lerini dağıtım sonrası müdahale olmadan dağıtabilir ve yapılandırabilirsiniz.

Mevcut bir VM'de uzantı çalıştırmak için aşağıdaki yöntemleri kullanabilirsiniz.

Azure CLI

az vm extension set komutunu kullanarak mevcut bir VM'de Azure VM uzantılarını çalıştırabilirsiniz. Aşağıdaki örnek, myResourceGroup adlı bir kaynak grubundaki myVM adlı vm'de Özel Betik uzantısını çalıştırır. Çalıştırmak için örnek kaynak grubu adını, VM adını ve betiği (https://raw.githubusercontent.com/me/project/hello.sh) kendi bilgilerinizle değiştirin.

az vm extension set \

--resource-group myResourceGroup \

--vm-name myVM \

--name customScript \

--publisher Microsoft.Azure.Extensions \

--settings '{"fileUris": ["https://raw.githubusercontent.com/me/project/hello.sh"],"commandToExecute": "./hello.sh"}'

Uzantı doğru çalıştığında, çıkış aşağıdaki örneğe benzer:

info: Executing command vm extension set

+ Looking up the VM "myVM"

+ Installing extension "CustomScript", VM: "mvVM"

info: vm extension set command OK

Azure PowerShell

Set-AzVMExtension komutunu kullanarak mevcut bir VM'de Azure VM uzantılarını çalıştırabilirsiniz. Aşağıdaki örnek, myResourceGroup adlı bir kaynak grubundaki myVM adlı vm'de Özel Betik uzantısını çalıştırır. Çalıştırmak için örnek kaynak grubu adını, VM adını ve betiği (https://raw.githubusercontent.com/me/project/hello.sh) kendi bilgilerinizle değiştirin.

$Params = @{

ResourceGroupName = 'myResourceGroup'

VMName = 'myVM'

Name = 'CustomScript'

Publisher = 'Microsoft.Azure.Extensions'

ExtensionType = 'CustomScript'

TypeHandlerVersion = '2.1'

Settings = @{fileUris = @('https://raw.githubusercontent.com/me/project/hello.sh'); commandToExecute = './hello.sh'}

}

Set-AzVMExtension @Params

Uzantı doğru çalıştığında, çıkış aşağıdaki örneğe benzer:

RequestId IsSuccessStatusCode StatusCode ReasonPhrase

--------- ------------------- ---------- ------------

True OK OK

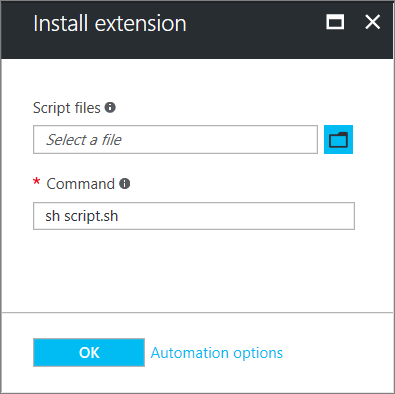

Azure portal

Azure portalı aracılığıyla mevcut bir VM'ye VM uzantıları uygulayabilirsiniz. Portalda VM'yi seçin, Uzantılar'ı ve ardından Ekle'yi seçin. Kullanılabilir uzantılar listesinden istediğiniz uzantıyı seçin ve sihirbazdaki yönergeleri izleyin.

Aşağıdaki görüntüde, Azure portalından Linux için Özel Betik uzantısının yüklenmesi gösterilmektedir:

Azure Resource Manager şablonları

BIR ARM şablonuna VM uzantıları ekleyebilir ve bunları şablonun dağıtımıyla çalıştırabilirsiniz. Bir uzantıyı şablonla dağıttığınızda, tam olarak yapılandırılmış Azure dağıtımları oluşturabilirsiniz.

Örneğin, aşağıdaki JSON yük dengeli VM'ler ve Azure SQL veritabanı kümesi dağıtan ve ardından her vm'ye bir .NET Core uygulaması yükleyen tam ARM şablonundan alınır. Yazılım yüklemesini VM uzantısı üstlenir.

{

"apiVersion": "2015-06-15",

"type": "extensions",

"name": "config-app",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Compute/virtualMachines/', concat(variables('vmName'),copyindex()))]"

],

"tags": {

"displayName": "config-app"

},

"properties": {

"publisher": "Microsoft.Azure.Extensions",

"type": "CustomScript",

"typeHandlerVersion": "2.1",

"autoUpgradeMinorVersion": true,

"settings": {

"fileUris": [

"https://raw.githubusercontent.com/Microsoft/dotnet-core-sample-templates/master/dotnet-core-music-linux/scripts/config-music.sh"

]

},

"protectedSettings": {

"commandToExecute": "[concat('sudo sh config-music.sh ',variables('musicStoreSqlName'), ' ', parameters('adminUsername'), ' ', parameters('sqlAdminPassword'))]"

}

}

}

ARM şablonları oluşturma hakkında daha fazla bilgi için bkz . Azure Resource Manager şablonundaki sanal makineler.

VM uzantısı verilerinin güvenliğini sağlamaya yardımcı olun

Bir VM uzantısını çalıştırdığınızda kimlik bilgileri, depolama hesabı adları ve erişim anahtarları gibi hassas bilgileri eklemeniz gerekebilir. Birçok VM uzantısı, verileri şifreleyen ve yalnızca hedef VM'nin içinde şifresini çözen korumalı bir yapılandırma içerir. Her uzantının belirli bir korumalı yapılandırma şeması vardır ve her biri uzantıya özgü belgelerde ayrıntılı olarak açıklanmıştır.

Aşağıdaki örnekte Linux için Özel Betik uzantısının bir örneği gösterilmektedir. Çalıştırılacak komut bir kimlik bilgileri kümesi içerir. Bu örnekte, çalıştırılacak komut şifrelenmemiştir.

{

"apiVersion": "2015-06-15",

"type": "extensions",

"name": "config-app",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Compute/virtualMachines/', concat(variables('vmName'),copyindex()))]"

],

"tags": {

"displayName": "config-app"

},

"properties": {

"publisher": "Microsoft.Azure.Extensions",

"type": "CustomScript",

"typeHandlerVersion": "2.1",

"autoUpgradeMinorVersion": true,

"settings": {

"fileUris": [

"https://raw.githubusercontent.com/Microsoft/dotnet-core-sample-templates/master/dotnet-core-music-linux/scripts/config-music.sh"

],

"commandToExecute": "[concat('sudo sh config-music.sh ',variables('musicStoreSqlName'), ' ', parameters('adminUsername'), ' ', parameters('sqlAdminPassword'))]"

}

}

}

Özelliğini yapılandırmaya commandToExecute protected taşımak, aşağıdaki örnekte gösterildiği gibi yürütme dizesinin güvenliğini sağlar:

{

"apiVersion": "2015-06-15",

"type": "extensions",

"name": "config-app",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Compute/virtualMachines/', concat(variables('vmName'),copyindex()))]"

],

"tags": {

"displayName": "config-app"

},

"properties": {

"publisher": "Microsoft.Azure.Extensions",

"type": "CustomScript",

"typeHandlerVersion": "2.1",

"autoUpgradeMinorVersion": true,

"settings": {

"fileUris": [

"https://raw.githubusercontent.com/Microsoft/dotnet-core-sample-templates/master/dotnet-core-music-linux/scripts/config-music.sh"

]

},

"protectedSettings": {

"commandToExecute": "[concat('sudo sh config-music.sh ',variables('musicStoreSqlName'), ' ', parameters('adminUsername'), ' ', parameters('sqlAdminPassword'))]"

}

}

}

Aracılar ve uzantılar nasıl güncelleştirilir?

Aracılar ve uzantılar aynı otomatik güncelleştirme mekanizmasını paylaşır.

Bir güncelleştirme kullanılabilir olduğunda ve otomatik güncelleştirmeler etkinleştirildiğinde, güncelleştirme yalnızca bir uzantıda değişiklik yapıldığında veya aşağıdaki gibi diğer VM modeli değiştikten sonra VM'ye yüklenir:

- Veri diskleri

- Uzantıları

- Uzantı Etiketleri

- Önyükleme tanılama kapsayıcısı

- Konuk işletim sistemi gizli dizileri

- VM boyutu

- Ağ profili

Yayımcılar güncelleştirmeleri çeşitli zamanlarda bölgeler için kullanılabilir hale getirir, bu nedenle farklı sürümlerde farklı bölgelerde vm'leriniz olabilir.

Not

Bazı güncelleştirmeler ek güvenlik duvarı kuralları gerektirebilir. Bkz. Ağ erişimi.

Aracı güncelleştirmeleri

Linux VM Aracısı, sağlama aracısı kodunu ve uzantı işleme kodunu tek bir pakette içerir. Ayrı olamazlar.

Cloud-init kullanarak Azure'da sağlama yapmak istediğinizde Sağlama Aracısı'nı devre dışı bırakabilirsiniz.

Aracıların desteklenen sürümleri otomatik güncelleştirmeleri kullanabilir. Güncelleştirilebilecek tek kod, Sağlama Aracısı kodu değil uzantı işleme kodudur. Sağlama Aracısı kodu bir kez çalıştırılır.

Uzantı işleme kodu aşağıdakiler için sorumludur:

- Azure dokusuyla iletişim kurma.

- Yüklemeler, raporlama durumu, tek tek uzantıları güncelleştirme ve uzantıları kaldırma gibi VM uzantısı işlemlerini işleme. Güncelleştirmeler, uzantı işleme kodunda güvenlik düzeltmeleri, hata düzeltmeleri ve geliştirmeler içerir.

Aracı yüklendiğinde bir üst daemon oluşturulur. Bu üst öğe daha sonra uzantıları işlemek için kullanılan bir alt işlem oluşturur. Aracı için bir güncelleştirme varsa indirilir. Üst öğe alt işlemi durdurur, yükseltip yeniden başlatır. Güncelleştirmeyle ilgili bir sorun varsa, üst işlem önceki alt sürüme geri döner.

Üst işlem otomatik olarak güncelleştirilemez. Üst öğe yalnızca bir dağıtım paketi güncelleştirmesi tarafından güncelleştirilebilir.

Hangi sürümü çalıştırdığınızı denetlemek için aşağıdaki gibi denetleyin waagent :

waagent --version

Çıktı aşağıdaki örneğe benzer:

WALinuxAgent-2.2.45 running on <Linux Distro>

Python: 3.6.9

Goal state agent: 2.7.1.0

Yukarıdaki örnek çıktıda üst (veya paket dağıtılan sürüm) şeklindedir WALinuxAgent-2.2.45. Goal state agent Değer, otomatik güncelleştirme sürümüdür.

Aracı için otomatik güncelleştirmeyi her zaman etkinleştirmenizi kesinlikle öneririz: AutoUpdate.Enabled=y. Otomatik güncelleştirmeyi etkinleştirmezseniz aracıyı el ile güncelleştirmeye devam etmeniz gerekir ve hata ve güvenlik düzeltmeleri almazsınız.

Uzantı güncelleştirmeleri

Bir uzantı güncelleştirmesi kullanılabilir olduğunda ve otomatik güncelleştirmeler etkinleştirildiğinde, VM modelinde bir değişiklik gerçekleştikten sonra Azure Linux Aracısı uzantıyı indirir ve yükselter.

Otomatik uzantı güncelleştirmeleri küçük veya düzeltmedir. Uzantıyı sağlarken küçük güncelleştirmeleri kabul edebilir veya geri çevirebilirsiniz. Aşağıdaki örnekte, kullanarak "autoUpgradeMinorVersion": true,arm şablonundaki ikincil sürümleri otomatik olarak yükseltme gösterilmektedir:

"publisher": "Microsoft.Azure.Extensions",

"type": "CustomScript",

"typeHandlerVersion": "2.1",

"autoUpgradeMinorVersion": true,

"settings": {

"fileUris": [

"https://raw.githubusercontent.com/Microsoft/dotnet-core-sample-templates/master/dotnet-core-music-linux/scripts/config-music.sh"

]

},

En son ikincil sürüm hata düzeltmelerini almak için uzantı dağıtımlarınızda her zaman otomatik güncelleştirmeyi seçmenizi kesinlikle öneririz. Güvenlik veya önemli hata düzeltmeleri taşıyan düzeltme güncelleştirmelerini geri çeviremezsiniz.

Otomatik güncelleştirmeleri devre dışı bırakırsanız veya ana sürümü yükseltmeniz gerekiyorsa az vm extension set veya Set-AzVMExtension kullanın ve hedef sürümü belirtin.

Uzantı güncelleştirmelerini tanımlama

Uzantının vm üzerinde autoUpgradeMinorVersion ile ayarlandığını belirleme

Uzantı ile autoUpgradeMinorVersionsağlanmışsa VM modelinden görebilirsiniz. Denetlemek için az vm show komutunu kullanın ve kaynak grubunu ve VM adını aşağıdaki gibi sağlayın:

az vm show --resource-group myResourceGroup --name myVM

Aşağıdaki örnek çıktı, olarak autoUpgradeMinorVersion ayarlandığını truegösterir:

"resources": [

{

"autoUpgradeMinorVersion": true,

"forceUpdateTag": null,

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM/extensions/customScript",

autoUpgradeMinorVersion olayının ne zaman gerçekleştiğini belirleme

Uzantıya yönelik bir güncelleştirmenin ne zaman gerçekleştiğini görmek için /var/log/waagent.log konumundaki VM'deki aracı günlüklerini gözden geçirin.

Aşağıdaki örnekte VM yüklenmiştir Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9025 . için Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9027bir düzeltme sağlandı.

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9027] Expected handler state: enabled

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9027] Decide which version to use

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9027] Use version: 2.3.9027

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9027] Current handler state is: NotInstalled

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9027] Download extension package

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9027] Unpack extension package

INFO Event: name=Microsoft.OSTCExtensions.LinuxDiagnostic, op=Download, message=Download succeeded

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9027] Initialize extension directory

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9027] Update settings file: 0.settings

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9025] Disable extension.

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9025] Launch command:diagnostic.py -disable

...

INFO Event: name=Microsoft.OSTCExtensions.LinuxDiagnostic, op=Disable, message=Launch command succeeded: diagnostic.py -disable

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9027] Update extension.

INFO [Microsoft.OSTCExtensions.LinuxDiagnostic-2.3.9027] Launch command:diagnostic.py -update

2017/08/14 20:21:57 LinuxAzureDiagnostic started to handle.

Aracı izinleri

Görevlerini gerçekleştirmek için aracının kök olarak çalışması gerekir.

VM uzantılarıyla ilgili sorunları giderme

Her VM uzantısının belirli sorun giderme adımları olabilir. Örneğin, Özel Betik uzantısını kullandığınızda, betik yürütme ayrıntılarını uzantının çalıştırıldığı VM'de yerel olarak bulabilirsiniz.

Aşağıdaki sorun giderme eylemleri tüm VM uzantıları için geçerlidir:

Azure Linux Aracısı günlüğünü denetlemek için uzantınızın /var/log/waagent.log içinde sağlandığı etkinliğe bakın.

/var/log/azure</extensionName> içindeki diğer ayrıntılar için uzantı günlüklerine bakın.

Hata kodları, bilinen sorunlar ve uzantıya özgü diğer bilgiler için uzantıya özgü belgelerde sorun giderme bölümlerine bakın.

Sistem günlüklerine bakın. Paket yöneticisine özel erişim gerektiren başka bir uygulamanın uzun süre çalışan yüklemesi gibi uzantıyla engellenmiş olabilecek diğer işlemleri denetleyin.

Uzantı hatalarının yaygın nedenleri

Uzantıların çalıştırılması 20 dakika sürer. (Özel durumlar, 90 dakikası olan Özel Betik ve Chef'tir.) Dağıtımınız bu süreyi aşarsa zaman aşımı olarak işaretlenir. Bunun nedeni düşük kaynak VM'leri olabilir veya uzantı sağlamaya çalışırken diğer VM yapılandırmaları veya başlangıç görevleri büyük miktarda kaynak tüketiyor olabilir.

En düşük önkoşullar karşılanmaz. Bazı uzantıların HPC görüntüleri gibi VM SKU'larına bağımlılıkları vardır. Uzantılar, Azure Depolama veya genel hizmetlerle iletişim kurma gibi belirli ağ erişim gereksinimlerine sahip olabilir. Diğer örnekler paket depolarına erişim, disk alanı yetersiz veya güvenlik kısıtlamaları olabilir.

Paket yöneticisi erişimi özeldir. Bazı durumlarda, her ikisinin de paket yöneticisine özel erişime ihtiyacı olduğundan uzun süre çalışan bir VM yapılandırması ve uzantı yüklemesi çakışabilir.

Uzantı durumunu görüntüleme

Bir VM uzantısı bir VM'de çalıştırıldıktan sonra, uzantı durumunu aşağıdaki gibi döndürmek için az vm get-instance-view komutunu kullanın:

az vm get-instance-view \

--resource-group myResourceGroup \

--name myVM \

--query "instanceView.extensions"

Çıktı aşağıdaki örneğe benzer:

{

"name": "customScript",

"statuses": [

{

"code": "ProvisioningState/failed/0",

"displayStatus": "Provisioning failed",

"level": "Error",

"message": "Enable failed: failed to execute command: command terminated with exit status=127\n[stdout]\n\n[stderr]\n/bin/sh: 1: ech: not found\n",

"time": null

}

],

"substatuses": null,

"type": "Microsoft.Azure.Extensions.CustomScript",

"typeHandlerVersion": "2.1.6"

}

Uzantı yürütme durumunu Azure portalında da bulabilirsiniz. VM'yi seçin, Uzantılar'ı ve ardından istediğiniz uzantıyı seçin.

VM uzantısını yeniden çalıştırma

Vm uzantısının yeniden çalıştırılması gereken durumlar olabilir. Uzantıyı kaldırıp istediğiniz bir yürütme yöntemiyle yeniden çalıştırarak uzantıyı yeniden çalıştırabilirsiniz.

Uzantıyı kaldırmak için az vm extension delete komutunu aşağıdaki gibi kullanın:

az vm extension delete \

--resource-group myResourceGroup \

--vm-name myVM \

--name customScript

Uzantıyı Azure portalından da kaldırabilirsiniz:

- Bir VM seçin.

- Uzantılar'ı seçin.

- Uzantıyı seçin.

- Kaldır'ı seçin.

Ortak VM uzantısı başvurusu

| Uzantı adı | Açıklama |

|---|---|

| Linux için özel Betik uzantısı | Bir Azure sanal makinesinde betik çalıştırma. |

| VMAccess uzantısı | Azure sanal makinesine yeniden erişim elde edin. Kullanıcıları ve kimlik bilgilerini yönetmek için de kullanabilirsiniz. |

| Azure Tanılama uzantısı | Azure Tanılama yönetme. |

Sonraki adımlar

VM uzantıları hakkında daha fazla bilgi için bkz . Azure sanal makine uzantıları ve özellikleri.