Öğretici: Ağ trafiğini yönlendirme tablosuyla yönlendirme

Azure, varsayılan olarak bir sanal ağ içindeki tüm alt ağlar arasındaki trafiği yönlendirir. Azure’ın varsayılan yönlendirmesini geçersiz kılmak için kendi yönlendirmelerinizi oluşturabilirsiniz. Örneğin, bir ağ sanal gereci (NVA) aracılığıyla alt ağlar arasındaki trafiği yönlendirmek istediğinizde özel yollar yararlı olur.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Sanal ağı ve alt ağları oluşturma

- Trafiği yönlendiren bir NVA oluşturma

- Sanal makineleri (VM) farklı alt ağlara dağıtma

- Yönlendirme tablosu oluşturma

- Yönlendirme oluşturma

- Yönlendirme tablosunu bir alt ağ ile ilişkilendirme

- NVA aracılığıyla trafiği bir alt ağdan başka birine yönlendirme

Önkoşullar

- Etkin aboneliği olan bir Azure hesabı. Ücretsiz bir hesap oluşturabilirsiniz.

Alt ağlar oluşturma

Bu öğretici için bir DMZ ve Özel alt ağ gereklidir. DMZ alt ağı NVA'yı dağıttığınız yerdir ve Özel alt ağı da trafiği yönlendirmek istediğiniz sanal makineleri dağıttığınız yerdir. subnet-1, önceki adımlarda oluşturulan alt ağdır. Genel sanal makine için subnet-1 kullanın.

Sanal ağ ve Azure Bastion konağı oluşturma

Aşağıdaki yordam kaynak alt ağı, Azure Bastion alt ağı ve Bastion konağı ile bir sanal ağ oluşturur:

Portalda Sanal ağlar'ı arayın ve seçin.

Sanal ağlar sayfasında + Oluştur'u seçin.

Sanal ağ oluştur'un Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu Yeni oluştur’u seçin.

Ad olarak test-rg girin.

Tamam'ı seçin.Örnek ayrıntıları Veri Akışı Adı vnet-1 girin. Bölge Doğu ABD 2’yi seçin.

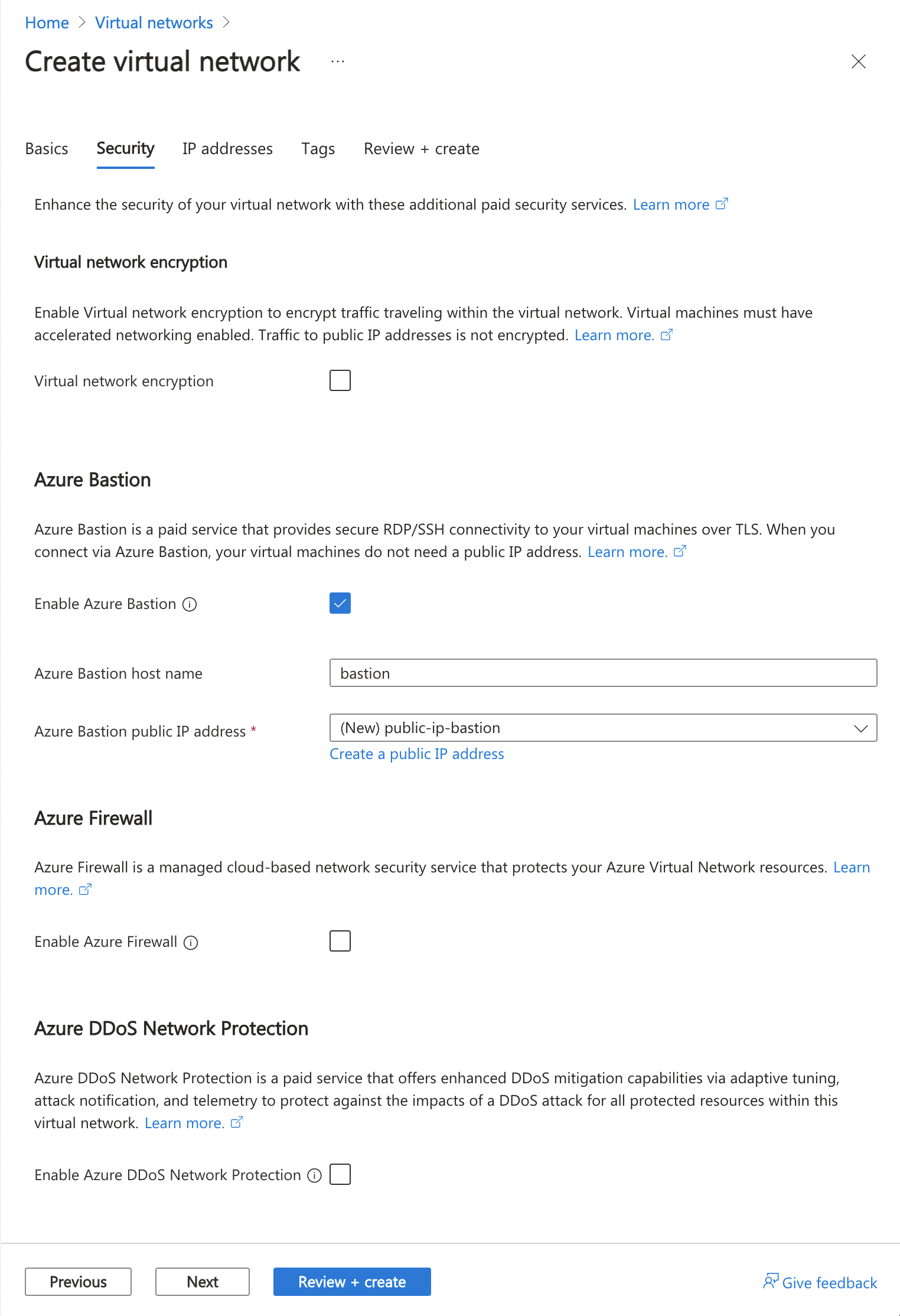

Güvenlik sekmesine gitmek için İleri'yi seçin.

Azure Bastion bölümünde Azure Bastion'ı Etkinleştir'i seçin.

Bastion, özel IP adreslerini kullanarak Secure Shell (SSH) veya Uzak Masaüstü Protokolü (RDP) üzerinden sanal ağınızdaki VM'lere bağlanmak için tarayıcınızı kullanır. VM'lerin genel IP adreslerine, istemci yazılımına veya özel yapılandırmaya ihtiyacı yoktur. Daha fazla bilgi için bkz . Azure Bastion nedir?.

Not

Saatlik fiyatlandırma, giden veri kullanımına bakılmaksızın Bastion dağıtıldığından itibaren başlar. Daha fazla bilgi için bkz . Fiyatlandırma ve SKU'lar. Bastion'ı bir öğretici veya test kapsamında dağıtıyorsanız, kullanmayı bitirdikten sonra bu kaynağı silmenizi öneririz.

Azure Bastion'da aşağıdaki bilgileri girin veya seçin:

Ayar Value Azure Bastion ana bilgisayar adı Bastion yazın. Azure Bastion genel IP adresi Genel IP adresi oluştur'u seçin.

Ad alanına public-ip-bastion yazın.

Tamam'ı seçin.

IP Adresleri sekmesine gitmek için İleri'yi seçin.

Alt ağlar'daki adres alanı kutusunda varsayılan alt ağı seçin.

Alt ağı düzenle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Alt ağ amacı Varsayılan olarak bırakın. Veri Akışı Adı subnet-1 girin. IPv4 IPv4 adres aralığı Varsayılan değeri 10.0.0.0/16 olarak bırakın. Başlangıç adresi Varsayılan değeri 10.0.0.0 olarak bırakın. Size Varsayılan değeri /24 (256 adres) olarak bırakın. Kaydet'i seçin.

Pencerenin alt kısmındaki Gözden geçir + oluştur'u seçin. Doğrulama başarılı olduğunda Oluştur'u seçin.

Portalın üst kısmındaki arama kutusuna Sanal ağ yazın. Arama sonuçlarında Sanal ağlar'ı seçin.

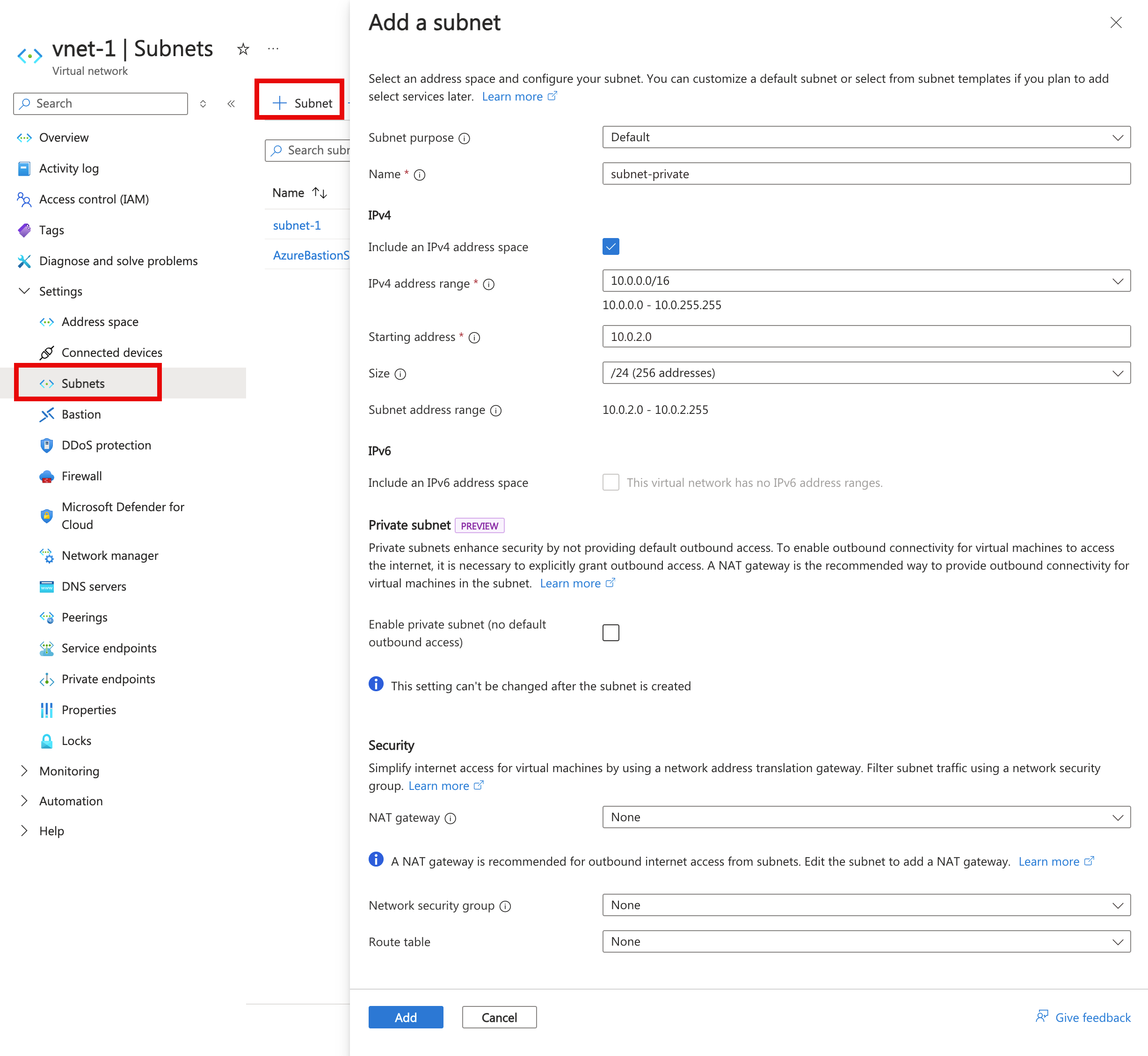

Sanal ağlar'da vnet-1'i seçin.

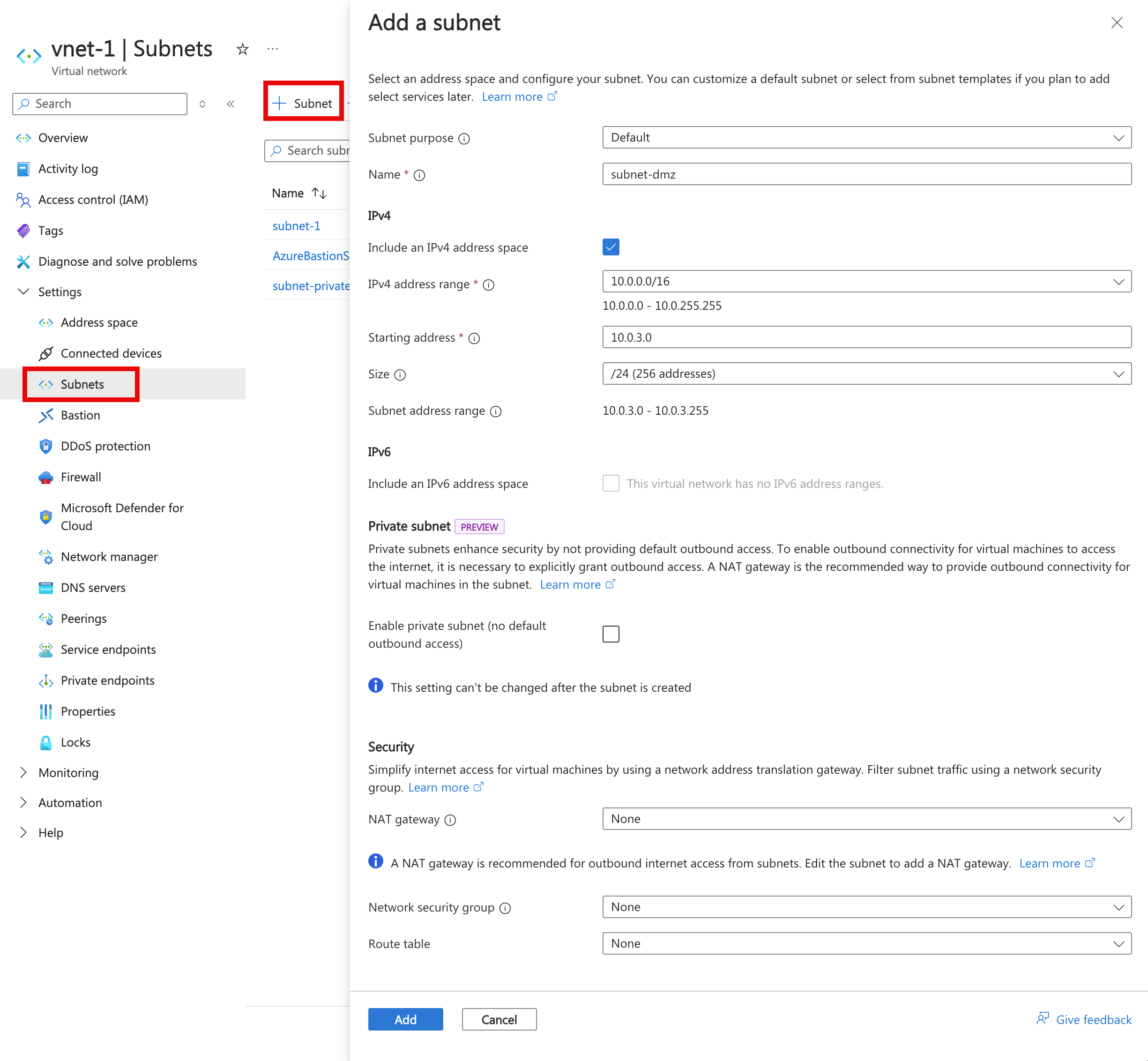

vnet-1'de Ayarlar bölümünde Alt ağlar'ı seçin.

Sanal ağın alt ağ listesinde + Alt ağ'ı seçin.

Alt ağ ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Alt ağ amacı Varsayılan olarak bırakın. Veri Akışı Adı Alt ağ-özel girin. IPv4 IPv4 adres aralığı Varsayılan değeri 10.0.0.0/16 olarak bırakın. Başlangıç adresi 10.0.2.0 girin. Size Varsayılan değeri /24 (256 adres) olarak bırakın.

Ekle'yi seçin.

+ Alt Ağ'ı seçin.

Alt ağ ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Alt ağ amacı Varsayılan olarak bırakın. Veri Akışı Adı subnet-dmz girin. IPv4 IPv4 adres aralığı Varsayılan değeri 10.0.0.0/16 olarak bırakın. Başlangıç adresi 10.0.3.0 girin. Size Varsayılan değeri /24 (256 adres) olarak bırakın.

Ekle'yi seçin.

NVA sanal makinesi oluşturma

Ağ sanal gereçleri (NVA'lar), yönlendirme ve güvenlik duvarı iyileştirmesi gibi ağ işlevlerine yardımcı olan sanal makinelerdir. Bu bölümde, Ubuntu 24.04 sanal makinesi kullanarak bir NVA oluşturun.

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

+ Oluştur'u ve ardından Azure sanal makinesini seçin.

Sanal makine oluştur bölümünde Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Örnek ayrıntıları Virtual machine name vm-nva girin. Bölge (ABD) Doğu ABD 2'yi seçin. Kullanılabilirlik seçenekleri Altyapı yedekliliği gerekli değil'i seçin. Güvenlik türü Standart'ı seçin. Görsel Ubuntu Server 24.04 LTS - x64 2. Nesil'i seçin. VM mimarisi Varsayılan x64'leri değiştirmeyin. Size Bir boyut seçin. Yönetici hesabı Authentication type Parola'ya tıklayın. Username Bir kullanıcı adı girin. Parola Bir parola girin. Parolayı onaylayın Parolayı yeniden girin. Gelen bağlantı noktası kuralları Genel gelen bağlantı noktaları Hiçbiri seçeneğini belirtin. İleri: Diskler'i ve ardından İleri: Ağ'ı seçin.

Ağ sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Ağ arabirimi Sanal ağ vnet-1'i seçin. Alt ağ subnet-dmz (10.0.3.0/24) öğesini seçin. Genel IP Hiçbiri seçeneğini belirtin. NIC ağ güvenlik grubu Gelişmiş'i seçin. Ağ güvenlik grubunu yapılandırma Yeni oluştur’u seçin.

Ad alanına nsg-nva girin.

Tamam'ı seçin.Diğer seçenekleri varsayılan değerlerde bırakın ve Gözden geçir ve oluştur'u seçin.

Oluştur'u belirleyin.

Public ve private sanal makinelerini oluşturma

vnet-1 sanal ağında iki sanal makine oluşturun. Bir sanal makine alt ağ-1 alt akında, diğer sanal makine ise alt ağ-özel alt ağda yer alır. Her iki sanal makine için de aynı sanal makine görüntüsünü kullanın.

Genel sanal makine oluşturma

Genel sanal makine, genel İnternet'te bir makinenin benzetimini yapmak için kullanılır. Ortak ve özel sanal makine, NVA sanal makinesi aracılığıyla ağ trafiğinin yönlendirilmesi test etmek için kullanılır.

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

+ Oluştur'u ve ardından Azure sanal makinesini seçin.

Sanal makine oluştur bölümünde Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Örnek ayrıntıları Virtual machine name vm-public girin. Bölge (ABD) Doğu ABD 2'yi seçin. Kullanılabilirlik seçenekleri Altyapı yedekliliği gerekli değil'i seçin. Güvenlik türü Standart'ı seçin. Görsel Ubuntu Server 24.04 LTS - x64 2. Nesil'i seçin. VM mimarisi Varsayılan x64'leri değiştirmeyin. Size Bir boyut seçin. Yönetici hesabı Authentication type Parola'ya tıklayın. Username Bir kullanıcı adı girin. Parola Bir parola girin. Parolayı onaylayın Parolayı yeniden girin. Gelen bağlantı noktası kuralları Genel gelen bağlantı noktaları Hiçbiri seçeneğini belirtin. İleri: Diskler'i ve ardından İleri: Ağ'ı seçin.

Ağ sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Ağ arabirimi Sanal ağ vnet-1'i seçin. Alt ağ subnet-1 (10.0.0.0/24) öğesini seçin. Genel IP Hiçbiri seçeneğini belirtin. NIC ağ güvenlik grubu Hiçbiri seçeneğini belirtin. Diğer seçenekleri varsayılan değerlerde bırakın ve Gözden geçir ve oluştur'u seçin.

Oluştur'u belirleyin.

Özel sanal makine oluşturma

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

+ Oluştur'u ve ardından Azure sanal makinesini seçin.

Sanal makine oluştur bölümünde Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Örnek ayrıntıları Virtual machine name vm-private girin. Bölge (ABD) Doğu ABD 2'yi seçin. Kullanılabilirlik seçenekleri Altyapı yedekliliği gerekli değil'i seçin. Güvenlik türü Standart'ı seçin. Görsel Ubuntu Server 24.04 LTS - x64 2. Nesil'i seçin. VM mimarisi Varsayılan x64'leri değiştirmeyin. Size Bir boyut seçin. Yönetici hesabı Authentication type Parola'ya tıklayın. Username Bir kullanıcı adı girin. Parola Bir parola girin. Parolayı onaylayın Parolayı yeniden girin. Gelen bağlantı noktası kuralları Genel gelen bağlantı noktaları Hiçbiri seçeneğini belirtin. İleri: Diskler'i ve ardından İleri: Ağ'ı seçin.

Ağ sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Ağ arabirimi Sanal ağ vnet-1'i seçin. Alt ağ Alt ağ özel (10.0.2.0/24) öğesini seçin. Genel IP Hiçbiri seçeneğini belirtin. NIC ağ güvenlik grubu Hiçbiri seçeneğini belirtin. Diğer seçenekleri varsayılan değerlerde bırakın ve Gözden geçir ve oluştur'u seçin.

Oluştur'u belirleyin.

IP iletmeyi etkinleştirme

Trafiği NVA üzerinden yönlendirmek için Azure'da ve vm-nva işletim sisteminde IP iletmeyi açın. IP iletme etkinleştirildiğinde, vm-nva tarafından alınan ve farklı bir IP adresi hedefleyen trafik bırakılmaz ve doğru hedefe iletilir.

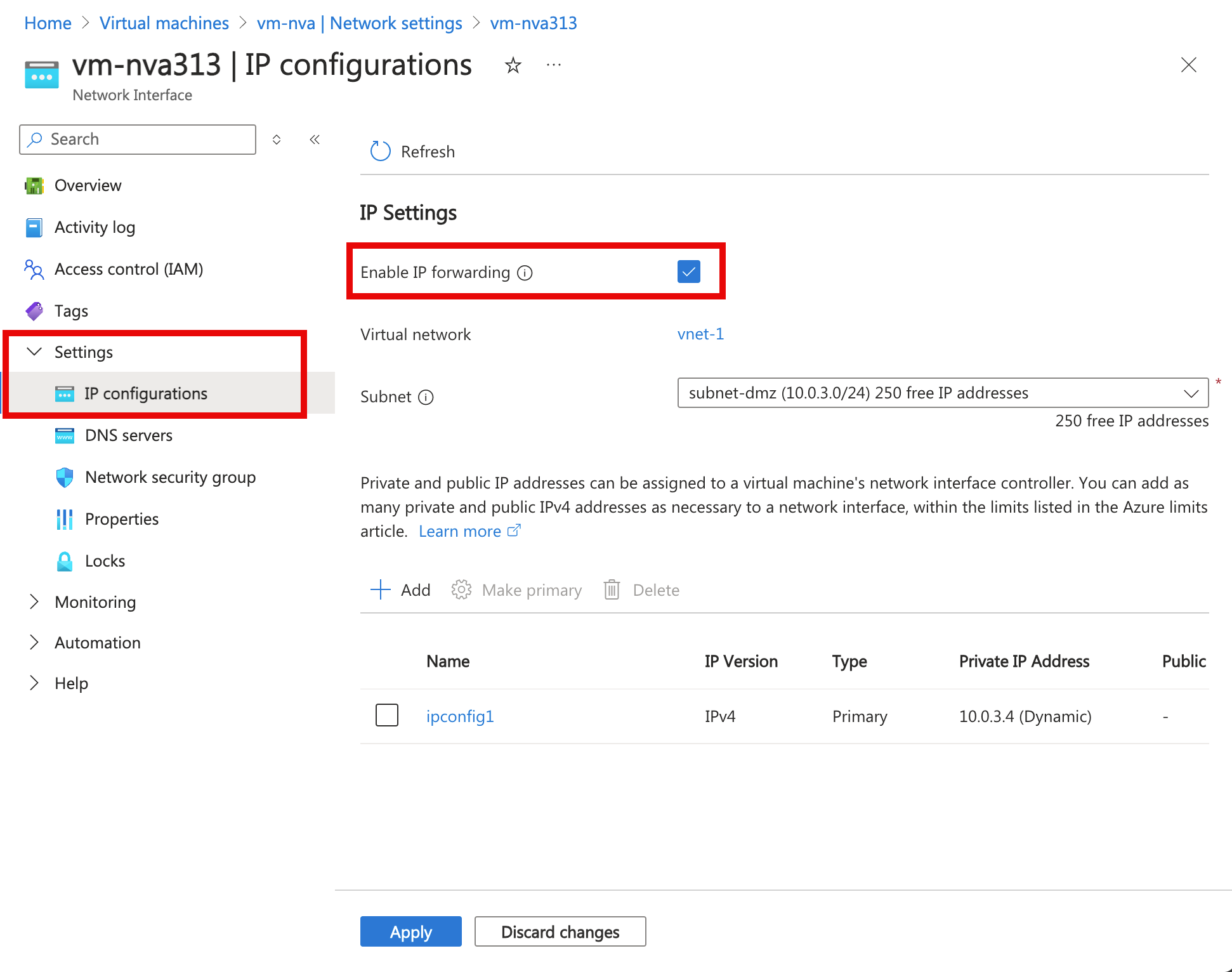

Azure'da IP iletmeyi etkinleştirme

Bu bölümde, vm-nva sanal makinesinin ağ arabirimi için IP iletmeyi açarsınız.

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

Sanal makineler'de vm-nva'yı seçin.

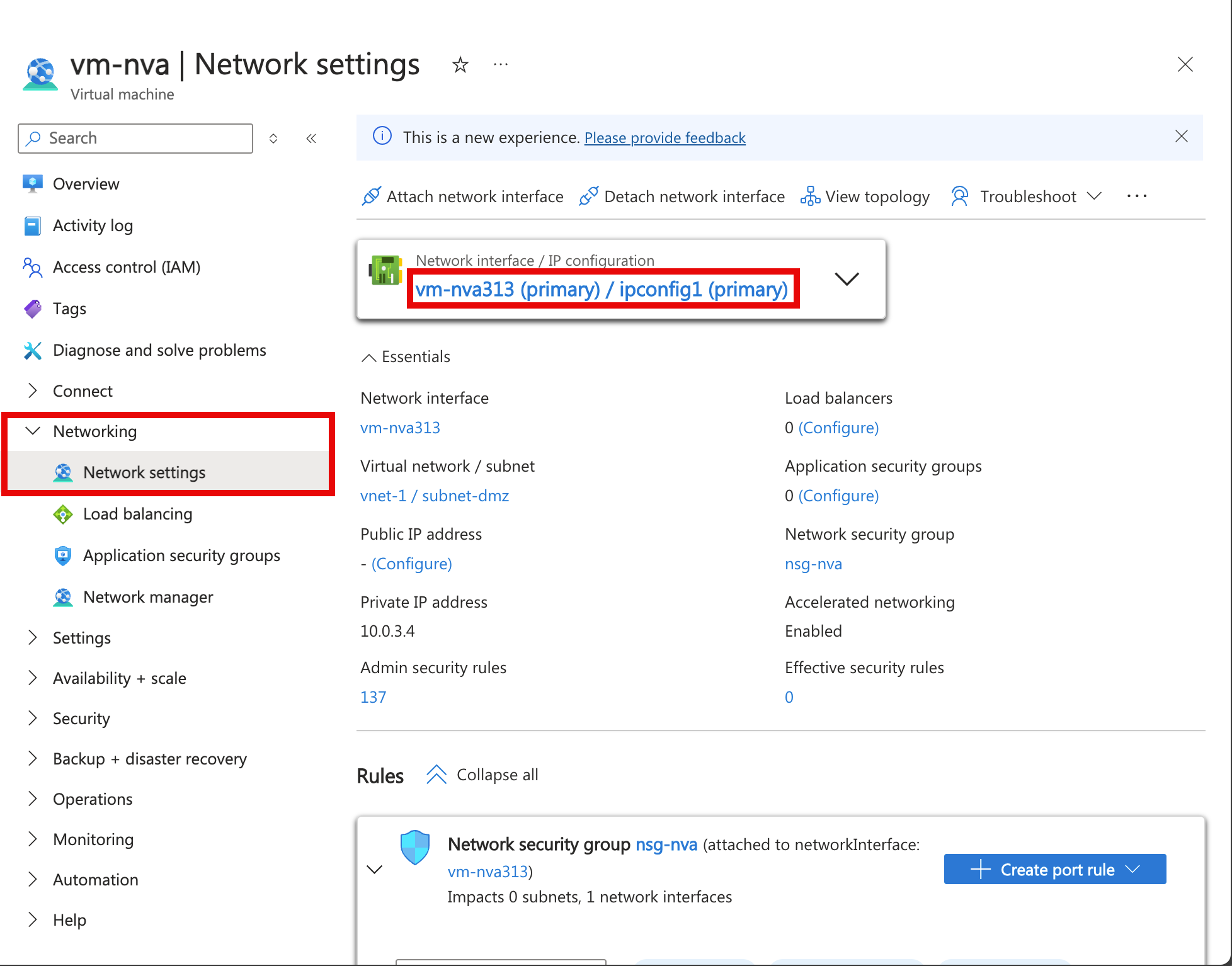

vm-nva'da Ağ'ı genişletin ve Ağ ayarları'nı seçin.

Ağ Arabirimi: öğesinin yanındaki arabirimin adını seçin. Ad vm-nva ile başlar ve arabirime rastgele bir sayı atanır. Bu örnekteki arabirimin adı vm-nva313'tür.

Ağ arabirimine genel bakış sayfasında Ayarlar bölümünden IP yapılandırmaları'nı seçin.

IP yapılandırmalarında, IP iletmeyi etkinleştir'in yanındaki kutuyu seçin.

Uygula’yı seçin.

İşletim sisteminde IP iletmeyi etkinleştirme

Bu bölümde, ağ trafiğini iletmek için vm-nva sanal makinesinin işletim sistemi için IP iletmeyi açın. Vm-nva sanal makinesine bağlanmak için Azure Bastion hizmetini kullanın.

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

Sanal makineler'de vm-nva'yı seçin.

Genel Bakış bölümünde Bağlan'ı ve ardından Bastion aracılığıyla bağlan'ı seçin.

Sanal makine oluşturulduğunda girdiğiniz kullanıcı adını ve parolayı girin.

Bağlan'ı seçin.

IP iletmeyi etkinleştirmek için sanal makinenin istemine aşağıdaki bilgileri girin:

sudo vim /etc/sysctl.confVim düzenleyicisinde satırından

#net.ipv4.ip_forward=1öğesini kaldırın:Ekle tuşuna basın.

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1Esc tuşuna basın.

Girin

:wqve Enter tuşuna basın.Bastion oturumunu kapatın.

Sanal makineyi yeniden başlatın.

Yönlendirme tablosu oluşturma

Bu bölümde, NVA sanal makinesi aracılığıyla trafiğin yolunu tanımlamak için bir yol tablosu oluşturun. Yol tablosu, vm-public sanal makinesinin dağıtıldığı alt ağ-1 alt ağıyla ilişkilendirilir.

Portalın üst kısmındaki arama kutusuna Rota tablosu yazın. Arama sonuçlarında Rota tabloları'nı seçin.

+Oluştur'u seçin.

Yol Oluştur tablosuna aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu test-rg öğesini seçin. Örnek ayrıntıları Bölge Doğu ABD 2’yi seçin. Veri Akışı Adı route-table-public girin. Ağ geçidi yollarını yay Varsayılan değeri Evet olarak bırakın. Gözden geçir ve oluştur’u seçin.

Oluştur'u belirleyin.

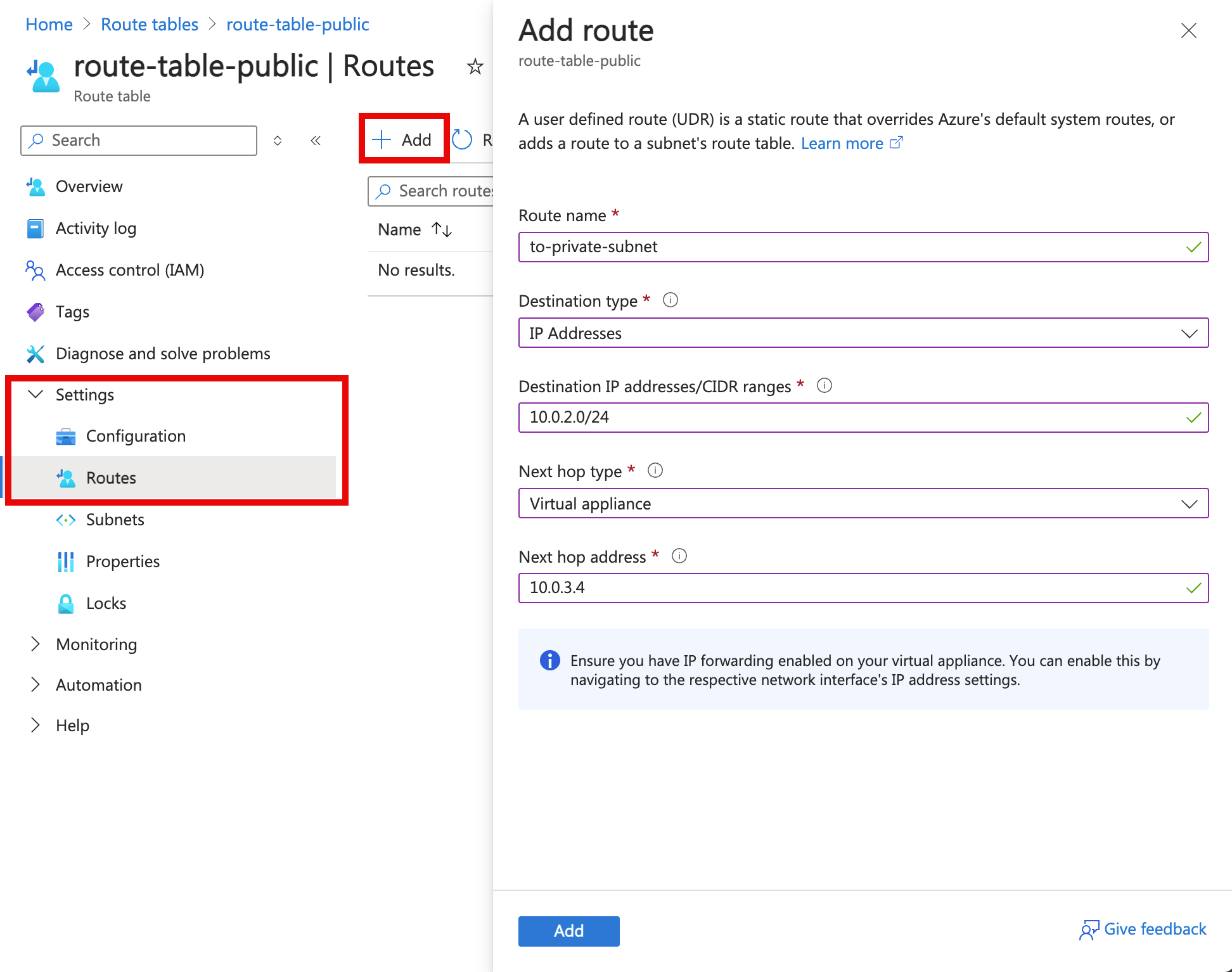

Yönlendirme oluşturma

Bu bölümde, önceki adımlarda oluşturduğunuz yol tablosunda bir yol oluşturun.

Portalın üst kısmındaki arama kutusuna Rota tablosu yazın. Arama sonuçlarında Rota tabloları'nı seçin.

route-table-public öğesini seçin.

Ayarlar'ı genişletin ve Ardından Yollar'ı seçin.

Yollarda + Ekle'yi seçin.

Yol ekle bölümüne aşağıdaki bilgileri girin veya seçin:

Ayar Value Yönlendirme adı Özel alt ağa girin. Hedef türü IP Adresleri'ne tıklayın. Hedef IP adresleri/CIDR aralıkları 10.0.2.0/24 girin. Sonraki atlama türü Sanal gereç’i seçin. Sonraki atlama adresi 10.0.3.4 girin.

Bu, önceki adımlarda oluşturduğunuz vm-nva ip adresidir..

Ekle'yi seçin.

Ayarlar'da Alt Ağlar'ı seçin.

+ İlişkili'yi seçin.

Alt ağı ilişkilendir bölümüne aşağıdaki bilgileri girin veya seçin:

Ayar Value Sanal ağ vnet-1 (test-rg) öğesini seçin. Alt ağ alt ağ-1'i seçin. Tamam'ı seçin.

Ağ trafiğinin yönlendirmesini test edin

Vm-public'dan vm-private'a ağ trafiğinin yönlendirmesini test edin. Vm-private'tan vm-public'a ağ trafiğinin yönlendirmesini test edin.

Vm-public'dan vm-private'a ağ trafiğini test etme

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

Sanal makineler'de vm-public'ı seçin.

Genel Bakış bölümünde Bağlan'ı ve ardından Bastion aracılığıyla bağlan'ı seçin.

Sanal makine oluşturulduğunda girdiğiniz kullanıcı adını ve parolayı girin.

Bağlan'ı seçin.

İstemde, vm-public'dan vm-private'a ağ trafiğinin yönlendirmesini izlemek için aşağıdaki komutu girin:

tracepath vm-privateYanıt aşağıdaki örneğe benzer:

azureuser@vm-public:~$ tracepath vm-private 1?: [LOCALHOST] pmtu 1500 1: vm-nva.internal.cloudapp.net 1.766ms 1: vm-nva.internal.cloudapp.net 1.259ms 2: vm-private.internal.cloudapp.net 2.202ms reached Resume: pmtu 1500 hops 2 back 1Yukarıdaki yanıtta vm-public'dan vm-private'a ICMP trafiği için

tracepathiki atlama olduğunu görebilirsiniz. İlk atlama vm-nva'dır. İkinci atlama, hedef vm-private'dır.Azure, 1 alt ağından gelen trafiği NVA üzerinden gönderdi ve doğrudan alt ağ-özel'e göndermedi çünkü daha önce route-table-public için özel alt ağa yolunu eklediniz ve bunu alt ağ-1 ile ilişkilendirmiştiniz.

Bastion oturumunu kapatın.

Vm-private'dan vm-public'a ağ trafiğini test etme

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

Sanal makineler'de vm-private'ı seçin.

Genel Bakış bölümünde Bağlan'ı ve ardından Bastion aracılığıyla bağlan'ı seçin.

Sanal makine oluşturulduğunda girdiğiniz kullanıcı adını ve parolayı girin.

Bağlan'ı seçin.

İstemde, vm-private'tan vm-public'a ağ trafiğinin yönlendirmesini izlemek için aşağıdaki komutu girin:

tracepath vm-publicYanıt aşağıdaki örneğe benzer:

azureuser@vm-private:~$ tracepath vm-public 1?: [LOCALHOST] pmtu 1500 1: vm-public.internal.cloudapp.net 2.584ms reached 1: vm-public.internal.cloudapp.net 2.147ms reached Resume: pmtu 1500 hops 1 back 2Yukarıdaki yanıtta hedef vm-public olan bir atlama olduğunu görebilirsiniz.

Azure trafiği doğrudan alt ağ-özel'den subnet-1'e gönderdi. Varsayılan olarak Azure, trafiği doğrudan alt ağlar arasında yönlendirir.

Bastion oturumunu kapatın.

Oluşturduğunuz kaynakları kullanmayı bitirdiğinizde, kaynak grubunu ve tüm kaynaklarını silebilirsiniz.

Azure portalında Kaynak grupları'nı arayın ve seçin.

Kaynak grupları sayfasında test-rg kaynak grubunu seçin.

test-rg sayfasında Kaynak grubunu sil'i seçin.

Silme işlemini onaylamak için Kaynak grubu adını girin alanına test-rg yazın ve ardından Sil'i seçin.

Sonraki adımlar

Bu öğreticide şunları yaptınız:

Bir yol tablosu oluşturup bir alt ağ ile ilişkilendirdi.

Trafiği genel bir alt ağdan özel bir alt ağa yönlendiren basit bir NVA oluşturuldu.

Azure Market birçok yararlı ağ işlevi sağlayan farklı önceden yapılandırılmış NVA'lar dağıtabilirsiniz.

Yönlendirme hakkında daha fazla bilgi için bkz. Yönlendirmeye genel bakış ve Yönlendirme tablosunu yönetme.

Sanal ağ hizmet uç noktalarıyla PaaS kaynaklarına ağ erişimini kısıtlamayı öğrenmek için sonraki öğreticiye geçin.