Ağ yalıtımı için Azure hizmetlerini sanal ağlarla tümleştirme

Azure hizmeti için Sanal Ağ tümleştirmesi, hizmete erişimi yalnızca sanal ağ altyapınıza kilitlemenizi sağlar. Sanal ağ altyapısı eşlenmiş sanal ağları ve şirket içi ağları da içerir.

Sanal ağ tümleştirmesi, Azure hizmetlerine aşağıdaki yöntemlerden biriyle veya daha fazlasıyla ağ yalıtımının avantajlarını sağlar:

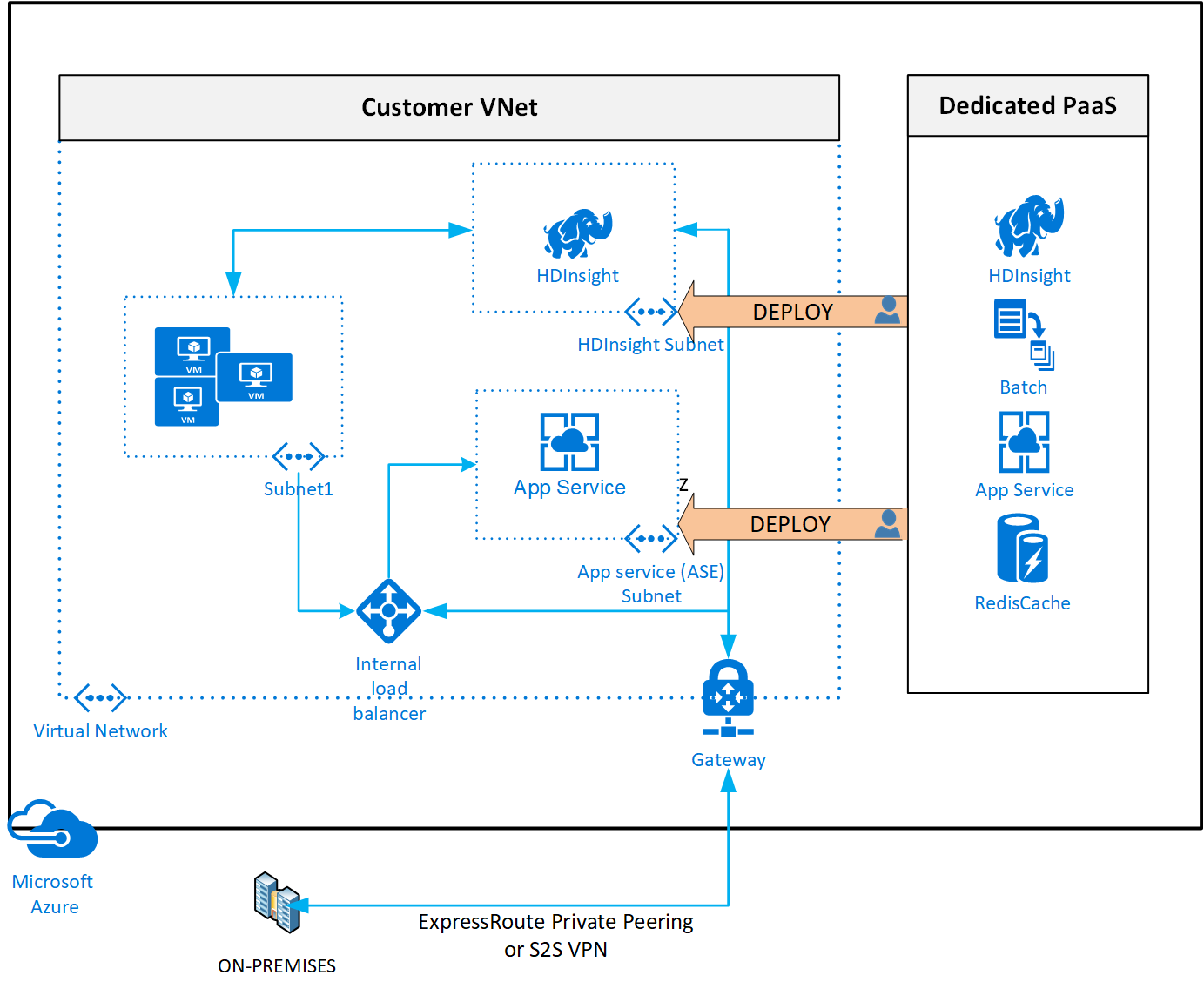

Hizmetin ayrılmış örneklerini bir sanal ağa dağıtma. Daha sonra hizmetlere sanal ağ içinde ve şirket içi ağlardan özel olarak erişilebilir.

Sizi özel ve güvenli bir şekilde Azure Özel Bağlantı tarafından desteklenen bir hizmete bağlayan Özel Uç Nokta'yı kullanma. Özel Uç Nokta, sanal ağınızdaki bir özel IP adresini kullanır ve bu sayede hizmeti sanal ağınıza getirir.

Hizmet uç noktaları aracılığıyla bir sanal ağı hizmete genişleterek genel uç noktaları kullanarak hizmete erişme. Hizmet uç noktaları, hizmet kaynaklarının sanal ağa güvenli hale getirilmesini sağlar.

Azure kaynaklarınıza genel IP uç noktalarına gelen ve giden trafiğe izin vermek veya trafiği reddetmek için hizmet etiketlerini kullanma.

Ayrılmış Azure hizmetlerini sanal ağlara dağıtma

Ayrılmış Azure hizmetlerini bir sanal ağa dağıttığınızda, özel IP adresleri aracılığıyla hizmet kaynaklarıyla özel olarak iletişim kurabilirsiniz.

Ayrılmış bir Azure hizmetini sanal ağınıza dağıtmak aşağıdaki özellikleri sağlar:

Sanal ağdaki kaynaklar, özel IP adresleri aracılığıyla birbirleriyle özel olarak iletişim kurabilir. Örneğin, HDInsight ile sanal ağdaki bir sanal makinede çalışan SQL Server arasında doğrudan veri aktarımı.

Şirket içi kaynaklar, siteden siteye VPN (VPN Gateway) veya ExpressRoute üzerinden özel IP adresleri kullanarak sanal ağdaki kaynaklara erişebilir.

Sanal ağlar, sanal ağlardaki kaynakların özel IP adresleri kullanılarak birbirleriyle iletişim kurmasını sağlamak için eşlenebilir.

Azure hizmeti, bir sanal ağdaki hizmet örneklerini tam olarak yönetir. Bu yönetim, kaynakların durumunu izlemeyi ve yük ile ölçeklendirmeyi içerir.

Hizmet örnekleri sanal ağdaki bir alt ağa dağıtılır. Alt ağ için gelen ve giden ağ erişimi, hizmet tarafından sağlanan yönergelere göre ağ güvenlik grupları aracılığıyla açılmalıdır.

Bazı hizmetler, dağıtıldıkları alt ağa kısıtlamalar uygular. Bu kısıtlamalar ilkelerin, yolların veya aynı alt ağ içindeki VM'lerin ve hizmet kaynaklarının birleştirilmesinin uygulanmasını sınırlar. Zaman içinde değişebilecekleri için her hizmetle belirli kısıtlamaları denetleyin. Bu tür hizmetlere örnek olarak Azure NetApp Files, Ayrılmış HSM, Azure Container Instances App Service verilebilir.

İsteğe bağlı olarak hizmetler, bir alt ağın belirli bir hizmeti barındırabileceği açık tanımlayıcı olarak temsilcili bir alt ağ gerektirebilir. Azure hizmetlerinin temsilci seçme ile temsilci alt ağda hizmete özgü kaynaklar oluşturmak için açık izni vardır.

Temsilci alt ağı olan bir sanal ağda REST API yanıtı örneğine bakın. Temsilci seçilen alt ağ modelini kullanan hizmetlerin kapsamlı bir listesi Kullanılabilir Temsilciler API'sini kullanarak elde edilebilir.

Sanal ağa dağıtılabilir hizmetlerin listesi için bkz. Ayrılmış Azure hizmetlerini sanal ağlara dağıtma.

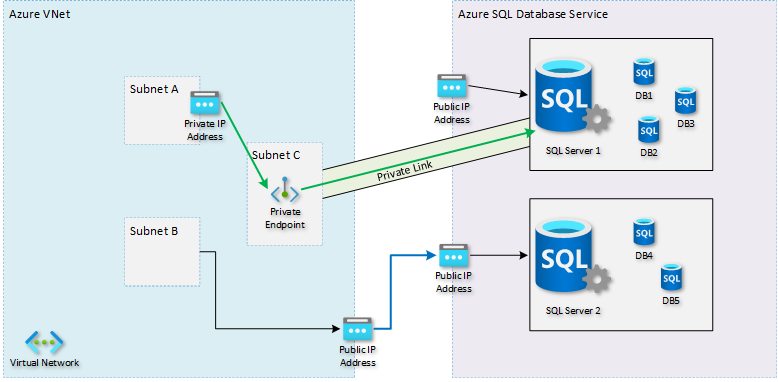

Özel Bağlantı ve Özel Uç Noktalar

Özel uç noktalar, sanal ağınızdan bir Azure kaynağına güvenli bir şekilde trafik girişine olanak tanır. Bu özel bağlantı, genel IP adreslerine gerek kalmadan oluşturulur. Özel uç nokta, sanal ağınızdaki bir Azure hizmeti için özel bir ağ arabirimidir. Kaynağınız için özel bir uç nokta oluşturduğunuzda, sanal ağınızdaki istemciler ile Azure kaynağınız arasında güvenli bağlantı sağlar. Özel uç noktaya sanal ağınızın IP adresi aralığından bir IP adresi atanır. Özel uç nokta ile Azure hizmeti arasındaki bağlantı özel bir bağlantıdır.

Diyagramda sağ tarafta hedef PaaS hizmeti olarak bir Azure SQL Veritabanı gösterilir. Hedef , özel uç noktaları destekleyen herhangi bir hizmet olabilir. Birden çok müşteri için mantıksal SQL Server genel IP adresleri üzerinden erişilebilen birden çok örneği vardır.

Bu durumda, bir mantıksal SQL Server örneği özel uç noktayla kullanıma sunulur. Uç nokta, SQL Server istemcinin sanal ağındaki özel bir IP adresi aracılığıyla erişilebilir hale getirir. DNS yapılandırmasındaki değişiklik nedeniyle istemci uygulaması artık trafiğini doğrudan bu özel uç noktaya gönderir. Hedef hizmet, sanal ağın özel IP adresinden kaynaklanan trafiği görür.

Yeşil ok özel bağlantıyı temsil eder. Hedef kaynak için özel uç noktanın yanı sıra bir genel IP adresi de bulunabilir . Genel IP artık istemci uygulaması tarafından kullanılmaz. Güvenlik duvarı artık bu genel IP adresi için erişime izin vermediğinden yalnızca özel uç noktalar üzerinden erişilebilir. Sanal ağdan özel uç noktası olmayan bir SQL sunucusuna yönelik bağlantılar genel IP adresinden kaynaklanır. Mavi ok bu akışı temsil eder.

İstemci uygulaması genellikle hedef hizmete ulaşmak için bir DNS ana bilgisayar adı kullanır. Uygulamada değişiklik yapılması gerekmez. Sanal ağdaki DNS çözümlemesi , aynı ana bilgisayar adını özgün genel IP adresi yerine hedef kaynağın özel IP adresine çözümlemek için yapılandırılmalıdır. İstemci ile hedef hizmet arasında özel bir yol olduğundan, istemci genel IP adresine güvenmez. Hedef hizmet genel erişimi kapatabilir.

Tek tek örneklerin bu şekilde açığa çıkmasını sağlamak , veri hırsızlığını önlemenizi sağlar. Kötü amaçlı bir aktör veritabanından bilgi toplayıp başka bir genel veritabanına veya depolama hesabına yükleyemez. Tüm PaaS hizmetlerinin genel IP adreslerine erişimi engelleyebilirsiniz. PaaS örneklerine özel uç noktaları üzerinden erişmeye devam edebilirsiniz.

Özel bağlantı ve desteklenen Azure hizmetlerinin listesi hakkında daha fazla bilgi için bkz. Özel Bağlantı nedir?.

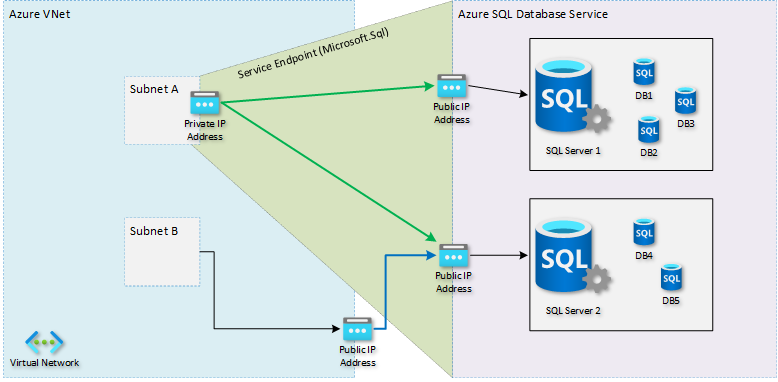

Hizmet uç noktaları

Hizmet uç noktaları, Azure omurga ağı üzerinden Azure hizmetlerine güvenli ve doğrudan bağlantı sağlar. Uç noktalar, Azure kaynaklarınızın güvenliğini yalnızca sanal ağlarınızla sınırlamanıza olanak sağlar. Hizmet uç noktaları, sanal ağdaki özel IP adreslerinin giden genel IP'ye gerek kalmadan bir Azure hizmetine ulaşmasını sağlar.

Hizmet uç noktaları olmadan erişimi yalnızca sanal ağınızla kısıtlamak zor olabilir. Kaynak IP adresi değişebilir veya diğer müşterilerle paylaşılabilir. Örneğin, paylaşılan giden IP adresleri olan PaaS hizmetleri. Hizmet uç noktalarıyla, hedef hizmetin gördüğü kaynak IP adresi sanal ağınızdan özel bir IP adresi olur. Bu giriş trafiği değişikliği, kaynağın kolayca tanımlanmasını ve uygun güvenlik duvarı kurallarını yapılandırmak için kullanılmasını sağlar. Örneğin, yalnızca bu sanal ağ içindeki belirli bir alt ağdan gelen trafiğe izin verme.

Hizmet uç noktalarıyla, Azure hizmetleri için DNS girişleri olduğu gibi kalır ve Azure hizmetine atanan genel IP adreslerine çözüm olmaya devam eder.

Aşağıdaki diyagramda sağ taraf aynı hedef PaaS hizmetidir. Sol tarafta iki alt ağı olan bir müşteri sanal ağı vardır: A Alt Ağı ve içinde Hizmet Uç Noktası Microsoft.Sqltanımlanmış olmayan B Alt Ağı.

B Alt Ağı'ndaki bir kaynak herhangi bir SQL Server ulaşmaya çalıştığında, giden iletişim için bir genel IP adresi kullanır. Mavi ok bu trafiği temsil eder. SQL Server güvenlik duvarı, ağ trafiğine izin vermek veya trafiği engellemek için bu genel IP adresini kullanmalıdır.

Alt Ağ A'daki bir kaynak bir veritabanı sunucusuna ulaşmayı denediğinde, sanal ağın içinden bir özel IP adresi olarak görülür. Yeşil oklar bu trafiği temsil eder. SQL Server güvenlik duvarı artık A Alt A alt asına özel olarak izin verebilir veya engelleyebilir. Kaynak hizmetin genel IP adresi bilgisi gerekli değildir.

Hizmet uç noktaları hedef hizmetin tüm örnekleri için geçerlidir. Örneğin, yalnızca müşterinin örneğini değil azure müşterilerinin tüm SQL Server örnekleri.

Daha fazla bilgi için bkz . Sanal ağ hizmet uç noktaları

Hizmet etiketleri

Hizmet etiketi, belirli bir Azure hizmetinden bir grup IP adresi ön ekini temsil eder. Hizmet etiketleriyle, ağ güvenlik gruplarında veya Azure Güvenlik Duvarı ağ erişim denetimleri tanımlayabilirsiniz. Hizmet için trafiğe izin verebilir veya trafiği reddedebilirsiniz. Trafiğe izin vermek veya trafiği reddetmek için, bir kuralın kaynak veya hedef alanında hizmet etiketini belirtin.

Ağ yalıtımı elde edin ve genel uç noktaları olan Azure hizmetlerine erişirken Azure kaynaklarınızı İnternet'ten koruyun. İnternet'ten gelen ve giden trafiği reddetmek ve AzureCloud'dan gelen/giden trafiğe izin vermek için gelen/giden ağ güvenlik grubu kuralları oluşturun. Daha fazla hizmet etiketi için bkz. Belirli Azure hizmetlerinin kullanılabilir hizmet etiketleri .

Hizmet Etiketleri ve bunları destekleyen Azure hizmetleri hakkında daha fazla bilgi için bkz. Hizmet Etiketlerine Genel Bakış

Özel Uç Noktaları ve Hizmet Uç Noktalarını Karşılaştırma

Not

Microsoft, Azure Özel Bağlantı kullanılmasını önerir. Özel Bağlantı, şirket içinden PaaS'e özel erişim, yerleşik veri sızdırma koruması ve kendi ağınızdaki Özel IP'ye eşleme hizmeti açısından daha iyi özellikler sunar. Daha fazla bilgi için bkz. Azure Özel Bağlantı

Yalnızca farklılıklarına bakmak yerine, hem hizmet uç noktalarının hem de özel uç noktaların ortak özelliklere sahip olduğunu belirtmek gerekir.

Her iki özellik de hedef hizmette güvenlik duvarı üzerinde daha ayrıntılı denetim için kullanılır. Örneğin, SQL Server veritabanlarına veya depolama hesaplarına erişimi kısıtlama. Önceki bölümlerde daha ayrıntılı olarak açıklandığı gibi işlem her ikisi için de farklıdır.

Her iki yaklaşım da Kaynak Ağ Adresi Çevirisi (SNAT) bağlantı noktası tükenmesi sorununun üstesinden gelir. Trafiği ağ sanal gereci (NVA) veya hizmet üzerinden SNAT bağlantı noktası sınırlamalarıyla tünel oluştururken tükenmeyle karşılaşabilirsiniz. Hizmet uç noktalarını veya özel uç noktaları kullandığınızda, trafik doğrudan hedef hizmete yönelik iyileştirilmiş bir yol alır. Hem gecikme süresi hem de maliyet azaldığından her iki yaklaşım da bant genişliği açısından yoğun uygulamalardan yararlanabilir.

Her iki durumda da hedef hizmete gelen trafiğin bir ağ güvenlik duvarından veya NVA'dan geçtiğinden emin olabilirsiniz. Bu yordam her iki yaklaşım için de farklıdır. Hizmet uç noktalarını kullanırken, kaynak hizmetin dağıtıldığı alt ağ yerine güvenlik duvarı alt aklarında hizmet uç noktasını yapılandırmanız gerekir. Özel uç noktaları kullanırken , kaynak alt ağdaki özel uç noktanın IP adresi için Kullanıcı Tanımlı Yol (UDR) koyarsınız. Özel uç noktanın alt akında değil.

Farkları karşılaştırmak ve anlamak için aşağıdaki tabloya bakın.

| Değerlendirme | Hizmet Uç Noktaları | Özel Uç Noktalar |

|---|---|---|

| Yapılandırmanın uygulandığı hizmet kapsamı | Hizmetin tamamı (örneğin, tüm müşterilerin tüm SQL Sunucuları veya Depolama hesapları) | Tek tek örnek (örneğin, belirli bir SQL Server örneği veya sahip olduğunuz Depolama hesabı) |

| veri sızdırma koruması In-Built - korumalı PaaS kaynağından diğer korumasız PaaS kaynağına kötü amaçlı insider tarafından veri taşıma/kopyalama özelliği | Hayır | Yes |

| Şirket içinden PaaS kaynağına Özel Erişim | Hayır | Yes |

| Hizmet Erişimi için gereken NSG yapılandırması | Evet (Hizmet Etiketlerini kullanarak) | No |

| Hizmete herhangi bir genel IP adresi kullanılmadan ulaşılabilir | Hayır | Yes |

| Azure'da Azure'a trafik Azure omurga ağında kalır | Yes | Yes |

| Hizmet, genel IP adresini devre dışı bırakabilir | Hayır | Yes |

| Azure Sanal Ağ gelen trafiği kolayca kısıtlayabilirsiniz | Evet (belirli alt ağlardan erişime izin verin veya NSG'leri kullanın) | Yes |

| Şirket içinden gelen trafiği kolayca kısıtlayabilirsiniz (VPN/ExpressRoute) | YOK** | Yes |

| DNS değişiklikleri gerektirir | No | Evet (bkz . DNS yapılandırması) |

| Çözümünüzün maliyetini etkiler | No | Evet (bkz . Özel bağlantı fiyatlandırması) |

| Çözümünüzün bileşik SLA'sını etkiler | No | Evet (Özel bağlantı hizmetinin kendisinde %99,99 SLA vardır) |

| Kurulum ve bakım | Kolay kurulum sayesinde daha az yönetim yükü | Ek çaba gerekir |

| Sınırlar | Sanal ağdaki toplam hizmet uç noktası sayısı sınırı yoktur. Azure hizmetleri, kaynağın güvenliğini sağlamak için kullanılan alt ağ sayısı için sınırlar uygulayabilir. (bkz. sanal ağ hakkında SSS) | Evet (bkz. Özel Bağlantı sınırları) |

**Sanal ağlara güvenli hale getirilen Azure hizmet kaynaklarına şirket içi ağlardan erişilemez. Şirket içinden gelen trafiğe izin vermek istiyorsanız, şirket içi veya ExpressRoute'unuzdan genel (genellikle NAT) IP adreslerine izin verin. Bu IP adresleri, Azure hizmet kaynakları için IP güvenlik duvarı yapılandırması aracılığıyla eklenebilir. Daha fazla bilgi için bkz. sanal ağ hakkında SSS.