Azure Front Door'da Azure Web Uygulaması Güvenlik Duvarı kullanarak Azure OpenAI'i koruma

Azure OpenAI API'lerini kullanan kuruluşların sayısı giderek artmaktadır ve web uygulamalarına yönelik güvenlik saldırılarının sayısı ve karmaşıklığı sürekli gelişmektedir. Azure OpenAI API'lerini çeşitli web uygulaması saldırılarından korumak için güçlü bir güvenlik stratejisi gereklidir.

Azure Web Uygulaması Güvenlik Duvarı (WAF), web uygulamalarını ve API'leri çeşitli OWASP ilk 10 web saldırılarına, Ortak Güvenlik Açıklarına ve Maruz Kalmalara (CVE) ve kötü amaçlı bot saldırılarına karşı koruyan bir Azure Ağ ürünüdür.

Bu makalede, Azure OpenAI uç noktalarını korumak için Azure Front Door üzerinde Azure Web Uygulaması Güvenlik Duvarı (WAF) nasıl kullanılacağı açıklanmaktadır.

Önkoşullar

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

gpt-35-turbo modelini kullanarak Azure OpenAI örneği oluşturma

İlk olarak bir OpenAI örneği oluşturun.

Azure OpenAI hizmeti kaynağı oluşturup dağıtarak bir Azure OpenAI örneği oluşturun ve gpt-35-turbo modeli dağıtın.

Azure OpenAI uç noktasını ve API anahtarını tanımlayın.

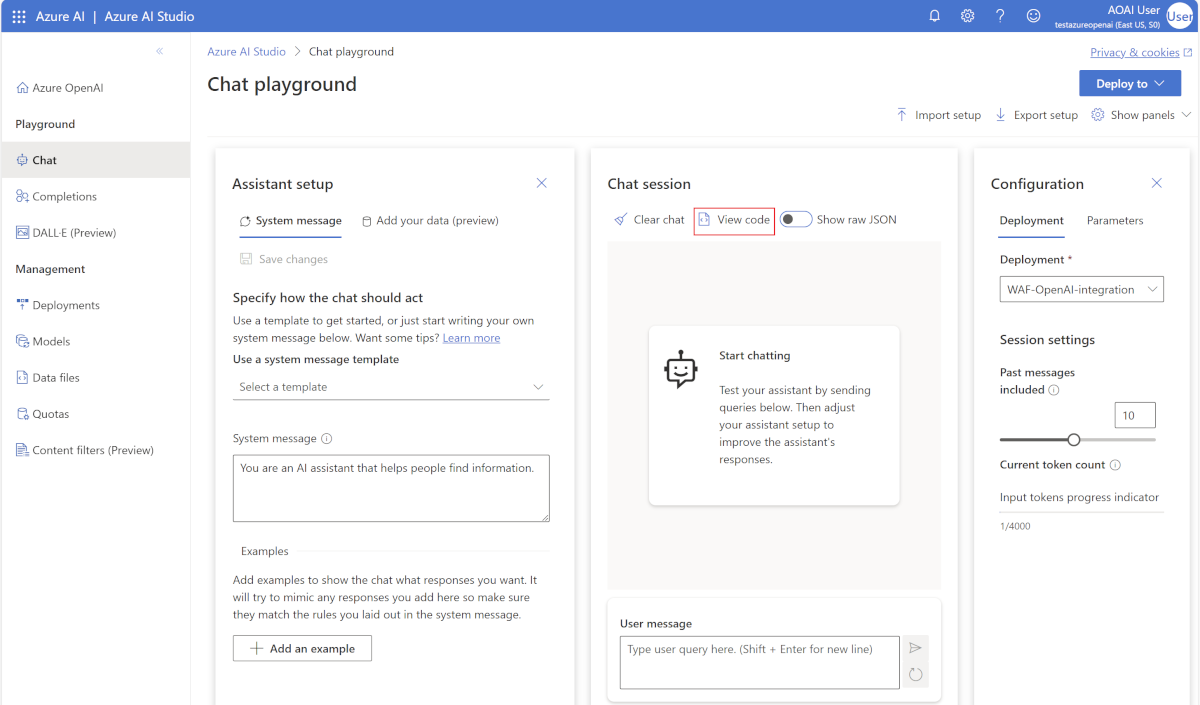

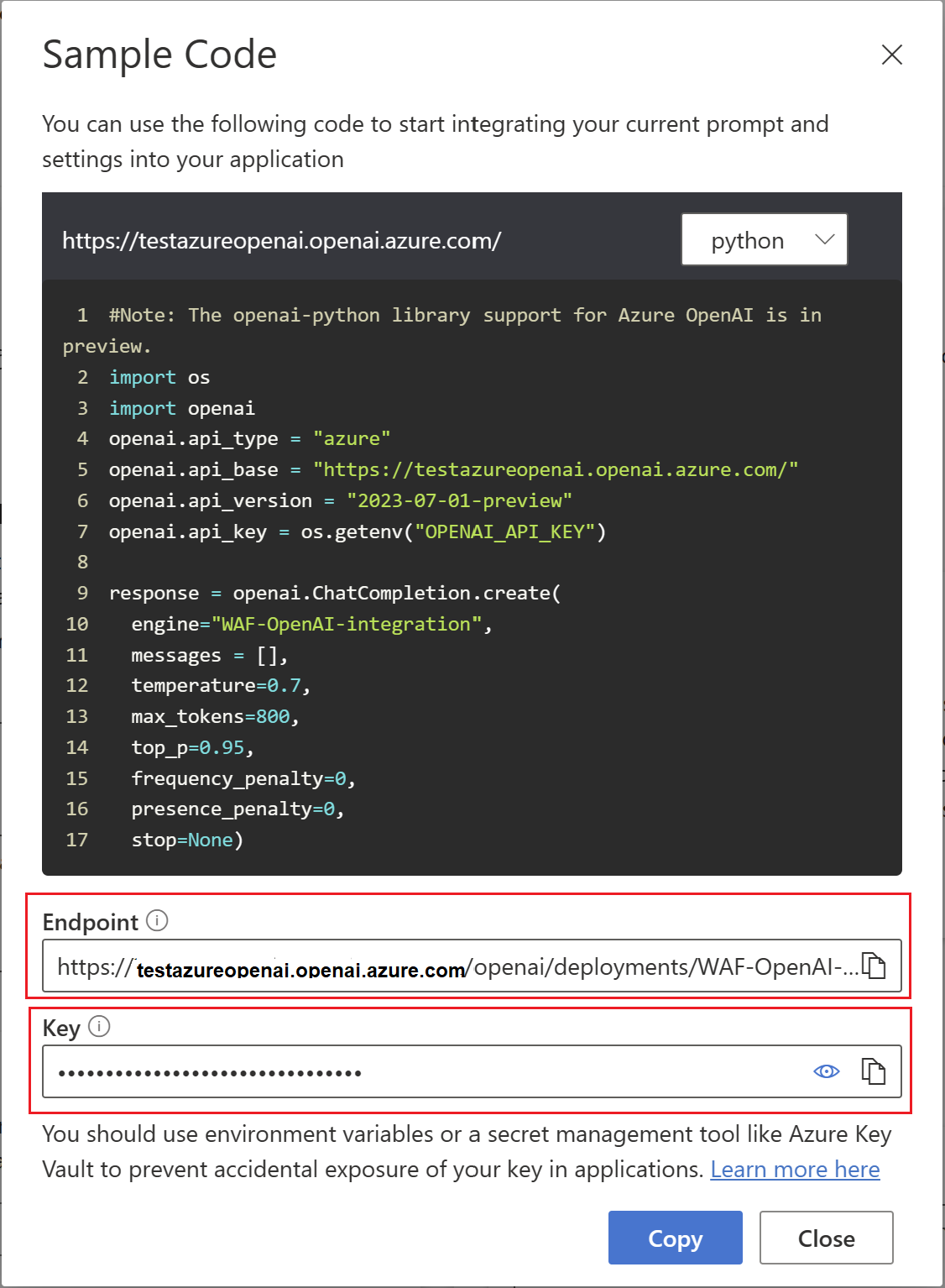

Azure OpenAI studio'yu açın ve Oyun Alanı altında Sohbet seçeneğini açın. Uç noktayı ve API anahtarını görüntülemek için Kodu görüntüle seçeneğini kullanın.

Visual Studio veya Uykusuzluk gibi sık kullandığınız API test yöntemini kullanarak Azure OpenAI çağrısını doğrulayın. Önceki adımlarda bulunan Azure OpenAPI uç noktasını ve api anahtarı değerlerini kullanın. POST gövdesinde şu kod satırlarını kullanın:

{ "model":"gpt-35-turbo", "messages": [ { "role": "user", "content": "What is Azure OpenAI?" } ] }POST'a yanıt olarak 200 Tamam almanız gerekir:

Azure OpenAI ayrıca GPT modelini kullanarak bir yanıt oluşturur.

Azure WAF ile Azure Front Door örneği oluşturma

Şimdi Azure portalını kullanarak Azure WAF ile bir Azure Front Door örneği oluşturun.

Aynı kaynak grubunda ilişkili bir WAF güvenlik ilkesiyle Azure Front Door premium için iyileştirilmiş bir katman oluşturun. Özel oluşturma seçeneğini kullanın.

Uç noktaları ve yolları ekleyin.

Kaynak ana bilgisayar adını ekleyin: Kaynak ana bilgisayar adı:

testazureopenai.openai.azure.com.WAF ilkesini ekleyin.

Web uygulaması ve API güvenlik açıklarına karşı koruma sağlamak için WAF ilkesi yapılandırma

WAF ilkesini önleme modunda etkinleştirin ve Microsoft_DefaultRuleSet_2.1 ve Microsoft_BotManagerRuleSet_1.0'ın etkinleştirildiğinden emin olun.

Azure Front Door uç noktası aracılığıyla Azure OpenAI'ye erişimi doğrulama

Şimdi Azure Front Door uç noktanızı doğrulayın.

Front Door Manager'dan Azure Front Door uç noktasını alın.

Azure Front Door uç noktasına POST isteği göndermek için Visual Studio veya Uykusuzluk gibi sık kullandığınız API test yöntemini kullanın.

Azure OpenAI ayrıca GPT modelini kullanarak bir yanıt oluşturur.

WAF'nin OWASP saldırısını engellemesini doğrulama

Azure OpenAI uç noktasına OWASP saldırısı benzetimi yaparak bir POST isteği gönderin. WAF, çağrıyı 403 Yasak yanıt koduyla engeller.

WAF kullanarak IP kısıtlama kurallarını yapılandırma

Azure OpenAI uç noktasına erişimi gerekli IP adresleriyle kısıtlamak için bkz . Azure Front Door için WAF ile IP kısıtlama kuralı yapılandırma.

Genel sorunlar

Aşağıdaki öğeler, Azure OpenAI'yi Azure Front Door ve Azure WAF ile kullanırken karşılaşabileceğiniz yaygın sorunlardır.

Azure OpenAI uç noktanıza POST isteği gönderdiğinizde 401: Erişim Reddedildi iletisi alırsınız.

Oluşturduktan hemen sonra Azure OpenAI uç noktanıza post isteği göndermeye çalışırsanız, isteğinizde doğru API anahtarı olsa bile bir 401: Erişim Reddedildi iletisi alabilirsiniz. Bu sorun genellikle bir süre sonra doğrudan müdahale olmadan çözülür.

Azure OpenAI uç noktanıza post isteği gönderdiğinizde 415: Desteklenmeyen Medya Türü iletisi alırsınız.

Azure OpenAI uç noktanıza İçerik Türü üst bilgisi

text/plainile bir POST isteği göndermeye çalışırsanız, bu iletiyi alırsınız. Testinizin üst bilgi bölümünde content-Type üst bilginiziapplication/jsonolarak güncelleştirdiğinden emin olun.